Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях, в частности, в сети передачи данных типа "Internet", основанных на семействе коммуникационных протоколов TCP/IP (Transmission Control Protocol / Internet Protocol) и описанных в книге Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство "Питер", 1999. - 704 с.: ил.

Известен "Способ обнаружения удаленных атак в компьютерной сети" по патенту РФ №2179738, кл. G06F 12/14, заявл. 24.04.2000. Известный способ включает следующую последовательность действий. Наблюдение за информационным потоком адресованных абоненту пакетов данных, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих подряд друг за другом через промежутки времени не более заданного. При этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатком данного способа является относительно узкая область применения, так как известный способ может быть использован только для защиты от подмены одного из участников соединения.

Известен также "Способ мониторинга безопасности автоматизированных систем" по патенту РФ №2261472, кл. G06F 12/14, 11/00 заявл. 29.03.2004. Известный способ включает следующую последовательность действий. Ведение учета правил установления и ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений и введения максимально допустимого количества пакетов сообщений, что необходимо для обеспечения устойчивого функционирования автоматизированных систем. При этом для проведения мониторинга предварительно определяют порог срабатывания (чувствительности) системы мониторинга безопасности автоматизированной системы, который определяется максимально допустимым количеством пакетов сообщений и количеством эталонов, причем значения показателей могут выбираться в зависимости от требуемой достоверности обнаружения атаки.

Недостатком данного способа является относительно низкая достоверность обнаружения несанкционированных воздействий в вычислительных сетях, что обусловлено отсутствием правил установления и ведения сеанса связи.

Наиболее близким по своей технической сущности к заявленному является "Способ контроля информационных потоков в цифровых сетях связи" по патенту РФ №2267154, класс G06F 15/40, заявл. 13.07.2004. Способ-прототип заключается в том, что предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков (ИП), содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор ИП, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных ИП и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП.

По сравнению с аналогами, способ-прототип обеспечивает более высокую достоверность обнаружения несанкционированных воздействий в вычислительных сетях, а также может быть использован в более широкой области, когда не только определяется тип протокола и анализируется состояние контролируемого объекта, но и учитываются правила установления и ведения сеанса связи.

Недостатком прототипа является относительно низкая защищенность от несанкционированных воздействий, признаками наличия которых являются несанкционированные ИП. Это обусловлено тем, что при определении факта наличия несанкционированного ИП в вычислительных сетях блокируется передача пакета сообщений, что является недостаточным для защиты вычислительных сетей от несанкционированных воздействий. Реализация указанного подхода к защите вынуждает нарушителя далее воздействовать на вычислительные сети и(или) менять стратегию воздействия.

Целью заявленных технических решений является разработка способа (вариантов) защиты вычислительных сетей, обеспечивающего повышение степени защищенности вычислительных сетей от несанкционированных воздействий, а также введение в заблуждение нарушителя относительно структуры вычислительных сетей.

Поставленная цель (в первом варианте) достигается тем, что в известном способе контроля информационных потоков в цифровых сетях связи, заключающемся в том, что предварительно задают N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор ИП, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных ИП и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП, дополнительно задают Р≥1 ложных адресов абонентов вычислительной сети, эталоны идентификаторов типа протоколов взаимодействия и время задержки отправки пакетов сообщений tзад. В случае совпадения адреса отправителя в принятом пакете сообщений с одним из адресов отправителей опорных идентификаторов санкционированных ИП сравнивают адрес получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП. При несовпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП дополнительно сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети. В случае несовпадения адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов блокируют передачу пакета сообщений. А при несовпадении адреса отправителя в принятом пакете сообщений с одним из адресов отправителей опорных идентификаторов санкционированных ИП или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети идентифицируют протокол взаимодействия принятого пакета сообщений. Формируют ответный пакет сообщений, соответствующий идентифицируемому протоколу взаимодействия, а затем через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений. Передают его отправителю, после чего принимают из канала связи очередной пакет сообщений.

Для идентификации протокола взаимодействия выделяют идентификатор типа протокола взаимодействия и сравнивают его с эталонами идентификаторов типа протокола взаимодействия.

Для снижения скорости передачи сформированного пакета сообщений фрагментируют пакет сообщений, передают пакет сообщений через заданное время задержки отправки пакетов сообщений tзад.

Поставленная цель (во втором варианте) достигается тем, что в известном способе контроля информационных потоков в цифровых сетях связи, заключающемся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, задают максимально допустимое количество Kmax появлений каждого из несанкционированных ИП из всей совокупности принимаемых несанкционированных потоков, первоначальное число Ki появлений каждого из которых принимают Ki=0, где i=1, 2, 3,... номера последовательно принимаемых отличающихся друг от друга несанкционированных ИП, а после выделения идентификаторов из заголовка очередного принятого пакета сообщений сравнивают их с опорными идентификаторами, и при совпадении передают пакет сообщений получателю, принимают очередной пакет сообщений и повторяют цикл сравнений, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного ИП, присваивают ему очередной i-ый идентификационный номер, и число его появлений Ki увеличивают на единицу, а выделенные идентификаторы очередного принятого пакета после их сравнения с опорными идентификаторами и при их несовпадении сравнивают дополнительно с идентификаторами ранее запомненного i-го несанкционированного ИП, и при их совпадении число его появлений Ki увеличивают на единицу, в исходные данные дополнительно задают Р≥1 ложных адресов абонентов вычислительной сети, эталоны идентификаторов типа протоколов взаимодействия, время задержки отправки пакетов сообщений tзад. В случае несовпадения выделенных идентификаторов очередного принятого пакета с идентификаторами ранее запомненного i-го несанкционированного ИП сравнивают адрес отправителя в принятом пакете сообщений с адресами отправителей опорных идентификаторов санкционированных ИП. Причем при совпадении адреса отправителя в принятом пакете сообщений с одним из адресов отправителей опорных идентификаторов санкционированных ИП сравнивают адрес получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП. В случае их несовпадения дополнительно сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети. При несовпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети, а также при выполнении условия Ki≥Kmax, блокируют передачу пакета сообщений. Переходят к приему очередного пакета сообщений. В случае несовпадения адреса отправителя в принятом пакете сообщений с адресами отправителей опорных идентификаторов санкционированных ИП, или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети запоминают идентификатор очередного несанкционированного информационного потока. Увеличивают на единицу число его появлений Ki и в случае невыполнения условия Ki≥Kmax, идентифицируют протокол взаимодействия принятого пакета сообщений. Далее формируют ответный пакет сообщений, соответствующий идентифицируемому протоколу взаимодействия. Через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений и передают его отправителю. Принимают из канала связи очередной пакет сообщений.

Для идентификации протокола взаимодействия выделяют из заголовка пакета сообщений идентификатор типа протокола взаимодействия и сравнивают его с эталонами идентификаторов типа протокола взаимодействия.

Максимально допустимое количество Kmax появлений каждого из несанкционированных ИП из всей совокупности принимаемых несанкционированных потоков выбирают случайным образом из заданного диапазона для каждого несанкционированного ИП отдельно, а после блокирования передачи очередного пакета сообщений при достижении условия Ki≥Kmax выбор осуществляется заново.

Для снижения скорости передачи сформированного пакета сообщений фрагментируют пакет сообщений, передают пакет сообщений через заданное время задержки отправки пакетов сообщений tзад.

Поставленная цель (в третьем варианте) достигается тем, что в известном способе контроля информационных потоков в цифровых сетях связи, заключающемся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений, задают максимально допустимое количество Kmax появлений каждого из несанкционированных ИП из всей совокупности принимаемых ИП, первоначальное число Ki появлений каждого из которых принимают Ki=0, где i=1, 2, 3,... номера последовательно принимаемых отличающихся друг от друга несанкционированных ИП, а после выделения идентификаторов из заголовка очередного принятого пакета сообщений сравнивают их с опорными идентификаторами, и при совпадении передают пакет сообщений получателю, принимают очередной пакет сообщений и повторяют цикл сравнений, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного ИП, присваивают ему очередной i-ый идентификационный номер и число его появлений Ki, увеличивают на единицу, а выделенные идентификаторы очередного принятого пакета после их сравнения с опорными идентификаторами и при их несовпадении сравнивают дополнительно с идентификаторами ранее запомненного i-го несанкционированного ИП, и при их совпадении число его появлений Ki увеличивают на единицу, в исходные данные дополнительно задают Р≥1 ложных адресов абонентов вычислительной сети, эталоны идентификаторов типа протоколов взаимодействия, время задержки отправки пакетов сообщений tзад. Сравнивают адрес отправителя в принятом пакете сообщений с адресами отправителей идентификаторов ранее запомненных несанкционированных ИП. В случае несовпадения выделенных идентификаторов очередного принятого пакета с идентификаторами ранее запомненного i-го несанкционированного ИП сравнивают адрес отправителя в принятом пакете сообщений с адресами отправителей опорных идентификаторов санкционированных ИП. Причем при совпадении адреса отправителя в принятом пакете сообщений с одним из адресов отправителей опорных идентификаторов санкционированных ИП сравнивают адрес получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП. В случае их несовпадения дополнительно сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети. При несовпадении адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети, а также при выполнении условия Ki≥Kmax блокируют передачу пакета сообщений. Переходят к приему очередного пакета сообщений. В случае несовпадения адреса отправителя в принятом пакете сообщений с адресами отправителей опорных идентификаторов санкционированных ИП или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных ИП, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети запоминают идентификатор очередного несанкционированного информационного потока. Увеличивают на единицу число его появлений Ki и в случае невыполнения условия Ki≥Kmax идентифицируют протокол взаимодействия принятого пакета сообщений. Далее формируют ответный пакет сообщений, соответствующий идентифицируемому протоколу взаимодействия. Через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений и передают его отправителю. Принимают из канала связи очередной пакет сообщений.

Для идентификации протокола взаимодействия выделяют из заголовка пакета сообщений идентификатор типа протокола взаимодействия и сравнивают его с эталонами идентификаторов типа протокола взаимодействия.

Максимально допустимое количество Kmax появлений каждого из несанкционированных информационных потоков из всей совокупности принимаемых несанкционированных потоков выбирают случайным образом из заданного диапазона для каждого несанкционированного ИП отдельно, а после блокирования передачи очередного пакета сообщений при достижении условия Ki≥Kmax выбор осуществляется заново.

Для снижения скорости передачи сформированного пакета сообщений фрагментируют пакет сообщений, передают пакет сообщений через заданное время задержки отправки пакетов сообщений tзад.

Благодаря новой совокупности существенных признаков в каждом из вариантов способа, в которой заданием ложных адресов и формированием ответных пакетов сообщений, происходит имитация абонентов и имитация сеанса связи, а за счет снижения скорости информационного обмена путем фрагментации пакетов сообщений и задержки отправки пакетов сообщений, а также снижения качества обслуживания путем блокирования передачи некоторых имитированных пакетов сообщений (имитация снижения качества канала связи) обеспечивается введение в заблуждение нарушителя относительно истинной структуры вычислительной сети, что в свою очередь обуславливает повышение степени защищенности вычислительной сети от несанкционированных воздействий.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного способа (вариантов), отсутствуют, что указывает на соответствие заявленного способа (вариантов) условию патентоспособности "новизна". Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

Заявленный способ (варианты) поясняется чертежами, на которых показаны:

фиг.1 - структура вычислительной сети;

фиг.2 - структура заголовков IP- и TCP-пакетов сообщений;

фиг.3 - блок-схема последовательности действий, реализующих заявленный способ (первый вариант) защиты вычислительных сетей;

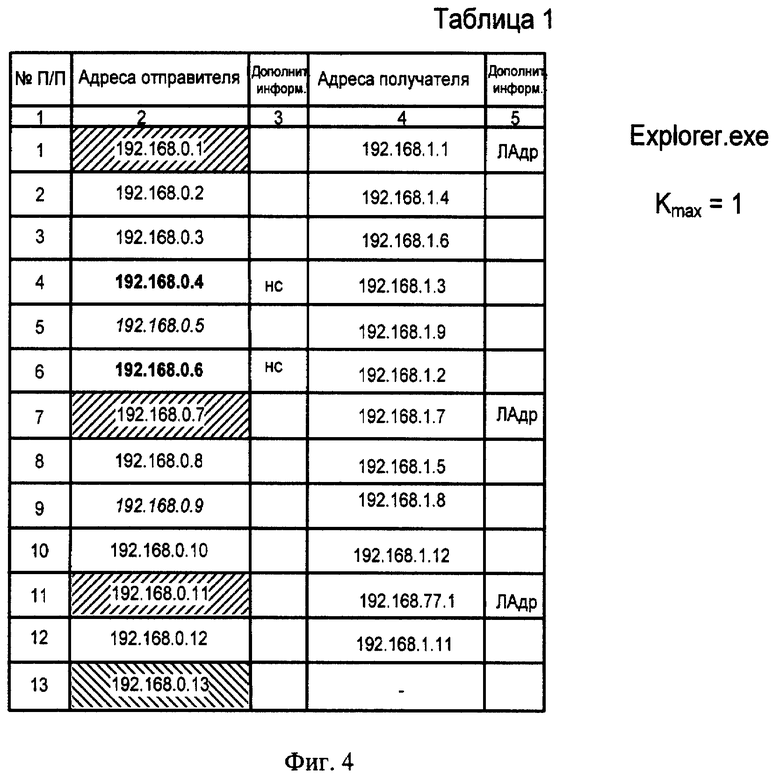

фиг.4 - таблица адресов отправителей и получателей;

фиг.5 - процесс фрагментации исходного сформированного пакета сообщений в новые пакеты;

фиг.6 - блок-схема последовательности действий, реализующих заявленный способ (второй вариант) защиты вычислительных сетей;

фиг.7 - блок-схема последовательности действий, реализующих заявленный способ (третий вариант) защиты вычислительных сетей.

Реализация заявленного способа объясняется следующим образом. Известно, что для обеспечения информационной безопасности вычислительных сетей необходимо с высокой достоверностью определять факты несанкционированных деструктивных воздействий и своевременно реагировать на их появление. Однако в существующих методах и средствах защиты при обнаружении несанкционированных воздействий, как правило, блокируют только поступающие от нарушителя пакеты сообщений. В этих случаях нарушитель предпринимает попытки других воздействий на вычислительную сеть, что в свою очередь требует принятия мер по повторному выявлению и пресечению новых попыток нарушителя. Это может привести, в конечном счете, к истощению ресурса системы защиты или к достижению нарушителем возможности "обхода" системы защиты.

Таким образом, возникает противоречие между уровнем защиты вычислительных сетей с использованием существующих способов и реальными возможностями предотвращения деструктивных воздействий на вычислительные сети со стороны нарушителя. На устранение указанного противоречия направлен заявленный способ.

В первом варианте заявленный способ реализуют следующим образом. В общем случае вычислительная сеть представляет собой совокупность ПЭВМ, периферийного и коммуникационного оборудования, объединенного физическими линиями связи (фиг.1). Все эти элементы определяются идентификаторами, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса).

Для передачи информации между удаленными ЛВС (например ЛВС1 и ЛВС2 на фиг.1) посредством протоколов взаимодействия устанавливают канал связи, под которым, в данном случае, понимают ИП от отправителя к получателю. Структура пакетов сообщений известна, как известен и принцип передачи пакетов в вычислительных сетях, что дает возможность анализа идентификаторов источника и получателя ИП и формирования опорных идентификаторов. Например, на фиг.2 представлены структуры заголовков IP- и TCP-пакетов сообщений, где штриховкой выделены поля адресов отправителя и получателя пакета сообщений.

Все составляющие пакетов сообщений (фиг.2) представляют собой электромагнитные сигналы в цифровой (двоичной) форме. Рассматриваемые ниже действия над ними заключаются в соответствующих преобразованиях сигналов, при которых изменяются их параметры.

На фиг.3 представлена блок-схема последовательности действий, реализующих заявленный способ (первый вариант) защиты вычислительных сетей, в которой приняты следующие обозначения:

N≥1 - база из опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений

P≥1 - база из ложных адресов абонентов вычислительной сети

tзад - время задержки отправки пакетов сообщений

ID - идентификатор ИП

{IDo} - совокупность опорных идентификаторов санкционированных ИП

IPo - адрес отправителя, указанный в идентификаторе принятого пакета сообщений

{IPoo} - совокупность адресов отправителей, указанных в опорных

идентификаторах санкционированных ИП

IPп - адрес получателя, указанный в идентификаторе принятого пакета сообщений

{IPпо} - совокупность адресов получателей, указанных в опорных идентификаторах санкционированных ИП

{IPл} - совокупность ложных адресов абонентов вычислительной сети

Для согласования адресов отправителя и получателя у обоих корреспондентов предварительно задают базу (см. блок 1 на фиг.3) из N≥1 опорных идентификаторов санкционированных соединений, в качестве которых принимают идентификационные признаки соединений, содержащие адреса и номера портов отправителя и получателя пакетов, и запоминают их. Задают базу из Р≥1 ложных адресов абонентов вычислительной сети. Кроме того, задают эталоны идентификаторов типа протоколов взаимодействия и время задержки отправки пакетов сообщений tзад.

Пример базы адресов, представленной в виде таблицы, показан на фиг.4. Первый столбец в таблице означает порядковый номер адреса отправителя или получателя в базе адресов. Во втором и четвертом столбцах представлены соответствующие значения адресов отправителя и получателя. IP-адрес, имеющий длину 4 байта (32 бита), отображают в таблице в наиболее употребляемом виде представления IP-адреса - в десятичной форме. В третьем и пятом столбцах размещают дополнительную информацию об адресах. Например, в них указывают обозначение ложных адресов абонентов вычислительной сети.

Из канала связи принимают (см. блок 2 на фиг.3) пакет сообщений от отправителя и выделяют (см. блок 3 на фиг.3) из заголовка принятого пакета идентификационные признаки, в качестве которых рассматривают идентификатор ИП ID. Затем сравнивают (например, побитно) выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных ИП {IDo} на предмет совпадения (см. блок 4 на фиг.3). Совпадение при этой проверке означает, что принятый пакет сообщений относится к санкционированному ИП. В этом случае принятый пакет сообщений передают получателю (см. блок 5 на фиг.3). В случае же их несовпадения, означающем, что принятый пакет сообщений относится к несанкционированному ИП, переходят к сравнению адреса отправителя (нарушителя), указанного в идентификаторе принятого пакета сообщений IPо с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП {IPoo} (см. блок 6 на фиг.3).

После совпадения адреса отправителя (нарушителя) принятого пакета сообщений IPо, с одним из адресов отправителей опорных идентификаторов санкционированных ИП, сравнивают адрес получателя в принятом пакете сообщений IPп с адресами получателей опорных идентификаторов санкционированных ИП {IPпо} (см. блок 7 на фиг.3). При несовпадении адреса получателя в принятом пакете сообщений IPп с адресами получателей опорных идентификаторов санкционированных ИП {IPпо} дополнительно сравнивают адрес получателя в принятом пакете сообщений IPп с предварительно заданными ложными адресами абонентов вычислительной сети {IPл} (см. блок 8 на фиг.3). В случае несовпадения адреса получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов, что означает обращение нарушителя к несуществующему адресу абонента вычислительной сети, блокируют передачу пакета сообщений (см. блок 9 на фиг.3).

В случаях же несовпадения адреса отправителя в принятом пакете сообщений IPо с одним из адресов отправителей опорных идентификаторов санкционированных ИП {IPoo}, или совпадении адреса получателя в принятом пакете сообщений IPп с адресами получателей опорных идентификаторов санкционированных ИП {IPпо}, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети {IPл} (см. блоки 6, 7, 8 на фиг.3) идентифицируют протокол взаимодействия принятого пакета сообщений (см. блок 10 на фиг.3). Для чего выделяют из заголовка принятого пакета сообщений идентификатор типа протокола взаимодействия и сравнивают его с эталонами идентификаторов типа протокола взаимодействия. На фиг.2 представлены структуры заголовков IP- и TCP-пакетов сообщений, где штриховкой выделено поле протокола взаимодействия. Значение этого поля указывает на то, какой протокол использовался для инкапсуляции данных на более высоком уровне. Под инкапсуляцией понимается упаковка сообщения одного протокола в сообщение другого и добавление к нему определенной информации (например, идентифицирующих заголовков). Например, протокол ICMP (Internet Control Message Protocol). Самой известной программой из набора ICMP является программа проверки доступности адресата с помощью эхо-запроса (известная как echo request), на который должен быть возвращен эхо-ответ (echo reply). По этому принципу формируют ответный пакет сообщений соответствующий идентифицируемому протоколу взаимодействия (см. блок 11 на фиг.3). А затем, через заданное время задержки отправки пакетов сообщений tзад, снижают скорость передачи сформированного пакета сообщений (см. блок 12 на фиг.3). Для снижения скорости передачи сформированного пакета сообщений фрагментируют пакет сообщений. Процесс фрагментации заключается в разбиении и упаковке исходного сформированного пакета сообщений в новые пакеты. На фиг.5 представлен процесс фрагментации исходного сформированного пакета сообщений в новые пакеты. Каждый новый пакет представляет собой отдельный пакет со своим собственным IP-заголовком, значения полей которого копируются из исходного сформированного пакета сообщений.

Далее передают новые фрагментированные пакеты сообщений через заданное время задержки отправки пакетов сообщений tзад. Снижение скорости передачи сформированного пакета сообщений осуществляется на сетевом интерфейсе. Передают сформированный пакет сообщений отправителю (см. блок 13 на фиг.3), после чего принимают из канала связи следующий пакет сообщений.

Таким образом, в первом варианте заявленного способа достигается оперативное выявление несанкционированных воздействий и снижение скорости передачи сформированных ответных пакетов сообщений согласно правилам взаимодействия. Причем передача ответных пакетов сообщений нарушителю происходит при обращении его к реальным и ложным адресам абонентов вычислительной сети. Т.е. обеспечивается возможность повышения степени защищенности вычислительных сетей от несанкционированных воздействий, а также введение в заблуждение нарушителя относительно структуры вычислительных сетей.

Во втором варианте способа, так же, как и в первом, для достижения сформулированного технического результата, т.е. повышения степени защищенности вычислительных сетей от несанкционированных воздействий, а также введения в заблуждение нарушителя относительно структуры вычислительных сетей, обеспечивается оперативное выявление несанкционированных воздействий, блокирование передачи определенных пакетов сообщений и снижение скорости передачи сформированных ответных пакетов сообщений согласно правилам взаимодействия.

На фиг.6 представлена блок-схема последовательности действий, реализующих второй вариант заявленного способа защиты вычислительных сетей, в которой приняты следующие обозначения:

N≥1 - база из опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений

Р≥1 - база из ложных адресов абонентов вычислительной сети

Kmax - максимально допустимое количество появлений каждого из несанкционированных ИП из всей совокупности принимаемых несанкционированных потоков

tзад - время задержки отправки пакетов сообщений

ID - идентификатор ИП

{IDo} - совокупность опорных идентификаторов санкционированных ИП

IDнс - идентификатор несанкционированного ИП

{IDнс} - совокупность идентификаторов ранее запомненного несанкционированного ИП

IPo - адрес отправителя, указанный в идентификаторе принятого пакета сообщений

{IPoo} - совокупность адресов отправителей, указанных в опорных идентификаторах санкционированных ИП

IPп - адрес получателя, указанный в идентификаторе принятого пакета сообщений

{IPпо} - совокупность адресов получателей, указанных в опорных идентификаторах санкционированных ИП

{IPл} - совокупность ложных адресов абонентов вычислительной сети

Во втором варианте заявленного способа отличие последовательности действий в сравнении с первым вариантом заключается в следующем.

В исходные данные (см. блок 1 на фиг.6) дополнительно задают максимально допустимое количество Kmax появлений каждого из несанкционированных ИП из всей совокупности принимаемых несанкционированных потоков, первоначальное число Ki появлений каждого из которых принимают K=0, где i=1, 2, 3,... номера последовательно принимаемых отличающихся друг от друга несанкционированных ИП.

Сравнивают выделенные идентификаторы очередного принятого пакета с идентификаторами ранее запомненного i-го несанкционированного ИП (см. блок 6 на фиг.6), и при их совпадении число его появлений Ki увеличивают на единицу (см. блок 13 на фиг.6).

Запоминают идентификаторы очередного несанкционированного ИП (см. блок 11 на фиг.6) и увеличивают число его появлений Ki (см. блок 13 на фиг.6). При невыполнении условия Ki≥Kmax (см. блок 14 на фиг.6) производят последовательность действий аналогично, как и в первом варианте способа (см. блок 15 на фиг.6). В случае же выполнения условия Ki≥Kmax блокируют передачу пакета сообщений (см. блок 10 на фиг.6).

Таким образом, во втором варианте способа также достигается оперативное выявление несанкционированных воздействий и снижение скорости передачи сформированных ответных пакетов сообщений согласно правилам взаимодействия. Причем происходит блокирование передачи определенных пакетов сообщений. В совокупности это приводит к имитации канала связи с плохим качеством, т.е. обеспечивается возможность повышения степени защищенности вычислительных сетей от несанкционированных воздействий, а также введение в заблуждение нарушителя относительно структуры вычислительных сетей.

В третьем варианте способа также как и во втором, для достижения сформулированного технического результата, т.е. повышения степени защищенности вычислительных сетей от несанкционированных воздействий, а также введение в заблуждение нарушителя относительно структуры вычислительных сетей обеспечивается оперативное выявление несанкционированных воздействий, блокирование передачи определенных пакетов сообщений и снижение скорости передачи сформированных ответных пакетов сообщений согласно правилам взаимодействия.

На фиг.7 представлена блок-схема последовательности действий, реализующих третий вариант заявленного способа защиты вычислительных сетей, в которой приняты следующие обозначения:

N≥1 - база из опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений

P≥1 - база из ложных адресов абонентов вычислительной сети

Kmax - максимально допустимое количество появлений каждого из несанкционированных ИП из всей совокупности принимаемых несанкционированных потоков

tзад - время задержки отправки пакетов сообщений

{IDонс} - совокупность адресов отправителей, указанных в идентификаторах ранее запомненных несанкционированных ИП

ID - идентификатор ИП

{IDo} - совокупность опорных идентификаторов санкционированных ИП

IDнс - идентификатор несанкционированного ИП

{IDнс} - совокупность идентификаторов ранее запомненного несанкционированного ИП

IDo - адрес отправителя, указанный в идентификаторе принятого пакета сообщений

{IPoo} - совокупность адресов отправителей, указанных в опорных идентификаторах санкционированных ИП

IPп - адрес получателя, указанный в идентификаторе принятого пакета сообщений

{IPпо} - совокупность адресов получателей, указанных в опорных идентификаторах санкционированных ИП

{IPл} - совокупность ложных адресов абонентов вычислительной сети

В третьем варианте заявленного способа отличие последовательности действий в сравнении со вторым вариантом заключается в следующем.

После выделения (см. блок 3 на фиг.7) из заголовка принятого пакета идентификационных признаков, в качестве которых рассматривают идентификатор ИП ID, дополнительно ко второму варианту способа переходят к сравнению адреса отправителя, указанного в идентификаторе принятого пакета сообщений IPo с адресами отправителей, указанных в идентификаторах ранее запомненных несанкционированных ИП {IDонс} (см. блок 4 на фиг.7). При их несовпадении производят последовательность действий аналогично, как и во втором варианте способа (см. блок 5 на фиг.7). В случае же их совпадения запоминают идентификаторы очередного несанкционированного ИП (см. блок 12 на фиг.7) и далее производят последовательность действий аналогично, как и во втором варианте способа (см. блок 13 на фиг.7).

Таким образом, в третьем варианте способа также достигается оперативное выявление несанкционированных воздействий и снижение скорости передачи сформированных ответных пакетов сообщений согласно правилам взаимодействия. Причем происходит блокирование передачи определенных пакетов сообщений. В совокупности это приводит к имитации канала связи с плохим качеством, т.е. обеспечивается возможность повышения степени защищенности вычислительных сетей от несанкционированных воздействий, а также введение в заблуждение нарушителя относительно структуры вычислительных сетей.

Возможность реализации сформулированного технического результата была проверена путем машинного моделирования выявления несанкционированных воздействий заявленным способом. На фиг.4 представлены исходные данные для моделирования (эксперимента), в качестве которых выступают идентификаторы ИП, содержащие адреса отправителя и получателя пакетов, приведенные в таблице 1. А также заданные ложные адреса абонентов вычислительной сети и максимально допустимое количество (Kmax) допустимое количество появлений каждого из несанкционированных ИП из всей совокупности принимаемых несанкционированных потоков.

В результате проведенного эксперимента были выявлены следующие типы ИП:

- санкционированные ИП, идентификаторы которых совпадают с предварительно заданными опорными, см. табл.1 на фиг.4 позиции 2, 3, 5;

- два несанкционированных ИП, идентификаторы которых не совпадают с предварительно заданными опорными, источниками которых являются несанкционированные абоненты, см. там же, позиции 4, 6 (выделены жирно);

- несанкционированные ИП, идентификаторы которых не совпадают с предварительно заданными опорными, источниками которых являются санкционированные абоненты, обращающиеся к санкционированным получателям, см. там же, позиции 5, 9 (выделены курсивом);

- три несанкционированных ИП, идентификаторы которых не совпадают с предварительно заданными опорными, источниками которых являются санкционированные абоненты, обращающиеся к предварительно заданным ложным получателям, см. там же, позиции 1, 7, 11 (выделены штриховкой вправо);

- несанкционированные ИП, идентификаторы которых не совпадают с предварительно заданными опорными, источниками которых являются санкционированные абоненты, обращающиеся к несуществующим получателям, см. там же, позиция 13 (выделена штриховкой влево), которые блокируют. При передаче несанкционированных ИП, количество которых в данном эксперименте равно 6 из общего числа ИП, равного 13, обнаружены все несанкционированные ИП и продолжена передача ответных пакетов сообщений. Значение показателя защищенности ВС при этом равно 0,5. В случае блокирования всех обнаруженных несанкционированных ИП значение показателя защищенности ВС будет стремиться к нулю. Из представленных результатов следуют выводы: при предварительном задании опорных идентификаторов санкционированных ИП, ложных адресов получателей и максимально допустимого количества появлений каждого несанкционированного ИП из совокупности всех принимаемых несанкционированных ИП, заявленный способ (варианты) обеспечивает повышение степени защищенности вычислительных сетей от несанкционированных воздействий, а также введение в заблуждение нарушителя относительно структуры вычислительных сетей.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК, НАПРАВЛЕННЫХ НА РАЗЛИЧНЫЕ УЗЛЫ И ИНФОРМАЦИОННЫЕ РЕСУРСЫ | 2021 |

|

RU2782704C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ КОНТРОЛЯ ИНФОРМАЦИОННЫХ ПОТОКОВ В ЦИФРОВЫХ СЕТЯХ СВЯЗИ | 2004 |

|

RU2267154C1 |

Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях. Техническим результатом является повышение степени защищенности вычислительных сетей от несанкционированных воздействий, а также введение в заблуждение нарушителя относительно структуры вычислительных сетей. В заявленном способе (вариантах) достигается оперативное выявление несанкционированных воздействий и снижение скорости передачи сформированных ответных пакетов сообщений согласно правилам взаимодействия. В первом варианте способа передача ответных пакетов сообщений нарушителю происходит при обращении его к реальным и ложным адресам абонентов вычислительной сети. Во втором варианте способа дополнительно происходит блокирование передачи определенных пакетов сообщений, что приводит к имитации канала связи с плохим качеством. В третьем варианте способа запоминание идентификаторов несанкционированных информационных потоков приводит к возможности выявления несанкционированных воздействий на первоначальном этапе. 3 н. и 8 з.п. ф-лы, 7 ил.

| СПОСОБ КОНТРОЛЯ ИНФОРМАЦИОННЫХ ПОТОКОВ В ЦИФРОВЫХ СЕТЯХ СВЯЗИ | 2004 |

|

RU2267154C1 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК В КОМПЬЮТЕРНОЙ СЕТИ | 2000 |

|

RU2179738C2 |

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2004 |

|

RU2261472C1 |

| KR 20040017530 A, 27.02.2004 | |||

| US 6829486 A, 07.12.2004 | |||

| US 6909708 A, 21.06.2005. | |||

Авторы

Даты

2007-09-27—Публикация

2006-05-02—Подача