Изобретение относится к электросвязи и может быть использовано в системах защиты от несанкционированных воздействий с целью их оперативного выявления и блокирования в вычислительных сетях, в частности в сетях передачи данных (СПД) типа «Internet», основанных на семействе коммуникационных протоколов TCP/IP (Transmission Control Protocol / Internet Protocol) и описанных в кн.: Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство «Питер», 1999. - 704 с.: ил.

Заявленное техническое решение расширяет арсенал средств данного назначения.

Известен способ защиты от несанкционированных воздействий, реализованный в патенте РФ №2179738, «Способ обнаружения удаленных атак1 (Толкование используемых терминов приведено в Приложении) в компьютерной сети», кл. G 06 F 12/14, заявл. 24.04.2000. Известный способ включает следующую последовательность действий. Наблюдение за информационным потоком адресованных абоненту пакетов данных, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих подряд друг за другом через промежутки времени не более заданного. При этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатками данного способа являются узкая область применения, что обусловлено его предназначением в основном для защиты от подмены одного из участников соединения, и недостаточная достоверность2 при обнаружении других типов преднамеренных деструктивных воздействий. В аналоге применяют ограниченную совокупность признаковых описаний несанкционированных воздействий. При этом не учитывают наличия большого количества типов несанкционированных воздействий, что создает условия для пропуска последних и, как следствие, для деструктивных воздействий на вычислительные сети (ВС), что, в свою очередь, приводит к снижению их устойчивости3.

Известен также способ, позволяющий по изменению состояния объекта защиты обнаруживать несанкционированные воздействия, по патенту РФ №2134897, кл. G 06 F 17/40, «Способ оперативного динамического анализа состояний многопараметрического объекта», заявл. 20.08.1999. В известном способе преобразуют результаты допусковой оценки разнородных динамических параметров в соответствующие информационные сигналы с обобщением по всему множеству параметров в заданном временном интервале и определяют относительную величину и характер изменения интегрального состояния многопараметрического объекта.

Недостатком данного способа является узкая область применения, обусловленная тем, что несмотря на возможность оперативной диагностики технического и функционального состояний многопараметрического объекта, в нем применяют ограниченную совокупность признакового пространства, что создает условия для пропуска несанкционированных воздействий и деструктивного воздействия удаленных атак (см. Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил.) и, как следствие, приводит к снижению устойчивости ВС.

Наиболее близким по своей технической сущности к заявленному является способ защиты от несанкционированных воздействий, реализованный в устройстве по патенту РФ №2219577, «Устройство поиска информации», кл. G 06 F 17/40, заявл. 24.04.2002. Способ-прототип заключается в том, что принимают из канала связи i-й пакет, где i=1, 2, 3, ..., и запоминают его. Принимают (i+1)-й пакет, запоминают его. Выделяют из заголовка i-го и (i+1)-го пакетов идентификационные признаки, анализируют их на предмет совпадения и по результатам анализа принимают решение о факте наличия несанкционированного воздействия.

По сравнению с аналогами способ-прототип может быть использован в более широкой области, когда не только определяется тип протокола, анализируется состояние контролируемого объекта, но и учитываются правила установления и ведения сеанса связи, что необходимо для повышения достоверности определения факта удаленных несанкционированных воздействий на ВС, проявляющихся в появлении несанкционированных соединений.

Недостатком прототипа является относительно низкая устойчивость ВС в условиях несанкционированных воздействий, связанная с тем, что сравнением двух пакетов сообщений - последующего и предыдущего, распознается только один тип несанкционированных воздействий (атаки) - «шторм4» ложных запросов на установление соединения, тогда как несанкционированные воздействия других типов, обладающих высокими деструктивными возможностями, не распознаются.

Целью заявленного технического решения является разработка способа защиты вычислительных сетей от несанкционированных воздействий, обеспечивающего повышение устойчивости функционирования ВС в условиях несанкционированных воздействий за счет повышения достоверности обнаружения (распознавания) несанкционированных воздействий путем расширения признакового пространства системы защиты и за счет управления вычислительными ресурсами ВС, которое осуществляется путем коррекции параметров системы защиты и структуры ВС. Достижение сформулированной цели необходимо для своевременного предоставления сервисных возможностей санкционированным абонентам, а также для обеспечения целостности5, доступности6 и конфиденциальности7 обрабатываемой информации.

Поставленная цель достигается тем, что в известном способе защиты ВС от несанкционированных воздействий, заключающемся в том, что принимают из канала связи последовательно пакеты сообщений с номерами k=1, 2, 3..., выделяют из заголовка каждого принятого пакета сообщений его идентификационные признаки, анализируют их и по результатам анализа принимают решение о наличии или отсутствии несанкционированного воздействия, предварительно задают массив из N≥1 опорных идентификаторов санкционированных соединений и запоминают их. Задают массивы для хранения Q≥1 неактуальных идентификаторов санкционированных соединений, Р≥1 идентификаторов несанкционированных соединений и Х≥1 временно заблокированных идентификаторов, а также М≥1 наименований санкционированных процессов. Кроме того, задают максимально допустимое число Kmax появлений любого из принимаемых несанкционированных соединений, устанавливают первоначальный уровень ZОП коэффициента актуальности для всех опорных идентификаторов, устанавливают первоначальное количество Ki появлений i-го несанкционированного соединения равным нулю, где i=1, 2, 3...P. Кроме того, устанавливают равными нулю начальные значения количества идентификаторов Q, Р и X. После приема очередного k-го пакета сообщений и выделения из его заголовка идентификационных признаков, в качестве которых принимают идентификатор соединения, анализируют его, для чего сравнивают выделенный идентификатор принятого пакета сообщений с опорными идентификаторами санкционированных соединений. В случае совпадения j-го, где j=1, 2, 3..., номер опорного идентификатора, совпавшего с выделенным из принятого пакета сообщений идентификатором, корректируют коэффициенты актуальности опорных идентификаторов, а также корректируют массивы опорных и неактуальных идентификаторов в соответствии с коэффициентами актуальности опорных идентификаторов. Принимают очередной пакет сообщений и повторяют действия по сравнению его идентификатора с опорными. В случае отсутствия совпадения идентификатора принятого пакета сообщений с опорными корректируют коэффициенты актуальности опорных идентификаторов, а также корректируют массивы опорных и неактуальных идентификаторов в соответствии с коэффициентами актуальности опорных идентификаторов. Дополнительно сравнивают идентификатор принятого пакета сообщений с идентификаторами, записанными в массив неактуальных идентификаторов. После чего в случае совпадения дополняют массив опорных идентификаторов, принимают очередной пакет сообщений и повторяют действия по сравнению его идентификатора с опорными и неактуальными идентификаторами. В случае отсутствия совпадения дополнительно сравнивают идентификатор принятого пакета сообщений с ранее запомненным идентификатором i-го несанкционированного соединения, и при их совпадении Ki увеличивают на единицу. В случае отсутствия совпадения корректируют массивы опорных и временно заблокированных идентификаторов, после чего корректируют массив несанкционированных идентификаторов. Принимают очередной пакет сообщений и повторяют перечисленные действия до тех пор, пока не будет выполнено условие Кi=Кmax. При его выполнении сравнивают адрес инициатора i-го несанкционированного соединения с адресами инициаторов соединений, содержащимися в опорных и неактуальных идентификаторах. При совпадении идентифицируют процесс Мi, инициировавший несанкционированное соединение, и в случае совпадения наименования процесса Мi с предварительно запомненными наименованиями санкционированных процессов М дополняют массив опорных идентификаторов. В случае отсутствия совпадения наименования процесса и при отсутствии совпадения адреса инициатора с адресами инициаторов, содержащимися в опорных и неактуальных идентификаторах, принимают решение о наличии несанкционированного воздействия. После этого блокируют источник несанкционированного соединения и удаляют его идентификатор, корректируют массивы опорных и временно заблокированных идентификаторов. После чего принимают очередной пакет сообщений и повторяют цикл сравнений и принятия решения.

В качестве идентификатора соединения принимают идентификационные признаки соединения, которые содержат адреса и номера портов отправителя и получателя пакетов.

Для коррекции коэффициентов актуальности опорных идентификаторов при наличии совпадения идентификатора принятого пакета сообщений с одним из опорных коэффициенты актуальности всех опорных идентификаторов, кроме совпавшего Zj, уменьшают на единицу.

Для коррекции массивов опорных и неактуальных идентификаторов запоминают дополнительно опорные идентификаторы, коэффициент актуальности которых Zj=0, в массив неактуальных идентификаторов. Удаляют опорные идентификаторы, коэффициент актуальности которых равен нулю из массива опорных идентификаторов и количество неактуальных идентификаторов Q увеличивают на количество опорных идентификаторов, перемещенных в массив неактуальных идентификаторов.

Для коррекции коэффициентов актуальности опорных идентификаторов в случае отсутствия совпадения идентификатора принятого пакета сообщений с опорными, коэффициенты актуальности всех опорных идентификаторов уменьшают на единицу.

Для дополнения массива опорных идентификаторов идентификатор, совпавший с идентификатором принятого пакета сообщений, удаляют из массива неактуальных идентификаторов, запоминают его в массив опорных идентификаторов, устанавливают для него коэффициент актуальности Zj=ZОП, a количество неактуальных идентификаторов Q уменьшают на единицу.

Для коррекции массивов опорных и временно заблокированных идентификаторов увеличивают на единицу количество идентификаторов несанкционированных соединений Р и сравнивают его с общим количеством временно заблокированных и неактуальных идентификаторов Q и X. При выполнении условия P>(Q+X) удаляют из массива опорных идентификаторов один опорный идентификатор с наименьшим коэффициентом актуальности, запоминают его в массив временно заблокированных идентификаторов и количество временно заблокированных идентификаторов Х увеличивают на единицу.

Для коррекции массива несанкционированных идентификаторов запоминают идентификатор принятого пакета сообщений в массив несанкционированных идентификаторов, присваивают ему очередной (i+1)-й идентификационный номер и число его появлений Ki+1 увеличивают на единицу.

Для идентификации процесса Мi формируют пакет с запросом инициатору i-го несанкционированного соединения на предоставление наименования процесса Mi, инициирующего несанкционированное соединение. Передают пакет с запросом, принимают инициатором i-го несанкционированного соединения пакет с запросом на предоставление наименования процесса Мi и формируют пакет с ответом, содержащим наименование процесса Мi. Передают его и сравнивают наименование процесса Мi с предварительно запомненными наименованиями санкционированных процессов М.

Для дополнения массива опорных идентификаторов в случае совпадения наименования процесса Mi с наименованиями санкционированных процессов дополнительно запоминают в массив опорных идентификаторов новый опорный идентификатор, а его коэффициенту актуальности присваивают первоначальное значение ZОП.

Для коррекции массивов опорных и временно заблокированных идентификаторов после блокирования инициатора несанкционированного соединения количество несанкционированных соединений Р уменьшают на единицу, после чего при выполнении условия Х>0 удаляют один заблокированный идентификатор с наибольшим коэффициентом актуальности из массива временно заблокированных идентификаторов, запоминают его в массив опорных идентификаторов и количество временно заблокированных идентификаторов Х уменьшают на единицу.

Повышение устойчивости функционирования ВС в условиях несанкционированных воздействий в заявленном способе обеспечивается благодаря новой совокупности существенных признаков за счет повышения достоверности обнаружения (распознавания) несанкционированных воздействий путем расширения признакового пространства системы защиты и за счет управления вычислительными ресурсами ВС, которое осуществляется путем коррекции параметров системы защиты и структуры ВС, что необходимо для своевременного предоставления сервисных возможностей санкционированным абонентам, а также обеспечения целостности, доступности и конфиденциальности обрабатываемой информации, так как узлы ВС обладают уязвимостями8 программного обеспечения, подвергаются преднамеренным деструктивным воздействиям удаленных компьютерных атак, признаками наличия которых являются несанкционированные соединения, а высокая пропускная способность современных СПД значительно расширяет деструктивные возможности удаленных атак. Кроме того, несанкционированные соединения могут являться признаками наличия вредоносного программного обеспечения и нарушения политики безопасности9 санкционированными пользователями. В наихудшем случае будет не только нарушена работа санкционированных абонентов, но и ограничены возможности системы защиты по коррекции параметров самой системы и структуры ВС в связи с резким увеличением потребления вычислительного ресурса за счет несанкционированных воздействий и за счет ответной реакции системы защиты на несанкционированные воздействия. В связи с этим необходимо своевременно высвобождать вычислительный ресурс путем временного приостановления некоторых некритических санкционированных приложений.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного устройства условию патентоспособности «новизна». Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Заявленный способ поясняется чертежами, на которых показаны:

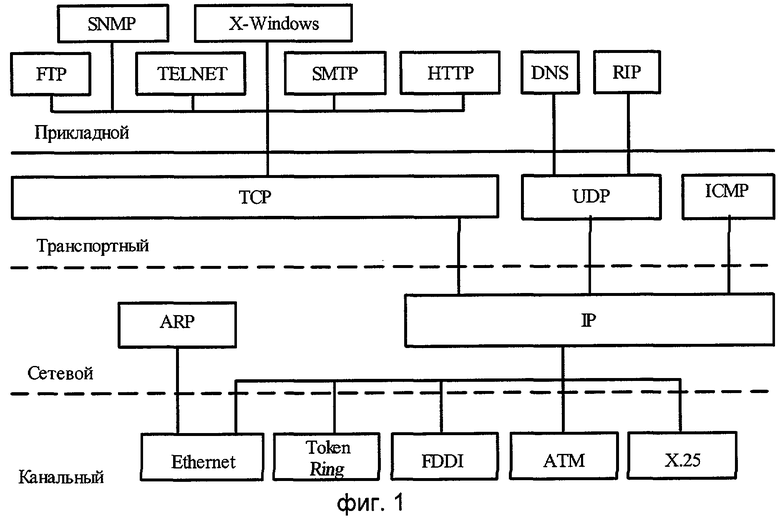

фиг.1 - иерархия протоколов семейства TCP/IP;

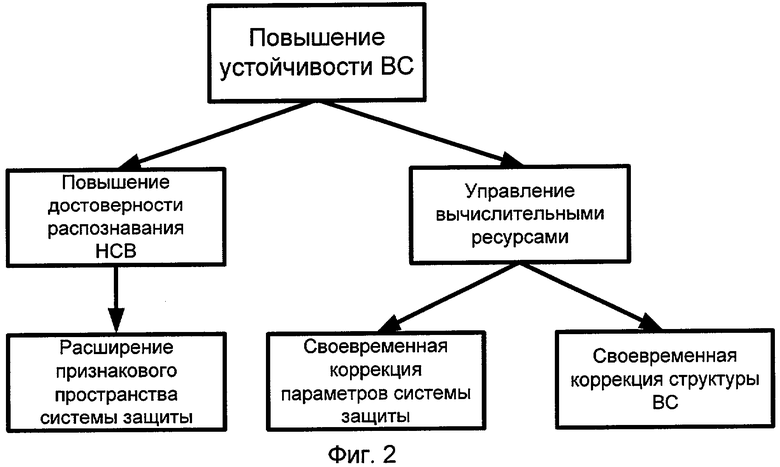

фиг.2 - взаимосвязь показателей защищенности ВС от несанкционированных воздействий;

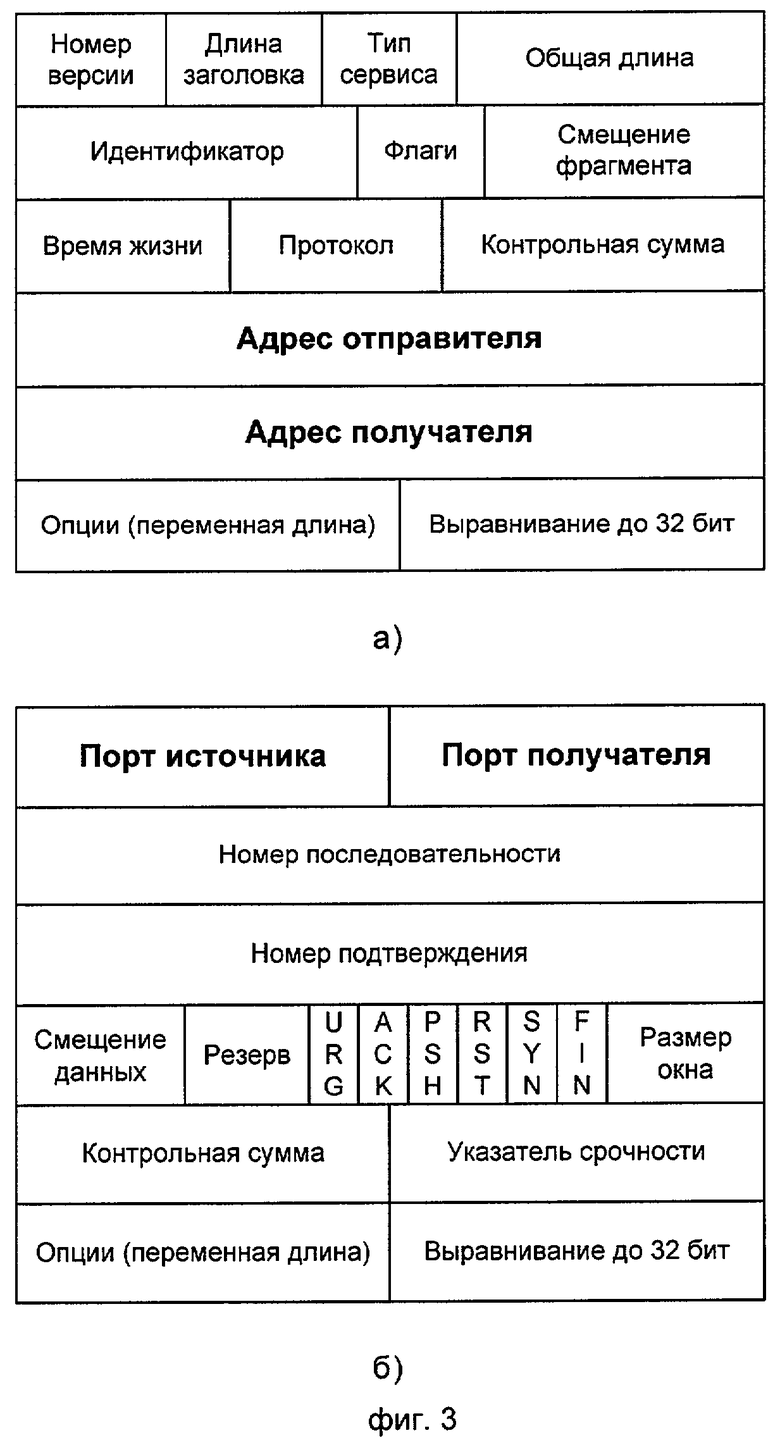

фиг.3 - структура заголовков IP- и TCP-пакетов сообщений;

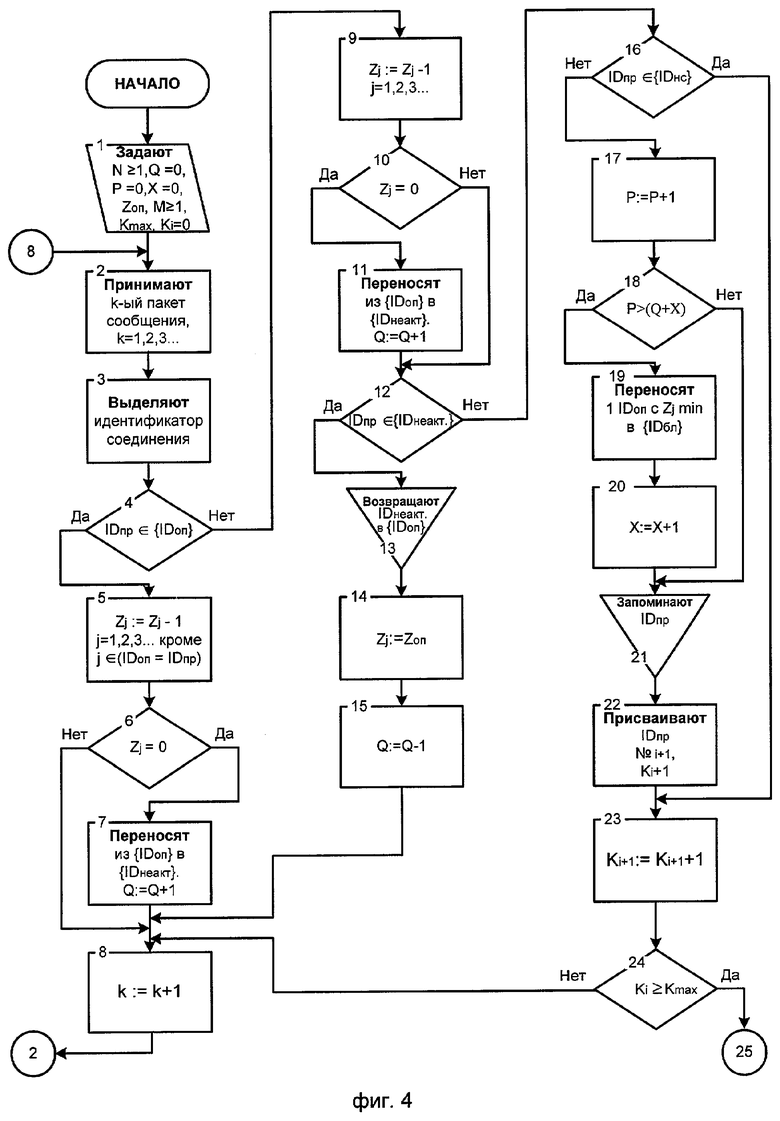

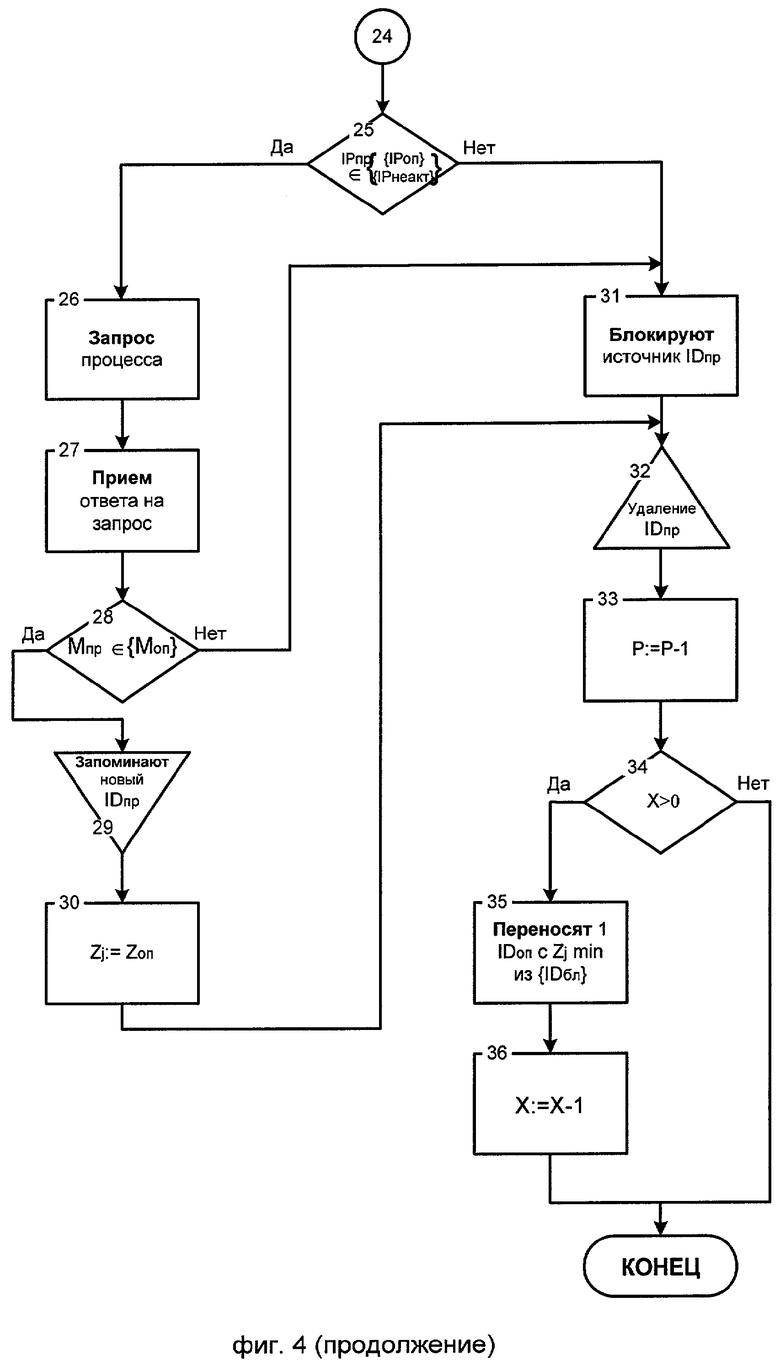

фиг.4 - блок-схема алгоритма, реализующего заявленный способ защиты вычислительных сетей от несанкционированных воздействий;

фиг.5 - интерфейс пользователя программного макета системы защиты ВС от несанкционированных воздействий;

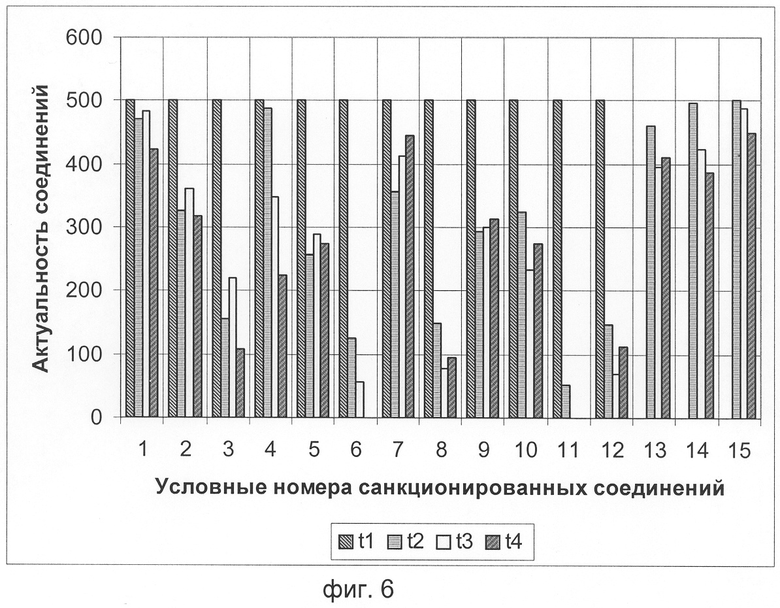

фиг.6 - гистограмма, поясняющая изменение коэффициентов актуальности санкционированных соединений.

Известно, что для обеспечения информационной безопасности ВС необходимо с высокой достоверностью определять факты несанкционированных воздействий и своевременно реагировать на их появление. Деструктивные возможности удаленных атак и вредоносных программ связаны с тем, что большинство из них напрямую нацелены на слабые места средств защиты, уязвимости операционных систем и системных приложений (см., например, Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. - СПб.: БХВ-Петербург, 2003. - 752 с.: ил. стр.115-123), составляющих материальную основу узлов ВС. Для выполнения целевых функций ВС и работы системы защиты затрачиваются вычислительные ресурсы, а появление несанкционированных воздействий может, в наихудшем случае, вызвать наряду со снижением пропускной способности СПД и нехватку вычислительных ресурсов. Это связано с необходимостью реагирования на появление несанкционированных соединений, с ограниченной вычислительной мощностью системы защиты и ограниченной длиной очереди запросов на обслуживание. Из этого следует вывод о низкой устойчивости ВС при возникновении несанкционированных воздействий, признаком которых является появление несанкционированных соединений. Гарантированно решить задачу своевременного предоставления вычислительных ресурсов можно за счет временного блокирования некоторых целевых функций ВС. Целевыми функциями ВС являются обработка запросов на обслуживание от санкционированных абонентов и выполнение расчетных задач. Существующие технические решения не позволяют достичь указанных целей в автоматическом режиме и требуют вмешательства обслуживающего персонала.

Используемый механизм создания соединений для организации обмена сообщениями между узлами ВС за счет своей гибкости и универсальности позволяет осуществлять распределенные вычисления и создавать клиент-серверные приложения. Процесс защиты от несанкционированных воздействий ВС, решающих такие задачи, является трудно формализуемым и требующим разработки новых технических решений. Одной из важнейших причин трудностей формализации является большое количество протоколов, реализованных в семействе TCP/IP. Иерархия семейства протоколов ТСР/IP представлена на фиг.1.

Поиск эффективных технических решений повышения устойчивости функционирования ВС в условиях несанкционированных воздействий может быть осуществлен, как показано на фиг.2, путем повышения эффективности функционирования системы защиты, которого можно достичь за счет повышения достоверности обнаружения (распознавания) несанкционированных воздействий путем расширения признакового пространства системы защиты и за счет управления вычислительными ресурсами ВС, которое осуществляется путем коррекции параметров системы защиты и структуры ВС. Значение показателей эффективности системы защиты выбирают в зависимости от требуемой достоверности и своевременности обнаружения несанкционированных соединений и с учетом пропускной способности СПД, а также в зависимости от подверженности изменениям отношений объектов и субъектов доступа защищаемой ВС. Критерием необходимости принятия решения на управление вычислительными ресурсами является значение отношения количества зарегистрированных несанкционированных соединений к общему количеству временно заблокированных и неактуальных соединений.

Заявленный способ реализуют следующим образом. Структура пакетов сообщений известна (см., например, Кульгин М. Технологии корпоративных сетей. Энциклопедия. - СПб.: Издательство «Питер», 1999. - 704 с.: ил.), как известен и принцип передачи пакетов в ВС, что дает возможность анализа идентификационных признаков участников соединения и формирования опорных идентификаторов. Например, на фиг.3 представлены структуры заголовков IP- и TCP-пакетов сообщений. Полужирным шрифтом выделены поля идентификаторов соединений, по которым определяют сетевые адреса отправителя и получателя пакетов сообщений, а также их порты.

На фиг.4 представлена блок-схема алгоритма, реализующего заявленный способ защиты вычислительных сетей от несанкционированных воздействий, в которой приняты следующие обозначения:

Zоп - первоначальный уровень коэффициента актуальности всех опорных идентификаторов

IDпр - идентификатор принятого пакета сообщений

IDоп - опорный идентификатор санкционированного соединения

{IDоп} - совокупность опорных идентификаторов санкционированных соединений

Zj - коэффициент актуальности j-го опорного идентификатора санкционированного соединения

IDнеакт - неактуальный идентификатор санкционированного соединения

{IDнеакт} - совокупность неактуальных идентификаторов санкционированных соединений

IDнс - идентификатор несанкционированного соединения

IDбл - идентификатор временно заблокированного санкционированного соединения

{IDбл} - совокупность идентификаторов временно заблокированных санкционированных соединений

{IDнс} - совокупность запомненных идентификаторов несанкционированных соединений

IPпр - адрес инициатора несанкционированного соединения (адрес принятого пакета сообщений)

{IPоп} - совокупность адресов инициаторов соединений, находящихся в списке опорных идентификаторов

{IPнеакт} - совокупность адресов инициаторов соединений, находящихся в списке опорных идентификаторов

Мпр - наименование процесса, инициировавшего несанкционированное соединение

{Моп} - множество наименований санкционированных процессов

Предварительно задают (см. блок 1 на фиг.4) массив из N≥1 опорных идентификаторов санкционированных соединений, в качестве которых принимают идентификационные признаки соединений, содержащие адреса и номера портов отправителя и получателя пакетов, и запоминают их. Задают массивы для хранения Q≥1 неактуальных идентификаторов санкционированных соединений, Р≥1 идентификаторов несанкционированных соединений и Х≥1 временно заблокированных идентификаторов, а также задают М≥1 наименований санкционированных процессов. Кроме того, задают максимально допустимое число Kmax появлений любого из принимаемых несанкционированных соединений и устанавливают первоначальный уровень ZОП коэффициента актуальности для всех опорных идентификаторов. Устанавливают первоначальное количество Кi появлений i-го несанкционированного соединения, равным нулю, где i=1, 2, 3...Р. Кроме того, устанавливают равными нулю начальные значения количества идентификаторов Q, Р и X.

Из канала связи принимают (см. блок 2 на фиг.4) k-й пакет сообщения, где k=1, 2, 3..., и выделяют (см. блок 3 на фиг.4) из заголовка принятого пакета идентификационные признаки, в качестве которых рассматривают идентификатор соединения. Затем сравнивают (см. блок 4 на фиг.4) выделенный идентификатор с опорными на предмет совпадения. Совпадение при этой проверке означает, что принятый пакет сообщений относится к санкционированному соединению. Далее корректируют коэффициенты актуальности опорных идентификаторов, для чего уменьшают (см. блок 5 на фиг.4) на единицу коэффициенты актуальности, принадлежащие всем опорным идентификаторам кроме совпавшего с выделенным из принятого пакета сообщений. Под коэффициентами актуальности опорных идентификаторов понимают показатель, характеризующий относительную частоту появления пакета сообщений с идентификационными признаками, совпадающими с опорным идентификатором, в канале связи. Использование этого показателя обусловлено необходимостью сокращения времени, затрачиваемого на анализ каждого пакета сообщений. Затем корректируют (см. блок 7 на фиг.4) массивы опорных и неактуальных идентификаторов в соответствии с коэффициентами актуальности опорных идентификаторов, для чего запоминают дополнительно опорные идентификаторы, коэффициент актуальности которых Zj равен нулю, в массив неактуальных идентификаторов. Удаляют опорные идентификаторы, коэффициент актуальности которых Zj равен нулю, из массива опорных идентификаторов. Количество неактуальных идентификаторов Q увеличивают на количество опорных идентификаторов, перемещенных в массив неактуальных идентификаторов. После этого принимают (см. блок 8 на фиг.4) очередной пакет сообщений и повторяют действия по сравнению его идентификатора с опорными.

В случае отсутствия совпадения идентификатора принятого пакета сообщений с предварительно запомненными опорными идентификаторами корректируют коэффициенты актуальности опорных идентификаторов, для чего коэффициенты актуальности всех опорных идентификаторов уменьшают на единицу (см. блок 9 на фиг.4). Корректируют (см. блок 11 на фиг.4) массивы опорных и неактуальных идентификаторов в соответствии с коэффициентами актуальности опорных идентификаторов, для чего запоминают дополнительно опорные идентификаторы, коэффициент актуальности которых Zj равен нулю, в массив неактуальных идентификаторов. Удаляют опорные идентификаторы, коэффициент актуальности которых Zj равен нулю из массива опорных идентификаторов. Количество неактуальных идентификаторов Q увеличивают на количество опорных идентификаторов, перемещенных в массив неактуальных идентификаторов.

Затем дополнительно сравнивают (см. блок 12 на фиг.4) идентификатор принятого пакета сообщений с идентификаторами, записанными в массив неактуальных идентификаторов.

В случае совпадения дополняют (см. блок 13 на фиг.4) массив опорных идентификаторов, для чего идентификатор, совпавший с идентификатором принятого пакета сообщений, удаляют из массива неактуальных идентификаторов, запоминают его в массив опорных идентификаторов и устанавливают (см. блок 14 на фиг.4) для него коэффициент актуальности Zj, равный ZОП. Количество неактуальных идентификаторов Q уменьшают на единицу. После этого принимают (см. блок 8 на фиг.4) очередной пакет сообщений и повторяют действия по сравнению его идентификатора с опорными и неактуальными идентификаторами.

При отсутствии совпадения (см. блок 16 на фиг.4) дополнительно сравнивают идентификатор принятого пакета сообщений с ранее запомненным идентификатором i-го несанкционированного соединения. При их совпадении (см. блок 23 на фиг.4) число его появлений Кi увеличивают на единицу. В случае отсутствия совпадения (см. блок 17 на фиг.4) корректируют массивы опорных и временно заблокированных идентификаторов, для чего увеличивают на единицу количество идентификаторов несанкционированных соединений Р и сравнивают (см. блок 18 на фиг.4) его с общим количеством временно заблокированных и неактуальных идентификаторов Q и X. Результат этого сравнения - критерий необходимости принятия решения на управление вычислительными ресурсами, который является значением отношения количества зарегистрированных несанкционированных соединений к общему количеству временно заблокированных и неактуальных соединений. При выполнении условия P>(Q+X) удаляют из массива опорных идентификаторов один опорный идентификатор с наименьшим коэффициентом актуальности и запоминают его в массив временно заблокированных идентификаторов (см. блок 19 на фиг.4). Количество временно заблокированных идентификаторов Х увеличивают на единицу. Затем корректируют (см. блок 21 на фиг.4) массив несанкционированных идентификаторов, для чего запоминают идентификатор принятого пакета сообщений в массив несанкционированных идентификаторов, присваивают ему очередной (i+1)-й идентификационный номер и число его появлений Кi+1 увеличивают на единицу.

Далее принимают очередной пакет сообщений и повторяют перечисленные действия до тех пор, пока не будет выполнено условие Кi=Кmax (см. блок 24 на фиг.4) и при его выполнении сравнивают (см. блок 25 на фиг.4) адрес инициатора i-го несанкционированного соединения с адресами инициаторов соединений, содержащимися в составе опорных и неактуальных идентификаторов.

При наличии совпадения идентифицируют процесс Мi, инициировавший несанкционированное соединение. Это связано с тем, что в случае обнаружения несанкционированного ИП требуется дополнительная проверка, т.к. при установлении активного соединения в семействе протоколов TCP/IP может быть выбран любой порт из диапазона 0...65535 (см., например, Золотов С. Протоколы Internet. - СПб.: BHV - Санкт-Петербург, 1998. - 304 с., ил.), следовательно, необходимо определить, является ли процесс, инициировавший соединение, санкционированным. Для этого формируют пакет с запросом абоненту с адресом, указанным в идентификаторе i-го несанкционированного соединения, на предоставление наименования процесса Мi, инициировавшего несанкционированное соединение, передают (см. блок 26 на фиг.4) пакет с запросом, принимают инициатором i-го несанкционированного соединения пакет с запросом на предоставление наименования процесса Мi и формируют пакет с ответом, содержащим наименование процесса Mi, передают (см. блок 27 на фиг.4) его и сравнивают (см. блок 28 на фиг.4) наименование процесса Мi с предварительно запомненными наименованиями санкционированных процессов М. При наличии указанного наименования Mi в составе предварительно заданных санкционированных процессов М дополняют (см. блок 29 на фиг.4) массив опорных идентификаторов, для чего дополнительно запоминают в массив опорных идентификаторов новый опорный идентификатор, а его коэффициенту актуальности присваивают первоначальное значение ZОП.

В случае отсутствия совпадения наименования процесса и при отсутствии совпадения адреса инициатора с адресами инициаторов, содержащимися в опорных и неактуальных идентификаторах, принимают решение о наличии несанкционированного воздействия, после чего блокируют (см. блок 31 на фиг.4) источник несанкционированного соединения, для чего блокируют либо процесс Mi, инициировавший несанкционированное соединение, либо абонента с адресом, указанным в идентификаторе данного несанкционированного соединения, и удаляют его идентификатор. Корректируют массивы опорных и временно заблокированных идентификаторов, для чего количество несанкционированных соединений Р уменьшают на единицу, после чего при выполнении условия Х>0 удаляют один заблокированный идентификатор с наибольшим коэффициентом актуальности из массива временно заблокированных идентификаторов и запоминают (см. блок 35 на фиг.4) его в массив опорных идентификаторов. Количество временно заблокированных идентификаторов Х уменьшают на единицу.

После этого принимают очередной пакет сообщений и повторяют цикл сравнений и принятия решения.

Возможность реализации сформулированного технического результата была проверена путем создания макета программного комплекса и проведения натурного эксперимента. На фиг.5,а, б представлен интерфейс пользователя программного макета системы защиты ВС от несанкционированных воздействий. На фиг.5,а показаны обнаруженные системой защиты санкционированные соединения, их идентификаторы и текущие коэффициенты актуальности, время установления соединений, а также наименования процессов, их инициировавших (например, в строке 820 показано соединение, установленное в момент времени, указанный в столбце «время», с идентификатором, указанным в столбцах «отправитель» и «получатель», коэффициентом актуальности, указанным в столбце «коэфф...», и наименованием процесса его инициировавшего, указанным в столбце «процесс»). На фиг.5,б показаны список несанкционированных соединений, заблокированных системой защиты, их идентификаторы и время обнаружения, а также наименования процессов их инициировавших (например, в строке 4 показано соединение, обнаруженное в момент времени, указанный в столбце «время», с идентификатором, указанным в столбцах «отправитель» и «получатель», коэффициентом актуальности, указанным в столбце «коэфф...», и наименованием процесса его инициировавшего, указанным в столбце «процесс»).

В ходе эксперимента были выявлены следующие типы соединений:

- Санкционированные соединения. Идентификаторы таких соединений содержатся в массиве опорных идентификаторов, а также могут находиться (могут быть перенесены) в массивах неактуальных и временно заблокированных идентификаторов.

- Соединения, источниками которых являются санкционированные абоненты, но идентификаторы этих соединений не совпадают с опорными и хранятся в массиве несанкционированных идентификаторов. Такие соединения могут после определения наименования процесса, их инициировавшего, быть блокированы, либо их идентификаторы будут дополнительно внесены в массив опорных идентификаторов.

- Соединения, источниками которых являются несанкционированные абоненты, и их идентификаторы хранятся в массиве несанкционированных идентификаторов. Такие соединения являются несанкционированными и должны быть блокированы.

В начале работы макета программного комплекса все санкционированные соединения имели опорные идентификаторы с коэффициентом актуальности, равным ZОП=500, как это видно на фиг.6 (момент времени t1). За время работы системы защиты коэффициенты актуальности идентификаторов санкционированных соединений были подвержены коррекции (моменты времени t2, t3, t4). Среди представленных санкционированных соединений отображены соединения, коэффициенты актуальности идентификаторов которых снизились до нуля (соединения 6, 11). Идентификаторы таких соединений были удалены из списка опорных идентификаторов. За время работы системы защиты выявлены новые санкционированные соединения (соединения 13, 14, 15), идентификаторы которых были дополнительно внесены в список опорных, и их коэффициентам актуальности присвоено опорное значение ZОП.

Из представленных результатов следуют выводы: при повышении достоверности обнаружения (распознавания) несанкционированных воздействий путем расширения признакового пространства системы защиты и при управлении вычислительными ресурсами ВС, которое осуществляется путем коррекции параметров системы защиты и структуры ВС, заявленный способ обеспечивает повышение устойчивости ВС в условиях несанкционированных воздействий.

Дополнительными положительными свойствами заявленного способа являются: возможность объединения абонентов в группы за счет предварительного задания опорных идентификаторов санкционированных соединений и обеспечения, таким образом, сегментации ВС на зоны безопасности; возможность автоматического блокирования санкционированных абонентов и групп абонентов, нарушающих политику безопасности; возможность обнаружения несанкционированных воздействий не только на этапе реализации атаки, но и, что очень важно (см., например, Лукацкий А.В. Обнаружение атак. - СПб.: БХВ - Петербург, 2001. - 624 с.: ил. на стр.51), на этапе сбора информации о ВС нарушителем, так как при этом возникают несанкционированные соединения; увеличение быстродействия системы защиты по сравнению с другими известными системами, основанными на сигнатурном методе выявления несанкционированных воздействий за счет контроля легитимности соединений вместо сопоставления каждого пакета сообщений с базой данных сигнатур известных атак; увеличение быстродействия системы защиты за счет автоматического удаления из списка опорных идентификаторов санкционированных соединений устаревших (неактуальных) идентификаторов, и, следовательно, сокращения времени анализа каждого принимаемого пакета сообщений.

Приложение

Перечень используемых терминов

1Атака - практическая реализация угрозы или попытка ее реализации с использованием той или иной уязвимости [Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. - СПб.: БХВ - Петербург, 2003. - 752 с.: ил. на стр.30].

2Достоверность - степень объективного соответствия результатов диагностирования (контроля) действительному техническому состоянию объекта [Кузнецов В.Е., Лихачев А.М., Паращук И.Б., Присяжнюк С.П. Телекоммуникации. Толковый словарь основных терминов и сокращений. Под редакцией А.М.Лихачева, С.П.Присяжнюка. СПб.: Издательство МО РФ, 2001.].

3Устойчивость (системы (сети) электросвязи) - способность системы (сети) электросвязи выполнять требуемые функции как в нормальных условиях эксплуатации, так и в условиях, создаваемых воздействиями внешних дестабилизирующих факторов. [Основные положения развития Взаимоувязанной сети связи Российской Федерации на перспективу до 2005 года. Руководящий документ. Справочное приложение 2. Словарь основных терминов и определений. - М.: НТУОТ Минсвязи России, 1996].

4Шторм - передача на объект атаки как можно большего числа ложных TCP-запросов на создание соединения от имени любого хоста [Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил. на стр.121].

5Целостность - свойство информации при ее обработке техническими средствами, обеспечивающее предотвращение ее несанкционированной модификации или несанкционированного уничтожения [Терминология в области защиты информации. Справочник. Москва, 1993. ВНИИстандарт].

6Доступность - свойство информации при ее обработке техническими средствами, обеспечивающее беспрепятственный доступ к ней для проведения санкционированных операций по ознакомлению, документированию, модификации и уничтожению [Терминология в области защиты информации. Справочник. Москва, 1993. ВНИИстандарт].

7Конфиденциальность - свойство информации при ее обработке техническими средствами, обеспечивающее предотвращение несанкционированного ознакомления с ней или несанкционированного документирования (снятия копий) [Терминология в области защиты информации. Справочник. Москва, 1993. ВНИИстандарт].

8Уязвимость - некая слабость, которую можно использовать для нарушения системы или содержащейся в ней информации [Информационная безопасность и защита информации. Сборник терминов и определений. Государственная техническая комиссия России, 2001 г.].

9Политика безопасности - набор формальных (официально утвержденных либо традиционно сложившихся) правил, которые регламентируют функционирование механизма информационной безопасности [Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. - СПб.: БХВ - Петербург, 2003. - 752 с.: ил. на стр.30].

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2004 |

|

RU2271613C1 |

| СПОСОБ КОНТРОЛЯ ИНФОРМАЦИОННЫХ ПОТОКОВ В ЦИФРОВЫХ СЕТЯХ СВЯЗИ | 2004 |

|

RU2267154C1 |

| Способ обнаружения дестабилизирующих воздействий на вычислительные сети | 2015 |

|

RU2611243C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК, НАПРАВЛЕННЫХ НА РАЗЛИЧНЫЕ УЗЛЫ И ИНФОРМАЦИОННЫЕ РЕСУРСЫ | 2021 |

|

RU2782704C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ АДАПТИВНОГО ВЗАИМОДЕЙСТВИЯ | 2019 |

|

RU2715165C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

Изобретение относится к электросвязи и может быть использовано в системах защиты от несанкционированных воздействий с целью их оперативного выявления и блокирования в вычислительных сетях, в частности в сетях передачи данных типа "Internet", основанных на семействе коммуникационных протоколов TCP/IP. Техническим результатом является разработка способа защиты вычислительных сетей от несанкционированных воздействий, обеспечивающего повышение устойчивости функционирования вычислительных сетей (ВС) в условиях несанкционированных воздействий, достигаемым за счет повышения достоверности обнаружения (распознавания) несанкционированных воздействий путем расширения признакового пространства системы защиты и за счет управления вычислительными ресурсами вычислительных сетей, которое осуществляется путем коррекции параметров системы защиты и структуры вычислительных сетей. 11 з.п. ф-лы, 6 ил.

| УСТРОЙСТВО ПОИСКА ИНФОРМАЦИИ | 2002 |

|

RU2219577C1 |

| СИСТЕМА ЗАЩИТЫ РАБОЧИХ СТАНЦИЙ, ИНФОРМАЦИОННЫХ И ФУНКЦИОНАЛЬНЫХ СЕРВЕРОВ ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ И СЕТЕЙ С ДИНАМИЧЕСКИМИ СПИСКАМИ САНКЦИОНИРОВАННЫХ СОБЫТИЙ | 1999 |

|

RU2166792C1 |

| СИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА К РЕСУРСАМ | 2001 |

|

RU2207619C2 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ДОСТУПА К ОБЪЕКТАМ В ОПЕРАЦИОННОЙ СИСТЕМЕ МСВС | 1999 |

|

RU2134931C1 |

| US 6748540 A1, 08.06.2004 | |||

| ДИФФЕРЕНЦИАЛЬНЫЙ МИКРОКАЛОРИМЕТР | 0 |

|

SU335555A1 |

| Комплексная система защиты информации «Панцирь» | |||

| Описание программы | |||

| СПб.: ЗАО "НПП ИТБ", 2001. | |||

Авторы

Даты

2006-06-27—Публикация

2005-01-18—Подача