Изобретение относится к вычислительной технике и может быть применено во внешних запоминающих устройствах ЭВМ, например в контроллерах накопителей информации на жестких магнитных дисках.

В устройствах ограничения доступа к секторам жесткого диска предусматривается защита данных от нежелательного прочтения или модификации. Для этого используются различные варианты запрета обращения к информации, например, с помощью различных устройств или ключей для контроля полномочий пользователя во время работы на вычислительной машине. При этом подразумевается корректность всех выполняемых легальным пользователем приложений и процессов. Но это не всегда так - существует возможность инициирования процессов от имени пользователя и с использованием его полномочий, но пользователем не вызываемых и не контролируемых. Это происходит, например, во время атак деструктивных программ, проникающих в персональную ЭВМ через вычислительную сеть, или другими путями для чтения секретной информации или намеренного искажения данных на носителе информации (примером последних могут служить компьютерные вирусы) [1]. При работе пользователя, обладающего определенным набором прав, программы, инициируемые в это время, обладают теми же правами, что и сам пользователь. Поэтому у них появляется возможность доступа к файлам данного пользователя, причем даже к тем, с которыми он непосредственно не работает. Если же пользователь обладает правами супервизора, то есть устанавливает правила доступа к данным, то существует возможность того, что инициированные в компьютерной системе программы также смогут изменять правила доступа к данным и, как следствие, выполнять к ним в дальнейшем несанкционированные обращения.

Таким образом, пользователь во время своей работы на персональном компьютере не может полностью гарантировать защиту данных в накопителе на жестком магнитном диске от воздействия деструктивных программ и процессов, действующих от его имени и полномочий, но напрямую им не инициализируемых.

Известно устройство защиты информации от несанкционированного доступа (патент №2130641 RU, МПК 7 G06F 12/14, БИМП №14, 1999.05.20). В нем предусматривается ограничение доступа к данным путем преобразования, при котором исходный файл данных разбивается на блоки переменной длины и в каждом блоке осуществляется варьируемый сдвиг по кольцу ASCII-кода каждого символа блока.

Недостатками данного способа являются незащищенность зашифрованной информации от преднамеренных искажений, невозможность обнаружения атак деструктивных программ в реальном масштабе времени, а также, как и в любом способе шифрации - дешифрации, имеется конечная вероятность вскрытия ключей и шифров с помощью современных ЭВМ. Кроме того, невозможно организовать посекторную защиту данных на носителе, что позволяет деструктивным программам модифицировать отдельные выборочные секторы.

Известно устройство защиты от несанкционированного доступа к информации, хранимой в персональной ЭВМ (патент №2212705 RU, МПК 7 G06F 12/14, БИМП №26, 2003.09.20).

Недостатком данного устройства является наличие в нем четырех энергонезависимых элементов памяти, которые обладают ограниченным сроком хранения записанных в них данных без подачи на них питания, а также подвержены воздействию электромагнитных полей. Это снижает надежность устройства в целом, что делает защиту менее эффективной.

Известно устройство защиты доступа к памяти (патент №2215321 RU, МПК 7 G06F 12/14, БИМП №30, 2003.10.27). В нем предусматривается ограничение доступа к памяти путем записи в запоминающее устройство диапазонов адресов памяти и атрибутов, используемых для управления доступом к ячейкам памяти в данных диапазонах. Недостатком данного устройства является отсутствие проверки подлинности команд при внесении изменений в диапазоны адресов, доступ к которым ограничивается. Кроме того, при обращении к ячейке памяти необходимо сопоставлять ее адрес с адресами всех областей памяти, доступ к которым ограничивается, что не позволяет ограничивать доступ к большому числу изолированных в адресном пространстве ячеек памяти.

Известно устройство ограничения доступа к записанным на носителе цифровым данным (патент №2277720 RU, МПК 7 G06F 12/14, БИМП №16, 2006.06.10).

Недостатком данного устройства является отсутствие проверки подлинности программных команд при модификации атрибутов легальным пользователем. Это создает возможность несанкционированного изменения атрибутов, приводящая к снижению стойкости защиты, создаваемой устройством.

Надежную защиту данных может гарантировать дополнительная защита самих атрибутов данных от несанкционированной модификации. Последние должны размещаться в таком месте памяти ЭВМ, куда доступ возможен только со стороны устройства ограничения доступа, при этом должна исключаться возможность их несанкционированного программного прочтения или модификации в обычном режиме, а в режиме их программного изменения пользователем необходима проверка легальности выполняемых изменений.

Задачей изобретения является обеспечение ограничения доступа к секторам жесткого диска, содержащим ценную информацию, которая в процессе работы пользователя может быть подвержена несанкционированному чтению или модификации различными деструктивными программными средствами.

Техническая задача решается тем, что на плате контроллера жесткого диска размещается устройство, состоящее из микропрограммного устройства управления (МПУУ), группы регистров портов, дешифратора адреса, дешифратора команд, группы триггеров флагов, схемы чтения, схемы записи атрибута доступа, логического элемента ИЛИ, схемы сравнения адреса, схемы анализа атрибута доступа, блока анализа команд (БАК), схемы блокирования стробов, имеющее выводы к переключателям на внешней панели ЭВМ.

Первая группа входов группы регистров портов соединена с третьей группой входов устройства, группа входов дешифратора адреса соединена с четвертой группой входов устройства, выход дешифратора адреса соединен со вторым входом группы регистров портов, вход дешифратора команд соединен с первой группой выходов группы регистров портов, а группа его выходов - с третьей группой входов группы триггеров флагов, группа выходов группы триггеров флагов соединена с группой входов МПУУ, первый и второй входы группы триггеров флагов соединены с первым и вторым входами устройства соответственно, первый вход схемы чтения соединен с первым выходом МПУУ, второй и третий входы схемы чтения соединены с восьмым и девятым входами устройства соответственно, первая группа выходов схемы чтения соединена со второй группой входов схемы сравнения адреса, вторая группа выходов схемы чтения соединена со второй группой входов схемы анализа признака доступа, третий выход схемы чтения соединен с восьмым входом группы триггеров флагов, первый вход схемы блокирования стробов соединен с пятым выходом МПУУ, второй и третий входы схемы блокирования стробов соединены с шестым и седьмым входами устройства соответственно, первый и второй выходы схемы блокирования стробов соединены со вторым и третьим выходами устройства соответственно, третий вход схемы сравнения адреса соединен с первым выходом МПУУ, первая группа входов схемы сравнения адреса соединена со второй группой выходов группы регистров портов, выход схемы сравнения адреса соединен с четвертым входом группы триггеров флагов, первый вход схемы записи признака доступа соединен с четвертым выходом МПУУ, второй вход схемы записи признака доступа соединен с девятым входом устройства, второй вход логического элемента ИЛИ соединен с пятым входом устройства, первый вход логического элемента ИЛИ соединен с выходом схемы записи признака доступа, выход логического элемента ИЛИ соединен с первым выходом устройства, первый вход схемы анализа признака доступа соединен с третьим выходом МПУУ, первый и второй выходы схемы анализа признака доступа соединены с пятым и шестым входами группы триггеров флагов соответственно, первый, второй и третий входы БАК соединены с шестым, седьмым и восьмым выходами МПУУ соответственно, четвертая группа входов БАК соединена с группой выходов группы регистров портов, выход БАК соединен с седьмым входом группы триггеров флагов.

Устройство подключается к интерфейсной шине ЭВМ и к внутренним линиям контроллера жесткого диска таким образом, чтобы иметь возможность управлять процессом обращения к секторам носителя информации без вмешательства в алгоритмы работы остальных частей контроллера. Устройство под управлением дополнительных системных программ ЭВМ дописывает специфические атрибуты доступа в конец адресной части сектора после идентификационных полей и перед полями данных секторов носителя информации, хранящих данные тех файлов, которые пользователь ставит под защиту. В процессе обращения ЭВМ и контроллера к секторам устройство считывает и обрабатывает расставленные атрибуты доступа и по наличию в них кода запрета доступа запрещает процесс записи и/или чтения поля данных секторов. Посредством снятия сигнала запрещения обмена данными с защищенными секторами с соответствующего внешнего вывода устройства пользователь персонального компьютера может отключить устройство, тем самым получив санкционированный доступ ко всем секторам носителя. Кроме того, подав сигнал разрешения программно-управляемой модификации атрибутов доступа на соответствующий внешний вывод устройства, пользователь разрешает санкционированную модификацию атрибутов доступа. Таким образом, без дополнительной информационной избыточности атрибуты защиты файлов и их секторов переносятся из программного уровня ЭВМ на аппаратный уровень контроллера накопителя цифровой информации, чем гарантируется невозможность несанкционированной программно-управляемой их модификации и тем самым предотвращается нарушение конфиденциальности данных и обеспечивается приватность файлов без дополнительных затрат ресурсов ЭВМ на шифрование и расшифрование информации. Для отслеживания и предотвращения атак деструктивных программ во время программно-управляемой модификации атрибутов доступа в устройство встроен блок анализа команд. Таким образом, предлагаемое устройство позволяет организовать посекторную защиту данных на жестком диске, а также обнаруживать атаки деструктивных программ в реальном масштабе времени как в момент их обращения к защищенным данным, так и в интервалы программно-управляемой модификации атрибутов.

Задачи и преимущества изобретения станут более понятными из описания варианта его осуществления со ссылкой на прилагаемые чертежи:

Фиг.1 (поясняющая) иллюстрирует общую схему размещения предлагаемого устройства в контроллере носителя информации на жестком магнитном диске;

Фиг.2 (поясняющая) представляет формат сектора носителя информации (сектора накопителя на жестком магнитном диске) со специфическим полем атрибута доступа (57);

Фиг.3 показывает детальную схему подключения устройства к узлам контроллера носителя информации на жестком магнитном диске;

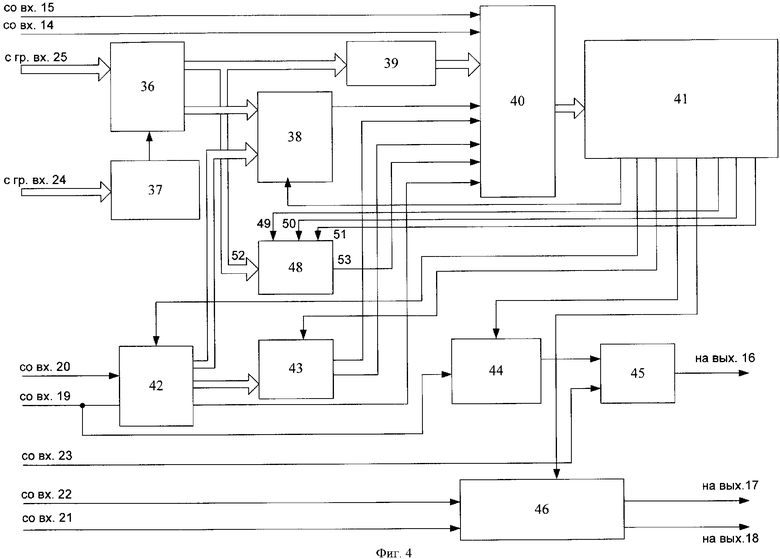

Фиг.4 показывает общую функциональную схему описываемого устройства;

Фиг.5 показывает общую функциональную схему блока анализа команд.

Предлагается устройство для ограничения доступа к данным на жестком магнитном диске в предпочтительном варианте его реализации.

Контроллер накопителя на жестком магнитном диске (КНЖМД) (47), к которому подключается устройство (2), представлен на фиг.1. Однокристальный микроконтроллер (ОМ) (3) с управляющим процессором и внутренним ОЗУ (4) с внутренними линиями связи между ними, выполняющими функции преобразования данных и управления процессами чтения, записи и позиционированием головок и вращением диска. Канал считывания - записи (КСЗ) (5) и сепаратор данных (6), осуществляющие в ходе своей работы предварительное выделение данных записи и чтения, их кодирование и коррекцию, выделение синхросигналов. Схема управления позиционированием (7) и блок магнитных головок (8), осуществляющие в процессе обращения к магнитному диску управление магнитными головками. Схема управления шпиндельным двигателем (9), осуществляющая контроль вращения диска [3-5].

Формат сектора накопителя на жестком магнитном диске, данные на котором защищаются предлагаемым устройством (2), представлен на фиг.2. Началом сектора служит синхрозона (54), за которой следует адресная часть сектора (62), состоящая из поля адресного маркера (55), поля идентификатора (56). В конце адресной части сектора (62) после поля идентификатора (56) размещается поле атрибута доступа (57). Адресный маркер (55) определяет начало поля идентификатора (56), в котором хранится описание сектора, по которому происходит его поиск. Пробел (58) между адресной частью сектора (62) и маркером поля данных (59), определяющим начало поля данных (60), необходим для того, чтобы контроллер накопителя корректно выполнил управляющие действия по обеспечению процесса чтения или записи данных сектора. За полем данных (60) следует пробел (61) между двумя соседними секторами. Поля (54), (55), (56), (58), (59), (60), (61) являются стандартными полями сектора накопителя на жестком магнитном диске [2]. Поле атрибута доступа (57) вносится и обрабатывается предлагаемым устройством (2).

Устройство ограничения доступа к секторам жесткого диска реализуется следующим образом. ОМ (3) получает команду с интерфейсной шины (ИШ) (1) на обмен данными с носителем. Устройство (2) также получает эту команду за счет дублирования в себе портов КНЖМД (47) (на каждый адрес порта КНЖМД (47) физически имеется два регистра, один в ОМ (3), другой - в устройстве (2)). После этого происходит поиск сектора, считанный идентификатор которого совпадет с идентификатором, поступившим в порты с командой ЭВМ. Тогда ОМ (3) и управляющий процессор (4) (фиг.3) выдают управляющие сигналы схеме управления позиционированием (7), которая перемещает блок магнитных головок (8) в нужную область носителя информации. Далее ОМ (3) выдает на выход (28) строб чтения данных, который в устройстве (2) (фиг.3) поступает на вход (21), передается на выход (18), а затем поступает на вход (33) КСЗ (5). Канал КСЗ (5) (фиг.1) выдает на свой выход (35) считанные идентификаторы секторов носителя информации, а на выход (34) - синхросигналы, которые поступают одновременно на входы (30) и (29) соответственно ОМ (3) и на входы (20) и (19) устройства (2) (фиг.3).

Если на внешнем выводе запрещения обмена данными с защищенными секторами (10), соединенном с входом (14), присутствует сигнал запрещения обмена данными с защищенными секторами, устройство (2) выделяет из пришедших на входы (20) и (19) потоков считанной информации и синхросигналов идентификатор каждого считанного сектора, сравнивает полученные идентификаторы с идентификатором, поступившим с интерфейсной шины (1). Отсутствие указанного сигнала свидетельствует о том, что пользователь желает получить доступ ко всем секторам носителя, поэтому устройство (2) не осуществляет блокирование обмена данными с носителем. Это гарантирует невозможность несанкционированного доступа к закрытым секторам, атрибуты доступа которых содержат запрет на какой-либо вид обмена без разрешения пользователем.

Подача данного сигнала, а также сигнала разрешения программно-управляемой модификации атрибутов доступа на соответствующие внешние выводы устройства может осуществляться, например, путем нажатия пользователем клавиш на внешней панели ЭВМ, приводящего к замыканию/размыканию электрических цепей, включающих в себя внешние выводы устройства и источник постоянного напряжения и, как следствие, изменению уровня электрического потенциала на данных выводах.

После того как требуемый сектор найден (прочитанный идентификатор сектора носителя информации совпал с идентификатором, заданным с ИШ (1)), устройство (2) выделяет при чтении поля атрибута доступа (57), читаемого после поля идентификации (56), из потока сигналов, поступающих на ее входы (20) и (19), атрибут доступа. Вариантами атрибута доступа могут быть следующие кодовые последовательности. F0h - код запрета записи в поле данных (60) сектора, 0Fh - код запрета чтения и записи из/в поля данных (60), 00h - код, разрешающий все виды обмена данными с сектором. Варианты атрибутов доступа представлены в шестнадцатеричном коде.

После прочтения адресной части сектора (62) сектора, идентификатор которого совпадет с идентификатором требуемого сектора, ОМ (3) выдаст на один из выходов (27) или (28) строб соответствующего вида обмена: на выход (27), если происходит запись данных в сектор, на выход (28), если выполняется чтение данных из сектора.

Если атрибут доступа не содержит кода запрета того вида доступа к сектору, который ведет КНЖМД (47), то устройство (2) повторяет полученные на входы (21) и (22) управляющие сигналы от ОМ (3) на выходах (17) и (18). При этом КСЗ (5) начинает выполнять заданный вид обмена с полем данных сектора. В режиме чтения считанные и преобразованные в КСЗ (5) данные поступают прямо на вход (30) ОМ (3). В режиме записи данные, выданные ОМ (3) на выход (26) и поступившие на вход (23) устройства (2), передаются на выход (16) и поступают на вход (31) КСЗ (5), где после кодирования и предкомпенсации производится их запись на носитель в поле данных сектора.

Если атрибут доступа содержит код запрета того вида доступа к сектору, который ведет КНЖМД (47), устройство (2) прекратит копирование управляющих сигналов, выданных с ОМ (3) на выходы (27) и (28) и поступивших на входы (22) и (21) устройства (2). При попытке записи в сектор, имеющий поле атрибута доступа (57) с кодом запрещения записи, устройство (2) блокирует сигнал с входа (22), блокируя тем самым операцию записи на носитель. При чтении или записи в защищенный для чтения сектор устройством (2) блокируют оба сигнала с входов (21) и (22).

При блокировании операции чтения данных из сектора путем блокирования сигнала с входа (21), КСЗ (5), не получив управляющего сигнала на вход (33), не производит чтения поля данных блоком магнитных головок (8). При блокировании операции записи данных в сектор путем блокирования сигнала с входа (22) КСЗ (5), не получив управляющего сигнала на вход (32), не производит запись в поле данных блоком магнитных головок (8).

Кроме того, блокированная попытка обращения к защищенному сектору может свидетельствовать о присутствии в системе деструктивных приложений, которые ведут несанкционированные чтение или модификацию данных.

Программно-управляемая запись атрибута доступа в поле атрибута доступа (57) (фиг.2) осуществляется в конец адресной части того сектора, данные которого пользователь желает поставить под защиту. Устройство (2) получает с интерфейсной шины (1) команду записи атрибута доступа с кодовой последовательностью заданного типа в требуемый сектор. Если на внешнем выводе разрешения программно-управляемой модификации атрибутов доступа (11), соединенном с входом (15) устройства (2) (фиг.1, 3), присутствует сигнал разрешения программно-управляемой модификации атрибутов доступа (что свидетельствует о том, что пользователь желает произвести их модификацию), полученная команда выполняется. При отсутствии данного сигнала команда выполнена не будет. Это обеспечивает защиту атрибутов доступа от несанкционированной модификации в рабочем режиме устройства, когда ЭВМ производит доступ к секторам диска.

При выполнении операции записи (модификации) атрибутов доступа ОМ (3) получает с ИШ (1) от программного обеспечения команду поиска требуемого сектора. После этого происходит поиск нужного сектора, считанный идентификатор которого совпадет с идентификатором, поступившим в порты с командой ЭВМ аналогично этой же процедуре в режиме доступа к сектору, описанной выше.

Устройство (2), получив считанный с носителя информации идентификатор, который совпадет с идентификатором требуемого сектора, полученным с ИШ (1) от программного обеспечения, выдает на время прохождения магнитной головки над полем атрибута доступа (57) на выход (17) управляющий строб записи, поступающий на вход строба записи (32) КСЗ (5). Кроме того, устройство (2) в соответствии с поступившей командой выдает необходимую кодовую последовательность атрибута доступа, предварительно преобразованную и синхронизованную с синхросигналами с входа (19), на выход (16), с которого та поступает на вход подлежащих записи на носитель данных (31) КСЗ (5). Канал КСЗ (5), получив на свой вход (32) управляющий строб записи, записывает соответствующий код в поле атрибута доступа (57), следующее за полем идентификации (56) (фиг.2).

Устройство ограничения доступа к секторам жесткого диска (2) состоит из следующих функциональных узлов (фиг.4): микропрограммное устройство управления (МПУУ) (41), группа регистров портов (36), дешифратор адреса (37), группа триггеров флагов (40), схема чтения (42), дешифратор команд (39), схема блокирования стробов (46), схема сравнения адреса (38), схема записи атрибута доступа (44), логический элемент ИЛИ (45), схема анализа атрибута доступа (43), блок анализа команд (48).

Устройство (2) располагается на плате КНЖМД (47) и подключается к его узлам и к интерфейсной шине (1), как показано на фиг.1, 3. Группа входов (24) устройства (2) соединена с адресными и управляющими линиями (13) интерфейсной шины (1). Группа входов (25) устройства (2) соединена с линиями данных (12) ИШ (1). Входы (14) и (15) устройства (2) соединены с внешними управляющими выводами запрещения обмена данными с защищенными секторами (10) и разрешения программно-управляемой модификации атрибута доступа (11) соответственно. Вход (23) устройства (2) соединен с выходом (26) ОМ (3), служащим для подачи с него последовательного кода записываемых данных. Вход (22) устройства (2) соединен с выходом (27) ОМ (3), служащим для подачи с него строба записи. Вход (21) устройства (2) соединен с выходом (28) ОМ (3), служащим для подачи с него строба чтения. Вход (20) устройства (2) соединен с выходом (35) КСЗ (5), служащим для подачи с него последовательный кода данных на вход (30) ОМ (3). Вход (19) устройства (2) соединен с выходом (34) КСЗ (5), служащим для подачи с него синхросигнала на вход (29) ОМ (3). Выход (18) устройства (2) соединен со входом (33) КСЗ (5), служащим для подачи на него строба чтения. Выход (17) устройства (2) соединен со входом (32) КСЗ (5), служащим для подачи на него строба записи. Выход (16) устройства (2) соединен со входом (31) КСЗ (5), служащим для подачи на него последовательного кода записываемых данных.

Функции, выполняемые узлами устройства.

Микропрограммное устройство управления (МПУУ) (41) вырабатывает управляющие сигналы для всех остальных узлов устройства. В группу регистров портов (36) по группе ее входов, соединенной с группой входов (25) устройства (2), записываются команды и адреса с линий данных (12) интерфейсной шины (1).

Дешифратор адреса (37) принимает с группы входов (24) устройства (2) сигналы с управляющих и адресных линий (13) интерфейсной шины (1) и управляет записью входных данных в соответствующий регистр из группы регистров портов (36).

Дешифратор команд (39) анализирует команды, поступающие на его вход с группы выходов группы регистров портов (36), и образует на своем выходе группу флагов, передаваемых на группу входов группы триггеров флагов (40).

Группа триггеров флагов (40) хранит флаги условий переходов МПУУ (41), которые передаются с группы его выходов на группу входов МПУУ (41), и получает в качестве флагов на первый и второй ее входы с входов (15) и (14) устройства (2) соответственно сигналы разрешения программно-управляемой модификации атрибутов доступа и запрещения обмена данными с защищенными секторами.

Схема чтения (42), управляемая МПУУ (41), выделяет из последовательного кода считанных данных и синхросигнала, пришедших на второй и третий ее входы, соединенные с входами (20) и (19) устройства соответственно, прочитанную КСЗ (5) информацию и передает с первой группы своих выходов на группу входов схемы сравнения адреса (38) идентификатор прочитанного сектора, со второй группы своих выходов на группу входов схемы анализа атрибута доступа (43) - атрибут доступа, со своего выхода на вход группы триггеров флагов (40) - код флага прочтения идентификатора.

Схема блокирования стробов (46), управляемая МПУУ (41), блокирует передачу стробов записи чтения со второго и третьего ее входов, соединенных с входами (22) и (21) устройства соответственно, на первый и второй ее выходы, соединенные с выходами (17) и (18) устройства соответственно.

Схема сравнения адреса (38), управляемая МПУУ (41), сравнивает идентификатор прочитанного сектора, поступивший на вторую ее группу входов с первой группы выходов схемы чтения (42), с идентификатором сектора, принятым на первую группу входов схемы сравнения адреса (38) со второй группы выходов группы регистров портов (36), и образует на своем выходе флаг совпадения идентификаторов, передаваемый на вход группы триггеров флагов (40).

Схема записи атрибута доступа (44), управляемая МПУУ (41), и выдает необходимую кодовую последовательность атрибута доступа, предварительно преобразованную и синхронизованную с синхросигналом, принятым по второму ее входу, соединенному с входом (19) устройства.

Логический элемент ИЛИ (45) осуществляет логическое сложение (дизъюнкцию) последовательного кода данных, принятого с входа (23) устройства, с последовательным кодом атрибута доступа, поступившим на его вход с выхода схемы записи атрибута доступа (44), и передает результирующий сигнал на свой выход, соединенный с первым выходом (16) устройства(2).

Схема анализа атрибута доступа (43), управляемая МПУУ (41), получает на вторую свою группу входов со второй группы выходов схемы чтения (42) атрибута доступа, в результате анализа которого формирует на своих первом и втором выходах флаги запрещения записи и/или запрещения чтения данных, передаваемые на входы группы триггеров флагов (40) и используемые затем МПУУ (41) для организации ограничения доступа к полю данных сектора.

Блок анализа команд (БАК) (48), управляемый МПУУ (41), анализирует содержимое кодового поля каждой команды, поступающего на его вход с группы выходов группы регистров портов (36) при программно-управляемой модификации атрибутов доступа. Если кодовое поле команды истинно, то БАК формирует на своем выходе флаг разрешения модификации, передаваемый на вход группы триггеров флагов (40) и используемый затем МПУУ (41) для организации ограничения/разрешения доступа к полю данных сектора.

Устройство (2) функционирует, если на его внешнем выводе запрещения обмена данными с защищенными секторами (10) присутствует сигнал запрещения обмена данными с защищенными секторами, который выставляет соответствующий флаг в группе триггеров флагов (40). В противном же случае микропрограммное устройство управления (41) не выдает управляющих сигналов на остальные узлы устройства (2). В этом режиме логический элемент ИЛИ (45) и схема блокирования стробов (46) пассивно пропускают сигналы с входов (23), (22) и (21) соответственно на выходы (16), (17) и (18). При этом сигнал с входа (23) проходит через логический элемент ИЛИ (45) без изменений, так как схема записи атрибута доступа (44) не выдает на свой выход каких-либо сигналов.

Первым режимом работы устройства (2) является обмен данными с носителем и ограничение несанкционированного доступа. ОМ (3) получает команду с интерфейсной шины (1) на обмен данными с носителем путем записи в регистры своих портов управляющих последовательностей. Устройство (2) также получает эту команду за счет дублирования в себе портов (группой регистров портов (36)) ОМ (3). При этом сигналы на адресных и управляющих линиях (13), поступившие на группы входов (24) устройства (2), передаются в дешифратор адреса (37), который выдает управляющий сигнал соответствующему регистру из группы регистров портов (36) на запись данных, поступивших с линий данных (12) интерфейсной шины (1) на группу входов (24). Данные из регистра группы регистров портов (36), в который записывается команда на обмен информацией с сектором, поступают на дешифратор команды (39), который через группу регистров флагов (40) выставляет флаги условий переходов МПУУ (41), соответствующие типу исполняемой команды.

После этого происходит поиск сектора, идентификатор которого совпадет с идентификатором, поступившим в порты с командой ЭВМ. Тогда ОМ (3) и управляющий процессор (4) (фиг.3) выдают управляющие сигналы схеме управления позиционированием (7), которая перемещает блок магнитных головок (8) в нужную область носителя информации. Далее ОМ (3) выдает на выход (28) строб чтения данных, который в устройстве (2) (фиг.3) поступает на вход (21) и схемой блокирования стробов (46) передается на выход (18) и поступает на вход (33) КСЗ (5).

Схема чтения (42) выделяет из пришедших на входы (20) и (19) потоков считанной информации и синхросигналов идентификатор каждого считанного сектора, выставляет в группе триггеров флагов (40) флаг прочтения идентификатора. МПУУ (41) по этому флагу выдает управляющий сигнал сравнения идентификаторов схеме сравнения адреса (38), которая сравнивает полученный со схемы чтения (42) идентификатор с идентификатором, который был записан с ИШ (1) в регистры идентификатора из группы регистров портов (36). При совпадении названных идентификаторов схема сравнения адреса (38) выставляет специфический флаг в группе триггеров флагов (40). Пока данный флаг не выставлен, МПУУ (41) выдает управляющий сигнал продолжения чтения идентификаторов секторов схеме чтения (42). После того как флаг выставлен (требуемый сектор найден), МПУУ (41) управляет обработкой и анализом атрибута доступа путем подачи управляющих сигналов на схему чтения (42) и схему анализа атрибута доступа (43). Схема чтения (42) выделяет кодовую последовательность атрибута доступа из потока поступающих в нее сигналов при чтении поля атрибута доступа (57) и передает его схеме анализа атрибута доступа (43), которая обрабатывает данный код и по нему выставляет для МПУУ (41) флаги запрещения соответствующего вида обмена в группе триггеров флагов (40).

Если атрибут доступа не содержит кода запрета того вида доступа к сектору, который ведет КНЖМД (47), то схема блокирования стробов (46) повторяет полученные на входы (21) и (22) управляющие стробы от ОМ (3) на выходах (17) и (18).

Если атрибут доступа содержит код запрета того вида доступа к сектору, который ведет КНЖМД (47), то МПУУ (41) выдаст управляющий сигнал блокирования соответствующего строба на схему блокирования стробов (46). Та прекратит копирование управляющих сигналов, выданных ОМ (3) на выходы (27) и (28) и поступившие на входы (22) и (21) устройства (2), на выходы (17) и (18). Если делается попытка записи в сектор, имеющий атрибут доступа с кодом запрещения записи, то схемой блокирования стробов (26) блокируется сигнал с входа (22), блокируя тем самым операцию записи на носитель. Если производится операция чтения или записи в защищенный для чтения сектор, то схемой блокирования стробов (46) блокируются оба сигнала с входов (21) и (22).

Вторым режимом работы предлагаемого устройства (2) является программно-управляемая запись атрибута доступа (модификация атрибута доступа) в поле атрибута доступа (57) (фиг.2). Данный режим работы начинается с подачи в устройство команды «Старт», содержащей необходимую информацию для БАК. Устройство (2) получает с интерфейсной шины (1) команду записи атрибута доступа с кодовой последовательностью заданного типа в требуемый сектор. Если на внешнем выводе разрешения программно-управляемой модификации атрибутов доступа (11), соединенном с входом (15) устройства (2) (фиг.1, 3), присутствует сигнал разрешения программно-управляемой модификации атрибутов доступа, который инициирует выставление соответствующего флага в группе триггеров флагов (40), то по данному флагу МПУУ (41) формирует управляющие сигналы, передаваемые на блок анализа команд (47). БАК (48) анализирует поступившее с группы регистров портов (36) дополнительное кодовое поле команды и через группу регистров флагов (40) выставляет флаг МПУУ (41) истинности или ложности команды. Если кодовое поле команды истинно, то команда выполняется. В противном случае МПУУ (41) не выдает сигналов на остальные узлы устройства (2), команда модификации атрибутов доступа не выполняется и устройство (2) находится в режиме ожидания поступления новой команды.

При записи атрибута доступа ОМ (3) получает с интерфейсной шины (1) команду поиска требуемого сектора. После этого происходит поиск нужного сектора, считанный идентификатор которого совпадет с идентификатором, поступившим в порты с командой ЭВМ аналогично такой же процедуре в режиме доступа к сектору.

После получения устройством (2) считанного с носителя идентификатора и проверки его совпадения с идентификатором сектора, заданного с ИШ (1), МПУУ (41), опросив флаг совпадения идентификаторов из группы триггеров флагов (40), выставленный схемой сравнения адреса (38), подает на схему блокирования стробов (46) управляющий сигнал. Получив данный сигнал, схема блокирования стробов (46) выдает на время прохождения магнитной головки над полем атрибута доступа (57) на выход (17) устройства (2) управляющий строб записи, поступающий на вход строба записи (32) КСЗ (5).

МПУУ (41) в соответствии с поступившей командой выдает соответствующий управляющий сигнал схеме записи атрибута доступа (44), которая выдает необходимую кодовую последовательность атрибута доступа на вход логического элемента ИЛИ (45). Логический элемент ИЛИ (45) передает этот код на выход (16) устройства (2), с которого тот поступает на вход подлежащих записи на носитель данных (31) КСЗ (5) (во время записи атрибута доступа, на вход (23) устройства не подается последовательный код записываемых ОМ (3) данных, так как КНЖМД (47) не ведет какой-либо обмен данными с магнитным диском, поэтому кодовая последовательность атрибута доступа пройдет через логический элемент ИЛИ (45) без изменений).

Дополнительно введенный блок анализа команд устройства ограничения доступа к секторам жесткого диска состоит из следующих функциональных узлов (фиг.5): регистр коэффициентов полинома скрэмблера (64), регистр скрэмблированного счета (63), регистр коэффициентов полинома циклического избыточного кода (65), преобразователь скрэмблированного счета (66), вычислитель циклического избыточного кода (67), сбрасываемый счетчик (68), схема сравнения циклического избыточного кода (69), схема сравнения счета (70), логический элемент И (71) (79) (80), группа логических элементов исключающее ИЛИ (72) (83), группа логических элементов И (73) (74), логический элемент ИЛИ (75) (81), логический элемент исключающее ИЛИ (76) (77), логический элемент НЕ (78), регистр циклического избыточного кода (82).

Регистр коэффициентов полинома скрэмблера (64) и регистр циклического избыточного кода (82) представляют собой регистры сдвига с возможностью загрузки информации на все входы параллельно.

БАК анализирует команду по дополнительному кодовому полю (ключу). В свою очередь дополнительное кодовое поле состоит из двух частей, передаваемых в БАК по двум группам линий группы входов (52). По первой группе линий («Счет») передаются скрэмблированные (перемешанные) биты, содержащие информацию о количестве переданных в устройство команд, поступивших после команды «Старт». По второй группе линий («ЦИК») передаются биты циклического избыточного кода (контрольной суммы) битов поля «Счет».

В регистр коэффициентов полинома скрэмблера (64) с группы линий «Счет» группы входов (52) и регистр коэффициентов полинома циклического избыточного кода (65) с группы линий «ЦИК» группы входов (52) по сигналу (49) МПУУ соответственно запишутся биты поля «Счет» (коэффициенты полинома скрэмблирования) и биты поля ключа «ЦИК» (коэффициенты полинома циклического избыточного кода), а также будет сброшен счетчик (68). По сигналу (50) МПУУ в регистр скрэмблированного счета (63) с группы линий «Счет» группы входов (52) запишутся биты поля «Счет».

Данные из регистра коэффициентов полинома скрэмблера (64) и регистра скрэмблированного счета (63) поступают на преобразователь скрэмблированного счета (66). Преобразователь скрэмблированного счета (66) получает на выходе восстановленный (исходный) бит поля «Счет», применяя логическую операцию исключающее ИЛИ над битами регистра скрэмблированного счета (63), позиции которых совпадают с позициями «1» в регистре коэффициентов полинома скрэмблера (64). По сигналу (51) содержимое регистра скрэмблированного счета (63) сдвигается, а в его конец записывается вычисленный преобразователем скрэмблированного счета (66) восстановленный бит поля «Счет». Таким образом, после серии преобразований в регистре скрэмблированного счета (63) будет храниться восстановленное поле «Счет». Биты, получаемые на выходе преобразователя скрэмблированного счета (63) вместе с данными из регистра полинома циклического избыточного кода (65), поступают на вычислитель циклического избыточного кода (67), который получает на своем выходе циклический избыточный код (контрольную сумму). Вычисленный циклический избыточный код сравнивается схемой сравнения циклического избыточного кода (69) с полем ключа «ЦИК». Если оба, циклический избыточных кода совпадают, (69) выдаст сигнал высокого уровня, который инкрементирует текущее значение счетчика (68).

Значение из преобразователя скрэмблированного счета (66) и текущее значение счетчика (68) сравниваются схемой сравнения счета (70). Если оба значения не совпадают, что означает

1) во время программно-управляемой модификации кодов атрибутов безопасности секторов команды были повреждены или потеряны в случае, если значение преобразователя скрэмблированного счета (66) больше, чем значение счетчика (68);

2) наличие сторонних деструктивных программ, посылающих свои команды на устройство ограничения доступа к секторам жесткого магнитного диска;

то схема сравнения счета (70) выдаст сигнал низкого уровня.

Сигналы схемы сравнения счета (70) и схемы сравнения циклического избыточного кода (69) поступают на логический элемент И (71), на выходе которого будет сформирован сигнал, поступающий выход (53) блока анализа команд (совпадение - «1» или несовпадение - «0» поля команды «ключ»).

В реализации устройства атрибуты защиты секторов файлов перенесены из программного уровня ЭВМ на аппаратный уровень контроллера накопителя информации. Это гарантирует невозможность несанкционированного доступа к ним, их прочтению и модификации, что в конечном счете способствует обеспечению приватности файлов и повышению надежности всей компьютерной системы в целом без дополнительных затрат ресурсов ЭВМ. Кроме того, по атрибутам доступа можно своевременно обнаруживать обращения к защищенным данным и выявлять атаки деструктивных программ.

Стойкость защиты информации данным устройством повышается путем проверки подлинности команд ЭВМ при программно-управляемой модификации атрибутов доступа к секторам дополнительно введенным в него аппаратным средством.

Список литературы

1. Лукацкий А.В. Обнаружение атак. - СПб.: БХВ - Петербург, 2001 - 624 с.: ил.

2. Пескова С.А. Центральные и периферийные устройства ЭВС. - М.: МП "БИНОМ", 2000. - 460 с.

3. Морозов В., Тарахтелюк А. Диагностика и ремонт НЖМД типа Винчестер. - М.: Звезды и С, 1993.

4. Букчин Л.В., Безрукий Ю.Л. Дисковая подсистема IBM-совместимых персональных компьютеров. - МП "БИНОМ", 1993.

5. Гореликов С. IBM PC. Дисковая система: контроллеры, накопители и их обслуживание. - М.: Звезды и С, 1992.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И УСТРОЙСТВО ОГРАНИЧЕНИЯ ДОСТУПА К ЗАПИСАННЫМ НА НОСИТЕЛЕ ЦИФРОВЫМ ДАННЫМ | 2004 |

|

RU2277720C2 |

| СПОСОБ И УСТРОЙСТВО БЛОКИРОВАНИЯ КОМАНД ДЛЯ ОГРАНИЧЕНИЯ ДОСТУПА К ЗАПИСАННЫМ НА НОСИТЕЛЕ ДАННЫМ | 2005 |

|

RU2280890C1 |

| Запоминающее устройство на цилиндрических магнитных доменах | 1987 |

|

SU1451768A1 |

| Устройство для сопряжения ЭВМ с накопителем на магнитных дисках | 1986 |

|

SU1410046A1 |

| Устройство для ввода информации | 1987 |

|

SU1531082A1 |

| Устройство для сопряжения ЭВМ с накопителями на магнитных дисках | 1985 |

|

SU1280644A1 |

| Устройство для сопряжения цифровой вы-чиСлиТЕльНОй МАшиНы C пЕРифЕРийНыМи уСТРОй-СТВАМи | 1979 |

|

SU840874A1 |

| УСТРОЙСТВО В ПРИЕМНИКЕ ДЛЯ ОБРАБОТКИ ЗАПИСАННЫХ ИЛИ ПЕРЕДАВАЕМЫХ АУДИОКОМПОНЕНТ, ВИДЕОКОМПОНЕНТ И КОМПОНЕНТ ДАННЫХ СИГНАЛА ПРОГРАММЫ | 1995 |

|

RU2154353C2 |

| Устройство для сопряжения двух электронных вычислительных машин | 1983 |

|

SU1141418A1 |

| СИСТЕМА ДЛЯ ОБРАБОТКИ КОМПОНЕНТ ПРОГРАММ И СХЕМА УПРАВЛЕНИЯ ПАМЯТЬЮ ДЛЯ ТРАНСПОРТНОГО ПРОЦЕССОРА | 1995 |

|

RU2145728C1 |

Изобретение относится к устройствам ограничения доступа к записанным цифровым данным на носителе информации. Техническим результатом является обеспечение ограничения доступа к отмеченным специальными атрибутами секторам носителя информации и отсутствие возможности несанкционированного изменения самих атрибутов. Он достигается тем, что проверка разрешения на доступ к данным производится отдельным устройством, размещенным на плате контроллера накопителя информации. Изменение параметров устройства, являющихся программно-доступными, может осуществляться только специальным программным обеспечением, входящим в состав системы ограничения доступа к данным. Для этого в устройство встроен дополнительный блок анализа команд, выполняющий проверку подлинности команд, выдаваемых программным обеспечением. 1 з.п. ф-лы, 5 ил.

1. Устройство ограничения доступа к записанным на носителе цифровым данным содержащее микропрограммное устройство управления, группу регистров портов, дешифратор адреса, группу триггеров флагов, схему чтения, дешифратор команд, схему блокирования стробов, схему сравнения адреса, схему записи признака доступа, логический элемент ИЛИ, схему анализа признака доступа, первый и второй входы устройства соединены с внешними управляющими выводами разрешения программно-управляемой модификации признаков доступа и запрещения обмена данными с защищенными секторами соответственно, третья группа входов устройства соединена с линиями данных интерфейсной шины, четвертая группа входов устройства соединена с адресными и управляющими линиями интерфейсной шины, пятый вход устройства соединен с первым выходом однокристального микроконтроллера контроллера накопителя информации, служащим для передачи с него последовательного кода записываемых на носитель данных, шестой вход устройства соединен со вторым выходом однокристального микроконтроллера, служащим для подачи с него строба записи, седьмой вход устройства соединен с третьим выходом однокристального микроконтроллера, служащим для подачи с него строба чтения, восьмой вход устройства соединен со вторым выходом канала считывания - записи контроллера накопителя информации, служащим для передачи с него последовательного кода считанных секторных данных на второй вход однокристального микроконтроллера, девятый вход устройства соединен с первым выходом канала считывания - записи, служащим для передачи с него синхросигнала на первый вход однокристального микроконтроллера, первый выход устройства соединен с первым входом канала считывания - записи, служащим для передачи на него последовательного кода записываемых на носитель данных, второй выход устройства соединен со вторым входом канала считывания - записи, служащим для подачи на него строба записи, третий выход устройства соединен с третьим входом канала считывания - записи, служащим для подачи на него строба чтения, первая группа входов группы регистров портов соединена с третьей группой входов устройства, группа входов дешифратора адреса соединена с четвертой группой входов устройства, выход дешифратора адреса соединен со вторым входом группы регистров портов, вход дешифратора команд соединен с первой группой выходов группы регистров портов, а группа его выходов - с третьей группой входов группы триггеров флагов, группа выходов группы триггеров флагов соединена с группой входов микропрограммного устройства управления, первый и второй входы группы триггеров флагов соединены с первым и вторым входами устройства соответственно, первый вход схемы чтения соединен с четвертым выходом микропрограммного устройства управления, второй и третий входы схемы чтения соединены с восьмым и девятым входами устройства соответственно, первая группа выходов схемы чтения соединена со второй группой входов схемы сравнения адреса, вторая группа выходов схемы чтения соединена со второй группой входов схемы анализа признака доступа, третий выход схемы чтения соединен с восьмым входом группы триггеров флагов, первый вход схемы блокирования стробов соединен со седьмым выходом микропрограммного устройства управления, второй и третий входы схемы блокирования стробов соединены с шестым и седьмым входами устройства соответственно, первый и второй выходы схемы блокирования стробов соединены со вторым и третьим выходами устройства соответственно, третий вход схемы сравнения адреса соединен с первым выходом микропрограммного устройства управления, первая группа входов схемы сравнения адреса соединена со второй группой выходов группы регистров портов, выход схемы сравнения адреса соединен с четвертым входом группы триггеров флагов, первый вход схемы записи признака доступа соединен с шестым выходом микропрограммного устройства управления, второй вход схемы записи признака доступа соединен с девятым входом устройства, второй вход логического элемента ИЛИ соединен с пятым входом устройства, первый вход логического элемента ИЛИ соединен с выходом схемы записи признака доступа, выход логического элемента ИЛИ соединен с первым выходом устройства, первый вход схемы анализа признака доступа соединен с пятым выходом микропрограммного устройства управления, первый и второй выходы схемы анализа признака доступа, на которых формируются соответственно флаги запрещения записи и запрещения чтения данных, соединены с пятым и шестым входами группы триггеров флагов соответственно, отличающееся тем, что в состав введен блок анализа команды, предназначенный для проверки содержимого кодового поля программной команды, поступающего на его четвертую группу входов с первой группы выходов группы регистров портов, и формирования на своем выходе флага разрешения модификации атрибутов доступа, поступающего на седьмой вход группы триггеров флагов, первый, второй и третий входы блока анализа команды, предназначенные соответственно для подачи сигнала записи битов инициализирующей команды, сигнала записи битов кодового поля проверяемой команды и сигнала записи преобразования содержимого кодового поля проверяемой команды и соединены с шестым, седьмым и восьмым выходами микропрограммного устройства управления.

2. Устройство по п.1, отличающееся тем, что в его состав введен блок анализа команд, содержащий регистр полинома скремблирования, регистр скремблированного счета, регистр полинома циклического избыточного кода, преобразователь скремблированного счета, вычислитель циклического избыточного кода, сбрасываемый счетчик, схема сравнения циклического избыточного кода, схема сравнения счета, логический элемент И, первый и второй входы блока соединены со вторым и третьим выходами микропрограммного устройства управления соответственно, третья группа входов блока соединена с группой выходов группы регистров портов, первый вход регистра полинома скремблирования и первый вход регистра полинома циклического избыточного кода соединены с первым входом блока, первый вход регистра скремблированного счета соединен со вторым входом блока, вторая группа входов регистра полинома скремблирования и вторая группа входов регистра скремблированного счета соединены с третьей группой входов блока, первая и вторая группа входов преобразователя скремблированного счета соединены с группой выходов регистра полинома скремблирования и группой выходов регистра скремблированного счета соответственно, первая и вторая группа входов вычислителя циклического избыточного кода соединены с группой выходов преобразователя скремблированного счета и группой выходов регистра полинома циклического избыточного кода соответственно, первый вход сбрасываемого счетчика соединен с первым входом блока, второй вход сбрасываемого счетчика соединен с выходом схемы сравнения циклического избыточного кода, первая и вторая группа входов схемы сравнения счета соединены с группой выходов преобразователя скремблированного счета группой входов сбрасываемого счетчика соответственно, первая и вторая группа входов схемы сравнения циклического избыточного кода соединены с группой выходов вычислителя циклического избыточного кода и третьей группой входов блока соответственно, первый и второй входы логического элемента И соединены с выходом схемы сравнения счета и выходом схемы сравнения циклического избыточного кода соответственно, выход логического элемента И соединен с выходом блока.

| СПОСОБ И УСТРОЙСТВО ОГРАНИЧЕНИЯ ДОСТУПА К ЗАПИСАННЫМ НА НОСИТЕЛЕ ЦИФРОВЫМ ДАННЫМ | 2004 |

|

RU2277720C2 |

| СПОСОБ И УСТРОЙСТВО БЛОКИРОВАНИЯ КОМАНД ДЛЯ ОГРАНИЧЕНИЯ ДОСТУПА К ЗАПИСАННЫМ НА НОСИТЕЛЕ ДАННЫМ | 2005 |

|

RU2280890C1 |

| УСТРОЙСТВО ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, ХРАНИМОЙ В ПЕРСОНАЛЬНОЙ ЭВМ | 2002 |

|

RU2212705C1 |

| KR 20050022625 A, 08.03.2005. | |||

Авторы

Даты

2009-06-20—Публикация

2007-05-14—Подача