Область техники, к которой относится изобретение

Настоящее изобретение в целом относится к компьютерам и имеющим отношение к компьютерам технологиям. Более точно, настоящее изобретение относится к предоставлению безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности.

УРОВЕНЬ ТЕХНИКИ

Компьютерные и коммуникационные технологии продолжают продвигаться быстрыми шагами. Действительно, компьютерные и коммуникационные технологии вовлечены во многие аспекты повседневной жизни человека. Например, многочисленные устройства, используемые потребителями в наши дни, содержат компьютер внутри устройства. Эти небольшие компьютеры входят в употребление в варьирующихся размерах и степенях изощренности. Эти небольшие компьютеры включают в себя все - от одного микроконтроллера до полнофункциональной завершенной компьютерной системы. Например, эти небольшие компьютеры могут быть однокристальным компьютером, таким как микроконтроллер, бортовым типом компьютера, таким как контроллер, типичным настольным компьютером, таким как совместимый с ПК фирмы IBM, и т.п.

Компьютеры типично содержат один или более процессоров в основе компьютера. Процессор(ы) обычно взаимосвязаны с разными внешними устройствами ввода и устройствами вывода и функционируют, чтобы управлять конкретным компьютером или устройством. Например, процессор в термостате может быть присоединен к клавишам, используемым для выбора температурных настроек, к отопительному котлу или воздушному кондиционеру для изменения температуры, и к датчикам температуры для считывания и отображения текущей температуры на дисплее.

Многие приборы, устройства и т.п. включают в себя один или более небольших компьютеров. Например, термостаты, отопительные котлы, системы воздушного кондиционирования, холодильники, телефоны, пишущие машинки, автомобили, торговые автоматы и многочисленные разные типы промышленного оборудования в настоящее время типично содержат небольшие компьютеры, или процессоры, внутри них. Компьютерное программное обеспечение работает на процессорах этих компьютеров и выдает команды процессорам, каким образом выполнять определенные задачи. Например, компьютерное программное обеспечение, работающее в термостате, может побуждать воздушный кондиционер останавливать работу, когда достигнута конкретная температура, или может побуждать нагреватель включаться, когда необходимо.

Эти типы небольших компьютеров, которые являются частью устройства, прибора, инструментального средства и т.п., часто указываются ссылкой как встроенные устройства или встроенные системы (термины «встроенное устройство» и «встроенная система» в материалах настоящей заявки будут использоваться взаимозаменяемо). Встроенная система обычно указывает ссылкой на компьютерные аппаратные средства и программное обеспечение, которые являются частью большей системы. Встроенные системы могут не иметь типичных устройств ввода и вывода, таких как клавиатура, мышь и/или монитор. Обычно в основе каждой встроенной системы имеют место один или более процессоров.

Система освещения может включать в себя встроенную систему. Встроенная система может использоваться для контроля и управления эффектами системы освещения. Например, встроенная система может предусматривать элементы управления для затемнения яркости ламп в системе освещения. В качестве альтернативы, встроенная система может предусматривать элементы управления для повышения яркости ламп. Встроенная система может предусматривать элементы управления для включения определенной картины освещения среди отдельных ламп в системе освещения. Встроенные системы могут быть связаны с отдельными выключателями в системе освещения. Эти встроенные системы могут выдавать команду выключателям включать питание или выключать питание отдельных ламп или всей системы освещения. Подобным образом встроенные системы могут быть присоединены к отдельным лампам в системе освещения. Состояние яркости или мощности каждой отдельной лампы может управляться встроенной системой.

Система безопасности также может включать в себя встроенную систему. Встроенная система может использоваться для управления отдельными защитными датчиками, которые составляют систему безопасности. Например, встроенная система может предусматривать элементы управления, чтобы автоматически включать питание каждого из защитных датчиков. Встроенные системы могут быть присоединены к каждому из отдельных защитных датчиков. Например, встроенная система может быть присоединена к датчику движения. Встроенная система может автоматически включать питание отдельного датчика движения и предусматривать элементы управления для приведения в действие датчика движения, если обнаружено движение. Приведение в действие датчика движения может включать в себя выдачу команд для включения питания СИД (светоизлучающего диода, LED), расположенного в датчике движения, вывода сигнала тревоги из портов вывода датчика движения, и тому подобного. Встроенные системы также могут быть присоединены к датчикам, контролирующим дверь. Встроенная система может выдавать команды на датчики, контролирующие дверь, для приведения в действие, когда дверь открывается или закрывается. Подобным образом встроенные системы могут быть присоединены к датчикам, контролирующим окно. Встроенная система может выдавать команды для приведения в действие датчика, контролирующего окно, если окно открывается или закрывается.

Некоторые встроенные системы также могут использоваться для управления беспроводными изделиями, такими как сотовые телефоны. Встроенная система может выдавать команды для включения питания светодиодного дисплея сотового телефона. Встроенная система также может приводить в действие звуковые динамики в сотовом телефоне, чтобы снабжать пользователя звуковым уведомлением, относящимся к сотовому телефону.

Бытовые приборы также могут включать в себя встроенную систему. Бытовые приборы могут включать в себя приборы, типично используемые на обычной кухне, например печь, холодильник, микроволновую печь и т.п. Бытовые приборы также могут включать в себя приборы, которые относятся к здравоохранению и здоровью пользователя. Например, массажное устройство изменения угла наклона может включать в себя встроенную систему. Встроенная система может выдавать команды, чтобы автоматически изменять наклон задней части кресла согласно предпочтениям пользователя. Встроенная система также может выдавать команды, чтобы приводить в действие вибрационные компоненты в кресле, которые вызывают вибрации в устройстве изменения наклона согласно предпочтениям пользователя.

Дополнительные изделия, типично обнаруживаемые в домах, также могут включать в себя встроенные системы. Например, встроенная система может использоваться в туалете для управления уровнем воды, используемой для пополнения резервуарного бака. Встроенные системы могут использоваться в гидромассажных ваннах, чтобы управлять истечением воздуха.

Как указано, встроенные системы могут использоваться для контроля или управления многими разными системами, ресурсами, изделиями и т.п. С ростом сети Интернет и Всемирной паутины встроенные системы все больше и больше подключаются к сети Интернет, так что они могут удаленно контролироваться и/или управляться. Другие встроенные системы могут присоединяться к компьютерным сетям, в том числе к локальным сетям, глобальным сетям и т.п. В качестве используемого в материалах настоящей заявки, термин «компьютерная сеть» (или просто «сеть») указывает ссылкой на любую систему, в которой последовательность узлов соединена трактом связи. Термин «узел» указывает ссылкой на любое устройство, которое может быть присоединено в качестве части компьютерной сети.

Некоторые встроенные системы могут поставлять данные и/или услуги другим вычислительным устройствам с использованием компьютерной сети. В качестве альтернативы, могут быть типичные компьютеры или вычислительные устройства, которые поставляют данные и/или услуги на другие вычислительные устройства с использованием компьютерной сети. Иногда полезно минимизировать количество секретов, требуемых для поддержки безопасных соединений. Использование больших количеств секретов может вызывать добавочный поток обмена по сети. Эти обстоятельства, также как и другие, могут вызывать неэффективность связи по сети. Преимущества могут быть осуществлены, если бы были в наличии системы и способы для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Раскрыты системы и способы для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности. В примерном варианте осуществления диспетчер доверия принимает от клиента запрос на доступ к по меньшей мере одному встроенному устройству, которое находится на электронной связи с брокером безопасности. Диспетчер доверия принимает информацию учетной записи клиента от клиента, определяет, действительна ли информация учетной записи клиента, и определяет, авторизован ли клиент осуществлять доступ к встроенному устройству(ам). Диспетчер доверия принимает информацию учетной записи брокера безопасности от брокера безопасности, определяет, действительна ли информация учетной записи брокера безопасности, и определяет, авторизован ли брокер безопасности предоставлять доступ к встроенному устройству(ам). Если информация учетной записи клиента от клиента действительна, и клиент авторизован осуществлять доступ к встроенному устройству(ам), и если информация учетной записи брокера безопасности от брокера безопасности действительна, и брокер безопасности авторизован предоставлять доступ к встроенному устройству(ам), диспетчер доверия устанавливает безопасное доверительное соединение между клиентом и брокером безопасности.

Только что описанный способ может выполняться в ответ на запрос от клиента на доступ к встроенному устройству(ам). В качестве альтернативы, способ может выполняться в ответ на запрос от брокера безопасности.

Информация учетной записи клиента может включать в себя мандат безопасности для клиента и информацию авторизации для клиента. Мандат безопасности для клиента может включать в себя идентификатор клиента и секрет клиента. Информация авторизации для клиента может включать в себя права доступа к устройству, то есть устройству(ам), к которому клиент авторизован осуществлять доступ.

Подобным образом информация учетной записи брокера безопасности может включать в себя мандат безопасности для брокера безопасности и информацию авторизации для брокера безопасности. Мандат безопасности для брокера безопасности может включать в себя идентификатор брокера безопасности и секрет брокера безопасности. Информация авторизации для брокера безопасности может включать в себя права предоставления устройства, то есть устройств(а), к которым брокер безопасности авторизован предоставлять доступ.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Примерные варианты осуществления изобретения будут становиться более очевидными из последующего описания и прилагаемой формулы изобретения, взятых в соединении с прилагаемыми чертежами. С пониманием, что эти чертежи изображают только примерные варианты осуществления и потому не должны рассматриваться ограничивающими объем изобретения, примерные варианты осуществления изобретения будут описаны с дополнительной спецификой и детализацией посредством использования прилагаемых чертежей, на которых:

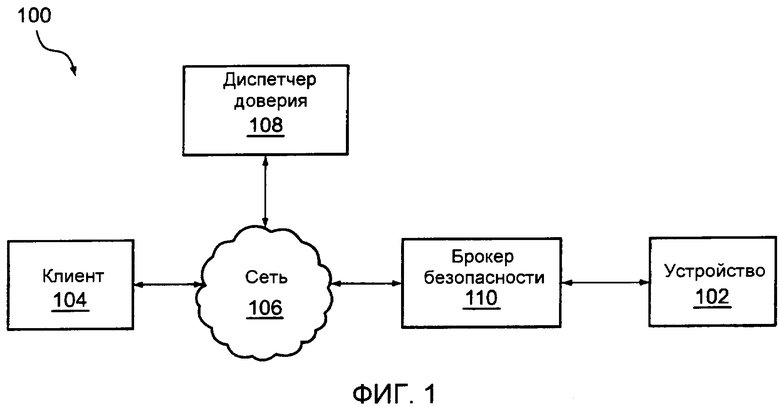

фиг.1 - структурная схема, иллюстрирующая систему для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности согласно варианту осуществления;

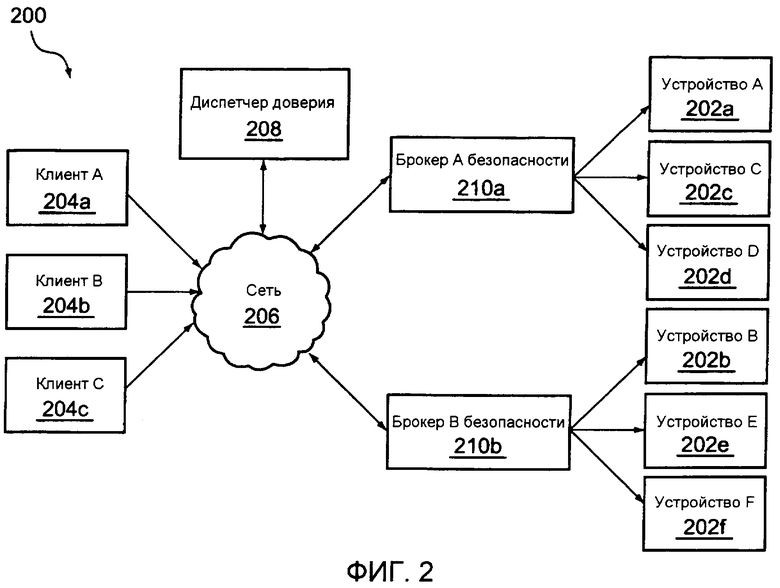

фиг.2 - структурная схема, иллюстрирующая систему для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности согласно еще одному варианту осуществления;

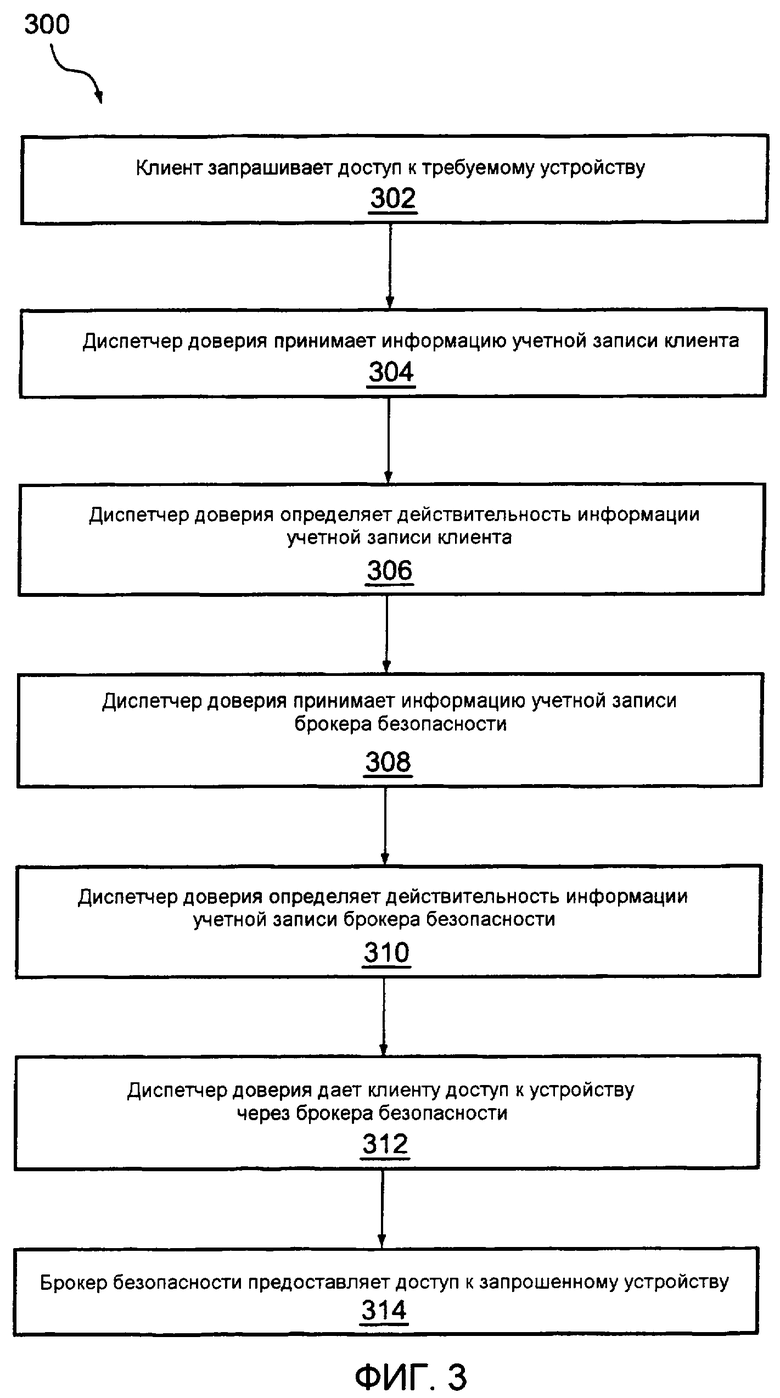

фиг.3 - схема последовательности операций, которая иллюстрирует один из вариантов осуществления способа для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности;

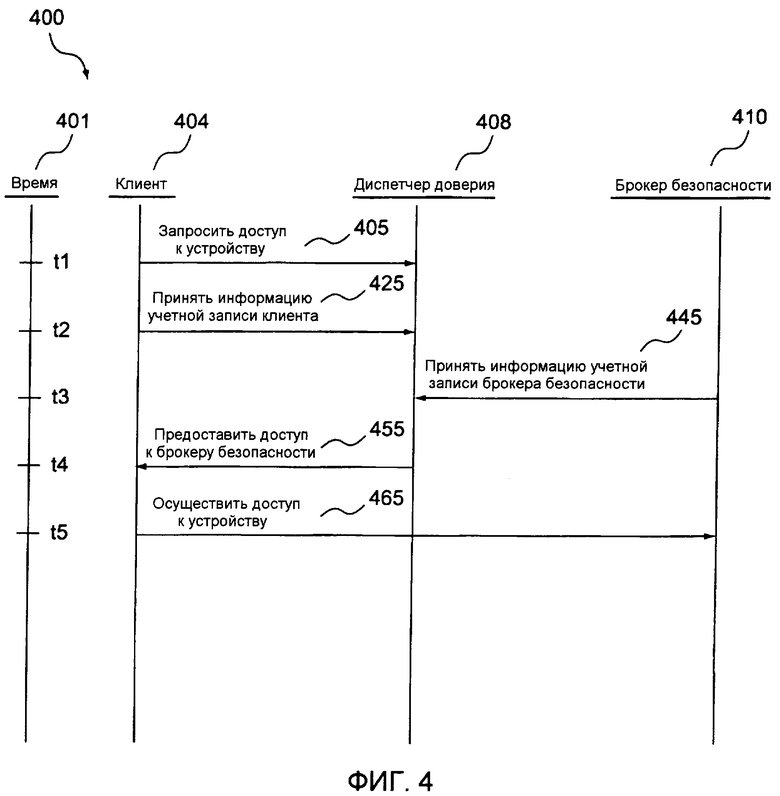

фиг.4 - временная диаграмма, иллюстрирующая способ для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности в сети, где способ начинается клиентом;

фиг.5 - временная диаграмма, иллюстрирующая способ для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности в сети, где способ начинается брокером безопасности;

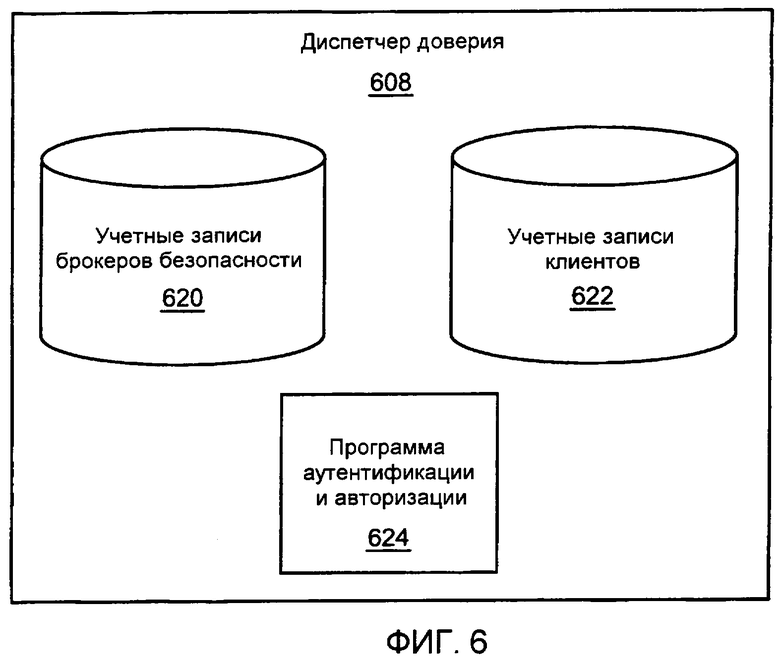

фиг.6 - структурная схема варианта осуществления компонентов, хранимых в диспетчере доверия;

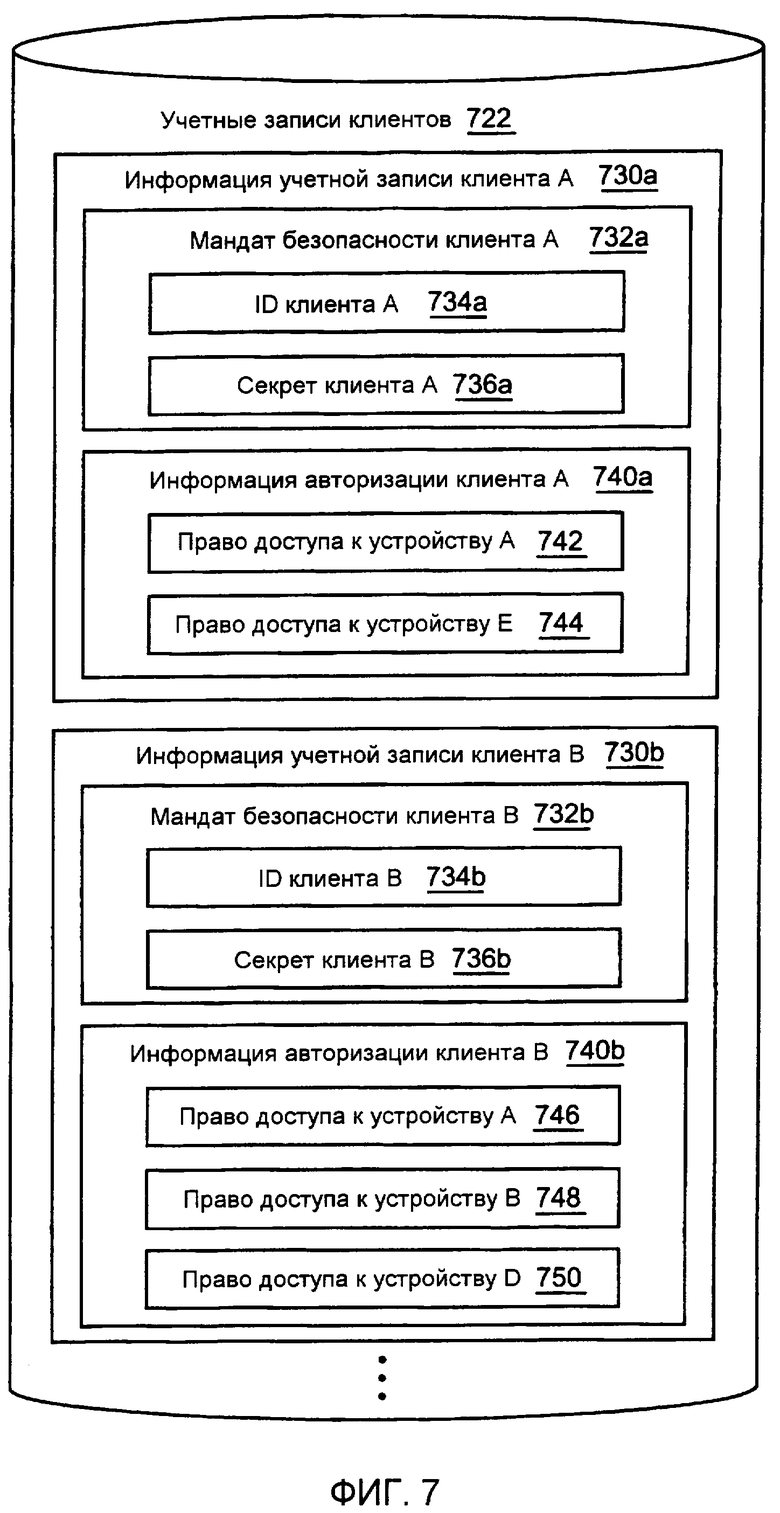

фиг.7 - структурная схема варианта осуществления базы данных учетных записей клиентов, хранимой в диспетчере доверия;

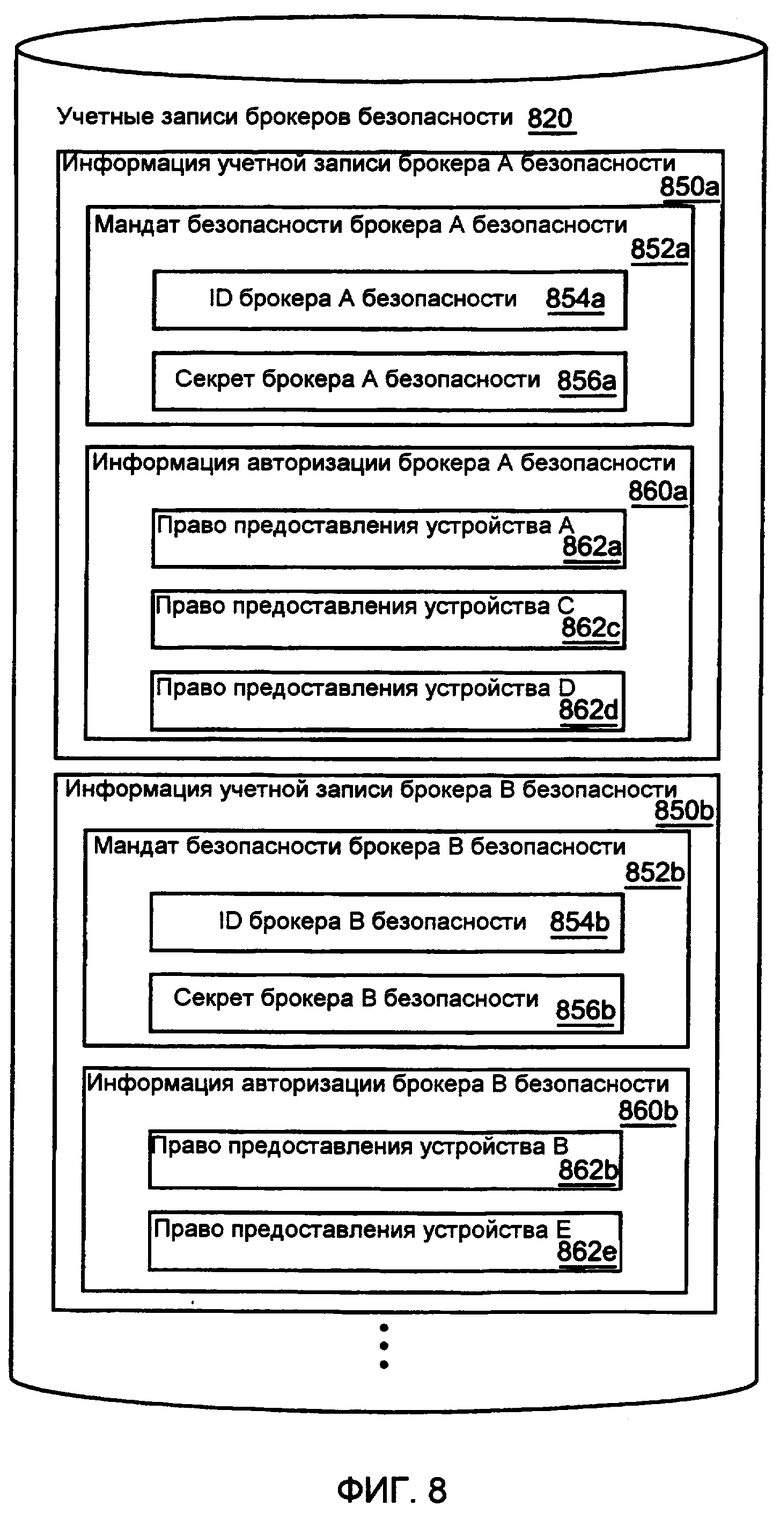

фиг.8 - структурная схема варианта осуществления базы данных учетных записей брокеров безопасности, хранимой в диспетчере доверия;

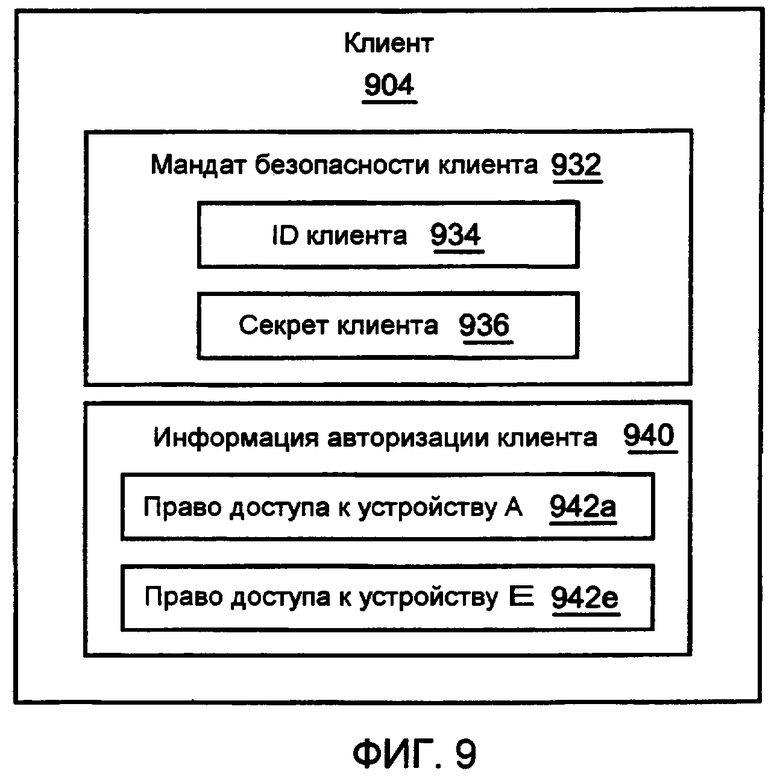

фиг.9 - структурная схема варианта осуществления клиента, иллюстрирующая информацию, хранимую на клиенте;

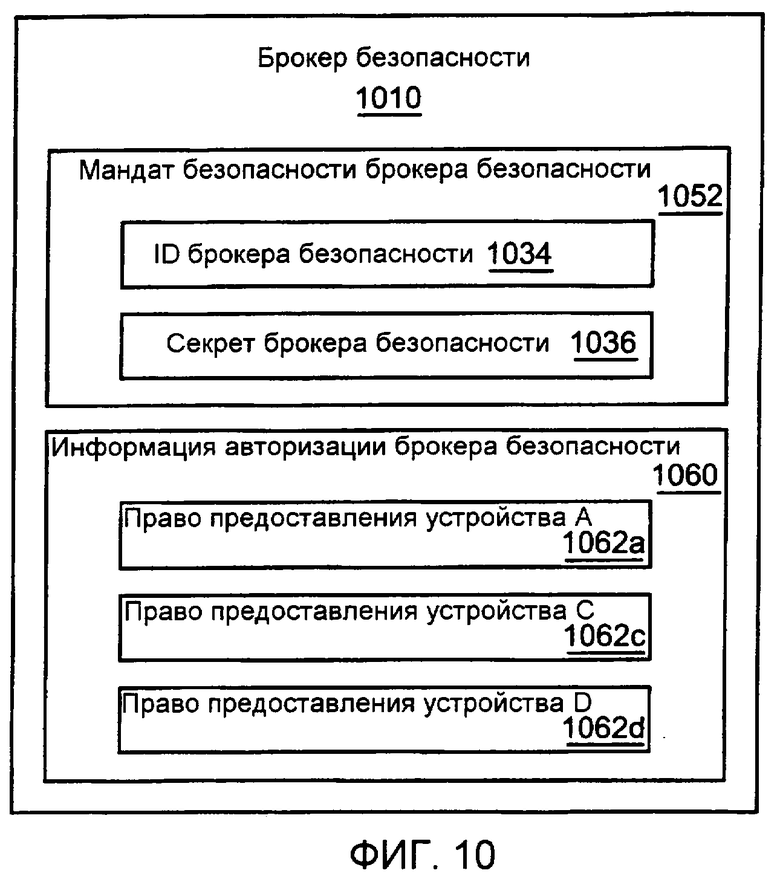

фиг.10 - структурная схема варианта осуществления брокера безопасности, иллюстрирующая информацию, хранимую в брокере безопасности;

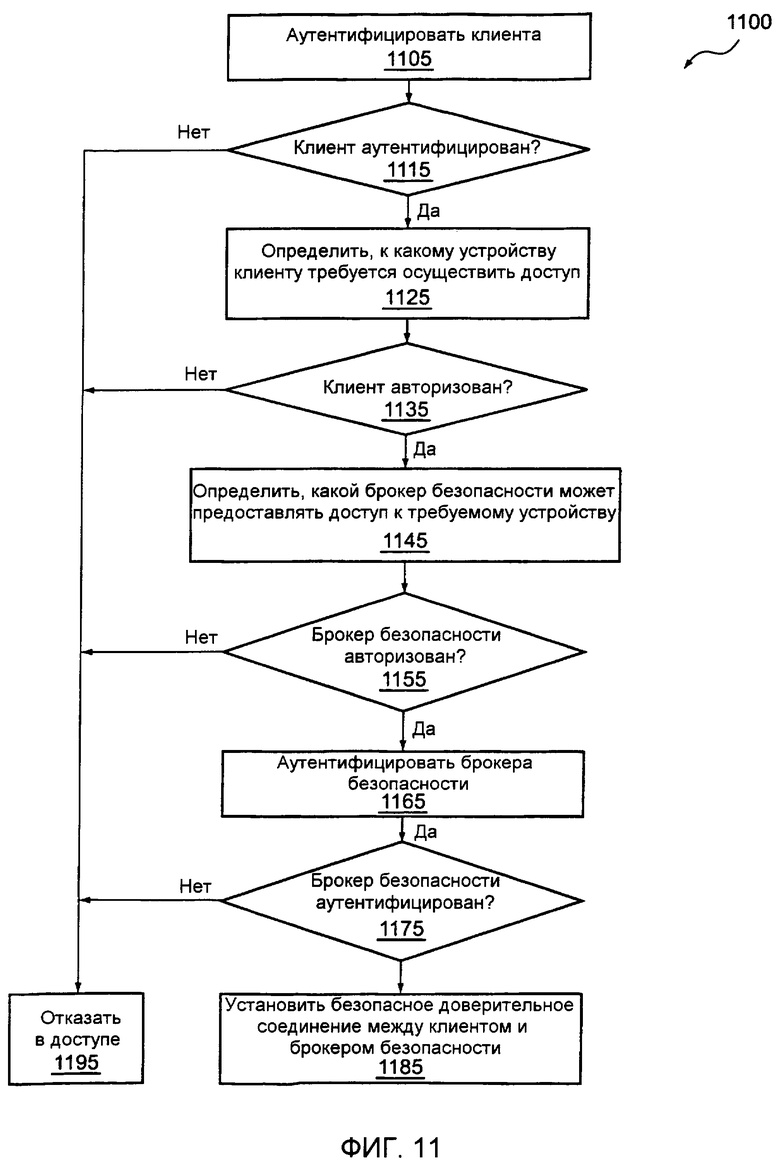

фиг.11 - схема последовательности операций по варианту осуществления способа для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности в сети, где способ начинается клиентом;

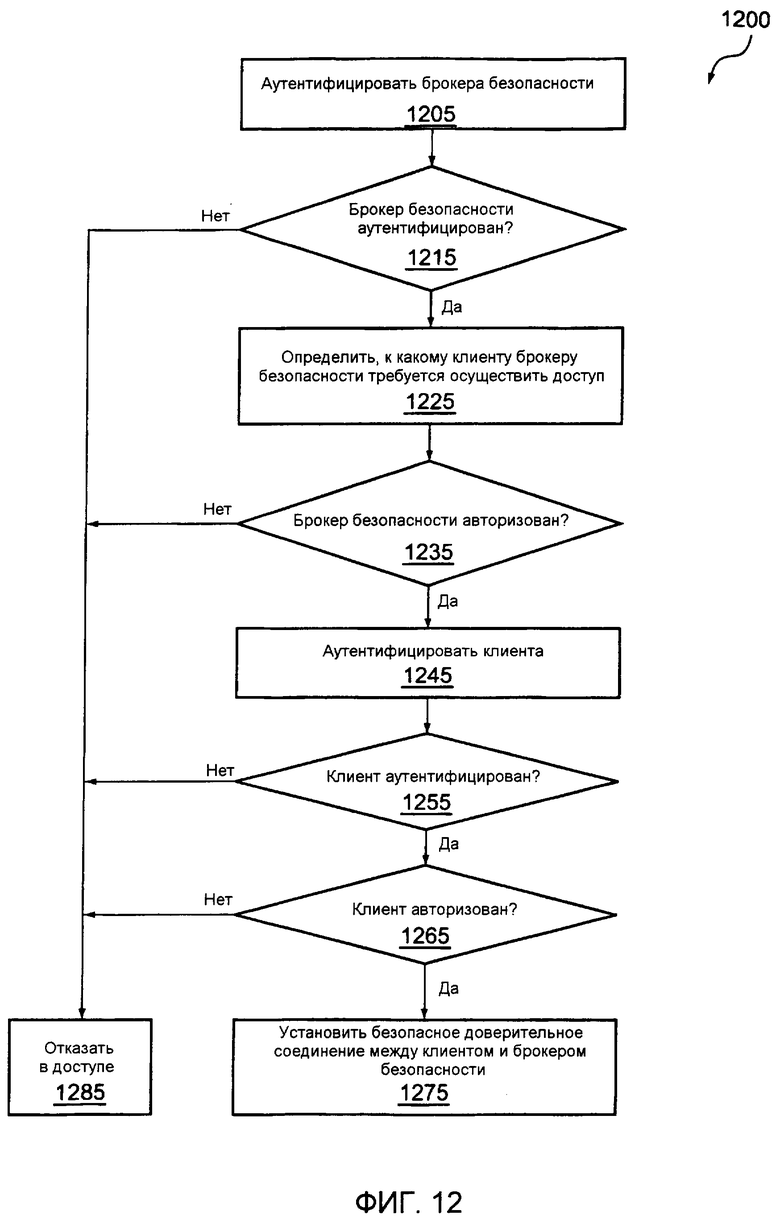

фиг.12 - схема последовательности операций по варианту осуществления способа для предоставления безопасного доступа к встроенным устройствам с использованием диспетчера доверия и брокера безопасности в сети, где способ начинается брокером безопасности;

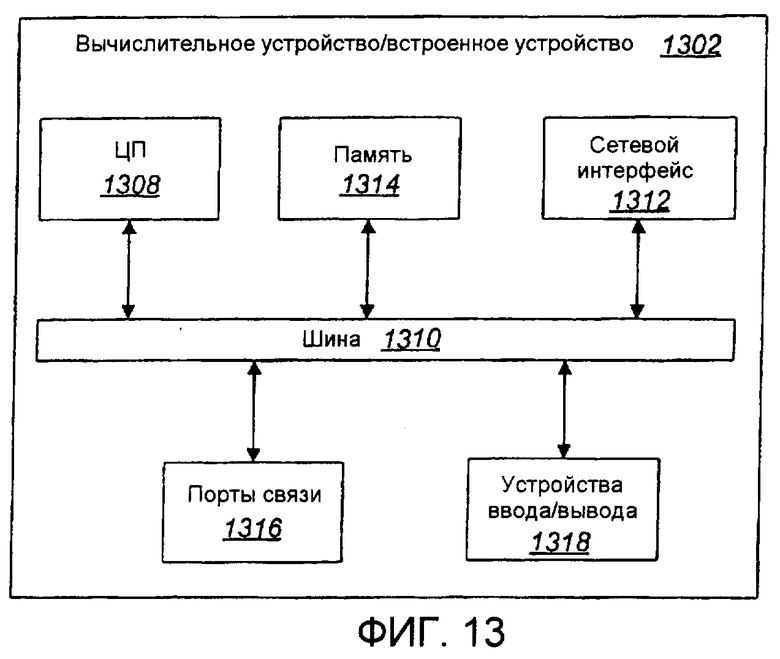

фиг.13 - структурная схема компонентов аппаратных средств, которые могут использоваться в варианте осуществления вычислительного устройства, которое может подвергаться доступу через брокера безопасности;

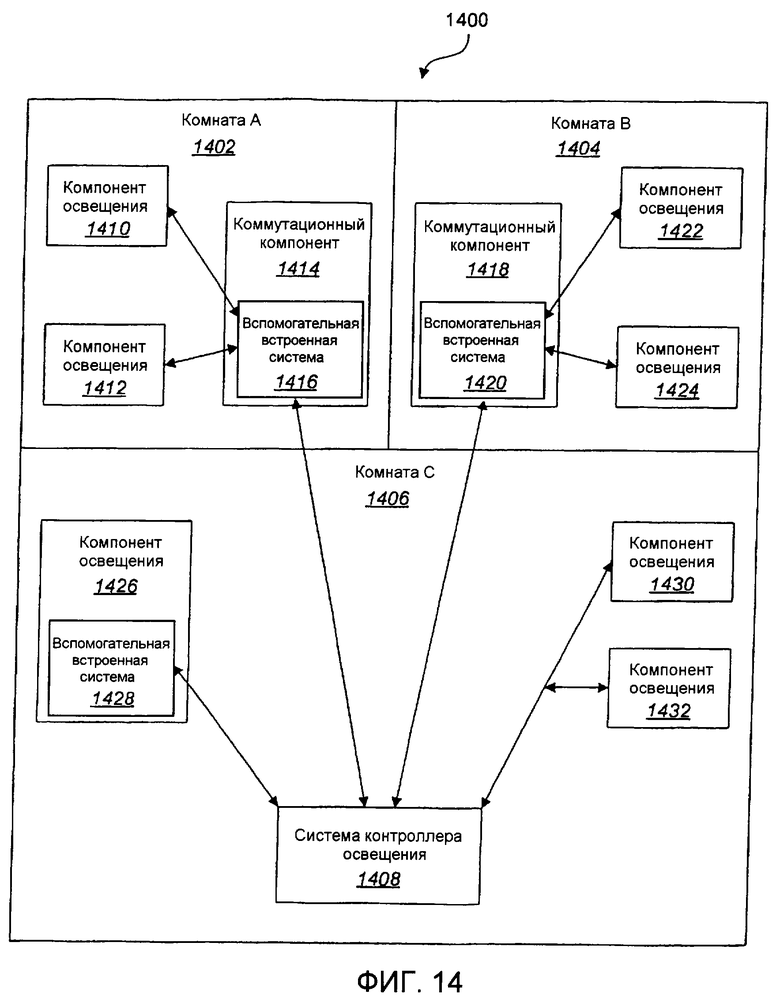

фиг.14 иллюстрирует примерную систему освещения, в которой могут быть реализованы настоящие системы и способы;

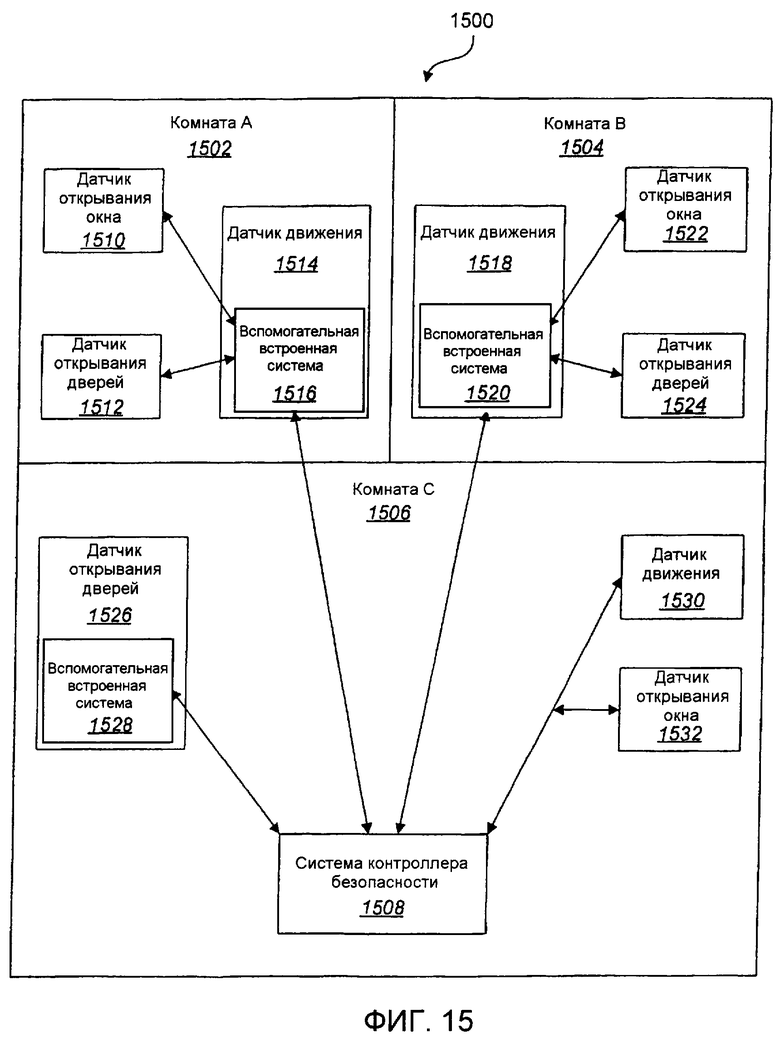

фиг.15 иллюстрирует примерную систему безопасности, в которой могут быть реализованы настоящие системы и способы; и

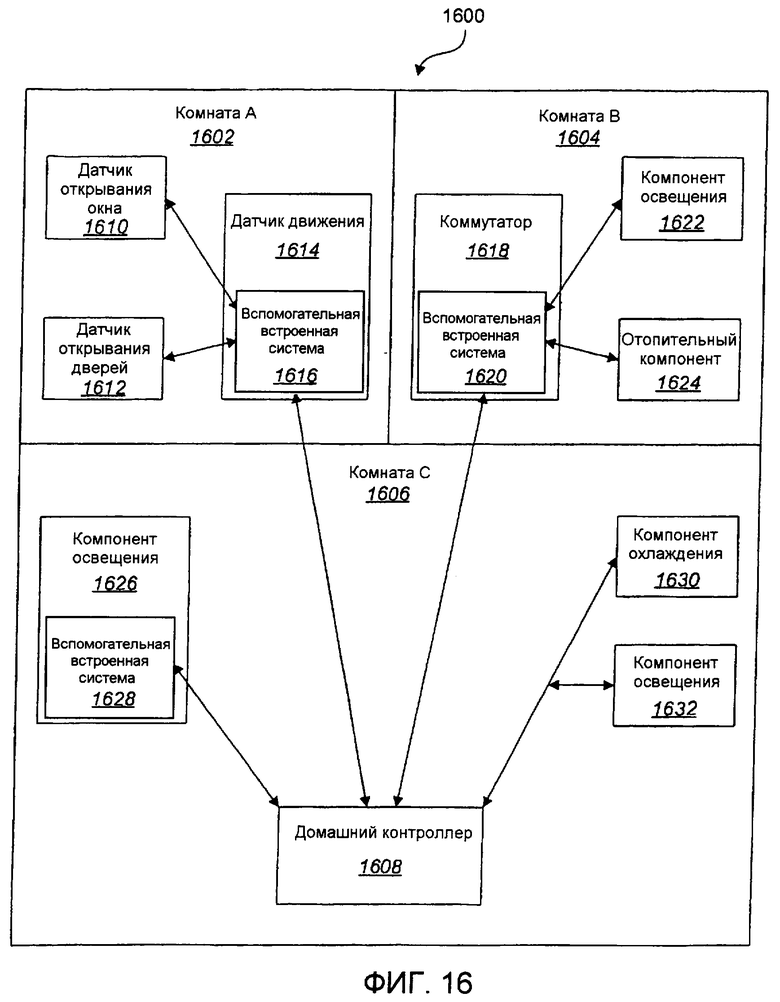

фиг.16 иллюстрирует примерную систему домашнего контроллера, в которой могут быть реализованы настоящие системы и способы.

НАИЛУЧШИЙ ВАРИАНТ ОСУЩЕСТВЛЕНИЯ ИЗОБРЕТЕНИЯ

Различные варианты осуществления изобретения далее описаны со ссылкой на чертежи, где одинаковые номера ссылок указывают идентичные или функционально подобные элементы. Варианты осуществления настоящего изобретения, которые в общих чертах описаны и проиллюстрированы на фигурах, могли бы быть скомпонованы и сконструированы в широком многообразии разных конфигураций. Таким образом, последующее более подробное описание нескольких примерных вариантов осуществления настоящего изобретения, которые представлены на фигурах, не подразумевается ограничивающим объем изобретения, который заявлен формулой изобретения, а является представляющим только варианты осуществления изобретения.

Слово «примерный» используется в материалах настоящей заявки, исключительно чтобы означать «служащий в качестве примера, отдельного случая или иллюстрации». Любой вариант осуществления, описанный в материалах настоящей заявки как «примерный», не обязательно должен истолковываться как предпочтительный или преимущественный над другими вариантами осуществления. Несмотря на то, что различные аспекты вариантов осуществления представлены на чертежах, чертежи не обязательно начерчены для представления в определенном масштабе, если не указано специально.

Многие признаки вариантов осуществления, раскрытых в материалах настоящей заявки, могут быть реализованы в качестве компьютерного программного обеспечения, электронных аппаратных средств или комбинации обоих. Чтобы ясно проиллюстрировать эту взаимозаменяемость аппаратных средств и программного обеспечения, различные компоненты, как правило, будут описаны в показателях своих функциональных возможностей. Реализованы ли такие функциональные возможности в виде аппаратных средств или программного обеспечения, зависит от конкретного применения и проектных ограничений, накладываемых на всю систему. Квалифицированные специалисты могут реализовать описанные функциональные возможности отличающимися способами для каждого конкретного применения, но такие реализационные решения не должны интерпретироваться в качестве служащих причиной выхода из объема настоящего изобретения.

В тех случаях, когда описанные функциональные возможности реализованы в качестве компьютерного программного обеспечения, такое программное обеспечение может включать в себя любой тип компьютерной команды или выполняемого компьютером кода, расположенных в пределах устройства памяти и/или передаваемых в виде электронных сигналов по системной шине или сети. Программное обеспечение, которое реализует функциональные возможности, ассоциативно связанные с компонентами, описанными в материалах настоящей заявки, может содержать одиночную команду или многочисленные команды, и может быть распределено по нескольким разным кодовым сегментам, среди разных программ, и по нескольким устройствам памяти.

Обеспечение защищенной сети устройств и клиентов, которые могут безопасно взаимодействовать, является трудным для управления и даже может не быть возможным с некоторыми устройствами. По мере того как масштаб сети растет, задача управления может расти также. Например, сложно хранить и управлять мандатами безопасности для потенциально возможных миллионов устройств.

Брокеру безопасности могут даваться права, которые предоставляют ему возможность предоставлять доступ к различным устройствам. Диспетчер доверия может устанавливать доверие между клиентом и брокером безопасности. Диспетчер доверия и брокер безопасности могут быть полезными, так как устройство может не быть способным предоставлять мандат безопасности, такой как идентификация и секрет устройства. Устройство также может быть неспособным поддерживать связь с требуемыми протоколами системы защиты. Диспетчер доверия и брокер безопасности также могут быть полезными, для того чтобы сокращать количество мандатов безопасности, которые могут устанавливаться, конфигурироваться и управляться для сети. Брокер безопасности может быть присоединен к нескольким устройствам. Использование брокера безопасности с диспетчером доверия может устранять необходимость хранить секреты для каждого устройства в диспетчере доверия. Взамен, диспетчеру доверия потребовалось бы хранить только один секрет на каждого брокера безопасности. Это может значительно сокращать количество секретов, хранимых на диспетчере доверия.

В типичной сети точка безопасного доступа может иметь подразумеваемое доверие между конечными точками в сети. Это подразумеваемое доверие точки безопасного доступа может открывать одну из конечных точек для неограниченного доступа из другой конечной точки. Этот неограниченный доступ проблематичен с точки зрения безопасности.

В противоположность подразумеваемому доверию точки безопасного доступа брокер безопасности может использовать диспетчер доверия, который устанавливает устройства, к которым брокер безопасности может предоставлять безопасный доступ, и накладывает ограничения на тип разрешенного доступа. Чтобы клиент осуществлял доступ к устройству через брокера безопасности, клиенту может требоваться иметь специальные нумерованные права устройства, а брокеру может потребоваться иметь специальные нумерованные права посредника устройства. В некоторых вариантах осуществления, если клиенту дан доступ, он может доверять, чтобы брокер безопасности мог предоставлять доступ к устройству, к которому клиент запрашивал доступ.

Фиг.1 - структурная схема, иллюстрирующая систему 100 для предоставления безопасного доступа к встроенному устройству 102 с использованием диспетчера 108 доверия и брокера 110 безопасности согласно варианту осуществления. Клиент 104 находится на электронной связи с диспетчером 108 доверия и брокером 110 безопасности. Связь между клиентом 104, диспетчером 108 доверия и брокером 110 безопасности может происходить через одну или более сетей 106.

Устройство 102 также находится на электронной связи с брокером 110 безопасности. Устройство 102 может поддерживать связь с брокером 110 безопасности через одну или более сетей (не показаны). Конечно, альтернативные варианты осуществления могут включать в себя более чем одного клиента, брокера 110 безопасности или устройство 102.

Фиг.2 - структурная схема, иллюстрирующая систему 200 для предоставления безопасного доступа к встроенным устройствам 202 с использованием диспетчера 208 доверия и брокера 210 безопасности согласно еще одному варианту осуществления. Подобно варианту осуществления по фиг.1, система 200 включает в себя диспетчера 208 доверия. Однако в варианте осуществления, изображенном на фиг.2, система 200 включает в себя многочисленных клиентов 204, многочисленных брокеров 210 безопасности и многочисленные устройства 202. В частности, система 200 включает в себя клиента A 204a, клиента B 204b и клиента C 204c. Система 200 также включает в себя брокера A 210a безопасности и брокера B 210b безопасности. Система 200 дополнительно включает в себя устройство A 202a, устройство B 202b, устройство C 202c, устройство D 202d, устройство E 202e и устройство F 202f. Связь между клиентами 204, брокером 210 безопасности и диспетчером 208 доверия может происходить через одну или более компьютерных сетей 206. Брокеры 210a, 210b безопасности также находятся на электронной связи с многочисленными устройствами 202. В частности, брокер A 210a безопасности находится на электронной связи с устройством A 202a, устройством C 202c и устройством D 202d. Брокер B 210b безопасности находится на электронной связи с устройством B 202b, устройством E 202e и устройством F 202f.

Фиг.3 - схема последовательности операций, которая иллюстрирует один из вариантов осуществления способа 300 для предоставления безопасного доступа к встроенным устройствам 102 с использованием диспетчера 108 доверия и брокера 110 безопасности. В соответствии со способом 300 клиент 104 может запрашивать 302 доступ к требуемому устройству 102 у диспетчера 108 доверия. Клиенту 104 может требоваться доступ к устройству, например, для получения информации, хранимой на устройстве 102, или услуг, предоставляемых устройством 102.

В ответ на запрос, принятый с клиента 104, диспетчер 108 доверия может принимать 304 информацию учетной записи клиента. Информация учетной записи может включать в себя мандат безопасности и информацию авторизации. Мандат безопасности может использоваться для определения, является ли клиент 104 тем, кого он изображает. Мандат безопасности может включать в себя ID (идентификатор) клиента и секрет клиента. Информация авторизации клиента 104 может идентифицировать специальные права, которые он желает осуществить на устройстве 102.

Диспетчер 108 доверия может определять 306 действительность информации учетной записи клиента. Определение 306 действительности информации учетной записи клиента может влечь за собой аутентификацию клиента 104. Например, диспетчер 108 доверия может сравнивать мандат безопасности, предоставленный клиентом 104 с объявленным действительным мандатом безопасности для клиента 104. Объявленный действительным мандат безопасности может храниться в диспетчере 108 доверия. Конечно, другие способы могут использоваться для аутентификации клиента 104. Определение 306 действительности информации учетной записи клиента также может повлечь за собой проверку, что клиент 104 авторизован осуществлять доступ к требуемому устройству 102. Это может включать в себя оценивание прав, включенных в информацию авторизации, в отношении к таковым, сохраненным на диспетчере 108 доверия, для клиента 104.

Диспетчер 108 доверия может запрашивать 308 информацию учетной записи брокера 110 безопасности. Как с информацией учетной записи клиента 104, информация учетной записи брокера 110 безопасности может включать в себя мандат безопасности и информацию авторизации. Мандат безопасности может использоваться для определения, является ли брокер 110 безопасности тем, кого он изображает. Мандат безопасности для брокера 110 безопасности может включать в себя ID брокера безопасности и секрет брокера безопасности. Информация авторизации брокера 110 безопасности может включать в себя права устройств, которые могут указывать устройства 102, на которые брокер 110 безопасности авторизован предоставлять доступ. Диспетчер 108 доверия может определять 310 действительность информации учетной записи брокера безопасности. Определение 310 действительности информации учетной записи брокера 110 безопасности может влечь за собой аутентификацию брокера 110 безопасности. Например, диспетчер 108 доверия может сравнивать мандат безопасности, предоставленный брокером 110 безопасности с объявленным действительным мандатом безопасности для брокера 110 безопасности. Объявленный действительным мандат безопасности может храниться в диспетчере 108 доверия. Конечно, другие способы могут использоваться для аутентификации брокера 110 безопасности. Определение 310 действительности информации учетной записи брокера 110 безопасности также может повлечь за собой оценивание прав устройства, включенных в информацию авторизации, в отношении к таковым, сохраненным на диспетчере 108 доверия, для брокера 110 безопасности, чтобы удостовериться, что он авторизован предоставлять доступ к требуемому устройству 102. Это может включать в себя оценивание прав устройства для брокера 110 безопасности.

Если диспетчер 108 доверия определяет, что информация учетной записи клиента 104 и информация учетной записи брокера 110 безопасности действительны, то диспетчер 108 доверия может давать 312 клиенту 104 доступ к запрошенному устройству 102 через брокера 110 безопасности. Затем брокер 110 безопасности предоставляет 314 клиенту 104 доступ к запрошенному устройству 102.

В некоторых вариантах осуществления клиент 104 может осуществлять ретрансляцию за брокера 110 безопасности. Другими словами, диспетчер 108 доверия может аутентифицировать брокера 110 безопасности на основании информации, которую он принимает через клиента 104, касательно брокера 110 безопасности. Если это происходит, диспетчеру 108 доверия может не быть необходимым принимать мандат безопасности непосредственно от самого брокера 110 безопасности. Кроме того, в других вариантах осуществления клиент 104 может предоставлять свою информацию учетной записи одновременно с тем, как он запрашивает доступ к устройству 102 у диспетчера 108 доверия. Помимо этого, в дополнительных вариантах осуществления вся из требуемой информации (информации о клиенте и информации о брокере безопасности) может пересылаться от клиента 104 диспетчеру 108 доверия одновременно.

Фиг.4 - временная диаграмма 400, иллюстрирующая связь между клиентом 404, диспетчером 408 доверия и брокером 410 безопасности согласно варианту осуществления. Временная диаграмма 400 включает в себя ось 401 времени.

В момент t1 времени клиент 404 запрашивает 405 доступ к устройству 102 у диспетчера 408 доверия. В момент t2 времени диспетчер 408 доверия принимает 425 информацию учетной записи клиента 404. Как обсуждено выше, информация учетной записи клиента 404 может включать в себя мандат безопасности (например, ID клиента, секрет клиента) и информацию авторизации (например, запрошенные права). В ответ диспетчер 408 доверия определяет действительность информации учетной записи клиента 404.

В момент t3 времени диспетчер 408 доверия принимает 445 информацию учетной записи брокера 410 безопасности. В ответ диспетчер 408 доверия определяет действительность информации учетной записи брокера 410 безопасности.

Если диспетчер 408 доверия способен подтвердить информацию учетной записи клиента 404 и информацию учетной записи брокера 410 безопасности, в момент t4 времени диспетчер 408 доверия предоставляет 455 клиенту 404 доступ к брокеру 410 безопасности. В момент t5 времени клиент 404 осуществляет доступ 465 к устройству 102 через брокера 410 безопасности. Как отмечено в связи с фиг.3, альтернативные варианты осуществления предоставляют возможность разным потокам информации, отмеченным на фиг.4, комбинироваться разными способами.

Фиг.5 - временная диаграмма 500, иллюстрирующая связь между клиентом 504, диспетчером 508 доверия и брокером 510 безопасности согласно еще одному варианту осуществления. Временная диаграмма 500 включает в себя ось 501 времени.

В момент t1 времени устройство 102 (не показано на фиг.5) запрашивает 505 доступ к клиенту 504 у диспетчера 508 доверия. Устройство 102 производит этот запрос через брокера 510 безопасности. В альтернативном варианте осуществления брокер 510 безопасности может запрашивать доступ к клиенту 504 без инициации от устройства 102. В момент t2 времени диспетчер 508 доверия принимает 525 информацию учетной записи брокера 510 безопасности. Как обсуждено выше, информация учетной записи брокера 510 безопасности может включать в себя мандат безопасности и информацию авторизации. Мандат безопасности может включать в себя ID брокера безопасности и секрет брокера безопасности. Информация авторизации может включать в себя права устройств, которые могут использоваться диспетчером 508 доверия для определения, может ли доступ к устройству 102 предоставляться клиенту 504 через брокера 510 безопасности. Диспетчер 508 доверия определяет действительность информации учетной записи брокера 510 безопасности. В момент t3 времени диспетчер 508 доверия принимает 545 информацию учетной записи клиента 504. Диспетчер 508 доверия определяет действительность информации учетной записи клиента 504.

Если диспетчер 508 доверия способен подтвердить информацию учетной записи клиента 504 и информацию учетной записи брокера 510 безопасности, в момент t4 времени диспетчер 508 доверия предоставляет 555 брокеру 510 безопасности доступ к клиенту 504. В момент t5 времени брокер 510 безопасности осуществляет доступ 565 к клиенту 504, и устройство 102, которое изначально запрашивало 505 доступ, способно осуществлять доступ к клиенту 504 через брокера 510 безопасности.

Фиг.6 - структурная схема варианта осуществления компонентов, хранимых в диспетчере 608 доверия. Диспетчер 608 доверия может включать в себя базу 620 данных учетных записей брокеров безопасности и базу 622 данных учетных записей клиентов. База 620 данных учетных записей брокеров безопасности может включать в себя мандаты безопасности и информацию авторизации для одного или более брокеров 110 безопасности. База 622 данных учетных записей клиентов может включать в себя мандаты безопасности и информацию авторизации для клиентов 104. Содержимое базы 622 данных учетных записей клиентов и базы 620 данных учетных записей брокеров безопасности ниже будет обсуждено более подробно. Эти базы 620, 622 данных могут использоваться программой 624 аутентификации и авторизации, хранимой в диспетчере 608 доверия, чтобы определять действительность информации учетных записей, которая поставляется диспетчеру 608 доверия. Конечно, диспетчер 608 доверия может быть реализован с программой 624 аутентификации и авторизации на узле, отдельном от баз 620, 622 данных.

Фиг.7 - структурная схема варианта осуществления базы 722 данных учетных записей клиентов, хранимой в диспетчере 108 доверия. База 722 данных учетных записей клиентов может включать в себя информацию 730a, 730b учетных записей клиентов. Информация 730 учетной записи клиента может включать в себя мандаты 732a, 732b безопасности клиентов и информацию 740a, 740b авторизации клиентов. Мандаты 732a, 732b безопасности клиентов могут включать в себя ID 734a, 734b клиентов и секреты 736a, 736b клиентов.

Информация 740 авторизации клиента может включать в себя разрешенные права 742, 744, 746, 748, 750. Разрешенные права 742, 744, 746, 748, 750 могут указывать устройства 102, к которым был дан доступ клиенту 104, и поэтому помечены «правами доступа к устройствам» на фиг.7. Как обсуждено выше, информация 730 учетной записи клиента может использоваться для определения, является ли клиент 104 тем, кого он изображает, и авторизован ли он осуществлять доступ к устройству 102.

Фиг.8 - структурная схема варианта осуществления базы 820 данных учетных записей брокеров безопасности, хранимой в диспетчере 108 доверия. База 820 данных учетных записей брокеров безопасности может включать в себя информацию 850a, 850b учетных записей брокеров безопасности. Информация 850a, 850b учетных записей брокеров безопасности может включать в себя мандаты 852a, 852b безопасности брокеров безопасности и информацию 860a, 860b авторизации брокеров безопасности. Мандаты 852a, 852b безопасности брокеров безопасности могут включать в себя ID 854a, 854b брокеров безопасности и секреты 856a, 856b брокеров безопасности.

Информация 860a, 860b авторизации брокеров безопасности может включать в себя права 862a, 862b, 862c, 862d, 862e устройств. Права 862 устройств могут включать в себя устройства 102, к которым брокер 110 безопасности авторизован предоставлять доступ клиенту 104, и поэтому помечены «правами предоставления устройства» на фиг.8. Как обсуждено выше, информация 850a, 850b учетных записей брокеров безопасности может использоваться для определения, является ли брокер 110 безопасности тем, кого он изображает, и авторизован ли он предоставлять доступ к устройству 102.

Фиг.9 - структурная схема варианта осуществления клиента 904, иллюстрирующая информацию, хранимую на клиенте 904. Клиент 904 может включать в себя мандат 932 безопасности клиента и информацию 940 авторизации клиента. Мандат 932 безопасности клиента может включать в себя ID 934 клиента и секрет 936 клиента. ID 934 клиента и секрет 936 клиента может предусматриваться производителем или может предоставляться установщиком клиента. В качестве альтернативы, ID 934 клиента и секрет 936 клиента могут выбираться пользователем после производства и установки. В качестве альтернативы, еще ID 934 клиента и секрет 936 клиента могут предоставляться пользователем в момент времени, когда клиент инициирует запрос на устройство 102. Информация 940 авторизации клиента может включать в себя права 942a, 942e доступа к устройствам.

Фиг.10 - структурная схема варианта осуществления брокера 1010 безопасности, иллюстрирующая информацию, хранимую в брокере 1010 безопасности. Брокер 1010 безопасности может включать в себя мандат 1052 безопасности брокера безопасности и информацию 1060 авторизации брокера безопасности. Мандат 1052 безопасности брокера безопасности может включать в себя ID 1034 брокера безопасности и секрет 1036 брокера безопасности. Подобно ID 934 клиента и секрету 936 клиента, ID 1034 брокера безопасности и секрет 1036 брокера безопасности могут предусматриваться производителем брокера 1010 безопасности или установщиком. В качестве альтернативы, ID 1034 брокера безопасности и секрет 1036 брокера безопасности могут выбираться пользователем после производства и установки. Информация 1060 авторизации брокера безопасности может включать в себя права 1062a, 1062c, 1062d предоставления устройств. Эти права представляют способность брокера 1010 безопасности представлять соответственные устройства, идентифицированные в правах 1062a, 1062c и 1062d.

Фиг.11 - схема последовательности операций по варианту осуществления способа 1100 для предоставления безопасного доступа к встроенным устройствам 102 с использованием диспетчера 108 доверия и брокера 110 безопасности в сети 106, где способ начинается клиентом 104. В ответ на запрос от клиента 104 на доступ к устройству 102 диспетчер 108 доверия может аутентифицировать 1105 клиента 104. Аутентификация 1105 клиента 104 может влечь за собой прием мандата 932 безопасности клиента. Например, диспетчер 108 доверия может принимать ID 934 клиента и секрет 936 клиента. Диспетчер 108 доверия может сравнивать мандат 932 безопасности клиента с мандатом 732 безопасности клиента, хранимым в базе 622 данных учетных записей клиента диспетчера 108 доверия.

Диспетчер 108 доверия может определять 1115, аутентифицировался ли клиент 104. Клиент 104 может быть аутентифицированным, когда его мандат 932 безопасности соответствует мандату 732 безопасности клиента, хранимому на диспетчере 108 доверия. Если диспетчер 108 доверия не способен аутентифицировать клиента 104, то диспетчер 108 доверия отказывает 1195 в доступе к требуемому устройству 102. Однако если диспетчер 108 доверия определяет 1115, что клиент 104 был аутентифицирован надлежащим образом, диспетчер 108 доверия может определять 1125, к какому устройству 102 клиент 104 желает осуществить доступ. Например, если клиент 904 по фиг.9 был клиентом, пытающимся осуществить доступ к устройству A 202a по фиг.2, диспетчер 108 доверия определял 1125 бы, что клиент 904 желал осуществить доступ к устройству A 202a.

Диспетчер 108 доверия может определять 1135, авторизован ли клиент 104 осуществлять доступ к требуемому устройству 102. Диспетчер 108 доверия может производить это определение 1135, принимая информацию 940 авторизации клиента. Например, диспетчер 108 доверия может принимать права 942 доступа к устройству клиента. Диспетчер 108 доверия может сравнивать информацию 940 авторизации клиента с информацией 740 авторизации клиента, хранимой в базе 622 данных учетных записей клиента диспетчера доверия.

Если клиент 104 не авторизован осуществлять доступ к требуемому устройству 102, то диспетчер 108 доверия отказывает 1195 клиенту 104 в доступе к требуемому устройству 102. Однако если клиент 104 авторизован осуществлять доступ к требуемому устройству 102, то диспетчер 108 доверия определяет 1145, какой (если имеет место) брокер 110 безопасности может предоставлять доступ к требуемому устройству 102. Диспетчер 108 доверия может производить это определение 1145, запрашивая базу 620 данных учетных записей брокеров безопасности для определения 1145, какой брокер 110 безопасности авторизован предоставлять доступ к требуемому устройству 102. Например, если клиент 904 запрашивает доступ к устройству A 202a, диспетчер 108 доверия запрашивал бы свою базу 620 данных учетных записей брокеров безопасности, чтобы найти брокера 110 безопасности, который имеет права 862a предоставления устройства A в отношении устройства A 202a.

Как обсуждено выше, диспетчер 108 доверия может быть на электронной связи только с одним брокером 110 безопасности. В тех случаях, когда есть только один брокер 110 безопасности, диспетчер 108 доверия может просто определять 1155, авторизован ли брокер 110 безопасности предоставлять клиенту 104 доступ к требуемому устройству 102.

Если диспетчер 108 доверия не способен идентифицировать брокера 110 безопасности, который авторизован предоставлять доступ к требуемому устройству 102, то диспетчер 108 доверия отказывает 1195 клиенту 104 в доступе к требуемому устройству 102. Однако если диспетчер 108 доверия идентифицирует брокера 110 безопасности, который имеет надлежащее право 862 предоставления устройства, то диспетчер 108 доверия аутентифицирует 1165 такого брокера 110 безопасности. Аутентификация 1165 брокера 110 безопасности может включать в себя прием мандата 1052 безопасности брокера безопасности. Например, диспетчер 108 доверия может принимать ID 1034 брокера безопасности и секрет 103 брокера безопасности. Диспетчер 108 доверия может сравнивать мандат 1052 безопасности брокера безопасности с мандатом 852 безопасности брокера безопасности, хранимым в базе 620 данных учетных записей брокеров безопасности диспетчера доверия. Брокер 110 безопасности может быть аутентифицированным, когда его мандат 1052 безопасности соответствует мандату 852 безопасности брокера безопасности, хранимому на диспетчере 108 доверия.

Если диспетчер 108 доверия определяет 1175, что он не способен аутентифицировать брокера 110 безопасности, то диспетчер 108 доверия отказывает 1195 клиенту 104 в доступе к требуемому устройству 102. Однако если диспетчер 108 доверия определяет 1175, что брокер 110 безопасности был аутентифицирован успешно, то диспетчер 108 доверия может устанавливать 1185 безопасное доверительное соединение между клиентом 104 и брокером 110 безопасности. В альтернативном варианте осуществления клиент 104 может указывать брокера 110 безопасности, который должен предоставлять доступ к устройству 102. В этом случае определение 1145 уже специфицировано, но действительность спецификации все же может подтверждаться проверкой мандата 852 безопасности брокера безопасности в базе 620 данных учетных записей брокеров.

Фиг.12 - схема последовательности операций по варианту осуществления способа 1200 для предоставления безопасного доступа к встроенным устройствам 102 с использованием диспетчера 108 доверия и брокера 110 безопасности в сети 106, где способ 1200 начинается брокером 110 безопасности. Этот способ 1200 может использоваться, когда брокер 110 безопасности желает осуществить доступ к клиенту 104 от имени устройства 102.

Брокер 110 безопасности может запрашивать доступ к клиенту 104 у диспетчера 108 доверия. В ответ диспетчер 108 доверия может аутентифицировать 1205 брокера 110 безопасности. Диспетчер 108 доверия может определять 1215, аутентифицировался ли брокер 110 безопасности. Как с вариантом осуществления по фиг.11, брокер 110 безопасности может быть аутентифицированным, когда его мандат 1052 безопасности соответствует мандату 852 безопасности брокера безопасности, хранимому на диспетчере 108 доверия.

Если диспетчер 108 доверия определяет 1215, что он не способен аутентифицировать брокера 110 безопасности, то диспетчер 108 доверия отказывает 1285 брокеру 110 безопасности в доступе к клиенту 104. Однако если диспетчер 108 доверия определяет 1215, что клиент 110 был аутентифицирован надлежащим образом, диспетчер 108 доверия может определять 1225, к какому клиенту 104 брокер 110 безопасности желает осуществить доступ. Например, если брокер B 210b безопасности по фиг.2 пытался бы осуществить доступ к клиенту B 204b по фиг.2, диспетчер 108 доверия определял бы, что брокер B 210b безопасности желал осуществлять доступ к клиенту B 204b.

Диспетчер 108 доверия может определять 1235, авторизован ли брокер 110 безопасности быть посредником для устройства 102 по отношению к требуемому клиенту 104. Диспетчер 108 доверия может производить это определение 1235, принимая информацию 1060 авторизации брокера 110 безопасности. Например, диспетчер 108 доверия может принимать права 1062 предоставления устройства брокера безопасности. Диспетчер 108 доверия может сравнивать информацию 1060 авторизации брокера безопасности с информацией 860 авторизации брокера безопасности, хранимой в базе 620 данных учетных записей брокеров безопасности диспетчера доверия.

В настоящем варианте осуществления права 1062 предоставления устройства могут использоваться, чтобы определять 1235, авторизован ли брокер 110 безопасности быть посредником для устройства 102 по отношению к клиенту 104. Например, если в варианте осуществления по фиг.2 брокер B 210b безопасности желает быть посредником для устройства B 202b по отношению к клиенту B 204b, диспетчер 208 доверия определял бы, авторизован ли брокер B 210b безопасности, к которому присоединено устройство B 202b, предоставлять возможность доступа к клиенту B 204b. Диспетчер 208 доверия мог бы запрашивать свою базу 620 данных учетных записей брокеров безопасности, чтобы определять, включала ли в себя информация 850b учетной записи брокера B безопасности право 862b предоставления устройства B. Если диспетчер 208 доверия определяет, что брокер B 210b безопасности удерживает право 862b предоставления устройства B, то брокер B 210b безопасности может авторизоваться для предоставления клиенту B 204b возможности осуществлять доступ к устройству B 202b и для предоставления устройству B 202b возможности осуществлять доступ к клиенту B 204b.

В альтернативном варианте осуществления брокер 110 безопасности может иметь отдельный набор прав, который предоставляет ему возможность быть посредником для устройства 102 в отношении клиента 104. Этот отдельный набор прав может храниться в диспетчере 108 доверия с его соответствующей информацией 860 авторизации брокера безопасности в базе 620 данных учетных записей брокеров безопасности.

Если диспетчер 108 доверия определяет 1235, что брокер 110 безопасности не авторизован предоставлять доступ к клиенту 104, то диспетчер 108 доверия отказывает 1285 брокеру 110 безопасности в доступе к клиенту 104. Однако если диспетчер 108 доверия определяет 1235, что брокер 110 безопасности авторизован предоставлять доступ клиенту 104, то диспетчер 108 доверия может пытаться аутентифицировать 1245 клиента 104 и может определять 1255, был ли клиент 104 аутентифицирован.

Если диспетчер 108 доверия определяет 1255, что клиент 104 не был успешно аутентифицирован, то диспетчер 108 доверия отказывает 1285 брокеру 110 безопасности в доступе к клиенту 104. Однако если диспетчер 108 доверия определяет 1255, что клиент 104 был аутентифицирован успешно, то диспетчер 108 доверия также может определять 1265, авторизован ли клиент 104 предоставлять брокеру 110 безопасности возможность осуществлять доступ к клиенту 104. Это может повлечь за собой прием информации 940 авторизации клиента и сравнение ее с информацией 740 авторизации клиента, хранимой в базе 622 данных учетных записей клиентов на диспетчере 108 доверия.

Как обсуждено выше, информация 740 авторизации клиента может включать в себя права 742 доступа к устройству. Права 742 доступа к устройству могут использоваться для определения 1265, авторизован ли клиент 104 осуществлять доступ к устройству 102 через брокера 110 безопасности. Например, если брокер B 210b безопасности желает быть посредником для устройства B 202b по отношению к клиенту B 204b, диспетчер 208 доверия определял бы, авторизован ли клиент B 204b осуществлять доступ к устройству B 202b. Диспетчер 208 доверия мог бы запрашивать свою базу 622 данных учетных записей клиентов, чтобы определять, включала ли в себя информация 730b учетной записи клиента B право 742b доступа к устройству B. Если диспетчер 208 доверия определяет, что клиент B 204b удерживает право 742b доступа к устройству B, то безопасное соединение может устанавливаться 1275 между брокером B 210b безопасности и клиентом B 204b.

В альтернативном варианте осуществления клиент 104 может иметь отдельный набор прав для предоставления брокеру 110 безопасности возможности быть посредником для устройства 102 в отношении клиента 104. Этот отдельный набор прав может храниться в диспетчере 108 доверия с его соответствующей информацией 740 авторизации клиента в базе 622 данных учетных записей клиентов.

Если диспетчер 108 доверия определяет 1265, что брокер 110 безопасности не авторизован быть посредником для устройства 102 по отношению к клиенту 104, то диспетчер 108 доверия отказывает 1285 брокеру 110 безопасности в доступе к клиенту 104. Однако если диспетчер 108 доверия определяет 1265, что брокер 110 безопасности авторизован быть посредником для устройства 102 по отношению к клиенту 104, то диспетчер 108 доверия может устанавливать 1275 безопасное доверительное соединение между клиентом 104 и брокером 110 безопасности.

Фиг.13 - структурная схема компонентов аппаратных средств, которые могут использоваться в варианте осуществления вычислительного устройства или встроенного устройства. Вычислительное устройство и/или встроенное устройство может использоваться в качестве клиента 104, брокера 110 безопасности, диспетчера 108 доверия или устройства 102. ЦП 1310 (центральный процессор, CPU) или процессор может быть предусмотрен для управления работой устройства 1302, включающего в себя другие его компоненты, которые присоединены к ЦП 1310 через шину 1312. ЦП 1310 может быть воплощен в виде микропроцессора, микроконтроллера, цифрового сигнального процессора или другого устройства, известного в данной области техники. ЦП 1310 выполняет логические и арифметические операции на основании управляющей программы, хранимой в памяти 1314. В определенных вариантах осуществления память 1314 может быть внутриплатной памятью, заключенной ЦП 1310. Например, микроконтроллеры часто включают в себя определенный объем внутриплатной памяти.

Вычислительное или встроенное устройство 1302 также может включать в себя сетевой интерфейс 1316. Сетевой интерфейс 1316 содействует связи между устройством 1302 и другими устройствами, присоединенными к сети 100. Сеть 100 может быть пейджерной сетью, сотовой сетью, сетью глобальной связи, сетью Интернет, компьютерной сетью, телефонной сетью и т.п. Сетевой интерфейс 1316 работает согласно стандартным протоколам для применимой сети 106.

Устройство 1302 также может включать в себя память 1314. Память 1314 может включать в себя оперативное запоминающее устройство (ОЗУ, RAM) для хранения временных данных. В качестве альтернативы, или в дополнение, память 1314 может включать в себя постоянное запоминающее устройство (ПЗУ, ROM) для хранения более долговременных данных, таких как постоянный код и конфигурационные данные. Память 1314 также может быть воплощена в качестве магнитного устройства хранения данных, такого как накопитель на магнитных дисках. Память 1314 может быть любым типом электронного устройства, допускающего хранение электронной информации.

Устройство 1302 также может включать в себя порты 1318 связи, которые содействуют связи с другими устройствами. Устройство 1302 также может включать в себя устройства 1320 ввода/вывода, такие как клавиатура, мышь, джойстик, сенсорный экран, монитор, динамики, принтер и т.п.

Настоящие системы и способы могут использоваться в нескольких контекстах. Фиг.14 иллюстрирует один из вариантов осуществления системы, в которой могут быть реализованы настоящие системы и способы. Фиг.14 - структурная схема, которая иллюстрирует один из вариантов осуществления системы 1400 освещения, которая включает в себя систему 1408 контроллера освещения. Система 1400 освещения по фиг.14 может содержаться в различных комнатах в доме. Как проиллюстрировано, система 1400 включает в себя комнату A 1402, комнату B 1404 и комнату C 1406. Хотя три комнаты показаны на фиг.14, система 1400 может быть реализована в любом количестве и многообразии комнат в пределах дома, жилого помещения, здания или другой среды.

Система 1408 контроллера освещения может контролировать и управлять дополнительными встроенными системами и компонентами в пределах системы 1400. В одном из вариантов осуществления комната A 1402 и комната B 1404 каждая включает в себя коммутационный компонент 1414, 1418. Коммутационные компоненты 1414, 1418 также могут включать в себя вспомогательную встроенную систему 1416, 1420. Вспомогательные встроенные системы 1416, 1420 могут принимать команды из системы 1408 контроллера освещения. Вспомогательные встроенные системы 1416, 1420, затем, могут выполнять эти команды. Команды могут включать в себя включение питания или выключение питания различных компонентов 1410, 1412, 1422, 1424 освещения. Команды также могут включать в себя затемнение яркости или повышение яркости различных компонентов 1410, 1412, 1422, 1424 освещения. Команды дополнительно могут включать в себя компоновку яркости компонентов 1410, 1412, 1422, 1424 освещения в различные картины. Вспомогательные встроенные системы 1416, 1420 содействуют системе 1408 контроллера освещения для контроля и управления каждым компонентом 1410, 1412, 1422, 1424 освещения, расположенным в комнате A 1402 и комнате B 1404.

Система 1408 контроллера освещения также могла бы выдавать команды непосредственно на компонент 1426 освещения, который включает в себя вспомогательную встроенную систему 1428 в изображенной комнате C 1406. Система 1408 контроллера освещения может выдавать команды вспомогательной встроенной системе 1428 для выключения питания или включения питания отдельного компонента 1426 освещения. Подобным образом, команды, принятые из системы 1408 контроллера освещения, могут включать в себя затемнение яркости или повышение яркости отдельного компонента 1426 освещения.

Система 1408 контроллера освещения также может контролировать и выдавать команды непосредственно на отдельные компоненты 1430, 1432 освещения в пределах системы 1400. Эти команды могут включать в себя такие же команды, как описанные ранее.

В варианте осуществления по фиг.14 система 1408 контроллера освещения может действовать в качестве клиента 104. Системе 1408 контроллера освещения может требоваться доступ к одному из компонентов 1410, 1412, 1422, 1424, 1426, 1430, 1432 освещения, которые могут рассматриваться в качестве устройств 102. Вспомогательные встроенные системы 1416, 1420, 1428 могут действовать в качестве обоих, брокера 110 безопасности и устройства 102. Система 1408 контроллера освещения может запрашивать доступ к вспомогательным встроенным системам 1416, 1420, 1428 у диспетчера 108 доверия. Когда диспетчер 108 доверия предоставляет безопасное доверительное соединение между вспомогательными встроенными системами 1416, 1420, 1428 и системой 1408 контроллера освещения, эти компоненты освещения могут предоставлять данные касательно своего состояния, например, включен или выключен компонент освещения, либо текущую или прошлую мощность в ваттах, проходящую через компонент освещения.

Фиг.15 - дополнительный вариант осуществления системы, в которой могут быть реализованы представленные системы и способы по настоящему изобретению. Фиг.15 - структурная схема, иллюстрирующая систему 1500 безопасности. Система 1500 безопасности, в изображенном варианте осуществления, реализована в комнате A 1502, комнате B 1504 и комнате C 1506. Эти комнаты могут быть в пределах дома или другой замкнутой среды. Система 1500 также может быть реализована в открытой среде, где комнаты A, B и C, 1502, 1504, 1506 соответственно представляют территории или границы.

Система 1500 включает в себя систему 1508 контроллера безопасности. Система 1508 контроллера безопасности контролирует и принимает информацию с различных компонентов в пределах системы 1500. Например, датчик 1514, 1518 движения может включать в себя вспомогательную встроенную систему 1516, 1520. Датчики 1514, 1518 движения могут контролировать ближайшее пространство на движение и предупреждать систему 1508 контроллера безопасности, когда обнаружено движение, с помощью вспомогательной встроенной системы 1516, 1520. Система 1508 контроллера безопасности также может выдавать команды на различные компоненты в пределах системы 1500. Например, система 1508 контроллера безопасности может выдавать команды во вспомогательные встроенные системы 1516, 1520 для включения питания или выключения питания датчика 1510, 1522 открывания окна и датчика 1512, 1524 открывания двери. В одном из вариантов осуществления вспомогательные встроенные системы 1516, 1520 уведомляют систему 1508 контроллера безопасности, когда датчики 1510, 1522 открывания окон обнаруживают перемещение окна. Подобным образом, вспомогательные встроенные системы 1516, 1520 уведомляют систему 1508 контроллера безопасности, когда датчики 1512, 1524 открывания дверей обнаруживают перемещение двери. Вспомогательные встроенные системы 1516, 1520 могут выдавать команды на датчики 1514, 1518 движения для приведения в действие СИД (не показан), расположенный в датчиках 1514, 1518 движения.

Система 1508 контроллера безопасности также может контролировать и выдавать команды непосредственно на отдельные компоненты в пределах системы 1500. Например, система 1508 контроллера безопасности может контролировать и выдавать команды для включения питания или выключения питания на датчик 1530 движения или датчик 1532 открывания окна. Система 1508 контроллера безопасности также может выдавать команду датчику 1530 движения и датчику 1532 открывания окна для приведения в действие СИД (не показан) или уведомлений звуковым сигналом тревоги в пределах датчиков 1530, 1532.

Каждый отдельный компонент, составляющий систему 1500, также может включать в себя вспомогательную встроенную систему. Например, фиг.15 иллюстрирует датчик 1526 открывания дверей, включающий в себя вспомогательную встроенную систему 1528. Система 1508 контроллера безопасности может контролировать и выдавать команды во вспомогательную встроенную систему 1528 до некоторой степени подобно тому, как описано ранее.

В варианте осуществления по фиг.15 система 1508 контроллера безопасности может действовать в качестве клиента 104. Системе 1508 контроллера безопасности может требоваться доступ к одному из датчиков 1510, 1512, 1522, 1524, 1526, 1530, 1532, которые могут рассматриваться в качестве устройств 102. Вспомогательные встроенные системы 1516, 1520, 1528 могут действовать в качестве обоих, брокера 110 безопасности и устройства 102. Система 1508 контроллера безопасности может запрашивать доступ к вспомогательным встроенным системам 1516, 1520, 1528 у диспетчера 108 доверия. Когда диспетчер 108 доверия предоставляет безопасное доверительное соединение между вспомогательными встроенными системами 1516, 1520, 1528 и системой 1508 контроллера безопасности, эти датчики 1510, 1512, 1522, 1524, 1526, 1530, 1532 могут выдавать данные касательно своего состояния. Например, датчики 1510, 1522, 1532 открывания окон могут поставлять данные касательно того, открыты они или закрыты.

Фиг.16 - структурная схема, иллюстрирующая один из вариантов осуществления домашней системы 1600. Домашняя система 1600 включает в себя домашний контроллер 1608, который содействует контролю различных систем, таких как система 1400 освещения, система 1500 безопасности и т.п. Домашняя система 1600 предоставляет пользователю возможность управлять различными компонентами и системами через одну или более встроенных систем. В одном из вариантов осуществления система 1608 домашнего контроллера контролирует и выдает информацию таким же образом, как описано ранее относительно фиг.14 и 15. В изображенном варианте осуществления домашний контроллер 1608 выдает команды на отопительный компонент 1624 через вспомогательную встроенную систему 1620. Отопительный компонент 1624 может включать в себя отопительный котел или другие отопительные устройства, типично обнаруживаемые в местах постоянного проживания или офисах. Система 1608 домашнего контроллера может выдавать команды для включения питания или выключения питания отопительного компонента 1624 через вспомогательную встроенную систему 1620.

Подобным образом, домашний контроллер 1608 может контролировать и выдавать команды непосредственно на компонент в пределах домашней системы 1600, такой как компонент 1630 охлаждения. Компонент 1630 охлаждения может включать в себя воздушный кондиционер или другие устройства охлаждения, типично обнаруживаемые в местах постоянного проживания или офисах. Центральный домашний контроллер 1608 может выдавать команду компоненту 1630 охлаждения для включения питания или выключения питания, в зависимости от показаний температуры, собранных центральной встроенной системой 1608. Домашняя система 1600 функционирует до некоторой степени подобно тому, как описано ранее относительно фиг.14 и 15.

В варианте осуществления по фиг.16 система 1608 домашнего контроллера может действовать в качестве клиента 104. Системе 1608 домашнего контроллера может потребоваться осуществлять доступ к датчику 1610 открывания окна, датчику 1612 открывания дверей, отопительному компоненту 1624, компоненту 1630 охлаждения или компонентам 1622, 1626, 1632 освещения, все из которых могут рассматриваться в качестве устройств 102. Вспомогательные встроенные системы 1616, 1620, 1628 могут действовать в качестве обоих, брокера 110 безопасности и устройства 102. Система 1608 домашнего контроллера может запрашивать доступ к вспомогательным встроенным системам 1616, 1620, 1628 у диспетчера 108 доверия. Когда диспетчер 108 доверия предоставляет безопасное доверительное соединение между вспомогательными встроенными системами 1616, 1620, 1628 и системой 1608 домашнего контроллера, эти элементы 1610, 1612, 1622, 1624, 1626, 1630, 1632 могут выдавать данные касательно своего состояния. Например, отопительный и охлаждающий компоненты 1624, 1630 могут поставлять данные касательно текущей температуры в своих соответственных комнатах 1604, 1606. Отопительный и охлаждающий компоненты 1624, 1630 могут поставлять данные касательно состояния компонента, включен он или выключен, его последний коэффициент использования мощности, любые системные ошибки и т.п.

Есть много типов встроенных устройств и много причин для создания сетей устройств. Будут изложены некоторые примеры сетевых применений устройств. Специалистами в данной области техники будет приниматься во внимание, что обсужденные примеры не являются исчерпывающими.

Одним из примеров сетевого применения устройства является удаленный контроль. Многие сети полезных устройств влекут за собой удаленный контроль, одностороннюю передачу информации с одного узла на другой. В этих применениях поставщики типично действуют в качестве небольших серверов, которые сообщают определенную информацию в ответ запросчику. Поставщики также могут настраиваться для опубликования информации о своем состоянии для подписчиков. Запросчик может требовать периодических отчетов или обновлений всякий раз, когда изменяется состояние, может быть, с помощью некоторых средств ограничения того, насколько часто должны отправляться обновления. Поставщики могут настраиваться для уведомления запросчиков, когда возникает некоторое событие или исключительное условие.

Еще одним примером сетевого применения устройства является дистанционное управление, где запросчики способны отправлять команды поставщикам для активизации некоторых специфичных действий. Во многих случаях дистанционное управление включает в себя некоторую разновидность обратной связи.

Кроме того, еще дополнительным примером сетевого применения устройства являются системы распределенного управления. Функции и данные, ассоциативно связанные с отдельными поставщиками, могут объединяться и координироваться через сеть для создания распределенной системы, которая обеспечивает дополнительную ценность. Иногда эти системы распределенного управления могут создаваться более или менее автоматически. Во многих случаях более изощренное устройство связывает одноранговую сеть для выполнения конфигурации, режимов контроля или диагностики. Такие системы могут создаваться объектами, которые поддерживают связь как равноправные узлы или посредством конфигурации ведущий-ведомый, в которой каждый объект в системе поддерживает связь с одиночным центральным узлом, который содержит всю из управляющей логики.

С каждой категорией сетевого применения есть многообразие способов, которыми запросчики могут присоединяться к поставщикам. Когда вовлечено относительно малое количество поставщиков, запросчик может использовать веб-браузер, пейджер или даже задействованный по WAP (протоколу приложений для беспроводной связи) сотовой телефон для поддержания связи с поставщиком более или менее интерактивным образом. По мере того, как количество поставщиков растет, однако, эти способы могут становиться неработоспособными, и запросчики могут применять более общие технологии управления данными, такие как приложение с электронными таблицами или базами данных.

По мере того, как многообразие сетей реализуются со временем и с помощью разных технологий, может возникать ситуация, в которой многочисленные сети могут присутствовать в одном и том же доме или учреждении, каждая из которых использует свои собственные протоколы и не способна поддерживать связь с другими. В этом случае различные сети и протоколы могут соединяться мостами для создания единой, большей сети. Это может предоставлять одиночному приложению возможность осуществлять доступ к каждому поставщику, упрощая взаимодействие со всеми поставщиками.

Информация и сигналы могут быть представлены с использованием любой из многообразия разных технологий и методик. Например, данные, инструкции, команды, информация, сигналы, биты, символы и символы псевдошумовой последовательности, которые могут указываться ссылкой по всему вышеприведенному описанию, могут быть представлены напряжениями, токами, электромагнитными волнами, магнитными полями или частицами, оптическими полями или частицами, или любым их сочетанием.

Различные иллюстративные логические блоки, модули, схемы и этапы алгоритмов, описанные в связи с вариантами осуществления, раскрытыми в материалах настоящей заявки, могут быть реализованы в виде электронных аппаратных средств, компьютерного программного обеспечения или сочетаний обоих. Чтобы ясно проиллюстрировать эту взаимозаменяемость аппаратных средств и программного обеспечения, различные иллюстративные компоненты, блоки, модули, схемы и этапы были описаны выше, как правило, в показателях их функциональных возможностей. Реализованы ли такие функциональные возможности в виде аппаратных средств или программного обеспечения, зависит от конкретного применения и проектных ограничений, накладываемых на всю систему. Квалифицированные специалисты могут реализовать описанные функциональные возможности отличающимися способами для каждого конкретного применения, но такие реализационные решения не должны интерпретироваться в качестве служащих причиной выхода из объема настоящего изобретения.

Различные иллюстративные логические блоки, модули и схемы, описанные в связи с вариантами осуществления, раскрытыми в материалах настоящей заявки, могут быть реализованы или выполнены с помощью процессора общего назначения, цифрового сигнального процессора (ЦСП), специализированной интегральной схемы (ASIC), сигнального устройства программируемой пользователем вентильной матрицы (FPGA) или другого программируемого логического устройства, дискретной вентильной или транзисторной логики, дискретных компонентов аппаратных средств или любого их сочетания, предназначенного для выполнения функций, описанных в материалах настоящей заявки. Процессором общего применения может быть микропроцессор, но в альтернативном варианте процессор может быть любым традиционным процессором, контроллером, микроконтроллером или конечным автоматом. Процессор также может быть реализован в виде комбинации вычислительных устройств, например сочетания ЦСП и микропроцессора, множества микропроцессоров, одного или более микропроцессоров в соединении с ЦСП-ядром, или любой другой такой конфигурации.

Этапы способа или алгоритма, описанные в связи с вариантами осуществления, раскрытыми в материалах настоящей заявки, могут быть воплощены непосредственно в аппаратных средствах, в программном модуле, выполняемом процессором, или в сочетании этих двух. Программно реализованный модуль может находиться в памяти ОЗУ, флэш-памяти, памяти ПЗУ, памяти СППЗУ (EPROM, стираемого программируемого ПЗУ), памяти ЭСППЗУ (EEPROM, электрически стираемого программируемого ПЗУ), регистрах, на жестком диске, съемном диске, CD-ROM (ПЗУ на компакт диске) или любой другой разновидности запоминающего носителя, известной в данной области техники. Примерный запоминающий носитель присоединен к процессору из условия, чтобы процессор мог считывать информацию с и записывать информацию на запоминающий носитель. В альтернативном варианте запоминающий носитель может быть интегральным по отношению к процессору. Процессор и запоминающий носитель могут находиться в ASIC. ASIC может находиться в пользовательском терминале. В альтернативном варианте процессор и запоминающий носитель могут находиться, в виде дискретных компонентов, в пользовательском терминале.

Способы, раскрытые в материалах настоящей заявки, содержат один или более этапов или действий для выполнения описанного способа. Этапы и/или действия способа могут взаимно обмениваться один с другим, не выходя из объема настоящего изобретения. Другими словами, пока определенный порядок этапов или действий не требуется для надлежащей работы варианта осуществления, порядок и/или использование определенных этапов и/или действий могут модифицироваться, не выходя из объема настоящего изобретения.

Несмотря на то, что были проиллюстрированы и описаны отдельные варианты осуществления и применения настоящего изобретения, должно быть понятно, что изобретение не ограничено точной конфигурацией и компонентами, раскрытыми в материалах настоящей заявки. Различные модификации, изменения и варианты, которые будут очевидны специалистам в данной области техники, могут производиться в компоновке, работе и деталях способов и систем по настоящему изобретению, раскрытому в материалах настоящей заявки, не выходя из сущности и объема изобретения.

ПРОМЫШЛЕННАЯ ПРИМЕНИМОСТЬ

Настоящее изобретение применимо к встроенной системе.

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО МОБИЛЬНОЙ СВЯЗИ И СПОСОБ РАБОТЫ С НИМ | 2014 |

|

RU2673969C2 |

| УСТРОЙСТВО МОБИЛЬНОЙ СВЯЗИ И СПОСОБ РАБОТЫ С НИМ | 2014 |

|

RU2672712C2 |

| СПОСОБ АВТОРИЗАЦИИ ОПЕРАЦИИ, ПРЕДНАЗНАЧЕННОЙ ДЛЯ ВЫПОЛНЕНИЯ НА ЗАДАННОМ ВЫЧИСЛИТЕЛЬНОМ УСТРОЙСТВЕ | 2014 |

|

RU2675902C2 |

| ТЕХНОЛОГИИ ДЛЯ ОБЕСПЕЧЕНИЯ СЕТЕВОЙ БЕЗОПАСНОСТИ ЧЕРЕЗ ДИНАМИЧЕСКИ ВЫДЕЛЯЕМЫЕ УЧЕТНЫЕ ЗАПИСИ | 2015 |

|

RU2691211C2 |

| ОСЛАБЛЕНИЕ ПРОГРАММЫ-ВЫМОГАТЕЛЯ В ИНТЕГРИРОВАННЫХ ИЗОЛИРОВАННЫХ ПРИЛОЖЕНИЯХ | 2020 |

|

RU2807463C2 |

| СРЕДСТВА УПРАВЛЕНИЯ ДОСТУПОМ К ОНЛАЙНОВОЙ СЛУЖБЕ С ИСПОЛЬЗОВАНИЕМ ВНЕМАСШТАБНЫХ ПРИЗНАКОВ КАТАЛОГА | 2011 |

|

RU2598324C2 |

| ИНФРАСТРУКТУРА ВЕРИФИКАЦИИ БИОМЕТРИЧЕСКИХ УЧЕТНЫХ ДАННЫХ | 2007 |

|

RU2434340C2 |

| ОДНОРАНГОВАЯ АУТЕНТИФИКАЦИЯ И АВТОРИЗАЦИЯ | 2005 |

|

RU2390945C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ АУТЕНТИФИКАЦИИ ОНЛАЙНОВОГО ПОЛЬЗОВАТЕЛЯ С ИСПОЛЬЗОВАНИЕМ СЕРВЕРА БЕЗОПАСНОЙ АВТОРИЗАЦИИ | 2016 |

|

RU2718237C2 |

| СПОСОБ И СИСТЕМА ДЛЯ ЭКСПЛУАТАЦИИ МОБИЛЬНЫХ ПРИЛОЖЕНИЙ В ТРАНСПОРТНОМ СРЕДСТВЕ | 2011 |

|

RU2589311C2 |

Изобретение относится к области вычислительной техники. Технический результат заключается в снижении нагрузки на сеть передачи данных. Сущность изобретения заключается в том, что диспетчер доверия принимает информацию учетной записи клиента от клиента, определяет, действительна ли информация учетной записи клиента, и определяет, авторизован ли клиент осуществлять доступ к одному или более встроенных устройств, которые находятся на электронной связи с брокером безопасности. Диспетчер доверия принимает информацию учетной записи брокера безопасности от брокера безопасности, определяет, действительна ли информация учетной записи брокера безопасности, и определяет, авторизован ли брокер безопасности предоставлять доступ к встроенному устройству. Если информация учетной записи клиента от клиента действительна, и клиент авторизован осуществлять доступ к встроенному устройству, и если информация учетной записи брокера безопасности от брокера безопасности действительна, и брокер безопасности авторизован предоставлять доступ к встроенному устройству(ам), диспетчер доверия устанавливает безопасное доверительное соединение между клиентом и брокером безопасности. 3 н. и 17 з.п. ф-лы, 16 ил.

1. Способ для предоставления безопасного доступа к встроенным устройствам, способ реализуется диспетчером доверия, способ содержит этапы, на которых:

принимают информацию учетной записи клиента от клиента;

определяют, действительна ли информация учетной записи клиента от клиента;

определяют, авторизован ли клиент осуществлять доступ к по меньшей мере одному встроенному устройству, которое находится на электронной связи с брокером безопасности;

принимают информацию учетной записи брокера безопасности от брокера безопасности;

определяют, действительна ли информация учетной записи брокера безопасности от брокера безопасности;

определяют, авторизован ли брокер безопасности предоставлять доступ к по меньшей мере одному встроенному устройству; и

если информация учетной записи клиента от клиента действительна, и клиент авторизован осуществлять доступ к по меньшей мере одному встроенному устройству, и если информация учетной записи брокера безопасности от брокера безопасности действительна, и брокер безопасности авторизован предоставлять доступ к по меньшей мере одному встроенному устройству, устанавливают безопасное доверительное соединение между клиентом и брокером безопасности.

2. Способ по п.1, который выполняют в ответ на прием запроса от клиента на доступ к по меньшей мере одному встроенному устройству.

3. Способ по п.1, который выполняют в ответ на прием запроса от брокера безопасности на предоставление доступа к по меньшей мере одному встроенному устройству.

4. Способ по п.1, в котором информация учетной записи клиента содержит:

мандат безопасности для клиента; и

информацию авторизации для клиента.

5. Способ по п.4, в котором мандат безопасности для клиента содержит идентификатор клиента и секрет клиента.

6. Способ по п.4, в котором информация авторизации для клиента содержит права доступа к устройству.

7. Способ по п.1, в котором определение, действительна ли информация учетной записи клиента, состоит в том, что сравнивают информацию учетной записи клиента, которая принималась от клиента, с объявленной действительной информацией учетной записи клиента.

8. Способ по п.7, в котором объявленная действительной информация учетной записи клиента хранится на диспетчере доверия.

9. Способ по п.1, в котором информация учетной записи брокера безопасности содержит:

мандат безопасности для брокера безопасности; и

информацию авторизации для брокера безопасности.

10. Способ по п.9, в котором мандат безопасности содержит идентификатор брокера безопасности и секрет брокера безопасности.

11. Способ по п.9, в котором информация авторизации для брокера безопасности содержит права предоставления устройства.

12. Способ по п.1, в котором определение, действительна ли информация учетной записи брокера безопасности, состоит в том, что сравнивают информацию учетной записи брокера безопасности, которая принималась от брокера безопасности, с объявленной действительной информацией учетной записи брокера безопасности.

13. Способ по п.12, в котором объявленная действительной информация учетной записи брокера безопасности хранится на диспетчере доверия.

14. Диспетчер доверия, который сконфигурирован для реализации способа для предоставления безопасного доступа к встроенным устройствам, диспетчер доверия содержит:

процессор;

память на электронной связи с процессором;

команды, хранимые в памяти, команды являются выполняемыми для реализации способа, в котором:

принимают информацию учетной записи клиента от клиента;

определяют, действительна ли информация учетной записи клиента от клиента;

определяют, авторизован ли клиент осуществлять доступ к по меньшей мере одному встроенному устройству, которое находится на электронной связи с брокером безопасности;

принимают информацию учетной записи брокера безопасности от брокера безопасности;

определяют, действительна ли информация учетной записи брокера безопасности от брокера безопасности;

определяют, авторизован ли брокер безопасности предоставлять доступ к по меньшей мере одному встроенному устройству; и

если информация учетной записи клиента от клиента действительна, и клиент авторизован осуществлять доступ к по меньшей мере одному встроенному устройству, и если информация учетной записи брокера безопасности от брокера безопасности действительна, и брокер безопасности авторизован предоставлять доступ к по меньшей мере одному встроенному устройству, устанавливают безопасное доверительное соединение между клиентом и брокером безопасности.

15. Диспетчер доверия по п.14, в котором способ выполняется в ответ на прием запроса от клиента на доступ к по меньшей мере одному встроенному устройству.

16. Диспетчер доверия по п.14, в котором способ выполняют в ответ на прием запроса от брокера безопасности на предоставление доступа к по меньшей мере одному встроенному устройству.

17. Диспетчер доверия по п.14, в котором информация учетной записи клиента содержит мандат для клиента и информацию авторизации для клиента, и при этом информация учетной записи брокера безопасности содержит мандат безопасности для брокера безопасности и информацию авторизации для брокера безопасности.

18. Машиночитаемый носитель, содержащий выполняемые команды для реализации способа для предоставления безопасного доступа к встроенным устройствам, способ реализуется диспетчером доверия, способ содержит этапы, на которых:

принимают информацию учетной записи клиента от клиента;

определяют, действительна ли информация учетной записи клиента от клиента;

определяют, авторизован ли клиент осуществлять доступ к по меньшей мере одному встроенному устройству, которое находится на электронной связи с брокером безопасности;

принимают информацию учетной записи брокера безопасности от брокера безопасности;

определяют, действительна ли информация учетной записи брокера безопасности от брокера безопасности;

определяют, авторизован ли брокер безопасности предоставлять доступ к по меньшей мере одному встроенному устройству; и

если информация учетной записи клиента от клиента действительна, и клиент авторизован осуществлять доступ к по меньшей мере одному встроенному устройству, и если информация учетной записи брокера безопасности от брокера безопасности действительна, и брокер безопасности авторизован предоставлять доступ к по меньшей мере одному встроенному устройству, устанавливают безопасное доверительное соединение между клиентом и брокером безопасности.

19. Машиночитаемый носитель по п.18, в котором способ выполняется в ответ на прием запроса от клиента на доступ к по меньшей мере одному встроенному устройству.

20. Машиночитаемый носитель по п.18, в котором способ выполняется в ответ на прием запроса от брокера безопасности на предоставление доступа к по меньшей мере одному встроенному устройству.

| US 2005160477 A1, 21.07.2005 | |||

| ДОВЕРЕННЫЕ АГЕНТЫ ДЛЯ ОТКРЫТОГО ЭЛЕКТРОННОГО БИЗНЕСА | 1995 |

|

RU2136042C1 |

| Промышленный робот | 1986 |

|

SU1505774A1 |

| ВСЕСОЮЗНАЯ [KAltHiнС-.^л'! Г^^ ИДЯ'А. И. Ям польский | 0 |

|

SU303697A1 |

Авторы

Даты

2010-03-20—Публикация

2006-02-20—Подача