Область техники, к которой относится изобретение

Изобретение относится к осуществляемому в устройстве мобильной связи способу доступа к приложению с использованием заслуживающего доверия (надежного) приложения, при этом устройство мобильной связи содержит защищенный элемент, имеющий администратор обслуживания, который управляет приложением.

Изобретение дополнительно относится к компьютерному программному продукту администратора обслуживания, предназначенному для осуществления способа при выполнении компьютерного программного продукта в компьютере.

Изобретение дополнительно относится к защищенному элементу, содержащему арифметическое логическое устройство и память, в которой хранится упомянутый компьютерный продукт администратора обслуживания.

Изобретение дополнительно относится к содержащему упомянутый защищенный элемент устройству мобильной связи для поддержания связи в сети беспроводной связи.

Изобретение дополнительно относится к поставщику услуг, распределяющему приложение для хранения в устройстве мобильной связи, которое содержит защищенный элемент, имеющий администратор обслуживания, для которого в целом затруднен доступ к приложению.

Изобретение дополнительно относится к заслуживающему доверие приложению, которое, представляет собой графический пользовательский интерфейс приложения, способный извлекать список приложений, установленных в защищенном элементе, а также извлекать определенную информацию об упомянутых приложениях, хранящихся в устройстве мобильной связи.

Изобретение дополнительно относится к системе, в которую входит по меньшей мере одно упомянутое устройство мобильной связи и по меньшей мере один упомянутый поставщик услуг.

Уровень техники

Известны устройства мобильной связи, имеющие запоминающие устройства с уникальными идентификаторами, например, разработанное компанией NXP Semiconductors семейство устройств MIFARE® Classic, представляющих собой бесконтактные смарт-карты с интегральными микросхемами, действующие в частотном диапазоне 13,56 МГц с возможностью считывания-записи. Недавно были разработаны защищенные элементы, которые представляют собой запоминающие устройства с функциями усиленной защиты от несанкционированного доступа, в частности, для использования в мобильных телефонах и других устройствах мобильной связи с возможностями NFC (связи малого радиуса действия, от английского - Near Field Communication). Упомянутые защищенные элементы также известны как "смарт-карты". Для лучшего понимания далее будет описано устройство SmartMX, служащее одним из основных примеров защищенных элементов. SmartMX (Memory extension) является семейством смарт-карт, которые были разработаны компанией NXP Semiconductors для применения в средах с высокой степенью защиты, для которых требуются высоконадежные решения с поддержкой или без поддержки множества интерфейсов. Основными областями их применения являются электронное правительство, банковская/финансовая деятельность, мобильные системы связи и усовершенствованный общественный транспорт.

Архитектура SmartMX сочетает в себе сопроцессоры для обеспечения RSA (шифрования методом Ривеста, Шамира и Адлемана, от английского - Rivest, Shamir & Adieman), ЕСС (кода с исправлением ошибок от английского - Error-Correcting Code), DES (стандарта шифрования данных от английского - Data Encription Standard) и AES (улучшенного стандарта шифрования, от английского - Advanced Encryption Standard) и поддерживает реализацию операционных систем, включающих Java Open Platform и MULTOS. Способность карт SmartMX выполнять протокол MIFARE одновременно с другими протоколами бесконтактной передачи, реализуемыми операционной системой пользователя, позволяет сочетать новые услуги и существующие приложения на основе MIFARE (например, продажу и покупку проездных билетов) в одной смарт-карте на базе контроллера дуального интерфейса. Карты SmartMX способны к эмуляции устройств MIFARE Classic и тем самым делают этот интерфейс совместимым с любой установленной инфраструктурой MIFARE Classic. Бесконтактный интерфейс может использоваться для осуществления связи посредством любого протокола, в частности, протокола MIFARE и самоопределяемых протоколов бесконтактной передачи. SmartMX обеспечивает простую реализацию современных операционных систем и решений на основе открытых платформ, включая JCOP (операционная система Java Card), и обладает набором оптимизированных свойств, а также наивысшими уровнями защиты. SmartMX имеет ряд средств защиты для противодействия атакам побочных каналов, таких как DPA, SPA и т.д. Способ реального предупреждения столкновений (согласно ISO/IEC 14443-3) позволяет одновременно оперировать с множеством карт.

В феврале 2007 года ассоциацией GSM (GSMA) был опубликован доклад, содержащий рекомендации сообщества операторов для участников экосистемы, занятых в разработке услуг мобильной NFC (связи малого радиуса действия). Мобильная NFC представляет собой сочетание бесконтактных услуг и мобильной телефонии на базе технологии NFC. Мобильный телефон, имеющий аппаратный защищенный идентификационный маркер (UICC, карту с интегральными микросхемами универсальной системы мобильной связи, от английского - UMTS Integrated Circuit Card) способен обеспечивать идеальную среду для приложений NFC. UICC способна заменять физическую карту, за счет чего оптимизируются затраты поставщика услуг, а пользователям предлагается более удобное обслуживание. В мобильной экосистеме NFC участвует несколько различных объектов. Эти объекты указаны далее.

Клиент, который использует мобильное устройство для осуществления мобильной связи и получения услуг мобильной NFC. Клиент является абонентом ОСМС и пользуется услугами мобильной NFC.

Оператор сети мобильной связи (ОСМС), который предоставляет клиенту полный спектр услуг мобильной связи, в частности, предоставляет терминалы UICC и NFC плюс услуги беспроводной (ОТА, от английского - over-the-air) передачи.

Поставщик услуг (ПУ), который предоставляет клиенту бесконтактные услуги (ПУ являются банки, организации общественного транспорта, владельцы программ лояльности и т.д.).

Розничный торговец/продавец, который зависит от услуг, например, пользуется торговым терминалом (POS) с поддержкой NFC.

Заслуживающий доверия администратор обслуживания (TSM, от английского - Trusted Service Manager), который в защищенном режиме распределяет услуги и управляет услугами, которые поставщики услуг предоставляют клиентурной базе ОСМС.

Изготовитель мобильного телефона, набора микросхем NFC и UICC, который производит устройства мобильной NFC/связи и сопутствующую аппаратуру UICC.

Изготовитель считывающего устройства, который производит считывающие устройства NFC.

Разработчик приложений, который создает и разрабатывает приложения мобильной NFC.

Занимающиеся стандартизацией органы и отраслевые форумы, которые разрабатывают универсальный стандарт NFC для обеспечения функциональной совместимости, обратной совместимости и будущей разработки приложений и услуг NFC.

Один из основных выводов, сделанных в упомянутом докладе, состоит в том, что мобильная NFC будет иметь успех при условии ее устойчивости, ценности для всех входящих в нее объектов и эффективности за счет новой роли заслуживающего доверия администратора обслуживания.

Роль заслуживающего доверия администратор обслуживания (TSM) заключается в том, чтобы:

служить единым координатором доступа поставщиков услуг к своей клиентурной базе через ОСМС,

управлять безопасной загрузкой и жизненным циклом приложения мобильной NFC от имени поставщиков услуг.

TSM не участвует в стадии предоставления услуги и тем самым гарантирует невмешательство в существующие модели деловой активности поставщиков услуг. В зависимости от потребностей и состояния национального рынка TSM может управляться одним ОСМС, консорциумом ОСМС или независимыми заслуживающими доверия третьими сторонам. Число TSM, действующих на одном рынке, зависит от потребностей и состояния национального рынка.

Одним из отличительных признаков защищенных элементов, таких как карты SmartMX, является то, что они позволяют заслуживающим доверия приложениям (также известным как "бумажники" или заслуживающие доверия MIDlets (от английского - Mobile Information Device и -let), которые установлены в устройстве мобильной связи, осуществляющем связь с защищенным элементом, безопасно управлять приложениями NFC (купонами, билетами, …), которые установлены в защищенном элементе устройства мобильной связи с возможностями NFC. Можно сказать, что "бумажник" образует графический пользовательский интерфейс приложения NFC. Для выполнения этой задачи "бумажники" способны извлекать список приложений NFC, установленных в защищенном элементе, а также извлекать определенную информацию об этих приложениях NFC. Вместе с тем, существует ряд факторов, ограничивающих доступность приложений и данных приложений, соответственно. Одним из ограничений является соображение безопасности. "Бумажники" не находятся в защищенном элементе мобильного телефона, и как таковые представляют собой угрозу безопасности, если информация о форматах приложений постоянно хранится в незащищенной области памяти устройства мобильной связи. Из-за этого таким "бумажникам" предоставляются ограниченные права доступа. Это ограничивает их способность извлечения данных лишь поднабором из полного набора данных приложений. Другое ограничение, налагается практическим соображением, которое связано с существованием множества собственных форматов данных, используемых различными поставщиками услуг, предоставляющими приложения. В этом случае для точного извлечения данных приложения "бумажнику" всегда должен быть заранее известен конкретный формат данных. Практически невозможно, чтобы в любое время были доступны все форматы данных, используемые всеми поставщиками услуг, поскольку это означало бы, что при каждом появлении нового формата данных должно инициироваться обновление "бумажника". Это обновление является сложным и обременительным для конечного пользователя, а также поставщика услуг "бумажника".

Потенциальные проблемы безопасности, вытекающие из того факта, что "бумажники" находятся вне защищенного элемента, можно было бы решить путем установки в защищенном элементе администратора обслуживания со способностью доступа к приложениям. Вместе с тем, упомянутые ограничения, связанные с существованием множества собственных форматов данных, используемых различными поставщиками услуг, предоставляющими приложения, также относятся к администратору обслуживания. Практически невозможно, чтобы в любое время в администраторе обслуживания были реализованы все форматы данных, используемые всеми поставщиками услуг, а по соображениям безопасности обновление администратора обслуживания является еще более сложным, чем обновление "бумажника". Таким образом, в действительности администратору обслуживания затруднен доступ ко всем данным приложений из-за существования множества собственных форматов данных.

Еще одно ограничение заключается в том, что для обновления данных приложения в случае множества форматов данных механизм беспроводного получения обновлений от TSM при нормальных условиях должен заменять все приложение, а не конкретный элемент данных внутри приложения.

Раскрытие изобретения

В основу изобретения положена задача создания нового способа доступа к приложению в мобильном устройстве, данных, содержащихся в приложении, компьютерного программного продукта администратора обслуживания для реализации способа при выполнении компьютерного программного продукта, защищенного элемента, содержащего компьютерный программный продукт администратора обслуживания, мобильного устройства для осуществления связи в сети беспроводной связи, поставщика услуг, распределяющего приложение для хранения в мобильном устройстве, и системы, в которую входит по меньшей мере одно мобильное устройство и один из поставщиков услуг и в которой преодолены перечисленные выше недостатки.

Для решения сформулированной выше задачи в настоящем изобретении предложен способ доступа к приложению в устройстве мобильной связи согласно признакам п.1 формулы настоящего изобретения.

Для решения сформулированной выше задачи в изобретении предложен компьютерный программный продукт администратора обслуживания с отличительными признаками, согласно которым такой компьютерный программный продукт администратора обслуживания может непосредственно загружаться в защищенный элемент, имеющий арифметическое логическое устройство и память, при этом компьютерный программный продукт содержит части программируемого кода для осуществления шагов способа согласно изобретению при выполнении упомянутого продукта в защищенном элементе.

Для решения сформулированной выше задачи в изобретении предложен защищенный элемент с отличительными признаками, согласно которым такой защищенный элемент содержит компьютерный программный продукт администратора обслуживания согласно изобретению.

Для решения сформулированной выше задачи в настоящем изобретении предложено устройство мобильной связи с признаками соответствующего независимого пункта формулы настоящего изобретения.

Для решения сформулированной выше задачи в настоящем изобретении предложен поставщик услуг с признаками соответствующего независимого пункта формулы настоящего изобретения.

Для решения сформулированной выше задачи в настоящем изобретении предложена система с признаками соответствующего независимого пункта формулы настоящего изобретения.

Для решения сформулированной выше задачи предложено заслуживающее доверия приложение устройства мобильной связи, представляющее собой графический пользовательский интерфейс приложений с признаками соответствующего независимого пункта формулы настоящего изобретения.

Согласно отличительным признакам изобретения доступ к приложениям, хранящимся в устройстве мобильной связи, осуществляется посредством администратора обслуживания и кодека приложений, которые хранятся в защищенном элементе. За счет этого обеспечивается устойчивость модели механизма защиты, создаваемого защищенным элементом, и устраняются проблемы безопасности, которые могли бы возникать при доступе к приложениям с использованием "бумажника" без синтаксического анализа доступа посредством администратора обслуживания, хранящегося в защищенном элементе. Использование кодека приложений дополнительно способствует доступности приложения, и в тоже время может быть сохранена простая и компактная конструкция "бумажника", поскольку все знания, в частности, секретное ноу-хау, необходимое для доступа к приложениям, может постоянно храниться в кодекс приложений внутри защищенного элемента. В частности, за счет того, что администратор обслуживания может управлять связью между приложением и кодеком приложений, который предназначен для доступа к упомянутому приложению, дополнительно поддерживается модель механизма защиты, обеспечиваемая защищенным элементом, и в тоже время допускается определенная гибкость в том, что касается простоты использования кодека приложений.

В некоторых вариантах осуществления изобретения распределяют приложение и соответствующий кодек приложений и передают устройству мобильной связи для их хранения в устройстве мобильной связи, и генерируют ссылку с указанием кодека, который следует использовать для доступа к приложению. Это решение гарантирует прозрачность для администратора обслуживания в том, что касается простоты использования кодека, и при этом ограничение доступа к секретной информации, касающейся приложения, а также кодека, для всех операций обработки данных, происходящих вне защищенного элемента.

В другом варианте осуществления от поставщика услуг устройству мобильной связи передают только приложение и ссылку с указанием того, что для доступа к приложению должен использоваться уже существующий кодек приложений. В этой ситуации сохраняют только приложение, и генерируют ссылку с указанием того, что для доступа к приложению должен использоваться уже существующий кодек приложений. За счет этого решения повышается гибкость и обеспечивается возможность повторного использования уже существующего кодека, а также сокращается пространство памяти, занимаемое кодеками, и при этом поддерживается модель механизма защиты, поскольку ссылкой управляют исключительно внутри защищенного элемента.

В одном из дополнительных вариантов осуществления изобретения распределение приложения и кодека приложений или ссылки с указанием использовать уже сохраненный кодек приложений осуществляется заслуживающим доверия администратором обслуживания. С точки зрения безопасности тем самым гарантируется сохранение секретности структуры секретных данных приложения и кодека приложений, используемого для доступа к приложению, поскольку такие заслуживающие доверия администраторы обслуживания предназначены для предотвращения мошеннического вмешательства в управляемые или распределяемые данные. Следовательно, секретная информация, лежащая в основе приложения или алгоритмов управления доступом, продолжает оставаться секретной собственностью поставщика услуг, распределяющего приложение и кодек приложений.

В еще одном из дополнительных вариантов осуществления изобретения за счет использования стандартного интерфейса в администраторе обслуживания обеспечивается более простая конструкция "бумажники" с возможностью его реализации в качестве удобного для пользователя интерфейса и одновременного использования общего протокола, который может повторно использоваться в "бумажниках" различных конструкций. Следовательно, с точки зрения конструкции "бумажника" осуществление доступа к приложению посредством защищенного элемента становится абсолютно прозрачной типовой задачей.

Раскрытые выше особенности и дополнительные особенности изобретения станут ясны из описанного далее примера осуществления и будут пояснены со ссылкой на него.

Краткое описание чертежей

Изобретение будет более подробно описано далее со ссылкой на один из примеров осуществления. Тем не менее, изобретение не ограничено этим примером осуществления.

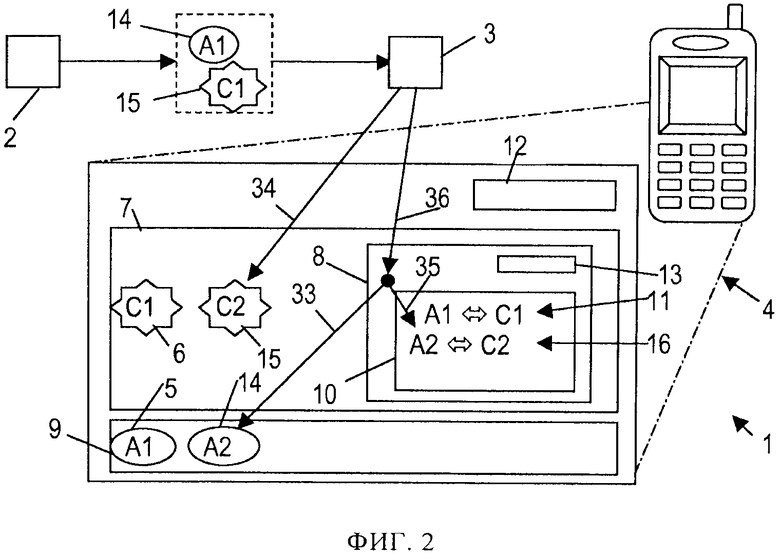

На фиг.1 представлена одна из особенностей первого варианта осуществления изобретения в форме блок-схемы, иллюстрирующей установку приложения,

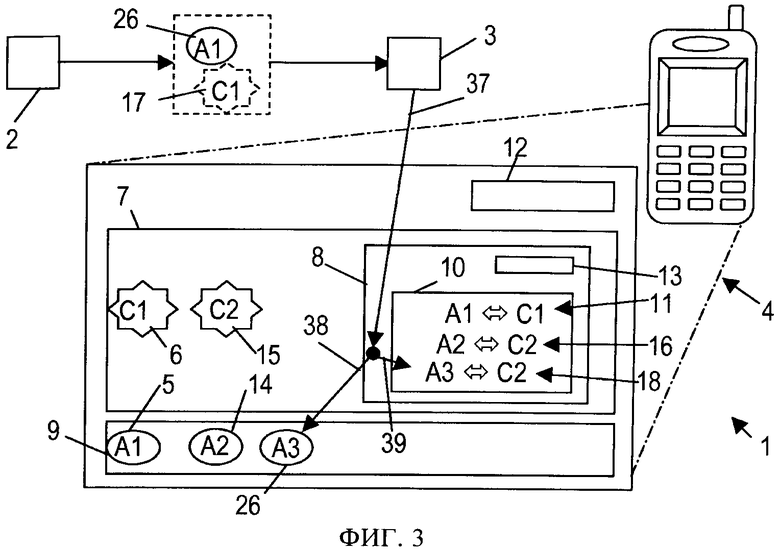

на фиг.2 - другая особенность показанного на фиг.1 варианта осуществления, иллюстрирующая установку дополнительного приложения,

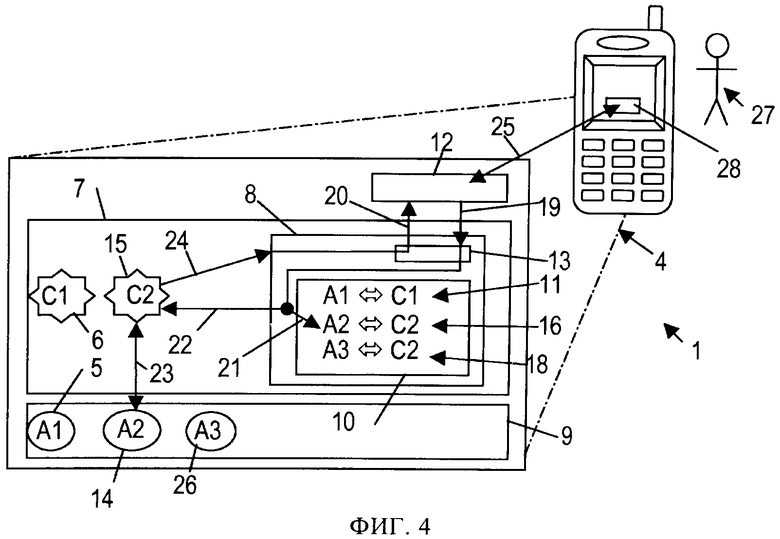

на фиг.3 - одна из дополнительных особенностей показанного на фиг.1 варианта осуществления, иллюстрирующая установку дополнительного приложения,

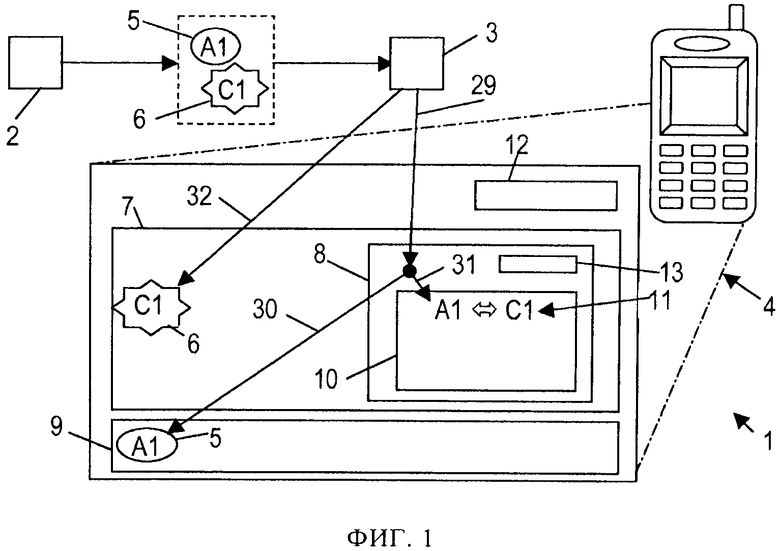

на фиг.4 - одна из дополнительных особенностей показанного на фиг.1 варианта осуществления, иллюстрирующая осуществление доступа к установленным приложениям.

Описание вариантов осуществления изобретения

На фиг.1 показана блок-схема системы дальней связи, например, мобильной экосистемы NFC, описанной в упомянутом выше докладе GSMA. В систему 1 входит поставщик 2 услуг, заслуживающий доверия администратор 3 обслуживания и устройство 4 мобильной связи. Поставщик 2 услуг поддерживает связь с заслуживающим доверия администратором 3 обслуживания по сети Интернет с использованием, например, протокола HTTP. Поставщик 2 услуг распределяет первое приложение 5 и первый кодек 6 приложений и передает их заслуживающему доверия администратору 3 обслуживания. Сначала будет описан процесс установки различных приложений в устройстве 4 мобильной связи. Приложением 5 может являться приложение любого типа, но для полноты этого примера будет рассмотрено мобильное приложение для продажи и покупки проездных билетов на общественный транспорт. Кодек 6 приложений предназначен для осуществления доступа к приложению 5, сохраненному в устройстве 4 мобильной связи, что будет более подробно пояснено далее. Как приложение 5, так и кодек 6 приложений поддерживают связь с мобильным устройством 4 посредством беспроводных (ОТА) услуг, которые предоставляет оператор сети мобильной связи, в частности, посредством службы коротких сообщений (SMS) и(или) посредством услуг компьютерной сети и беспроводных услуг, например, услуг NFC. Не показанные на чертежах терминалы NFC для обеспечения услуг NFC могут предоставляться оператором сети мобильной связи. Аналогичным образом, заслуживающий доверия администратор 3 обслуживания поддерживает связь с устройством 4 мобильной связи посредством беспроводных услуг оператора сети мобильной связи, например, службы коротких сообщений.

Устройство 4 мобильной связи может быть сконфигурировано, например, как мобильный телефон NFC. Оно имеет защищенный элемент 7, который представляет собой запоминающее устройство с усиленными средствами защиты, обладающее собственными вычислительными возможностями. Защищенный элемент 7 преимущественно сконфигурирован как устройство SmartMX, которое может иметь множество вариантов сопряжения. Устройства SmartMXs также содержат сопроцессоры шифрования и поддерживают реализацию операционных систем, включая операционные системы Java. Защищенный элемент 7 предназначен для хранения приложений NFC (купонов, билетов и т.д.), которые предоставляет поставщик 2 услуг.

В устройство 4 мобильной связи дополнительно входит администратор 8 обслуживания, хранящийся в защищенном элементе 7. Администратор 8 обслуживания предназначен для управления приложениями и соответствующими ссылками на кодеки приложений. В устройстве 4 мобильной связи, показанном на фиг.1, администратор 8 обслуживания принимает приложение 5 (смотри стрелку 29) и в зависимости от его типа сохраняет его (смотри стрелку 30) в памяти 9 MIFARE устройства 4 мобильной связи. Памятью 9 MIFARE является память прикладных программ для приложений MIFARE. В случае приложения другого типа памятью прикладных программ может служить другая память или область памяти. Администратор 8 обслуживания также принимает кодек 6 приложений (смотри стрелку 32) и сохраняет его в защищенном элементе 7. Администратор 8 обслуживания дополнительно сохраняет (смотри стрелку 31) в таблице 10 ссылок в защищенном элементе 7 первую ссылку-запись 11 с указанием связи между первым приложением 5 и его кодеком 6 приложений. Первый кодек 6 приложений предназначен для обеспечения сопряжения между администратором 8 обслуживания и первым приложением 9 и для обработки запросов доступа к первому приложению 5, принимаемых от администратора 8 обслуживания.

Не только кодек 6 приложений, но в целом такие кодеки состоят из двух частей. Первой частью является общий интерфейс кодека, который известен администратору 8 обслуживания, в результате чего администратор 8 обслуживания может легко вызывать/использовать кодек и осуществлять обмен данными/информацией с ним. Вторая часть зависит от конкретной реализации кода, относящегося к приложению, доступ к которому осуществляется, или, иными словами, к услуге, которая должна предоставляться приложением и поддерживаться кодеком. Эта конкретная реализация позволяет манипулировать/осуществлять доступ к приложениям. Что касается второй части конструкции, в первом кодекс 6 приложений содержится информация, касающаяся приложения 5, его структуры данных, а также, если это применимо, алгоритмов управления доступом, например, считыванием, записью или изменением данных, хранящихся или представляемых приложением 5. Эти свойства необходимы для заказа билетов и изменения их остатка в зависимости от использования первого приложения 5. Имеющие такую в целом состоящую из двух частей структуру кодеки отвечают за извлечение информации из приложений, выполнение операций с приложениями и сокрытие формата приложений от других реализаций устройства мобильной связи, например, программ, запрашивающих информацию из приложений. В рассматриваемом примере такие кодеки реализованы как программы системы программного обеспечения JAVA. Тем не менее, в случае другой операционной системной среды реализация может быть основана на ином языке программирования. Кроме того, кодеки необязательно должны храниться в защищенном элементе 7, как это описано в контексте рассматриваемого примера, и также могут храниться в элементе устройства 4 мобильной связи.

Устройство 4 мобильной связи дополнительно содержит заслуживающее доверия приложение 12, также известное как "бумажник", который управляет приложениями NFC, установленными в защищенном элементе 7, не показанном на фиг.1, а также приложениями MIFARE, хранящимися памяти 9 MIFARE, как показано на фиг.1, посредством приложения 5. В частности, заслуживающее доверия приложение 8 способно извлекать список приложений, установленных в защищенном элементе 7 и хранящихся в памяти 9 MIFARE, а также извлекать определенную информацию об этих приложениях, например, например, остаток билетов, представляемых приложением 5. Заслуживающее доверия приложение 12 часто используется как графический пользовательский интерфейс упомянутых приложений. В данном случае запуска заслуживающее доверия приложение 12 отобразит существование приложения, например, остаток билетов на дисплее устройства 4 мобильной связи, что будет более подробно пояснено далее.

Для обеспечения простого и надежного решения, позволяющего поддерживать связь между заслуживающим доверия приложением 12 и администратором 8 обслуживания, администратор 8 обслуживания имеет стандартный интерфейс 13, также именуемый прикладным интерфейсом "бумажника", который предназначен для применения общего протокола при связи с "бумажником" 12. В частности, он позволяет "бумажнику" 12 запрашивать список установленных приложений и запрашивать, например, остаток, доступный для одного из сохраненных приложений, путем использования специализированных команд запроса. После приема одной из команд, поддерживаемых интерфейсом 13, он передает запрос администратору 8 обслуживания для последующей обработки, что будет более подробно пояснено далее.

Далее будет рассмотрена фиг.2, на которой проиллюстрирован процесс установки второго приложения 14. Согласно этому примеру второе приложение 14 отображает, например, предварительно оплаченные билеты, используемые для доступа в зону ограниченного допуска. По аналогии с фиг.1, поставщик 2 услуг распределяет второе приложение 14 и его кодек 15 и посредством заслуживающего доверия администратора 3 обслуживания передает их устройству 4 мобильной связи, которое принимает их. Конструкция второго кодека 15 приложений соответствует указанным выше общим правилам проектирования кодеков и сходна с конструкцией первого кодека 6 приложений. Второй кодек 15 приложений содержит информацию, касающуюся второго приложения 14, его структуры данных, а также, если это применимо, алгоритмов управления доступом, например, считыванием, записью или изменением данных, хранящихся или представляемых вторым приложением 14. Администратор 8 обслуживания принимает (смотри стрелку 36) второе приложение 14 и устанавливает (смотри стрелку 33) второе приложение 14 в памяти 9 MIFARE. Администратор 8 обслуживания дополнительно устанавливает принятый второй кодек 15 приложений (смотри стрелку 34) в защищенном элементе 7. В таблице 10 ссылок создается новая вторая ссылка-запись 16 (смотри стрелку 35). Во второй ссылке 16 указано, что при осуществлении доступа ко второму приложению 14 должен использоваться второй кодек 15 приложений.

На фиг.3 проиллюстрирована установка третьего приложения согласно одной из дополнительных особенностей изобретения. Поставщик 2 услуг распределяет третье приложение 26. В отличие от пояснений при рассмотрении фиг.1 и фиг.2, поставщик 2 услуг распределяет не третий кодек приложений, а ссылку-указание 17 на кодек приложений, который уже хранится в защищенном элементе 7 и должен использоваться для осуществления доступа к третьему приложению 26. В данном случае ссылка 17 входит в третье приложение 26, но она также может быть реализована отдельно от третьего приложения 26. Третье приложение 26 вместе со ссылкой 17 передают (смотри стрелку 37) устройству 4 мобильной связи обычным способом, как это пояснено выше. В отличие от ранее поясненных примеров установки приложений и кодеков приложений, в памяти прикладных программ, которой является память 9 MIFARE, сохраняют только третье приложение 26 (смотри стрелку 38), Администратор 8 обслуживания генерирует (смотри стрелку 39) третью ссылку-запись 18 с учетом ссылки 17 с тем, чтобы для осуществления доступа к третьему приложению 26 использовался второй кодек 15 приложений. За счет применения этой процедуры достигается двойное преимущество. С одной стороны, сокращается объем данных при передаче третьего приложения 26 и в тоже время, с другой стороны, повышается эффективность использования памяти в устройстве 4 мобильной связи.

Далее будет описан способ доступа к приложениям 5, 14 и 26 со ссылкой на фиг.4, на которой для ясности подробно показан доступ только ко второму приложению 14. Пользователь 27 устройства 4 мобильной связи активизирует пункт 28 меню, отображенный на дисплее устройства 4. Пункт 28 меню входит в заслуживающее доверия приложение 12, как указано стрелкой, обозначенной позицией 25, и позволяет запрашивать остаток билетов, отображаемых вторым приложением 14. Заслуживающее доверия приложение 12 передает запрос 19 посредством стандартного интерфейса 13 администратора 8 обслуживания и ожидает ответную реакцию 20 администратора 8 обслуживания, передаваемую посредством стандартного интерфейса 13. Администратор 8 обслуживания, принимающий запрос 19, использует таблицу 10 ссылок (обозначенную позицией 21), чтобы посредством второй ссылки 16 идентифицировать второй кодек 15 приложений, который должен использоваться при осуществлении доступа ко второму приложению 14. После идентификации второго кодека 15 приложений его приводят в действие в защищенной среде, обеспечиваемой защищенным элементом 7, и осуществляют пересылку (обозначена позицией 22) запроса 19 второму кодеку 15 приложений, который осуществляет обработку (обозначена позицией 23) запроса 19 с использованием при доступе ко второму приложению 14 собственных знаний структуры данных, отображаемых вторым приложением 14. После запроса остатка билетов во втором приложении 14 второй кодек 15 приложений передает результат запроса (обозначены позицией 24) администратору 8 обслуживания. Администратор 8 обслуживания пересылает результат заслуживающему доверия приложению 12. Это делается с использованием стандартного интерфейса 13 для передачи ответной реакции 20.

Аналогично описанному выше способу, информация, касающаяся или отображаемая третьим приложением 26, может быть запрошена пользователем 27. Этот процесс подробно не показан на фиг.4. Тем не менее, принимающий такой запрос администратор 8 обслуживания установит на основании таблицы 10 ссылок, что второй кодек 15 приложений связан с третьим приложением 26. Эта связь отображена в третьей ссылке 18. Аналогично описанному выше способу, администратором 8 обслуживания будет приведен в действие второй кодек 15 приложений, но в данном случае для доступа к третьему приложению 26.

Если кратко резюмировать два примера осуществления доступа к приложениям 5, 14 и 26, способ доступа к приложениям 5, 14 и 16 включает стадию, на которой администратор 8 обслуживания управляет связью между приложением 5, 14 и 26 и кодеком 6 и 15 приложений. При инициации способа посредством запрос 19, передаваемого "бумажником" 12, способ дополнительно включает стадию, на которой осуществляют доступ к приложению 5, 14 и 26 посредством администратора 8 обслуживания с использованием упомянутой управляемой связи, в результате чего кодек 6 или 15 приложений, связанный с соответствующим приложением 5, 14 или 26, осуществляет доступ к приложению 5, 14 или 26 под управлением администратора 8 обслуживания. Этот способ позволяет сохранять модель механизма защиты, обеспечиваемого защищенным элементом 7, и в тоже время делает приложения 5, 14 и 26 легкодоступными для "бумажника" 12.

Следует отметить, что, хотя в данном примере рассмотрен только один поставщик 2 услуг, только один заслуживающий доверия администратор 3 обслуживания и только одно устройство 4 мобильной связи, объем изобретения не ограничен таким числом, и замысел изобретения также применим к множеству таких объектов 2, 3 и 4 или к приложениям множества типов.

Следует отметить, что рассмотренные выше варианты осуществления иллюстрируют, а не ограничивают изобретение, и специалисты в данной области техники смогут предложить множество альтернативных вариантов осуществления, не выходящих за пределы объема прилагаемой формулы изобретения. Используемые в формуле изобретения ссылочные позиции, которые заключены в скобки, не должны считаться ограничивающими формулу изобретения. Термин "содержащий" не исключает наличие элементов или стадий помимо тех, которые перечислены в формуле изобретения. Неопределенный артикль, предшествующий элементу, не исключает наличия множества таких элементов. В пункте на устройство, в котором перечислено несколько средств, некоторые их этих средств могут быть воплощены посредством одного и того же элемента аппаратного обеспечения. Тот факт, что некоторые действия перечисляются в пунктах с различной взаимной зависимостью, не исключает возможности выгодного использования сочетания таких действий.

| название | год | авторы | номер документа |

|---|---|---|---|

| ДОВЕРЕННЫЙ АДМИНИСТРАТОР ДОСТОВЕРНОСТИ (TIM) | 2010 |

|

RU2523304C2 |

| ДОВЕРЕННЫЙ ДИСТАНЦИОННЫЙ УДОСТОВЕРЯЮЩИЙ АГЕНТ (TRAA) | 2010 |

|

RU2537795C2 |

| ИНТЕГРИРОВАННЫЙ МОБИЛЬНЫЙ ДОВЕРЕННЫЙ МЕНЕДЖЕР УСЛУГ | 2012 |

|

RU2630419C2 |

| СИСТЕМА И СПОСОБ ИНТЕГРАЦИИ ДИСТАНЦИОННЫХ УСЛУГ | 2012 |

|

RU2589385C2 |

| АУТЕНТИФИКАЦИЯ ПРИЛОЖЕНИЯ | 2007 |

|

RU2414086C2 |

| СПОСОБЫ И СИСТЕМЫ ДЛЯ ФИНАНСОВЫХ ТРАНЗАКЦИЙ В СРЕДЕ МОБИЛЬНОЙ СВЯЗИ | 2012 |

|

RU2520410C2 |

| СПОСОБЫ И СИСТЕМЫ ДЛЯ ФИНАНСОВЫХ ТРАНЗАКЦИЙ В СРЕДЕ МОБИЛЬНОЙ СВЯЗИ | 2006 |

|

RU2467501C2 |

| ОСЛАБЛЕНИЕ ПРОГРАММЫ-ВЫМОГАТЕЛЯ В ИНТЕГРИРОВАННЫХ ИЗОЛИРОВАННЫХ ПРИЛОЖЕНИЯХ | 2020 |

|

RU2807463C2 |

| ДОВЕРЕННЫЙ ВНУТРЕННИЙ ИНТЕРФЕЙС | 2011 |

|

RU2589373C2 |

| АРХИТЕКТУРА ОНЛАЙНОВОГО ВЗИМАНИЯ ПЛАТЫ В СЕТЯХ СВЯЗИ LTE/EPC | 2008 |

|

RU2454030C1 |

Изобретение относится к осуществляемому в устройстве мобильной связи способу доступа к приложению с использованием заслуживающего доверия (надежного) приложения, при этом устройство мобильной связи содержит защищенный элемент, имеющий администратора обслуживания, который управляет приложением. Техническим результатом является повышение надежности механической защиты устройства мобильной связи. В заявке описан способ доступа в устройстве (4) мобильной связи к распределяемому поставщиком (2) услуг приложению (5, 14, 26) с использованием заслуживающего доверия приложения, также известного как "бумажник" (12), при этом в мобильном устройстве (4) имеется защищенный элемент (7), такой как устройство SmartMX, содержащее администратор (8) обслуживания, управляющий приложением (5, 14, 26), при осуществлении которого посредством администратора (8) обслуживания управляют связью между приложением (5, 14, 26) и выделенным кодеком (6, 15) приложений, также распределяемым поставщиком (2) услуг, при этом кодек (6, 15) приложений предназначен для сопряжения администратора (8) обслуживания и приложения (5, 14, 26), для обработки запроса доступа к приложению (5, 14, 26), принимаемого от администратора (8) и инициируемого "бумажником" (12), и осуществления доступа к приложению (5, 14, 26) посредством администратора (8) обслуживания путем использования связи между приложением (5, 14, 26) и кодеком (6, 15) приложений, в результате чего кодек (6, 15) приложений, связанный с соответствующим приложением (5, 14, 26), осуществляет доступ (23) к приложению (5, 14, 26) под управлением администратора (8) обслуживания. 5 н. и 6 з.п. ф-лы, 4 ил.

1. Способ доступа в устройстве (4) мобильной связи к распределяемому поставщиком (2) услуг приложению (5, 14, 26) с использованием заслуживающего доверия приложения, также известного как "бумажник" (12), при этом в мобильном устройстве (4) имеется защищенный элемент (7), содержащий администратор (8) обслуживания, управляющий приложением (5, 14, 26), при осуществлении которого посредством администратора (8) обслуживания управляют связью между приложением (5, 14, 26) и выделенным кодеком (6, 15) приложений, также распределяемым поставщиком (2) услуг, при этом кодек (6, 15) приложений установлен в защищенном элементе (7) и представляет собой интерфейс между администратором (8) обслуживания и приложением (5, 14, 26) для преобразования принимаемых от администратора (8) обслуживания запросов доступа к приложениям, инвариантных по отношению к конкретным типам и(или) форматам приложения (5, 14, 26), в запросы доступа к приложениям, зависящие от типа и(или) формата, обрабатывают их в приложении (5, 14, 26) и передают результат запросов доступа к приложениям администратору (8) обслуживания, при этом запросы доступа к приложениям администратора (8) обслуживания инициируются "бумажником" (12), администратор (8) обслуживания извлекает кодек (6, 15) приложений, присвоенный приложению (5, 14, 26), путем использования связи между приложением (5, 14, 26) и кодеком (6, 15) приложений, передает запросы доступа к приложениям извлеченному кодеку (6, 15) приложений, связанному с соответствующим приложением (5, 14, 26), и передает "бумажнику" (12) результаты, предоставленные кодеком (6, 15) приложений.

2. Способ по п.1, в котором администратор (8) обслуживания принимает от поставщика (2) услуг по сети беспроводной связи приложение (5, 14, 26) и ссылку (17) с указанием связи между приложением (5, 14, 26) и выделенным кодеком (6, 15) приложений,

сохраняет приложение (5, 14, 26) в памяти (9) прикладных программ мобильного устройства (4) и генерирует в защищенном элементе (7) ссылку (18) с записью, отражающую связь между приложением (26) и выделенным кодеком (6, 15) приложений с учетом ссылки (17).

3. Способ по п.2, в котором используют заслуживающий доверия администратор (3) обслуживания, предназначенный для приема от поставщика (2) услуг приложения (5, 14, 26), и(или) выделенного кодека (6, 15) приложений, и(или) ссылки (17) с указанием, при этом заслуживающий доверия администратор (3) обслуживания предоставляет приложение (5, 14, 26) и указанную ссылку (17) администратору (8) обслуживания.

4. Способ по п.2, в котором заслуживающий доверия администратор (3) обслуживания устанавливает кодек (6, 15) приложений в защищенном элементе (7) мобильного устройства (4).

5. Способ по одному из предшествующих пп.1-4, в котором связь между "бумажником" (12) и администратором (7) обслуживания осуществляется посредством стандартного интерфейса (13) администратора (8) обслуживания, при этом стандартный интерфейс (13) предназначен для применения общего протокола при связи (19, 20) с "бумажником" (13).

6. Защищенный элемент (7), содержащий арифметическое логическое устройство и память, в которой хранится компьютерный программный продукт администратора обслуживания, непосредственно загружаемый в защищенный элемент (7) и содержащий части с программируемым кодом для осуществления шагов способа по любому из пп.1-5, при исполнении этого программного продукта в защищенном элементе (7).

7. Защищенный элемент по п.6, сконфигурированный как SmartMX.

8. Устройство (4) мобильной связи для осуществления связи в сети беспроводной связи, содержащее приложение (5, 14, 26), распределяемое поставщиком (2) услуг, заслуживающее доверия приложение, также известное как "бумажник" (12), и защищенный элемент (7), имеющий администратора (8) обслуживания, управляющий приложением (5, 14, 26), причем мобильное устройство (4) дополнительно содержит кодек (6, 15) приложений, который предназначен для сопряжения администратора (8) обслуживания и приложения (5, 14, 26) и для обработки запросов доступа к приложению (5, 14, 26), принимаемых от администратора (8) обслуживания и инициируемых "бумажником" (12), и администратор (8) обслуживания предназначен для управления связью между приложением (5, 14, 26) и кодеком (6, 15) приложений, также распределяемым поставщиком (2) услуг, и дополнительно предназначен для запрашивания доступа к приложению (5, 14, 26) путем использования связи между приложением (5, 14, 26) и кодеком (6, 15) приложений, в результате чего кодек (6, 15) приложений, связанный с соответствующим приложением (5, 14, 26), осуществляет доступ (23) к приложению (5, 14, 26).

9. Поставщик (2) услуг для распределения приложения (5, 14, 26), сохраняемого в мобильном устройстве (4), которое содержит заслуживающее доверия приложение, также известное как "бумажник" (12), и защищенный элемент (7), имеющий администратора (8) обслуживания, управляющий приложением (5, 14, 26), при этом поставщик (2) услуг предназначен для распределения кодека (6, 15) приложений, который предназначен для сопряжения администратора (8) обслуживания и приложения (5, 14, 26) и для обработки запроса доступа к приложению (5, 14, 26), принимаемого от администратора (8) обслуживания, или, в зависимости от обстоятельств, для распределения ссылки (17) с указанием кодека (15) приложений, который должен использоваться для доступа к приложению (5, 14, 26).

10. Система (1) доступа в устройстве мобильной связи к распределяемому поставщиком услуг приложению, в которую входит по меньшей мере одно мобильное устройство (4) по п.8 и по меньшей мере один поставщик (2) услуг по п.9.

11. Система (1) по п.10, в которую входит заслуживающий доверия администратор (3) обслуживания, предназначенный для приема от поставщика (2) услуг посредством компьютерной сети, такой как сеть Интернет, приложения (5, 14, 26), и(или) кодека (6, 15) приложений, и(или) ссылки (17) с указанием, и для предоставления приложения (5, 14, 26) и указанной ссылки (17) администратору (8) обслуживания, и для установки кодека (15) приложений в защищенном элементе (7) мобильного устройства (4).

Авторы

Даты

2013-07-27—Публикация

2009-05-19—Подача