Настоящее изобретение относится к устройству для обработки уязвимых данных и к способу безопасной передачи уязвимых данных между по меньшей мере одним блоком обработки данных и запоминающим устройством. Изобретение также относится к интегральной схеме с интегрированной областью памяти для безопасного хранения уязвимых данных. Кроме этого, изобретение относится к обработке игровым автоматом уязвимых данных.

Защита данных является важным вопросом для многих аспектов бизнеса, в частности по отношению к сохраненным данным, являющимся собственностью компании или пользователя, или конфиденциальным данным. Например, исходный код компьютерной программы, сохраненный во флэш-памяти (или в другой форме электронной памяти) может представлять собой ценную информацию, являющуюся собственностью компании или пользователя. Другим примером информации, являющейся собственностью компании или пользователя, могут быть данные бухгалтерского учета игрового автомата.

Например, микропроцессорная система может быть внедрена в качестве системы на кристалле (SOC), содержащей процессор, который имеет доступ к памяти, расположенной на кристалле, и к памяти, расположенной вне кристалла. Защищенных вычислений можно добиться, если программное обеспечение является защищенным и соответствующие команды и данные остаются исключительно на кристалле и не доступны для внешнего просмотра. Тем не менее, как только данные переносят с кристалла, они становятся уязвимыми для атак и защищенность заданного вычисления может быть под угрозой. Например, злоумышленник мог бы получить доступ к незащищенной памяти, расположенной вне кристалла, изучить сохраненные данные и, возможно, обнаружить секретную информацию. Злоумышленник мог бы даже изменить сохраненные данные и тем самым нарушить изначально защищенные вычисления.

Для того чтобы избежать несанкционированного доступа и/или манипуляций с данными, сохраненными во внешней памяти, данные могут быть обработаны в соответствии с криптографическим способом.

Криптографический способ и системы могут быть использованы для защиты информации о состоянии в персональном устройстве связи путем защищенного хранения информации о состоянии несколькими способами. Одним способом может быть запись мгновенного снимка в информацию о состоянии и вычисление его контрольной суммы, например путем использования односторонней хэш-функции. Результат сохраняют в ячейке памяти устройства, защищенной от несанкционированного доступа. Следовательно, если кто-либо попытается изменить информацию о состоянии, контрольная сумма результата не будет совпадать со значением контрольной суммы, сохраненном в персональном устройстве. Другим способом может быть использование монотонного постоянного счетчика внутри устройства, каждый раз, когда происходит изменение состояния, информацию о состоянии сохраняют вместе с текущим значением счетчика, зашифрованным с помощью ключа устройства. Таким образом, невозможно изменить зашифрованную информацию о состоянии без ключа.

US 2003/0079122 A1 раскрывает идею использования внешнего запоминающего устройства, защищенного от несанкционированного доступа, для хранения важной информации о состоянии. Предоставлена идея аутентифицированных счетчиков. В указанной патентной заявке US 2003/0079122 A1 раскрыто, что аутентифицированный счетчик может быть внедрен в маркер доступа, защищенный от несанкционированного доступа, такой как смарт-карта, который может быть использован защищенным процессором для защиты целостности его хранилища состояния. Для осуществления данного способа, защищенный процессор должен иметь возможность удостоверить подлинность внешнего маркера доступа. С данной целью, патентная заявка US 2003/0079122 A1 раскрывает использование инфраструктуры открытых ключей (PKI).

Тем не менее, создание инфраструктуры открытых ключей является довольно сложным, поскольку оно включает в себя координацию и заключение соглашений между производителями устройств и производителями внешних маркеров доступа. Это также возлагает определенную нагрузку по обработке данных на внешние маркеры доступа или запоминающие устройства.

Игровые автоматы известного уровня техники для работы используют деньги. Следовательно, необходима система безопасности, которая сделает невозможными манипуляции с данными бухгалтерского учета для получения личной выгоды. Система безопасности должна предотвращать влияние на процесс азартной игры, которое вредит поставщикам игровых автоматов.

Данные о бухгалтерском учете должны храниться во внешней энергонезависимой памяти или памяти с резервным источником питания, так как при неожиданном прекращении подачи питания к системе игрок хочет сохранить зарегистрированные деньги на своем игровом счете и не хочет потерять их. Для того чтобы избежать считывания кем-либо сохраненных данных из указанной внешней памяти и манипуляции ее содержимым, в игровые автоматы внедряют криптографические устройства, как указано выше, для того, чтобы по существу защитить содержимое памяти. Тем не менее, ни одно из предложенных устройств и способов не достигает удовлетворительных результатов относительно защиты уязвимых данных в игровых автоматах.

В документе US 6209098 раскрыта электронная схема, реализованная внутри многокристального модуля, содержащая первый кристалл интегральной схемы и второй кристалл интегральной схемы, соединенный вместе посредством межкомпонентного соединения. Как первый, так и второй кристалл интегральной схемы содержат криптографическое устройство, подключенное к межкомпонентному соединению и энергонезависимому запоминающему устройству, используемому для хранения информации о ключе. Данные криптографические устройства используются исключительно для шифрования исходящей информации, передаваемой по межкомпонентному соединению, или для расшифровывания входящей информации, полученной по межкомпонентному соединению. Это служит для предотвращения мошеннического получения физического доступа к информации, передаваемой по межкомпонентному соединению.

Существует потребность в предоставлении улучшенной защиты сохраненных данных путем рассмотрения или исправления одного или более дефектов или недостатков, связанных с обычными технологиями защиты данных, или, по меньшей мере, в предоставлении полезной альтернативы подобным обычным технологиям защиты данных.

Первая цель настоящего изобретения заключается в предоставлении устройства для обработки уязвимых данных, которое устраняет вышеописанные недостатки.

Вторая цель настоящего изобретения заключается в предоставлении способа защищенной передачи данных между блоком обработки данных и запоминающим устройством.

Третья цель настоящего изобретения заключается в улучшении запоминающего устройства таким образом, чтобы оно могло осуществлять защищенную передачу данных к произвольному подключенному устройству.

Четвертая цель настоящего изобретения заключается в предоставлении игрового автомата с повышенными стандартами безопасности касательно обработки уязвимых данных внутри машины.

Настоящее изобретение предоставляет интегральную схему для защищенного обмена данными, как определено в пункте 1, устройство для обработки уязвимых данных по пункту 2, способ защищенной передачи уязвимых данных по пункту 9 и игровой автомат, как определено в пункте 13. Предпочтительные варианты осуществления изобретения изложены в зависимых пунктах формулы изобретения.

Соответственно, устройство содержит по меньшей мере одну первую интегральную схему для формирования первой доверенной зоны и вторую интегральную схему для формирования второй доверенной зоны, при этом:

- первая интегральная схема содержит по меньшей мере один защищенный блок обработки данных, приспособленный для обработки уязвимых данных,

- вторая интегральная схема содержит в своей доверенной зоне по меньшей мере одну область постоянной памяти для хранения уязвимых данных, при этом вторая интегральная схема отделена от первой интегральной схемы,

- блок обработки данных первой интегральной схемы приспособлен для передачи уязвимых данных из первой доверенной зоны во вторую доверенную зону для защищенного хранения указанных данных в области постоянной памяти второй доверенной зоны,

- вторая интегральная схема приспособлена для передачи уязвимых данных, сохраненных в ее области постоянной памяти, в блок обработки данных первой доверенной зоны,

- при этом первая и вторая интегральная схема содержат криптографические средства для защищенной передачи уязвимых данных на основании симметричного криптографического способа с использованием ключа безопасности, и

- при этом вторая интегральная схема содержит средства инициирования генерирования нового ключа для замены активного ключа безопасности.

Первая и вторая интегральные схемы образуют доверенную зону, при этом каждая схема разрешает лишь ограниченный доступ защищенным образом. Первая и вторая интегральные схемы соединены между собой посредством линии двунаправленной связи. Как первая, так и вторая интегральные схемы используют один и тот же активный ключ безопасности для шифрования/расшифровывания данных, переданных по линии связи. В случае если генерирование нового ключа инициировано вторым встроенным устройством, т.е. устройством, хранящим секретные данные, активный ключ заменяют новым сгенерированным ключом на обоих концах линии связи, другими словами, в первой и второй схеме. После успешного обмена ключами новый сгенерированный ключ станет текущим активным ключом.

Поскольку генерирование ключа инициируют и обрабатывают во второй интегральной схеме, гарантирована абсолютно безопасная система. Новаторское устройство предназначено для противодействия способу взлома, при котором отслеживают связь между первой интегральной схемой и второй интегральной схемой после включения питания и восстанавливают последнее состояние области памяти второй интегральной схемы с отслеженными данными после другого включения питания.

В отличие от существующего уровня техники, область постоянной памяти не только может быть использована для хранения данных, помещенных в нее при производстве, но также может быть приспособлена для хранения данных, полученных от присоединенных устройств в ходе эксплуатации устройства. В частности, постоянная память может хранить уязвимые данные, полученные с помощью средств передачи данных из отдельного присоединяемого устройства. Одна и та же интегральная схема может содержать область памяти для хранения уязвимых данных, полученных из внешнего присоединяемого устройства, средства приема и отправки уязвимых данных, криптографические средства шифрования/расшифровывания полученных/сохраненных данных и средства инициирования генерирования нового ключа безопасности после включения питания для замены активного ключа безопасности.

Предпочтительно, более одной первой интегральной схемы можно соединить посредством межкомпонентного соединения со второй интегральной схемой, при этом каждая из них идентично адаптирована для того, чтобы функционировать, как описано выше. Все первые интегральные схемы и вторая интегральная схема используют один и тот же ключ безопасности для шифрования/расшифровывания.

В предпочтительном варианте осуществления изобретения криптографические средства адаптированы для осуществления защищенной передачи нового сгенерированного ключа от второй интегральной схемы в первую интегральную схему. Другими словами, новый сгенерированный ключ шифруют активным ключом безопасности перед его передачей. Следовательно, отслеженный ключ невозможно прочитать без текущего активного ключа.

Преимущественно, чтобы первая и вторая интегральная схема содержали секретный разовый программируемый ключ включения питания. Ключ включения питания используют для защищенной передачи нового ключа, сгенерированного второй интегральной схемой после включения питания, от второй интегральной схемы к первой интегральной схеме. Без указанного ключа включения питания после включения питания был бы необходим незашифрованный обмен ключами для того, чтобы предоставить исходный ключ безопасности обеим сторонам. Незашифрованная передача ключа представляет собой серьезную проблему безопасности, поскольку ключ можно легко отследить и использовать для следующих передач данных. Указанной угрозы можно избежать посредством предпочтительного использования ключа включения питания.

Преимущественно, чтобы ключ включения питания был сравнительно большим, например чтобы его длина составляла 128 бит. Тем не менее, длина ключа может быть еще больше, например в два раза, в три раза или в x раз больше битов могут быть использованы в ключе. Ключ предпочтительно хранят в первой и второй интегральной схеме в энергонезависимой памяти, невосприимчивой к механическому воздействию. Также предпочтительно адаптировать ключ включения питания таким образом, чтобы сделать его программируемым. Следовательно, время от времени можно осуществлять ручную замену ключа включения питания.

Предполагается, что разовый программируемый ключ включения питания, доступный второй интегральной схеме, хранится в ее области постоянной памяти. Область постоянной памяти невосприимчива к механическому воздействию, поскольку она достаточно защищена от попыток физического взлома, направленных на получение доступа к указанной области памяти.

В другом предпочтительном варианте осуществления изобретения средства инициирования нового генерирования ключа приспособлены для инициирования генерирования нового ключа после каждой передачи уязвимых данных от первой интегральной схемы ко второй интегральной схеме. Следовательно, пакет данных, содержащий уязвимые данные, который записывается в область памяти второй интегральной схемы, будет отличаться при его считывании первой интегральной схемой из указанной области памяти.

В качестве альтернативы или дополнения может быть предусмотрено инициирование генерирования нового ключа после каждой передачи уязвимых данных от второй интегральной схемы к первой интегральной схеме или после каждой передачи уязвимых данных в обоих направлениях.

Для предоставления случайным образом сгенерированного ключа, который вряд ли будет вычислен хакером, также предпочтительно, чтобы средства инициирования генерирования нового ключа содержали по меньшей мере один генератор случайных чисел для генерирования ключа на основании случайного числа.

В предпочтительном варианте осуществления область постоянной памяти второй интегральной схемы представляет собой энергонезависимую память, защищенную от несанкционированного доступа, или память с резервным источником питания, защищенную от несанкционированного доступа. Оба варианта осуществления предоставляют возможность хранения данных, которое будет поддерживаться в случае выключения электропитания. Следовательно, сохраненные уязвимые данные и ключ включения питания доступны незамедлительно после перезапуска устройства.

Вторая цель изобретения достигается с помощью способа защищенной передачи данных между по меньшей мере одним блоком обработки данных и запоминающим устройством по пункту 9. Согласно изобретению способ включает этап шифрования/расшифровывания, основанный на ключе безопасности. Используется симметричное криптографическое устройство, то есть один и тот же ключ безопасности используется в блоке обработки данных и в запоминающем устройстве. Дальнейшие уязвимые данные передают в зашифрованной форме. Уязвимые данные шифруют на основании ключа безопасности в блоке обработки данных, расшифровывают в принимающем запоминающем устройстве и хранят в защищенной области памяти. В случае если блок обработки данных получил команду на считывание уязвимых данных из запоминающего устройства, данные шифруют в запоминающем устройстве на основании ключа безопасности, передают в блок обработки данных и расшифровывают для дальнейшей обработки с помощью ключа безопасности.

Кроме этого, согласно изобретению, запоминающее устройство инициирует и генерирует новый ключ для замены текущего активного ключа безопасности. Существенное преимущество новаторского способа заключается в том, что память всегда определяет активный ключ. Например, злоумышленник мог бы попытаться получить доступ к запоминающему устройству путем подделывания ключа безопасности и тем самым смог бы записать произвольные данные в запоминающее устройство. Согласно изобретению, определение активного ключа запоминающим устройством защитит устройство от подобных способов взлома.

Предусмотрено, что обмен новым сгенерированным ключом расшифрован/зашифрован текущим активным ключом безопасности. Другими словами, новый сгенерированный ключ зашифруют запоминающим устройством на основании текущего активного ключа и передают в блок обработки данных. Блок обработки данных расшифровывает полученный зашифрованный новый с помощью текущего активного ключа. После успешной передачи ключа текущий активный ключ заменяют новым сгенерированным ключом, который становится текущим активным ключом, используемым для следующей передачи данных.

Предпочтительно, секретный разовый программируемый ключ включения питания используют в качестве исходного ключа безопасности для шифрования/расшифровывания первого обмена ключами от запоминающего устройства к блоку обработки данных после включения питания. Это предотвращает незашифрованный обмен ключами после включения питания для обеспечения идентичности ключей безопасности по обеим сторонам, т.е. в блоке обработки данных и запоминающем устройстве.

В предпочтительном варианте осуществления изобретения генерирование ключа и/или обмен ключами инициируют с помощью запоминающего устройства после каждой передачи уязвимых данных от блока обработки данных к запоминающему устройству. Следовательно, после каждой операции записи в запоминающее устройство инициируют обмен ключами. Пакет данных, записанный в запоминающее устройство, будет отличаться при передаче от запоминающего устройств в блок обработки данных из-за различных активных ключей.

Новаторский способ преимущественно обрабатывают новаторским устройством по любому из пунктов 1-8. Очевидно, способ обладает такими же преимуществами и свойствами, как было указано выше в описательной части, относящейся к устройству по любому из пунктов 1-8.

Изобретение также относится к электрической схеме по пункту 13. Интегральная схема для защищенного обмена данными содержит область постоянной памяти, в частности, энергонезависимую память, для хранения уязвимых данных, содержащую средства передачи данных для приема уязвимых данных, которые необходимо сохранить в области постоянной памяти от по меньшей мере одного присоединенного устройства и для отправки уязвимых данных, сохраненных в области постоянной памяти в по меньшей мере одно присоединенное устройство, криптографические средства для шифрования/расшифровывания полученных/отправленных уязвимых данных на основании симметричного криптографического способа с помощью ключа безопасности и средства инициирования генерирования нового ключа для замены активного ключа безопасности. Электрическая схема сконфигурирована таким образом, чтобы использовать одинарный криптографический примитив.

Логическая схема и/или криптографические средства могут быть реализованы посредством аппаратного обеспечения, программного обеспечения или сочетания аппаратного обеспечения и программного обеспечения.

Согласно предпочтительному варианту осуществления тип электрической схемы соответствует второй интегральной схеме новаторского устройства для обработки уязвимых данных. Кроме этого, электрическая схема приспособлена для выполнения способа по любому из пунктов 9-12. Предпочтительные преимущества и свойства электрической схемы очевидно идентичны вышеизложенным описаниям. Следовательно, нет необходимости в повторном описании.

Наконец, настоящее изобретение относится к игровому автомату, содержащему устройство или электрическую схему согласно одному из вышеупомянутых вариантов осуществления. Игровой автомат использует разнообразные уязвимые данные, которые необходимо защитить от атак хакеров. Уязвимые данные, которые требуют механизма защиты, предпочтительно относятся по меньшей мере к одному из следующих видов данных: данные о бухгалтерском учете, денежный баланс, коэффициент прибыльности, количество игр, количество побед, номера транзакций и т.д. Следовательно, уязвимые данные защищены устройством по любому из пунктов 1-8 и/или способом по любому из пунктов 9-12 и/или интегральной схемой для обработки уязвимых данных по пунктам 13, 14.

В определенном варианте осуществления настоящего изобретения блок обработки данных первой интегральной схемы приспособлен для управления игровым автоматом и уязвимые данные, сохраненные в области памяти второй интегральной схемы, содержат по меньшей мере один номер транзакции, который используется блоком обработки данных для проверки подлинности данных о бухгалтерском учете. Данные о бухгалтерском учете предпочтительно хранят в дополнительном запоминающем устройстве/области памяти. В качестве альтернативы, их можно хранить в памяти, интегрированной во вторую интегральную схему.

Особенно предпочтительно, чтобы данный номер транзакции характеризовал количество обработанных транзакций данных о деньгах/бухгалтерском учете в игровом автомате. Номер транзакции автоматически увеличивается после каждой транзакции.

В данном контексте предусмотрено, что блок обработки данных содержит по меньшей мере один генератор номеров транзакций для генерирования номера транзакции после каждой игры или события, которое приводит к изменению информации, связанной с игрой. Вместо увеличения номера транзакции может быть использован номер транзакции, сгенерированный случайным образом.

Далее изобретение будет описано более подробно, с помощью неограничивающего примера, со ссылкой на варианты осуществления, изображенные на графических материалах.

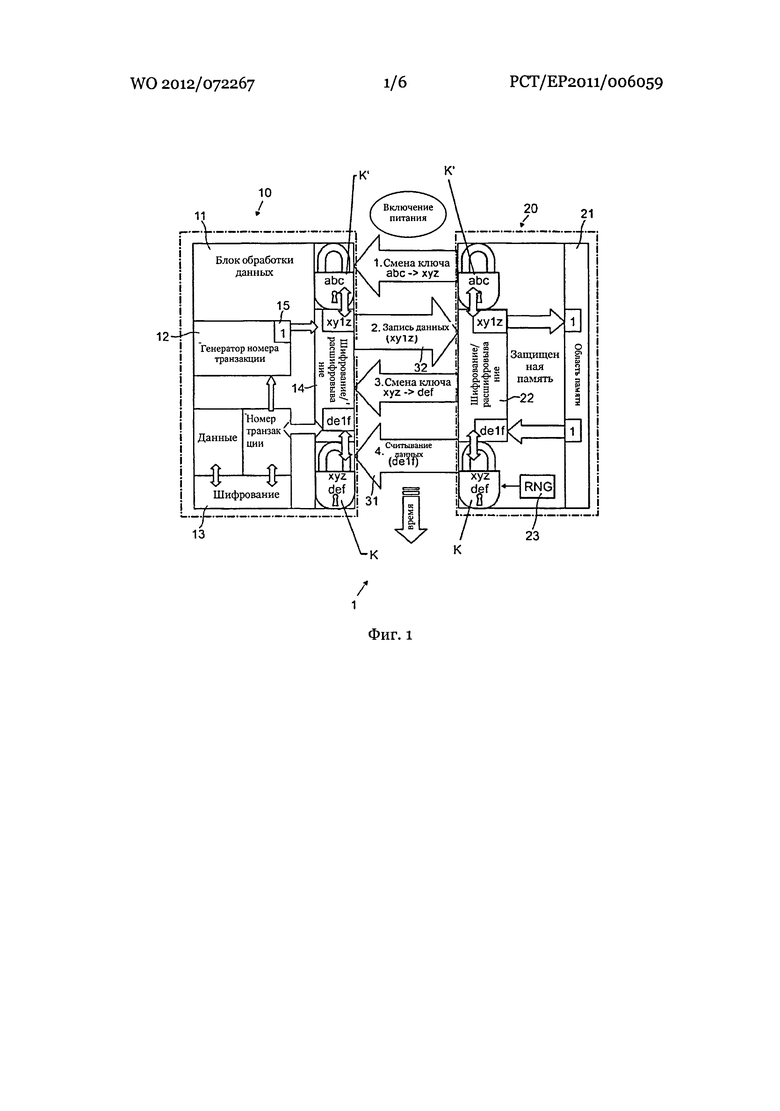

На фиг.1 изображен схематический вид новаторского устройства для обработки уязвимых данных.

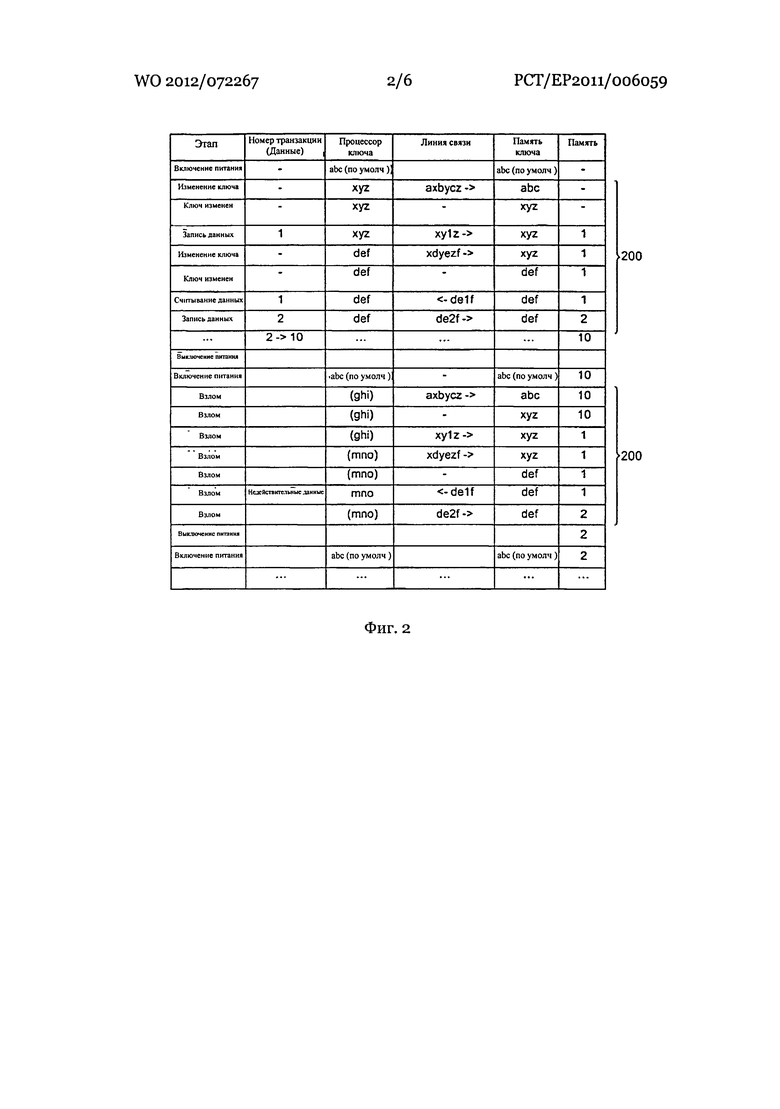

На фиг.2 изображена первая таблица, отображающая возможный сценарий взлома.

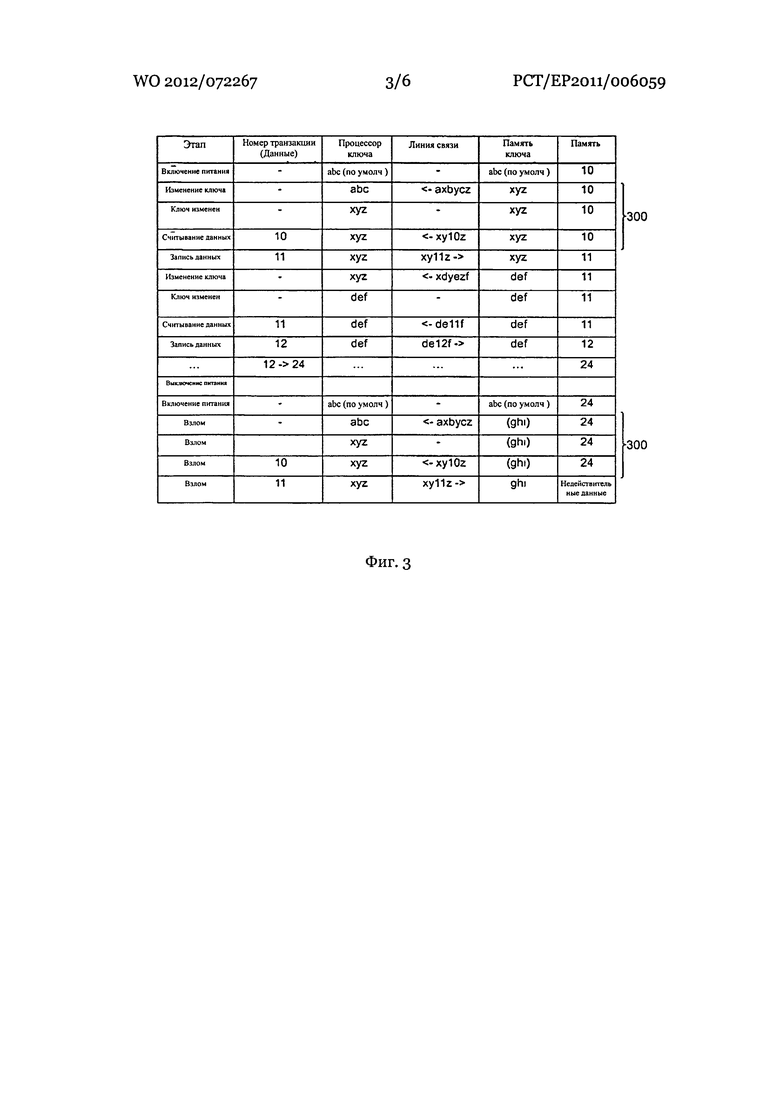

На фиг.3 изображена вторая таблица, отображающая другой сценарий взлома.

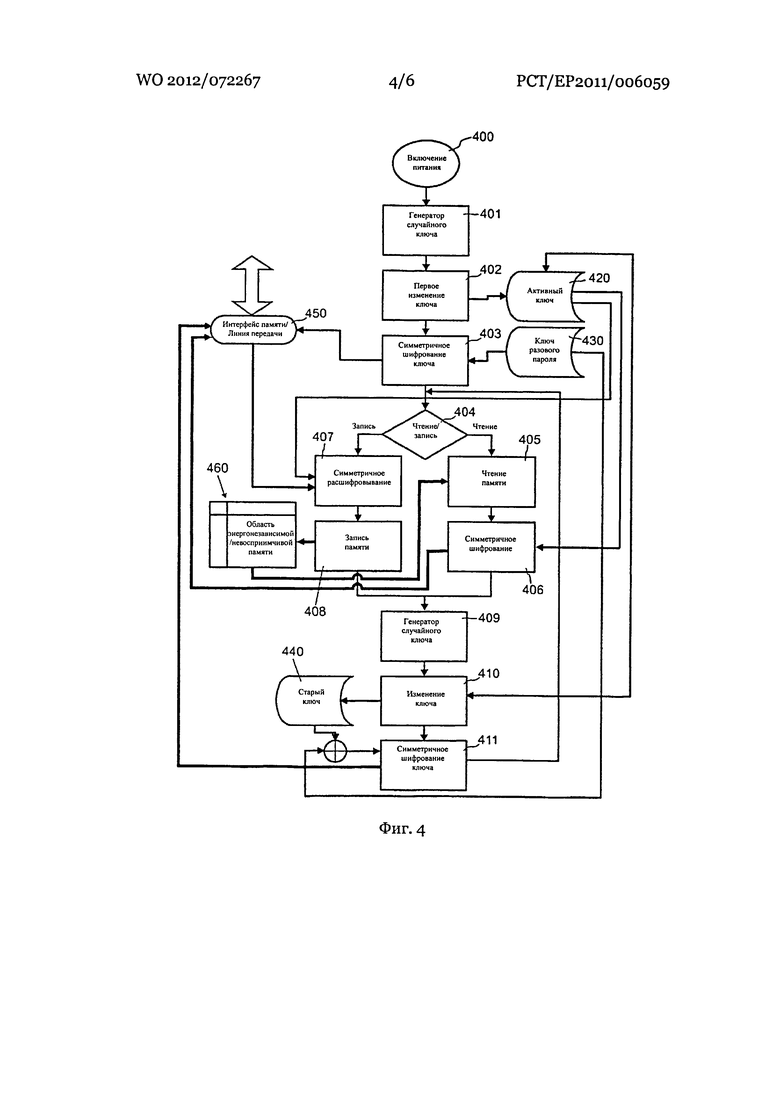

На фиг.4 изображена первая блок-схема, отображающая первую реализацию новаторского способа.

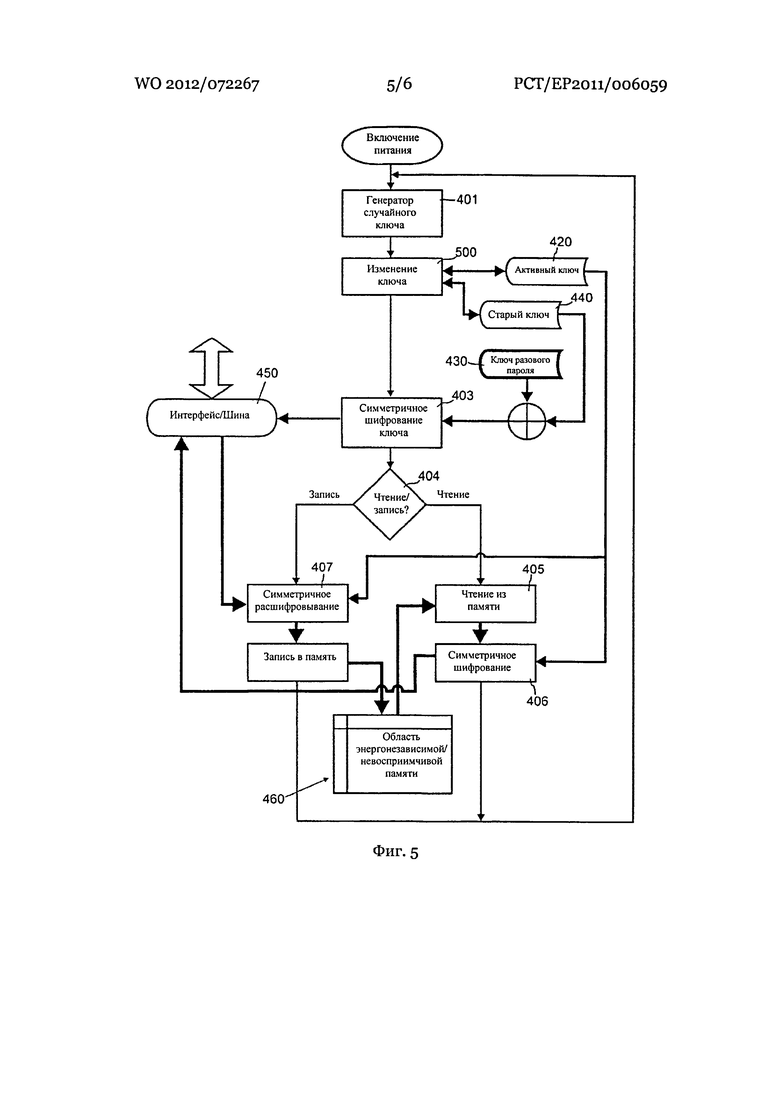

На фиг.5 изображена вторая блок-схема, отображающая вторую реализацию новаторского способа.

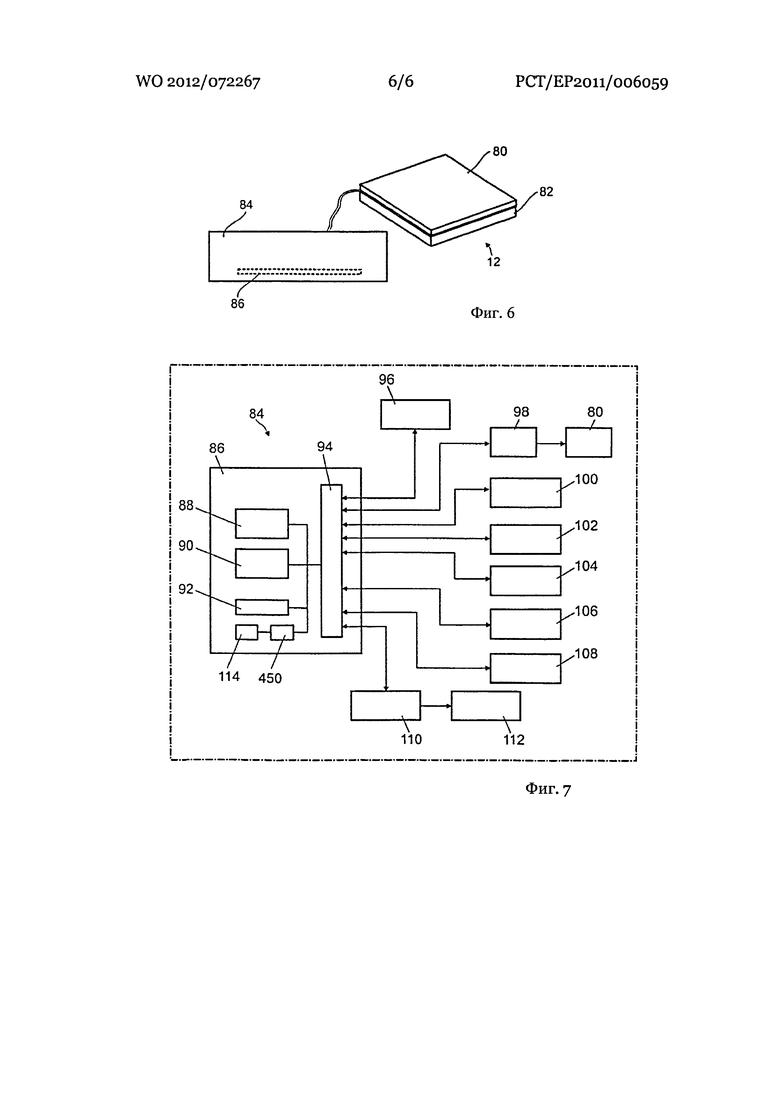

На фиг.6 изображен перспективная боковая проекция игрового автомата согласно настоящему изобретению.

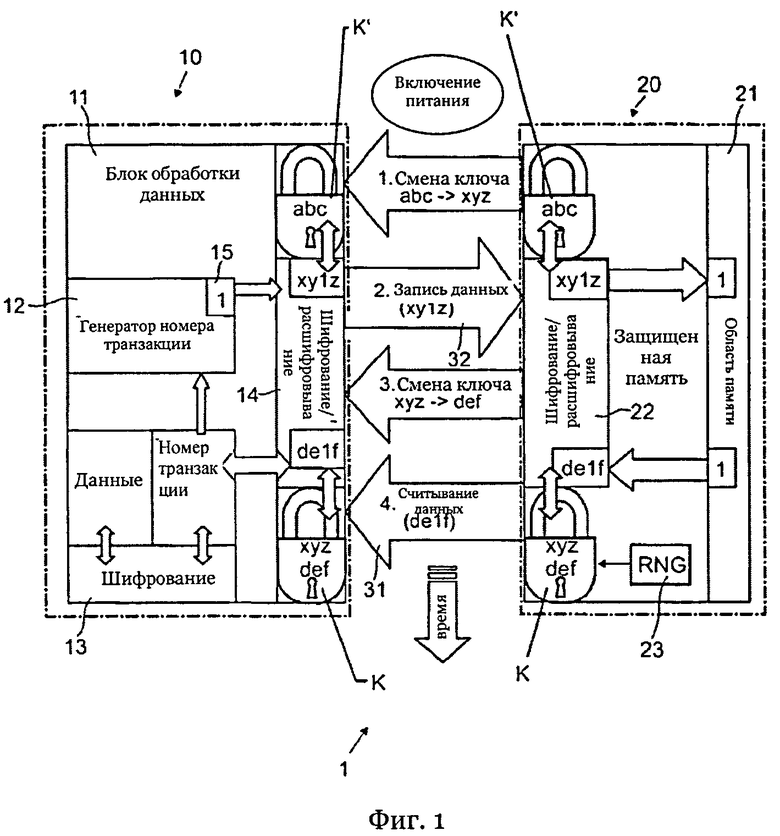

На фиг.7 изображена системная схема игрового автомата по фиг.6.

Игровые автоматы для работы используют деньги. Это требует наличия системы безопасности, которая сделает невозможными манипуляции с данными бухгалтерского учета для получения личной выгоды. Система безопасности должна предотвращать влияние на процесс азартной игры, которое вредит поставщикам игровых автоматов. Данные о бухгалтерском учете должны храниться во внешней энергонезависимой памяти или памяти с резервным источником питания, так как при неожиданном прекращении подачи питания к системе игрок хочет сохранить зарегистрированные деньги на своем игровом счете и не хочет потерять их.

Для того, чтобы избежать считывания кем-либо сохраненных данных из указанной внешней памяти и манипуляции ее содержимым, необходимо симметричное криптографическое устройство, которое делает содержимое памяти нечитаемым для того, кто не знает алгоритм шифрования и ключ шифрования. Следовательно, невозможно активно манипулировать данными о бухгалтерском учете без указанной информации.

Активные попытки взлома направлены на заполнение внешней памяти собственными поврежденными данными. Без знания системы шифрования и ключа шифрования блок обработки данных не будет воспринимать поврежденные данные. Однако в данной системе по-прежнему существует уязвимость в защите, позволяющая пассивно манипулировать памятью.

Как было упомянуто ранее, текущая система подвержена пассивному отслеживанию зашифрованных данных. Даже не зная значения зашифрованных данных возможно повредить данные о бухгалтерском учете путем восстановления в памяти действительного предыдущего состояния. Эти данные, которые представляют собой данные, зашифрованные верным образом, могут быть расшифрованы блоком обработки данных. Это позволяет использовать следующий сценарий манипуляции. Некто вставляет деньги в игровой автомат и отслеживает состояние всех зашифрованных внешних запоминающих устройств. Это может быть выполнено либо путем отслеживания передачи данных, либо считывания содержимого памяти, если это возможно. Проиграв деньги, злоумышленник может восстановить предыдущее состояние путем замены зашифрованного содержимого всех внешних запоминающих устройств отслеженными данными. Это может восстановить проигранные кредиты и игрок может продолжить игру, не вводя дополнительные деньги.

Для предотвращения подобной манипуляции игровыми данными в зашифрованные данные добавляют некоторую проверочную информацию, которая определит действительность или недействительность зашифрованных данных. Следовательно, номер транзакции может быть создан в качестве проверочной информации, которая изменяется при каждой игре и которую присоединяют к данным о бухгалтерском учете и шифруют вместе с ними. Если кто-либо сделает мгновенный снимок системы, он будет бесполезен, поскольку блок обработки данных заметит то, что данные "старые", т.е. принадлежат к предыдущему состоянию и на настоящий момент более не действительны. Данная система была бы неуязвима, т.е. не подвержена взлому, если бы CPU содержал внутри энергонезависимую память, которая могла бы сохранять номер транзакции после отключения питания. Энергонезависимая память внутри блока обработки данных была бы неуязвима и защищена от попыток взлома.

Тем не менее, из-за того, что энергонезависимую внутреннюю память в блоке обработки данных тяжело реализовать экономически эффективным образом, может понадобиться внешняя память для хранения номера транзакции. Данная внешняя память может осуществлять несколько признаков защиты, с тем, чтобы никто не мог отследить и повредить эти данные. Данные требования легко могут быть выполнены устройством, способом или интегральной схемой согласно настоящему изобретению.

На фиг.1 изображен схематический вид новаторского устройства 1 для обработки уязвимых данных в качестве вышеупомянутого номера транзакции. Общий ключ К используют для защиты связи между первичной специализированной ASIC 10, содержащей блок обработки данных, и вторичной специализированной ASIC 20, содержащей область 21 энергонезависимой памяти, невосприимчивую к воздействию. Первичная специализированная ASIC 10 также содержит генератор 12 номеров транзакции и модуль 13 шифрования. Генератор 12 номеров транзакции создает новый номер транзакции каждый раз при изменении программы игры, работающей посредством специализированной ASIC 10, или при появлении соответствующего события. Номер транзакции прикрепляют и шифруют вместе с данными 15 о бухгалтерском учете посредством модуля 13 шифрования. Зашифрованный пакет данных сохраняют в присоединенном устройстве хранения. Для сохранения текущего действительного номера транзакции при отключения подачи питания устройству/игровому автомату номер транзакции преимущественно передают второй специализированной ASIC 20 для его хранения в области 21 энергонезависимой памяти. Преимущественный аспект заключается в том, что меры, предоставленные согласно изобретению, могут позволить придать области 21 энергонезависимой памяти сравнительно небольшие размеры.

Команды чтения 31 и записи 32 принадлежат протоколу 30 используемому между специализированными ASIC 10, 20, и используются для записи номера транзакции в области 21 постоянной памяти вторичной специализированной ASIC 20 и для считывания номера транзакции из области 21 постоянной памяти. Каждую передачу между обеими специализированными ASIC 10, 20 защищают криптографическими алгоритмами симметричного ключа, выполняемыми устройствами 14, 22 шифрования/расшифровывания соответствующих специализированных ASIC 10, 20. Подробнее, в настоящем примере используют симметричный алгоритм стандарта DES, основанный на выделенном общем ключе К. Первичная специализированная ASIC 10 может отправлять протокольные команды вторичной специализированной ASIC 20 и вторичная специализированная ASIC 20 в качестве отклика первичной специализированной ASIC 10 отправляет отклики на команды.

Кроме этого, устройство 1 в настоящем примере содержит и работает с секретным разовым программируемым ключом К'-включения питания, который используется обоими устройствами 14, 22 в качестве исходного начального ключа безопасности. Указанный ключ К'-включения питания запрограммирован в блоке и обработки данных и в области 21 памяти и доступен соответствующим устройствам 14, 22. Данный ключ К'- используют в качестве текущего активного ключа для замены нового сгенерированного ключа К для последующей передачи данных после включения питания. После успешной передачи нового сгенерированного ключа К в специализированную ASIC 10 ключ К' включения питания в качестве активного ключа для шифрования/расшифровывания заменяют новым сгенерированным ключом К, который становится новым текущим активным ключом К.

Данный ключ К можно сменить после каждой передачи данных. В качестве альтернативы, ключ К можно изменить после выполнения нескольких передач данных. Следовательно, пакет данных, записанный в защищенную память, будет отличаться при считывании блоком обработки данных. Преимущественно, может быть использован большой ключ длиной, например, 128 бит.

Согласно преимущественному аспекту изобретения смену ключа инициируют специализированной ASIC 20, т.е. второй доверенной зоной, которая приспособлена для хранения уязвимых данных в области 21 постоянной памяти. Генерирование ключа в настоящем примере основано на генераторе 23 случайных чисел, интегрированным в специализированную ASIC 20 и соединенным с устройством 22 для предоставления нового сгенерированного ключа К безопасности.

Важность преимущественного аспекта настоящего изобретения, т.е. инициирования смены ключа специализированной ASIC 20, будет описано двумя нижеприведенными сценариями, представленными на таблицах, изображенных на фиг.2 и 3.

На фиг.2 изображен вариант осуществления, где генерирование нового ключа инициируют специализированной ASIC 10, т.е. первой доверенной зоной. В строке 1 изображенной таблицы происходит событие "включение питания" и устройства 14, 22 шифрования/расшифровывания специализированных ASIC 10, 20 начинают работу с ключом включения питания, который представляет собой "abc". На следующем этапе, в строке 2 "изменение ключа", специализированная ASIC 10 инициирует генерирование нового ключа "xyz" и передает ключ "xyz", зашифрованный ключом "abc", в специализированную ASIC 20, в частности, в устройство 22. Этап "ключ изменен" обозначает успешный обмен ключами, при котором ключ включения питания "abc" заменен новым ключом "xyz".

В строке 4, на этапе "запись данных", новый номер транзакции "1" генерируется генератором 12 специализированной ASIC 10, при этом данный номер транзакции предназначен для хранения в области 21 памяти специализированной ASIC 20. Следовательно, номер "1", зашифрованный ключом "xyz", передают в специализированную ASIC 20 и сохраняют в памяти (последняя колонка таблицы, изображенной на фиг.2). Передача данных инициирует в специализированной ASIC 10 генерирование нового ключа "def", при этом новый ключ "def" меняют в соответствии с вышеупомянутыми этапами "изменение ключа" и "ключ изменен". Напротив, этап "считывание данных" не инициирует изменение ключа.

Номер транзакции "10" сохраняется в области 21 памяти до первого события отключения подачи питания в таблице. Хакер может перехватить последовательность 200 связи между специализированными ASIC 10, 20 начиная с первого события включения питания.

Когда устройство перезапускают (второе событие включение питания в строке и), отслеженная последовательность 200 может быть использована для восстановления области 21 памяти с соответствующим номером транзакции ранее отслеженной последовательности связи. Поскольку генерирование ключа было инициировано специализированной ASIC 10, специализированная ASIC 20 будет действовать согласно отслеженной последовательности 200 связи. Специализированная ASIC 20 распознает действительные данные, поскольку допускается первое изменение ключа, при котором область 21 памяти может быть восстановлена с недействительным номером транзакции "2".

Тем не менее, поскольку специализированная ASIC 10 использует новый сгенерированный ключ "ghi" после второго события включения питания, при этом новый сгенерированный ключ "ghi" не совпадает со старым ключом "xyz" перехваченной последовательности 200 связи, переданный номер транзакции "2" не может быть зашифрован устройством 14 специализированной ASIC 10. Это приведет к статусу "недействительные данные" в блоке обработки данных. К сожалению, указанный недействительный статус будет исправлен третьим включением питания, поскольку оба устройства 14, 22 снова начнут работу с ключом включения питания "abc". Область 21 памяти специализированной ASIC 20 распознает действительные данные, в частности, действительную транзакцию.

Изменение ключа, инициированное специализированной ASIC 20, может предотвратить подобную попытку взлома, как можно видеть в таблице по фиг.3. Первая последовательность 300 связи между специализированными ASIC 10, 20 подобна фиг.2, тем не менее, обмен ключами, изображенный на этапах "изменение ключа" и "ключ изменен", инициирован специализированной ASIC 20. Как обозначено последовательностью 300 обработки, номер транзакции "24" сохраняется в области 21 памяти специализированной ASIC 20.

Если отслеженная последовательность 300 обработки предназначена для использования с целью восстановления данных, содержащихся в области 21 памяти, то подобной попытке не удастся получить доступ к области 21 памяти. Специализированная ASIC 10 незамедлительно генерирует новый ключ "ghi" после второго события включения. Следовательно, устройство 22 специализированной ASIC 20 не может зашифровать старые данные, содержащиеся в последовательности 300, которые в ходе попытки взлома вводят в линию связи между специализированными ASIC 10, 20. Содержимое области 21 памяти останется неизменным или приведет к событию "недействительные данные".

На фиг.4 и 5 изображены отличающиеся блок-схемы, демонстрирующие два возможных алгоритма реализации новаторского способа, которые могут быть выполнены специализированной ASIC 20 посредством процедуры конечного автомата.

После события "включение питания", т.е. этапа 400, будет выполнено генерирование случайного ключа согласно этапу 401. Согласно последующему этапу 402 "первое изменение ключа", новый ключ сохраняют в ячейке 420 памяти и доставляют к модулю 403 "симметричное шифрование ключа". Модуль 403 используют для шифрования нового ключа с помощью текущего активного ключа, которым в указанный момент является ключ включения питания, и для передачи зашифрованных данных по интерфейсу 450 памяти.

Конечный автомат в данный момент остается на этапе 404 "чтение/запись", ожидая выполнения команды чтения/записи. Если выполнена команда "чтение", то согласно этапу 405 "чтение памяти" текущее содержимое данных (номер транзакции) будет передано из области 460 памяти после шифрования содержимого данных согласно этапу 406 "симметричное шифрование" путем использования ключа, сохраненного в ячейке 420 "активный ключ", и передачи зашифрованного содержимого по интерфейсу 450 к первичной специализированной ASIC 10.

Если выполнена команда "чтение", то согласно этапу 407 "симметричное шифрование", то зашифрованные данные, полученные через интерфейс 450 памяти, будут расшифрованы с помощью ключа, сохраненного в ячейке 420 "активный ключ". Расшифрованные данные (номер транзакции) затем будут сохранены согласно этапу 408 "запись памяти" в области 460 памяти.

После каждой команды чтения/записи происходит генерирование нового ключа согласно этапу 409 "генератор случайного ключа". Согласно этапу 410 "изменение ключа" новый сгенерированный ключ сохраняют в ячейке 420 памяти и предыдущий новый ключ сохраняют в ячейке 440 "старый ключ". Согласно последующему этапу 411 "симметричное шифрование ключа", новый сгенерированный ключ шифруют на основании предыдущего нового ключа, сохраненного в ячейке 440 "старый ключ", или ключа, сохраненного в ячейке 430 "ключ разового пароля". Данные о зашифрованном ключе передают по интерфейсу 450 памяти. Если ячейка 440 "старый ключ" пуста, то система может использовать ключ включения питания, сохраненный в ячейке 430 "ключ разового пароля", для процедуры шифрования/расшифровывания. Далее, конечный автомат переходит к этапу 404, ожидая новой команды чтения/записи.

На фиг.5 изображена другая блок-схема, которая предлагает несколько иной реализованный алгоритм согласно настоящему изобретению. В отличие от этапов, изображенных на фиг.4, изображенная блок-схема основана на рекуррентном способе с использованием лишь одного этапа 500 "изменение ключа". Кроме этого, логическая схема, отслеживающая наличие нового сгенерированного ключа, также реализована с использованием одного модуля 500 "изменение ключа" в начале блок-схемы. Обе реализации (фиг.4, 5) будут выполнять идентичные функции согласно новаторскому способу. Тем не менее, трудозатраты на шифрование и его сложность могут быть снижены путем использования формы реализации согласно фиг.5.

На фиг.6 изображен предпочтительный вариант осуществления игрового автомата с интегрированным устройством согласно настоящему изобретению. На фиг.6 изображен компьютер 84, который установлен в корпусе и соединен с интерфейсом 80 устройства отображения, которое может содержать сенсорный экран. Компьютер включает в себя материнскую плату 86, содержащую контроллер, память, соединенную с материнской платой для хранения программного обеспечения, программное обеспечение, сохраненное в памяти для операционного интерфейса 80, драйвера программного обеспечения и главный процессор.

На фиг.7 изображен системная схема компьютера 84. Материнская плата 86 содержит память 88 для хранения программ, которая является машиночитаемым носителем, главный блок 90 обработки данных и RAM 92, соединенные оперативной связью. Отношение между блоком 90 обработки данных и внешним запоминающим устройством 114 относится к настоящему изобретению, при этом запоминающее устройство 114 и блок 90 обработки данных соединены друг с другом посредством интерфейса 450. Вышеупомянутый номер транзакции сохранен в запоминающем устройстве 114. Следует отметить, что интерфейс 450 может быть проводным или, в качестве альтернативы, беспроводным, в этом случае могут быть включены средства беспроводной передачи данных.

Компьютер 84 также содержит контроллер 94 ввода/вывода. Контроллер 94 ввода/вывода обменивается данными с панелью 96 управления, драйвером 98 интерфейса устройства отображения, устройством 100 отображения, монетоприемником 102, купюроприемником 104, устройством 106 считывания с карт, устройством 108 считывания билетов для печати билетов и звуковой схемой 110. Звуковая схема но соединена с помощью оперативной связи с динамиками 112.

Монетоприемник 102 и купюроприемник 104 принимают валюту и передают данные о принятой сумме в контроллер 94 ввода/вывода. Устройство 106 считывания с карт считывает кредитные карты, дебетовые карты, подарочные сертификаты или другие карты, содержащие электронную индикацию о денежной величине.

Устройство 108 считывания билетов печатает билеты и чеки, обозначающие выигрыши игрока или другие финансовые итоги. Устройство 108 считывания билетов также принимает билеты, содержащие индикацию о денежной величине.

Звуковая схема 110 сконфигурирована для предоставления пользователю акустического интерфейса. Каждое перемещение или действие пользователя может сопровождаться определенным звуком или командой, сгенерированной компьютером 84. Динамики 112 издают звук пользователю.

Специалисту в данной области будет очевидно, что различные процессы, описанные в настоящей заявке, могут быть реализованы, например, посредством соответствующим образом запрограммированных универсальных компьютеров, специализированных компьютеров и вычислительных устройств. Обычно, процессор, например один или более микропроцессоров, один или более микроконтроллеров, один или более цифровых сигнальных процессоров, будет получать команды, например от памяти или подобного устройства, и выполнять данные команды, тем самым выполняя один или более процессов, определенных данными командами.

Термин "процессор" обозначает один или более микропроцессоров, центральных блоков обработки данных или CPU, вычислительных устройств, микроконтроллеров, цифровых сигнальных процессоров или подобных устройств или любую комбинацию данных устройств.

Изобретение относится к обработке уязвимых данных. Технический результат - повышение безопасности хранимых уязвимых данных, так что хакерские атаки на уязвимые данные, хранящиеся в постоянной памяти, могут быть успешно предотвращены. Интегральная схема для защищенного обмена данными, содержащая: область постоянной памяти для хранения уязвимых данных; средство передачи данных для приема уязвимых данных от по меньшей мере одного присоединенного устройства, где указанная область постоянной памяти приспособлена для хранения уязвимых данных, полученных с помощью указанного средства передачи данных, и где указанное средство передачи данных приспособлено для отправки уязвимых данных, сохраненных в области постоянной памяти, в по меньшей мере одно присоединенное устройство; криптографическое средство для расшифровывания уязвимых данных, полученных по меньшей мере от одного присоединенного устройства, и шифрования уязвимых данных, сохраненных в постоянной памяти, на основании симметричного криптографического способа с использованием активного ключа безопасности и генератор ключа для инициирования генерирования нового ключа безопасности после включения питания для замены активного ключа безопасности. 4 н. и 10 з.п. ф-лы, 7 ил.

1. Интегральная схема для защищенного обмена данными, содержащая: область постоянной памяти для хранения уязвимых данных; средство передачи данных для приема уязвимых данных от по меньшей мере одного присоединенного устройства, где указанная область постоянной памяти приспособлена для хранения уязвимых данных, полученных с помощью указанного средства передачи данных, и где указанное средство передачи данных приспособлено для отправки уязвимых данных, сохраненных в области постоянной памяти, в по меньшей мере одно присоединенное устройство; криптографическое средство для расшифровывания уязвимых данных, полученных по меньшей мере от одного присоединенного устройства, и шифрования уязвимых данных, сохраненных в постоянной памяти, на основании симметричного криптографического способа с использованием активного ключа безопасности и генератор ключа для инициирования генерирования нового ключа безопасности после включения питания для замены активного ключа безопасности.

2. Устройство для обработки уязвимых данных, содержащее по меньшей мере одну первую интегральную схему для формирования первой доверенной зоны и по меньшей мере одну вторую интегральную схему для формирования второй доверенной зоны, при этом указанная вторая интегральная схема содержит: область постоянной памяти, расположенную в пределах указанной второй доверенной зоны, для хранения уязвимых данных; второе средство передачи данных для приема уязвимых данных от по меньшей мере одной первой интегральной схемы, при этом указанная область постоянной памяти приспособлена для хранения уязвимых данных, полученных с помощью указанного второго средства передачи данных, и указанное второе средство передачи данных приспособлено для передачи уязвимых данных, сохраненных в области постоянной памяти, по меньшей мере в одно первое встроенное устройство; второе криптографическое средство для расшифровывания и шифрования полученных и сохраненных уязвимых данных на основании симметричного криптографического способа с использованием активного ключа безопасности и второй генератор ключа для инициирования генерирования нового ключа безопасности после включения питания для замены активного ключа безопасности; при этом первая интегральная схема содержит по меньшей мере один защищенный блок обработки данных, приспособленный для обработки уязвимых данных, и первая интегральная схема отделена от второй интегральной схемы; при этом блок обработки данных первой интегральной схемы приспособлен для передачи уязвимых данных из первой доверенной зоны во вторую доверенную зону для защищенного хранения указанных данных в области постоянной памяти второй доверенной зоны, вторая интегральная схема приспособлена для передачи уязвимых данных, сохраненных в области постоянной памяти, в блок обработки данных первой доверенной зоны и первая интегральная схема содержит первое криптографическое средство для защищенной передачи уязвимых данных на основании симметричного криптографического способа с использованием активного ключа безопасности, который может быть заменен указанным новым ключом безопасности, сгенерированным второй интегральной схемой после включения питания.

3. Устройство по п. 2, отличающееся тем, что второе криптографическое средство применяют для защищенной передачи нового сгенерированного ключа от второй интегральной схемы к первой интегральной схеме.

4. Устройство по п. 2, отличающееся тем, что первая и вторая интегральные схемы содержат секретный разовый программируемый ключ включения питания, при этом указанный ключ включения питания применяют для секретной передачи от второй интегральной схемы к первой интегральной схеме указанного нового ключа безопасности, сгенерированного второй интегральной схемой после включения питания, где разовый программируемый ключ включения питания во второй интегральной схеме хранят в области постоянной памяти второй интегральной схемы.

5. Устройство по п. 2, в котором первая интегральная схема содержит первый генератор ключа.

6. Устройство по п. 2, отличающееся тем, что второй генератор ключа приспособлен для инициирования генерирования нового ключа безопасности после каждой передачи уязвимых данных от первой интегральной схемы ко второй интегральной схеме и/или после каждой передачи уязвимых данных от второй интегральной схемы к первой интегральной схеме.

7. Устройство по п. 2, отличающееся тем, что генератор ключа второй интегральной схемы содержит генератор случайных чисел для генерирования ключа безопасности на основании случайного числа.

8. Устройство по п. 2, отличающееся тем, что область постоянной памяти второй интегральной схемы представляет собой энергонезависимую память, защищенную от несанкционированного доступа, или память с резервным источником питания, защищенную от несанкционированного доступа.

9. Способ защищенной двунаправленной передачи уязвимых данных между по меньшей мере одним блоком обработки данных и внешним запоминающим устройством, при этом указанное внешнее запоминающее устройство приспособлено для хранения уязвимых данных, полученных по меньшей мере от одного блока обработки данных, где активный ключ безопасности используют для расшифровывания указанных полученных уязвимых данных или для шифрования уязвимых данных, которые будут отправлены в блок обработки данных и во внешнюю память, и где внешнее запоминающее устройство инициирует и генерирует новый ключ безопасности после включения питания для замены активного ключа безопасности.

10. Способ по п. 9, отличающийся тем, что передачу нового сгенерированного ключа от внешнего запоминающего устройства к блоку обработки данных расшифровывают и шифруют с помощью активного ключа безопасности.

11. Способ по п. 9, отличающийся тем, что секретный разовый программируемый ключ включения питания используют в качестве исходного ключа безопасности для шифрования и расшифровывания первой передачи ключей от внешнего запоминающего устройства к блоку обработки данных после включения питания.

12. Способ по п. 9, отличающийся тем, что генерирование ключа и/или обмен ключами инициируют внешним запоминающим устройством после каждой передачи уязвимых данных от блока обработки данных к запоминающему устройству и/или от внешнего запоминающего устройства к блоку обработки данных.

13. Игровой автомат, содержащий по меньшей мере одну первую интегральную схему для формирования первой доверенной зоны и по меньшей мере одну вторую интегральную схему для формирования второй доверенной зоны, при этом указанная вторая интегральная схема содержит: область постоянной памяти, расположенную в пределах указанной второй доверенной зоны для хранения уязвимых данных; второе средство передачи данных для приема уязвимых данных от по меньшей мере одной первой интегральной схемы, при этом указанная область постоянной памяти приспособлена для хранения уязвимых данных, полученных с помощью указанного второго средства передачи данных, и указанное второе средство передачи данных приспособлено для передачи уязвимых данных, сохраненных в области постоянной памяти, по меньшей мере в одно первое интегральное устройство; второе криптографическое средство для расшифровывания и шифрования полученных и сохраненных уязвимых данных на основании симметричного криптографического способа с использованием активного ключа безопасности и второй генератор ключа для инициирования генерирования нового ключа безопасности после включения питания для замены активного ключа безопасности; при этом первая интегральная схема содержит по меньшей мере один защищенный блок обработки данных, приспособленный для обработки уязвимых данных, и первая интегральная схема отделена от второй интегральной схемы; блок обработки данных первой интегральной схемы приспособлен для передачи уязвимых данных из первой доверенной зоны во вторую доверенную зону для защищенного хранения указанных данных в области постоянной памяти второй доверенной зоны, вторая интегральная схема приспособлена для передачи уязвимых данных, сохраненных в области постоянной памяти, в блок обработки данных первой доверенной зоны и первая интегральная схема содержит первое криптографическое средство для защищенной передачи уязвимых данных на основании симметричного криптографического способа с использованием активного ключа безопасности, который может быть заменен указанным новым ключом безопасности, сгенерированным второй интегральной схемой после включения питания.

14. Игровой автомат по п. 13, отличающийся тем, что блок обработки данных первой интегральной схемы сконфигурирован для управления игровым автоматом и уязвимые данные, сохраненные в области постоянной памяти второй интегральной схемы, содержат по меньшей мере один номер транзакции, который используется блоком обработки данных для проверки подлинности данных бухгалтерского учета, где блок обработки данных содержит генератор номера транзакции для генерирования номера транзакции после каждой игры или события, которое приводит к изменению информации, связанной с игрой.

| US 6209098 B1, 27.03.2001 | |||

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Устройство для герметизации пеналов ядерного реактора | 1982 |

|

SU1085420A1 |

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

Авторы

Даты

2016-07-20—Публикация

2011-12-02—Подача