Изобретение «Способ доставки ключа с проверкой подлинности корреспондента радиосети» относится к области электросвязи, а именно к способам обеспечения криптографической связности корреспондентов сети радиосвязи и установления личности или полномочий пользователя данной радиосети.

Известны способы доставки ключа в системах радиосвязи с проверкой подлинности корреспондента. Так способ открытого распространения ключей Диффи-Хэллмана описан в [1, 2].

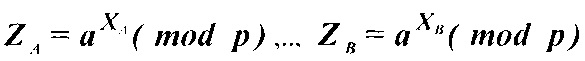

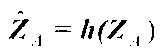

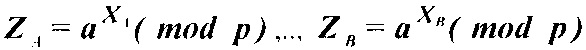

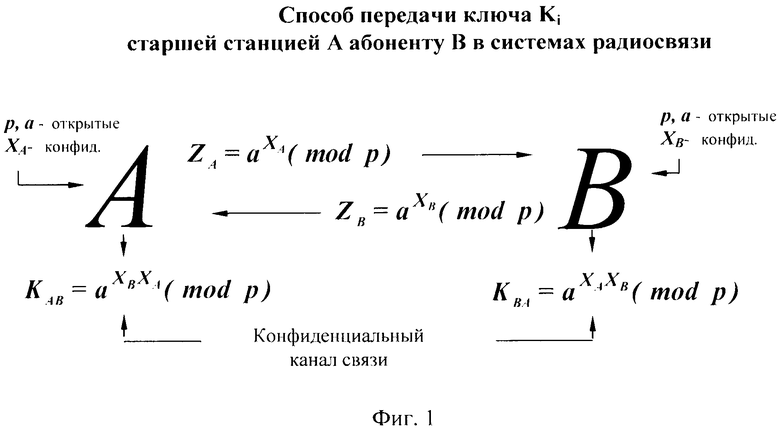

Его сущность заключается в том, что всем пользователям сети радиосвязи, в том числе А и В, известны большое простое число р и примитивный элемент а поля Галуа GF(p). Каждый пользователь имеет индивидуальный неповторяющийся конфиденциальный ключ, который случайным образом выбирается как целое число из интервала (1, р-1). Пользователи сети A и В располагают, соответственно, своими уникальными ключами XA и ХВ, которые являются долговременными.

Корреспондент A с использованием своего конфиденциального ключа XA вычисляет

которое является открытым (общедоступным) ключом и по открытому каналу радиосвязи передается пользователю В. Аналогичным образом корреспондент В формирует свой открытый ключ и полученное значение

где ZB - открытый (общедоступный) ключ станции В, отправляет старшей станции А.

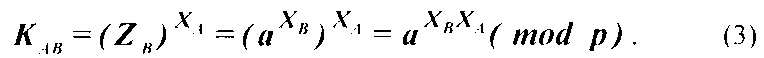

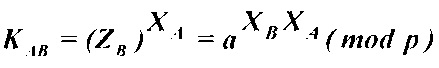

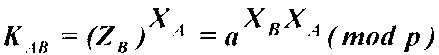

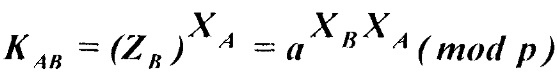

Из своего конфиденциального ключа XA и принятого открытого ключа ZB пользователь А формирует ключ направления связи

Таким же образом и пользователь В вычисляет KBA.

В силу коммутативности операции умножения в рассматриваемой алгебраической группе, включающей XA и ХВ, выполняется равенство: KBA=KAB, и с этого момента пользователь А может использовать KBA как ключ для передачи подчиненной станции В конфиденциального ключа общей ключевой сети Ki.

Способ открытого распространения ключей Диффи-Хэллмана позволяет использовать открытые каналы связи для передачи конфиденциальной ключевой информации, но не устраняет необходимости аутентификации корреспондентов: неизвестно, с кем происходит обмен открытой ключевой информацией.

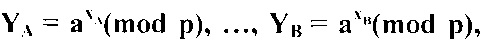

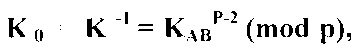

Известен способ формирования ключа шифрования-дешифрования [3], основанный на генерировании двух двоичных векторов чисел а и р, причем р является простым числом и р≥2n-1…, где n - длина ключа в битах, передачи по незащищенному каналу связи двоичных векторов чисел а и р каждому пользователю сети, генерировании пользователями сети независимо друг от друга секретных ключей XA, … ХВ и формировании пользователями сети открытых ключей YA, … YB путем преобразования двоичных векторов секретного ключа и чисел а и р  передачи по незащищенному каналу связи открытых ключей всем другим пользователям сети и формировании пользователями сети для связи с другим пользователем сети общего секретного подключа K=KAB=KBA путем преобразования двоичных векторов своего секретного ключа и открытого ключа другого пользователя сети

передачи по незащищенному каналу связи открытых ключей всем другим пользователям сети и формировании пользователями сети для связи с другим пользователем сети общего секретного подключа K=KAB=KBA путем преобразования двоичных векторов своего секретного ключа и открытого ключа другого пользователя сети

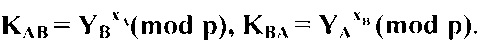

Наиболее близким техническим решением к заявленному изобретению является способ, описанный в заявке на изобретение [3], основанный на алгоритме открытого распределения ключей, заключающийся в том, что пользователи сети формируют для связи с другими пользователями сети двоичный вектор обратного элемента общего секретного подключа между пользователями сети K0 путем преобразования двоичного вектора общего секретного подключа между пользователями сети  и для передачи сообщения формируют двоичный вектор контрольной суммы передаваемого сообщения ξ, формируют шифрключ β путем сложения по модулю два битов двоичного вектора контрольной суммы передаваемого сообщения ξ с битами двоичного вектора общего секретного подключа K, закладывают его в шифрующее устройство, формирующее псевдослучайную последовательность символов максимальной длины 2n-1 для шифрования сообщения, формируют двоичный вектор а, путем сложения по модулю два битов двоичного вектора контрольной суммы передаваемого сообщения ξ с битами двоичного вектора обратного элемента общего секретного подключа между пользователями K0 сети и передают его по каналу связи вместе с зашифрованным сообщением, а при приеме сообщения пользователи сети формируют двоичный вектор контрольной суммы передаваемого сообщения ξ путем сложения по модулю два битов принимаемого двоичного вектора а с битами двоичного вектора обратного элемента общего секретного подключа между пользователями сети K0, а затем формируют шифрключ β путем сложения по модулю два битов двоичного вектора общего секретного подключа K и закладывают его в шифрующее устройство для дешифрования сообщения.

и для передачи сообщения формируют двоичный вектор контрольной суммы передаваемого сообщения ξ, формируют шифрключ β путем сложения по модулю два битов двоичного вектора контрольной суммы передаваемого сообщения ξ с битами двоичного вектора общего секретного подключа K, закладывают его в шифрующее устройство, формирующее псевдослучайную последовательность символов максимальной длины 2n-1 для шифрования сообщения, формируют двоичный вектор а, путем сложения по модулю два битов двоичного вектора контрольной суммы передаваемого сообщения ξ с битами двоичного вектора обратного элемента общего секретного подключа между пользователями K0 сети и передают его по каналу связи вместе с зашифрованным сообщением, а при приеме сообщения пользователи сети формируют двоичный вектор контрольной суммы передаваемого сообщения ξ путем сложения по модулю два битов принимаемого двоичного вектора а с битами двоичного вектора обратного элемента общего секретного подключа между пользователями сети K0, а затем формируют шифрключ β путем сложения по модулю два битов двоичного вектора общего секретного подключа K и закладывают его в шифрующее устройство для дешифрования сообщения.

Недостатком указанного способа является невозможность использования данного способа в сетях радиосвязи, где необходима работа трех и более корреспондентов на едином ключе, а также требуется дополнительное определение подлинности корреспондентов сети, с кем ведется обмен открытыми и конфиденциальными ключами.

Технический результат направлен на построение способа доставки ключа конфиденциальной связи всем корреспондентам сети радиосвязи с одновременной проверкой подлинности корреспондента данной сети.

Технический результат достигается тем, что в известном способе формирования ключей шифрования-дешифрования, основанном на генерировании пользователями сети большого простого числа р, примитивного элемента а поля Галуа GF(p), индивидуального конфиденциального ключа Xi, формировании корреспондентами сети своих открытых ключей  , обмене ими по открытому каналу радиосвязи с последующей выработкой из своего XA и принятого ZB ключа направления связи

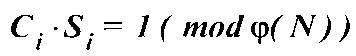

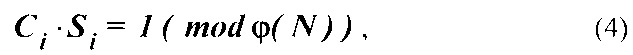

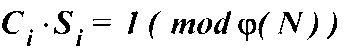

, обмене ими по открытому каналу радиосвязи с последующей выработкой из своего XA и принятого ZB ключа направления связи  , который будет использован для передачи на станцию В ключа общей ключевой сети Ki, при этом пользователи сети дополнительно генерируют N, как произведение двух больших простых чисел d и q, формируют личный конфиденциальный ключ цифровой подписи Si, который может быть частью индивидуального конфиденциального ключа Xi, вырабатывают свой открытый ключ проверки цифровой подписи Ci, удовлетворяющий условию

, который будет использован для передачи на станцию В ключа общей ключевой сети Ki, при этом пользователи сети дополнительно генерируют N, как произведение двух больших простых чисел d и q, формируют личный конфиденциальный ключ цифровой подписи Si, который может быть частью индивидуального конфиденциального ключа Xi, вырабатывают свой открытый ключ проверки цифровой подписи Ci, удовлетворяющий условию  , передают его всем корреспондентам сети вместе с цифровой подписью своего открытого ключа Zi, который сжимается хэш-функцией до образа

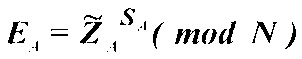

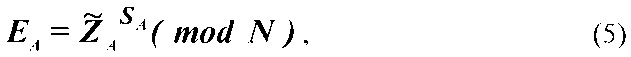

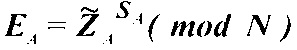

, передают его всем корреспондентам сети вместе с цифровой подписью своего открытого ключа Zi, который сжимается хэш-функцией до образа  и подписывается по правилу

и подписывается по правилу  , при этом подлинность отправителя А будет определяться при выполнении условия

, при этом подлинность отправителя А будет определяться при выполнении условия  .

.

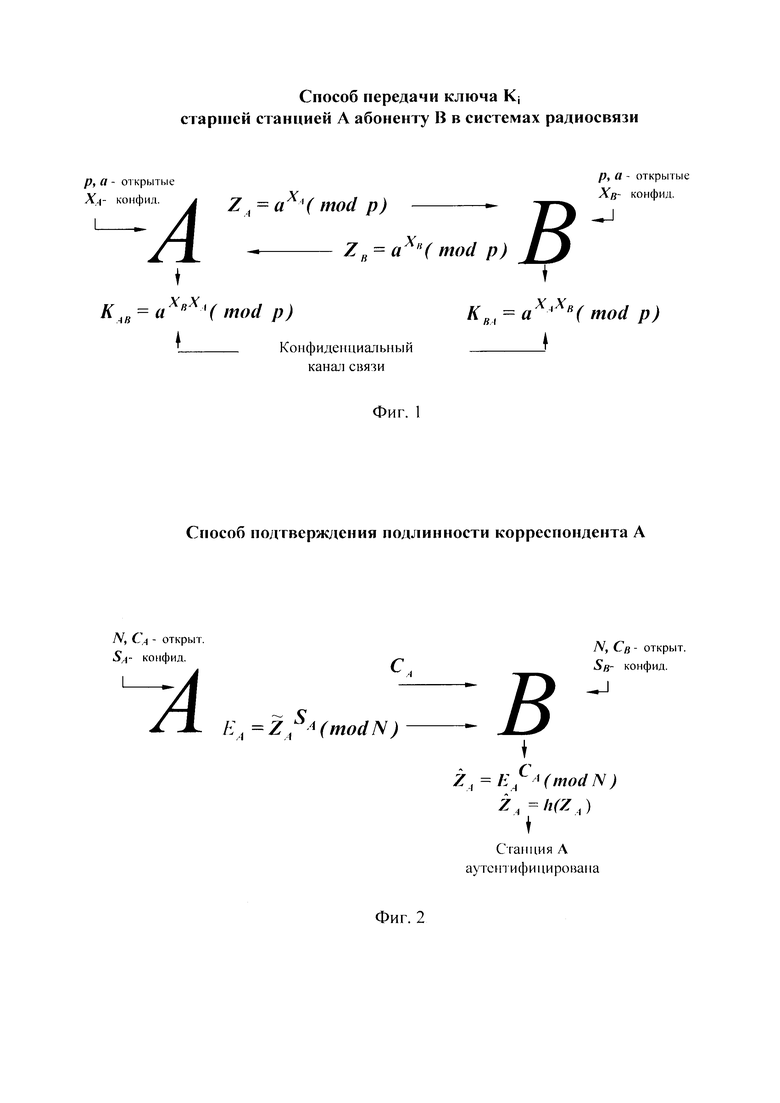

На фиг. 1 представлен способ передачи ключа Ki старшей станцией А абоненту В в системах радиосвязи, на фиг. 2 - способ процедуры проверки пользователем В подлинности старшей станции А.

Пусть корреспонденты А и В располагают модулем N, представленным как произведение двух больших простых чисел d и q, то есть N=d⋅q.

Каждый пользователь имеет личный конфиденциальный ключ формирования цифровой подписи, который также может быть записан в устройство в качестве долговременного. Личный ключ формирования цифровой подписи может также являться частью индивидуального конфиденциального ключа Xi каждого радиосредства. Так, станция А имеет личный ключ формирования цифровой подписи SA, корреспондент В - SB.

Из конфиденциального ключа формирования цифровой подписи для каждого i-го радиосредства вырабатывается свой открытый ключ проверки цифровой подписи Ci, удовлетворяющий условию

где ϕ(N) - функция Эйлера.

Данный открытый ключ проверки цифровой подписи является персональным идентификационным номером (ПИН) каждого радиосредства и может быть сообщен всем корреспондентам данной сети. Таким образом корреспондент В располагает открытым ключом CA станции A.

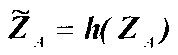

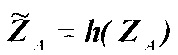

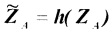

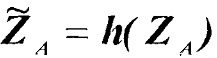

Станция А формирует цифровую подпись своего открытого ключа ZA. Открытый ключ ZA сжимается хэш-функцией до образа  , затем образ

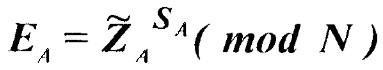

, затем образ  подписывается по правилу

подписывается по правилу

и полученное значение EA вместе с открытым ключом ZA отправляет по открытому каналу связи корреспонденту В.

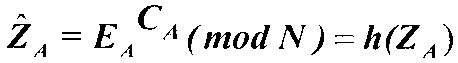

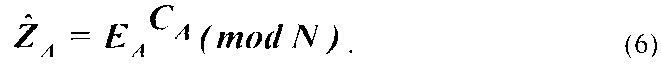

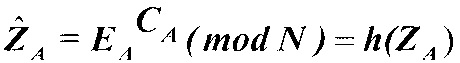

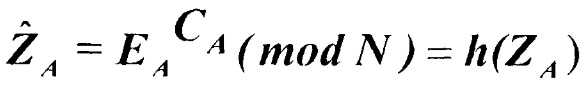

Проверка подлинности корреспондента А на станции B осуществляется путем сравнения принятого из канала открытого ключа ZA и восстановленного из полученной криптограммы EA значения

При выполнении условия  , пользователь В убеждается в подлинности станции А.

, пользователь В убеждается в подлинности станции А.

Процесс аутентификации станцией А пользователя В осуществляется аналогично. В данном случае знание ключа проверки подписи не дает противнику возможности вычислить (вскрыть) ключ формирования подписи и таким образом навязать ложную ключевую информацию.

По сравнению с известным, предлагаемый способ доставки ключа Ki законным пользователям сети радиосвязи с использованием алгоритма открытого распространения ключей и аутентификацией на основе цифровой подписи:

1. Не требует предварительной рассылки грифованной ключевой информации.

2. Обеспечивает оперативное доведение ключевой информации общей связи до каждого пользователя сети радиосвязи и восстановление скрытой связи при произвольном числе компрометаций.

Список использованных источников

1. New Directions in Cryptography W. Diffie and M.H. Hellman. IEEE Transactions on Information Theory, vol. IT-22, Nov. 1976.

2. Хоффман, Л.Д. Современные методы защиты информации [Текст] / Л.Д. Хоффман. - М.: Сов. радио, 1980. - 237 с.

3. Заявка на изобретение RU №2004110662 A, 07.04.2004.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ | 2004 |

|

RU2277759C2 |

| СПОСОБ ГЕНЕРАЦИИ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2008 |

|

RU2392736C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2184390C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2183348C2 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ КОЛЛЕКТИВНОЙ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2007 |

|

RU2402880C2 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ-ДЕШИФРОВАНИЯ | 2001 |

|

RU2230438C2 |

| Постквантовый способ формирования и проверки подлинности электронной цифровой подписи, заверяющей электронный документ | 2022 |

|

RU2809528C2 |

| Способ аутентификации корреспондентов радиосети | 2017 |

|

RU2653316C1 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2007 |

|

RU2369974C1 |

| СПОСОБ ФОРМИРОВАНИЯ СЕРТИФИКАТА ОТКРЫТОГО КЛЮЧА | 2010 |

|

RU2452013C2 |

Изобретение относится к области электросвязи. Технический результат - построение способа доставки ключа конфиденциальной связи всем корреспондентам сети радиосвязи с одновременной проверкой подлинности корреспондента данной сети. Способ формирования ключей шифрования-дешифрования, основанный на генерировании пользователями сети большого простого числа р, примитивного элемента а поля Галуа GF(p), индивидуального конфиденциального ключа Xi, формировании корреспондентами сети своих открытых ключей  , обмене ими по открытому каналу радиосвязи с последующей выработкой из своего XA и принятого ZB ключа направления связи

, обмене ими по открытому каналу радиосвязи с последующей выработкой из своего XA и принятого ZB ключа направления связи  , который будет использован для передачи на станцию В ключа общей ключевой сети Ki, при этом пользователи сети дополнительно генерируют N, как произведение двух больших простых чисел d и q, формируют личный конфиденциальный ключ цифровой подписи Si, который может быть частью индивидуального конфиденциального ключа Xi, вырабатывают свой открытый ключ проверки цифровой подписи Ci, удовлетворяющий условию

, который будет использован для передачи на станцию В ключа общей ключевой сети Ki, при этом пользователи сети дополнительно генерируют N, как произведение двух больших простых чисел d и q, формируют личный конфиденциальный ключ цифровой подписи Si, который может быть частью индивидуального конфиденциального ключа Xi, вырабатывают свой открытый ключ проверки цифровой подписи Ci, удовлетворяющий условию  , передают его всем корреспондентам сети вместе с цифровой подписью своего открытого ключа Zi, который сжимается хэш-функцией до образа

, передают его всем корреспондентам сети вместе с цифровой подписью своего открытого ключа Zi, который сжимается хэш-функцией до образа  и подписывается по правилу

и подписывается по правилу  , при этом подлинность отправителя А будет определяться при выполнении условия

, при этом подлинность отправителя А будет определяться при выполнении условия  . 2 ил.

. 2 ил.

Способ доставки ключа с проверкой подлинности корреспондента радиосети, заключающийся в генерировании пользователями сети большого простого числа р, примитивного элемента а поля Галуа GF(p), индивидуального конфиденциального ключа Хi, формировании корреспондентами сети своих открытых ключей  , обмене ими по открытому каналу радиосвязи с последующей выработкой из своего XA и принятого ZB ключа направления связи

, обмене ими по открытому каналу радиосвязи с последующей выработкой из своего XA и принятого ZB ключа направления связи  , который будет использован для передачи на станцию В ключа общей ключевой сети Ki, отличающийся тем, что пользователи сети дополнительно генерируют N, как произведение двух больших простых чисел d и q, формируют личный конфиденциальный ключ цифровой подписи Si, который может быть частью индивидуального конфиденциального ключа Xi, вырабатывают свой открытый ключ проверки цифровой подписи Сi, удовлетворяющий условию Сi⋅Si=1(modϕ(N)), передают его всем корреспондентам сети вместе с цифровой подписью своего открытого ключа Zi, который сжимается хэш-функцией до образа

, который будет использован для передачи на станцию В ключа общей ключевой сети Ki, отличающийся тем, что пользователи сети дополнительно генерируют N, как произведение двух больших простых чисел d и q, формируют личный конфиденциальный ключ цифровой подписи Si, который может быть частью индивидуального конфиденциального ключа Xi, вырабатывают свой открытый ключ проверки цифровой подписи Сi, удовлетворяющий условию Сi⋅Si=1(modϕ(N)), передают его всем корреспондентам сети вместе с цифровой подписью своего открытого ключа Zi, который сжимается хэш-функцией до образа  и подписывается по правилу

и подписывается по правилу  , при этом подлинность отправителя A будет определяться при выполнении условия

, при этом подлинность отправителя A будет определяться при выполнении условия  .

.

| RU 2004110662 A, 27.09.2005 | |||

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2012 |

|

RU2480923C1 |

| СПОСОБ ГЕНЕРАЦИИ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2008 |

|

RU2392736C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2183348C2 |

| Токарный резец | 1924 |

|

SU2016A1 |

| US 9361479 B2, 07.06.2016 | |||

| US 9037564 B2, 19.05.2015. | |||

Авторы

Даты

2018-05-16—Публикация

2016-06-14—Подача