ОБЛАСТЬ ТЕХНИКИ

[1] Настоящее изобретение относится к системам и способам аутентификации и шифрования, в частности к системам и способам аутентификации и шифрования с защитой от перехвата.

УРОВЕНЬ ТЕХНИКИ

[2] В современном обществе в повседневной жизни необходимо использовать, среди прочего, широкое множество различных информационных устройств, таких как мобильные телефоны, персональные компьютеры, ноутбуки и банкоматы. На информационных устройствах могут быть сохранены персональные данные пользователя. Вследствие того, что защита этих персональных данных является важной задачей, существуют способы безопасной блокировки и разблокировки этих устройств.

[3] В настоящее время наиболее широко используемый способ блокировки и разблокировки этих устройств представляет собой процедуру аутентификации вызовов на основе паролей, при этом для распознавания личности устройство обычно требует от пользователей ввести идентификатор пользователя и пароль еще до получения ими доступа к своим сервисам. Такой способ известен как регистрирация входа. Процесс регистрации входа предназначен для предотвращения кражи персональных данных пользователя или их изменения обманным путем.

[4] При быстром ежедневном росте сетевого покрытия и доступности сети хакерам становится все более удобнее делать своей мишенью пароли пользователей для получения доступа к их личной информации. Кроме того, хакеры становятся все более и более изощренными при угадывании и взломе паролей пользователя. Таким образом, простые пароли более не обеспечивают достаточную защиту от киберугроз и кибершпионажа.

[5] Ввиду этого для улучшения защиты были разработаны различные механизмы. Например, пользователям необходимо создать пароль, соответствующий требованиям по длине пароля, сложности и невозможности угадывания, так что в теории пароль должен иметь силу, достаточную для предотвращения атак, основанных на методе поиска перебором, и атак, основанных на методе перебора по словарю. Кроме того, пользователям необходимо периодически изменять свои пароли для аннулирования старых паролей, что уменьшает вероятность их взлома. Эти механизмы действительно улучшают безопасность до конкретной степени, что помогает пользователям защитить свои аккаунты.

[6] Однако, каждая организация может иметь иную совокупность правил создания пароля. В соответствии с некоторыми такими правилами необходимая длина пароля составляет по меньшей мере 6 или 8 знаков. Некоторые такие правила требуют использования сочетания заглавных и строчных букв, а также номеров. Некоторые такие правила требуют использования по меньшей мере одного специального знака, а некоторые другие правила не допускают использования специальных знаков, так что когда вы думаете, что вы только что создали очень сильный пароль, который вы можете везде использовать, появится другое место, имеющее другую совокупность требований, согласно которым ваш превосходный пароль будет недействительным.

[7] В результате существования различных правил создания пароля, может быть сложно, если не невозможно, пользователям запомнить многочисленные пароли, которые они установили на различных сайтах/в различных организациях. Таким образом, пользователи обычно хранят свои пароли, например, в файле, сохраненном на своем устройстве хранения информации и/или приложении для хранения паролей, запускаемом на своем устройстве хранения информации. Сохраненные пароли могут стать целью хакеров, а если они получат доступ к устройству, на котором сохранены пароли, то они получает доступ ко всем паролям и всем защищенным паролем аккаунтам/сайтам пользователя. Таким образом, реализация строгих правил в отношении паролей с тем, чтобы избежать использования слишком слабых паролей, может возыметь обратный эффект по отношению к ожидаемому эффекту (повышенный риск раскрытия дополнительной информации).

[8] В попытке решить вышеописанные проблемы, связанные с обычными паролями, были разработаны новые способы. Эти способы могут включать, помимо прочего, использование фотографий, графических изображений или различных форм и оттенков для усложнения хакерам задачи по осуществлению считывания или кражи. Для валидации предоставления пользователю доступа в некоторых технологиях даже используют жесты и размещение информации в конкретных местах экрана для ввода данных. Однако, ни один из этих способов не может обойти скрытую камеру, которая может записывать каждый шаг пользователей каждый раз, когда они регистрируют вход в устройство. Если хакер может воспроизвести всю записанную информацию и может проанализировать каждый шаг пользователя, этот хакер в конечном счете получит доступ.

[9] Основными проблемами известных способов аутентификации являются:

(1) Обычные пароли и контрольные вопросы (наиболее широко используемый способ) не защищены от считывания;

(2) Способы на основе графических изображений и фотографий могут потребовать загрузки пользователем файла изображения или фотографии, а система должна хранить и поддерживать такие изображения и/или фотографии. Это увеличивает нагрузку на пользователя и систему, а если хакеры запишут и воспроизведут процесс регистрации входа, изображения все еще могут быть распознаны;

(3) Новые способы аутентификации на основе графических изображений, жестов и/или местоположений могут быть использованы только между человеком и компьютером, но не могут быть использованы между двумя машинами.

[10] Таким образом, существует потребность в создании систем и способов аутентификации и шифрования, которые не имеют вышеописанных проблем.

РАСКРЫТИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

[11] Задача настоящего изобретения заключается в преодолении по меньшей мере вышеописанных проблем/недостатков и в обеспечении по меньшей мере нижеописанных преимуществ.

[12] Таким образом, задача настоящего изобретения заключается в создании системы и способа для аутентификации пользователя.

[13] Еще одна задача настоящего изобретения заключается в создании системы и способа для аутентификации пользователя, пытающегося получить доступ к электронному устройству.

[14] Еще одна задача настоящего изобретения заключается в создании системы и способа для аутентификации пользователя, запрашивающего доступ к сохраненной в электронном виде информации.

[15] Еще одна задача настоящего изобретения заключается в создании системы и способа для аутентификации пользователя, запрашивающего доступ к устройству по сети.

[16] Еще одна задача настоящего изобретения заключается в создании системы и способа для аутентификации пользователя, использующего коды доступа, которые содержат заданное количество символов.

[17] Еще одна задача настоящего изобретения заключается в создании системы и способа для аутентификации пользователя, использующего многочисленные токены, каждый из которых представляет собой группу по меньшей мере из двух символов из совокупности символов, использованных для создания кода доступа пользователя.

[18] Еще одна задача настоящего изобретения заключается в создании системы и способа для шифрования и дешифрования электронной информации.

[19] Еще одна задача настоящего изобретения заключается в создании системы и способа для шифрования и дешифрования электронной информации, использующей код доступа, содержащий заданное количество символов, для шифрования и дешифрования электронной информации.

[20] Еще одна задача настоящего изобретения заключается в создании системы и способа для шифрования и дешифрования электронной информации, использующей код доступа, содержащий заданное количество символов, в сочетании с многочисленными токенами, каждый из которых представляет собой группу по меньшей мере из двух символов из совокупности символов, использованных для создания кода доступа.

[21] Для решения по меньшей мере вышеописанных задач, полностью или частично, предложен способ аутентификации пользователя с использованием заданного кода доступа, содержащего заданное количество символов («символов кода доступа»), выбранных из совокупности символов, при этом каждый из заданных символов кода доступа характеризуется заданным положением пина, а указанный способ включает: представление пользователю совокупность токенов, которая содержит по меньшей мере два токена и в которой каждый токен содержит по меньшей мере два символа, принадлежащих указанной совокупности символов, направление пользователю запроса на выбор токена из указанной совокупности токенов для каждого положения пина в заданном коде доступа и осуществление аутентификации пользователя на основании выбранных пользователем токенов.

[22] Кроме того, для решения по меньшей мере вышеописанных задач, полностью или частично, предложена система для аутентификации пользователя с использованием заданного кода доступа, содержащего заданное количество символов («символов кода доступа»), выбранных из совокупности символов, при этом каждый из заданных символов кода доступа характеризуется заданным положением пина, а указанная система содержит: процессор, память, к которой имеет доступ процессор, и модуль аутентификации/шифрования, содержащий совокупность компьютерочитаемых инструкций, сохраненных в памяти и исполняемых процессором для представления пользователю совокупности токенов, которая содержит по меньшей мере два токена и в которой каждый токен содержит по меньшей мере два символа, принадлежащие указанной совокупности символов, направлять пользователю запрос на выбор токена из указанной совокупности токенов для каждого положения пина в заданном коде доступа и аутентифицировать пользователя на основании выбранных пользователем токенов.

[23] Дополнительные преимущества, задачи и признаки настоящего изобретения будут определены отчасти в приведенном далее описании и отчасти станут очевидными специалисту в данной области техники после ознакомления с приведенным далее описанием или могут быть получены при реализации настоящего изобретения. Задачи и преимущества настоящего изобретения могут быть реализованы и получены таким образом, как это указано, в частности, в прилагаемой формуле изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[24] Настоящее изобретение будет подробно описано со ссылкой на нижеперечисленные чертежи, на которых одни и те же ссылочные номера присвоены одинаковым элементам.

[25] На фиг. 1А показана структурная схема, иллюстрирующая пример системы аутентификации/шифрования с защитой от перехвата, которая может быть встроена в устройство или сервер, к которому имеет доступ клиентская система, в соответствии с одним из вариантов реализации настоящего изобретения.

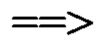

[26] На фиг. 1В показана структурная схема, иллюстрирующая систему аутентификации/шифрования с защитой от перехвата, встроенную в устройство, в соответствии с одним из вариантов реализации настоящего изобретения.

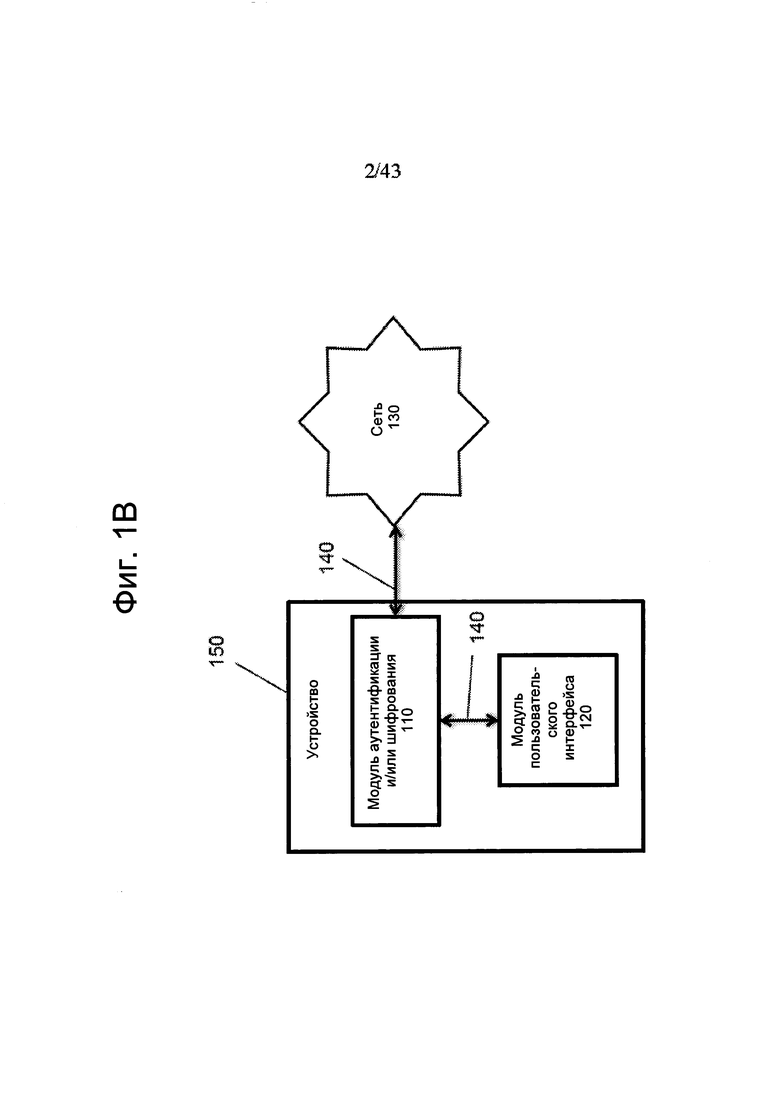

[27] На фиг. 1С показана структурная схема, иллюстрирующая систему аутентификации/шифрования с защитой от перехвата, встроенную в сервер, к которому клиентское устройство имеет доступ посредством сети, в соответствии с одним из вариантов реализации настоящего изобретения.

[28] На фиг. 1D показана структурная схема одного из примеров аппаратной реализации системы аутентификации/шифрования с защитой от перехвата в соответствии с одним из вариантов реализации настоящего изобретения.

[29] На фиг. 2А показаны примеры символов, сгруппированных в четыре измерения, в соответствии с одним из вариантов реализации настоящего изобретения.

[30] На фиг. 2В показаны примеры символов, сгруппированных в пять измерений, в соответствии с одним из вариантов реализации настоящего изобретения.

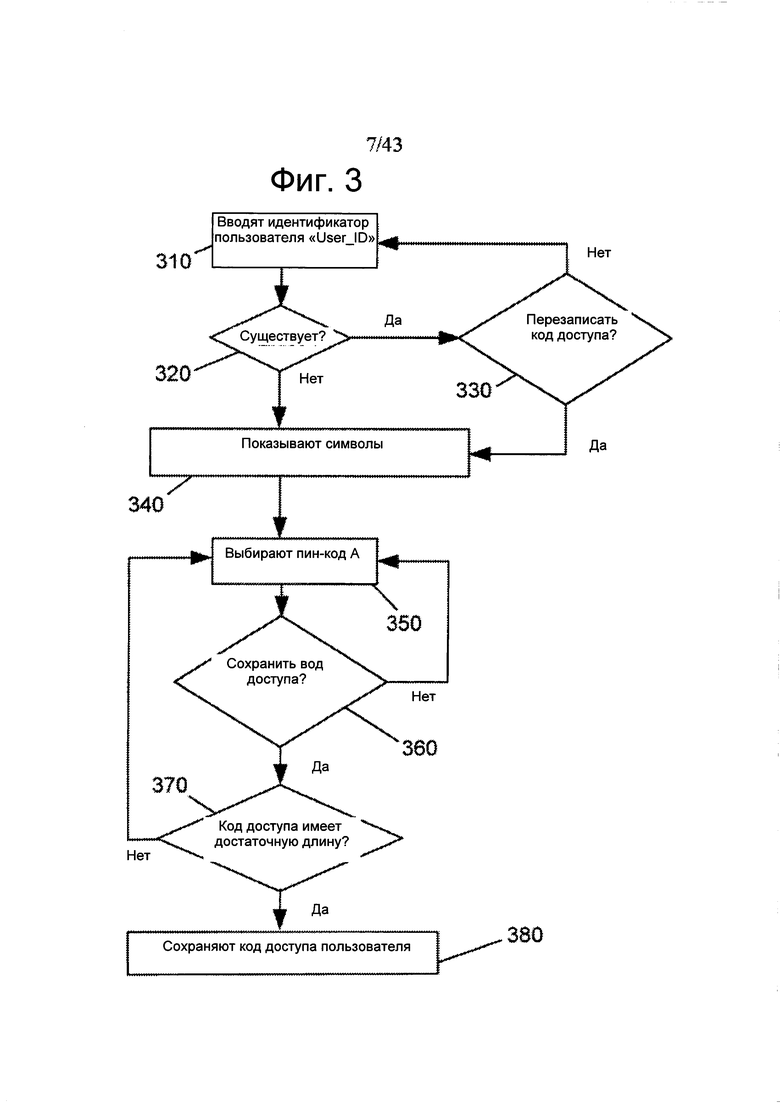

[31] На фиг. 3 показана блок-схема, иллюстрирующая пример процесса, реализуемого модулем аутентификации/шифрования с тем, чтобы позволить пользователю создать код доступа, в соответствии с одним из вариантов реализации настоящего изобретения.

[32] На фиг. 4 показана блок-схема, иллюстрирующая пример процесса, реализуемого модулем аутентификации/шифрования для аутентификации пользователя, в соответствии с одним из вариантов реализации настоящего изобретения.

[33] На фиг. 5 показана таблица, в которой приведены примеры правил генерации токена, используемых модулем аутентификации/шифрования, в соответствии с одним из вариантов реализации настоящего изобретения.

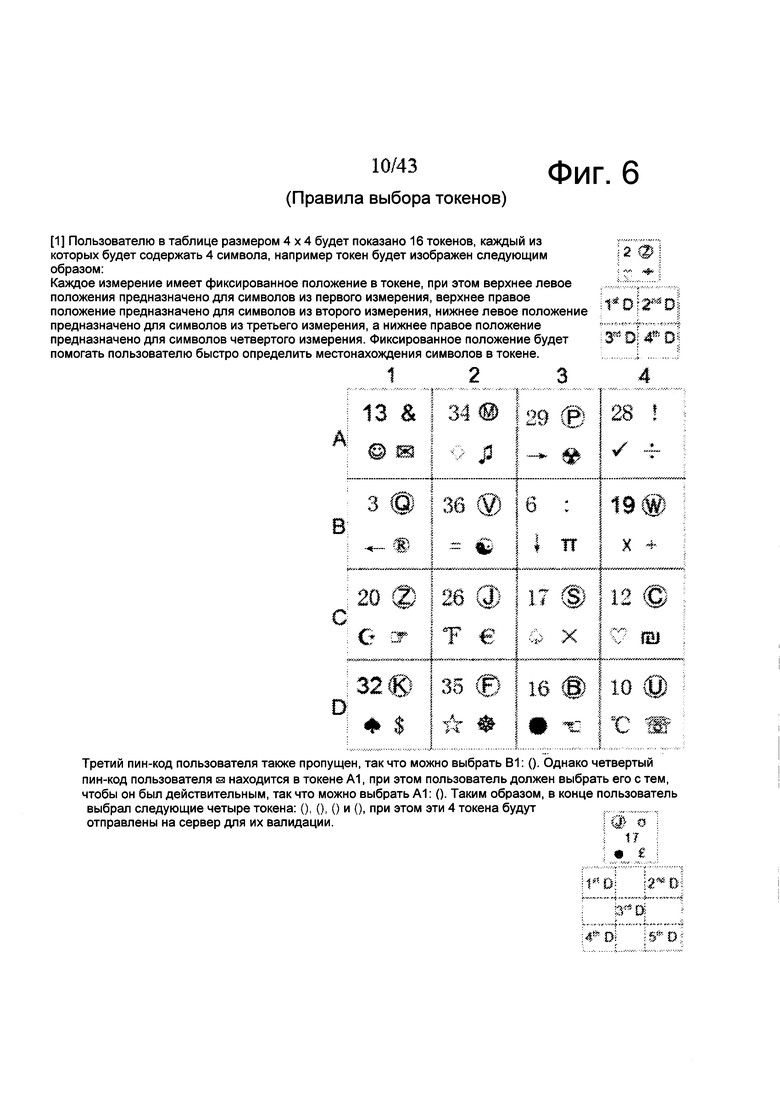

[34] На фиг. 6 показана таблица, в которой приведены правила выбора токена, используемые модулем аутентификации/шифрования, в соответствии с одним из вариантов реализации настоящего изобретения.

[35] На фиг. 7 показана таблица примеров правил валидации токена, используемых модулем аутентификации/шифрования, в соответствии с одним из вариантов реализации настоящего изобретения.

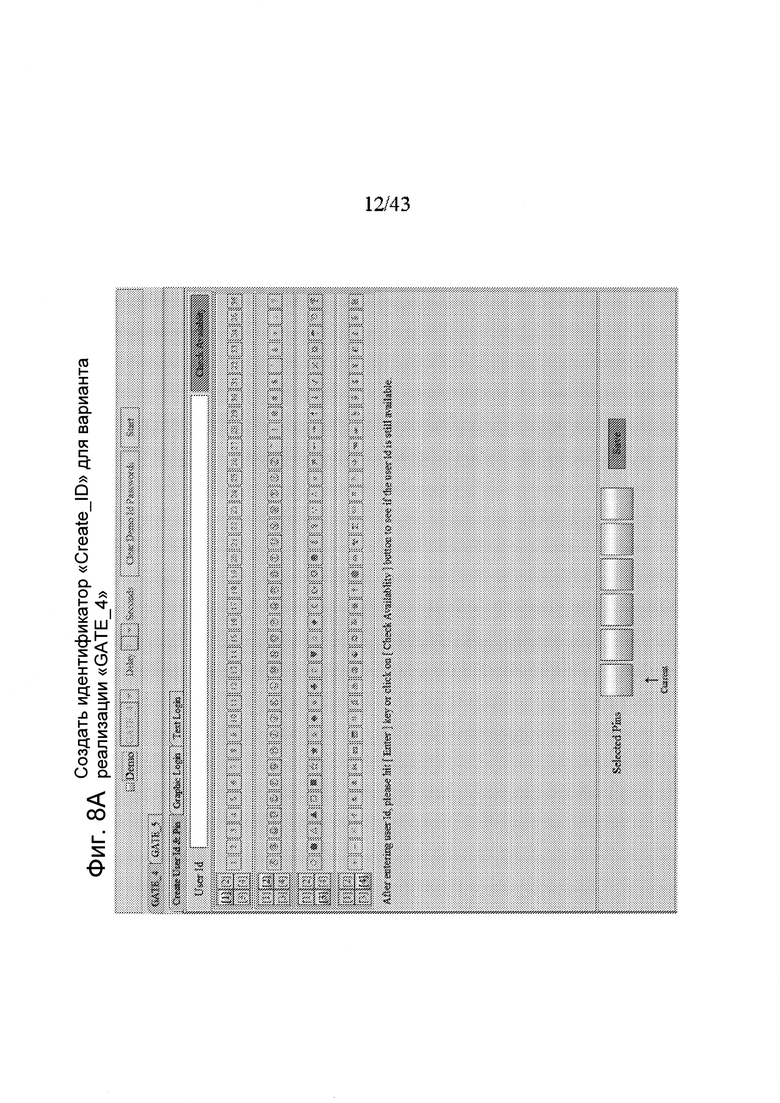

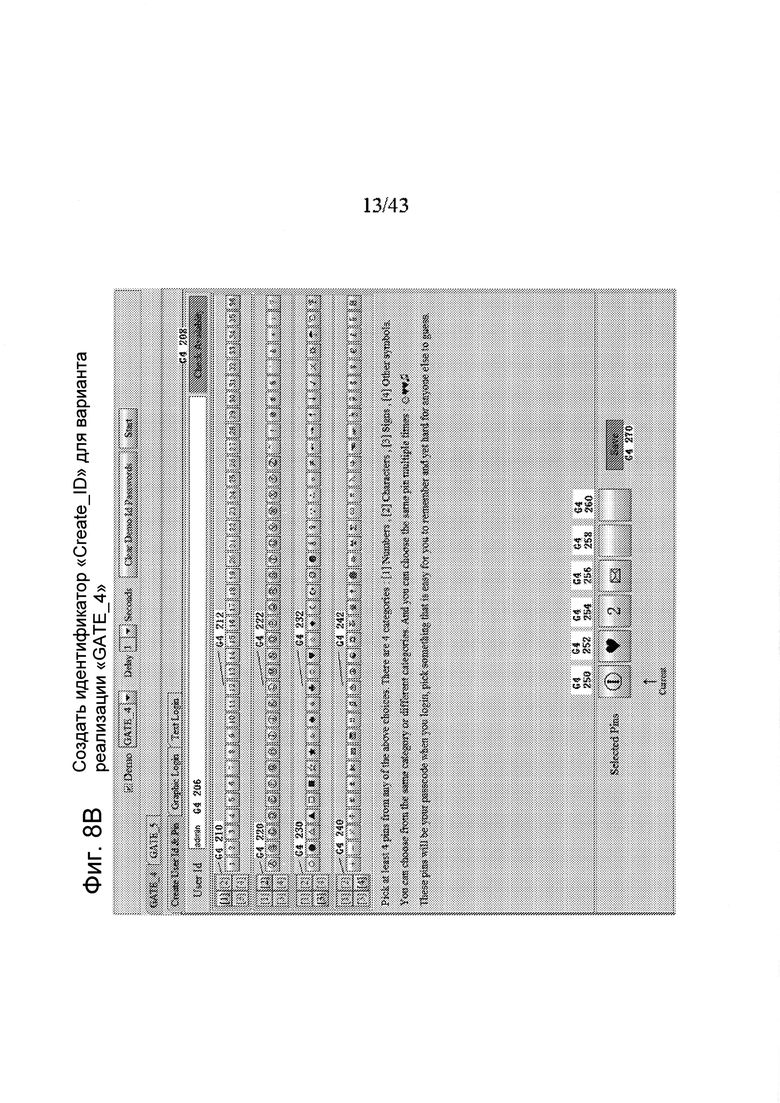

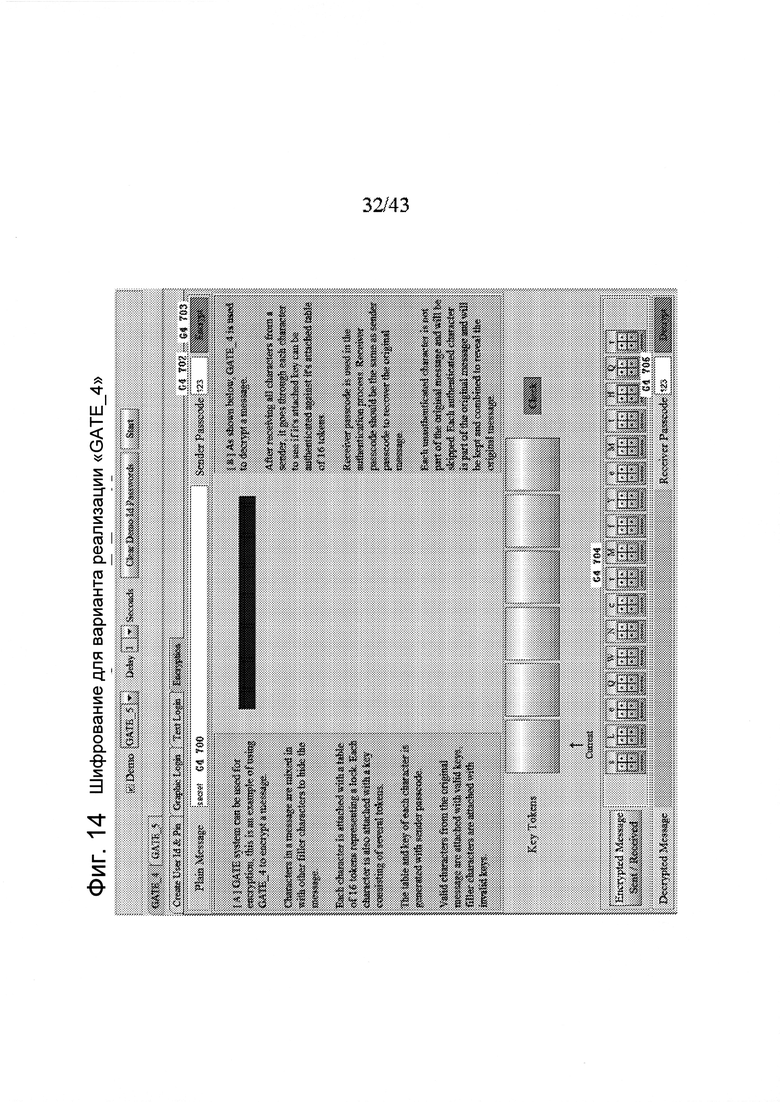

[36] На фиг. 8А и 8В показаны примеры снимков экрана, иллюстрирующих процесс создания (регистрации) идентификатора пользователя в варианте реализации «GATE_4», в соответствии с одним из вариантов реализации настоящего изобретения.

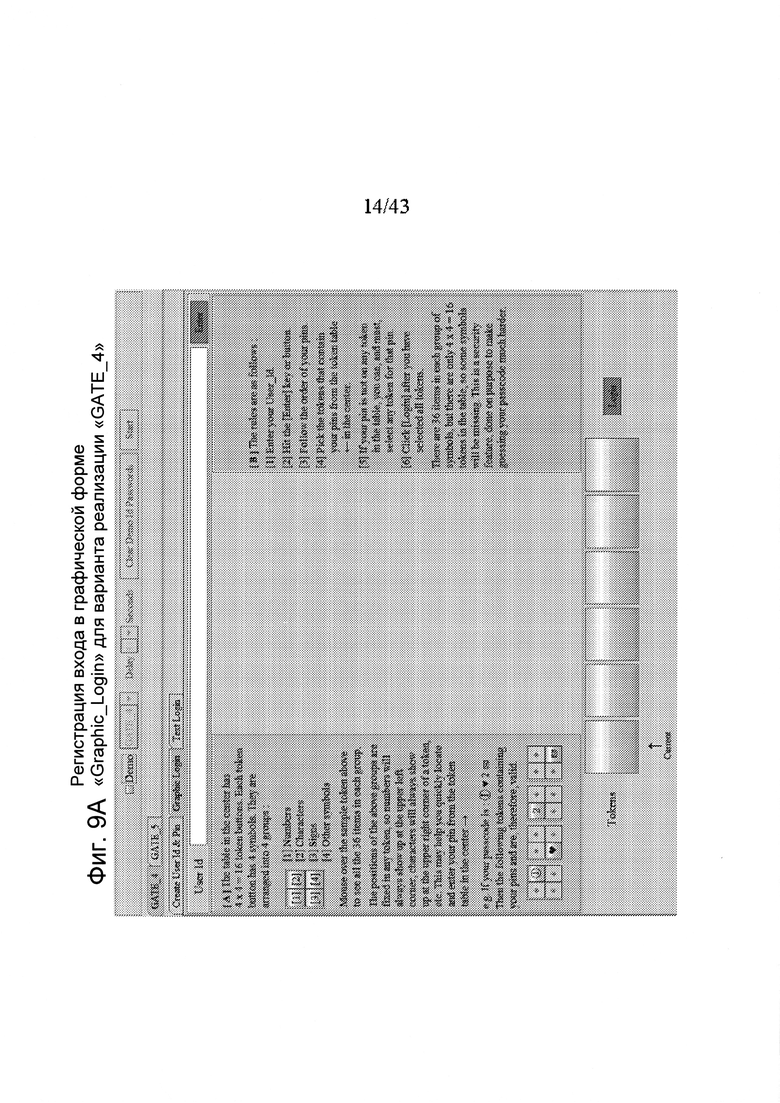

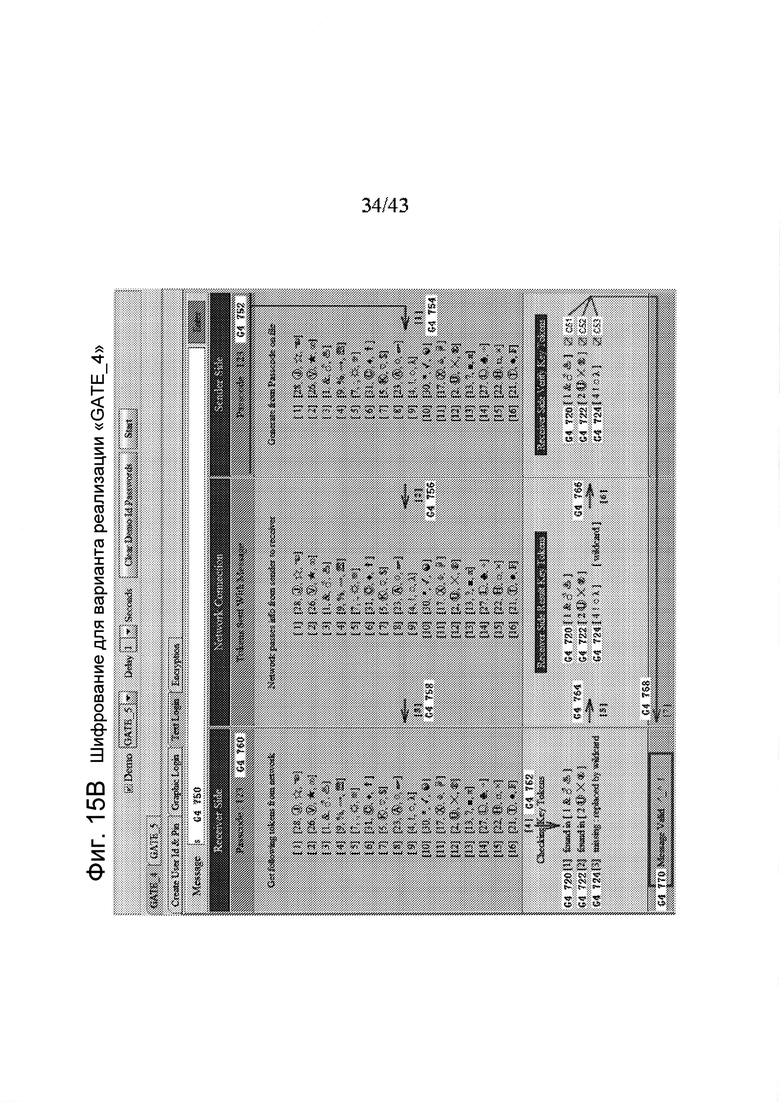

[37] На фиг. 9A-9D показаны примеры снимков экрана, иллюстрирующих процесс регистрации входа пользователя в варианте реализации «GATE_4», в соответствии с одним из вариантов реализации настоящего изобретения.

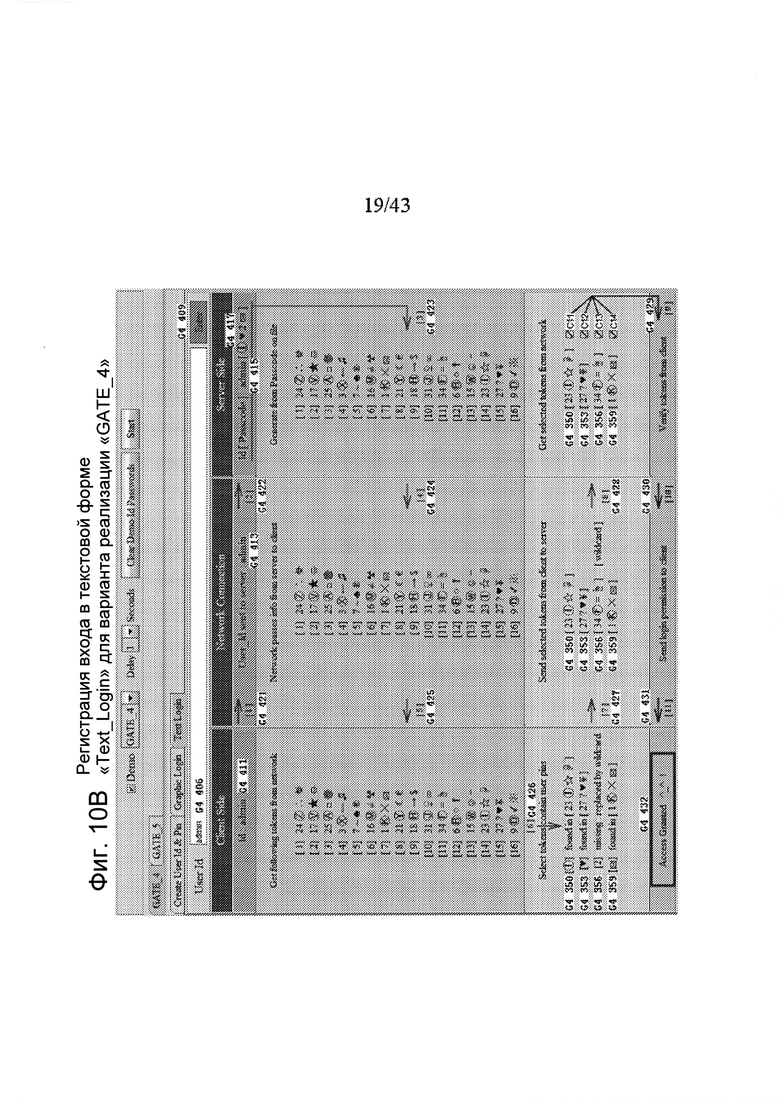

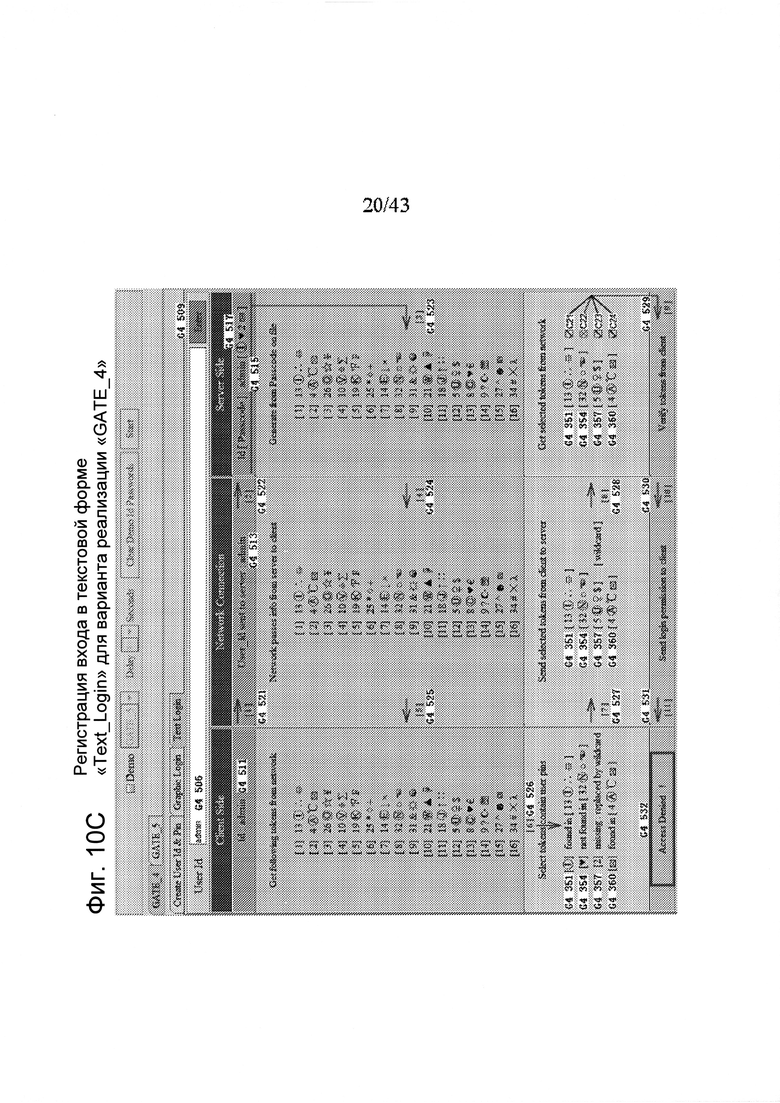

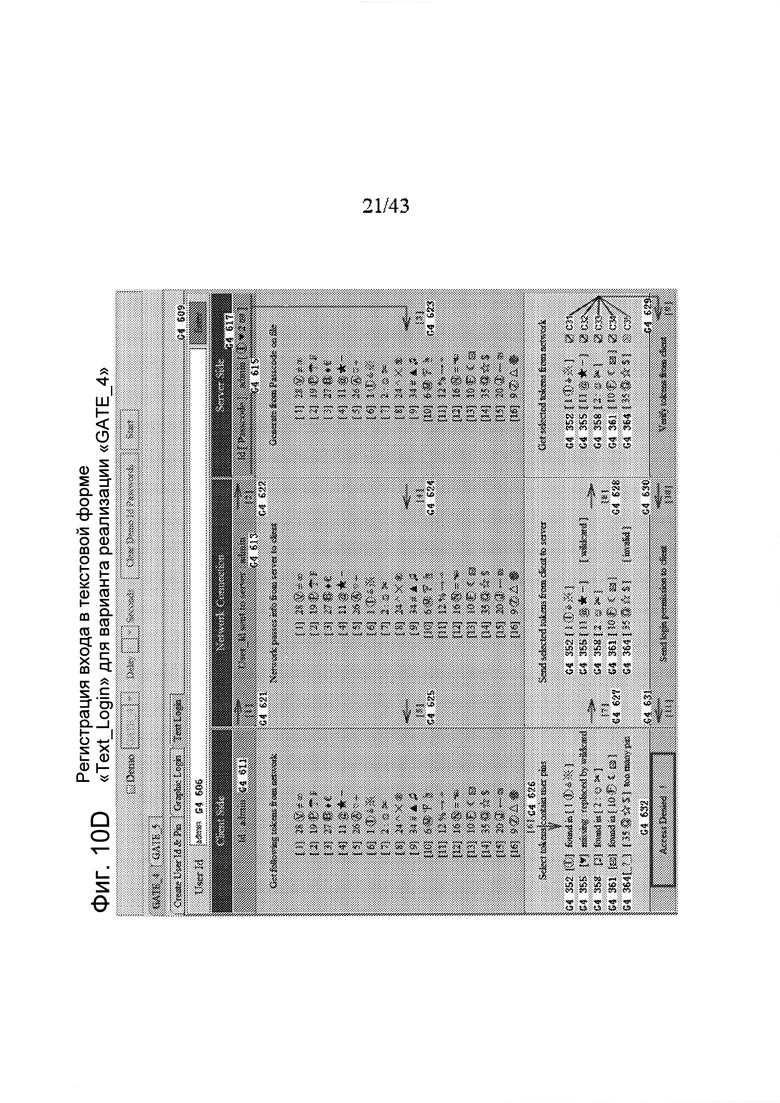

[38] На фиг. 10A-10D показаны примеры снимков экрана, иллюстрирующих процесс регистрации входа пользователя в варианте реализации «GATE_4» в текстовом формате, в соответствии с одним из вариантов реализации настоящего изобретения.

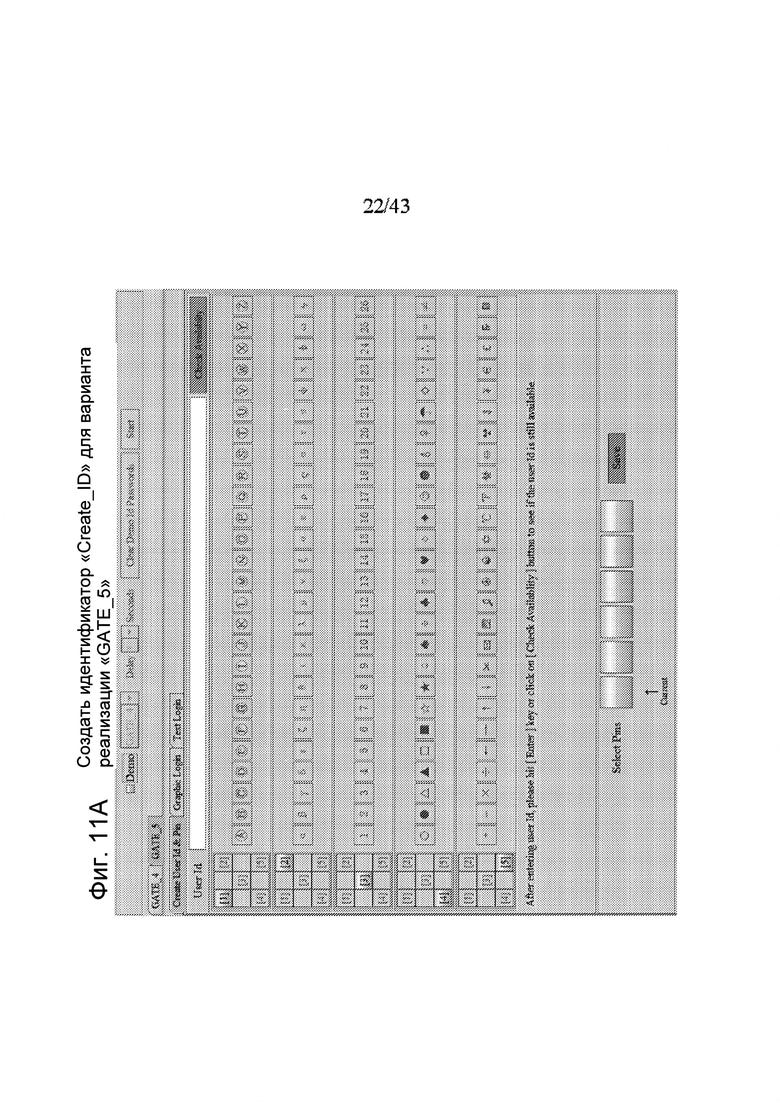

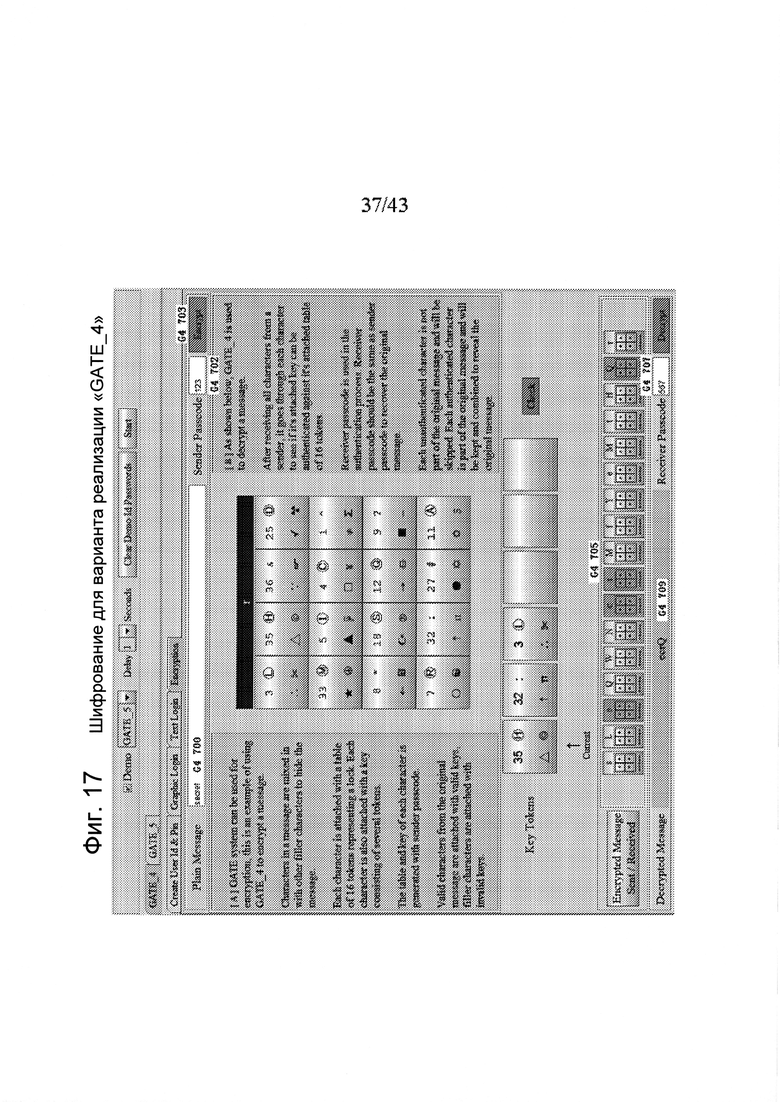

[39] На фиг. 11А и 11В показаны примеры снимков экрана, иллюстрирующих процесс создания (регистрации) идентификатора пользователя в варианте реализации «GATE_5», в соответствии с одним из вариантов реализации настоящего изобретения.

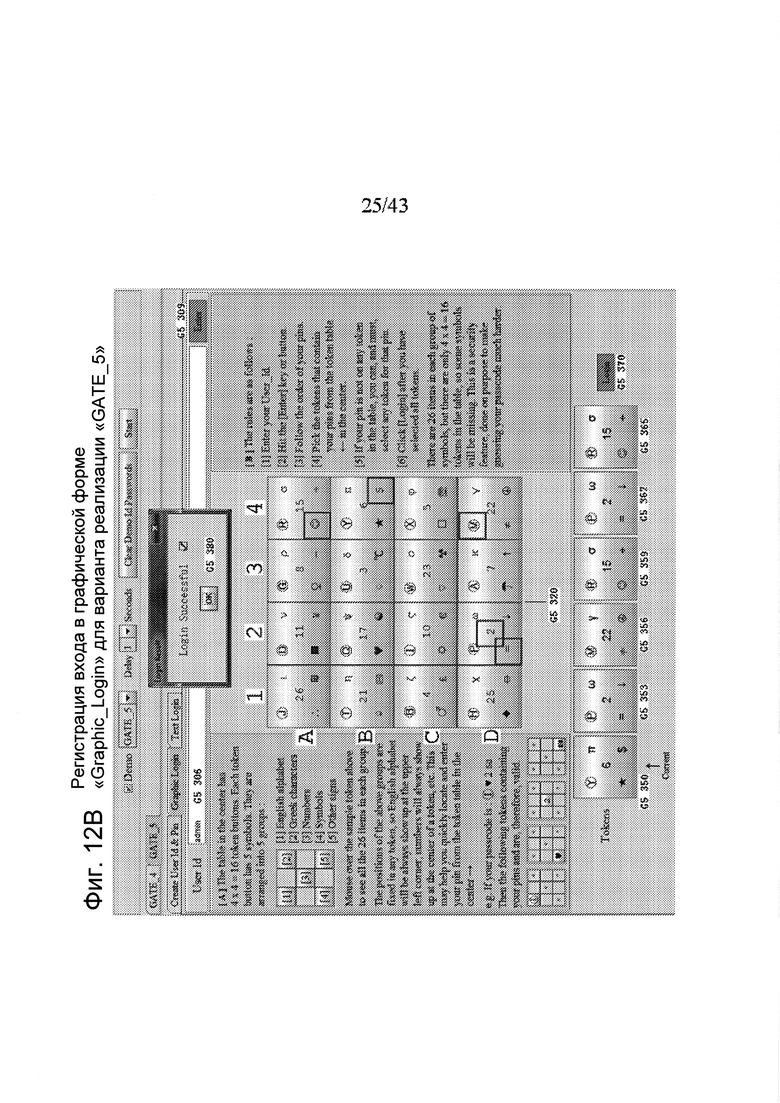

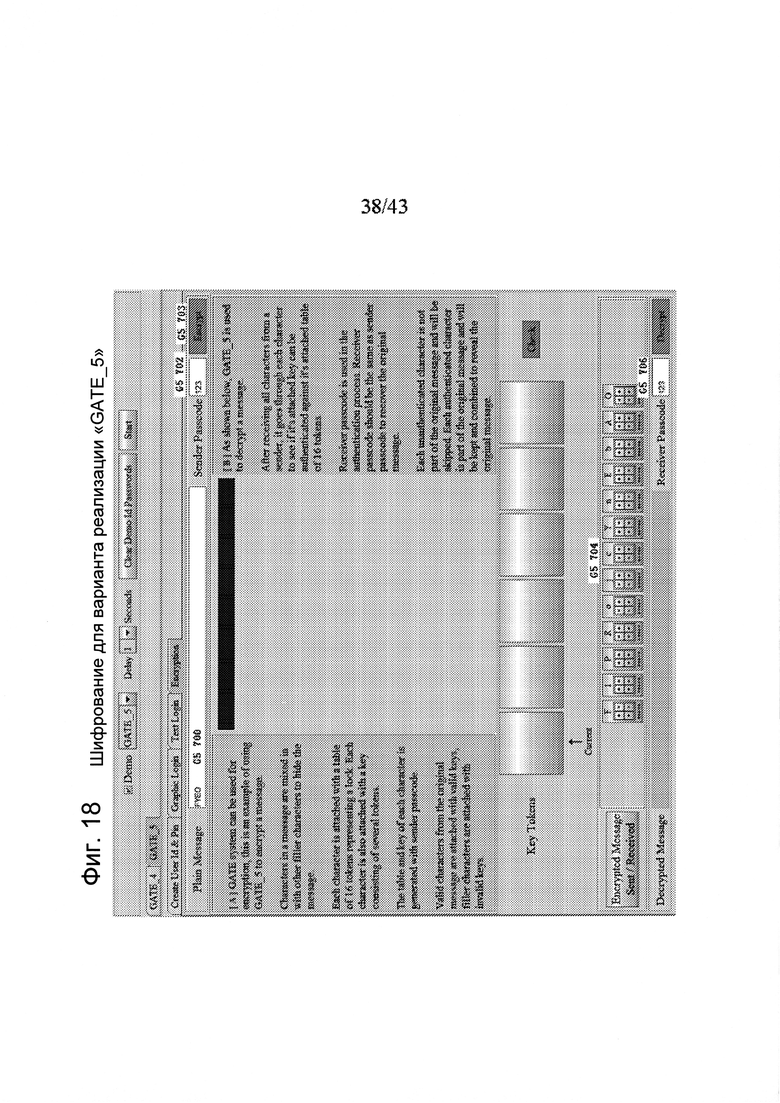

[40] На фиг. 12A-12D показаны примеры снимков экрана, иллюстрирующих процесс регистрации входа пользователя в варианте реализации «GATE_5», в соответствии с одним из вариантов реализации настоящего изобретения.

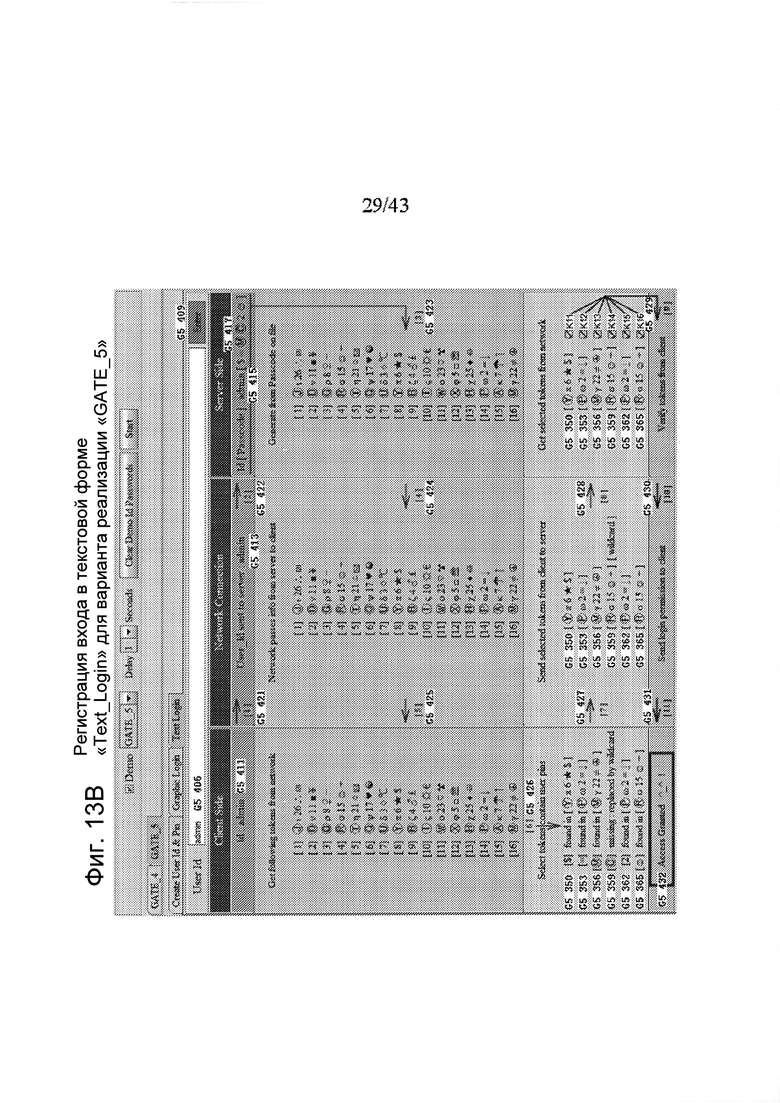

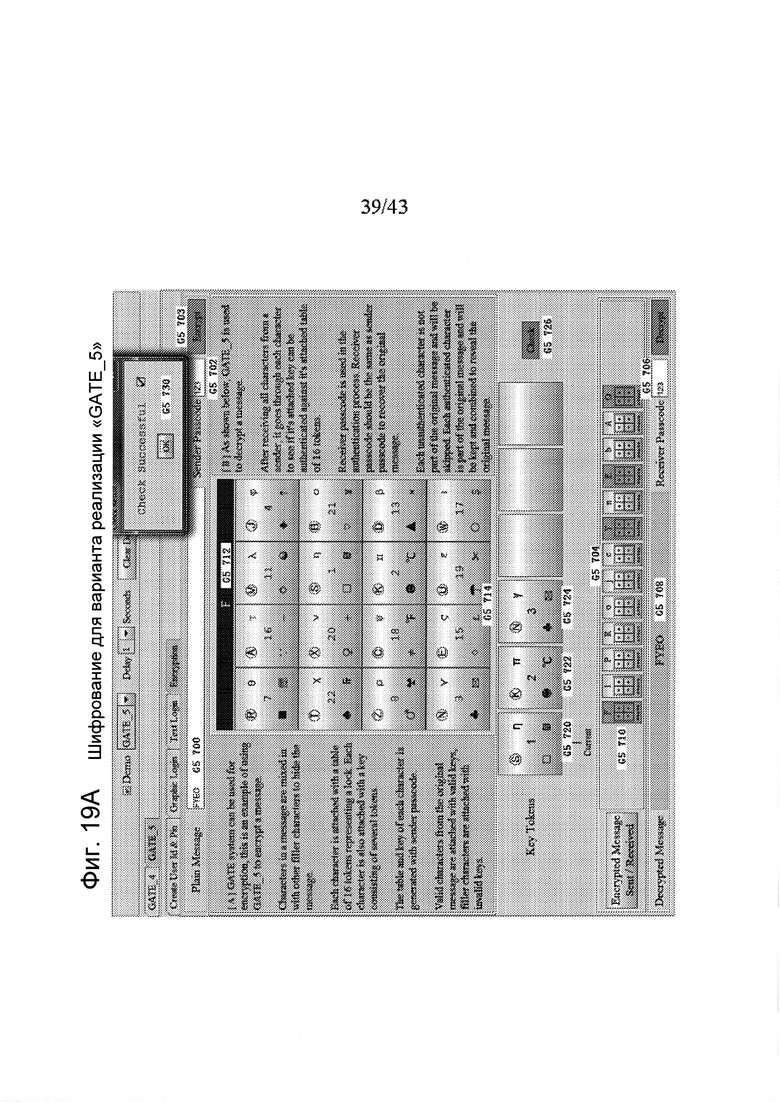

[41] На фиг. 13A-13D показаны примеры снимков экрана, иллюстрирующих процесс регистрации входа пользователя в варианте реализации «GATE_5» в текстовом формате, в соответствии с одним из вариантов реализации настоящего изобретения.

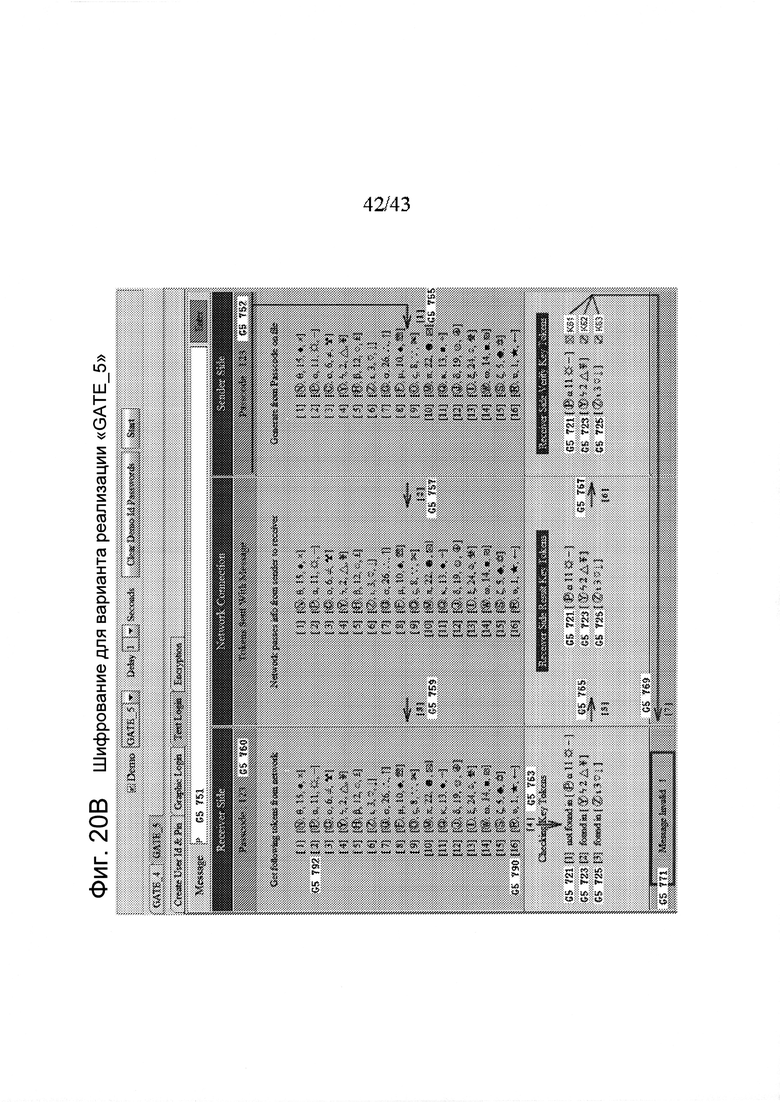

[42] На фиг. 14 показан пример снимка экрана, иллюстрирующего процесс шифрования сообщений с использованием варианта реализации «GATE_4» в котором открытое текстовое сообщение зашифровано с использованием кода доступа отправителя, в соответствии с одним из вариантов реализации настоящего изобретения.

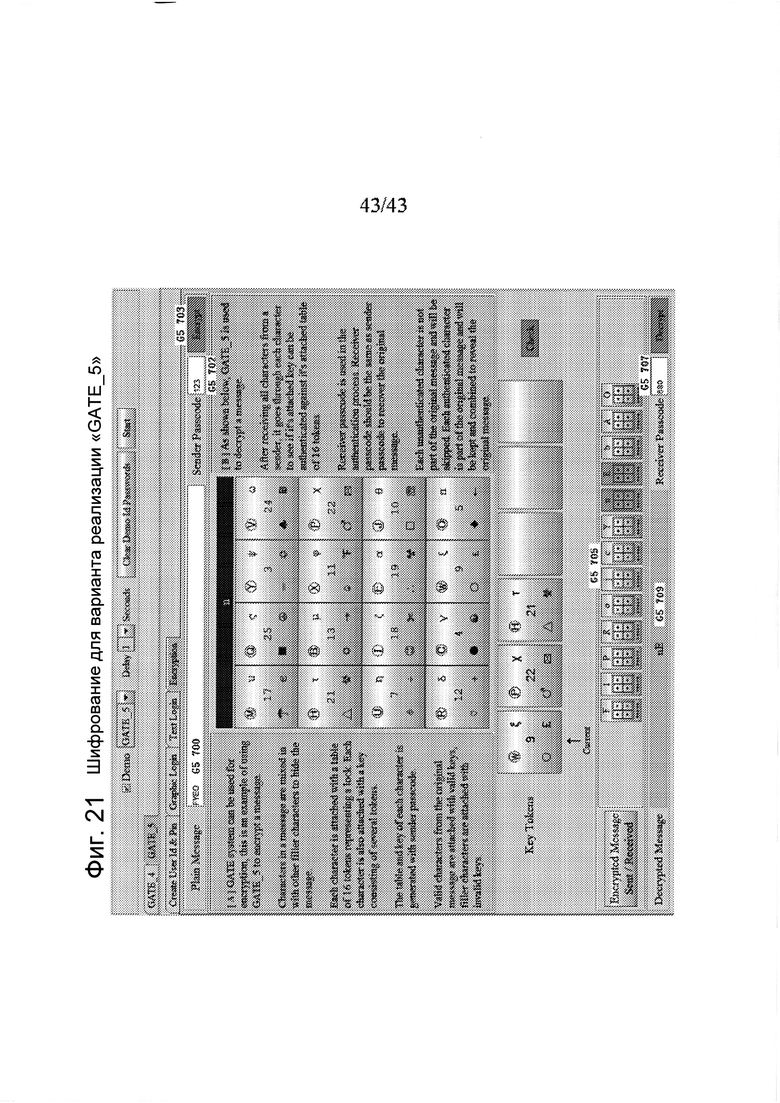

[43] На фиг. 15А и 15В показаны примеры снимков экрана, иллюстрирующих процесс дешифрования сообщений с использованием варианта реализации «GATE_4», в котором происходит успешное дешифрование, в соответствии с одним из вариантов реализации настоящего изобретения.

[44] На фиг. 16А и 16В показаны примеры снимков экрана, иллюстрирующих процесс дешифрования сообщений с использованием варианта реализации «GATE_4», в котором зашифрованное сообщение-заполнитель валидируют на стороне получателя, в соответствии с одним из вариантов реализации настоящего изобретения.

[45] На фиг. 17 показан пример снимка экрана, иллюстрирующего процесс дешифрования сообщений с использованием варианта реализации «GATE_4», в котором дешифрование оказывается неуспешным вследствие отличия кода доступа получателя от кода доступа отправителя, в соответствии с одним из вариантов реализации настоящего изобретения.

[46] На фиг. 18 показан пример снимка экрана, иллюстрирующего процесс шифрования сообщений с использованием варианта реализации «GATE_5» в котором открытое текстовое сообщение зашифровано с использованием кода доступа отправителя, в соответствии с одним из вариантов реализации настоящего изобретения.

[47] На фиг. 19А и 19В показаны примеры снимков экрана, иллюстрирующих процесс дешифрования сообщений с использованием варианта реализации «GATE_5», в котором происходит успешное дешифрование, в соответствии с одним из вариантов реализации настоящего изобретения.

[48] На фиг. 20А и 20 В показаны примеры снимков экрана, иллюстрирующих процесс дешифрования сообщений с использованием варианта реализации «GATE_5», в котором зашифрованное сообщение-заполнитель валидируют на стороне получателя, в соответствии с одним из вариантов реализации настоящего изобретения.

[49] На фиг. 21 показан пример снимка экрана, иллюстрирующего процесс дешифрования сообщений с использованием варианта реализации «GATE_5», в котором дешифрование оказывается неуспешным вследствие отличия кода доступа получателя от кода доступа отправителя, в соответствии с одним из вариантов реализации настоящего изобретения.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[50] В настоящем изобретении предложен новый механизм аутентификации и шифрования с защитой от перехвата, реализуемый с использованием специально запрограммированного устройства. Для обеспечения аутентификации настоящее изобретение использует «коды доступа», сформированные с использованием символов, которые являются частью операционной системы устройства. В качестве примера код доступа может выглядеть следующим образом:

[51] Для пользователя вышеуказанный код доступа может означать «Я люблю отправлять сообщения по электронной почте», который просто запомнить, но сложно узнать любому другому человеку. Каждый символ в коде доступа будет называться «пином» (pin) с соответствующим положением пина относительно других пинов. В вышеописанном примере символ  находится в первом положении пина, символ «♥» находится во втором положении пина, символ «2» находится в третьем положении пина, а символ

находится в первом положении пина, символ «♥» находится во втором положении пина, символ «2» находится в третьем положении пина, а символ  находится в четвертом положении пина.

находится в четвертом положении пина.

[52] Настоящее изобретение предпочтительно является «внутрисистемным» в том, что оно использует выбранную совокупность символов, которые предпочтительно являются частью операционной системы устройства, и, таким образом, не требует от пользователей загружать какие-либо фотографии или изображения. Символы, использованные для создания кодов доступа или зашифрованного сообщения, имеют различные типы, которые предпочтительно сгруппированы в две или более групп, которые будут называться в данном документе «измерения». Это дает пользователям более широкое множество различных способов самовыражения при создании своих кодов доступа.

[53] В настоящем изобретении предложен новый механизм аутентификации и шифрования с защитой от перехвата путем «скрытия» символов, используемых для пинов, которые составляют код доступа пользователя среди множества других символов, которые не являются частью кода доступа пользователя. Таким образом, по существу прячут иглу в стоге сена. В частности, настоящее изобретение использует то, что будет называться в данном документе «токенами». Токен представляет собой группу по меньшей мере из двух символов. Многочисленные токены («совокупность токенов») представляют пользователю, при этом в некоторые из токенов или во все токены произвольно введены некоторые из предварительно выбранных пинов пользователя или они все. В частности, каждый пин (представленный предварительно выбранным символом) в коде доступа пользователя может быть включен в один из представленных пользователю токенов. Пользователь выбирает токены, которые содержат индивидуальные пины, составляющие код доступа, так что положение пина каждого выбранного токена соответствует положению пина кода доступа, который он содержит. Поскольку каждый выбраный токен содержит не только один из предварительно выбранных пинов в коде доступа пользователя, но также и другие произвольно сгенерированные символы, которые не являются одним из предварительно выбранных пинов в коде доступа пользователя, то кто-либо, кто видит, какие токены выбрал пользователь, не может определить действующий код доступа пользователя.

[54] Каждый раз пользователя просят предоставить код доступа, при этом еще одну совокупность произвольно генерируемых токенов генерируют с использованием отдельных предварительно выбранных пинов в коде доступа пользователя, произвольно распределенных среди многочисленных токенов. Таким образом, пользователь будет выбирать совокупность токенов каждый раз, когда его просят предоставить код доступа, что предотвращает возможность определения сторонним лицом кода доступа пользователя на основании результата выбора токенов.

[55] В качестве иллюстративного примера могут быть использованы 4 группы символов (4 измерения), при этом каждое измерение содержит 36 символов. Во время процесса регистрации входа пользователю отображают 36 токенов, каждый из которых содержит символ из каждого из четырех измерений символов. Заданный символ предпочтительно отображают только в одном токене (то есть, если символ представлен в одном токене, он уже не представлен в другом токене). Поскольку в данном примере отображают 36 токенов, отображают каждый символ в каждом из четырех измерений (один символ из каждого из измерений в каждом из 36 токенов).

[56] Если количество пинов (представленных символами) в коде доступа пользователя представлено переменной «N», то в дальнейшем пользователю будет необходимо выбрать N токенов (токены, которые содержат индивидуальные пины, составляющие код доступа, так что положение пина каждого выбранного токена соответствует положению пина кода доступа, который он содержит).

[57] Как описано выше, настоящее изобретение уменьшит вероятность «считывания и перехвата» кода доступа пользователя, поскольку пользователь вводит токен, который содержит 4 символа, в том числе один из пинов в коде доступа, для каждого пина в коде доступа. Таким образом, даже если запись пользователя оказалась замечена хакером, смотрящим на экран для регистрации входа, или вследствие перехвата хакером сетевого трафика, хакер не смог бы определить то, какой из четырех символов в каждом токене соответствует каждому из предварительно выбранных пинов, которые составляют код доступа пользователя. Соответственно, если бы хакер попытался войти в аккаунт пользователя, ему был бы представлена другая совокупность произвольно сгенерированных токенов, некоторые из которых содержат предварительно выбранные пины пользователя, которые составляют код доступа пользователя, при этом этот хакер не смог бы узнать, какие токены следует выбрать.

[58] Однако, если хакер увидит процесс регистрации входа пользователя достаточное количество раз, этот хакер сможет сравнить все записанные сессии регистрации входа для выяснения того, что каждый пин находится в коде доступа, поскольку каждый пин должен быть представлен в токене, который вводит пользователь, а если хакер сравнит все первые токены из различных сессий регистрации входа, этот хакер со временем определит первый пин, а если хакер сравнит все вторые токены из всех сессий, то этот хакер со временем определит второй пин и т.д.

[59] Таким образом, для предотвращения нахождения хакером пинов в коде доступа с течением времени, количество произвольно сгенерированных токенов, представленных пользователю, предпочтительно меньше количества символов в каждом измерении. Например, если каждое из одного или более измерений содержит 36 символов, можно представить пользователю только 16 токенов. Результатом этого является отсутствие гарантии того, что пин пользователя будет представлен даже в токене. В данном варианте реализации, если пользователь предпринимает попытку зарегистрировать вход, и один или более пинов в коде доступа пользователя не представлен в любом из токенов, в дальнейшем пользователь выбирает любой токен в качестве «универсального» токена для пинов, которые не представлены в любом из токенов (так что положение пина выбранного универсального токена соответствует положению пина отсутствующего пина в коде доступа). Это значительно усложняет работу хакеров по осуществлению подбора, поскольку может иметься произвольно выбранный токен вместо одного из пинов пользователя, который в действительности не содержит пин.

[60] Еще одно преимущество использования токенов в количестве, меньшем количества символов в одном или более измерений (например, использование 16 токенов, когда количество символов в одном или более измерений составляет 36) заключается в упрощении пользователям задачи по быстрому выяснению, имеются ли предварительно выбранные пины в токенах или же нет, при этом для пользователя экран выглядит проще.

[61] Настоящее изобретение предпочтительно использует символы, которые являются частью операционной системы устройства, которое включает настоящую систему. Таким образом, нет необходимости в загрузке пользователем в систему каких-либо специальных графических изображений или фотографий, что уменьшает, таким образом, нагрузку на пользователя и систему для хранения и поддержания этих свойств.

[62] Система и способы согласно настоящему изобретению могут быть использованы не только для аутентификации пользователей, но и для аутентификации многочисленных фрагментов информации, так что они могут быть использованы для шифрования сообщений.

[63] На фиг. 1А показана структурная схема, иллюстрирующая пример системы 100 аутентификации/шифрования с защитой от перехвата, которая может быть встроена в устройство или сервер, к которому имеет доступ клиентская система, в соответствии с одним из предпочтительных вариантов реализации настоящего изобретения. Система 100 содержит модуль 110 аутентификации/шифрования, обеспечивающий функциональные возможности по аутентификации и/или шифрованию с защитой от перехвата. При необходимости, система 100 может быть соединена с сетью 130.

[64] На фиг. 1В показана структурная схема, иллюстрирующая систему аутентификации/шифрования с защитой от перехвата, встроенную в устройство 150, в соответствии с одним из предпочтительных вариантов реализации настоящего изобретения. Устройство 150 предпочтительно содержит модуль 120 пользовательского интерфейса. Модуль 110 аутентификации/шифрования обеспечивает надежную аутентификацию кода доступа пользователя/шифрование сообщения, а также будет более подробно пояснен ниже. Модуль 110 аутентификации/шифрования может быть соединен с сетью 130.

[65] Модуль 120 пользовательского интерфейса может быть реализован с использованием известного пользовательского интерфейса любого типа, такого как, например, графический пользовательский интерфейс, веб-интерфейс и т.п. В целом, модуль 120 пользовательского интерфейса может быть реализован с использованием интерфейса любого типа, позволяющего пользователю взаимодействовать с модулем ПО аутентификации.

[66] На фиг. 1С показана структурная схема, иллюстрирующая систему аутентификации/шифрования с защитой от перехвата, встроенную в сервер 160, к которому клиентское устройство 170 имеет доступ посредством сети 130, в соответствии с одним из предпочтительных вариантов реализации настоящего изобретения. Клиентское устройство 170 представляет собой компьютер любого типа или устройство, которое может получить доступ к серверу 160 посредством сети 130, и предпочтительно содержит модуль 120 пользовательского интерфейса, который позволяет пользователю взаимодействовать с клиентским устройством 170. Модуль ПО аутентификации/шифрования обеспечивает надежную аутентификацию кода доступа пользователя и/или шифрование сообщения, а также будет более подробно пояснен ниже.

[67] Линии 140 связи используют для обеспечения связи между модулем 110 аутентификации/шифрования, модулем 120 пользовательского интерфейса, сетью 130 и клиентским устройством 170. Линии 140 связи могут представлять собой проводные линии связи, беспроводные линии связи, беспроводные линии индуктивной связи, линии емкостной связи или любые другие механизмы, используемые в уровне техники для соединения электронных компонентов. Проводная линия связи может быть реализована с использованием шины, такой как, например, шина на основе стандартной промышленной архитектуры (ISA), шина на основе микроканальной архитектуры (МСА), улучшенная шина на основе стандартной промышленной архитектуры (ISA), локальная шина Ассоциации по стандартам в области видеоэлектроники (VESA) или шина для подключения периферийных компонентов (PCI).

[68] Примерами линий беспроводной связи являются, помимо прочего, линия связи по беспроводному протоколу передачи данных (WAP), линия связи в соответствии с технологией пакетной радиосвязи общего пользования (GPRS), линия связи на основе стандарта глобальной системы мобильной связи (GSM), линия связи на основе стандарта множественного доступа с кодовым разделением каналов (CDMA) или линия связи на основе стандарта множественного доступа с временным разделением каналов (TDMA), такой как канал сотовой телефонной связи, линия связи на основе глобальной системы навигации и определения местоположения (GPS), линия передачи пакетов цифровых данных по сотовой сети (CDPD), приемное устройство дуплексной поисковой связи компании «RIM», линия радиосвязи на основе технологии «Bluetooth» или линия радиочастотной связи на основе стандарта «ШЕЕ 802.11» (WiFi).

[69] Сеть 130 может представлять собой проводную или беспроводную сеть, а также может содержать или иметь связь с любой одной или более из, например, сети Интернет, корпоративной сети на основе технологии Интранет, персональной сети (PAN), локальной вычислительной сети (LAN), глобальной вычислительной сети (WAN) или городской вычислительной сети (MAN), сети с выделенной зоной хранения данных (SAN), соединения на основе протокола ретрансляции кадров, соединения на базе развитой интеллектуальной сети (AIN), соединения на основе протокола синхронной сети передачи данных по волоконно-оптическому кабелю (SONET), цифровой линии связи типа T1, Т3, Е1 или Е3, соединения на базе цифровой службы передачи данных (DDS), соединения на базе цифровой абонентской линии связи (DSL), соединение на основе протокола «Ethernet», линии связи на базе цифровой сети с интегрированными услугами (ISDN), порта с доступом по коммутируемой телефонной линии, такого как V.90, соединение на основе аналогового модема типа «V.34bis», кабельного модема, соединения на базе технологии асинхронного режима передачи данных (ATM), распределенного интерфейса передачи данных по волоконно-оптическим каналам (FDDI) или соединения по стандарту высокоскоростных локальных кабельных вычислительных сетей с маркерным доступом (CDDI).

[70] Модуль 120 пользовательского интерфейса может быть реализован с использованием известного пользовательского интерфейса любого типа, такого как, например, графический пользовательский интерфейс, веб-интерфейс и т.п. В целом, модуль 120 пользовательского интерфейса может быть реализован с использованием интерфейса любого типа, позволяющего пользователю взаимодействовать с модулем 110 аутентификации/шифрования.

[71] Термин «модуль», используемый в данном документе, означает реальное устройство, компонент или конструкцию из компонентов, реализованных с использованием аппаратного обеспечения, которое может содержать, например, специализированную интегральную схему (ASIC) или вентильную матрицу с программированием в условиях эксплуатации (FPGA), или микропроцессорную систему и совокупность инструкций для реализации функциональных возможностей модуля, которые (при их исполнении) преобразуют микропроцессорную систему в устройство специального назначения для выполнения функций модуля.

[72] Кроме того, модуль может быть реализован в виде комбинации из просто аппаратного обеспечения и аппаратного обеспечения с программным управлением, при этом конкретные функции обеспечены просто аппаратным обеспечением, а другие функции обеспечены комбинацией из аппаратного обеспечения и программного обеспечения. В конкретных реализациях по меньшей мере часть модуля, а в некоторых случаях и весь модуль, может быть исполнен на процессоре или процессорах компьютера или устройства (например, сервер 160 и клиентском устройстве 170), которое исполняет операционную систему, системные программы и прикладные программы с одновременной реализацией модуля с использованием многозадачной, многопоточной, распределенной (например, облачной) обработки или других таких технологий. Примерами такого компьютера или устройства являются, помимо прочего, персональный компьютер (например, настольный персональный компьютер или карманный компьютер), сервер, автоматизированный кассовый аппарат (ATM), кассовый терминал, программно-аппаратный комплекс и мобильное вычислительное устройство, такое как смартфон, планшет или персональный цифровой помощник (PDA). Кроме того, сервер 160 представляет собой сервер любого подходящего типа, такой как сервер на базе операционной системы «Windows», сервер на базе операционной системы «Linux», сервер на базе операционной системы «Unix» или т.п.

[73] На фиг. 1D показана структурная схема одного из примеров аппаратной реализации системы 100 для аутентификации/шифрования с защитой от перехвата в соответствии с одним из вариантов реализации настоящего изобретения. В варианте реализации, показанном на фиг. 1D, модуль 110 аутентификации/шифрования реализован центральным процессором 118 и памятью 112.

[74] Центральный процессор 118 получает доступ к коду 114 операционной системы и программному коду 116, сохраненному в памяти 112 для его последующего исполнения. Программный код 116, который реализует функциональные возможности модуля ПО аутентификации/шифрования, сохранен в памяти 112 или на внешнем запоминающем устройстве (не показано) для получения к нему доступа и его исполнения центральным процессором 118.

[75] Память 112 может быть реализована в форме, например, оперативного запоминающего устройства (RAM), кэш-памяти, съемного или несъемного носителя данных, энергозависимого или энергонезависимого носителя данных, такого как несъемный энергонезависимый накопитель на жестких дисках, съемного энергонезависимого накопителя на гибких дисках, накопителя на оптических дисках (такого как постоянное запоминающее устройство на компакт-дисках, постоянное запоминающее устройство на цифровых видео-дисках (DVD-ROM) или любое другое оптическое запоминающее устройство средство), флэш-накопителя с подключением по USB-интерфейсу связи и карты памяти.

[76] Нижу будут описаны функциональные возможности модуля 110 аутентификации/шифрования. Модуль ПО аутентификации/шифрования обеспечивает аутентификацию кода доступа/вызова в ответ на запрос регистрации входа пользователя путем отображения пользователю (посредством модуля 120 пользовательского интерфейса) многочисленных токенов с предварительно выбранными пинами пользователя, произвольно введенными в токены. Как описано выше, каждый пин (представленный предварительно выбранным символом) в коде доступа пользователя может быть включен в один из представленных пользователю токенов. В одном из токенов представлен по меньшей мере один пин. Пользователь выбирает токены, которые содержат индивидуальные пины, составляющие код доступа, так что положение пина каждого выбранного токена соответствует положению пина кода доступа, который он содержит. Поскольку каждый выбраный токен содержит произвольно сгенерированные символы, которые не представляют собой ни один из предварительно выбранных пинов в коде доступа пользователя, а также возможно ни один из предварительно выбранных пинов в коде доступа пользователя, кто-либо, кто видит то, какие токены выбрал пользователь, не может определить фактический код доступа пользователя.

[77] Ниже будут описаны два иллюстративных варианта реализации функциональных возможностей модуля аутентификации/шифрования, при этом они будут называться в данном документе как «Графическая табличная запись касательно доступа под номером 4» («GATE_4») и «Графическая табличная запись касательно доступа под номером 5» («GATE_5»). Как показано на фиг. 2А, вариант реализации «GATE_4» использует 4 измерения символов, при этом в каждое измерение включены 36 символов. Как показано на фиг. 2В, вариант реализации «GATE_5» использует 5 измерений символов, при этом в каждое измерение включены 26 символов. Символы, показанные на фиг. 2А и 2В, являются примерами типов символов, которые могут быть использованы, при этом следует учитывать, что могут быть использованы и символы любых других типов без выхода за пределы объема настоящего изобретения.

[78] Символы, показанные на фиг. 2А и 2В, обычно имеются в современных компьютерных операционных системах, а также не требуют какого-либо специального процесса для создания или загрузки/сохранения в существующую систему, в которую встроено настоящее изобретение. Все они являются подсовокупностью системы кодировки символов по стандарту «Юникод», используемой в большинстве компьютерных операционных систем. Каждый символ имеет идентификатор по стандарту «Юникод», все из хорошо известных знаков: а, b, … z, 0, 1, 9, @, +, <, % являются частью системы кодирования символов по стандарту «Юникод».

Например:

«Юникод» «\u0062» предназначено для знака: b

«Юникод» «\u2206» предназначено для знака: Δ

«Юникод» «\u0040» предназначено для знака: @

Символы, продемонстрированные в вариантах реализации, показанных на фиг. 2А и 2В, были включены вследствие того, что они являются разноплановыми, отличными и легко запоминаемыми.

[79] На фиг. 3 показана блок-схема, иллюстрирующая пример процесса, реализуемого модулем ПО аутентификации/шифрования с тем, чтобы позволить пользователю создать код доступа, в соответствии с одним из вариантов реализации настоящего изобретения. Процесс начинается на этапе 310, согласно которому пользователя просят ввести необходимый идентификатор пользователя. На этапе 320 модуль 110 аутентификации/шифрования определяет, имеется ли уже идентификатор пользователя в памяти 112. В случае наличия идентификатора пользователя процесс продолжается с этапа 330. В противном случае процесс продолжается с этапа 340.

[80] На этапе 330 пользователя спрашивают, хочет ли он перезаписать имеющийся код доступа, связанный с идентификатором пользователя. Если пользователь указывает «нет», процесс возвращается обратно к этапу 310. Если пользователь указывает «да», процесс переходит к этапу 340.

[81] На этапе 340 пользователю отображают символы, доступные пользователю для выбора для каждого пина в своем коде доступа. В дальнейшем на этапе 350 пользователя просят выбрать один из отображенных символов в качестве одного из пинов для своего кода доступа. На этапе 360 процесс определяет, запросил ли пользователь то, чтобы только что выбранный пин или только что выбранные пины были сохранены в виде кода доступа. Это может быть реализовано, например, для отображения иконки, которую пользователь может выбрать, когда пользователь готов сохранить код доступа. Если пользователь не указал, что код доступа должен быть сохранен, процесс возвращается обратно к этапу 350, согласно которому пользователь выбирает другой символ для другого пина в коде доступа. Если пользователь указывает на этапе 360, что код доступа должен быть сохранен, в дальнейшем процесс переходит к этапу 370.

[82] На этапе 370 определяют, удовлетворяет ли выбранный код доступа заданному требованию по длине (то есть, заданному минимальному количеству пинов). Если выбранный код доступа удовлетворяет, в дальнейшем код доступа сохраняют на этапе 380. Если код доступа не подходит, в дальнейшем процесс возвращается обратно к этапу 350, согласно которому пользователю напоминают выбрать символ для дополнительного пина.

[83] На фиг. 4 показана блок-схема, иллюстрирующая пример процесса, реализуемого модулем 110 аутентификации/шифрования для аутентификации пользователя, в соответствии с одним из вариантов реализации настоящего изобретения. Процесс начинается на этапе 410, согласно которому пользователю представляют экран для регистрации входа, в котором пользователю напоминают ввести идентификатор пользователя. Процесс в дальнейшем переходит к этапу 420, согласно которому модуль 110 аутентификации/шифрования определяет, существует ли идентификатор пользователя, введенный пользователем. Если он существует, процесс переходит к этапу 430. Если он не существует, процесс возвращается обратно к этапу 410, согласно которому пользователю напоминают ввести другой идентификатор пользователя.

[84] На этапе 430 модуль аутентификации/шифрования генерирует заданное количество токенов на основании количества пинов, используемых для кода доступа пользователя. В варианте реализации, показанном на фиг. 4, сгенерированные 16 токенов предпочтительно отображают пользователю в таблице токенов размером 4×4, как будет описано более подробно ниже. Токены генерируют на основании правил генерации токена, показанных на фиг. 5. В примерах в таблице имеются 16 токенов, однако в действительности может иметься любое количество токенов, большее количества пинов пользователя, и представленных в виде 3×4, 2×5 или любой другой комбинации, при этом вариант 4×4 является просто предпочтительным способом их отображения.

[85] Процесс в дальнейшем переходит к этапу 440, согласно которому пользователь выбирает токены, которые содержат пины в его коде доступа, в порядке, в котором пины представлены в коде доступа, в соответствии с правилами выбора токена, показанными на фиг. 6. На этапе 450 модуль 110 аутентификации/шифрования определяет, выбрал ли пользователь токены в соответствии с правилами выбора токена, показанными на фиг. 6. Если следовать правилам выбора токена, процесс переходит к этапу 460, согласно которому пользователя аутентифицируют и разрешают доступ. Если не следовать правилам выбора токена, процесс переходит к этапу 470, согласно которому пользователя не аутентифицируют, и ему запрещают доступ.

[86] Как описано выше, на фиг. 5 показана таблица, в которой приведены примеры правил генерации токена, используемых модулем 110 аутентификации/шифрования, в соответствии с одним из вариантов реализации настоящего изобретения. По меньшей мере один из пинов в коде доступа пользователя будет находиться по меньшей мере в одном из 16 токенов. Иногда в токенах будут обнаруживаться все пины пользователя, в большинстве случаев от 1 до N (N является длиной кода доступа пользователя с N пинами) предварительно выбранных пользователем пинов будут находиться в 16 токенах.

[87] В варианте реализации, показанном на фиг. 5, генерируют 16 токенов, а не 36 токенов (в случае варианта реализации «GATE_4») и не 26 токенов (в варианте реализации «GATE_5»). Таким образом, в случае варианта реализации «GATE_4» только 16/36=44% периода времени один из пинов в коде доступа пользователя может быть представлен в одном из 16 токенов. В случае варианта реализации «GATE_5» только 16/26=62% периода времени один из пинов в коде доступа пользователя будет представлен в одном из 16 токенов. Имеется вероятность, что все пины в коде доступа пользователя могут быть представлены в таблице токенов, при этом гарантируется, что в таблице токенов будет представлен по меньшей мере один пин пользователя. Большую часть времени некоторые из пинов в коде доступа пользователя будут отсутствовать, а некоторые будут представлены в токенах. В альтернативных вариантах реализации правила могут быть изменены таким образом, что в таблице токенов будут представлены по меньшей мере 2 или 3 из пинов в коде доступа пользователя.

[88] Это и является той неопределенностью, которая делает настоящее изобретение эффективным. В случае считывания или перехвата процесса регистрации входа хакеру становится известной только длина кода доступа, поскольку если пользователь вводит токены в количестве, большем или меньшем длины кода доступа, регистрация входа будет неудачной. Единственным действием, которые приведет, но без каких-либо гарантий, к успешной регистрации входа является ввод токенов в количестве, идентичном количеству пинов в коде доступа пользователя.

[89] Однако, даже если хакер узнает длину кода доступа, этот хакер не сможет определить тождественность отдельных пинов. Причина состоит в том, что даже если пин и не представлен в силу необходимости в одном из 16 токенов, пользователь все еще может успешно зарегистрировать вход. Это обусловлено тем, что, как указано в правилах выбора токена, показанных на фиг. 6, пользователь может выбрать произвольный токен для пина, который не присутствует ни в одном из представленных токенов.

[90] Кроме того, даже если все пины в коде доступа пользователя представлены в 16 токенах, хакер все еще не сможет сказать то, какой символ в каждом токене представляет собой предварительно выбранный пин, поскольку имеются 4 символа в варианте реализации «GATE_4» и 5 символов в варианте реализации «GATE_5». Эта неопределенность обеспечивает защиту системы и способа согласно настоящему изобретению от считывания и перехвата.

[91] Как указано в правилах выбора токена, показанных на фиг. 6, правила выбора действительного токена могут быть сведены воедино следующим образом:

- Пользователь должен выбрать N токенов из таблицы токенов, соответствующих N пинам в коде доступа пользователя. Таким образом, если код доступа пользователя имеет 4 пина, то пользователь выбирает 4 токена. Аналогичным образом, если код доступа пользователя имеет 6 пинов, то пользователь должен выбрать 6 токенов.

- Если пин-код пользователя представлен в одном из 16 токенов, то пользователь должен выбрать этот токен для ввода пина.

- Если один из пинов в коде доступа пользователя не представлен ни в одном из 16 токенов, пользователь должен выбрать любой из 16 токенов для этого пина (называемый далее «универсальным токеном»).

[92] Как описано выше, на фиг. 7 показана таблица примеров правил валидации токена, используемых модулем ПО аутентификации/шифрования в соответствии с одним из вариантов реализации настоящего изобретения. Эти правила предназначены для валидации токенов, выбранных пользователем в процессе регистрации входа. Например, правила определяют, равно ли количество токенов, введенных пользователем, длине кода доступа пользователя. Если не равно, то регистрация входа пользователя будет неудачной. Если равно, то в дальнейшем правила потребуют проверки каждого пина в коде доступа пользователя с тем, чтобы узнать, действительно ли указанный символ имеется в одном из 16 токенов. Если один из пинов в коде доступа пользователя не представлен в одном из токенов, пользователь должен выбрать произвольный токен. Если пин в коде доступа пользователя не представлен в одном из токенов, пользователь должен выбрать этот токен.

[93] На фиг. 8А показан пример снимка экрана, иллюстрирующего пустой экран регистрации для ввода идентификатора пользователя, для этапа 310, показанного на фиг. 3, в соответствии с одним из вариантов реализации настоящего изобретения. Чертежи иллюстрируют то, как экран регистрации варианта реализации «GATE_4» может быть показан до ввода пользователем идентификатора пользователя.

[94] На фиг. 8В показан пример снимка экрана, иллюстрирующего кадр выполнения процесса регистрации для создания идентификатора пользователя, представленного системой 100 в соответствии с одним из вариантов реализации настоящего изобретения. Фиг. 8В иллюстрирует то, как может выглядеть экран регистрации варианта реализации «GATE_4» при прохождении пользователем процесса регистрации (создания идентификатора пользователя), показанного на фиг. 3 следующим образом:

- Пользователь вводит новый идентификатор пользователя: «администратор» (G4 206), в дальнейшем нажимает на кнопку «Проверить наличие» (G4 208). Система осуществляет проверку с тем, чтобы узнать, находится ли уже идентификатор «администратор» в ее памяти (этап 320, показанный на фиг. 3). Если находится, то она отобразит диалоговое окно (не показано), которое спрашивает: «Идентификатор пользователя уже существует, ты хочешь перезаписать имеющийся код доступа?» Если пользователь не хочет перезаписывать старый код доступа, процесс закроет диалоговое окно и будет ожидать ввода пользователем другого идентификатора пользователя. Если идентификатор пользователя «администратор» не существует, или если он существует, но пользователь хочет перезаписать имеющийся код доступа, система активирует кнопки в G4 212, G4 222, G4 232 и G4 242, каждая из которых содержит 36 символов из заданного измерения, как показано в фиг. 2А. Например, G4 212 содержит все 36 чисел из первого измерения, и те символы будут показаны в токене в положении «[1]» (верхнем левом), как показано в G4 210 (такими числами являются числа от 1 до 36). G4 222 содержит 36 символов от  до «?», и они будут показаны любом токене в положении «[2]» (G4 220: верхнее правое). G4 232 содержит 36 символов от

до «?», и они будут показаны любом токене в положении «[2]» (G4 220: верхнее правое). G4 232 содержит 36 символов от  до «°F», которые будут показаны в положении «[3]» (G4 230: нижний левый) в токене, a G4 242 иллюстрирует 36 символов от «+» до «пи», при этом они представлены в любом токене в положении «[4]» (G4 240: нижний правый). На этом этапе процесса система активирует вышеописанные кнопки в G4 212, G4 222, G4 232 и G4 242, так что пользователь может нажать на любую из них. В качестве сравнения, на фиг. 8А эти кнопки не активированы и выглядят потускневшими, поскольку пользователь еще не ввел идентификатор пользователя. При отсутствии идентификатора пользователя этому пользователю не разрешено создавать код доступа.

до «°F», которые будут показаны в положении «[3]» (G4 230: нижний левый) в токене, a G4 242 иллюстрирует 36 символов от «+» до «пи», при этом они представлены в любом токене в положении «[4]» (G4 240: нижний правый). На этом этапе процесса система активирует вышеописанные кнопки в G4 212, G4 222, G4 232 и G4 242, так что пользователь может нажать на любую из них. В качестве сравнения, на фиг. 8А эти кнопки не активированы и выглядят потускневшими, поскольку пользователь еще не ввел идентификатор пользователя. При отсутствии идентификатора пользователя этому пользователю не разрешено создавать код доступа.

- Пользователь нажимает на  среди символов в G4 222 для выбора первого пина, и он будет показан в G4 250 (этап 350, показанный на фиг. 3).

среди символов в G4 222 для выбора первого пина, и он будет показан в G4 250 (этап 350, показанный на фиг. 3).

- Пользователь нажимает на «♥» среди символов в G4 232 для выбора второго пина, и он будет показан в G4 252 (этап 350, показанный на фиг. 3).

- Пользователь нажимает на «2» среди символов в G4 212 для выбора третьего пина, и он будет показан в G4 254 (этап 350, показанный на фиг. 3).

- Пользователь нажимает на  среди символов в G4 242 для выбора четвертого пина, и он будет показан в G4 256 (этап 350, показанный на фиг. 3).

среди символов в G4 242 для выбора четвертого пина, и он будет показан в G4 256 (этап 350, показанный на фиг. 3).

- В этом примере пользователь выбирает наличие 4 пинов в коде доступа, так что длина кода доступа составляет 4.

- В этом примере положения G4 258 и G4 260 оставлены бесцветными.

- Пользователь в дальнейшем завершает процесс создания (регистрации) идентификатора пользователя путем нажатия на кнопку «Сохранить» - G4 270 (этап 370, показанный на фиг. 3). Система сохранит код доступа  с идентификатором пользователя «администратор» в память (этап 380, показанный на фиг. 3).

с идентификатором пользователя «администратор» в память (этап 380, показанный на фиг. 3).

[95] Как описано выше, размерные варианты не ограничены символами, продемонстрированными в примере, показанном на фиг. 8В. Размерные варианты могут содержать любые другие символы. В вышеописанном иллюстративном варианте реализации имеются четыре пина пользователя, однако без выхода за пределы объема настоящего изобретения может быть использовано любое количество пинов. Если количество пинов является слишком небольшим, то код доступа будет слишком уязвимым. Если количество пинов является слишком большим, то пользователь может и не запомнить код доступа. Соответственно, предпочтительное значение длины находится между 4 и 6 пинами.

[96] На фиг. 9А показан пример снимка экрана с кадром, иллюстрирующим исполнение экрана для регистрации входа, представленного системой 100 в соответствии с одним из вариантов реализации настоящего изобретения, до введения пользователем любой информации. Фиг. 9А использована для сравнения с фиг. 9В.

[97] На фиг. 9В показан пример снимка экрана с кадром, иллюстрирующим исполнение процесса регистрации входа, исполняемого системой 100 в соответствии с одним из вариантов реализации настоящего изобретения. Фиг. 9В иллюстрирует то, как экран регистрации варианта реализации «GATE_4» может выглядеть по мере прохождения пользователем процесса регистрации входа по фиг. 4, заключающегося в следующем:

- Пользователь вводит идентификатор пользователя: «администратор» (G4 306) (этап 410, показанный на фиг. 4).

- Пользователь нажимает на кнопку «Ввод» (G4 309). Система осуществляет проверку с тем, чтобы узнать, находится ли уже идентификатор «администратор» в ее памяти (этап 420, показанный на фиг. 4), Если он не существует, система отобразит сообщение (не показано), иллюстрирующее «Идентификатор пользователя не существует, введите, пожалуйста, действительный идентификатор пользователя». Если он существует, система отобразит таблицу размером 4x4 (G4 320). Для лучшего описания таблицы строки предпочтительно промаркированы сверху вниз следующим образом: А, В, С, D. Кроме того, столбцы предпочтительно промаркированы слева направо следующим образом: 1, 2, 3, 4. Токены в этой таблице сгенерированы в соответствии с правилами, показанными на фиг. 5.

- Поскольку мы знаем из фиг. 8В, что кодом доступа, связанным с идентификатором пользователя «администратор», является:  так что пользователю необходимо начать с перебора всех 16 токенов в таблице для нахождения первого пина:

так что пользователю необходимо начать с перебора всех 16 токенов в таблице для нахождения первого пина:  Поскольку символ

Поскольку символ  принадлежит ко второму измерению, то в этом примере он представлен в верхнем правом положении любого токена, так что пользователю необходимо отсканировать верхнюю правую часть каждого токена с тем, чтобы узнать, имеется ли символ

принадлежит ко второму измерению, то в этом примере он представлен в верхнем правом положении любого токена, так что пользователю необходимо отсканировать верхнюю правую часть каждого токена с тем, чтобы узнать, имеется ли символ  В данном примере он находится в токене D2. Этот снимок экрана был получен в демонстрационном режиме, а в демонстрационном режиме программа выделает цветом совпадающий символ пользователю для улучшения понимания процесса. В действительности нет необходимости в его выделении цветом. На данном чертеже, символ

В данном примере он находится в токене D2. Этот снимок экрана был получен в демонстрационном режиме, а в демонстрационном режиме программа выделает цветом совпадающий символ пользователю для улучшения понимания процесса. В действительности нет необходимости в его выделении цветом. На данном чертеже, символ  в D2 выделен цветом. Поскольку этот символ обнаружен в токене D2, то пользователь должен нажать на этот токен в соответствии с правилами, показанными на фиг. 6.

в D2 выделен цветом. Поскольку этот символ обнаружен в токене D2, то пользователь должен нажать на этот токен в соответствии с правилами, показанными на фиг. 6.

- После того, как пользователь нажимает на D2, токен копируют в первое положение кода доступа (G4 350) (этап 440, показанный на фиг. 4).

- Вторым пином в коде доступа пользователя является: «♥», при этом этот символ принадлежит к третьему измерению. В данном примере символы из третьего измерения представлены в нижней левой стороне любого токена. Таким образом, пользователю необходимо только взглянуть на нижнюю левую сторону каждого из 16 токенов. В данном примере он находится в токене D3. Таким образом, пользователь должен нажать на D3 (этап 440, показанный на фиг. 4). На данном чертеже он выделен цветом.

- После того, как пользователь нажимает на D3 (этап 440, показанный на фиг. 4), токен копируют во второе положение кода доступа (G4 353).

- Третьим пином в коде доступа является «2», при этом он принадлежит к первому измерению. Таким образом, в данном примере пользователю необходимо только взглянуть на верхнее левое положение каждого из 16 токенов. В данном примере он не существует. Согласно правилам выбора токена (см. фиг. 6) пользователь может и должен выбрать универсальный токен (любой токен) для этого положения пина. В данном примере пользователь произвольно нажимает на токен С3. Этот токен копируют в третье положение пина - G4 356.

- Четвертым и последним пином является  при этом этот символ принадлежит к четвертому измерению. Символы четвертого измерения в этом примере представлены в нижней правой стороне любого токена. Таким образом, пользователю необходимо проверить только нижнюю правую сторону каждого из 16 токенов. В данном примере он находится в токене ВЗ, так что пользователю необходимо нажать на ВЗ (этап 440, показанный на фиг. 4). На данном чертеже он выделен цветом. После того, как пользователь нажимает на ВЗ, токен копируют в четвертое положение кода доступа (G4 359).

при этом этот символ принадлежит к четвертому измерению. Символы четвертого измерения в этом примере представлены в нижней правой стороне любого токена. Таким образом, пользователю необходимо проверить только нижнюю правую сторону каждого из 16 токенов. В данном примере он находится в токене ВЗ, так что пользователю необходимо нажать на ВЗ (этап 440, показанный на фиг. 4). На данном чертеже он выделен цветом. После того, как пользователь нажимает на ВЗ, токен копируют в четвертое положение кода доступа (G4 359).

- Поскольку имеются только 4 пина в коде доступа, положения G4 362 и G4 365 оставлены бесцветными, и они должны оставаться бесцветными. Если пользователь вводит токен в одном месте или в обоих местах, система отклонит предоставление пользователю доступа, поскольку этот пользователь ввел токены в количестве, большем первоначальных четырех пинов (этап 450, показанный на фиг. 4).

- После того, как пользователь вводит все четыре токена, пользователь нажмет на кнопку «Зарегистрировать вход» (G4 370) с тем, чтобы сообщить системе о том, что пользователь завершил процесс выбора токена, а система будет осуществлять проверку с тем, чтобы узнать, являются ли действующими введенные токены в соответствии с правилами, показанными на фиг. 7 (этап 450, показанный на фиг. 4).

- В данном примере введенные пользователем токены являются действующими, а система отображает сообщение «Успешная регистрация входа» (G4 380) и предоставляет пользователю доступ (этап 460, показанный на фиг. 4).

[98] На фиг. 9С показан пример снимка экрана с кадром, иллюстрирующим исполнение процесса регистрации входа, исполняемого системой 100, для неудачного процесса регистрации входа в соответствии с одним из вариантов реализации настоящего изобретения. Фиг. 9С иллюстрирует то, как экран регистрации варианта реализации «GATE_4» может выглядеть, если пользователь проходит через неудачный процесс регистрации входа (см. фиг. 4), который заключается в следующем:

- Пользователь вводит идентификатор пользователя: «администратор» (G4 307) (этап 410, показанный на фиг. 4).

- Пользователь нажимает на кнопку «Ввод» (G4 310). Система осуществляет проверку с тем, чтобы узнать, находится ли уже идентификатор «администратор» в ее памяти (этап 420, показанный на фиг. 4), Если он не существует, система отобразит сообщение (не показано), иллюстрирующее «Идентификатор пользователя не существует, введите, пожалуйста, действительный идентификатор пользователя». Если он существует, система отобразит таблицу размером 4×4 (G4 321). Для лучшего описания таблицы строки предпочтительно промаркированы сверху вниз следующим образом: А, В, С, D. Кроме того, столбцы предпочтительно промаркированы слева направо следующим образом: 1, 2, 3, 4. Токены в этой таблице сгенерированы в соответствии с правилами, показанными на фиг. 5.

- Поскольку мы знаем из фиг. 8В, что кодом доступа, связанным с идентификатором пользователя «администратор», является:  так что пользователю необходимо начать с перебора всех 16 токенов в таблице для нахождения первого пина:

так что пользователю необходимо начать с перебора всех 16 токенов в таблице для нахождения первого пина:  Поскольку символ

Поскольку символ  принадлежит ко второму измерению, в этом примере он представлен в верхнем правом положении любого токена, так что пользователю необходимо отсканировать верхнюю правую часть каждого токена с тем, чтобы увидеть, имеется ли

принадлежит ко второму измерению, в этом примере он представлен в верхнем правом положении любого токена, так что пользователю необходимо отсканировать верхнюю правую часть каждого токена с тем, чтобы увидеть, имеется ли  В данном примере он находится в токене А1. Пользователь должен нажать на этот токен в соответствии с правилами, показанными на фиг. 6.

В данном примере он находится в токене А1. Пользователь должен нажать на этот токен в соответствии с правилами, показанными на фиг. 6.

- После того, как пользователь нажимает на А1, токен копируют в первое положение кода доступа (G4 351) (этап 440, показанный на фиг. 4).

- Вторым пином в коде доступа пользователя является: «♥», при этом этот символ принадлежит к третьему измерению. В данном примере символы третьего измерения представлены в нижней левой стороне любого токена. Таким образом, пользователю необходимо только взглянуть на нижнюю левую сторону каждого из 16 токенов. В данном примере он находится в токене D1. Таким образом, пользователь должен нажать на D1 (этап 440, показанный на фиг. 4). Однако, в этом примере пользователь не нажал на этот токен, а вместо этого нажал на В4. Этот токен является неверным, а система запишет это как ошибку и предоставит пользователю доступ.

- После того, как пользователь нажимает на В4 (этап 440, показанный на фиг. 4), токен копируют во второе положение кода доступа (G4 354).

- Третьим пином в коде доступа является «2», при этом он принадлежит к первому измерению. Таким образом, в данном примере пользователю необходимо только взглянуть на верхнее левое положение каждого из 16 токенов. В данном примере он не существует. Согласно правилам выбора токена (см. фиг. 6) пользователь может и должен выбрать универсальный токен (любой токен) для этого положения пина. В данном примере пользователь произвольно нажимает на токен С4. Этот токен копируют в третье положение пина - G4 357.

- Четвертым и последним пином является «И», при этом этот символ принадлежит к четвертому измерению. В этом примере символы четвертого измерения представлены в нижней правой стороне любого токена. Таким образом, пользователю необходимо проверить только нижнюю правую сторону каждого из 16 токенов. В данном примере он находится в токене А2, так что пользователю необходимо нажать на А2 (этап 440, показанный на фиг. 4). После того, как пользователь нажимает на А2, токен копируют в четвертое положение кода доступа (G4 360).

- Поскольку имеются только 4 пина в коде доступа, положения G4 363 и G4 366 оставлены бесцветными, и они должны оставаться бесцветными. Если пользователь вводит токен в одном месте или в обоих местах, система отклонит предоставление пользователю доступа, поскольку этот пользователь ввел токены в количестве, большем первоначальных 4 пинов (этап 450, показанный на фиг. 4).

- После того, как пользователь вводит все четыре токена, пользователь нажмет на кнопку «Зарегистрировать вход» (G4 371) с тем, чтобы сообщить системе о том, что он завершил процесс выбора токена, а система осуществит проверку с тем, чтобы узнать, являются ли действующими введенные токены в соответствии с правилами, показанными на фиг. 7 (этап 450, показанный на фиг. 4).

- В данном примере введенные пользователем токены являются недействующими, а система отображает сообщение «Неуспешная регистрация входа» (G4 381) и отклоняет предоставление пользователю доступа (этап 470, показанный на фиг. 4).

[99] На фиг. 9D показан пример снимка экрана с кадром, иллюстрирующим исполнение процесса регистрации входа, исполняемого системой 100 для другого неудачного процесса регистрации входа в соответствии с одним из вариантов реализации настоящего изобретения. Фиг. 9D иллюстрирует то, как экран регистрации варианта реализации «GATE_4» может выглядеть по мере прохождения пользователем через неудачный процесс регистрации входа (см. фиг. 4), заключающийся в следующем:

- Пользователь вводит идентификатор пользователя: «администратор» (G4 308) (этап 410, показанный на фиг. 4).

- Пользователь нажимает на кнопку «Ввод» (G4 311). Система осуществляет проверку с тем, чтобы узнать, находится ли уже идентификатор «администратор» в ее памяти (этап 420, показанный на фиг. 4), Если он не существует, она отобразит сообщение (не показано), иллюстрирующее «Идентификатор пользователя не существует, введите, пожалуйста, действительный идентификатор пользователя». Если он существует, система отобразит таблицу размером 4×4 (G4 322). Для лучшего описания таблицы строки предпочтительно промаркированы сверху вниз следующим образом: А, В, С, D. Кроме того, столбцы предпочтительно промаркированы слева направо следующим образом: 1, 2, 3, 4. Токены в этой таблице генерируют в соответствии с правилами, показанными на фиг. 5.

- Поскольку мы знаем из фиг. 8В, что кодом доступа, связанным с идентификатором пользователя «администратор», является:  так что пользователю необходимо начать с перебора всех 16 токенов в таблице для нахождения первого пина:

так что пользователю необходимо начать с перебора всех 16 токенов в таблице для нахождения первого пина:  Поскольку символ

Поскольку символ  принадлежит ко второму измерению, в этом примере он представлен в верхнем правом положении любого токена, так что пользователю необходимо отсканировать верхнюю правую часть каждого токена с тем, чтобы увидеть, имеется ли

принадлежит ко второму измерению, в этом примере он представлен в верхнем правом положении любого токена, так что пользователю необходимо отсканировать верхнюю правую часть каждого токена с тем, чтобы увидеть, имеется ли  В данном примере он находится в токене В2. The должен нажать на этот токен в соответствии с правилами, показанными на фиг. 6.

В данном примере он находится в токене В2. The должен нажать на этот токен в соответствии с правилами, показанными на фиг. 6.

- После того, как пользователь нажимает на В2, токен копируют в первое положение кода доступа (G4 352) (этап 440, показанный на фиг. 4).

- Вторым пином в коде доступа пользователя является: «♥», при этом этот символ принадлежит к третьему измерению. В данном примере символы третьего измерения представлены в нижней левой стороне любого токена. Таким образом, пользователю необходимо только взглянуть на нижнюю левую сторону каждого из 16 токенов. В данном примере он не существует. Согласно правилам выбора токена (см. фиг. 6) пользователь может и должен выбрать универсальный токен (любой токен) для этого положения пина. В данном примере пользователь произвольно нажимает на токен А4. Этот токен копируют во второе положение пина - G4 355.

- Третьим пином в коде доступа является «2», при этом он принадлежит к первому измерению. Таким образом, в данном примере пользователю необходимо только взглянуть на верхнее левое положение каждого из 16 токенов. В данном примере он находится в токене В3. В данном примере пользователь нажимает на В3, а этот токен копируют в третье положение пина - G4 358.

- Четвертым и последним пином является  при этом этот символ принадлежит к четвертому измерению. Символы четвертого измерения в этом примере представлены в нижней правой стороне любого токена. Таким образом, пользователю необходимо проверить только нижнюю правую сторону каждого из 16 токенов. В данном примере он находится в токене D1, так что пользователю необходимо нажать на D1 (этап 440, показанный на фиг. 4). После того, как пользователь нажимает на D1, токен копируют в четвертое положение кода доступа (G4 361).

при этом этот символ принадлежит к четвертому измерению. Символы четвертого измерения в этом примере представлены в нижней правой стороне любого токена. Таким образом, пользователю необходимо проверить только нижнюю правую сторону каждого из 16 токенов. В данном примере он находится в токене D1, так что пользователю необходимо нажать на D1 (этап 440, показанный на фиг. 4). После того, как пользователь нажимает на D1, токен копируют в четвертое положение кода доступа (G4 361).

- Поскольку имеются только 4 пина в коде доступа, положения G4 364 и G4 367 должны быть оставлены бесцветными. В данном примере пользователь ввел дополнительный токен D2, в результате чего система отклонит предоставление пользователю доступа, поскольку пользователь ввел пины в количестве, превышающем первоначальные 4 пина.

- После того, как пользователь вводит все пять токенов, пользователь нажмет на кнопку «Зарегистрировать вход» (G4 372) с тем, чтобы сообщить системе о том, что он завершил процесс выбора токена, а система осуществит проверку с тем, чтобы узнать, являются ли действительными введенные токены в соответствии с правилами, показанными на фиг. 7 (этап 450, показанный на фиг. 4).

- В данном примере пользователь ввел слишком много токенов, а система отображает сообщение «Неуспешная регистрация входа» (G4 382) и отклоняет предоставление пользователю доступа (этап 470, показанный на фиг. 4).

[100] На фиг. 10А показан пример снимка экрана, иллюстрирующего процесс регистрации входа пользователя в варианте реализации «GATE_4» в текстовом формате. Он отражает пустой экран при запуске программы. Это изображение используют в качестве основы сравнения для приведенных ниже фиг. 10В, 10С и 10D. Этот экран показан исключительно в качестве пояснения того, что происходит вне поля зрения. Его не показывают во время регистрации входа пользователя в реальном времени.

[101] На фиг. 10 В показан пример снимка экрана, иллюстрирующего процесс регистрации входа пользователя в варианте реализации «GATE_4» в текстовом формате. Этот снимок экрана иллюстрирует то, что происходит вне поля зрения, когда происходит процесс регистрации входа пользователя, показанный на фиг. 9В, и иллюстрирует то, как выглядит последовательность операций процесса, показанного на фиг. 4, в типовом варианте реализации. Этот снимок экрана является исключительно демонстрационной версией, при этом его не показывают во время регистрации входа пользователя в реальном времени. Этот снимок экрана используют для визуализации правил валидации токена, показанных на фиг. 7.

[102] Имеются 3 столбца: «Клиентская сторона» (левая сторона), «Сетевое соединение» (середина) и «Серверная сторона» (правая сторона). Процесс начинается с клиентской стороны, когда пользователь вводит идентификатор пользователя, в дальнейшем информацию передают через сетевое соединение на серверную сторону. Сервер генерирует 16 токенов и передает их в сеть, в дальнейшем токены передают на клиентскую сторону.

[103] Пользователь выбирает токены в соответствии с правилами выбора токена, показанными на фиг. 6. Выбранные токены передают в сеть, в дальнейшем их передают на серверную сторону для их валидации, а результат в виде предоставления или отклонения доступа передают через сеть на серверную сторону. Последовательность операций процесса указана стрелками на фиг. 10В. Более подробное объяснение приведено ниже.

- Пользователь вводит идентификатор пользователя: «администратор» (G4 406).

- Пользователь нажимает на кнопку «Ввод» (G4 409).

- Идентификатор пользователя «администратор» (G4 406) показывают на серверной стороне (G4 411) и передают (G4 421) в сетевое соединение (G4 413), а в дальнейшем его снова передают (G4 422) на серверную сторону (G4 415).

- На серверной стороне система осуществляет проверку своей памяти с тем, чтобы узнать, имеется ли идентификатор «администратор». Если он не существует, то система покажет сообщение: «Идентификатор пользователя не существует, введите, пожалуйста, действительный идентификатор пользователя» (не показано). Используют тот же самый пример, что и пример, показанный на фиг. 8В, при этом кодом доступа в памяти является:

а система находит его в памяти (G4 417).

а система находит его в памяти (G4 417).

- Система генерирует 16 токенов (G4 423) в соответствии с правилами генерации токена, показанными на фиг. 5.

- 16 токенов передают (G4 424) в сеть.

- Сеть передает (G4 425) токены на серверную сторону.

- 16 токенов отображают на экране для регистрации входа пользователя, как показано в фиг. 9В, в таблице размером 4×4 (G4 320 на фиг. 9В).

- Пользователь выбирает (G4 426) четыре токена: G4 350, G4 353, G4 356 и G4 359.

- Четыре выбранных пользователем токена передают (G4 427) в сеть после того, как пользователь нажимает «Зарегистрировать вход» (G4 370 на фиг. 9В).

- Четыре выбранных пользователем токена в дальнейшем передают (G4 428) на серверную сторону.

- На серверной стороне система проверяет все четыре токена один за одним: С11, С12, С13 и С14, при этом в этом примере все они являются правильными.

- Вышеописанный результат успешной регистрации входа (G4 429) передают (G4 430)в сеть.

- Сеть передает (G4 431) результат на серверную сторону и отображает (G4 432) сообщение, показанное в G4 380, показанном на фиг. 9В.

[104] На фиг. 10С показан пример снимка экрана, иллюстрирующего процесс регистрации входа пользователя в варианте реализации «GATE_4» в текстовом формате. Этот снимок экрана иллюстрирует то, что происходит вне поля зрения, когда происходит процесс регистрации входа пользователя, показанный на фиг. 9С, и иллюстрирует то, как выглядит последовательность операций процесса, показанная на фиг. 4, в типовом варианте реализации. Этот снимок экрана является исключительно демонстрационной версией, при этом его не показывают во время регистрации входа пользователя в реальном времени. Этот снимок экрана используют для визуализации правил валидации токена, показанных на фиг. 7.

[105] Имеются 3 столбца: «Клиентская сторона» (левая сторона), «Сетевое соединение» (середина) и «Серверная сторона» (правая сторона). Процесс начинается с клиентской стороны, когда пользователь вводит идентификатор пользователя, в дальнейшем информацию передают через сетевое соединение на серверную сторону. Сервер генерирует 16 токенов и передает их в сеть, а в дальнейшем эти токены передают на серверную сторону.

[106] Пользователь выбирает токены в соответствии с правилами выбора токена, показанными на фиг. 6. Выбранные токены передают в сеть, а в дальнейшем передают на серверную сторону для их валидации, при этом результат предоставления или отклонения доступа передают через сеть на серверную сторону. Последовательность операций процесса указана стрелками на фиг. 10С. Более подробное объяснение приведено ниже.

- Пользователь вводит идентификатор пользователя: «администратор» (G4 506).

- Пользователь нажимает на кнопку «Ввод» (G4 509).

- Идентификатор пользователя «администратор» (G4 506) показывают на серверной стороне (G4 511) и передают (G4 521) в сетевое соединение (G4 513), а в дальнейшем его снова передают (G4 522) на серверную сторону (G4 515).

- На серверной стороне система осуществляет проверку своей памяти с тем, чтобы узнать, имеется ли идентификатор «администратор». Если он не существует, то система покажет сообщение: «Идентификатор пользователя не существует, введите, пожалуйста, действительный идентификатор пользователя» (не показано). Используют тот же самый пример, что и пример, показанный на фиг. 8 В, при этом кодом доступа в памяти является:

а система находит его в памяти (G4 517).

а система находит его в памяти (G4 517).

- Система генерирует 16 токенов (G4 523) в соответствии с правилами генерации токена, показанными на фиг. 5.

- 16 токенов передают (G4 524) в сеть.

- Сеть передает (G4 525) эти токены на серверную сторону.

- 16 токенов отображают на экране для регистрации входа пользователя, как показано в фиг. 9С, в таблице размером 4x4 (G4 321 на фиг. 9С).

- Пользователь выбирает (G4 526) четыре токена: G4 351, G4 354, G4 357 и G4 360.

- Четыре выбранных пользователем токена передают (G4 527) в сеть после того, как пользователь нажимает «Зарегистрировать вход» (G4 371 на фиг. 9С).

- Четыре выбранных пользователем токена в дальнейшем передают (G4 528) на серверную сторону.

- На серверной стороне система проверяет все четыре токена один за одним: С21, С22, С23 и С24, при этом в этом примере второй токен является неправильным (поскольку второй пин «♥» имеется в токене D1, однако пользователь выбрал В4 токен, который был неверным. Таким образом результат заключается в неудачной регистрации входа).

- Вышеописанный результат неудачной регистрации входа (G4 529) передают (G4 530)в сеть.

- Сеть передает (G4 531) результат на серверную сторону и отображает (G4 532) сообщение, показанное в G4 381, показанном на фиг. 9С.

[107] На фиг. 10D показан пример снимка экрана, иллюстрирующего процесс регистрации входа пользователя в варианте реализации «GATE_4» в текстовом формате. Этот снимок экрана иллюстрирует то, что происходит вне поля зрения, когда происходит процесс регистрации входа пользователя, показанный на фиг. 9D, и иллюстрирует то, как выглядит последовательность операций процесса, показанная на фиг. 4, в типовом варианте реализации. Этот снимок экрана является только демонстрационной версией, при этом его не показывают во время регистрации входа пользователя в реальном времени. Этот снимок экрана используют для визуализации правил валидации токена, показанных на фиг. 7.

[108] Имеются 3 столбца: «Клиентская сторона» (левая сторона), «Сетевое соединение» (середина) и «Серверная сторона» (правая сторона). Процесс начинается с клиентской стороны, когда пользователь вводит идентификатор пользователя, в дальнейшем информацию передают через сетевое соединение на серверную сторону. Сервер генерирует 16 токенов и передает их в сеть, а в дальнейшем эти токены передают на серверную сторону.

[109] Пользователь выбирает токены в соответствии с правилами выбора токена, показанными на фиг. 6. Выбранные токены передают в сеть, а в дальнейшем передают на серверную сторону для их валидации, при этом результат предоставления или отклонения доступа передают через сеть на серверную сторону. Последовательность операций процесса указана стрелками на фиг. 10D. Более подробное объяснение приведено ниже.

- Пользователь вводит идентификатор пользователя: «администратор» (G4 606).

- Пользователь нажимает на кнопку «Ввод» (G4 609).

- Идентификатор пользователя «администратор» (G4 606) показывают на серверной стороне (G4 611) и передают (G4 621) в сетевое соединение (G4 613), а в дальнейшем его снова передают (G4 622) на серверную сторону (G4 615).

- На серверной стороне система осуществляет проверку своей памяти с тем, чтобы узнать, имеется ли идентификатор «администратор». Если он не существует, то система покажет сообщение: «Идентификатор пользователя не существует, введите, пожалуйста, действительный идентификатор пользователя» (не показано). Используют тот же самый пример, что и пример, показанный на фиг. 8В, при этом кодом доступа в памяти является:

а система находит его в памяти (G4 617).

а система находит его в памяти (G4 617).

- Система генерирует 16 токенов (G4 623) в соответствии с правилами генерации токена, показанными на фиг. 5.

- 16 токенов передают (G4 624) в сеть.

- Сеть передает (G4 625) эти токены на серверную сторону.

- 16 токенов отображают на экране для регистрации входа пользователя, как показано в фиг. 9D, в таблице размером 4×4 (G4 322 на фиг. 9D).

- Пользователь выбирает (G4 626) пять токенов: G4 352, G4 355, G4 358, G4 361 и G4 364.