ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННУЮ ЗАЯВКУ

[0001] Данная заявка притязает на приоритет предварительной заявки на патент США № 62/693631, поданной 3 июля 2018 г., содержимое которой во всей своей полноте включено в настоящий документ посредством ссылки.

УРОВЕНЬ ТЕХНИКИ

[0002] Цифровые средства для осуществления доступа к ресурсам становятся все более популярными. Устройство связи, такое как смартфон, может быть оснащено различными приложениями для взаимодействий, таких как путешествия, развлечения и покупки. Одним из примеров является приложение кошелька, которое может хранить платежные данные, связанные с одним или более платежными инструментами. Сохраненные платежные данные могут быть представлены через приложение кошелька для проведения транзакции. Другим примером является приложение для продажи и покупки билетов, которое может хранить код быстрого ответа (QR), который можно отсканировать, чтобы погасить билет на поездку, мероприятия или т.п.

[0003] По мере увеличения количества таких приложений интеграция приложений становится все труднее. Например, могут быть тысячи поставщиков транспортных услуг и развлечений, сотни сторонних продавцов билетов и десятки поставщиков приложений кошельков. Чтобы дать возможность пользователям использовать выбранного поставщика кошелька для покупки билетов через сотни или тысячи возможных каналов, каждый из сотен или тысяч поставщиков должен иметь возможность осуществлять связь с каждым из поставщиков кошелька.

[0004] Еще одним недостатком многих приложений доступа к ресурсам является использование штрихкодов, таких как QR-коды, которые обычно пользователь должен выбирать вручную, и их может быть сложно сканировать в считывающее устройство в точке доступа. Кроме того, такие коды легко передаются и копируются, что усложняет для поставщика сохранение контроля над их использованием.

[0005] Варианты осуществления настоящего изобретения устраняют эти и другие недостатки как по отдельности, так и вместе.

СУЩЬНОСТЬ ИЗОБРЕТЕНИЯ

[0006] Согласно некоторым вариантам осуществления процесс управления токенами приложений может включать предоставление приложением первого поставщика услуг на устройстве связи на компьютер первого поставщика услуг первого запроса на первый токен приложения, прием приложением для управления счетом на устройстве связи с компьютера услуги токенов, имеющего связь с компьютером первого поставщика услуг, первого токена приложения и сохранение первого токена приложения в контейнере токенов в приложении для управления счетом.

[0007] Согласно другим вариантам осуществления устройство связи может включать в себя память, процессор, постоянный машиночитаемый носитель, содержащий команды, которые при исполнении процессором выполняют этапы: предоставление приложением первого поставщика услуг на устройстве связи на компьютер первого поставщика услуг первого запроса на первый токен приложения; прием приложением для управления счетом на устройстве связи с компьютера услуги токенов, имеющего связь с компьютером первого поставщика услуг, первого токена приложения; и сохранение первого токена приложения в контейнере токенов в приложении для управления счетом.

[0008] Согласно другим вариантам осуществления способ может включать прием компьютером поставщика услуг из приложения поставщика услуг на устройстве связи запроса на токен приложения; и передачу компьютером поставщика услуг запроса выдачи на компьютер услуги токенов для выдачи токена приложения в контейнер токенов в приложении для управления счетом на устройстве связи.

[0009] Согласно другим вариантам осуществления компьютер поставщика услуг может включать в себя память, процессор и постоянный машиночитаемый носитель, содержащий команды, которые при исполнении процессором выполняют этапы: прием из приложения поставщика услуг на устройстве связи запроса на токен приложения; и передачу запроса выдачи на компьютер услуги токенов для выдачи токена приложения в контейнер токенов в приложении для управления счетом на устройстве связи.

[0010] Согласно другим вариантам осуществления способ может включать прием на компьютере услуги токенов запроса выдачи для выдачи токена приложения в контейнер токенов в приложении для управления счетом на устройстве связи, при этом устройство связи также содержит приложение поставщика услуг, связанное с компьютером поставщика услуг, и передачу в приложение для управления счетом на устройстве связи с компьютера услуги токенов токена приложения в контейнер токенов в приложении для управления счетом на устройстве связи.

[0011] Согласно другим вариантам осуществления компьютер услуги токенов может включать в себя память, процессор и постоянный машиночитаемый носитель, содержащий команды, которые при исполнении процессором выполняют этапы: прием запроса выдачи для выдачи токена приложения в контейнер токенов в приложении для управления счетом на устройстве связи, при этом устройство связи также содержит приложение поставщика услуг, связанное с компьютером поставщика услуг, и передачу в приложение для управления счетом на устройстве связи с компьютера услуги токенов токена приложения в контейнер токенов в приложении для управления счетом на устройстве связи.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

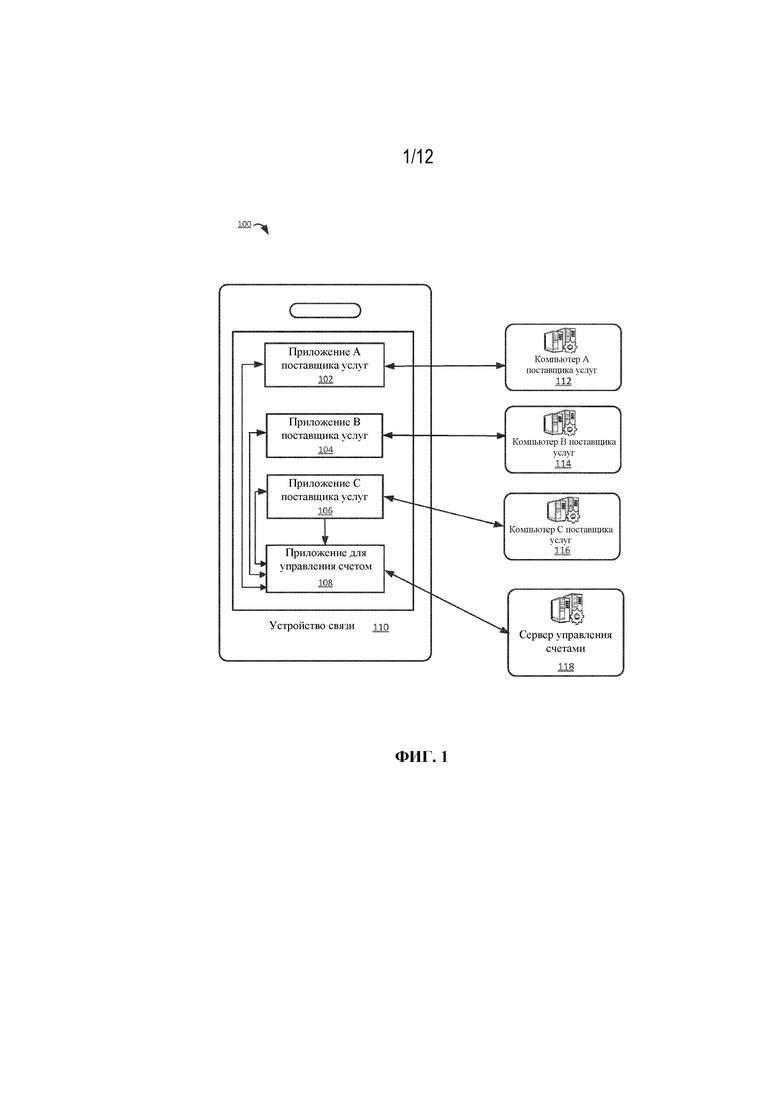

[0012] На фиг. 1 показано устройство связи, взаимодействующее с набором компьютеров поставщика услуг и сервером управления счетами, согласно некоторым вариантам осуществления.

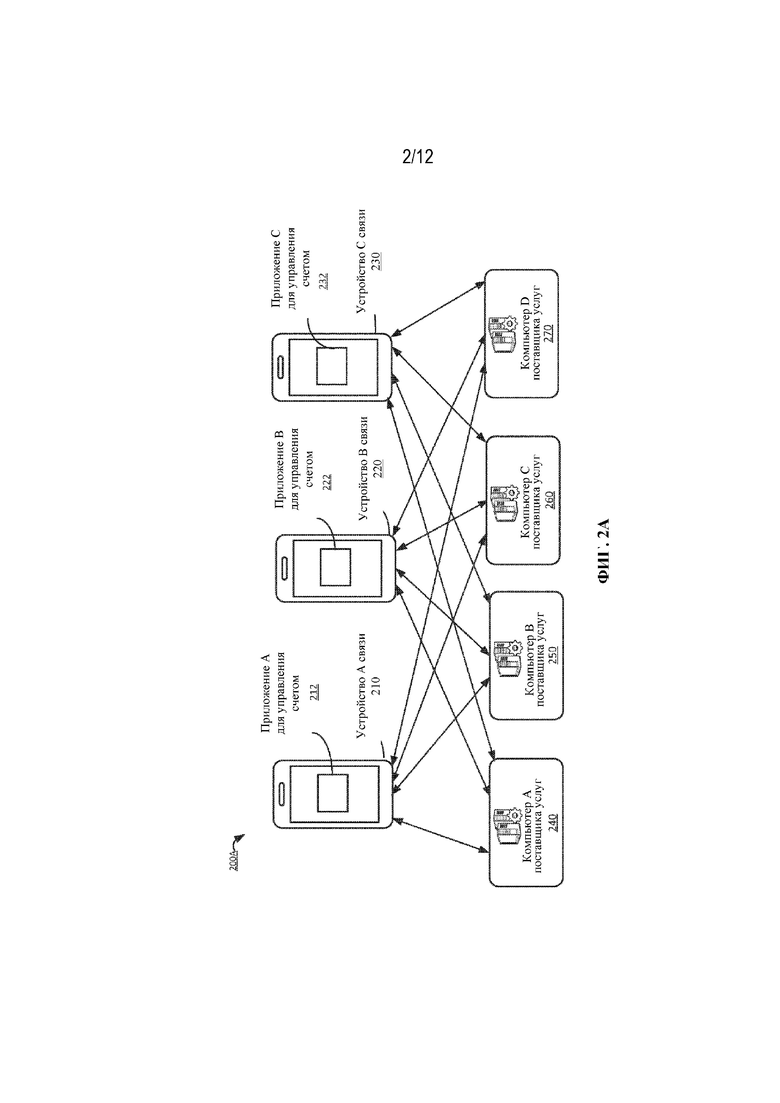

[0013] На фиг. 2A-2B показаны устройства связи, взаимодействующие с набором компьютеров поставщика услуг, согласно некоторым вариантам осуществления.

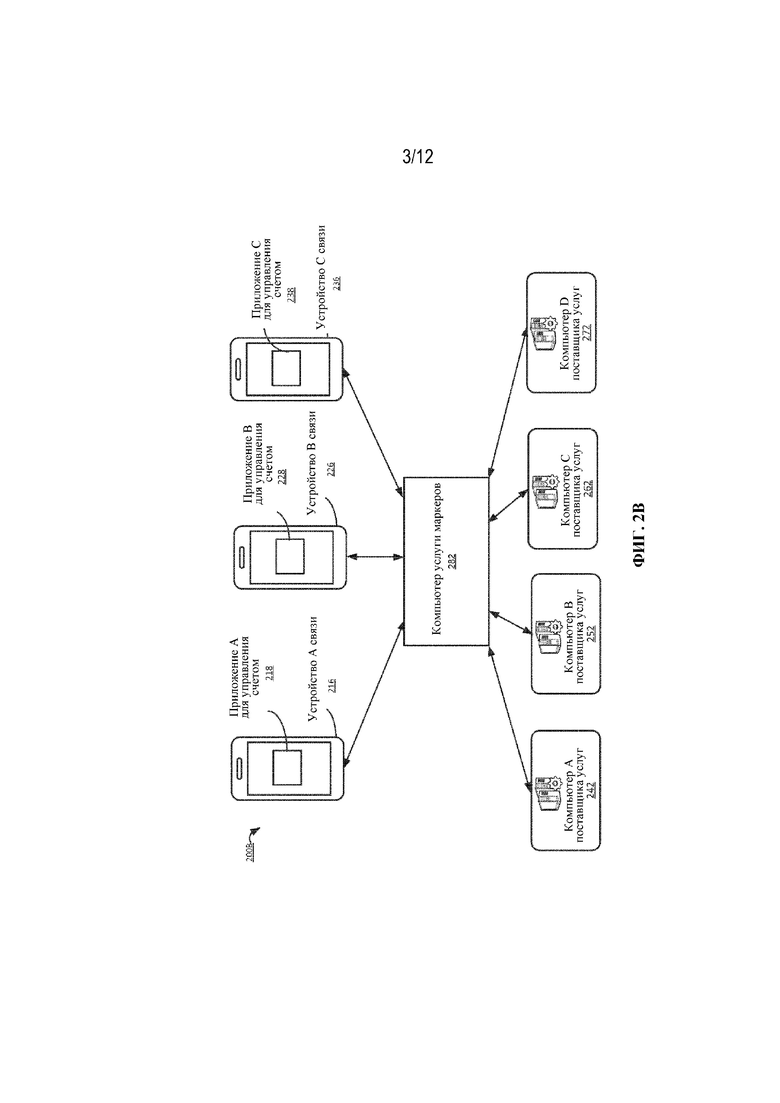

[0014] На фиг. 3 показаны процесс и система выдачи и погашения токена приложения согласно некоторым вариантам осуществления.

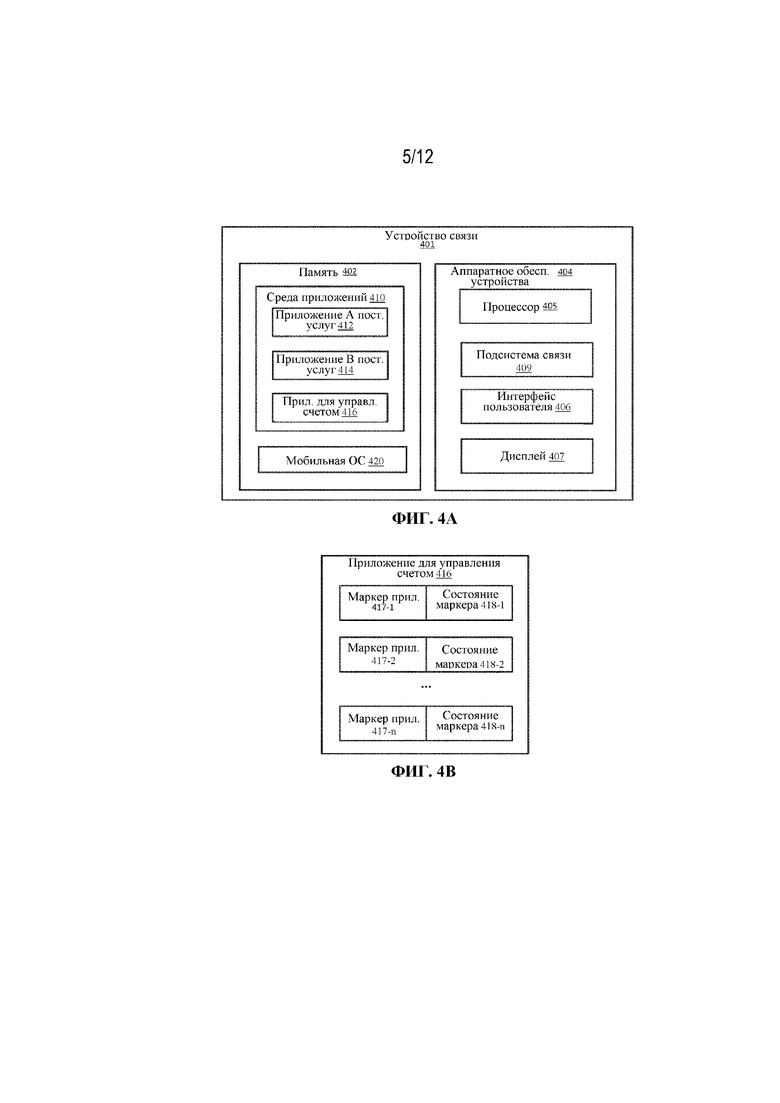

[0015] На фиг. 4A-4B показана структурная схема устройства связи согласно некоторым вариантам осуществления.

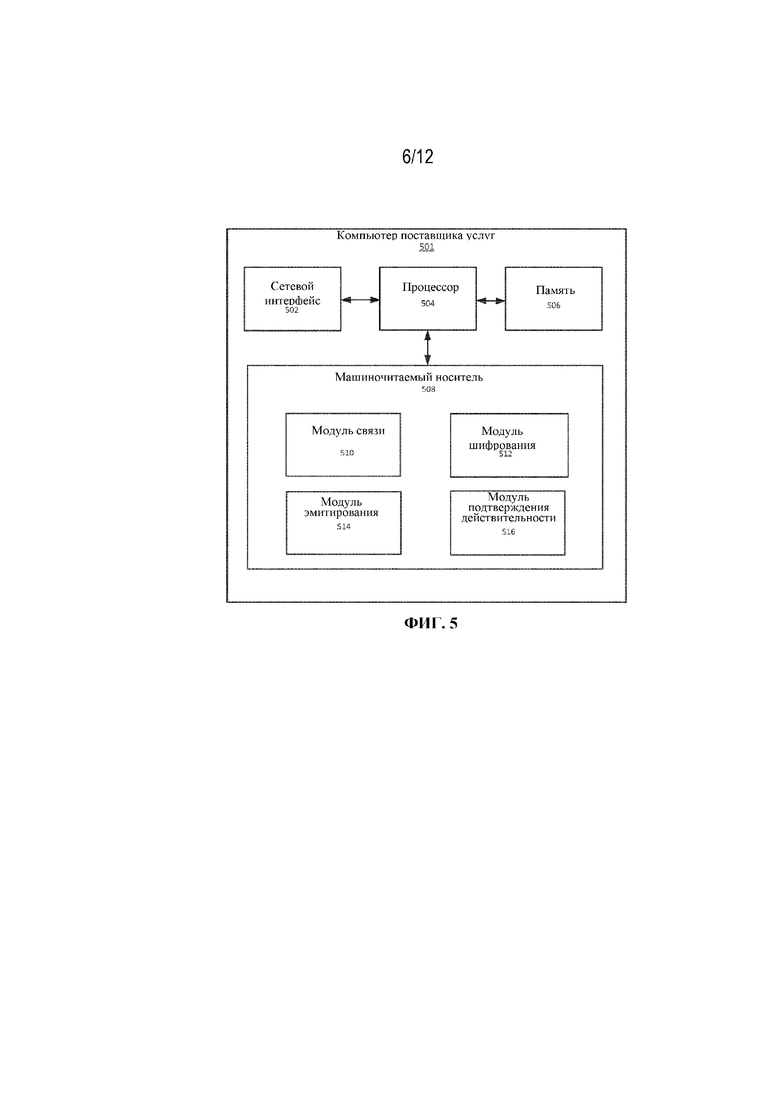

[0016] На фиг. 5 показана структурная схема компьютера поставщика услуг согласно некоторым вариантам осуществления.

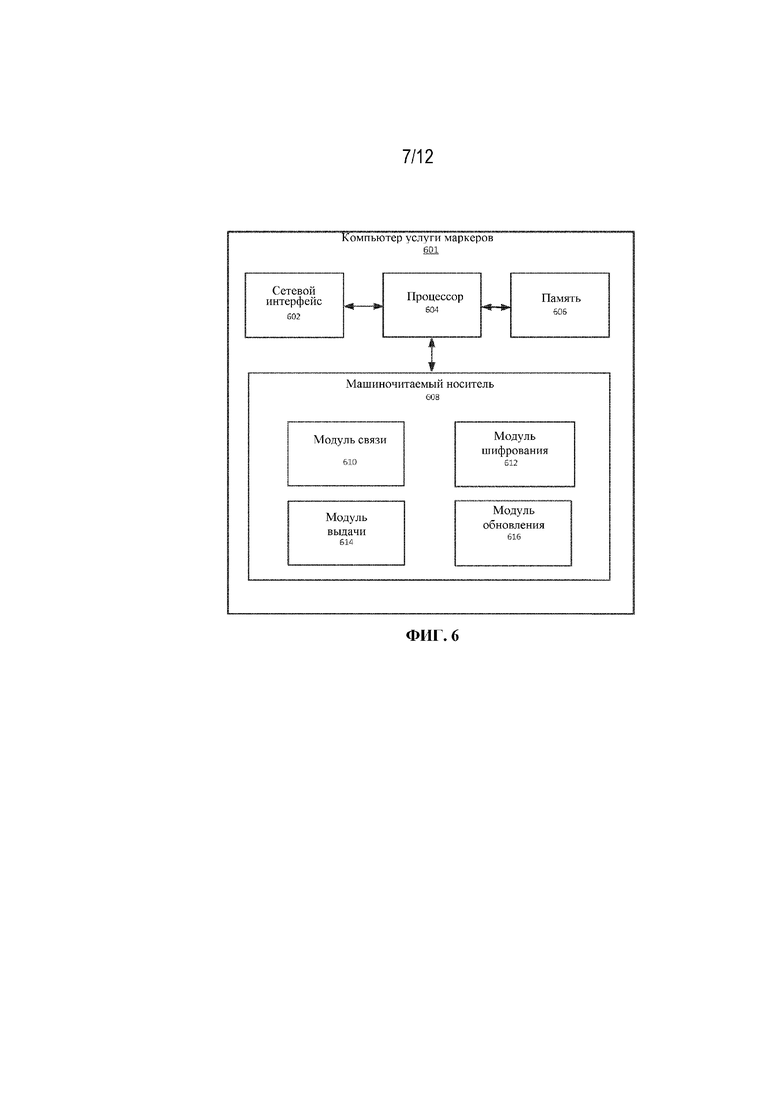

[0017] На фиг. 6 показана структурная схема компьютера услуги токенов согласно некоторым вариантам осуществления.

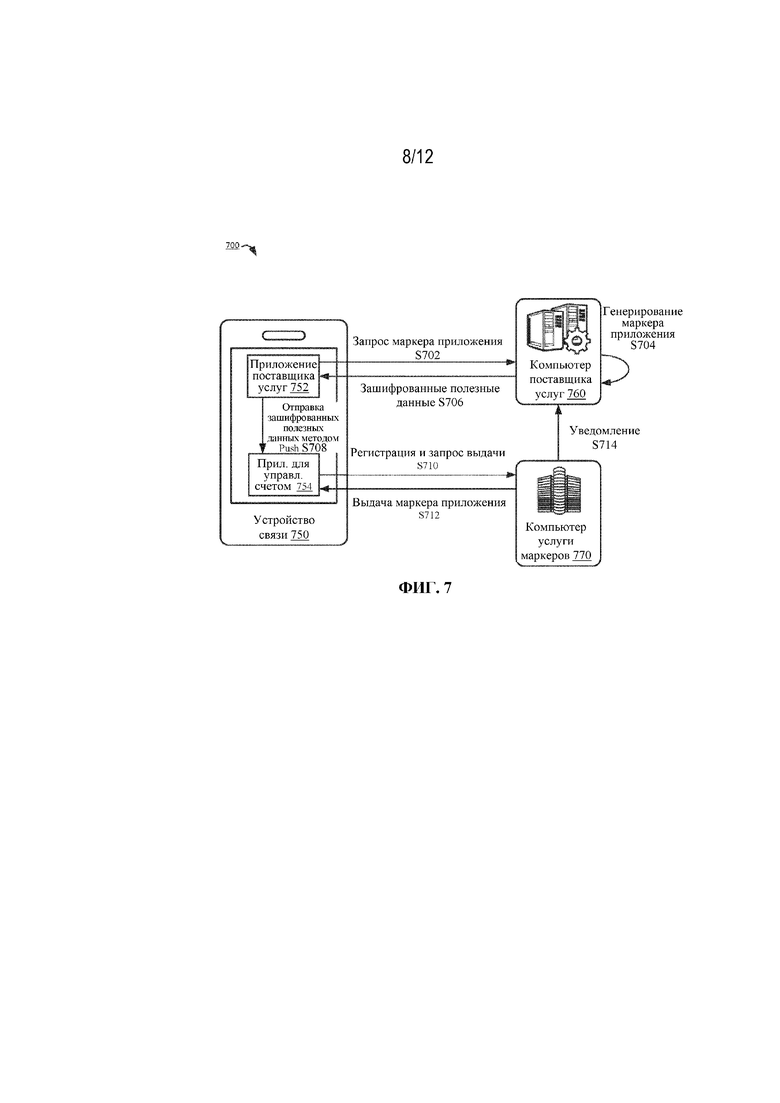

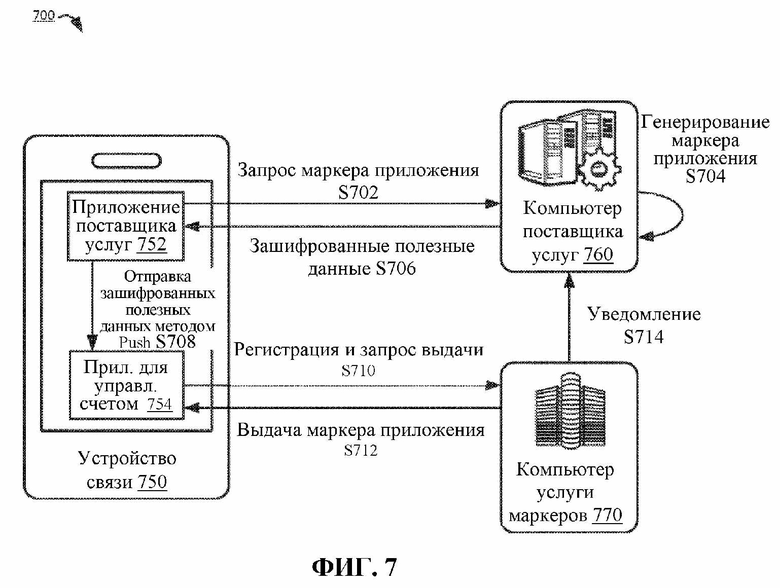

[0018] На фиг. 7 показан процесс выдачи токена приложения согласно некоторым вариантам осуществления.

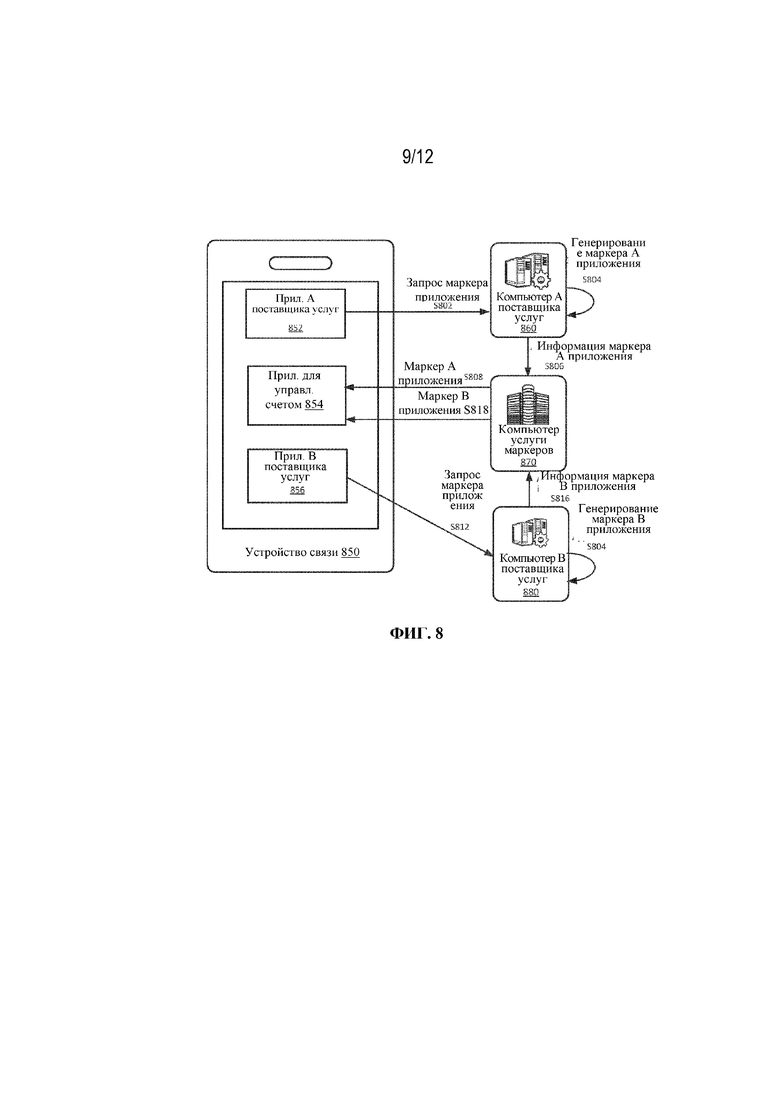

[0019] На фиг. 8 показан другой процесс выдачи токена приложения согласно некоторым вариантам осуществления.

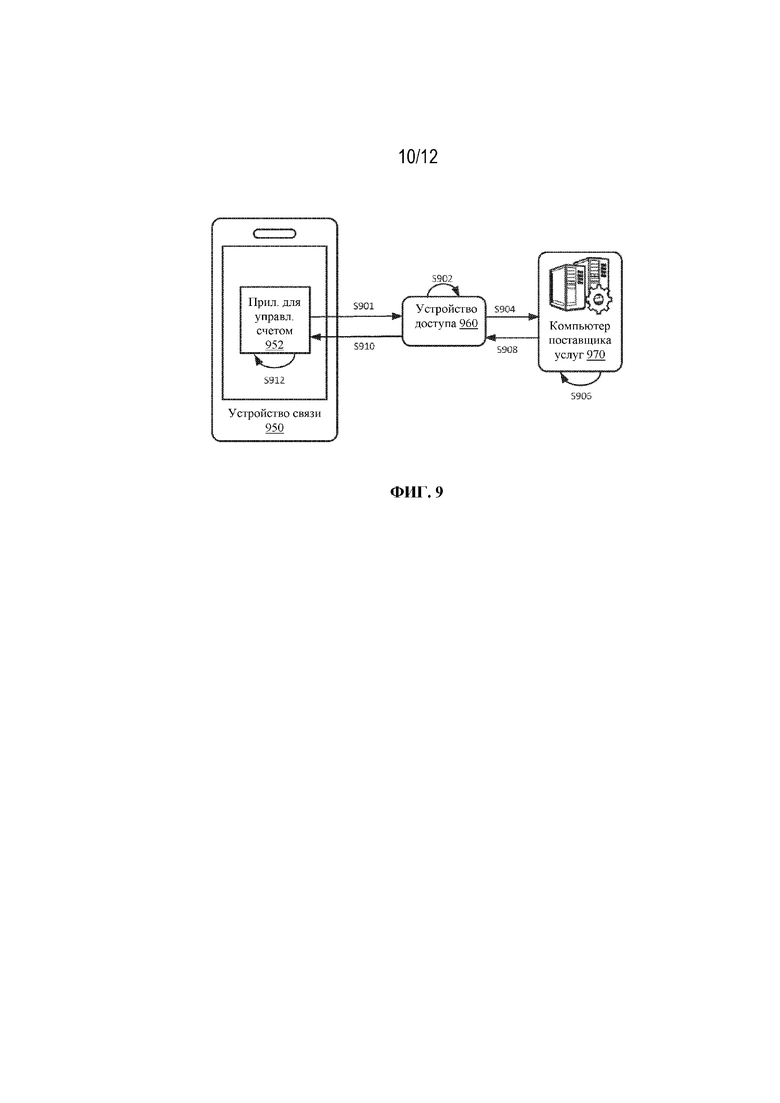

[0020] На фиг. 9 показан процесс погашения токена приложения согласно некоторым вариантам осуществления.

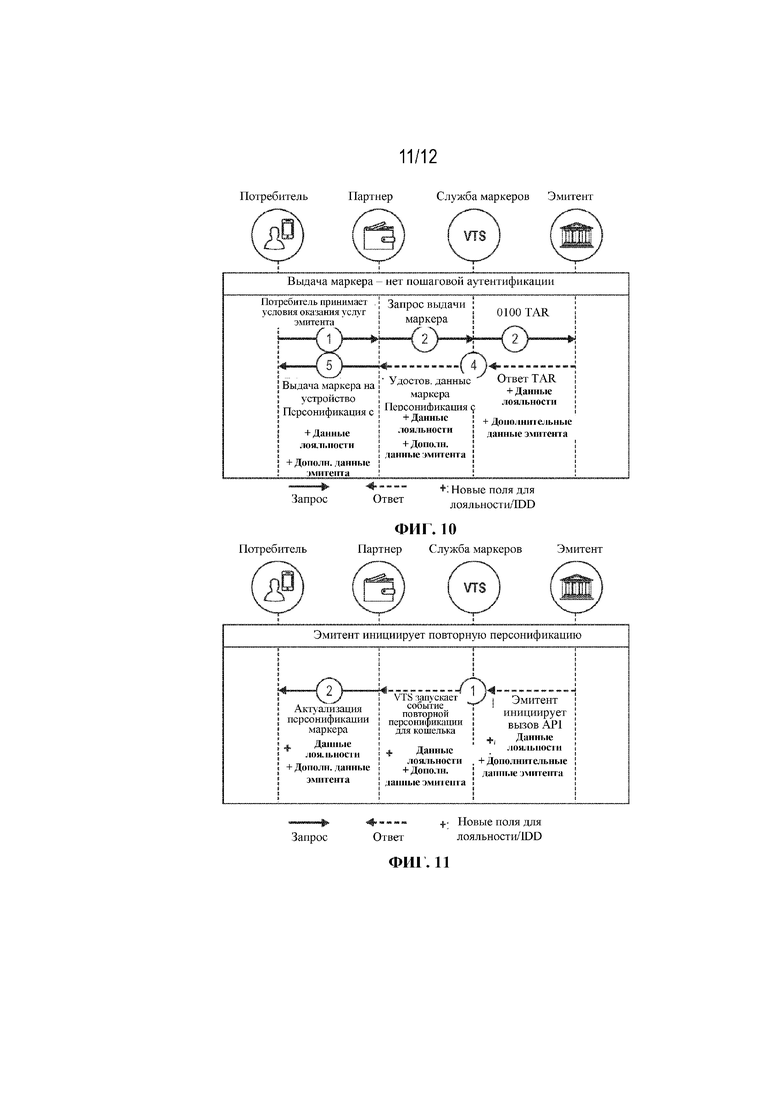

[0021] На фиг. 10-11 показаны схемы обновления данных лояльности согласно некоторым вариантам осуществления.

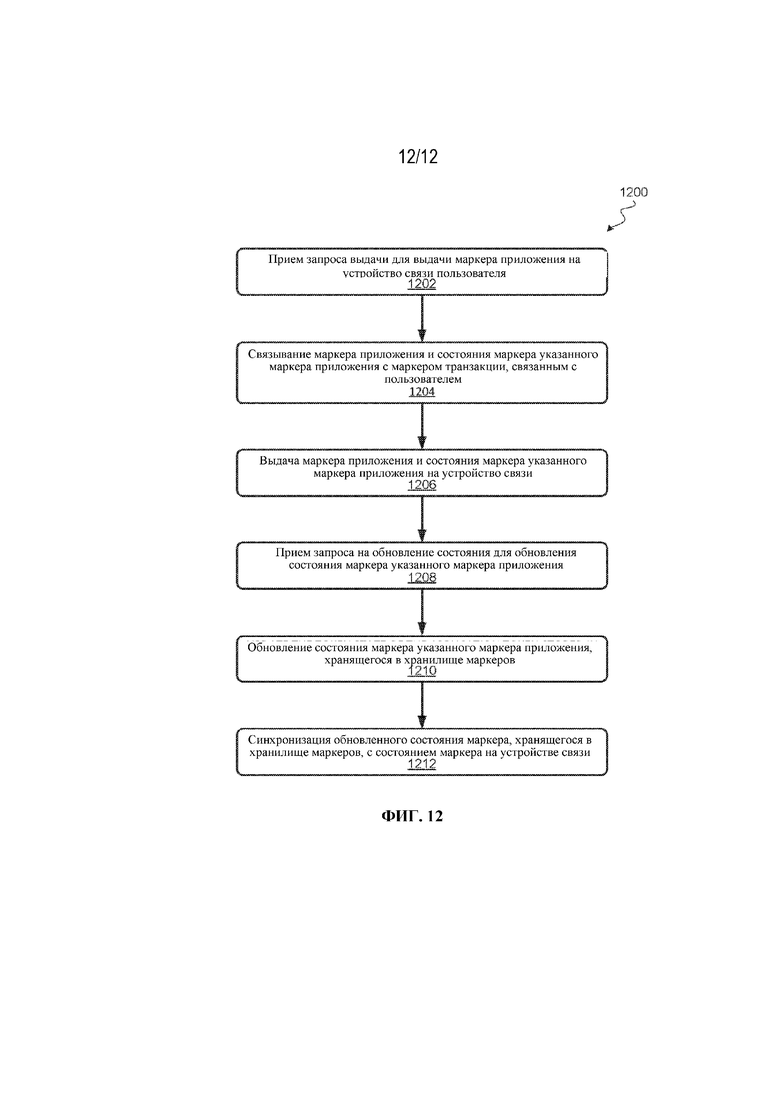

[0022] На фиг. 12 показана блок-схема процесса для управления токенами приложения и состояниями токена согласно некоторым вариантам осуществления.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0023] Описаны методы для управления токеном приложения. В некоторых вариантах осуществления приложение первого поставщика услуг на устройстве связи может предоставлять на компьютер первого поставщика услуг первый запрос на первый токен приложения. Приложение для управления счетом на устройстве связи принимает с компьютера услуги токенов, имеющего связь с компьютером первого поставщика услуг, первый токен приложения. Первый токен приложения сохраняют в контейнере токенов в приложении для управления счетом.

[0024] В некоторых вариантах осуществления поставщик услуг может эксплуатировать компьютер услуги токенов для эмитирования зависящих от приложения токенов, которые привязаны к контейнеру токенов. Зависящие от приложения токены могут иметь свои собственные состояния токенов, и токены приложений и их соответствующие состояния токенов могут быть выданы на устройство связи пользователя. Когда сохраненный на устройстве связи токен приложения используется, состояние токена может быть обновлено. Таким образом можно обеспечить безопасность данных и удобство в сочетании с такими данными, как информация о продаже и покупке билетов (например, информация о проезде и поездке), информация о лояльности или другая информация или данные, зависимые от приложения.

[0025] Перед обсуждением вариантов осуществления настоящего изобретения для понимания вариантов осуществления настоящего изобретения может быть полезным описание некоторых терминов.

[0026] «Устройство связи» может представлять собой устройство, которое включает в себя один или более электронных компонентов (например, интегральную схему), которые могут осуществлять связь с другим устройством. «Портативное устройство связи» может представлять собой одну из форм устройства связи, которое может переносить и которым может управлять пользователь. Портативное устройство связи может обеспечивать функциональные возможности удаленной связи c сетью и может быть выполнено с возможностью передачи и приема данных или сообщений на другие устройства и с них. Портативное устройство связи может иметь форму мобильного устройства, такого как мобильный телефон (например, смартфон, сотовый телефон и т.д.), планшетных устройств, портативного медиа-проигрывателя, устройств персональных цифровых помощников (PDA), носимого вычислительного устройства (например, часов), электронного устройства считывания и т.д., или форму карты (например, смарт-карты) или брелока и т.д. Примеры портативных устройств связи могут также включать в себя портативные вычислительные устройства (например, портативный компьютер, нетбук, ультрабук и т.д.). Портативное устройство связи может также быть выполнено в форме транспортного средства (например, автомобиля, такого как легковой автомобиль), обеспеченного функциональными возможностями связи и/или соединения с сетью.

[0027] «Серверный компьютер» может включать в себя мощный компьютер или кластер компьютеров. Например, серверный компьютер может представлять собой крупный универсальный компьютер, кластер мини-компьютеров или группу серверов, функционирующих как один элемент. В одном примере серверный компьютер может представлять собой сервер баз данных, соединенный с веб-сервером. Серверный компьютер может быть соединен с базой данных и может включать в себя любое аппаратное обеспечение, программное обеспечение, другую логическую часть или сочетание предыдущего для обслуживания запросов с одного или более клиентских компьютеров. Серверный компьютер может содержать одно или более вычислительных устройств и может использовать любую из множества вычислительных структур, компоновок и компиляций для обслуживания запросов с одного или более клиентских компьютеров.

[0028] «Приложение» может представлять собой компьютерную программу, которая используется с конкретной целью.

[0029] «Элемент данных времени» может включать в себя данные, относящиеся к любому подходящему времени. Например, элемент данных времени может представлять собой время, дату, месяц, год или любую подходящую комбинацию вышеперечисленного. Элемент данных времени может также быть получен из времени, даты, месяца, года или любой подходящей комбинации вышеперечисленного. Зашифрованный элемент данных времени может представлять собой элемент данных, который может включать в себя зашифрованные время, дату, месяц, год и/или подходящую комбинацию вышеперечисленного.

[0030] «Токен приложения» может представлять собой идентификатор, используемый для управления доступом к ресурсу или месту. Токен приложения может, например, представлять собой электронный билет. В качестве другого примера, токен приложения может быть связан с программой лояльности (например, кредитом лояльности). В некоторых вариантах осуществления формат токена приложения может включать некоторое указание, которое может использоваться принимающим субъектом для идентификации принятой информации как токена приложения. В некоторых вариантах осуществления формат токена может также позволять принимающему субъекту идентифицировать эмитента, связанного с токеном приложения. Например, формат токена может включать в себя идентификатор эмитента токена для идентификации эмитента токена.

[0031] «Эмитент токенов», «поставщик токенов», «компьютер услуги токенов» или «система услуги токенов» может включать систему, которая обслуживает токены. В некоторых вариантах осуществления компьютер услуги токенов может облегчать запрос, определение (например, генерирование) и/или эмитирование токенов, а также поддержку установленного отображения токенов в другие данные в репозитории (например, хранилище токенов). В некоторых вариантах осуществления компьютер услуги токенов может устанавливать уровень гарантии токена для данного токена, чтобы указывать доверительный уровень привязки токена. Компьютер услуги токенов может включать хранилище токенов, в котором хранят сгенерированные токены, или иметь с ним связь. Компьютер услуги токенов может поддерживать обработку токенов транзакций, поданных с применением токенов. В некоторых вариантах осуществления система услуги токенов может включать в себя компьютер преобразования в токен отдельно или в сочетании с другими компьютерами, такими как компьютер сети обработки транзакций. Различные субъекты среды преобразования в токен могут предполагать роли поставщика услуги токенов. Например, платежные сети и эмитенты или их агенты могут стать поставщиком услуги токенов путем реализации услуг токенов согласно вариантам осуществления настоящего изобретения.

[0032] «Устройство доступа» может представлять собой любое подходящее устройство для осуществления связи с компьютером продавца или сетью обработки транзакций (например, сетью обработки платежей) и для взаимодействия с устройством связи потребителя. Устройство доступа может в целом быть расположено в любом подходящем месте, таком как местоположение продавца. Устройство доступа может быть выполнено в любой подходящей форме. Некоторые примеры устройств доступа включают турникеты на входе, устройства в точках продаж (POS), сотовые телефоны, устройства PDA, персональные компьютеры (PC), планшетные персональные компьютеры, специализированные ручные устройства считывания, приставки, электронные кассовые аппараты (ECR), автоматические кассовые машины (ATM), виртуальные кассовые аппараты (VCR), киоски, системы безопасности, системы доступа, веб-сайты и т.п. Устройство доступа может использовать любой подходящий контактный или бесконтактный режим работы для отправки или приема данных с устройства связи потребителя или связанных с ним данных. В некоторых вариантах осуществления, в которых устройство доступа может содержать POS-терминал, может быть использован любой подходящий POS-терминал, и он может включать в себя устройство считывания, процессор и машиночитаемый носитель. Устройство считывания может включать в себя любой подходящий контактный или бесконтактный режим работы. Например, для взаимодействия с устройством связи потребителя примерные устройства считывания могут включать в себя радиочастотные (RF) антенны, оптические сканеры, устройства считывания штрихкодов или устройства считывания магнитных полос.

[0033] «Выдача» может включать в себя процесс предоставления данных для использования. Например, выдача может включать в себя предоставление, доставку или обеспечение наличия токена на устройстве связи. Выдача может быть выполнена любым субъектом в пределах системы транзакций или вне ее. Например, в некоторых вариантах осуществления токены могут быть выданы на мобильное устройство эмитентом или сетью обработки транзакций. Выданные токены могут иметь соответствующие данные токена, сохраненные и поддерживаемые в хранилище токенов или реестре токенов. В некоторых вариантах осуществления хранилище токенов или реестр токенов могут генерировать токен, который затем может быть выдан или доставлен на устройство. В некоторых вариантах осуществления эмитент может задать диапазон токенов, из которого может происходить генерирование и выдача токена. Дополнительно в некоторых вариантах осуществления эмитент может генерировать значение токена и уведомлять о нем хранилище токенов и предоставлять информацию записи о токене (например, атрибуты токена) для сохранения в хранилище токенов.

[0034] «Пользователь» может включать в себя человека, который применяет устройство связи для проведения транзакции. Пользователь также может быть назван потребителем или владельцем счета.

[0035] «Ключ» может относиться к элементу информации, применяемому в криптографическом алгоритме для преобразования входных данных в другое представление. Криптографический алгоритм может представлять собой алгоритм шифрования, который преобразовывает оригинальные данные в альтернативное представление, или алгоритм дешифрования, который преобразовывает зашифрованную информацию обратно в оригинальные данные. Примеры криптографических алгоритмов могут включать улучшенный стандарт шифрования (AES), стандарт шифрования данных (DES), стандарт/алгоритм тройного шифрования данных (TDES) или другие подходящие алгоритмы. Ключ, используемый в криптографическом алгоритме, может быть любой подходящей длины (например, 56-битным, 128-битным, 169-битным, 192-битным, 256-битным и т.д.). В некоторых вариантах осуществления более длинная длина ключа может обеспечить более надежное шифрование, которое менее восприимчиво к взлому.

[0036] «Цифровая подпись» или «криптографическая подпись» может включать тип электронной подписи, которая шифрует документы цифровыми кодами, которые особенно трудно скопировать. Цифровая подпись может включать данные, используемые для обеспечения подтверждения или свидетельства происхождения и идентичности электронной записи или сообщения. Цифровые подписи могут быть основаны на криптографии с открытым ключом (т. е. асимметричной криптографии). Цифровые подписи могут быть созданы с использованием алгоритма с открытым ключом, такого как алгоритм Ривеста-Шамира-Адлемана (RSA). Для создания цифровой подписи программное обеспечение для подписи может использоваться для создания одностороннего хеша электронных данных, который должен быть подписан подписывающим субъектом. Затем закрытый ключ подписывающего субъекта используется для шифрования хеша и формирования цифровой подписи. В других случаях для создания цифровой подписи может использоваться симметричный ключ из пары симметричных ключей.

[0037] Термин «подтверждение действительности» может включать в себя действие проверки или подтверждения того, что информация является правомерной. Примером может служить действие проверки того, что цифровая подпись, приложенная к электронной записи, действительно является правомерной и была подписана субъектом, который заявляет о создании цифровой подписи. В некоторых вариантах осуществления действительность цифровых подписей может быть подтверждена в соответствии с алгоритмом проверки в сочетании с открытым ключом подписывающего субъекта. В других случаях, если исходные данные были подписаны с использованием симметричного ключа из пары симметричных ключей, действительность подписи может быть подтверждена с помощью соответствующего симметричного ключа.

[0038] «Сообщение с запросом авторизации» может представлять собой сообщение, которое запрашивает авторизацию для взаимодействия, такого как транзакция. В некоторых вариантах осуществления сообщение с запросом авторизации может представлять собой электронное сообщение, которое отправляют в сеть обработки платежей и/или эмитенту билета, токена, платежной карты и т.д. с целью запроса авторизации для транзакции. Сообщение с запросом авторизации согласно некоторым вариантам осуществления может соответствовать ISO 8583, который является стандартом для систем, которые обмениваются информацией электронных транзакций, связанной с платежом, выполняемым потребителем с помощью платежного устройства или расчетного счета. Сообщение с запросом авторизации может включать в себя идентификатор счета эмитента, который может быть связан с платежным устройством или расчетным счетом. Сообщение с запросом авторизации также может содержать дополнительные элементы данных, соответствующие «идентификационной информации», включая, только в качестве примера: служебный код, CVV (код проверки подлинности карты), dCVV (динамический код проверки подлинности карты), дату завершения срока действия и т.д. Сообщение с запросом авторизации также может содержать «информацию транзакции», такую как любая информация, связанная с текущей транзакцией, такая как сумма транзакции, идентификатор продавца, местоположение продавца и т.д., а также любую другую информацию, которая может быть использована при определении того, следует ли идентифицировать и/или авторизовать транзакцию.

[0039] «Сообщение с ответом авторизации» может представлять собой ответ в виде электронного сообщения на сообщение с запросом авторизации. В некоторых вариантах осуществления сообщение с ответом авторизации может быть сгенерировано эмитирующей финансовой организацией, поставщиком услуг или сетью обработки платежей. Сообщение с ответом авторизации может включать в себя, только в качестве примера, один или более из следующих указателей состояния: «одобрение» - транзакция была одобрена; «отклонение» - транзакция не была одобрена; или «вызов центра» - ответ, требующий больше информации, при этом продавец должен позвонить по бесплатному телефонному номеру для авторизации. Сообщение с ответом авторизации также может включать в себя код авторизации, который может представлять собой код, который банк, выдавший кредитную карту, возвращает в ответ на сообщение с запросом авторизации в электронном сообщении (либо напрямую, либо через сеть обработки платежей) на устройство доступа продавца (например, POS-оборудование), который обозначает одобрение транзакции. Код может служить подтверждением авторизации. Как указано выше, в некоторых вариантах осуществления сеть обработки платежей может генерировать или направлять сообщение с ответом авторизации продавцу.

[0040] «Обработка авторизации» или «операции авторизации» могут включать в себя по меньшей мере генерирование и отправку сообщения с запросом авторизации и/или сообщения с ответом авторизации. Обработка авторизации может дополнительно включать в себя определение того, следует ли авторизовать транзакцию.

[0041] «Система обработки транзакций» может включать в себя сеть из одного или более устройств, которая может обрабатывать и направлять сообщения с запросом транзакции. Иллюстративная система обработки транзакций может включать в себя подсистемы, сети и операции обработки данных, применяемые для поддержки и доставки услуг авторизации, услуг стоп-листов, услуг оценки транзакций и услуг клиринга и расчетов. Примером системы обработки транзакций может служить VisaNet™. Системы обработки транзакций, такие как VisaNet™, могут обрабатывать транзакции кредитных карт, транзакции дебетовых карт и другие типы коммерческих транзакций. VisaNet™, в частности, может включать в себя систему VIP (систему комплексных платежей Visa), которая обрабатывает запросы авторизации, и систему Base II, которая выполняет услуги клиринга и расчетов.

[0042] «Процессор» может относиться к любому подходящему устройству или устройствам вычисления данных. Процессор может содержать один или более микропроцессоров, работающих вместе для осуществления желаемой функции. Процессор может включать в себя ЦПУ, которое содержит по меньшей мере один высокоскоростной процессор данных, подходящий для исполнения программных компонентов для исполнения запросов, генерируемых пользователем и/или системой. ЦПУ может представлять собой микропроцессор, такой как Athlon, Duron и/или Opteron от AMD; PowerPC от IBM и/или Motorola; процессор архитектуры Cell от IBM и Sony; Celeron, Itanium, Pentium, Xeon и/или XScale от Intel; и/или подобные процессор(-ы).

[0043] «Память» может представлять собой любые подходящие устройство или устройства, которые могут хранить электронные данные. Подходящая память может содержать постоянный машиночитаемый носитель, хранящий команды, которые могут быть исполнены процессором, для осуществления желаемого способа. Примеры элементов памяти могут содержать одну или более микросхем памяти, дисковых накопителей и т.д. Такие элементы памяти могут работать с помощью любого подходящего электрического, оптического и/или магнитного режима работы.

[0044] На фиг. 1 показано устройство 110 связи, имеющее связь с набором компьютеров 112-116 поставщика услуг и сервером 118 управления счетами, согласно некоторым вариантам осуществления. Компьютеры поставщика услуг, показанные на фиг. 1, включают компьютер A 112 поставщика услуг, компьютер B 114 поставщика услуг и компьютер C 116 поставщика услуг.

[0045] Компьютеры 112-116 поставщика услуг могут соответствовать разным поставщикам услуг или агентам поставщика услуг. В качестве примера, поставщики услуг могут облегчать доступ к месту или мероприятию. Примеры поставщиков услуг включают в себя транспортное агентство (например, предоставляющее железнодорожные или автобусные услуги), авиакомпанию и кинотеатр. Агенты поставщиков услуг могут облегчать доступ к ресурсам от имени нескольких разных поставщиков услуг (например, веб-сайт, на котором продаются авиабилеты разных авиакомпаний, или билетное агентство).

[0046] Каждый из компьютеров (112-116) поставщика услуг связан с соответствующим приложением (102-106) поставщика услуг. Поставщик A 112 услуг связан с приложением A 102 поставщика услуг. Компьютер B 114 поставщика услуг связан с приложением B 104 поставщика услуг. Компьютер C 116 поставщика услуг связан с приложением C 106 поставщика услуг. Приложения 102-106 поставщика услуг могут использоваться для управления доступом к ресурсу. Например, пользователь может взаимодействовать с приложением поставщика услуг для покупки билета для поездки.

[0047] Как показано на фиг. 1, приложения 102-106 поставщика услуг имеют связь с приложением 108 для управления счетом. Приложение 108 для управления счетом может использоваться для централизованного управления данными для облегчения доступа к ресурсу через приложения 102-106 поставщика услуг. Например, приложение 108 для управления счетом может быть цифровым кошельком и может хранить цифровую валюту, билеты и т.п. посредством набора приложений поставщика услуг.

[0048] Каждое приложение 102-106 поставщика услуг может использовать разные форматы, данные и структуры данных. Для того, чтобы приложения 102-106 поставщика услуг использовали функции приложения 108 для управления счетом, каждое приложение поставщика услуг должно интегрироваться в приложение 108 для управления счетом, а приложение 108 для управления счетом должно быть способно обрабатывать данные, предоставляемые каждым приложением 102-106 поставщика услуг.

[0049] Обращаясь к фиг. 2A, существует несколько поставщиков приложения для управления счетом. Разные устройства связи/пользователи могут выбирать разные приложения для управления счетом. Например, устройства связи от разных производителей могут быть совместимы с разными соответствующими собственными приложениями для управления счетом. В качестве другого примера, пользователь может выбрать одно или более предпочтительных приложений для управления счетом для установки на устройство связи.

[0050] Как показано на фиг. 2A, каждое из трех разных устройств связи, устройство A 210 связи, устройство B 220 связи и устройство C 230 связи, оснащено разным соответствующим приложением для управления счетом. Устройство A 210 связи содержит приложение A 212 для управления счетом. Устройство B 220 связи содержит приложение B 222 для управления счетом. Устройство C 230 связи содержит приложение C 232 для управления счетом.

[0051] Каждое приложение для управления счетом (приложение A 212 для управления счетом, приложение B 222 для управления счетом и приложение C 232 для управления счетом) сконфигурировано для хранения данных, связанных с различными поставщиками услуг. Приложения 212, 222, 232 для управления счетом подключены с возможностью связи к компьютеру A 240 поставщика услуг, поставщика B 250 услуг, поставщика C 260 услуг и поставщика D 270 услуг. Приложениям 212, 222, 232 для управления счетом может требоваться взаимодействие с любым заданным компьютером поставщика услуг для облегчения предоставления услуги.

[0052] В качестве конкретного примера, пользователь применяет устройство A 210 связи, которое оснащено конкретным электронным кошельком, приложением A 212 для управления счетом. Пользователь часто путешествует на поезде и покупает билеты на поезд у нескольких разных поставщиков услуг. Чтобы использовать электронный кошелек для управления всеми этими билетами на поезд, приложение A управления счетом включает в себя программы, сконфигурированные для взаимодействия с различными компьютерами поставщика услуг. Компьютер A поставщика услуг находится под управлением службы местного легкорельсового транспорта. Компьютер B 250 поставщика услуг находится под управлением службы поездов междугороднего сообщения. Компьютер C 260 поставщика услуг находится под управлением туристического агентства. Компьютер D 270 поставщика услуг находится под управлением службы туристического агрегатора, которая позволяет пользователям сравнивать цены разных поставщиков. Пользователь покупает билеты у каждого из этих поставщиков в разное время. Соответственно, приложение A для управления счетом включает в себя код, выполненный с возможностью взаимодействовать с каждым компьютером (A 240, B 250, C 260 и D 270) поставщика услуг, для приема билетов в различных форматах, предоставляемых соответствующими компьютерами поставщика услуг, и осуществлять связь с соответствующими компьютерами поставщика услуг для подтверждения действительности и погашения билетов. Подобным образом поставщики услуг должны интегрироваться с различными приложениями для управления счетом. Например, устройство B связи имеет другой установленный кошелек, чем устройство A связи (приложение B 222 для управления счетом вместо приложения A 212 для управления счетом), и устройство C связи имеет еще один установленный электронный кошелек (приложение C 232 для управления счетом). Каждый компьютер поставщика услуг должен иметь функциональные возможности для взаимодействия с каждым из этих приложений для управления счетом и их понимания.

[0053] На фиг. 2B показана система 200B с компьютером 282 услуги токенов (например, который находится под управлением поставщика услуги токенов), которая облегчает интеграцию множества приложений для управления счетом и компьютеров поставщика услуг согласно вариантам осуществления. Система 200B включает в себя устройство A 216 связи, устройство B 226 связи, устройство C 236 связи, компьютер 282 услуги токенов, компьютер A 242 поставщика услуг, поставщика B 252 услуг, поставщика C 262 услуг и компьютер D 272 поставщика услуг.

[0054] Каждое из устройств связи содержит соответствующее приложение для управления счетом. Устройство A 216 связи содержит приложение A 218 для управления счетом. Устройство B 226 связи содержит приложение B 228 для управления счетом. Устройство C 236 связи содержит приложение C 238 для управления счетом.

[0055] В отличие от системы, представленной на фиг. 2A, в системе на фиг. 2B, посредством компьютера 282 услуги токенов, приложения 218, 228, 238 для управления счетом могут осуществлять связь посредством одного интерфейса, компьютера 282 услуги токенов, а не приспосабливаться к различным компьютерам 242, 252, 262, 272 поставщика услуг. Подобным образом, компьютеры 242, 252, 262, 272 поставщика услуг могут осуществлять связь с компьютером 282 услуги токенов. Соответственно, использование компьютера услуги токенов упрощает связь между сторонами.

[0056] На фиг. 3 показан обзор взаимодействия между устройством 360 связи, компьютером 330 услуги токенов, веб-сайтом 320 поставщика услуг, устройством 350 доступа и компьютером 340 поставщика услуг, согласно некоторым вариантам осуществления. Компьютер 340 поставщика услуг, устройство 350 доступа и веб-сайт 320 поставщика услуг могут быть связаны с поставщиком услуг, например с поставщиком услуг общественного транспорта, концертным залом, туристическим агентством, агентством по продаже билетов или т.п. Например, компьютер 340 поставщика услуг представляет собой серверный компьютер, связанный с железной дорогой «Железные дороги США». Веб-сайт 320 поставщика услуг представляет собой общедоступный веб-сайт «Железных дорог США». Устройство 360 доступа представляет собой терминал доступа у ворот для выхода на конкретную платформу железнодорожной станции, эксплуатируемой «Железными дорогами США». Устройство 360 связи может быть, например, мобильным телефоном с возможностью ближней бесконтактной связи. Устройство 360 связи содержит приложение A 362 поставщика услуг (которое соответствует «Железным дорогам США») и приложение B 364 поставщика услуг (которое соответствует другому поставщику услуг).

[0057] Сначала пользователь взаимодействует с устройством 360 связи, чтобы купить проездной билет на «Железных дорогах США». Пользователь может купить проездной билет через приложение A 362 поставщика услуг и/или через веб-сайт 320 поставщика услуг.

[0058] На этапе S1 приложение устройства 360 связи может передавать информацию о покупке билета на веб-сайт 320 поставщика услуг в случае, если пользователь покупает билет через приложение 362. Альтернативно пользователь может напрямую взаимодействовать с веб-сайтом 320 поставщика услуг через браузер на устройстве 360 связи. На этапе S2 веб-сайт 320 поставщика услуг передает информацию о покупке билета на компьютер 340 поставщика услуг.

[0059] На этапе S4 компьютер 340 поставщика услуг обрабатывает покупку билета, что может включать в себя координацию с внешними системами обработки транзакций и/или эмитентами для подтверждения деталей покупки и дебетования счета. Компьютер 340 поставщика услуг может эмитировать токен 366 приложения, представляющий билет, и сохранять запись о токене 366 приложения.

[0060] На этапе S5 компьютер 340 поставщика услуг может инициировать выполнение посредством компьютера 330 услуги токенов. Компьютер 340 поставщика услуг может передавать информацию о токене 366 приложения на компьютер 330 услуги токенов.

[0061] На этапе S6 компьютер 330 услуги токенов может подготавливать контейнер 367 токенов, связанный с токеном 366 приложения. В некоторых вариантах осуществления компьютер 330 услуги токенов генерирует контейнер 367 токенов для выдачи на устройство 360 связи. Компьютер 330 услуги токенов может получать токен 366 приложения, принятый с компьютера 340 поставщика услуг. Компьютер 330 услуги токенов может помещать токен приложения в контейнер токенов. Компьютер 330 услуги токенов может генерировать и сохраняет идентификатор (ID) 342 контейнера в связи с контейнером 367 токенов. ID 342 контейнера может быть, например, шестнадцатизначным числом, именем или т.п., характеризующим контейнер 367 токенов. ID 342 контейнера может быть сохранен в компьютере 330 услуги токенов и/или поставщика 340 услуг. Компьютер 330 услуги токенов может дополнительно устанавливать и сохранять состояние 344 токена, связанное с токеном 366 приложения. Состояние 344 токена может соответствовать состоянию токена приложения. Примеры состояний 344 токена включают: вновь сгенерированный, погашенный и с добавленным значением.

[0062] На этапе S7 компьютер 330 услуги токенов может выдавать контейнер 367 токенов и/или токен 366 приложения на устройство 360 связи. Компьютер 330 услуги токенов передает контейнер 367 токенов и токен 366 приложения на устройство 360 связи посредством любой подходящей формы беспроводной или проводной связи.

[0063] Устройство 360 связи сохраняет контейнер 367 токенов, который, в свою очередь, хранит токены 366 приложений. Токены приложений связаны с доступом к разным местоположениям или ресурсам. Например, один токен приложения соответствует авиабилету на рейс «Авиалинии Калифорнии» 3 июля 2019 года, другой токен приложения соответствует билету на поезд для путешествия «Железными дорогами США» 4 июля 2019 года, а третий токен приложения соответствует концертному билету на конкретный концерт. Токены приложений, связанные с разными поставщиками услуг, могут храниться в одном контейнере 367 токенов. Альтернативно могут быть выданы несколько контейнеров токенов, например, по одному на поставщика услуг или на приложение поставщика услуг.

[0064] На этапе S8 устройство 360 связи взаимодействует с устройством 350 доступа для получения доступа к местоположению или ресурсу. В этом конкретном примере пользователь прикладывает свой телефон с поддержкой коротковолновой связи к воротам, чтобы получить доступ к железнодорожной платформе. Устройство 360 связи передает токены 366 приложений на устройство 350 доступа.

[0065] На этапе S9 устройство 350 доступа проверяет заголовки токенов 366 приложений и идентифицирует токен 366 приложения, который соответствует «Железным дорогам США». Устройство 350 доступа передает сигнал, заставляя ворота открываться и предоставляя пользователю доступ к железнодорожной платформе. Устройство 350 доступа может передавать подтверждение обратно на устройство 360 связи, заставляя устройство 360 связи помечать токен 366 приложения для поездки по «Железным дорогам США» как использованный.

[0066] На этапе S10 устройство 350 доступа передает информацию на компьютер 340 поставщика услуг. В переданной информации указано, что токен приложения для путешествия по «Железным дорогам США» был погашен.

[0067] На этапе S11 компьютер 340 поставщика услуг обновляет свою базу данных записей, чтобы указать, что токен приложения был погашен. Обновление записей может включать в себя изменение сохраненного состояния 344 токена, связанного с погашенным токеном 366 приложения.

[0068] На фиг. 4A показана структурная схема устройства 401 связи согласно некоторым вариантам осуществления. Устройство 401 связи может включать в себя аппаратное обеспечение 404 устройства, соединенное с памятью 402. Аппаратное обеспечение 404 устройства может включать в себя процессор 405, подсистему 409 связи, интерфейс 406 пользователя и дисплей 407 (который может быть частью интерфейса 406 пользователя).

[0069] Процессор 405 может быть реализован в виде одной или более интегральных схем (например, одного или более микропроцессоров и/или микроконтроллеров с одним ядром или несколькими ядрами) и применяется для управления работой портативного устройства 401 связи. Процессор 405 может исполнять множество программ в ответ на программный код или машиночитаемый код, сохраненный в памяти 402, и может поддерживать несколько параллельно исполняющихся программ или процессов.

[0070] Подсистема 409 связи может включать в себя один или более приемопередатчиков и/или соединителей, которые могут использоваться устройством 401 связи для осуществления связи с другими устройствами и/или для соединения с внешними сетями, такими как Интернет. В некоторых вариантах осуществления подсистема 409 связи может дополнительно включать в себя бесконтактный элемент, который обычно реализован в виде полупроводникового чипа (или другого элемента хранения данных) со связанным элементом беспроводной передачи (например, передачи данных), таким как антенна. Бесконтактный элемент может быть соединен с устройством 401 связи (например, встроен в него), и данные или команды управления, которые передаются через сотовую сеть, могут быть применены к бесконтактному элементу посредством интерфейса бесконтактного элемента (не показан). Бесконтактный элемент может быть способен передавать и принимать данные с использованием возможности беспроводной связи ближнего радиуса действия. Подсистема 409 связи может содержать компоненты как для устройства опроса (например, приема данных), так и для опрашиваемого устройства (например, отправки данных). Следовательно, устройство 401 связи может иметь возможность осуществлять связь и передавать данные или команды управления как посредством сотовой сети (или любой другой подходящей беспроводной сети, например Интернет или другой сети передачи данных), так и посредством связи ближнего радиуса действия. Устройство 401 связи может также включать в себя антенну для беспроводной передачи данных (например, передачи данных).

[0071] Интерфейс 406 пользователя может включать в себя любое сочетание элементов ввода и вывода для предоставления пользователю возможности взаимодействовать с устройством 401 связи и применять его функциональные возможности. В некоторых вариантах осуществления дисплей 407 может быть частью интерфейса 406 пользователя. Дисплей 407 и интерфейс 406 пользователя могут позволить пользователю видеть информацию и сообщения. Устройство связи может дополнительно включать в себя элементы ввода, чтобы позволять пользователю вводить информацию в устройство, динамик, чтобы позволять пользователю прослушивать голосовую связь, музыку и т.д., и микрофон, чтобы позволять пользователю передавать свой голос через устройство 401 связи.

[0072] Память 402 может быть реализована с использованием любой комбинации любого количества энергонезависимых элементов памяти (например, флэш-памяти) и энергозависимых элементов памяти (например, DRAM, SRAM) или любого другого постоянного носителя информации, или комбинации вышеуказанных носителей. Память 402 может хранить мобильную операционную систему 420 и среду 410 приложений, в которой находятся одно или более приложений, подлежащих выполнению процессором 405.

[0073] Среда 410 приложений может включать в себя приложения, которые используются для управления токенами приложений. В некоторых вариантах осуществления приложения могут включать приложение A 412 поставщика услуг, приложение B 414 поставщика услуг и приложение 416 для управления счетом.

[0074] Приложения (A 412 и B 414) поставщика услуг могут содержать функциональные возможности для предоставления доступа к услугам или другим ресурсам. Примеры приложений поставщика услуг включают приложения для продажи и покупки билетов, приложения для общественного транспорта и приложения продавцов. Приложения поставщика услуг могут быть с возможностью осуществления связи связаны с соответствующими компьютерами поставщика услуг для выполнения конечных функций, таких как продажа или погашение билетов.

[0075] Приложение 416 для управления счетом может включать в себя функциональные возможности для управления одним или более счетами. Примеры приложений 416 для управления счетом включают приложения мобильных или цифровых кошельков, приложения эмитентов и банковские приложения. Приложение 416 для управления счетом может предоставлять единое приложение для хранения и управления функциями, связанными с приложением A 412 поставщика услуг и приложением B 414 поставщика услуг.

[0076] Память 402 может содержать код, исполняемый процессором 405, для реализации способа, содержащего: предоставление приложением первого поставщика услуг на устройстве связи на компьютер первого поставщика услуг первого запроса на первый токен приложения; прием приложением для управления счетом на устройстве связи с компьютера услуги токенов, имеющего связь с компьютером первого поставщика услуг, первого токена приложения; и сохранение первого токена приложения в контейнере токенов в приложении для управления счетом.

[0077] На фиг. 4B показан подробный вид приложения 416 для управления счетом согласно некоторым вариантам осуществления. Приложение 416 для управления счетом может хранить токены 417-1-417-n приложения и состояния 418-1-418-n токенов. Приложение 416 для управления счетом может безопасно хранить токены 417-1-417-n приложения и состояния 418-1-418-n токенов, например, с использованием криптографии и/или защищенного аппаратного элемента.

[0078] В некоторых вариантах осуществления токены 417-1-417-n приложения представляют собой электронные билеты, связанные с приобретенными услугами или товарами. Когда пользователь получает несколько услуг или товаров от поставщика услуг, услуги или товары могут быть дополнительно связаны с токенами для конкретных приложений. Например, при получении проездных билетов на маршрут, состоящий из нескольких этапов, каждый билет может быть оформлен как цифровой билет и быть представлен токеном приложения. Альтернативно или дополнительно токены приложений могут представлять данные о лояльности (например, баллы вознаграждения для постоянных покупателей). Каждый токен 417-1-417-n приложения может также иметь свое собственное соответствующее состояние 418-1-418-n токена. Каждое состояние токена может представлять один или более атрибутов токена соответствующего токена приложения. Продолжая приведенный выше пример, относящийся к транспортной системе, каждое состояние токена может представлять такие атрибуты, как указание на то, был или нет использован билет для данного этапа поездки.

[0079] Устройство 401 связи может хранить выданные токены 417-1-417-n приложений и связанные состояния 418-1-418-n токенов в цифровом контейнере, доступном посредством приложения 416 для управления счетом. Выданные токены 417-1-417-n приложений могут использоваться для доступа к товару или услуге связанного поставщика услуг. Например, выданный токен приложения может быть предоставлен с устройства 401 связи на устройство доступа на пропускных воротах для получения доступа к транспортной системе. Когда токен приложения расходуется, поставщик услуг может обновить состояние токена для токена приложения на устройстве 401 связи. Например, когда билет использован, поставщик услуг может изменять состояние токена для токена, представляющего билет, с неиспользованного состояния на использованное состояние. В некоторых вариантах осуществления поставщик услуг может обновлять состояние токена на устройстве 401 связи, отправляя запрос на обновление состояния на компьютер услуги токенов (например, как показано на фиг. 6), и компьютер услуги токенов может обновлять свое собственное состояние токена и синхронизировать обновление с устройством 401 связи.

[0080] Приложение 416 для управления счетом может дополнительно хранить журналы о том, когда и где происходят взаимодействия, связанные с токенами приложения. Следовательно, действительность сохранности токена приложения может быть подтверждена при погашении.

[0081] На фиг. 5 показана структурная схема компьютера 501 поставщика услуг согласно некоторым вариантам осуществления. Компьютер 501 поставщика услуг содержит сетевой интерфейс 502, процессор 504, память 506 и машиночитаемый носитель 508.

[0082] Процессор 504 может быть реализован как одна или более интегральных схем (например, один или более одноядерных или многоядерных микропроцессоров и/или микроконтроллеров). Процессор 504 может использоваться для управления работой компьютера 501 поставщика услуг. Процессор 504 может исполнять множество программ в ответ на программный код или машиночитаемый код, хранящийся в памяти 506. Процессор 504 может включать в себя функциональные возможности для поддержки множества одновременно исполняемых программ или процессов.

[0083] Сетевой интерфейс 502 может быть выполнен с возможностью подключения к одной или более сетям связи, чтобы позволять компьютеру 501 поставщика услуг осуществлять связь с другими субъектами, такими как компьютер поставщика ресурсов, транспортные компьютеры, интерфейс администрирования маршрутизации и т.д. Например, связь с транспортными компьютерами может быть прямой, опосредованной и/или через программный интерфейс приложений (API).

[0084] Память 506 может быть реализована с использованием любой комбинации любого количества энергонезависимых элементов памяти (например, флэш-памяти) и энергозависимых элементов памяти (например, DRAM, SRAM) или любого другого постоянного носителя информации, или комбинации носителей.

[0085] Машиночитаемый носитель 508 может содержать один или более постоянных носителей для хранения и/или передачи. Подходящие носители включают, например, оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), магнитный носитель, такой как жесткий диск или гибкий диск, или оптический носитель, такой как компакт-диск (CD) или DVD (цифровой универсальный диск), флэш-память и т.п. Машиночитаемый носитель 208 может представлять собой любое сочетание таких устройств хранения или передачи.

[0086] Машиночитаемый носитель 508 может содержать программный код, хранящийся в виде последовательности инструкций или команд. Машиночитаемый носитель 508 содержит код, исполняемый процессором 504, для реализации описанных в данном документе способов. Машиночитаемый носитель 508 может содержать модуль 510 связи, модуль 512 шифрования, модуль 514 эмитирования и модуль 516 подтверждения действительности. Каждый из этих модулей может включать в себя код, выполненный с возможностью исполнять функции, описанные ниже, вместе с процессором 504.

[0087] Модуль 510 связи может содержать код, который приводит к тому, что процессор 504 генерирует сообщения, направляет сообщения, переформатирует сообщения и/или иным образом осуществляет связь с другими субъектами.

[0088] В вариантах осуществления настоящего изобретения модуль 512 шифрования может включать в себя любые подходящие алгоритмы шифрования для шифрования данных. Подходящие алгоритмы шифрования данных могут включать DES, тройной DES, AES и т.д. Модуль 512 шифрования может также хранить ключи шифрования, которые могут быть использованы с такими алгоритмами шифрования. Другие ключи любых соответствующих пар ключей могут быть сохранены в модуле 612 шифрования в компьютере 601 услуги токенов. Модуль 512 шифрования может использовать подходы симметричного или асимметричного шифрования для шифрования и/или проверки данных. Компьютер услуги токенов и компьютер 501 поставщика услуг могут иметь (хранить) соответствующие криптографические ключи пары криптографических ключей.

[0089] Модуль 514 эмитирования может содержать код, который вызывает генерирование процессором 504 токена приложения. Модуль эмитирования может принимать запрашиваемые детали, такие как данные о поездке, мероприятии или предмете. Модуль эмитирования может генерировать токен приложения, соответствующий запрашиваемым деталям. Модуль эмитирования может дополнительно содержать код для обработки платежных данных, чтобы обрабатывать информацию о счете для покупки токена приложения (что может быть выполнено во взаимодействии с одной или более внешними сетями обработки платежей и/или банками).

[0090] Модуль 516 подтверждения действительности может содержать код, который приводит к тому, что процессор 504 проводит подтверждение действительности токена приложения. Подтверждение действительности токена приложения может включать одно или более из: проверки сохраненных записей о токене приложения, проверки цифровой подписи токена приложения и/или обработки принятых данных проверки. Модуль подтверждения действительности может дополнительно содержать код, который вызывает обновление процессором 504 состояния токена, связанного с приложением (например, путем пометки токена приложения как использованного, просроченного и т.д.).

[0091] На фиг. 6 показана структурная схема компьютера 601 услуги токенов согласно некоторым вариантам осуществления. Компьютер 601 услуги токенов включает в себя сетевой интерфейс 602, процессор 604, память 606 и машиночитаемый носитель 608.

[0092] Процессор 604 может быть реализован как одна или более интегральных схем (например, один или более одноядерных или многоядерных микропроцессоров и/или микроконтроллеров). Процессор 604 может использоваться для управления работой компьютера 601 услуги токенов. Процессор 604 может исполнять множество программ в ответ на программный код или машиночитаемый код, хранящийся в памяти 606. Процессор 604 может включать в себя функциональные возможности для поддержки множества одновременно исполняемых программ или процессов.

[0093] Сетевой интерфейс 602 может быть выполнен с возможностью подключаться к одной или более сетям связи, чтобы позволять серверу 600 шлюза осуществлять связь с другими субъектами, такими как компьютер поставщика ресурсов, транспортные компьютеры, интерфейс администрирования маршрутизации и т.д. Например, связь с транспортными компьютерами может быть прямой, опосредованной и/или через API.

[0094] Память 606 может быть реализована с использованием любой комбинации любого количества энергонезависимых элементов памяти (например, флэш-памяти) и энергозависимых элементов памяти (например, DRAM, SRAM) или любого другого постоянного носителя информации, или комбинации носителей.

[0095] Машиночитаемый носитель 608 может содержать один или более постоянных носителей для хранения и/или передачи. Подходящие носители включают, например, оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), магнитный носитель, такой как жесткий диск или гибкий диск, или оптический носитель, такой как компакт-диск (CD) или DVD (цифровой универсальный диск), флэш-память и т.п. Машиночитаемый носитель 608 может представлять собой любое сочетание таких устройств хранения или передачи.

[0096] Машиночитаемый носитель 608 может содержать программный код, хранящийся в виде последовательности инструкций или команд. Машиночитаемый носитель 608 содержит код, исполняемый процессором 604, для реализации описанных в данном документе способов. Машиночитаемый носитель 608 может содержать модуль 610 связи, модуль 612 шифрования, модуль 614 выдачи и модуль 616 обновления. Каждый из этих модулей может включать в себя код, выполненный с возможностью исполнять функции, описанные ниже, вместе с процессором 604.

[0097] Модуль 610 связи может содержать код, который приводит к тому, что процессор 504 генерирует сообщения, направляет сообщения, переформатирует сообщения и/или иным образом осуществляет связь с другими субъектами.

[0098] В вариантах осуществления настоящего изобретения модуль 612 шифрования может включать в себя любые подходящие алгоритмы шифрования для шифрования данных. Подходящие алгоритмы шифрования данных могут включать DES, тройной DES, AES и т.д. Модуль 612 шифрования может также хранить ключи шифрования, которые могут быть использованы с такими алгоритмами шифрования. Другие ключи любых соответствующих пар ключей могут быть сохранены в модуле 512 шифрования в компьютере 501 поставщика услуг. Модуль 612 шифрования может использовать подходы симметричного или асимметричного шифрования для шифрования и/или проверки данных. Компьютер 601 услуги токенов и компьютер 501 поставщика услуг могут иметь (хранить) соответствующие криптографические ключи пары криптографических ключей.

[0099] Модуль 614 выдачи может содержать код, который вызывает генерирование процессором 604 контейнера токенов. Модуль выдачи может, например, включать в себя код, выполненный с возможностью генерировать контейнер токенов для конкретного устройства связи и/или токена приложения.

[0100] Модуль 616 обновления может содержать код для обновления контейнера токенов и/или токена приложения. Модуль обновления может включать в себя код, выполненный с возможностью добавлять токен(-ы) приложения в контейнер токенов. Модуль 516 обновления может включать в себя код, выполнен с возможностью обновлять состояние токена, связанного с токеном приложения (например, путем пометки токена приложения как использованного, добавления значения, добавления этапа к путешествию, обновления данных лояльности и т.д.).

[0101] В некоторых вариантах осуществления компьютер услуги токенов может включать в себя хранилище токенов (не показано). В качестве примера, хранилище токенов может хранить токены приложений. Каждый токен приложения также может быть сохранен в связи с его собственным соответствующим состоянием токена (как описано выше в отношении фиг. 4). Токены приложений и соответствующие состояния токенов могут храниться в хранилище токенов и выдаваться на устройство связи (например, как проиллюстрировано и описано со ссылкой на фиг. 4). Когда токен приложения погашается (например, для поездки, доступа к мероприятию или т.п.), состояние токена для токена приложения может быть обновлено в хранилище токенов.

[0102] На фиг. 7 показан процесс 700 выдачи токена приложения согласно некоторым вариантам осуществления. Устройство 750 связи может иметь установленное на нем приложение 754 для управления счетом, такое как приложение мобильного кошелька, и приложение 752 поставщика услуг, такое как приложение продавца или приложение для проезда, связанное с компьютером 760 поставщика услуг. Процесс 700 выдачи токена приложения может быть первичным процессом для выдачи токенов приложения на устройство 750 связи.

[0103] Первоначально пользователь может взаимодействовать с устройством 750 связи для покупки токена приложения. Пользователь может выбрать токен приложения для покупки, например, через приложение 752 поставщика услуг и/или веб-браузер, имеющий связь с веб-сайтом поставщика услуг. В качестве другого примера, пользователь может приобрести токен приложения через киоск, например, на станции метро или в аэропорту. Приложение 752 поставщика услуг может определять, существует ли токен приложения и/или контейнер токенов на устройстве 750 связи. Приложение 752 поставщика услуг может, например, отправить запрос в приложение 754 для управления счетом, чтобы определить, были ли ранее выданы токены счета и/или хранится ли в текущее время контейнер токенов в приложении 754 для управления счетом или где-либо еще на устройстве 750 связи. Альтернативно или дополнительно приложение 752 поставщика услуг может искать записи, сохраненные в приложении 752 поставщика услуг и/или в компьютере 760 поставщика услуг.

[0104] На этапе S702 приложение 752 поставщика услуг может передавать запрос на токен приложения на компьютер 760 поставщика услуг. Запрос может включать детали, относящиеся к токену приложения (например, один билет на поездку по железной дороге из Амстердама в Мюнхен). Запрос может включать в себя платежную информацию, такую как номер счета, который будет использоваться для оплаты токена приложения. В некоторых вариантах осуществления запрос может дополнительно включать указание на то, что это первый запрос токена приложения. Запрос может быть передан по проводному или беспроводному соединению между устройством 750 связи и компьютером 760 поставщика услуг. Компьютер 760 поставщика услуг может принимать с приложения 752 поставщика услуг запрос на токен приложения.

[0105] На этапе S704 компьютер 760 поставщика услуг может проверять пользователя, устройство 750 связи и/или платежную информацию и генерировать токен приложения. Токен приложения может, например, быть сгенерирован в форме цифрового билета. Токен приложения может включать в себя информацию о доступе к разрешению (например, одной поездке по железной дороге, входу на определенный концерт, доступу в определенное здание и т.д.). Токен приложения может включать в себя информацию, характеризующую поставщика услуг (например, токен приложения может включать в себя заголовок, указывающий, что поставщиком услуг является «Travel Corp.»). Токен приложения может иметь формат и/или размер, характерные для поставщика услуг. В качестве примеров, один поставщик услуг может хранить токен приложения в виде файла типа, отличного от других поставщиков услуг, и разные поставщики услуг могут устанавливать разные поля для хранения разных типов информации (например, один может хранить дату, время, ID поставщика услуг в качестве первых трех полей заголовка, тогда как другой поставщик услуг может хранить местоположение, сумму, ID токена в качестве первых трех полей заголовка).

[0106] Компьютер 760 поставщика услуг может упаковывать сгенерированный токен приложения в зашифрованные полезные данные (например, полезные данные веб-шифрования JavaScript Object Notation (JSON)). В некоторых вариантах осуществления компьютер 760 поставщика услуг может сохранять один ключ шифрования (например, кратковременный открытый ключ с криптографией на основе эллиптических кривых (ECC)), а компьютер 770 услуги токенов может сохранять другой соответствующий ключ шифрования. Компьютер 760 поставщика услуг может шифровать токен приложения. Компьютер 760 поставщика услуг может генерировать зашифрованные полезные данные, включая, по меньшей мере, зашифрованный токен приложения.

[0107] На этапе S706 компьютер 760 поставщика услуг передает зашифрованные полезные данные в приложение 752 поставщика услуг, установленное на устройстве 750 связи. Приложение 752 поставщика услуг принимает зашифрованные полезные данные.

[0108] На этапе S708 приложение 752 поставщика услуг передает зашифрованные полезные данные в приложение 754 для управления счетом. Приложение для управления счетом в это время может не иметь возможности расшифровать/просмотреть содержимое зашифрованного пакета.

[0109] На этапе S710 приложение 254 для управления счетом может передавать запрос выдачи на компьютер 770 услуги токенов. Приложение 254 управления счетом может дополнительно запрашивать с компьютера 770 услуги токенов регистрацию для пользователя и/или устройства связи.

[0110] Компьютер 770 услуги токенов может расшифровывать зашифрованные полезные данные после приема. Компьютер 770 услуги токенов и компьютер 760 поставщика услуг могут совместно использовать симметричные ключи шифрования, которые позволяют им шифровать и расшифровывать токены приложений или их части. В других вариантах осуществления компьютер 770 услуги токенов и компьютер 760 поставщика услуг могут соответственно использовать открытый ключ для шифрования части токена приложения и закрытый ключ для расшифровывания части токена приложения.

[0111] В некоторых вариантах осуществления компьютер 770 услуги токенов может определять, что для токена приложения следует сгенерировать контейнер токенов. Компьютер услуги токенов может принимать указание о том, что требуется контейнер токенов, в принятом запросе регистрации и выдачи, на основе информации, предоставленной приложением 752 поставщика услуг и/или приложением 754 для управления счетом. Альтернативно или дополнительно компьютер 770 услуги токенов может определять, что требуется контейнер токенов, на основе просмотра сохраненных данных, связанных с устройством 750 связи и/или приложением 754 для управления счетом.

[0112] Компьютер 770 услуги токенов может выполнять операции для регистрации пользователя и/или устройства связи в службе токенов. Регистрация может включать, например, выдачу криптографических ключей или паролей.

[0113] Компьютер 770 услуги токенов генерирует контейнер токенов. Компьютер услуги токенов может генерировать контейнер токенов, который может хранить множество токенов приложений. В качестве примера, контейнер токенов может предусматривать возможность хранить по меньшей мере 100 имеющих длину двадцать байтов токенов приложений. Длина токенов приложений может быть специфичной для различных поставщиков услуг. Контейнер токенов может быть сгенерирован так, чтобы включать запись контейнера токенов, связанную с токеном приложения. Например, запись контейнера токенов может иметь формат: длина последующих данных (1 байт), идентификатор программы (4 байта), временной интервал в минутах (2 байта) и токен приложения (1-250 байтов). Контейнер токенов может быть связан с идентификатором (например, таким как шестнадцатизначное число, уникальное для контейнера токенов). Контейнер токенов также может быть специально отформатирован для поставщика 750 услуг, и другие контейнеры токенов для других поставщиков услуг могут быть отформатированы так же или иначе.

[0114] Компьютер 770 услуги токенов может дополнительно выполнять операции по изменению токена приложения. Компьютер 770 услуги токенов может криптографически подписывать токен приложения с использованием ключа компьютера 770 услуги токенов. Компьютер 770 услуги токенов может дополнительно изменять токен приложения для использования приложением 754 для управления счетом. Компьютер 770 услуги токенов может, например, преобразовывать токен приложения из первого формата во второй формат. Альтернативно или дополнительно компьютер 770 услуги токенов может добавлять или изменять информацию заголовка, связанную с токеном приложения.

[0115] На этапе S712 компьютер 770 услуги токенов может выдавать токен приложения в приложение 754 для управления счетом. Компьютер 770 услуги токенов может передавать токен приложения в приложение для управления счетом. Компьютер 770 услуги токенов может передавать контейнер токенов с токеном приложения (например, токен приложения хранится в контейнер токенов). Приложение для управления счетом может принимать и сохранять токен приложения в контейнере токенов в приложении для управления счетом. Токен приложения или дополнительные данные, связанные с токеном приложения, могут включать в себя идентификатор контейнера, который может идентифицировать контейнер токенов, в котором будет храниться токен приложения.

[0116] В некоторых вариантах осуществления компьютер 770 услуги токенов может отправлять уведомление на компьютер 760 поставщика услуг с указанием, что на устройство 750 связи был выдан токен приложения.

[0117] На фиг. 8 показан другой процесс 800 выдачи токена приложения согласно некоторым вариантам осуществления. Устройство 850 связи может иметь установленное на нем приложение 854 для управления счетом, такое как приложение мобильного кошелька. Устройство 850 связи дополнительно содержит приложение A 852 поставщика услуг и приложение B 856 поставщика услуг. Процесс 800 выдачи токена приложения может быть следующим событием выдачи после первой выдачи (например, которая описана выше в отношении фиг. 7).

[0118] Первоначально пользователь может взаимодействовать с устройством 850 связи для покупки токена приложения. Пользователь может выбрать токен приложения для покупки, например, через приложение 852 поставщика услуг и/или веб-браузер, имеющий связь с веб-сайтом поставщика услуг. Приложение A поставщика услуг может определять, существует ли токен приложения и/или контейнер токенов на устройстве 850 связи. Приложение A 852 поставщика услуг может, например, отправлять запрос в приложение 854 для управления счетом, чтобы определять, были ли ранее выданы токены приложения и/или хранится ли в текущее время контейнер токенов в приложении 854 для управления счетом. Альтернативно или дополнительно приложение A 852 поставщика услуг может искать записи, сохраненные в приложении A 852 поставщика услуг и/или на компьютере A 860 поставщика услуг.

[0119] На этапе S802 приложение A 852 поставщика услуг может передавать запрос на токен приложения на компьютер A 860 поставщика услуг. Запрос может включать в себя информацию, относящуюся к токену приложения (например, один билет на поездку по железной дороге из Мюнхена в Прагу). Запрос может включать в себя платежную информацию, такую как номер счета, который будет использоваться для оплаты токена приложения. В некоторых вариантах осуществления запрос может дополнительно включать в себя указание на то, что это следующий запрос токена приложения. Запрос может быть передан по проводному или беспроводному соединению между устройством 850 связи и компьютером A 860 поставщика услуг.

[0120] На этапе S804 компьютер A 860 поставщика услуг может проверять пользователя, устройство 850 связи и/или платежную информацию и генерировать токен приложения. Токен A приложения может, например, быть сгенерирован в форме цифрового билета. Токен A приложения может включать в себя информацию о доступе к разрешению (например, одной поездке по железной дороге, входу на определенный концерт, доступу в определенное здание и т.д.). Токен A приложения может включать в себя информацию, характеризующую поставщика A услуг (например, токен приложения может включать в себя заголовок, указывающий, что поставщиком A услуг является Управление городского транспорта Портленда). Токен A приложения может иметь формат и/или размер, характерные для поставщика A услуг.

[0121] На этапе S806 компьютер A 860 поставщика услуг передает информацию токена приложения на компьютер 870 услуги токенов. Компьютер A 860 поставщика услуг может передавать на компьютер 870 услуги токенов информацию о данном конкретном токене приложения (например, о конкретном путешествии или мероприятии). Компьютер A 860 поставщика услуг может дополнительно передавать информацию о ранее выданном контейнере токенов (например, идентификатор контейнера токенов).

[0122] Компьютер 870 услуги токенов принимает информацию токена приложения и подготавливает информацию токена приложения для передачи в приложение 854 для управления счетом. В некоторых вариантах осуществления компьютер 870 услуги токенов выполняет операции по изменению токена приложения, чтобы он мог быть использован приложением 854 для управления счетом. Компьютер 870 услуги токенов может, например, преобразовывать токен приложения из первого формата во второй формат. Альтернативно или дополнительно компьютер 870 услуги токенов может добавлять или изменять информацию заголовка, связанную с токеном приложения. Компьютер 870 услуги токенов может дополнительно криптографически подписывать токен приложения с использованием ключа компьютера 870 услуги токенов.

[0123] На этапе S808 компьютер 870 услуги токенов передает токен приложения (токен A приложения) в приложение 854 для управления счетом. Компьютер 870 услуги токенов может передавать токен A приложения с информацией, указывающей, что токен A приложения следует сохранить в контейнер токенов с конкретным идентификатором (например, 123459789). Приложение 854 для управления счетом может принимать и сохранять токен A приложения в контейнере токенов в приложении 854 для управления счетом.

[0124] В некоторых вариантах осуществления компьютер 870 услуги токенов может отправлять уведомление на компьютер A 860 поставщика услуг с указанием, что на устройство 850 связи был выдан токен A приложения.

[0125] Впоследствии пользователь может взаимодействовать с приложением, связанным с другим поставщиком услуг, поставщиком B услуг, для покупки второго токена приложения. Например, токен A приложения может быть для первого этапа поездки по железной дороге, приобретенного у первого железнодорожного оператора, а токен приложения B может быть для второго этапа поездки по железной дороге, приобретенного у второго железнодорожного оператора. В качестве другого примера, токен приложения A может быть авиабилетом компании «Авиалинии Трансильвании», приобретенным в приложении «Авиалиний Трансильвании». Впоследствии пользователь может приобрести другой билет «Авиалиний Трансильвании» через приложение агрегатора билетов. Пользователь может инициировать покупку токена B приложения через приложение B 856 поставщика услуг. Альтернативно или дополнительно пользователь может инициировать покупку токена приложения через веб-сайт поставщика услуг (например, через приложение веб-браузера на устройстве 850 связи).

[0126] На этапе S812 приложение B 856 поставщика услуг может передавать запрос на токен приложения на компьютер B 880 поставщика услуг. Запрос может включать информацию, относящуюся к токену приложения. Запрос может включать в себя платежную информацию, такую как номер счета, который будет использоваться для оплаты токена приложения. В некоторых вариантах осуществления запрос может дополнительно включать указание на то, что это следующий запрос токена приложения. Запрос может быть передан по проводному или беспроводному соединению между устройством 850 связи и компьютером B 880 поставщика услуг.

[0127] На этапе S804 компьютер B 860 поставщика услуг может проверять пользователя, устройство 850 связи и/или платежную информацию и генерировать токен B приложения. Токен B приложения может, например, быть сгенерирован в форме цифрового билета. Токен B приложения может включать в себя информацию о доступе к разрешению (например, одной поездке по железной дороге, входу на определенный концерт, доступу в определенное здание и т.д.). Токен B приложения может включать в себя информацию, характеризующую поставщика B услуг (например, токен B приложения может включать в себя заголовок, указывающий, что поставщиком услуг является «Travel Corp.»). Токен B приложения может иметь формат и/или размер, характерные для поставщика B услуг. В некоторых вариантах осуществления эмитирование и/или проверка токена приложения может включать в себя обмен данными с другим поставщиком услуг. Например, если поставщик B услуг представляет собой приложение для продажи билетов, а поставщик A услуг является концертной площадкой, поставщик B услуг может согласовывать покупку билета у концертной площадке/поставщика A услуг перед эмитированием токена B приложения.

[0128] На этапе S816 компьютер B 880 поставщика услуг передает информацию токена приложения на компьютер 870 услуги токенов. Компьютер B 880 поставщика услуг может передавать на компьютер 870 услуги токенов информацию о данном конкретном токене приложения (например, о конкретном путешествии или мероприятии). Компьютер B 880 поставщика услуг может дополнительно передавать информацию о ранее выданном контейнере токенов (например, идентификатор контейнера токенов).

[0129] Компьютер 870 услуги токенов принимает информацию токена приложения и подготавливает информацию токена приложения для передачи в приложение 854 для управления счетом. В некоторых вариантах осуществления компьютер 870 услуги токенов выполняет операции по изменению токена приложения, чтобы он мог быть использован приложением 854 для управления счетом. Компьютер 870 услуги токенов может, например, преобразовывать токен приложения из первого формата во второй формат. Альтернативно или дополнительно компьютер 870 услуги токенов может добавлять или изменять информацию заголовка, связанную с токеном приложения. Компьютер 870 услуги токенов может дополнительно криптографически подписывать токен приложения с использованием ключа компьютера 870 услуги токенов.

[0130] На этапе S818 компьютер 870 услуги токенов передает токен приложения (токен B приложения) в приложение 854 для управления счетом. Компьютер 870 услуги токенов может передавать токен B приложения с информацией, указывающей, что токен B приложения следует сохранить в контейнер токенов с конкретным идентификатором (например, 123459789). Приложение 854 для управления счетом может принимать и сохранять токен приложения в контейнере токенов в приложении для управления счетом.

[0131] В некоторых вариантах осуществления компьютер 870 услуги токенов может отправлять уведомление на компьютер B 880 поставщика услуг с указанием, что на устройство 850 связи был выдан токен B приложения.

[0132] На фиг. 9 показан процесс погашения токена приложения согласно некоторым вариантам осуществления. Пользователь может погасить токен приложения (который выдан, как описано выше в отношении фиг. 7 и/или 8), используя устройство 950 связи. Устройство связи может взаимодействовать с устройством 960 доступа для погашения токена приложения, и устройство 960 доступа может осуществлять связь с компьютером 970 поставщика услуг на серверной стороне. Устройство 960 доступа может, например, быть сканером билетов в транспортном агентстве или на месте проведения мероприятия. В качестве другого примера, устройство 960 доступа может быть POS-устройством. Как показано на фиг. 9, приложение 952 для управления счетом используется для погашения токена приложения. В других вариантах осуществления токен приложения может быть погашен через приложение поставщика услуг.

[0133] На этапе S901 приложение 952 для управления счетом взаимодействует с устройством 960 доступа для погашения токена приложения. Взаимодействие может включать в себя, например, прикосновение пользователем устройством 950 связи к устройству доступа. Приложение 952 для управления счетом может инициировать сеанс связи с устройством доступа. Сеанс связи может осуществляться посредством ближней бесконтактной связи (например, с использованием стандарта EMV бесконтактной связи). Альтернативно или дополнительно приложение 952 для управления счетом может взаимодействовать с устройством 960 доступа через любую подходящую проводную или беспроводную форму связи. На основе взаимодействия приложение для управления счетом может передавать на устройство 960 доступа запрос авторизации для токена приложения.

[0134] Приложение 952 для управления счетом может передавать все или часть сохраненных токенов приложений на устройство 960 доступа. В некоторых вариантах осуществления пользователь может изначально выбрать подходящий токен приложения (например, путем выбора одного из нескольких билетов, отображаемых через приложение 952 для управления счетом). Приложение 952 для управления счетом может затем отправлять методом push выбранный токен приложения на устройство 960 доступа. Альтернативно приложение для управления счетом может идентифицировать один или более подходящих токенов приложений для отправки методом push на устройство 960 доступа. Например, устройство доступа передает идентификатор устройства доступа в приложение 952 для управления счетом. Идентификатор устройства доступа указывает на то, что устройство доступа находится под управлением «Super Tix». Соответственно, приложение 952 для управления счетом идентифицирует четыре токена приложений, которые идентифицированы как связанные с «Super Tix», и отправляет четыре идентифицированных токена приложений на устройство доступа. В качестве другого примера, приложение 952 для управления счетом может передавать весь контейнер токенов и все токены приложений, находящиеся в нем, на устройство 960 доступа.

[0135] В некоторых вариантах осуществления приложение 952 для управления счетом и/или устройство доступа может дополнительно обрабатывать данные, зависящие от события и/или зависящие от устройства, для использования при подтверждении действительности текущих и/или будущих погашений. Например, устройство 960 доступа может предоставлять в приложение для управления счетом одно или более из метки времени, идентификатора программы, имени местоположения и/или идентификатора терминала. Приложение 952 для управления счетом может дополнительно генерировать метку времени для сравнения с принятой меткой времени.

[0136] В некоторых вариантах осуществления приложение 952 для управления счетом может извлекать криптографический ключ (например, закрытый ключ), хранящийся на устройстве 950 связи, и затем может использовать извлеченный ключ, чтобы подписывать данные, зависящие от события и/или зависящие от устройства. Это может быть использовано позже компьютером 970 поставщика услуг для проверки того, что устройство 950 связи было источником запроса. В некоторых вариантах осуществления проверка может выполняться компьютером 970 поставщика услуг с использованием открытого ключа, связанного с закрытым ключом, которым подписаны данные, зависящие от события и/или устройства. Например, в некоторых вариантах осуществления данные, зависящие от события, могут представлять собой объект nonce, и объект nonce может быть подписан закрытым ключом, находящимся в элементе безопасности на устройстве 950 связи. Приложение 952 для управления счетом может генерировать объект nonce и может извлекать закрытый ключ из защищенного элемента на устройстве 950 связи, чтобы подписывать его. Подписанный объект nonce может затем быть предоставлен на компьютер 970 поставщика услуг один или с объектом nonce. Это позволит компьютеру 970 поставщика услуг подтвердить, что приложение 952 для управления счетом и устройство 960 доступа взаимодействовали посредством устройства связи и что запрос на погашение исходит от правильного приложения для управления счетом.