Область техники

Изобретение относится к области информационной безопасности, а более конкретно к системам и способам инвентаризации компьютерной сети.

Уровень техники

В настоящее время помимо традиционного вредоносного программного обеспечения (включающего, в частности, вирусы, сетевые черви, клавиатурные шпионы, шифровальщики и пр.) широкое распространение получили компьютерные атаки и, в частности, направленные атаки (называются также целевыми или целенаправленными атаками, от англ. targeted attack - ТА), а также сложные атаки (англ. Advanced Persistent Threat - APT) на киберфизическую систему (КФС) и информационную систему (совокупность вычислительных устройств и используемых для их связи коммуникаций, информационную систему также называют корпоративной инфраструктурой). Злоумышленники могут иметь различные намерения - от простой кражи личных данных сотрудников до промышленного шпионажа. Зачастую злоумышленники обладают информацией об архитектурах корпоративных сетей, о принципах внутреннего документооборота, об используемых средствах защиты сетей и компьютерных устройств или любой другой специфичной информации для киберфизической или информационной системы. Данная информация позволяет злоумышленникам обходить существующие средства защиты, которые зачастую не обладают гибкостью настроек для удовлетворения всех потребностей информационной системы.

Современные компьютерные сети, в частности, сеть КФС, насчитывают множество устройств - контроллеры, датчики, исполнительные механизмы и другие узлы сети. При этом многие устройства работают на устаревшем ПО, содержащем известные уязвимости. Ввиду наличия множества сложного и устаревшего технологического оборудования, обновление ПО для этого оборудования требует множество времени и ресурсов, а иногда и вовсе невозможно из-за прекращения поддержки производителем. Поэтому для обеспечения безопасности сети КФС требуется провести инвентаризацию оборудования для поиска и устранения уязвимостей устройств на более высоком уровне, например, на уровне шлюзов. Под инвентаризацией оборудования понимается определение устройств, подключенных к сети, а также параметров этих устройств (версия операционной системы, прошивки, ПО и др.) Кроме того, инвентаризация оборудования служит для предоставления администраторам сети полных и точных данных об используемом сетевом оборудовании и сетевых сервисах с целью обеспечения безопасности.

Из уровня техники известны два способа инвентаризации компьютерной сети. Первый способ заключается в активном сетевом взаимодействии с объектами сети (сканирование сети). Однако этот способ сопряжен с рисками нарушения работы оборудования и в первую очередь, контроллеров КФС (ПЛК). Так, например, ПЛК получают информацию с контрольно-измерительного оборудования и датчиков о состоянии объекта управления, после чего воздействуют на исполнительные механизмы. При этом, ПЛК не запрограммированы на взаимодействие с другими объектами сети и, поэтому, при получении запроса от системы инвентаризации, работа ПЛК может быть нарушена и потребуется вмешательство оператора для перезагрузки ПЛК или обновления его прошивки. Второй способ заключается в пассивном анализе сетевого трафика для сбора информации об устройствах КФС - такой способ исключает риски, присущие активному анализу. Однако существующие методы пассивного анализа также имеют ряд недостатков, в частности, низкий уровень определения параметров устройств сети КФС.

Таким образом, техническая проблема заключается в низком уровне определения параметров устройств компьютерной сети с использованием существующих из уровня техники способов инвентаризации.

Из уровня техники известна система инвентаризации (заявка US 20170336849 А1), особенностью которой является установка сенсоров в сети КФС для анализа подключенных устройств. Однако установка сенсоров может повлиять на стабильность работы сети и, кроме того, усложняет систему и несет дополнительные расходы.

Однако, известные из уровня техники технологии не позволяют решить заявленную техническую проблему, поэтому возникает необходимость в системе и способе определения устройств компьютерной сети системы с использованием правил инвентаризации.

Раскрытие сущности изобретения

Технический результат заключается в повышении точности определения параметров устройств компьютерной сети за счет использования правил инвентаризации с учетом весовых параметров.

Согласно варианту реализации, используется способ определения устройств компьютерной сети с использованием правил инвентаризации, реализуемый компьютером, в котором: с помощью сетевого фильтра перехватывают сетевой трафик; с помощью средства проверки правил в перехваченном сетевом трафике проверяют выполнение по меньшей мере одного правила инвентаризации, при этом каждое правило инвентаризации содержит условия, выполнение которых означает наличие в компьютерной сети устройства с определенными параметрами и, кроме того, правилу инвентаризации соответствует весовой параметр, определяющий приоритет применения упомянутого правила; с помощью средства определения устройства сети определяют по меньшей мере одно устройство компьютерной сети и параметры упомянутого устройства согласно по меньшей мере одному выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила.

Согласно одному из частных вариантов реализации в сетевом трафике проверяют выполнение правила инвентаризации путем поиска совпадения, в частности, заголовков и полезной нагрузки сетевых пакетов с заданными значениями, определяют параметры устройства компьютерной сети, включающие по меньшей мере один из следующих параметров: идентификатор; имя; модель; тип; статус безопасности; производитель; протокол; характеристики установленной ОС; характеристики установленного ПО.

Согласно другому частному варианту реализации содержатся, в частности, следующие правила инвентаризации для определения устройства и параметров устройства: с использованием базы данных МАС-адресов известных устройств; с использованием базы данных МАС-адресов IP-адресов известных устройств; с использованием цифровых отпечатков стека протоколов TCP/IP, полученных для известных устройств и параметров устройств; поиск в сетевом трафике сигнатур, определяющих известные устройства и параметры устройств; с использованием технологии DPI.

Согласно еще одному частному варианту реализации, если один параметр устройства был определен по меньшей мере двумя различными правилами инвентаризации, определяют то значение параметра, которое было определено правилом инвентаризации с большим значением весового параметра.

Согласно одному из частных вариантов реализации значение весового параметра правила инвентаризации зависит от одного из: ранее определенных устройств компьютерной сети и параметров упомянутых устройств; топологии компьютерной сети.

Согласно другому частному варианту реализации при изменении правил инвентаризации или при добавлении новых правил инвентаризации, проверяют измененные или соответственно новые правила инвентаризации в том сетевом трафике, в котором было выполнено измененное правило инвентаризации или соответственно не было выполнено ни одно из правил инвентаризации.

Согласно еще одному частному варианту реализации проверяют выполнение правил инвентаризации в порядке убывания значений весового параметра упомянутых правил инвентаризации и при первом выполнении правила инвентаризации, приостанавливают дальнейшую проверку выполнения правил инвентаризации в перехваченном сетевом трафике, после чего с помощью средства определения устройства сети определяют по меньшей мере одно устройство компьютерной сети и параметры упомянутого устройства согласно выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила.

Согласно одному из частных вариантов реализации при выполнении по меньшей мере одного правила инвентаризации определяют по меньшей мере одно устройство компьютерной сети и параметры упомянутого устройства согласно каждому выполненному правилу инвентаризации, если суммарное значение весового параметра всех упомянутых выполненных правил инвентаризации превышает заданный порог.

Согласно другому частному варианту реализации с помощью сетевого фильтра перехватывают сетевой трафик только от новых устройств, которые ранее не были определены.

Согласно варианту реализации, используется система определения устройств компьютерной сети с использованием правил инвентаризации, содержащая: сетевой фильтр, который служит для перехвата сетевого трафика; средство проверки правил, связанное с сетевым фильтром и предназначенное для проверки выполнения по меньшей мере одного правила инвентаризации в перехваченном сетевом трафике, при этом каждое правило инвентаризации содержит условия, выполнение которых означает наличие в компьютерной сети устройства с определенными параметрами и, кроме того, правилу инвентаризации соответствует весовой параметр, определяющий приоритет применения упомянутого правила; средство определения устройства сети, связанное со средством проверки правил и предназначенное для определения по меньшей мере одного устройства компьютерной сети и параметров упомянутого устройства согласно по меньшей мере одному выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

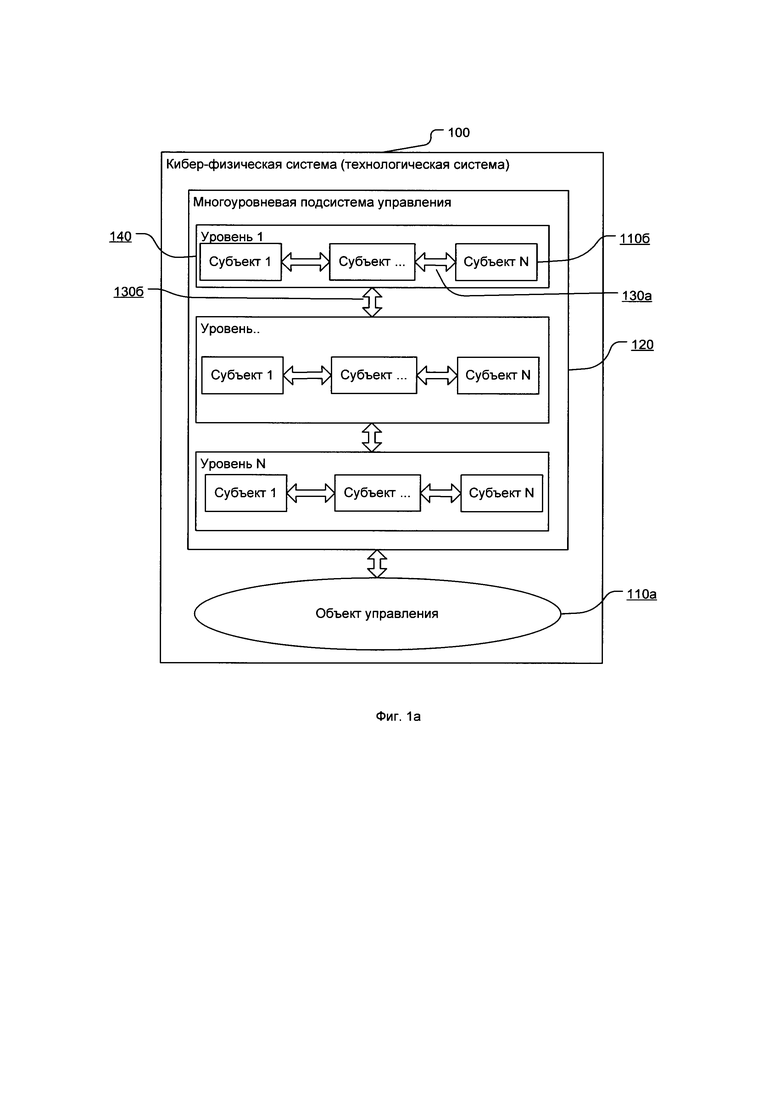

На Фиг. 1а схематично изображен пример технологической системы

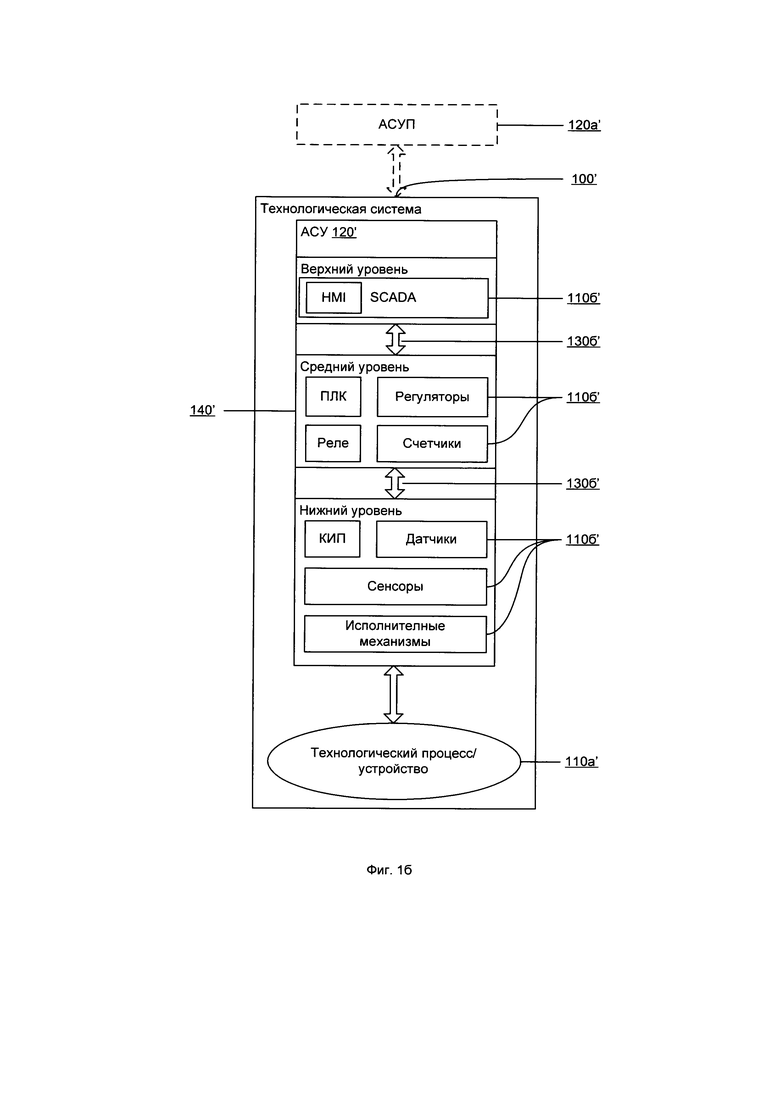

На Фиг. 1б схематично изображен частный пример имплементации технологической системы.

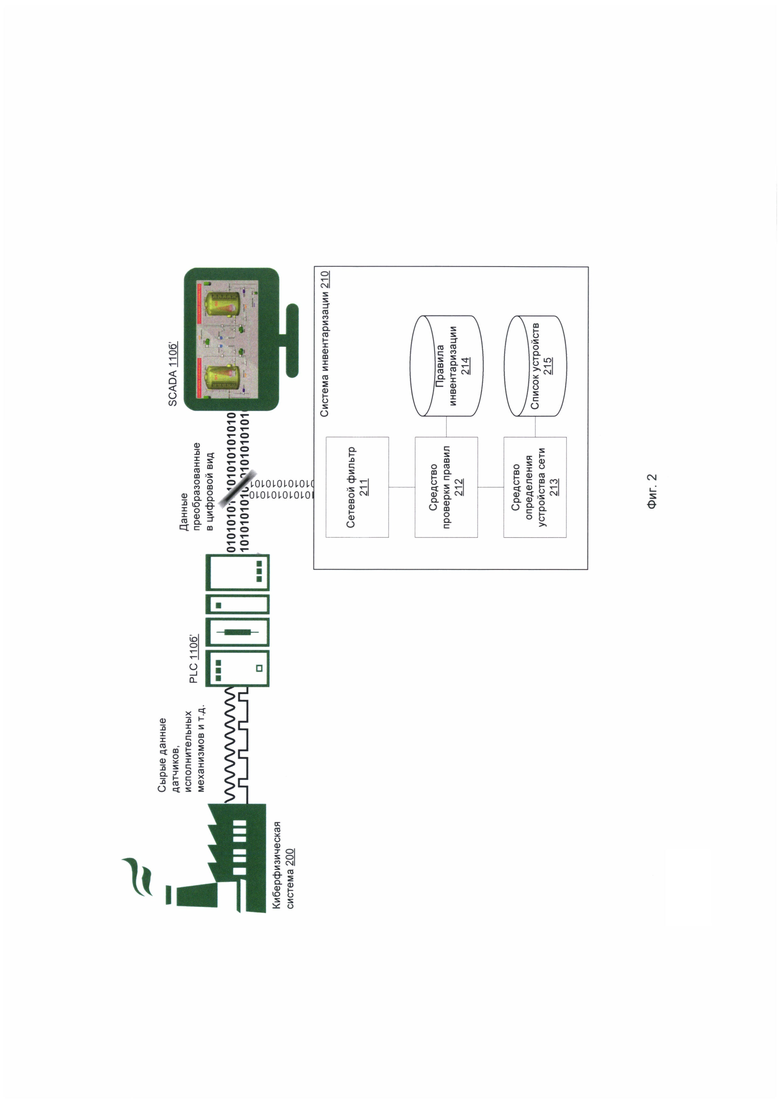

На Фиг. 2 представлена схема системы определения устройств компьютерной сети с использованием правил инвентаризации.

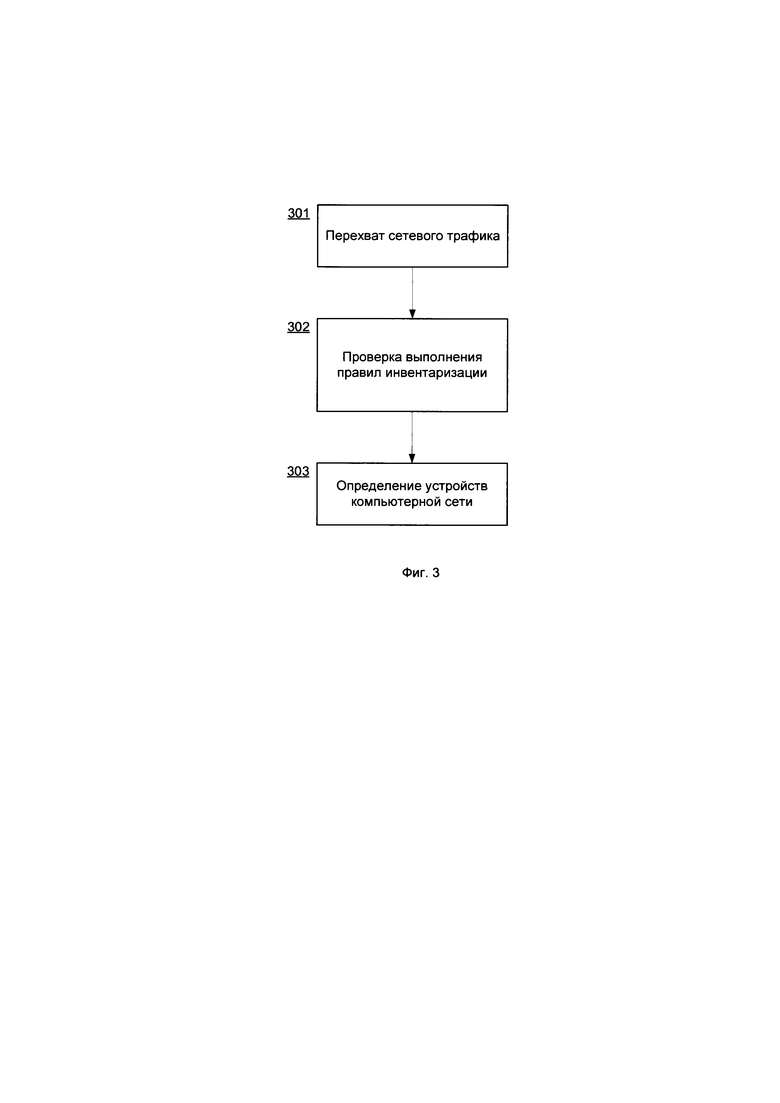

На Фиг. 3 представлен способ определения устройств компьютерной сети системы с использованием правил инвентаризации, реализуемый компьютером.

Фиг. 4 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

Глоссарий

Показатели компрометации (англ. indicator of compromise, IOC, также - индикаторы компрометации, индикаторы заражения) - артефакты или остаточные признаки вторжения в информационную систему, наблюдаемые на компьютере или в сети. Типичными показателями компрометации являются сработавшие антивирусные записи, неизвестные IP-адреса, контрольные суммы подозрительных файлов, URL-адреса подозрительных веб-сайтов, доменные имена командных центров ботнетов и др. Существует ряд стандартов показателей компрометации, в частности:

- OpenIOC (https://www.fireeye.com/blog/threat-research/2013/09/history-openioc.html),

- STIX (https://stix.mitre.org/),

- CybOX (https://cybox.mitre.org) и др.

Событие в системе информационной безопасности (англ. information security event, далее - событие) - выявленное состояние системы, услуги или состояние сети, указывающее на возможное нарушение политики обеспечения информационной безопасности, нарушение или отказ мер и средств контроля и управления или прежде неизвестная ситуация, которая может иметь значение для безопасности (ГОСТ Р ИСО/МЭК 27000-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология).

Инцидент информационной безопасности (англ. information security incident, далее - инцидент) - одно или несколько нежелательных или неожиданных событий информационной безопасности, которые со значительной степенью вероятности приводят к компрометации операций бизнеса и создают угрозы для информационной безопасности (ГОСТ Р ИСО/МЭК 27000-2012 Информационная технология (ИТ). Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология).

Объект управления - технологический объект, на который направляются внешние воздействия (управляющие и/или возмущающие) с целью изменения его состояния, в частном случае такими объектами являются устройство (например, электродвигатель) или технологический процесс (или его часть).

Технологический процесс (ТП) - процесс материального производства, заключающийся в последовательной смене состояний материальной сущности (предмета труда).

Управление технологическим процессом (англ. process control) - набор методов, используемых для управления технологическими параметрами при производстве конечного продукта.

Контур управления (англ. control loop) - состоит из материальных сущностей и управляющих функций, необходимых для автоматизированной регулировки значений измеренных технологических параметров к значениям желаемых уставок. Контур управления содержит датчики и сенсоры, контроллеры и исполнительные механизмы.

Технологический параметр (англ. process variable, PV) - текущее измеренное значение определенной части ТП, который наблюдается или контролируется. Технологическим параметром может быть, например, измерение датчика.

Уставка (англ. setpoint) - поддерживаемое значение технологического параметра.

Управляемый параметр (англ. manipulated variable, MV) - параметр, который регулируется для того чтобы значение технологического параметра поддерживалось на уровне уставки.

Внешнее воздействие - способ изменения состояния элемента, на которое направлено воздействие (например, элемента технологической системы (ТС)), в определенном направлении, воздействие от элемента ТС к другому элементу ТС передается в виде сигнала.

Состояние объекта управления - совокупность его существенных свойств, выраженных параметрами состояний, изменяемых или удерживаемых под влиянием внешних воздействий, в том числе и управляющих воздействий со стороны подсистемы управления. Параметр состояния - одно или несколько числовых значений характеризующих существенное свойство объекта, в частном случае параметр состояния является числовым значением физической величины.

Формальное состояние объекта управления - состояние объекта управления, соответствующее технологической карте и другой технологической документации (если речь идет о ТП) или расписанию движения (если речь идет об устройстве).

Управляющее воздействие - целенаправленное (цель воздействия - воздействие на состояние объекта) легитимное (предусмотренное ТП) внешнее воздействие со стороны субъектов управления подсистемы управления на объект управления, приводящее к изменению состояния объекта управления или удержанию состояния объекта управления.

Возмущающее воздействие - целенаправленное или нецеленаправленное нелегитимное (непредусмотренное ТП) внешнее воздействие на состояние объекта управления, в том числе и со стороны субъекта управления.

Субъект управления - устройство, которое направляет управляющее воздействие на объект управления или передает управляющее воздействие другому субъекту управления для преобразования перед непосредственным направлением на объект.

Многоуровневая подсистема управления - включающая несколько уровней совокупность субъектов управления.

Киберфизическая система (англ. cyber-physical system, далее - КФС) - информационно-технологическая концепция, подразумевающая интеграцию вычислительных ресурсов в физические процессы. В такой системе датчики, оборудование и информационные системы соединены на протяжении всей цепочки создания стоимости, выходящей за рамки одного предприятия или бизнеса. Эти системы взаимодействуют друг с другом с помощью стандартных интернет-протоколов для прогнозирования, самонастройки и адаптации к изменениям. Примерами киберфизической системы является технологическая система, интернет вещей (в т.ч. носимые устройства), индустриальный интернет вещей.

Интернет вещей (англ. Internet of Things, IoT) - вычислительная сеть физических предметов («вещей»), оснащенных встроенными технологиями для взаимодействия друг с другом или с внешней средой. Интернет вещей включает такие технологии, как носимые устройства, электронные системы транспортных средств, умные автомобили, умные города, промышленные системы и пр.

Промышленный Интернет вещей (англ. Industrial Internet of Things, IIoT) состоит из подключенного к Интернету оборудования и платформ расширенной аналитики, которые выполняют обработку данных, получаемых от подключенных устройств. Устройства IIoT могут быть самыми разными - от небольших датчиков погоды до сложных промышленных роботов (https://www.hpe.com/ru/ru/what-is/industrial-iot.html).

Технологическая система (ТС) - функционально взаимосвязанная совокупность субъектов управления многоуровневой подсистемы управления и объекта управления (ТП или устройство), реализующая через изменение состояний субъектов управления изменение состояния объекта управления. Структуру технологической системы образуют основные элементы технологической системы (взаимосвязанные субъекты управления многоуровневой подсистемы управления и объект управления), а также связи между этими элементами. В том случае, когда объектом управления в технологической системе является технологический процесс, конечной целью управления является: через изменение состояния объекта управления изменить состояние предмета труда (сырья, заготовки и т.д.). В том случае, когда объектом управления в технологической системе является устройство, конечной целью управления является изменение состояния устройства (транспортное средство, космический объект). Функциональная взаимосвязь элементов ТС подразумевает взаимосвязь состояний этих элементов. При этом непосредственной физической связи между элементами может и не быть, например, физическая связь между исполнительными механизмами и технологической операцией отсутствует, но, например, скорость резания функционально связана с частотой вращения шпинделя, несмотря на то, что физически эти параметры состояний не связаны.

Состояние субъекта управления - совокупность его существенных свойств, выраженных параметрами состояний, изменяемых или удерживаемых под влиянием внешних воздействий.

Существенными свойствами (соответственно и существенными параметрами состояния) субъекта управления являются свойства, оказывающие непосредственное влияние на существенные свойства состояния объекта управления. При этом существенными свойствами объекта управления являются свойства, оказывающие непосредственное влияние на контролируемые факторы (точность, безопасность, эффективность) функционирования ТС. Например, соответствие режимов резания формально заданным режимам, движение поезда в соответствии с расписанием, удержание температуры реактора в допустимых границах. В зависимости от контролируемых факторов выбираются параметры состояния объекта управления и соответственно связанные с ними параметры состояний субъектов управления, оказывающих управляющее воздействие на объект управления.

Состояние элемента технологической системы - состояние субъекта управления, объекта управления.

Реальное состояние элемента технологической системы - состояние элемента технологической системы в некоторый момент времени воздействия на объект управления, определенное путем измерения параметров состояний и перехвата сигналов (трафика) между элементами ТС. Измерение параметров состояния осуществляется, например, с помощью датчиков, установленных в ТС.

Реальное состояние технологической системы - совокупность взаимосвязанных реальных состояний элементов технологической системы.

Кибернетический блок - элемент киберфизической системы контроля, контролирующий процесс функционирования элемента технологической системы.

Пространство состояний - способ формализации изменения состояний динамической системы (технологической системы или киберфизической системы).

Компьютерная атака (также кибератака, от англ. cyber attack) - целенаправленное воздействие на информационные системы и информационно-телекоммуникационные сети программно-техническими средствами, осуществляемое в целях нарушения безопасности информации в этих системах и сетях (см. «Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации» (утв. Президентом РФ 03.02.2012 N803).

Направленная атака (также целевая или целенаправленная атака, от англ. targeted attack - ТА) - частный случай компьютерной атаки, направленной на конкретную организацию или конкретного физического лица.

SIEM (англ. security information and event management) системы - это средства, предназначенные для управления информационной безопасностью в организациях в целом и управления событиями, полученными из различных источников. SIEM-системы способны в режиме реального времени анализировать события, поступающие от сетевых устройств и различных приложений (Williams, Amrit (2005-05-02). Improve IT Security With Vulnerability Management).

На Фиг. 1а схематично изображен пример технологической системы (ТС), которая включает в себя элементы 110а и 110б, где элементы ТС: объект управления 110а; субъекты управления 110б, образующие многоуровневую подсистему управления 120; горизонтальные связи 130а и вертикальные связи 130б. Субъекты управления 110б сгруппированы по уровням 140.

На Фиг. 1б схематично изображен частный пример имплементации технологической системы 100'. Объектом управления 110а' является ТП или устройство, на объект управления 110а' направляются управляющие воздействия, которые вырабатываются и реализуются автоматизированной системой управления (АСУ) 120', в АСУ различают три уровня 140', состоящих из субъектов управления 110б, взаимосвязанных между собой как по горизонтали горизонтальными связями (связи внутри уровня, на фигуре не указаны), так и по вертикали вертикальные связи 130б' (связи между уровнями). Взаимосвязи являются функциональными, т.е. в общем случае изменение состояния субъекта управления 110б' на одном уровне вызывает изменение состояний, связанных с ним субъектов управления 110б' на этом уровне и других уровнях. Информация об изменении состояния субъекта управления передается в виде сигнала по горизонтальным и вертикальным связям, установленным между субъектами управления, т.е. информация об изменении состояния рассматриваемого субъекта управления является внешним воздействием по отношению к другим субъектам управления 110б'. Уровни 140' в АСУ 120' выделяют в соответствии с назначением субъектов управления 110б'. Количество уровней может варьироваться в зависимости от сложности автоматизированной системы управления 120'. Простые системы могут содержать в себе один или несколько нижних уровней. Для физической связи элементов ТС (110а, 110б) и подсистем ТС 100 используются проводные сети, беспроводные сети, интегральные микросхемы, для логической связи между элементами ТС (110а, 110б) и подсистемами ТС 100 используются Ethernet, промышленный Ethernet, я промышленные сети. При этом промышленные сети и протоколы используются различных типов и стандартов: Profibus, FIP, ControlNet, Interbus-S, DeviceNet, P-NET, WorldFIP, Long Work, Modbus и др.

Верхний уровень (уровень supervisory control and data acquisition, SCADA) - это уровень диспетчерско-операторского управления, включает в себя, по меньшей мере, следующие субъекты управления 110б': контроллеры, управляющие компьютеры, средства защиты, установленные на управляющих компьютерах, человеко-машинные интерфейсы (англ. human-machine interface, HMI) (на Фиг. 1б изображены в рамках одного субъекта управления SCADA). Уровень предназначен для отслеживания состояний элементов ТС (110а', 110б'), получения и накопления информации о состоянии элементов ТС (110а', 110б') и при необходимости их корректировки.

Средний уровень (уровень CONTROL) - это уровень контроллеров, который включает, по меньшей мере, следующие субъекты управления: программируемые логические контроллеры (ПЛК, англ. programmable Logic Controller, PLC), счетчики, реле, регуляторы. Субъекты управления 110б' типа «ПЛК» получают информацию с субъектов управления типа «контрольно-измерительное оборудование» и субъектов управления 110б' типа «датчики» о состоянии объекта управления 110а'. Субъекты управления типа «ПЛК» вырабатывают (создают) управляющее воздействие в соответствии с запрограммированным алгоритмом управления на субъекты управления типа «исполнительные механизмы». Исполнительные механизмы его непосредственно реализуют (применяют к объекту управления) на нижнем уровне. Исполнительный механизм (англ. actuator) - часть исполнительного устройства (оборудования). Регуляторы, например, ПИД-регуляторы (Пропорционально-интегрально-дифференцирующий регулятор, англ. proportional-integral-derivative controller - PID controller) являются устройством в контуре управления с обратной связью.

Нижний уровень (уровень Input/Output) - это уровень таких субъектов управления как: датчики и сенсоры (англ. sensors), контрольно-измерительные приборы (КИП), контролирующих состояние объекта управления 110а', а также исполнительные механизмы (actuators). Исполнительные механизмы непосредственно воздействуют на состояние объекта управления 110а', для приведения его в соответствие с формальным состоянием, т.е. состоянием, соответствующим технологическому заданию, технологической карте или другой технологической документации (если речь идет о ТП) или расписанию движения (если речь идет об устройстве). На этом уровне осуществляется согласование сигналов от субъектов управления 110б' типа «датчики» с входами субъектов управления среднего уровня, и согласование вырабатываемых субъектами управления 110б' типа «ПЛК» управляющих воздействий с субъектами управления 110б' типа «исполнительные механизмы», которые их реализуют. Исполнительный механизм - это часть исполнительного устройства. Исполнительное устройство осуществляет перемещение регулирующего органа в соответствии с сигналами, поступающими от регулятора или управляющего устройства. Исполнительные устройства являются последним звеном цепи автоматического управления и в общем случае состоят из блоков:

- устройства усиления (контактор, частотный преобразователь, усилитель, и т.п.);

- исполнительного механизма (электро-, пневмо-, гидропривод) с элементами обратной связи (датчики положения выходного вала, сигнализации конечных положений, ручного привода и т.п.);

- регулирующего органа (вентили, клапаны, заслонки, шиберы и т.п.).

В зависимости от условий применения исполнительные устройства конструктивно могут различаться между собой. К основным блокам исполнительных устройств обычно относят исполнительные механизмы и регулирующие органы.

В частном примере исполнительное устройство в целом называют исполнительным механизмом.

АСУП 120а' - автоматическая система управления предприятием.

На Фиг. 2 представлена схема системы определения устройств компьютерной сети с использованием правил инвентаризации 210 (далее - система инвентаризации). В качестве иллюстративного примера используется компьютерная сеть кибер-физической системы 200. Однако настоящее изобретение не ограничивается применением к кибер-физической системе 200, изобретение может быть применено также к компьютерной сети информационной системы и к другим компьютерных сетям. Возвращаясь к Фиг. 2, система инвентаризации 210 использует пассивный анализ сетевого трафика для сбора информации об устройствах компьютерной сети (в данном примере - компьютерной сети КФС). Сетевой фильтр 211 системы инвентаризации 210 перехватывает сетевой трафик. В частном примере реализации трафик включает сетевые пакеты протоколов транспортного, сетевого или канального уровней.

Средство проверки правил 212 служит для проверки выполнения по меньшей мере одного правила инвентаризации в сетевом трафике. Правила инвентаризации могут храниться, например, в базе правил инвентаризации 214. Правило инвентаризации содержит условия, успешное выполнение которых означает наличие в компьютерной сети устройства с определенными параметрами. Правилу инвентаризации соответствует весовой коэффициент, определяющий приоритет применения правила.

Средство определения устройства сети 213 определяет по меньшей мере одно устройство компьютерной сети и параметры этого устройства согласно по меньшей мере одному выполненному правилу инвентаризации и с учетом весовых параметров упомянутого правила. Данные об устройствах, могут сохраняться средством определения устройства сети 213, например, в список устройств 215.

В частном примере реализации проверка выполнения правил инвентаризации в перехваченном сетевом трафике осуществляется путем поиска совпадения, в частности, заголовков и полезной нагрузки сетевых пакетов с заданными значениями. А при выполнении правила инвентаризации определяют параметры устройства компьютерной сети. Такими параметрами устройства являются, в частности:

а) идентификатор;

б) имя;

в) модель;

г) тип;

д) статус безопасности;

е) производитель;

ж) протокол;

з) характеристики установленной ОС;

и) характеристики установленного ПО.

Идентификатор служит для однозначной идентификации устройства. В качестве идентификатора может использоваться, например, МАС-адрес, IP-адрес устройства или их комбинация. Кроме того, может использоваться любой другой уникальный идентификатор устройства.

Имя устройства может быть определено, например, по протоколу NetBIOS, DNS и пр.

Тип устройства может быть, в частности, одним из следующих: HMI/SCADA, релейная защита, сервер, рабочая станция, ПЛК, инженерная станция, мобильное устройство, сетевое устройство, другое.

Статус безопасности является индикатором наличия или отсутствия критических и важных событий безопасности. Статус безопасности может принимать, например, одно из значений:

- Критический, означающий, что присутствует по меньшей мере одно критическое событие, связанное с устройством. Например, для устройства известна неисправленная уязвимость.

- Предупреждающий, означающий, что присутствует по меньшей мере одно событие, связанное с устройством, способное повлиять на безопасность устройства, но не являющееся критическим. Например, на устройстве может быть установлена не последняя версия операционной системы или прошивки, при этом критические уязвимости отсутствуют.

- Безопасный, означающий отсутствие критических и предупреждающих событий безопасности.

В еще одном частном примере реализации база правил инвентаризации 214 содержит, в частности, следующие правила инвентаризации, для определения устройства и параметров устройства:

а. Правило, использующее списки МАС-адресов или IP-адресов известных устройств (далее - vendor_rule).

б. Правило, осуществляющее поиск в сетевом трафике сигнатур, определяющих известные устройства и параметры устройств (далее - asset_rule). С использованием этого правила могут быть определены, в частности, такие параметры устройства, как модель, версия прошивки, программного или аппаратного обеспечения, версия ОС, информация о сервисах и пр. В данном правиле может быть использована технология DPI (англ. Deep packet inspection - технология накопления статистических данных, проверки и фильтрации сетевых пакетов по их содержимому).

в. Правило, осуществляющее поиск в сетевом трафике сигнатур, определяющих используемый протокол (далее - protocol_rule). Это правило является частным случаем правила asset_rule для определения протокола.

г. Правило, использующее цифровые отпечатки стека протоколов TCP/IP, полученные для известных устройств и параметров устройств (англ. TCP/IP fingerprinting, далее правило будет обозначаться - fingerprint_rule). С использованием этого правила могут быть определены, в частности, такие параметры устройства, как модель устройства, операционная система.

В частном примере реализации, если один параметр устройства был определен по меньшей мере двумя различными правилами инвентаризации, средство определения устройства сети 213 определяет то значение параметра, которое было определено правилом инвентаризации с большим значением весового параметра. Например, правило asset_rule имеет значение весового параметра равное 90, которое больше чем у правила vendor_rule (20). Соответственно, если устройство и параметры устройства были определены правилами vendor_rule и asset_rule, будет использовано правило asset_rule с большим значением весового параметра. В данном случае это обусловлено тем, что правило vendor_rule менее точное, чем правило asset_rule. Ведь в сети с маршрутизаторами по МАС-адресу или IP-адресу может быть определено не само устройство, а маршрутизатор, через который само устройство подключено к сети. В то время как правило asset_rule позволит определить само устройство и такой параметр устройства, как производителя устройства.

В одном частном примере реализации проверяют выполнение правил инвентаризации для сетевых пакетов протоколов транспортного, сетевого или канального уровней.

В частном примере реализации, если один параметр устройства был определен по меньшей мере тремя различными правилами инвентаризации, при этом по меньшей мере два различные правила инвентаризации определяют одинаковое значение упомянутого параметра устройства, то их веса суммируются. Например, если правило А (вес 30) и правило Б (вес 40) определили ОС устройства как Windows 10, в то время как правило В (вес 50) определило ОС устройства как Windows 7, то будут применены правила А и Б, т.к. их суммарный вес 70 выше веса правила В (50). И, таким образом, ОС устройства будет определено как Windows 10 в данном примере.

В еще одном частном примере реализации упомянутые по меньшей мере два правила инвентаризации выполняются на разных данных сетевого трафика, относящихся к одному устройству. Например, одно правило может быть выполнено на протоколе сетевого уровня, в то время как другое правило может использовать протокол транспортного уровня.

В еще одном частном примере реализации значение весового параметра правила инвентаризации зависит от ранее определенных устройств компьютерной сети и параметров упомянутых устройств.

В еще одном частном примере реализации значение весового параметра зависит от топологии компьютерной сети. Например, если топология компьютерной сети - шина, то есть в сети отсутствуют маршрутизаторы, то правилам asset_rule и vendor_rule могут быть присвоены либо одинаковые значения весового параметра, либо правилу vendor_rule будет присвоено большее значение весового параметра чем правилу asset_rule. Во втором случае, скорость работы системы, представленной на Фиг. 2, может быть повышена, ведь правило asset_rule не будет проверяться, когда выполняется правило vendor_rule.

В частном примере реализации при изменении правил инвентаризации или при добавлении новых правил инвентаризации, с помощью средства проверки правил 212 проверяют измененные или соответственно новые правила инвентаризации в том сетевом трафике, на котором было выполнено измененное правило инвентаризации или соответственно не было выполнено ни одно из правил инвентаризации. Таким образом, заявленная система и способ определения устройств компьютерной сети с использованием правил инвентаризации позволяют определять новые устройства компьютерной сети и их параметры сразу после добавления новых правил или после внесения изменений в существующие правила.

В другом частном примере реализации с помощью средства проверки правил 212 проверяют выполнение правил инвентаризации в порядке убывания значения весового параметра упомянутых правил инвентаризации. В еще одном частном примере реализации при первом выполнении правила инвентаризации, приостанавливают дальнейшую проверку выполнения правил инвентаризации в перехваченном сетевом трафике, после чего с помощью средства определения устройства сети определяют по меньшей мере одно устройство компьютерной сети и параметры упомянутого устройства согласно выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила. Таким образом, вначале будут проверены наиболее приоритетные правила (с наибольшим значением весового параметра), а низкоприоритетные правила (с малым значением весового параметра) не будут проверены вовсе. За счет этого будет снижено время, необходимое для определения устройств компьютерной сети, а также будет повышена производительность системы.

В одном частном примере реализации при выполнении по меньшей мере одного правила инвентаризации определяют с помощью средства определения устройства сети 213 по меньшей мере одно устройство компьютерной сети и параметры упомянутого устройства согласно каждому выполненному правилу инвентаризации, если суммарное значение весового параметра всех упомянутых выполненных правил инвентаризации превышает заданный порог. Таким образом, если суммарное значение весового параметра упомянутых выполненных правил ниже заданного порога, устройство компьютерной сети не будет определено. Такой пример реализации позволит снизить число ошибок первого рода, когда устройства компьютерной сети или их параметры определяются неверно низкоприоритетными правилами. И, соответственно, точность определения параметров устройств компьютерной сети повысится.

В частном примере реализации упомянутый порог задают с помощью средства определения устройства сети 213 одним из следующих способов:

а) индивидуально для каждого правила;

б) общий для всех правил;

в) общий для группы правил, при этом группы правил содержат по меньшей мере два правила инвентаризации, которые определяют одно устройство компьютерной сети или параметры одного устройства компьютерной сети.

В частном примере реализации помощью сетевого фильтра 211 перехватывают сетевой трафик только от новых устройств, которые ранее не были определены. Данные об определенных устройствах могут заноситься средством определения устройства сети 213, например, в список устройств 215.

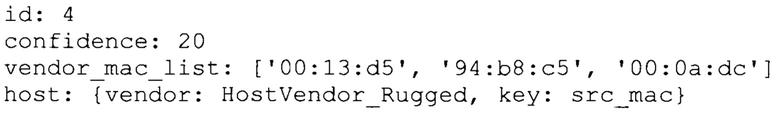

Правила могут быть описаны на формальном языке, примером которого является YAML. Ниже представлен пример правила vendor_rule:

Данное правило определяет устройство, производитель которого (поле host) - HostVendor_Rugged, при условии, что МАС-адрес устройства содержится в списке vendor_mac_list. При этом устройству будет присвоен идентификатор id=4 и значение весового параметра confidence=20.

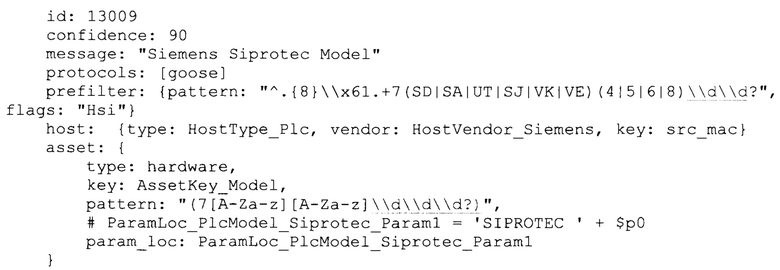

Пример правила asset_rule:

Данное правило будет применяться на данных протокола GOOSE (поле protocols), поле prefilter (префильтр) содержит шаблон для поиска совпадения условия правила в сетевом трафике. Поле host описывает сетевое устройство, являющееся источником сетевого трафика, на которым было выполнено правило (это устройство может быть маршрутизатором или устройством, которое необходимо определить). В данном примере тип устройства (type) - ПЛК, производитель (vendor) - Siemens, адрес устройства (key) - МАС-адрес устройства. Поле asset задает устройство и параметры устройства, которые будут определены правилом. При этом поле asset содержит такие значения как type (тип информации, извлекаемой из сетевого трафика; в данном примере информация об аппаратном обеспечении), pattern (шаблон для извлечения из сетевого трафика необходимой информации после выполнения префильтра для упомянутого правила). Значение param_loc содержит результат извлекаемой информации из сетевого трафика.

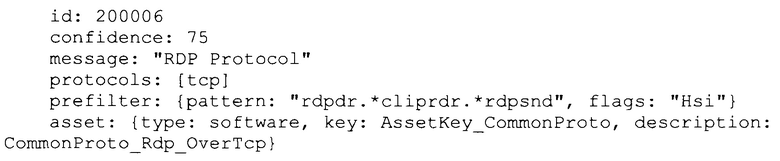

Пример правила protocol_rule:

В данном примере правило работает для протокола TCP, с указанным префильтром, при выполнении которого будет определен протокол RDP (англ. Remote Desktop Protocol - протокол удаленного рабочего стола).

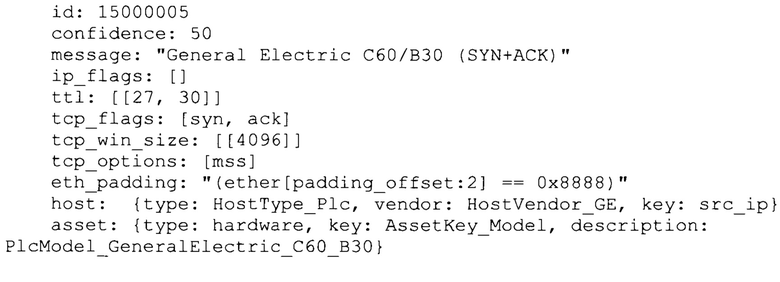

Пример правила fingerprint_rule:

Условием выполнения данного правила будут параметры протокола ttl в диапазоне от 27 до 30, наличие флагов syn, ack, размер окна протокола TCP (tcp_win_size) равный 4096, а также наличие опции транспортного уровня mss (maximum segment size). Кроме того, данные сетевого трафика должны удовлетворять BPF-фильтру eth_padding.

На Фиг. 3 представлен способ определения устройств компьютерной сети с использованием правил инвентаризации, реализуемый на компьютере. На шаге 301 перехватывают сетевой трафик. Затем, на шаге 302 проверяют выполнение по меньшей мере одного правила инвентаризации в сетевом трафике, при этом правило инвентаризации содержит условия, выполнение которых означает наличие в компьютерной сети устройства с определенными параметрами и, кроме того, правилу инвентаризации соответствует весовой параметр, определяющий приоритет применения упомянутого правила. В итоге, на шаге 303 определяют устройство компьютерной сети и параметры упомянутого устройства по меньшей мере одному выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила. Частные примеры реализации, описанные к системе по Фиг. 2 также применимы и к настоящему способу.

Таким образом, заявленные система и способ позволяют решить техническую проблему, которая заключается в низком уровне определения параметров устройств компьютерной сети и достичь технический результат, а именно повысить точность определения параметров устройств компьютерной сети за счет использования правил инвентаризации с учетом весовых параметров.

Фиг. 4 представляет пример компьютерной системы общего назначения, с помощью которой может быть реализовано настоящее изобретение, в частности, средства, представленные на Фиг. 2. Персональный компьютер или сервер 20, содержит центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь (оператор) имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях (также - информационных системах), внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием, компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| Способ определения аномалии в киберфизической системе | 2022 |

|

RU2790331C1 |

| Способ диагностики и мониторинга аномалий в кибер-физической системе | 2021 |

|

RU2784981C1 |

| Система и способ поэтапного повышения информационной безопасности элементов технологической системы | 2019 |

|

RU2728504C1 |

| Способ определения источников аномалии в кибер-физической системе | 2020 |

|

RU2749252C1 |

| Система и способ выявления аномалий в киберфизической системе | 2022 |

|

RU2800740C1 |

| Система и способ формирования данных для мониторинга кибер-физической системы с целью раннего определения аномалий в системе графического интерфейса пользователя | 2018 |

|

RU2724716C1 |

| Система и способ определения источника аномалии в кибер-физической системе, обладающей определенными характеристиками | 2018 |

|

RU2724075C1 |

| Система и способ контроля доступа к кибер-физической системе | 2019 |

|

RU2726884C1 |

| Система и способ обнаружения ошибок моделирования | 2016 |

|

RU2634455C2 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении точности определения параметров устройств компьютерной сети за счет использования правил инвентаризации с учетом весовых параметров. Способ определения устройств компьютерной сети с использованием правил инвентаризации, в котором с помощью сетевого фильтра перехватывают сетевой трафик, при этом сетевой трафик включает сетевые пакеты протоколов транспортного, сетевого, канального уровней; с помощью средства проверки правил в перехваченном сетевом трафике проверяют выполнение по меньшей мере одного правила инвентаризации, в частности проверяют выполнение правил инвентаризации для сетевых пакетов протоколов транспортного, сетевого, канального уровней, при этом каждое правило инвентаризации содержит условия, выполнение которых означает наличие в компьютерной сети устройства с определенными параметрами и, кроме того, правилу инвентаризации соответствует весовой параметр, определяющий приоритет применения упомянутого правила; с помощью средства определения устройства сети определяют по меньшей мере одно устройство компьютерной сети и параметры упомянутого устройства согласно по меньшей мере одному выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила. 2 н. и 8 з.п. ф-лы, 5 ил.

1. Способ определения устройств компьютерной сети с использованием правил инвентаризации, реализуемый компьютером, в котором:

а) с помощью сетевого фильтра перехватывают сетевой трафик, при этом сетевой трафик включает сетевые пакеты протоколов транспортного, сетевого, канального уровней;

б) с помощью средства проверки правил в перехваченном сетевом трафике проверяют выполнение по меньшей мере одного правила инвентаризации, в частности проверяют выполнение правил инвентаризации для сетевых пакетов протоколов транспортного, сетевого, канального уровней, при этом каждое правило инвентаризации содержит условия, выполнение которых означает наличие в компьютерной сети устройства с определенными параметрами и, кроме того, правилу инвентаризации соответствует весовой параметр, определяющий приоритет применения упомянутого правила;

в) с помощью средства определения устройства сети определяют по меньшей мере одно устройство компьютерной сети и параметры упомянутого устройства согласно по меньшей мере одному выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила.

2. Способ по п. 1, в котором в сетевом трафике проверяют выполнение правила инвентаризации путем поиска совпадения, в частности, заголовков и полезной нагрузки сетевых пакетов с заданными значениями, определяют параметры устройства компьютерной сети, включающие по меньшей мере один из следующих параметров:

а) идентификатор;

б) имя;

в) модель;

г) тип;

д) статус безопасности;

е) производитель;

ж) протокол;

з) характеристики установленной ОС;

и) характеристики установленного ПО,

при этом содержатся, в частности, следующие правила инвентаризации для определения устройства и параметров устройства:

а) с использованием базы данных МАС-адресов известных устройств;

б) с использованием базы данных МАС-адресов IP-адресов известных устройств;

в) с использованием цифровых отпечатков стека протоколов TCP/IP, полученных для известных устройств и параметров устройств;

г) поиск в сетевом трафике сигнатур, определяющих известные устройства и параметры устройств;

д) с использованием технологии DPI.

3. Способ по п. 1, в котором, если один параметр устройства был определен по меньшей мере двумя различными правилами инвентаризации, определяют то значение параметра, которое было определено правилом инвентаризации с большим значением весового параметра.

4. Способ по п. 1, в котором значение весового параметра правила инвентаризации зависит от одного из:

а) ранее определенных устройств компьютерной сети и параметров упомянутых устройств;

б) топологии компьютерной сети.

5. Способ по п. 1, в котором при изменении правил инвентаризации или при добавлении новых правил инвентаризации проверяют измененные или соответственно новые правила инвентаризации в том сетевом трафике, в котором было выполнено измененное правило инвентаризации или соответственно не было выполнено ни одно из правил инвентаризации.

6. Способ по п. 1, в котором проверяют выполнение правил инвентаризации в порядке убывания значений весового параметра упомянутых правил инвентаризации и при первом выполнении правила инвентаризации, приостанавливают дальнейшую проверку выполнения правил инвентаризации в перехваченном сетевом трафике, после чего с помощью средства определения устройства сети определяют по меньшей мере одно устройство компьютерной сети и параметры упомянутого устройства согласно выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила.

7. Способ по п. 1, в котором при выполнении по меньшей мере одного правила инвентаризации определяют по меньшей мере одно устройство компьютерной сети и параметры упомянутого устройства согласно каждому выполненному правилу инвентаризации, если суммарное значение весового параметра всех упомянутых выполненных правил инвентаризации превышает заданный порог, где упомянутый порог задают с помощью средства определения устройства сети одним из следующих способов:

а) индивидуально для каждого правила;

б) общий для всех правил;

в) общий для группы правил, при этом группы правил содержат по меньшей мере два правила инвентаризации, которые определяют одно устройство компьютерной сети или параметры одного устройства компьютерной сети.

8. Способ по п. 1, в котором если один параметр устройства был определен по меньшей мере тремя различными правилами инвентаризации, при этом по меньшей мере два различных правила инвентаризации определяют одинаковое значение упомянутого параметра устройства, то их веса суммируются.

9. Способ по п. 8, в котором упомянутые по меньшей мере два правила инвентаризации выполняются на разных данных сетевого трафика, относящихся к одному устройству.

10. Система определения устройств компьютерной сети с использованием правил инвентаризации, содержащая:

а) сетевой фильтр, который служит для перехвата сетевого трафика, при этом сетевой трафик включает сетевые пакеты протоколов транспортного, сетевого, канального уровней;

б) средство проверки правил, связанное с сетевым фильтром и предназначенное для проверки выполнения по меньшей мере одного правила инвентаризации в перехваченном сетевом трафике, в частности для проверки выполнения правил инвентаризации для сетевых пакетов протоколов транспортного, сетевого, канального уровней, при этом каждое правило инвентаризации содержит условия, выполнение которых означает наличие в компьютерной сети устройства с определенными параметрами и, кроме того, правилу инвентаризации соответствует весовой параметр, определяющий приоритет применения упомянутого правила;

в) средство определения устройства сети, связанное со средством проверки правил и предназначенное для определения по меньшей мере одного устройства компьютерной сети и параметров упомянутого устройства согласно по меньшей мере одному выполненному правилу инвентаризации и с учетом весового параметра упомянутого правила.

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| СИСТЕМА И СПОСОБ АВТОМАТИЧЕСКОЙ РЕГУЛИРОВКИ ПРАВИЛ КОНТРОЛЯ ПРИЛОЖЕНИЙ | 2013 |

|

RU2589852C2 |

Авторы

Даты

2021-04-07—Публикация

2019-09-30—Подача