Область техники

Изобретение относится к области компьютерной безопасности, а более конкретно к системам и способам контроля доступа к кибер-физической системе.

Уровень техники

Неавторизированный доступ к кибер-физическим системам (КФС) представляет стремительно растущую угрозу. К кибер-физическим системам относятся системы, в которых интегрированы вычислительные ресурсы в физические процессы. Например, автоматизированные системы управления технологическими процессами (АСУ ТП), системы интернета вещей и промышленного интернета вещей, электронные системы всех транспортных средств и другие электронные системы. Показательным является пример компьютерного червя Stuxnet, изначально обнаруженный при компьютерной атаке на АСУ ТП промышленных предприятий Ирана. Известны случаи компьютерных атак на АЭС Украины, и даже на сервера канатной дороги в Москве. В то же время, неавторизированный доступ к кибер-физическим системам часто связан не только с компьютерными атаками, но и со злонамеренными действиями злоумышленников. В результате неавторизированного доступа, в работе кибер-физической системы могут быть неполадки, которые могут повлечь простои, финансовые убытки и даже реальный риск окружающей среде, населению.

Еще одним показательным примером угроз неавторизированного доступа к КФС является угон автомобилей и транспортных средств, в целом. Поэтому автомобили оборудуют рядом средств защиты - от базовой защиты механическим ключом от физического доступа в салон автомобиля и возможности завести его двигатель до сложных противоугонных средств, таких как иммобилайзер. Иммобилайзеры являются системами контроля доступа к ТС и обычно устроены на принципе разрыва электрических цепей автомобиля (см., например, патент RU 2440902), питающих, например, катушки зажигания, топливные насосы, топливные форсунки, мотор стартера и др. Такие устройства скрытно устанавливают в автомобиль и подключают к соответствующей цепи. Кроме того, противоугонное устройство может обладать беспроводным модулем связи для обмена данными с передатчиком-транспондером владельца автомобиля. В случае неавторизированного доступа в автомобиль или при попытке завести двигатель, иммобилайзер выполняет блокировку двигателя или других функциональных модулей автомобиля. Существуют также иммобилайзеры, которые подключают к шинам данных автомобиля (например, к мультиплексной шине данных) и которые выполняют авторизацию пользователя (см., например, RU2613927). И, в случае неуспешной авторизации пользователя, иммобилайзер отправляет по шине данных команду на блокировку двигателя. Однако описанные противоугонные устройства обладают рядом недостатков - дороговизной установки и возможность обнаружения и последующего отключения их злоумышленником. Кроме того, злоумышленник, зная логику работы иммобилайзера, может подключиться к шине данных (например, через порт ODB-II или сняв фару, которая подключена к шине данных, и подключиться к шине данных в этом месте) и блокировать команды иммобилайзера на выключение автомобиля.

На примере транспортных средств была показана техническая проблема, которая заключается в несовершенстве систем контроля доступа к КФС, позволяющих злоумышленникам обойти такие системы и осуществить неавторизированный доступ к КФС.

Раскрытие сущности изобретения

Первый технический результат заключается в улучшении характеристик средств контроля доступа к кибер-физической системе, таких как, степень блокировки, надежность и отказоустойчивость.

Второй технический результат заключается в предотвращении получения злоумышленником данных, необходимых для авторизации доступа к кибер-физической системе.

В варианте реализации используется способ контроля доступа к кибер-физической системе (КФС), в котором: с помощью по меньшей мере двух средств защиты, установленных на электронных блоках управления (ЭБУ) КФС из списка доверенных ЭБУ, производят взаимную проверку целостности упомянутых ЭБУ; если целостность упомянутых ЭБУ не нарушена, выполняют авторизацию доступа к КФС, или если целостность упомянутых ЭБУ нарушена, доступ к КФС определяют неавторизированным; и выявляют изменение состояния по меньшей мере одного функционального модуля КФС, связанное с неавторизированным доступом к КФС; отправляют с помощью по меньшей мере одного из средств защиты команду средству контроля на изменение состояния по меньшей мере одного функционального модуля КФС; изменяют с помощью средства контроля состояние по меньшей мере одного функционального модуля КФС используя правила контроля.

В одном из частных вариантов реализации КФС является, в частности, одним из: транспортным средством (ТС), автоматизированной системой управления технологическим процессом (АСУ ТП), интернетом вещей, промышленным интернетом вещей, а функциональным модулем является по меньшей мере один ЭБУ КФС, с использованием которого осуществляется контроль доступа к КФС, при этом сетью ТС является шина данных ТС.

В другом частном варианте реализации функциональным модулем ТС является ЭБУ одного из: двигатель, колесо, рулевое управление, при этом изменение состояния функционального модуля включает по меньшей мере одно из: запуск двигателя ТС, иммобилизацию ТС, а правила контроля включают по меньшей мере одно из: иммобилизацию ТС в случае выявления запуска двигателя.

В еще одном частном варианте реализации средство контроля реализовано в виде приложения по меньшей мере на одном из ЭБУ, в частности, для ТС: ЭБУ двигателем, ЭБУ автоматической коробкой передач, ЭБУ рулевым управлением, ЭБУ парковочной системой, при этом команды на иммобилизацию являются командами упомянутого приложения.

В одном из частных вариантов реализации средство контроля является одним из штатных ЭБУ, в частности, для ТС: ЭБУ двигателем, ЭБУ автоматической коробкой передач, ЭБУ рулевым управлением, ЭБУ парковочной системой, при этом команды на иммобилизацию являются штатными командами упомянутых ЭБУ.

В другом частном варианте реализации средство защиты реализовано в виде приложения по меньшей мере на одном из ЭБУ или является отдельным ЭБУ, подключенным к сети.

В еще одном частном варианте реализации команда на иммобилизацию ТС является одной из следующих: команда на выключение двигателя; команда на блокировку колес; команда на отправку сообщения на устройство владельца ТС; команда на отключение рулевого управления.

В одном из частных вариантов реализации по меньшей мере одно средство защиты дополнительно: определяет, что команды на иммобилизацию ТС не были доставлены средству контроля или, не была выполнена иммобилизация ТС средством контроля; после чего отправляет вторую команду на иммобилизацию ТС.

В другом частном варианте реализации составляют список доверенных ЭБУ таким образом, чтобы по меньшей мере два ЭБУ были подключены к разным шинам данных ТС, при этом с помощью по меньшей мере одного средства защиты дополнительно перехватывает команды злоумышленника, которые передаются по шине данных ТС, к которой подключен упомянутый ЭБУ с установленным упомянутым средством защиты, при этом перехваченные команды злоумышленника служат для блокировки команд на иммобилизацию ТС; после чего другое средство защиты, установленное на другом ЭБУ, который подключен к другой шине данных ТС, отправляет команду на иммобилизацию по упомянутой другой шине данных ТС.

В еще одном частном варианте реализации по меньшей мере одно средство защиты перехватывает команды злоумышленника, которые передаются по шине данных ТС, к которой подключен ЭБУ с установленным упомянутым средством защиты, при этом перехваченные команды злоумышленника служат для блокировки команд на иммобилизацию ТС; после чего с помощью средства защиты модифицируют команду на блокировку ТС и повторно отправляют модифицированную команду на блокировку ТС.

В одном из частных вариантов реализации авторизация для доступа к КФС происходит путем получения пароля, вводимого пользователем и являющегося комбинацией из штатных кнопок.

В другом частном варианте реализации авторизация для доступа к КФС происходит с использованием передатчика-транспондера, сопряженного по меньшей мере с одним из средств защиты, путем передачи данных для авторизации по беспроводному каналу связи.

В еще одном частном варианте реализации авторизация для доступа к КФС происходит с использованием мобильного устройства пользователя с установленным приложением, заранее сопряженного по меньшей мере с одним из средств защиты, путем передачи данных для авторизации по беспроводному каналу связи.

В одном из частных вариантов реализации проверка целостности ЭБУ производится путем отправки сообщений между упомянутыми средствами защиты, при этом упомянутые сообщения содержат идентификационные данные, и, если по меньшей мере одно из упомянутых средств защиты не отправило сообщение по меньшей мере одному другому средству защиты, то целостность ЭБУ считается нарушенной.

В другом частном варианте реализации по меньшей мере одно средство защиты дополнительно проверяет по меньшей мере один ЭБУ, который является отправителем данных авторизации пользователя КФС, и, если отправитель является неавторизированным, считают доступ к КФС неавторизированным.

В еще одном частном варианте реализации дополнительно с использованием сервиса производителя КФС выполняют создание на КФС списка доверенных ЭБУ, выполняют установку на КФС средства защиты и средства контроля или запуск указанных средств в случае их предварительной установки на КФС, при этом от пользователя получают данные для авторизации пользователя КФС и выполняют передачу указанных данных для авторизации средству защиты.

В одном из частных вариантов реализации список доверенных ЭБУ формирует производитель КФС или производитель ЭБУ.

В другом частном варианте реализации отправляют команды по зашифрованному каналу связи.

В варианте реализации используется система контроля доступа к кибер-физической системе (КФС), содержащая: по меньшей мере два средства защиты, установленные на электронных блоках управления (ЭБУ) КФС из списка доверенных ЭБУ, предназначенные для: произведения взаимной проверки целостности упомянутых ЭБУ; выполнения авторизации доступа к КФС, если целостность упомянутых ЭБУ не нарушена; определения доступа к КФС неавторизированным, или если целостность упомянутых ЭБУ нарушена; выявления изменения состояния по меньшей мере одного функционального модуля КФС, связанного с неавторизированным доступом к КФС; отправки команды средству контроля на изменение состояния по меньшей мере одного функционального модуля КФС; упомянутое средство контроля, предназначенное для изменения состояния по меньшей мере одного функционального модуля КФС используя правила контроля.

В варианте реализации используется способ контроля доступа к кибер-физической системе (КФС) с защитой от перехвата данных для авторизации, в котором: в процессе авторизации для доступа к КФС, с помощью средства безопасности анализируют сообщения, передающиеся по сети; с помощью средства безопасности создают фиктивные сообщения, которые в свою очередь также адресованы тем же ЭБУ, которым адресованы анализируемые сообщения; с помощью средства безопасности передают по сети фиктивные сообщения в произвольном порядке и с произвольной задержкой; если проанализированные сообщения не содержат верных данных для авторизации, определяют доступ к КФС как неавторизированный; и выявляют с помощью средства контроля доступа изменение состояния по меньшей мере одного функционального модуля КФС, связанное с неавторизированным доступом к КФС; изменяют с помощью средства контроля доступа состояние по меньшей мере одного функционального модуля КФС используя правила контроля.

В одном из частных вариантов реализации КФС является, в частности, одним из: транспортным средством (ТС), автоматизированной системой управления технологическим процессом (АСУ ТП), интернетом вещей, промышленным интернетом вещей, а функциональным модулем является по меньшей мере один ЭБУ КФС, с использованием которого осуществляется контроль доступа к КФС, при этом сетью ТС является шина данных ТС.

В другом частном варианте реализации функциональным модулем ТС является ЭБУ одного из: двигатель, колесо, рулевое управление, при этом изменение состояния функционального модуля включает по меньшей мере одно из: запуск двигателя ТС, иммобилизацию ТС, а правила контроля включают по меньшей мере одно из: иммобилизацию ТС в случае выявления запуска двигателя.

В еще одном частном варианте реализации с помощью средства безопасности анализируют только сообщения, передающиеся по шине данных ТС определенным ЭБУ, которым адресованы также сообщения, участвующие в авторизации пользователя на ТС.

В одном из частных вариантов реализации средство контроля доступа реализовано в виде приложения по меньшей мере на одном из ЭБУ, в частности, для ТС: ЭБУ двигателем, ЭБУ автоматической коробкой передач, ЭБУ рулевым управлением, ЭБУ парковочной системой, при этом команды на иммобилизацию являются командами упомянутого приложения.

В другом частном варианте реализации средство контроля доступа является одним из штатных ЭБУ, в частности, для ТС: ЭБУ двигателем, ЭБУ автоматической коробкой передач, ЭБУ рулевым управлением, ЭБУ парковочной системой, при этом команды на иммобилизацию являются штатными командами упомянутых ЭБУ.

В еще одном частном варианте реализации средство безопасности реализовано в виде приложения по меньшей мере на одном из ЭБУ или является отдельным ЭБУ, подключенным к сети.

В одном из частных вариантов реализации после анализа сообщения замыкают шину данных ТС на время, в течение которого передается контрольная сумма анализируемого сообщения, таким образом, чтобы контрольная сумма проанализированного сообщения не была передана по упомянутой шине данный ТС, при этом при последующей передаче фиктивных сообщений также замыкают шину данных ТС.

В другом частном варианте реализации в процессе передачи сообщений по шине данных ТС производят анализ адреса сообщения и в случае, если адрес сообщения указывает на то, что сообщение предназначается для определенных ЭБУ в момент передачи контрольной суммы сообщения осуществляется замыкание шины данных ТС, таким образом, чтобы контрольная сумма сообщения была искажена и сообщение не было обработано устройством адресатом.

В еще одном частном варианте реализации при передаче фиктивных сообщений в поле контрольной суммы этих сообщений также устанавливают неверное значение таким образом, чтобы по характеру повреждения контрольной суммы было невозможно отличить фиктивные сообщения, генерируемые устройством от других искаженных сообщений на шине данных ТС.

В одном из частных вариантов реализации авторизация для доступа к КФС происходит путем получения пароля, вводимого пользователем и являющегося комбинацией из штатных кнопок.

В другом частном варианте реализации дополнительно с использованием сервиса производителя КФС выполняют установку на КФС средства безопасности и средства блокировки или запуск указанных средств в случае их предварительной установки на КФС, при этом от пользователя получают данные для авторизации доступа к КФС и выполняют передачу указанных данных для авторизации средству безопасности.

В еще одном частном варианте реализации авторизация для доступа к КФС происходит с использованием передатчика-транспондера, сопряженного по меньшей мере с одним из средств защиты, путем передачи данных для авторизации по беспроводному каналу связи.

В одном из частных вариантов реализации авторизация для доступа к КФС происходит с использованием мобильного устройства пользователя с установленным приложением, заранее сопряженного по меньшей мере с одним из средств защиты, путем передачи данных для авторизации по беспроводному каналу связи.

В варианте реализации используется система контроля доступа к кибер-физической системе (КФС) с защитой от перехвата данных для авторизации, содержащая: средство безопасности, предназначенное для: анализа сообщений, передающихся по сети в процессе авторизации доступа к КФС; создания фиктивных сообщений, которые в свою очередь также адресованы тем же ЭБУ, которым адресованы анализируемые сообщения; передачи по сети фиктивных сообщений в произвольном порядке и с произвольной задержкой; определения доступа к КФС как неавторизированный, если проанализированные сообщения не содержат верных данных для авторизации; средство контроля доступа, предназначенное для: выявления изменения состояния по меньшей мере одного функционального модуля КФС, связанное с неавторизированным доступом к КФС; изменения состояния по меньшей мере одного функционального модуля КФС используя правила контроля.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

На Фиг. 1а схематично изображен пример технологической системы.

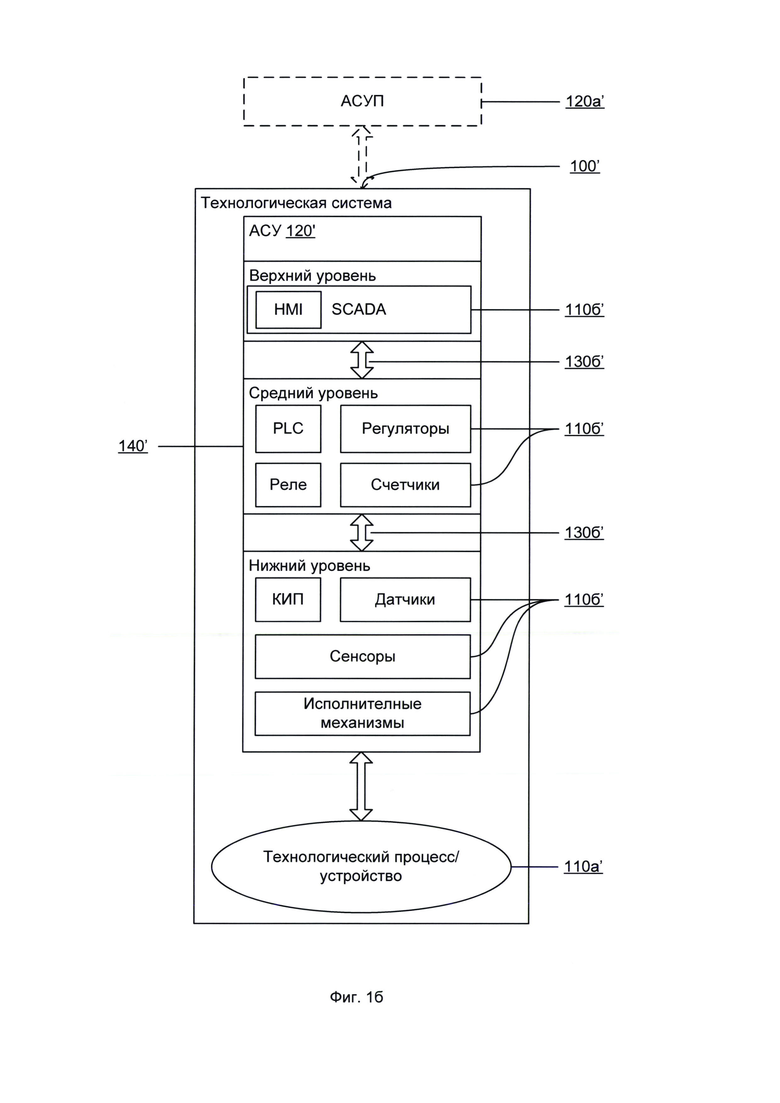

На Фиг. 1б схематично изображен частный пример имплементации технологической системы.

На Фиг. 1в представлен возможный вариант организации интернета вещей на примере носимых устройств.

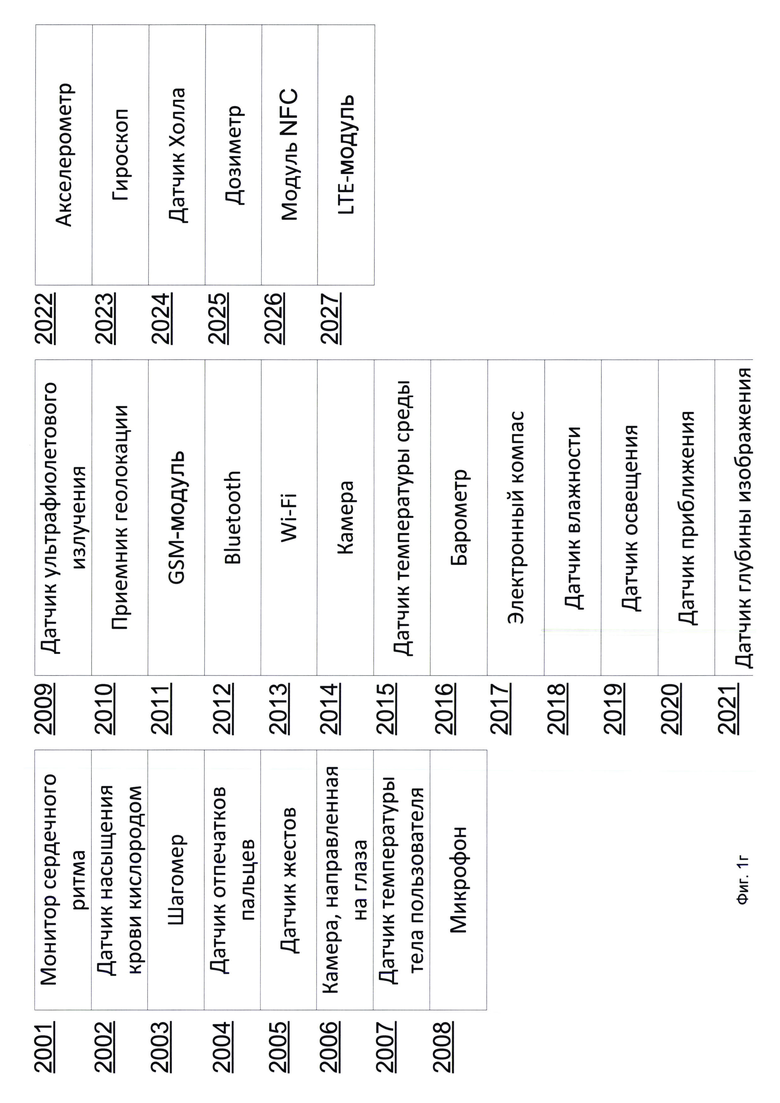

На Фиг. 1 г представлен возможный набор датчиков устройств.

Фиг. 1д иллюстрирует пример архитектуры сети транспортного средства на примере автомобиля.

На Фиг. 1е приведен другой пример архитектуры сети транспортного средства.

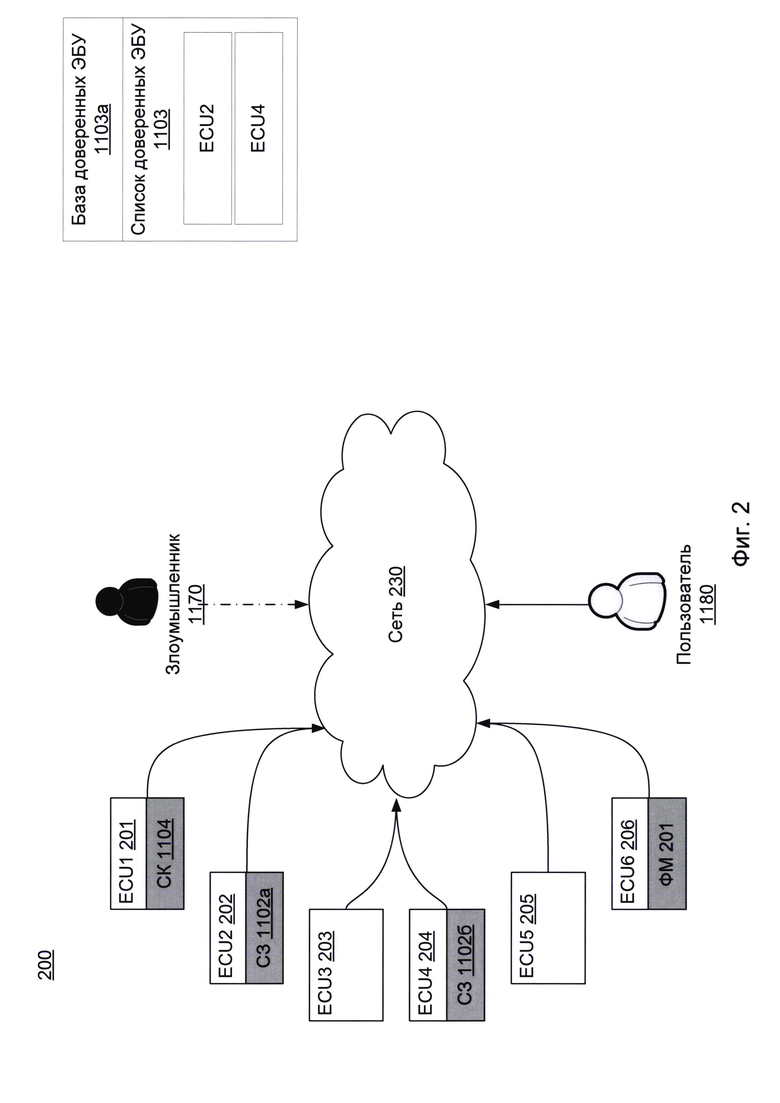

На Фиг. 2 представлен пример системы контроля доступа к КФС.

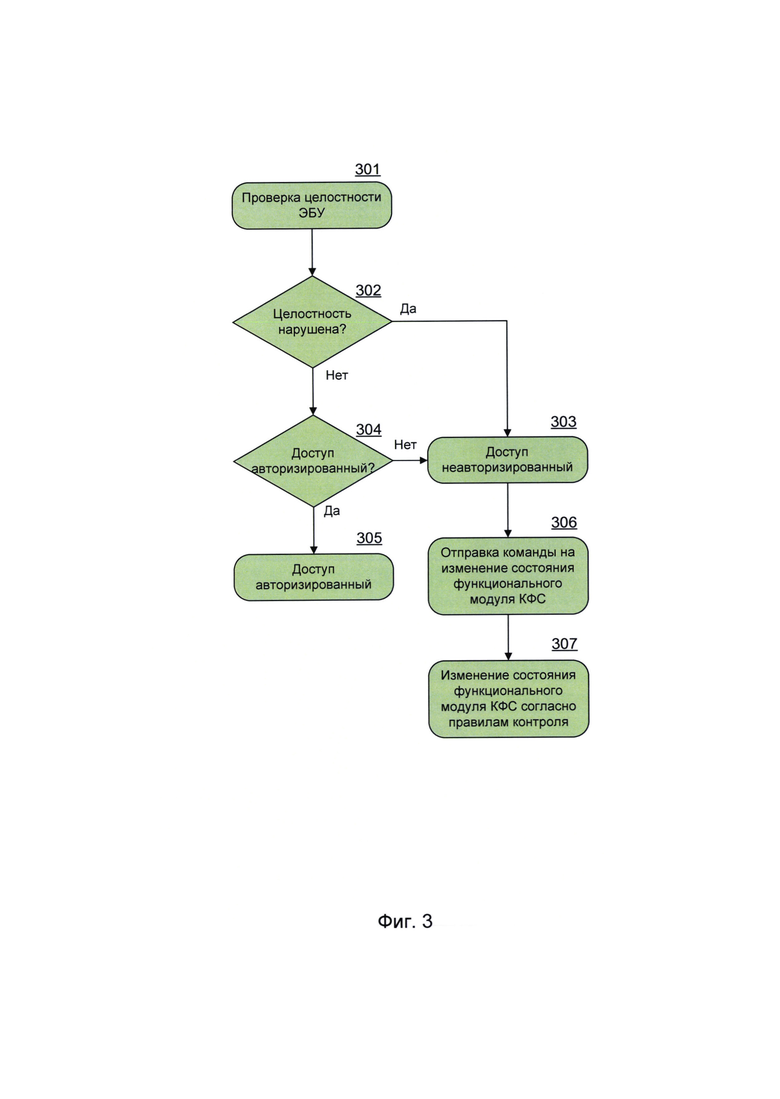

На Фиг. 3 представлен способ контроля доступа к КФС.

На Фиг. 4 представлена система контроля доступа к КФС с защитой от перехвата данных для авторизации.

На Фиг. 5 представлен способ контроля доступа к КФС с защитой от перехвата данных для авторизации.

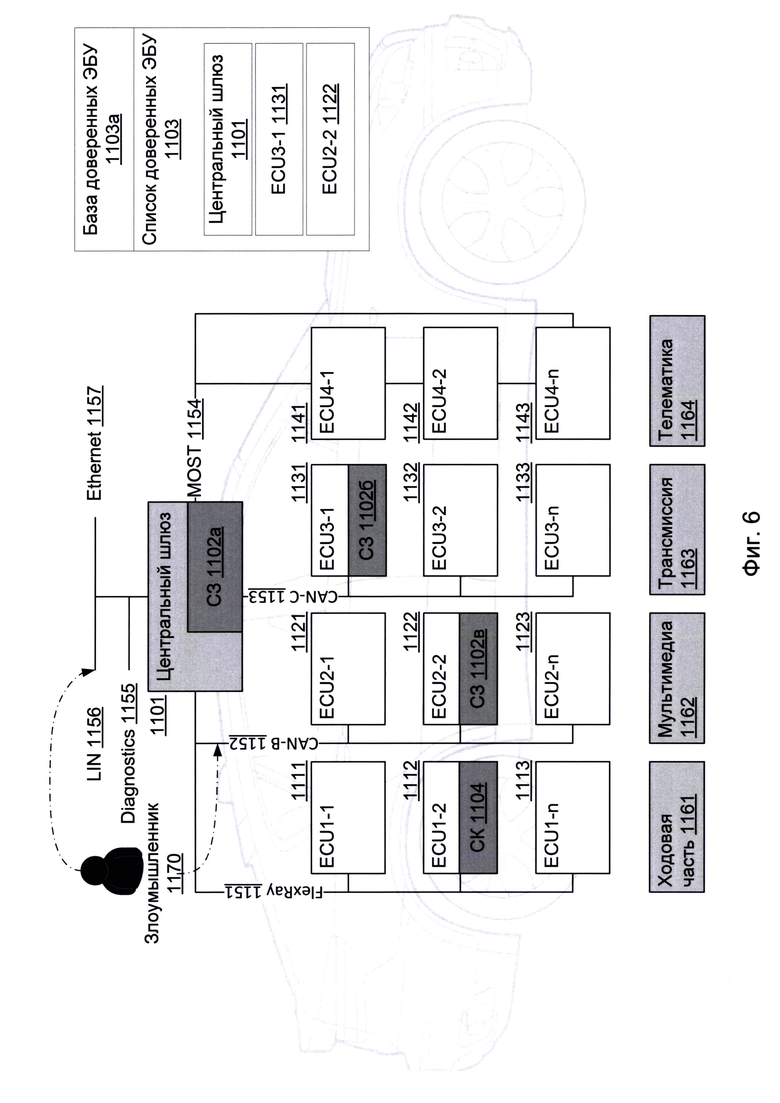

На Фиг. 6 представлен частный вариант системы контроля доступа к КФС на примере транспортного средства.

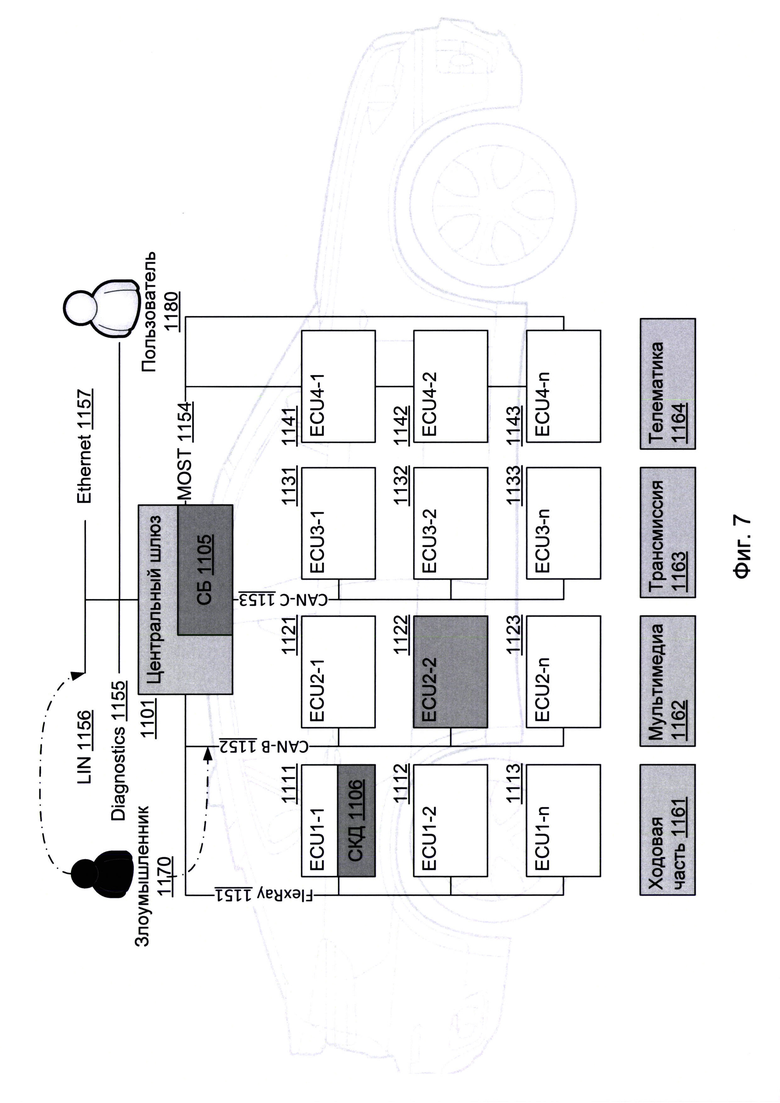

На Фиг. 7 представлена система контроля доступа к КФС с защитой от перехвата данных для авторизации на примере транспортного средства.

На Фиг. 8 показан формат кадра.

Фиг. 9 представляет пример компьютерной системы общего назначения.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако, настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Глоссарий

Ниже определены ряд терминов, которые будут использоваться при описании вариантов осуществления изобретения.

Объект управления - технологический объект, на который направляются внешние воздействия (управляющие и/или возмущающие) с целью изменения его состояния, в частном случае такими объектами являются устройство (например, электродвигатель) или технологический процесс (или его часть).

Технологический процесс (ТП) - процесс материального производства, заключающийся в последовательной смене состояний материальной сущности (предмета труда).

Управление технологическим процессом (англ. Process Control) - набор методов, используемых для управления технологическими параметрами при производстве конечного продукта.

Контур управления (англ. control loop) - состоит из материальных сущностей и управляющих функций, необходимых для автоматизированной регулировки значений измеренных технологических параметров к значениям желаемых уставок. Контур управления содержит датчики и сенсоры, контроллеры и исполнительные механизмы.

Технологический параметр (англ. Process Variable, PV) - текущее измеренное значение определенной части ТП, который наблюдается или контролируется. Технологическим параметром может быть, например, измерение датчика.

Уставка (англ. Setpoint) - поддерживаемое значение технологического параметра.

Управляемый параметр (англ. Manipulated Variable, MV) - параметр, который регулируется для того чтобы значение технологического параметра поддерживалось на уровне уставки.

Внешнее воздействие - способ изменения состояния элемента, на которое направлено воздействие (например, элемента технологической системы), в определенном направлении, воздействие от элемента технологической системы к другому элементу технологической системы передается в виде сигнала.

Состояние объекта управления - совокупность его существенных свойств, выраженных параметрами состояний, изменяемых или удерживаемых под влиянием внешних воздействий, в том числе и управляющих воздействий со стороны подсистемы управления. Параметр состояния - одно или несколько числовых значений характеризующих существенное свойство объекта, в частном случае параметр состояния является числовым значением физической величины.

Формальное состояние объекта управления - состояние объекта управления, соответствующее технологической карте и другой технологической документации (если речь идет о ТП) или расписанию движения (если речь идет об устройстве).

Управляющее воздействие - целенаправленное (цель воздействия - воздействие на состояние объекта) легитимное (предусмотренное ТП) внешнее воздействие со стороны субъектов управления подсистемы управления на объект управления, приводящее к изменению состояния объекта управления или удержанию состояния объекта управления.

Возмущающее воздействие - целенаправленное или нецеленаправленное нелегитимное (непредусмотренное ТП) внешнее воздействие на состояние объекта управления, в том числе и со стороны субъекта управления.

Субъект управления - устройство, которое направляет управляющее воздействие на объект управления или передает управляющее воздействие другому субъекту управления для преобразования перед непосредственным направлением на объект.

Многоуровневая подсистема управления - включающая несколько уровней совокупность субъектов управления.

Кибер-физическая система (англ. cyber-physical system) - информационно-технологическая концепция, подразумевающая интеграцию вычислительных ресурсов в физические процессы. В такой системе датчики, оборудование и информационные системы соединены на протяжении всей цепочки создания стоимости, выходящей за рамки одного предприятия или бизнеса. Эти системы взаимодействуют друг с другом с помощью стандартных интернет-протоколов для прогнозирования, самонастройки и адаптации к изменениям. Примерами кибер-физической системы является технологическая система, интернет вещей (в т.ч. носимые устройства), индустриальный интернет вещей, транспортное средство.

Интернет вещей (англ. Internet of Things, IoT) - вычислительная сеть физических предметов («вещей»), оснащенных встроенными технологиями для взаимодействия друг с другом или с внешней средой. Интернет вещей включает такие технологии, как носимые устройства, электронные системы транспортных средств, умные автомобили, умные города, промышленные системы и пр.

Промышленный Интернет вещей (англ. Industrial Internet of Things, ИоТ) - это подкатегория Интернета вещей, который также включает приложения, ориентированные на потребителя, например, носимые устройства, технологии «умного дома» и автомобили с автоматическим управлением. Отличительной чертой обеих концепций являются устройства со встроенными датчиками, станки и инфраструктура, которые передают данные через Интернет и управляются с помощью программного обеспечения1. (1https://www.hpe.com/ru/ru/what-is/industrial-iot.html)

Технологическая система - функционально взаимосвязанная совокупность субъектов управления многоуровневой подсистемы управления и объекта управления (ТП или устройство), реализующая через изменение состояний субъектов управления изменение состояния объекта управления. Структуру технологической системы образуют основные элементы технологической системы (взаимосвязанные субъекты управления многоуровневой подсистемы управления и объект управления), а также связи между этими элементами. В том случае, когда объектом управления в технологической системе является технологический процесс, конечной целью управления является: через изменение состояния объекта управления изменить состояние предмета труда (сырья, заготовки и т.д.). В том случае, когда объектом управления в технологической системе является устройство, конечной целью управления является изменение состояния устройства (транспортное средство, космический объект). Функциональная взаимосвязь элементов технологической системы подразумевает взаимосвязь состояний этих элементов. При этом непосредственной физической связи между элементами может и не быть, например, физическая связь между исполнительными механизмами и технологической операцией отсутствует, но, например, скорость резания функционально связана с частотой вращения шпинделя, несмотря на то, что физически эти параметры состояний не связаны.

Состояние субъекта управления - совокупность его существенных свойств, выраженных параметрами состояний, изменяемых или удерживаемых под влиянием внешних воздействий.

Существенными свойствами (соответственно и существенными параметрами состояния) субъекта управления являются свойства, оказывающие непосредственное влияние на существенные свойства состояния объекта управления. При этом существенными свойствами объекта управления являются свойства, оказывающие непосредственное влияние на контролируемые факторы (точность, безопасность, эффективность) функционирования ТС. Например, соответствие режимов резания формально заданным режимам, движение поезда в соответствии с расписанием, удержание температуры реактора в допустимых границах. В зависимости от контролируемых факторов выбираются параметры состояния объекта управления и соответственно связанные с ними параметры состояний субъектов управления, оказывающих управляющее воздействие на объект управления.

Состояние элемента технологической системы - состояние субъекта управления, объекта управления.

Реальное состояние элемента технологической системы - состояние элемента технологической системы в некоторый момент времени воздействия на объект управления, определенное путем измерения параметров состояний и перехвата сигналов (трафика) между элементами ТС. Измерение параметров состояния осуществляется, например, с помощью датчиков, установленных в технологической системе.

Реальное состояние технологической системы - совокупность взаимосвязанных реальных состояний элементов технологической системы.

Кибернетический блок - элемент кибер-физической системы контроля, контролирующий процесс функционирования элемента технологической системы.

Пространство состояний - способ формализации изменения состояний динамической системы (технологической системы или кибер-физической системы).

Компьютерная атака (также кибератака, от англ. cyber attack) - целенаправленное воздействие на информационные системы и информационно-телекоммуникационные сети программно-техническими средствами, осуществляемое в целях нарушения безопасности информации в этих системах и сетях (см. «Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации» (утв. Президентом РФ 03.02.2012 N 803).

Транспортное средство (далее - ТС) - устройство, предназначенное для перевозки по дорогам людей, грузов или оборудования, установленного на нем2. (2Федеральный закон от 25.04.2002 N 40-ФЗ (ред. от 26.07.2017) "Об обязательном страховании гражданской ответственности владельцев транспортных средств" (с изм. и доп., вступ.в силу с 25.09.2017).

Кибер-физическая система включает электронные системы (англ. electronic system), такие как, объекты управления, как датчики и генераторы заданных значений и такие субъекты управления, как электронные блоки управления3: (3Bosch automotive electrics and automotive electronics: systems and components, networking and hybrid drive. Springer Vieweg, 2014)

1. Датчики и генераторы заданных значений (англ. sensors and setpoint generators) - определяют рабочие условия (например, для транспортного средства частоту вращения двигателя) и заданные значения (например, положение переключателя). Они преобразуют физические переменные в электрические сигналы.

2. Электронный блок управления (сокр. - ЭБУ, англ. Electronic Control Units - ECU) - конструктивно обособленная и функционально законченная часть электронного оснащения, содержащая электронную схему любой степени сложности для обработки информации, представляемой электрическими сигналами установленной формы.4 (4ГОСТ Р 50905-96 Автотранспортные средства. Электронное оснащение. Общие технические требования.) То есть ЭБУ обрабатывает информацию от датчиков и генераторов заданных значений в вычислительных процессах (алгоритмы управления открытым и замкнутым контуром). На примере транспортного средства, ЭБУ управляет приводами, подавая на них электрические сигналы и, кроме того, ЭБУ является интерфейсом для других систем и для системы диагностики транспортного средства.

3. Исполнительные устройства (англ. actuators) преобразовывают электрические сигналы от ЭБУ в механические переменные (например, подъем иглы электромагнитного клапана).

Шина (англ. bus) - топология сети передачи данных, в которой все узлы связаны пассивными линиями связи, позволяющими осуществлять передачу данных в обоих направлениях5. (5ГОСТ Р ИСО 11898-1-2015 Транспорт дорожный. Местная контроллерная сеть (CAN). Часть 1. Канальный уровень и передача сигналов)

Кадр (также - сообщение) - блок данных протокола канала связи, определяющий порядок и значение битов или битовых полей в последовательности передачи по каналу связи6. (6Федеральный закон от 25.04.2002 N 40-ФЗ (ред. от 26.07.2017) "Об обязательном страховании гражданской ответственности владельцев транспортных средств" (с изм. и доп., вступ.в силу с 25.09.2017)) Формат кадра шины CAN показан на Фиг. 8.

Иммобилайзер - устройство, предназначенное для предотвращения использования транспортного средства за счет тяги его собственного двигателя7. (7ГОСТ Р 41.97-99. Единообразные предписания, касающиеся официального утверждения систем тревожной сигнализации транспортных средств (CTCTC) и механических транспортных средств в отношении их систем тревожной сигнализации (CTC)). Иммобилайзер может комбинироваться с другими системами транспортного средства или встраиваться в них (например, системы управления двигателем, системы аварийной сигнализации).

Таким образом иммобилайзер воспрепятствует автономной работе транспортного средства (выполняет иммобилизацию ТС), по меньшей мере, одним из следующих способов: блокировкой отдельных схем транспортного средства, необходимых для автономной работы транспортного средства (например, стартер, зажигание, подача топлива, двигатель, колеса, рулевое управление и т.д.) или вмешательством с помощью кода в работу, по меньшей мере, одного блока управления, необходимого для эксплуатации транспортного средства, например ЭБУ двигателем, ЭБУ колес, ЭБУ рулевого управления и др).

Стоит отметить, что настоящее изобретение применимо ко всем видам кибер-физических систем, в частности, автоматизированным системам управления технологическими процессами (АСУ ТП), системам интернета вещей и промышленного интернета вещей, к всем видам механических транспортных средств, использующих двигатели (двигатели внутреннего сгорания, водородные двигатели, электродвигатели) и содержащих по меньшей мере один ЭБУ.

На Фиг. 1а схематично изображен пример технологической системы 100, которая включает в себя элементы 110а и 110б, где элементы технологической системы: объект управления 110а; субъекты управления 110б, образующие многоуровневую подсистему управления 120; горизонтальные связи 130а и вертикальные связи 130б. Субъекты управления 110б сгруппированы по уровням 140.

На Фиг. 1б схематично изображен частный пример имплементации технологической системы 100'. Объектом управления 110а' является ТП или устройство, на объект управления 110а' направляются управляющие воздействия, которые вырабатываются и реализуются автоматизированной системой управления (АСУ) 120', в АСУ различают три уровня 140', состоящих из субъектов управления 110б' взаимосвязанных между собой как по горизонтали горизонтальными связями (связи внутри уровня, на фигуре не указаны), так и по вертикали вертикальные связи 130б' (связи между уровнями). Взаимосвязи являются функциональными, т.е. в общем случае изменение состояния субъекта управления 110б' на одном уровне вызывает изменение состояний связанных с ним субъектов управления 110б' на этом уровне и других уровнях. Информация об изменении состояния субъекта управления передается в виде сигнала по горизонтальным и вертикальным связям, установленным между субъектами управления, т.е. информация об изменении состояния рассматриваемого субъекта управления является внешним воздействием по отношению к другим субъектам управления 110б'. Уровни 140' в АСУ 120' выделяют в соответствии с назначением субъектов управления 1106'. Количество уровней может варьироваться в зависимости от сложности автоматизированной системы управления 120'. Простые системы могут содержать в себе один или несколько нижних уровней. Для физической связи элементов технологической системы (110а, 110б) и подсистем технологической системы 100 используются проводные сети, беспроводные сети, интегральные микросхемы, для логической связи между элементами технологической системы (110а, 110б) и подсистемами технологической системы 100 используются Ethernet, промышленный Ethernet, я промышленные сети. При этом промышленные сети и протоколы используются различных типов и стандартов: Profibus, FIP, ControlNet, Interbus-S, DeviceNet, P-NET, WorldFIP, Long Work, Modbus и др.

Верхний уровень (уровень supervisory control and data acquisition, SCADA) - это уровень диспетчерско-операторского управления, включает в себя, по меньшей мере, следующие субъекты управления 110': контроллеры, управляющие компьютеры, человеко-машинные интерфейсы (англ. human-machine interface, HMI) (на Фиг. 1б изображены в рамках одного субъекта управления SCADA). Уровень предназначен для отслеживания состояний элементов технологической системы (110а', 110б'), получения и накопления информации о состоянии элементов технологической системы (110а', 110б') и при необходимости их корректировки.

Средний уровень (уровень CONTROL) - это уровень контроллеров, включает, по меньшей мере, следующие субъекты управления: программируемые логические контроллеры (англ. programmable Logic Controller, PLC), счетчики, реле, регуляторы. Субъекты управления 110б' типа «PLC» получают информацию с субъектов управления типа «контрольно-измерительное оборудование» и субъектов управления 110б' типа «датчики» о состоянии объекта управления 110а'. Субъекты управления типа «PLC» вырабатывают (создают) управляющее воздействие в соответствии с запрограммированным алгоритмом управления на субъекты управления типа «исполнительные механизмы». Исполнительные механизмы его непосредственно реализуют (применяют к объекту управления) на нижнем уровне. Исполнительный механизм (англ. actuator) - часть исполнительного устройства (оборудования). Регуляторы, например, ПИД-регуляторы (Пропорционально-интегрально-дифференцирующий регулятор, англ. proportional-integral-derivative controller - PID controller) являются устройством в контуре управления с обратной связью.

Нижний уровень (уровень Input/Output) - это уровень таких субъектов управления как: датчики и сенсоры (англ. sensors), контрольно-измерительные приборы (КИП), контролирующих состояние объекта управления 110а', а также исполнительные механизмы (actuators). Исполнительные механизмы непосредственно воздействуют на состояние объекта управления 110а', для приведения его в соответствие с формальным состоянием, т.е. состоянием, соответствующим технологическому заданию, технологической карте или другой технологической документации (если речь идет о ТП) или расписанию движения (если речь идет об устройстве). На этом уровне осуществляется согласование сигналов от субъектов управления 110б' типа «датчики» с входами субъектов управления среднего уровня, и согласование вырабатываемых субъектами управления 110б' типа «PLC» управляющих воздействий с субъектами управления 110б' типа «исполнительные механизмы», которые их реализуют. Исполнительный механизм - это часть исполнительного устройства. Исполнительное устройство осуществляет перемещение регулирующего органа в соответствии с сигналами, поступающими от регулятора или управляющего устройства. Исполнительные устройства являются последним звеном цепи автоматического управления и в общем случае состоят из блоков:

• устройства усиления (контактор, частотный преобразователь, усилитель, и т.п.);

• исполнительного механизма (электро-, пневмо-, гидропривод) с элементами обратной связи (датчики положения выходного вала, сигнализации конечных положений, ручного привода и т.п.);

• регулирующего органа (вентили, клапаны, заслонки, шиберы и т.п.). В зависимости от условий применения исполнительные устройства

конструктивно могут различаться между собой. К основным блокам исполнительных устройств обычно относят исполнительные механизмы и регулирующие органы.

В частном примере исполнительное устройство в целом называют исполнительным механизмом.

АСУП 120а' - автоматическая система управления предприятием.

На Фиг. 1в представлен возможный вариант организации интернета вещей на примере носимых устройств. Система содержит множество различных компьютерных устройств пользователя 151. Среди устройств пользователя 151 могут быть, например: смартфон 152, планшет 153, ноутбук 154, носимые устройства, такие, как очки дополненной реальности 155, фитнес-трекер, «умные» часы 156 (англ. smart watch) и др. Устройства пользователя 151 содержат множество различных датчиков 157а-157n, например, монитор сердечного ритма 2001 и шагомер 2003.

Стоит отметить, что датчики 157а-157n могут находиться как на одном устройстве пользователя 151, так и на нескольких. Более того, некоторые датчики могут находиться на нескольких устройствах одновременно. Часть датчиков может быть представлена в нескольких экземплярах. Например, модуль Bluetooth может находиться на всех устройствах, а смартфон может содержать два и более микрофона, необходимых для шумоподавления и определения расстояния до источника звука.

На Фиг. 1 г представлен возможный набор датчиков устройств 151. Среди датчиков 157а-157n могут быть, например, следующие:

• монитор сердечного ритма (датчик сердцебиения) 2001 для определения частоты пульса пользователя. В одном примере реализации монитор сердечного ритма может содержать электроды и измерять электрокардиограмму;

• датчик насыщения крови кислородом 2002;

• шагомер 2003;

• датчик определения отпечатков пальцев 2004;

• датчик жестов 2005, служащий для распознавания жестов пользователя;

• камера, направленная на глаза пользователя 2006, служащая для определения движения глаз пользователя, а также аутентификации личности пользователя по радужной оболочке или сетчатке глаза;

• датчик температуры тела пользователя 2007 (например, имеющий непосредственный контакт с телом пользователя или бесконтактный);

• микрофон 2008;

• датчик ультрафиолетового излучения 2009;

• приемник системы геолокации 2010, например, приемник GPS, ГЛОНАСС, BeiDou, Galileo, DORIS, IRNSS, QZSS и др.;

• GSM-модуль 2011;

• модуль Bluetooth 2012;

• модуль Wi-Fi 2013;

• камера 2014, направленная на окружающую устройство пользователя среду;

• датчик температуры окружающей среды 2015;

• барометр 2016, необходимый для измерения атмосферного давления и определения высоты над уровнем моря в соответствии с атмосферным давлением;

• геомагнитный датчик 2017 (электронный компас), необходимый для определения сторон света и азимута;

• датчик определения влажности воздуха 2018;

• датчик уровня освещения 2019, необходимый для определения цветовой температуры и освещенности;

• датчик приближения 2020, служащий для определения расстояния до различных предметов, находящихся поблизости;

• датчик глубины изображения 2021, служащий для получения трехмерного изображения пространства;

• акселерометр 2022, служащий для измерения ускорения в пространстве;

• гироскоп 2023, необходимый для определения положения в пространстве;

• датчик Холла 2024 (магнитного поля), для определения напряженности магнитного поля;

• дозиметр-радиометр 2025, для определения уровня радиации;

• модуль NFC 2026;

• LTE-модуль 2027.

Фиг. 1д иллюстрирует пример архитектуры сети транспортного средства на примере автомобиля. Прежде всего стоит отметить, что в современных ТС, в частности, автомобилях, согласно действующим стандартам используются следующие шины (для определенности, далее также будет упоминаться как шина данных ТС):

• CAN (англ. Controller Area Network - местная контроллерная сеть) - стандарт сети транспортного средства (ISO 11898-1). При этом шина CAN делится на высокоскоростную шину CAN-C (ISO 11898-2), в которой скорость передачи данных составляет от 125кБит/с до 1 Мбит/с, а также на низкоскоростную шину CAN-B (ISO 11898-3), в которой скорость передачи данных составляет от 5 до 125 кБит/с.Также в 2012 году была введена шина CAN FD как расширение оригинальной шины CAN;

• FlexRay - стандарт ISO 17458-1-17458-5, разработанный в качестве высокоскоростной и надежной замены CAN;

• LIN (англ. Local Interconnect Network) - стандарт ISO 17987 промышленной сети, ориентированный на управление автомобильными системами низкой ответственности;

• MOST (англ. Media Oriented Systems Transport) - является де-факто стандартом для мультимедийных и информационно-развлекательных сетей в автомобильной промышленности;

• Ethernet - технология пакетной передачи данных между устройствами для компьютерной и промышленных сетей, описанная стандартами IEEE группы 802.3;

и др.

Стоит отметить, что приведенные стандарты постоянно совершенствуются, а также появляются новые стандарты и технологии, используемые в транспортных средствах. Поэтому заявленное изобретение не ограничивается приведенными здесь стандартами, а применимо к любым технологиям, которые могут быть использованы в транспортных средствах.

Сеть современного ТС включает центральный шлюз 1101, подключенные к нему ЭБУ 1111-1113 по шине FlexRay 1151, ЭБУ 1121-1123 по шине CAN-В1152, ЭБУ 1131-1133 по шине CAN-C 1153 и ЭБУ 1141-1143 по шине MOST 1154. Центральный шлюз 1101 также является электронным блоком управления (ЭБУ) и имеет выходы на шину диагностики 1155, LIN 1156 и Ethernet 1157. В данном примере архитектура сети ТС содержит единственный центральный шлюз 1101, соединяющий все подсистемы ТС посредством шин 1151-1157.

На Фиг. 1е приведен другой пример архитектуры сети транспортного средства. Сеть ТС содержит несколько связанных между собой шлюзов 1201-1204, каждый из которых отвечает за определенную подсеть (то есть одну шину данных ТС и подключенные к ней ЭБУ). Так, к шлюзу 1 (1201) подключены ЭБУ 1111-1113 по шине FlexRay 1151, которые отвечают за ходовую часть ТС. К шлюзу 2 (1202) по шине CAN-B 1152 подключены ЭБУ 1121-1123, которые отвечают за мультимедийные подсистемы ТС.К шлюзу 3 (1203) по шине CAN-C 1153 подключены отвечающие за коробку передач ЭБУ 1131-1133. А к шлюзу 4 (1204) по шине MOST 1154 подключены отвечающие за телематику ЭБУ 1141-1143.

На Фиг. 2 представлен пример системы контроля доступа к КФС, в которой содержатся ЭБУ 201-206, связанные по сети 230. Система 200 содержит по меньшей мере два средства защиты (в рассматриваемом примере это средства защиты 1102а-1102б), установленные на электронных блоках управления (ЭБУ) КФС из списка доверенных ЭБУ 1103. Список доверенных ЭБУ 1103 содержит по меньшей мере два ЭБУ и может быть заранее сформирован, например, производителем ТС или дилером. Список доверенных ЭБУ 1103 содержится в базе данных доверенных ЭБУ 1103а. В частном примере реализации средства защиты 1102а-1102б и средство контроля 1104 установлены на одном из ЭБУ КФС 201-206 или являются отдельными ЭБУ КФС.

Средства защиты 1102а-1102б предназначены для:

• произведения взаимной проверки целостности упомянутых ЭБУ;

• выполнения авторизации доступа к КФС, если целостность упомянутых ЭБУ не нарушена;

• определения доступа к КФС неавторизированным, или если целостность упомянутых ЭБУ нарушена;

• выявления изменения состояния по меньшей мере одного функционального модуля КФС, связанного с неавторизированным доступом к КФС;

• отправки команды средству контроля 1104 на изменение состояния по меньшей мере одного функционального модуля КФС.

Средство контроля 1104 предназначено для изменения состояния по меньшей мере одного функционального модуля КФС 201 используя правила контроля.

Кибер-физическая система представлена в упрощенном варианте. Примерами кибер-физической системы являются описанные ранее технологическая система 100 (см. Фиг. 1а-1б), интернет вещей (см. Фиг. 1в-1 г), индустриальный интернет вещей, транспортное средство (см. Фиг. 1д-1е). Для определенности далее в заявке в качестве основного примера КФС 200 будет рассматриваться транспортное средство.

Таким образом, стоит отметить, что в разных частных вариантах реализации КФС является, в частности, одним из: транспортным средством (ТС), автоматизированной системой управления технологическим процессом (АСУ ТП), интернетом вещей, промышленным интернетом вещей, а функциональным модулем является по меньшей мере один ЭБУ КФС, с использованием которого осуществляется контроль доступа к КФС. В еще одном частном варианте реализации функциональным модулем ТС является ЭБУ одного из: двигатель, колесо, рулевое управление, при этом изменение состояния функционального модуля включает по меньшей мере одно из: запуск двигателя ТС, иммобилизацию ТС, а правила контроля включают по меньшей мере одно из: иммобилизацию ТС в случае выявления запуска двигателя. Другие частные варианты реализации будут представлены далее, в описании к Фиг. 6.

На Фиг. 3 представлен способ контроля доступа к КФС. На шаге 301 с помощью по меньшей мере двух средств защиты, установленных на электронных блоках управления (ЭБУ) КФС из списка доверенных ЭБУ, производят взаимную проверку целостности упомянутых ЭБУ. На шаге 302, если целостность упомянутых ЭБУ не нарушена, переходят к шагу 304, на котором выполняют авторизацию доступа к КФС, или если целостность упомянутых ЭБУ нарушена, на шаге 303 определяют доступ к КФС неавторизированным. Кроме того, определяют доступ к КФС неавторизированным, если пользователь не выполнил авторизацию на шаге 304. Если же авторизация прошла успешно, на шаге 305 доступ считается авторизированным. Кроме того, на шаге 303 выявляют изменение состояния по меньшей мере одного функционального модуля КФС, связанное с неавторизированным доступом к КФС. После чего, на шаге 306 отправляют с помощью по меньшей мере одного из средств защиты команду средству контроля на изменение состояния по меньшей мере одного функционального модуля КФС. В итоге, на шаге 307 изменяют с помощью средства контроля состояние по меньшей мере одного функционального модуля КФС используя правила контроля.

Частные варианты реализации будут представлены далее, в описании к Фиг. 6.

На Фиг. 4 представлена система контроля доступа к КФС с защитой от перехвата данных для авторизации 400. Система 400 содержит средство безопасности 1105 и средство контроля доступа 1106. В частном примере реализации средство безопасности 1105 и средство контроля доступа 1106 установлены на одном из ЭБУ КФС 401-406 или являются отдельными ЭБУ КФС.

В частном примере реализации средство контроля доступа 1106 реализовано в виде приложения по меньшей мере на одном из ЭБУ, в частности, для ТС: ЭБУ двигателем, ЭБУ автоматической коробкой передач, ЭБУ рулевым управлением, ЭБУ парковочной системой, при этом команды на иммобилизацию являются командами упомянутого приложения. В другом частном примере реализации средство контроля доступа 1106 является одним из штатных ЭБУ, в частности, для ТС: ЭБУ двигателем, ЭБУ автоматической коробкой передач, ЭБУ рулевым управлением, ЭБУ парковочной системой, при этом команды на иммобилизацию являются штатными командами упомянутых ЭБУ. В частном примере реализации средство безопасности 1105 реализовано в виде приложения по меньшей мере на одном из ЭБУ или является отдельным ЭБУ, подключенным к сети.

Средство безопасности 1105 служит для анализа сообщений, передающихся по сети в процессе авторизации доступа к КФС, для создания фиктивных сообщений, которые в свою очередь также адресованы тем же ЭБУ, которым адресованы анализируемые сообщения, для передачи фиктивных сообщений в произвольном порядке и с произвольной задержкой по времени, а также для определения доступа к КФС как неавторизированный, если проанализированные сообщения не содержат верных данных для авторизации. Средство контроля доступа 1106 предназначено для выявления изменения состояния по меньшей мере одного функционального модуля КФС 411, связанного с неавторизированным доступом к КФС, а также для изменения состояния по меньшей мере одного функционального модуля КФС 411 используя правила контроля.

Частные варианты реализации представлены будут представлены далее, в описании к Фиг. 7.

На Фиг. 5 представлен способ контроля доступа к КФС с защитой от перехвата данных для авторизации. На шаге 501 происходит авторизация доступа к КФС. В процессе авторизации для доступа к КФС, на шаге 502 с помощью средства безопасности анализируют сообщения, передающиеся по сети. На шаге 503 с помощью средства безопасности создают фиктивные сообщения, которые в свою очередь также адресованы тем же ЭБУ, которым адресованы анализируемые сообщения. На шаге 504 с помощью средства безопасности передают по сети фиктивные сообщения в произвольном порядке и с произвольной задержкой. На шаге 505 проверяют, содержатся ли верные данные для авторизации в проанализированных сообщениях, и, если да, то определяют доступ к КФС на шаге 509 как неавторизированный. Затем, на шаге 510 выявляют с помощью средства контроля доступа изменение по меньшей мере одного функционального модуля КФС, связанное с неавторизированным доступом к КФС. И, если такое изменение было выявлено, на шаге 511 изменяют с помощью средства контроля доступа состояние по меньшей мере одного функционального модуля КФС используя правила контроля. Иначе - повторяют способ на шаге 501.

Если на шаге 505 в анализированных сообщения содержались верные данные для авторизации, то на шаге 506 доступ к КФС определяют авторизированным. После чего средством безопасности может быть отправлена команда средству контроля доступа об успешной авторизации на шаге 507, в результате чего, средство контроля доступа оставит неизменным состояние функционального модуля (шаг 508).

Частные варианты реализации будут представлены далее, в описании к Фиг. 7.

На Фиг. 6 представлен частный вариант системы контроля доступа к КФС на примере транспортного средства - система иммобилизации транспортного средства. Система содержит по меньшей мере два средства защиты 1102 (в представленном примере содержится три средства защиты 1102а-1102в), которые установлены на ЭБУ из списка доверенных ЭБУ 1103 и связаны между собой по сети 230 (которая для КФС, являющейся ТС включает шины данных 1151-1157). Средства защиты 1102а-1102в предназначены для проведения взаимной проверки целостности упомянутых ЭБУ (в представленном примере ЭБУ 1101,1122,1131). Список доверенных ЭБУ 1103 содержит по меньшей мере два ЭБУ и может быть заранее сформирован, например, производителем КФС или дилером. Список доверенных ЭБУ 1103 содержится в базе данных доверенных ЭБУ 1103а.

Под целостностью ЭБУ понимается корректное функционирование средств защиты 1102, установленных на упомянутых ЭБУ. Например, если злоумышленник отсоединил один из ЭБУ от сети 230 (которая включает для ТС шины данных 1151-1157), то средство защиты 1102, установленное на отсоединенном ЭБУ, перестанет функционировать и, таким образом, целостность ЭБУ будет нарушена. Кроме того, злоумышленник может установить вредоносное ПО на одном из упомянутых ЭБУ. В этом случае средство защиты 1102 может перестать корректно функционировать. В результате, целостность ЭБУ также будет нарушена.

В примере на Фиг. 6 список доверенных ЭБУ 1103 содержит центральный шлюз 101, ECU3-1 1131 и ECU2-2 1122, на которых установлены средства защиты 1102а-1102в соответственно. В другом частном случае средства защиты 1102 могут быть реализованы в виде отдельных ЭБУ, которые подключены к сети 230.

В частном примере реализации проверка целостности ЭБУ из списка доверенных ЭБУ производится путем отправки сообщений между упомянутыми средствами защиты 1102, при этом упомянутые сообщения содержат идентификационные данные и, если по меньшей мере одно из упомянутых средств защиты 1102 не отправило сообщение по меньшей мере одному другому средству защиты, то целостность ЭБУ считается нарушенной.

Средства защиты 1102 предназначены для выполнения авторизации доступа к КФС (доступа пользователя 1180) в случае, если целостность упомянутых ЭБУ не нарушена. При этом, если целостность упомянутых ЭБУ нарушена, средство защиты 1102 определяет доступ к КФС неавторизированным (например, при попытке авторизации злоумышленника 1170 вместо пользователя 1180). Кроме того, средство защиты 1102 служит для отправки команды средству контроля 1104 на изменение состояния по меньшей мере одного функционального модуля КФС, если было выявлено изменение состояния по меньшей мере одного функционального модуля КФС, связанное с неавторизированным доступом к КФС. Например, в рассматриваемом примере мог быть выявлен запуск двигателя ТС и доступ к ТС являлся неавторизированным. При запуске двигателя, например, включением зажигания, по сети (шине данных ТС) передается сообщение ЭБУ двигателем, который после получения команды выполняет запуск двигателя. Таким образом, средство контроля 1104 может выявить запуск двигателя, например, получив упомянутое сообщение по сети 230 (шине данных ТС).

В частном примере реализации авторизация доступа к КФС происходит путем ввода пароля, являющегося заранее заданной пользователем комбинацией (последовательной) из штатных кнопок, при этом при нажатии каждой кнопки, по сети передается сообщение ЭБУ-адресату указанного сообщения. В еще одном частном примере реализации авторизация доступа к КФС пользователя 1180 осуществляется с использованием передатчика-транспондера, заранее сопряженного с одним из средств защиты 1102, путем передачи данных для авторизации по беспроводному каналу связи. В другом частном примере реализации авторизация осуществляется с использованием мобильного устройства пользователя с установленным приложением (в котором осуществляется авторизация доступа известными из уровня техники способами авторизации, например, путем ввода пароля в приложении или с использованием биометрической авторизации), заранее сопряженного с одним из средств защиты 1102, путем передачи данных для авторизации по беспроводному каналу связи, например, по Bluetooth. В этих примерах реализации, полученные приемником беспроводной связи данные для авторизации затем передаются по сети 230 ЭБУ-адресам указанных сообщений.

Стоит отметить, что для ТС, команды на иммобилизацию ТС являются сообщениями, отправляемыми по шинам данных ТС.

В частном примере реализации команда на иммобилизацию является одной из следующих:

а) команда на выключение двигателя;

б) команда на блокировку колес;

в) команда на отправку сообщения на устройство владельца ТС (т.е. законного пользователя ТС);

г) команда на отключение рулевого управления.

Средство контроля 1104 (также - средство иммобилизации в случае с ТС) служит для изменения состояния по меньшей мере одного функционального модуля КФС используя правила контроля. В примере с ТС средство контроля 1104 выполняет иммобилизацию ТС, то есть воспрепятствует автономной работе транспортного средства. Например, средство контроля 1104 может отключить двигатель, заблокировать колеса, отключить рулевое управление или отправить сообщение на устройство владельца ТС, в зависимости от полученной команды.

При этом, в частном примере реализации средство контроля 1104 является одним из штатных ЭБУ, являющееся функциональным модулем ТС, способным воспрепятствовать автономной работе транспортного средства, например, ЭБУ двигателем, ЭБУ автоматической коробкой передач, ЭБУ рулевым управлением, ЭБУ парковочной системой и др.

В другом частном примере реализации средство контроля 1104 реализовано в виде приложения (т.е. микропрограммы) по меньшей мере на одном из ЭБУ ТС, в частности, одном из: ЭБУ двигателем, ЭБУ автоматической коробкой передач, ЭБУ рулевым управлением, ЭБУ парковочной системой.

В частном примере реализации средства защиты 1102а-1102в реализованы в виде приложений (т.е. микропрограмм) для ЭБУ, на которых они установлены. В этом случае приложения могут быть предустановлены производителем ТС или производителем ЭБУ.

Кроме того, в частном примере реализации пользователь КФС может активировать систему контроля доступа к КФС (в примере с ТС - систему иммобилизации ТС), например, через специальный сервис производителя КФС или у дилера КФС. В этом случае возможна как удаленная активация через облачный сервис, так и активация путем физического доступа к КФС и к ЭБУ. В этом случае будет составлен список доверенных ЭБУ 1103, на которые будут установлены средства защиты 1102, либо будут активированы предустановленные на ЭБУ приложения-средства защиты 1102. То есть в одном примере реализации список доверенных ЭБУ 1103 формирует производитель КФС или производитель ЭБУ. Активация системы контроля доступа к КФС включает создание на КФС списка доверенных ЭБУ 1103, установку на КФС средства защиты 1102 (или его запуск в случае предварительной установки на КФС), создание пользователем данных для авторизации пользователя КФС (например, пароля) и передачу указанных данных для авторизации средству защиты 1102а-1102в. В частном примере реализации активация системы контроля доступа к КФС дополнительно включает установку на КФС средства контроля 1104 (или его запуск в случае предварительной установки на КФС).

В еще одном частном примере реализации по меньшей мере одно средство защиты 1102 дополнительно проверяет по меньшей мере один ЭБУ, который является отправителями данных авторизации доступа к КФС и, если отправитель является неавторизированным отправителем, считают доступ к КФС неавторизированным.

В частном примере реализации по меньшей мере одно средство защиты 1102а-1102в в примере с ТС дополнительно:

а) определяет, что команды на иммобилизацию не были доставлены адресату или, не была выполнена иммобилизация ТС средством иммобилизации 1104. Например, могла быть не доставлена команда на отключение двигателя.

б) После чего отправляет вторую команду на иммобилизацию ТС. Например, если команда на отключение двигателя заблокирована злоумышленником 1170, может быть отправлена другая команда, например, на отключение рулевого управления.

При этом команда может быть не доставлена адресату по причине блокировки команды злоумышленником 1170. Средство защиты 1102 в этом случае может повторить попытку доставить команду на иммобилизацию ТС. Однако, например, согласно спецификации протокола CAN, после 128 неудачных попыток доставки сообщения (команды) ЭБУ приостанавливает попытки доставить сообщение и спустя некоторое время вновь пробует передать сообщение. Однако, после 256 неудачных попыток передать сообщение, ЭБУ приостанавливает дальнейшие попытки передать сообщение до перезагрузки самого ЭБУ. Кроме того, средство защиты 1102 может проверить, что команды на иммобилизацию ТС блокируются злоумышленником 1170 прослушивая сообщения, которые передаются по шине данных ТС с известным адресом передачи или маской. При этом стандартные ЭБУ не обладают функциональность блокировки команд от других ЭБУ - поэтому средство защиты 1170 может обнаружить команды злоумышленника 1170, вызывающие блокировку команд средства защиты 1102 на иммобилизацию ТС.

Например, если злоумышленник 1170 заблокировал первую команду, которая была направлена на выключение двигателя ТС, будет отправлена вторая команда на блокировку колес ТС. При этом вторую команду злоумышленник 1170 не заблокировал. Если же злоумышленник заблокировал еще и вторую команду, будет отправлена очередная команда, например, на отключение рулевого управления и т.д.

В еще одном частном примере реализации составляют список доверенных ЭБУ 1103 таким образом, чтобы по меньшей мере два ЭБУ были подключены к разным шинам ТС (например, к шине CAN-C 1153 и к шине CAN-B 1152). В другом примере реализации по меньшей мере одно средство защиты 1102 дополнительно перехватывает команды злоумышленника 1170, которые передаются по шине ТС к которой подключен упомянутый ЭБУ с установленным упомянутым средством защиты, при этом перехваченные команды злоумышленника 1170 служат для блокировки команд на иммобилизацию ТС, после чего другое средство защиты, установленное на другом ЭБУ, который подключен к другой шине данных ТС, отправляет команду на иммобилизацию по упомянутой другой шине данных ТС (например, вторая команда будет направлена на отключение рулевого управления).

В частном примере реализации по меньшей мере одно средство защиты 1102 перехватывает команды злоумышленника 1170, которые передаются по шине данных ТС, к которой подключен ЭБУ с установленным упомянутым средством защиты 1102, при этом перехваченные команды злоумышленника служат для блокировки команд на иммобилизацию ТС; после чего с помощью средства защиты 1102 модифицируют команду на иммобилизацию ТС и повторно отправляют модифицированную команду на иммобилизацию ТС. При этом получатель команд (например, ЭБУ двигателем) способен принимать обе упомянутые команды на иммобилизацию ТС.

В частном примере реализации отправляют команды по зашифрованному каналу связи (сообщения между средствами защиты 1102, которые отправляют при проверке целостности ЭБУ, а также команды на изменение состояния функционального модуля КФС). Шифрование может быть обеспечено, например, между средствами защиты 1102 поверх протокола передачи данных по сети 230, в частности, по шинам данных в примере с ТС.

Стоит отметить, что на шины данных ТС и на ЭБУ подается небольшое электропитание от аккумулятора ТС даже при выключенном зажигании. Это необходимо, например, для функционирования таких систем ТС, как радио, стеклоподъемники, фары и пр. Средства защиты 1102а-1102в и средство иммобилизации 1104 также могут функционировать в этом случае. Аналогичная ситуация и для других КФС.

Таким образом, описанные система и способ контроля доступа к КФС по Фиг. 2-3, Фиг. 6 решают заявленную техническую проблему, заключающуюся в несовершенстве систем контроля доступа к КФС, позволяющих злоумышленникам обойти такие системы и осуществить неавторизированный доступ к КФС, в том числе на примере транспортных средств, в которых противоугонные системы имеют недостатки, позволяющие злоумышленникам обойти такие противоугонные системы и осуществить угон транспортного средства. Также описанные система и способ позволяют достичь заявленный технический результат, а именно улучшить характеристики средств контроля доступа к кибер-физической системе, такие как, степень блокировки, надежность и отказоустойчивость. Это достигается тем, что средства защиты 1102а-1102в проводят проверку целостности, и, даже если все ЭБУ, на которых установлены средства защиты 1102а-1102в кроме одного были обнаружены и скомпрометированы (или отключены) злоумышленником 1170, то средство защиты 1102 на этом одном оставшемся ЭБУ отправит команду на изменение состояния по меньшей мере одного функционального модуля КФС средству контроля 1104. А средство контроля 1104 изменит состояние указанных функциональных модулей КФС используя правила контроля и не позволит осуществить неавторизированный доступ к КФС, улучшив, таким образом, упомянутые характеристики средств контроля доступа к кибер-физической системе. Кроме этого, на примере ТС, ввиду того, что средства защиты 1102 могут являться приложениями, установленными на штатных ЭБУ ТС, отключение некоторых ЭБУ может являться критическим для управления ТС, и, поэтому, злоумышленник 1170 не будет отключать или компрометировать такие ЭБУ, в следствие чего средства защиты 1102а-1102в, установленные на этих ЭБУ выполнят иммобилизацию ТС в случае попытке неавторизированного запуска двигателя ТС. Это также улучшает упомянутые характеристики иммобилайзера ТС.

В примере с ТС, заявленное изобретение обладает существенным отличием и улучшением характеристик иммобилайзера по сравнению с известными аналогами, например, с патентом RU 2613927, в котором скрытно устанавливают и подключают к шинам данных ТС единственное противоугонное устройство. И, таким образом, это противоугонное устройство может быть обнаружено злоумышленником 1170 и отключено или злоумышленник 1170 может нарушить целостность этого устройства, например, установив вредоносное ПО.

На Фиг. 7 представлена система контроля доступа к КФС с защитой от перехвата данных для авторизации на примере транспортного средства. Система содержит по меньшей мере одно средство безопасности 1105, предназначенное для анализа сообщений, передающихся в процессе авторизации пользователя на КФС по сети 430, включающей в данном примере шиной данных ТС 1151-1157, к которым подключено средство безопасности 1105. В частном примере реализации средство безопасности 1105 анализирует только сообщения, передающиеся определенным ЭБУ, которым адресованы также сообщения, участвующие в авторизации пользователя на ТС.

В еще одном частном примере реализации авторизация доступа к КФС происходит путем ввода пароля, являющегося заранее заданной пользователем комбинацией (последовательной) из нажатий штатных кнопок КФС. При этом, при нажатии каждой кнопки, по сети 430 передается сообщение ЭБУ-адресату указанного сообщения и, таким образом, данными для авторизации является указанный пароль. В примере с ТС, пользователь может ввести пароль на мультимедийной системе ТС 1162 и поэтому при вводе пароля передаются сообщения по шине CAN-B 1152, адресованные ЭБУ, участвующим в авторизации пользователя на ТС (например, ECU2-21122). В еще одном частном примере реализации авторизация пользователя 1180 осуществляется с использованием передатчика-транспондера, заранее сопряженного с одним из средств безопасности 1105, путем передачи данных для авторизации по беспроводному каналу связи. В другом частном примере реализации авторизация осуществляется с использованием мобильного устройства пользователя с установленным приложением (в котором осуществляется авторизация пользователя известными из уровня техники способами авторизации, например, путем ввода пароля в приложении или с использованием биометрической авторизации), заранее сопряженного с одним из средств безопасности 1105, путем передачи данных для авторизации по беспроводному каналу связи, например, по Bluetooth. В этих примерах реализации, полученные приемником беспроводной связи данные для авторизации затем передаются по шинам данных ТС ЭБУ-адресам указанных сообщений.

Средство безопасности 1105 также предназначено для создания фиктивных сообщений, которые также будут адресованы ЭБУ, которым адресованы анализируемые сообщения (например, ЭБУ 1122). Фиктивными сообщениями могут быть, например, произвольные команды, которые может получить тот же ЭБУ 1122, и которые могут быть использованы в качестве символов пароля пользователя. Средство безопасности 1105 затем передает созданные фиктивные сообщения в произвольном порядке и с произвольной задержкой по сети 230 (в рассматриваемом примере это шина данных CAN-B 1152). При этом, если последовательность проанализированных средством безопасности 1105 сообщений содержит верные данные для авторизации (то есть пользователь 1180 ввел верный пароль), доступ пользователя 1180 к КФС считается авторизированным. И в этом случае средство безопасности 1105 передает команду об успешной авторизации доступа к КФС по меньшей мере одному средству контроля доступа 1106. Если же проанализированные сообщения не содержат верных данных для авторизации, средство безопасности 1105 считает доступ к КФС неавторизированным. При выявлении средством контроля доступа 1106 изменения состояния по меньшей мере одного функционального модуля КФС, связанное с неавторизированным доступом к КФС (в примере с ТС это может быть запуск двигателя ТС) средство контроля доступа 1106 изменяет состояние по меньшей мере одного функционального модуля КФС используя правила контроля (в примере с ТС - выполняет иммобилизацию ТС, если доступ к ТС является неавторизированным). В случае же успешной авторизации пользователя 1180, средство контроля доступа 1106 не препятствует работе КФС, т.к. получило команду на успешную авторизацию от средства безопасности 1105.

В частном примере реализации КФС является, в частности, одним из: транспортным средством (ТС), автоматизированной системой управления технологическим процессом (АСУ ТП), интернетом вещей, промышленным интернетом вещей, а функциональным модулем является по меньшей мере один ЭБУ КФС, с использованием которого осуществляется контроль доступа к КФС. В еще одном частном примере реализации функциональным модулем ТС является ЭБУ одного из: двигатель, колесо, рулевое управление, при этом изменение состояния функционального модуля включает по меньшей мере одно из: запуск двигателя ТС, иммобилизацию ТС, а правила контроля включают по меньшей мере одно из: иммобилизацию ТС в случае выявления запуска двигателя.

При запуске двигателя, например, включением зажигания, по шине данных ТС передается сообщение ЭБУ двигателем, который после получения команды выполняет запуск двигателя. Таким образом, средство контроля доступа 1106 может выявить запуск двигателя, например, получив упомянутое сообщение по шине данных ТС.

В частном примере реализации средство безопасности 1105 реализовано в виде приложения (т.е. микропрограммы) по меньшей мере на одном из ЭБУ или является отдельным ЭБУ, подключенным к сети 230.

В частном примере реализации средство контроля доступа 1106 реализовано в виде приложения (то есть микропрограммы) по меньшей мере на одном из ЭБУ, в частности, для ТС: ЭБУ двигателем, ЭБУ автоматической коробкой передач, ЭБУ рулевым управлением, ЭБУ парковочной системой, при этом команды на иммобилизацию являются командами упомянутого приложения.

В другом примере реализации средство иммобилизации 1106 является одним из штатных ЭБУ, в частности для ТС: ЭБУ двигателем, ЭБУ автоматической коробкой передач, ЭБУ рулевым управлением, ЭБУ парковочной системой, при этом команды на иммобилизацию являются штатными командами упомянутых ЭБУ.

Кроме того, в частном примере реализации пользователь КФС может активировать систему контроля доступа с защитой от перехвата данных для авторизации, например, через специальный сервис производителя КФС или у дилера КФС. В этом случае возможна как удаленная активация через облачный сервис производителя КФС, так и активация путем физического доступа в КФС и к ЭБУ. Активация системы контроля доступа к КФС с защитой от перехвата данных для авторизации включает установку на КФС средства безопасности 1105 и средства контроля доступа 1106 (или запуск указанных средств в случае их предварительной установки на КФС), создание пользователем данных для авторизации доступа к КФС (например, пароля пользователя) и передачу указанных данных для авторизации средству безопасности 1105 в обработанном виде (например, в зашифрованном виде или в виде хэш-функции).

В частном примере реализации после анализа средством безопасности 1105 сообщения замыкают шину данных ТС на время, в течение которого передается контрольная сумма анализируемого сообщения, таким образом, чтобы контрольная сумма проанализированного сообщения не была передана по упомянутой шине данный ТС, при этом при последующей передаче фиктивных сообщений также замыкают шину данных ТС. В рассматриваемом примере замыкают шину CAN-B 1152 или CAN-C 1153, в зависимости от того по которой из них передается анализируемое сообщение.

В другом частном примере реализации в процессе передачи сообщений по шине данных ТС производится анализ адреса сообщения и в случае, если адрес сообщения указывает на то, что сообщение предназначается для определенных ЭБУ, в момент передачи контрольной суммы сообщения осуществляется замыкание шины данных ТС, таким образом, чтобы контрольная сумма сообщения была искажена, и сообщение не было обработано устройством адресатом. В еще одном частном примере реализации при передаче фиктивных сообщений в поле контрольной суммы этих сообщений также устанавливается неверное значение таким образом, чтобы по характеру повреждения контрольной суммы было невозможно отличить фиктивные сообщения, генерируемые устройством от других искаженных сообщений на шине данных ТС. Данные результат может быть достигнут, например, при установке поля контрольной суммы для обоих типов сообщений в значение равное 0, применительно к шине CAN.

Стоит отметить, что на шины данных ТС (и в общем случае - сеть 430 для КФС) и ЭБУ подается небольшое электропитание от аккумулятора ТС даже при выключенном зажигании. Это необходимо, например, для функционирования таких систем ТС, как радио, стеклоподъемники, фары и пр. Средство безопасности 1105 и средство контроля доступа 1106 также могут функционировать в этом случае.

Система и способ по Фиг. 4-5, Фиг. 7 а также их частные варианты реализации, могут быть применены для обеспечения дополнительной защиты от перехвата данных для авторизации пользователя в системе и способе иммобилизации пользователя по Фиг. 2-3, Фиг. 6 в качестве частных вариантов реализации.

В качестве примера работы заявленной системы и способа, которые описаны на Фиг. 4-5, Фиг. 7 рассматривается возможный сценарий получения злоумышленником 1170 данных для авторизации ТС. Для этого злоумышленник 1170 может заранее получить доступ к шине данных ТС, по которой осуществляется передача сообщений для авторизации пользователя (в рассматриваемом ранее примере - CAN-B1152). Так, специалисты по безопасности Чарли Миллером (Charlie Miller) и Крис Валасек (Chris Valasek) опубликовали ряд работ, посвященных безопасности автомобилей. Исследователи описали способ получения управления автомобилями Toyota Prius 2010 модельного года и Ford Escape 2010 модельного года с помощью ноутбука и геймпада Nintendo путем проведения компьютерной атаки на ЭБУ, заключающейся в передаче пакетов по шине Controller Area Network CAN)8. (8https://ioactive.com/pdfs/IOActive_Adventures_in_Automotive Networks_and_Control_Units pdf) Миллер и Валасек также смогли осуществить взлом автомобиля Jeep Cherokee 2014 модельного года9 (9http://illmatics.com/Remote%20Car%20Hacking.pdf) путем проникновения по Wi-Fi в сеть автомобиля, эксплуатируя уязвимость в мультимедийной бортовой системе автомобиля. Другой точкой входа являлась уязвимость в коммуникационном порте сотового оператора Spirit. Для получения контроля над электронными системами автомобиля исследователи провели компьютерную атаку на шину CAN, модифицировав прошивку контроллера шины CAN путем внедрения специального программного кода. В результате компьютерной атаки исследователи получили возможность удаленно контролировать работу рулевого колеса, тормозной системы и других электронных систем автомобиля.

Затем, пользователь (владелец) ТС 1180 осуществляет авторизацию на ТС, для этого он вводит предустановленный пароль в мультимедийной системе 1162, вводимые символы обрабатывает ЭБУ 1122. При вводе каждого символа пароля, ЭБУ 1122 передает сообщение по шине CAN-B 1152. Изобретения, известные из уровня техники (например, RU 2613927), в случае успешной авторизации, затем позволяют завести ТС и не осуществляют иммобилизацию ТС. Однако, злоумышленник 1170, получивший доступ к шине CAN-B 1152 может перехватить пароль, введенный пользователем ТС 1180. И, после того как пользователь 1180 отлучится от ТС,злоумышленник 1170 сможет совершить угон ТС путем ввода перехваченного пароля и обхода систем иммобилизации ТС.

В то же время заявленная система и способ на Фиг. 4-5, Фиг. 7 даже при условии получения злоумышленником 1170 доступа к шинам данных ТС, не позволит ему перехватить сообщения, содержащие данные для авторизации. Т.к. средство безопасности 1105 при передаче сообщений, содержащих данные для авторизации будет создавать и передавать в произвольном порядке и с произвольной задержкой фиктивные сообщения. И, таким образом, злоумышленник 1170 не сможет определить пароль пользователя ТС, т.к. перехваченные им сообщения будут содержать помимо пароля еще и фиктивные сообщения. Более того, злоумышленник 1170 не сможет определить пароль пользователя ТС даже в том случае, если перехватит две или более успешных авторизаций пользователя ТС, ввиду того, что при каждой последующей авторизации пользователя ТС будут создаваться новые произвольные фиктивные сообщения и они будут отправлены в новом произвольном порядке и с новой произвольной задержкой по отношению к предыдущей авторизации пользователя ТС.

Кроме того, для дополнительной защиты средство безопасности 1105 может замкнуть шину данных ТС, при передаче сообщений, содержащих символ пароля, таким образом, чтобы контрольная сумма проанализированных сообщений не была передана по шине данных ТС. В результате контрольная сумма сообщения будет испорчена и не совпадет с контрольной суммой от содержимого сообщения, которое вычислит ЭБУ, принявший это сообщения. Поэтому сообщение может быть проигнорировано и ЭБУ к которому получил доступ злоумышленник. Это обеспечит дополнительную защиту от перехвата пароля пользователя.

Таким образом, описанная система и способ по Фиг. 4-5, Фиг. 7 решают заявленную техническую проблему, заключающуюся в несовершенстве систем контроля доступа к КФС, позволяющих злоумышленникам обойти такие системы и осуществить неавторизированный доступ к КФС, в том числе на примере транспортных средств, в которых противоугонные системы имеют недостатки, позволяющие злоумышленникам обойти такие противоугонные системы и осуществить угон транспортного средства. Кроме того, описанные система и способ позволяют достичь заявленные технические результаты, а именно улучшить характеристики средств контроля доступа к кибер-физической системе, такие как, степень блокировки, надежность и отказоустойчивость, а также предотвратить получение злоумышленником данных, необходимых для авторизации доступа к КФС.