Область техники, к которой относится изобретение

Настоящее изобретение относится к области доступа к данным. Более конкретно, но не исключительно, настоящее изобретение относится к аутентификации доступа к данным.

Предпосылки изобретения

Обеспечение доступа к конфиденциальным данным является сложной задачей, и преступность в компьютерной сфере, включая взлом учетных записей, мошенничество, финансовые преступления и промышленный шпионаж, все более усиливается. Воры и хакеры используют различные способы, чтобы угадать имена пользователей и пароли, получая доступ к системам и защищенным данным.

Некоторые поставщики услуг в режиме онлайн решают проблемы защиты, требуя, чтобы пользователи проходили аутентификацию, используя все более сложные пароли. Однако пользователям трудно запомнить сложные пароли, потому что пользователи должны помнить постоянно увеличивающееся число паролей для функционирования в эпоху электронной коммерции.

Другим решением, которое применяют поставщики услуг в режиме онлайн, является двухфакторная или многофакторная аутентификация, которая часто требует, чтобы пользователь вводил пароль и одноразовый код, отправленный пользователю по SMS или электронной почте. Многофакторная аутентификация более безопасна, чем простой пароль, но хакеры по-прежнему могут перехватить SMS-сообщения и электронные письма, чтобы получить код.

Кроме того, когда пользователь забывает пароль, процесс сброса пароля часто представляет собой многоэтапный процесс, который вызывает затруднения у пользователей. Чтобы сбросить пароль, пользователь должен иногда отвечать на вопросы о сбросе пароля, отвечать на вопросы, касающиеся номеров счетов или других личных данных, звонить представителю службы поддержки клиентов и/или получать и переходить по ссылке для сброса, полученной по электронной почте.

Одним из решений для управления и запоминания паролей, которые предоставляют доступ к защищенной информации, является менеджер паролей. Информация в менеджере паролей, которая часто включает имена пользователей и пароли, хранится в одном хранилище данных, к которому можно получить доступ после аутентификации с помощью основного пароля. Хотя хранение информации в одном хранилище данных может не представлять проблемы, если защищаемая информация не является конфиденциальной, некоторые пользователи могут не захотеть получать доступ к своей наиболее конфиденциальной информации каждый раз, когда они получают доступ к информации, которая не является конфиденциальной. Например, пользователь, желающий получить доступ к информации, относящейся к промо-сайту, одновременно с этим может не захотеть получать доступ к информации, относящейся к его банковскому и инвестиционному счетам.

Другая проблема, связанная с менеджерами паролей, заключается в том, что некоторые основные пароли функций невозможно восстановить. Пользователь, который забывает невосстановимый основной пароль, может навсегда потерять доступ к сохраненной информации.

Цель настоящего изобретения заключается в том, чтобы предоставить способ аутентификации доступа к защищенным данным, который преодолевает недостатки предшествующего уровня техники или по меньшей мере предоставляет ценную альтернативу.

Сущность изобретения

Согласно первому аспекту настоящего изобретения предоставлен способ предоставления доступа к множеству хранилищ структурированных данных на основе множества элементов информации аутентификации личности. Способ включает:

прием первого элемента информации аутентификации личности из множества элементов информации аутентификации личности;

после аутентификации первого элемента информации аутентификации личности предоставление доступа к хранилищу данных первого уровня из множества хранилищ структурированных данных;

прием второго элемента информации аутентификации личности из множества данных входа в систему и

после аутентификации второго элемента информации аутентификации личности, а также после аутентификации первого элемента информации аутентификации личности - предоставление доступа к хранилищу данных второго уровня из множества хранилищ структурированных данных.

Способ может дополнительно включать:

прием третьего элемента информации аутентификации личности из множества элементов информации аутентификации личности и

после аутентификации третьего элемента информации аутентификации личности, а также после аутентификации первого элемента информации аутентификации личности и второго элемента информации аутентификации личности предоставление доступа к хранилищу данных третьего уровня из множества хранилищ структурированных данных.

Согласно еще одному аспекту по меньшей мере альфа-информация аутентификации личности из множества элементов информации аутентификации личности может представлять собой первый элемент данных биометрического типа.

Согласно еще одному аспекту бета-информация аутентификации личности из множества элементов информации аутентификации личности может представлять собой второй элемент данных биометрического типа, который отличен от первого элемента данных биометрического типа.

Согласно еще одному аспекту гамма-информация аутентификации личности из множества аутентификаций личности может представлять собой третий тип данных, при этом третий тип данных может отличаться от первого типа данных и второго типа данных.

Согласно еще одному аспекту по меньшей мере одно из множества хранилищ структурированных данных может содержать данные аутентификации третьей стороны.

Согласно еще одному аспекту данные аутентификации третьей стороны могут представлять собой пароль.

Согласно еще одному аспекту по меньшей мере одно хранилище данных из множества хранилищ структурированных данных может содержать по меньшей мере одно из файла данных, числа или текстовой строки.

Согласно еще одному аспекту множество элементов информации аутентификации личности могут представлять собой по меньшей мере одно из: данных отпечатка пальца, пин-кода, информации записи голоса, данных голосового сообщения, информации об изображении лица, информации об изображении радужной оболочки глаза или информации об изображении сетчатки глаза.

Способ может дополнительно включать этап:

отображения пользовательского интерфейса хранилища данных, содержащего защищенную информацию из по меньшей мере одного хранилища данных из множества хранилищ данных.

Согласно еще одному аспекту этап отображения пользовательского интерфейса хранилища данных может дополнительно включать отображение одной или нескольких пиктограмм, связанных с защищенной информацией, содержащейся в выбранном хранилище данных из множества хранилищ данных.

Способ может дополнительно включать:

прием запроса на изменение хранилища данных для ранее сохраненной защищенной информации, при этом запрос на изменение хранилища данных содержит новое хранилище данных, и

связывание ранее сохраненной защищенной информации с новым хранилищем данных.

Способ может дополнительно включать:

прием файла изображения регистрации на веб-сайте,

распознавание текста в файле изображения регистрации на веб-сайте, содержащем информацию, связанную с регистрацией, и

связывание защищенной информации с выбранным хранилищем данных из множества хранилищ данных, доступ к которым был разрешен.

Согласно еще одному аспекту информация, связанная с регистрацией, может представлять собой по меньшей мере одно из: домена веб-сайта, фирменного наименования, имени пользователя, пароля, подсказки пароля, ключа к паролю, вопроса для сброса, пиктограммы или ответа для сброса.

Способ может дополнительно включать:

отображение пользовательского интерфейса обновления хранилища данных, содержащего защищенную информацию из выбранного хранилища данных из множества хранилищ данных,

прием обновленной защищенной информации от пользователя и

связывание обновленной защищенной информации с выбранным хранилищем данных.

Согласно еще одному аспекту по меньшей мере один из множества элементов информации аутентификации личности может дополнительно включать:

прием по меньшей мере одного из множества элементов информации аутентификации личности с клиентского устройства.

Согласно еще одному аспекту аутентификация первого элемента информации аутентификации личности или аутентификация второго элемента информации аутентификации личности может дополнительно включать:

отправку по меньшей мере одного элемента информации аутентификации личности из множества элементов информации аутентификации личности на сервер и

прием подтверждения информации аутентификации личности с сервера.

Согласно еще одному аспекту существует система, выполненная с возможностью предоставления системы защиты структурированных данных посредством любого способа согласно первому аспекту.

Согласно еще одному аспекту существует компьютерная программа, выполненная для предоставления системы защиты структурированных данных посредством любого способа согласно первому аспекту.

Согласно еще одному аспекту существует электронно-читаемый носитель данных, выполненный для хранения компьютерной программы, выполненной для предоставления системы защиты структурированных данных посредством любого способа согласно первому аспекту.

Согласно второму аспекту настоящего изобретения предоставлен способ настройки доступа к хранилищу структурированных данных, включающий:

прием первого элемента информации конфигурации аутентификации личности;

сохранение первого элемента сохраненных данных аутентификации на основе первого элемента информации конфигурации аутентификации личности в профиле пользователя;

прием второго элемента информации конфигурации аутентификации личности и

сохранение второго элемента сохраненных данных аутентификации на основе второго элемента информации конфигурации аутентификации личности в профиле пользователя,

при этом аутентификация первого элемента информации аутентификации личности из множества элементов информации аутентификации для предоставления доступа к хранилищу данных первого уровня из множества хранилищ структурированных данных включает использование первого элемента сохраненных данных аутентификации, и аутентификация второго элемента информации аутентификации личности из множества элементов информации аутентификации для предоставления доступа к хранилищу данных второго уровня из множества хранилищ структурированных данных включает использование второго элемента сохраненных данных аутентификации после аутентификации первого элемента информации аутентификации личности.

Способ может дополнительно включать:

прием третьего элемента информации конфигурации аутентификации личности и

сохранение третьего элемента информации конфигурации аутентификации личности в качестве третьего элемента сохраненных данных аутентификации в профиле пользователя,

при этом аутентификация третьего элемента информации аутентификации личности из множества элементов информации аутентификации для предоставления доступа к хранилищу данных третьего уровня из множества хранилищ структурированных данных включает использование третьего элемента сохраненных данных аутентификации после аутентификации первого элемента информации аутентификации личности и второго элемента информации аутентификации личности.

Способ может дополнительно включать:

прием первого элемента защищенной информации и

связывание первого элемента защищенной информации с альфа-хранилищем данных из множества хранилищ данных.

Способ может дополнительно включать:

прием второго элемента защищенной информации и

связывание второго элемента защищенной информации с бета-хранилищем данных из множества хранилищ данных.

Согласно еще одному аспекту альфа-информация аутентификации личности из множества элементов информации аутентификации личности может представлять собой первый элемент данных биометрического типа.

Согласно еще одному аспекту второй элемент информации аутентификации личности из множества элементов информации аутентификации личности может представлять собой второй элемент данных биометрического типа, который отличен от первого элемента данных биометрического типа.

Согласно еще одному аспекту гамма-информация аутентификации личности из множества элементов информации аутентификации личности может представлять собой третий тип данных, при этом третий тип данных может отличаться от первого типа данных и второго типа данных.

Согласно еще одному аспекту по меньшей мере одно из множества хранилищ структурированных данных может содержать данные аутентификации третьей стороны.

Согласно еще одному аспекту данные аутентификации третьей стороны могут представлять собой пароль.

Согласно еще одному аспекту по меньшей мере одно хранилище данных из множества хранилищ структурированных данных может содержать по меньшей мере одно из файла данных, числа или текстовой строки.

Согласно еще одному аспекту множество элементов информации аутентификации личности могут представлять собой по меньшей мере одно из: данных отпечатка пальца, пин-кода, информации записи голоса, данных голосового сообщения, информации об изображении лица, информации об изображении радужной оболочки глаза или информации об изображении сетчатки глаза.

Способ может дополнительно включать:

прием файла изображения регистрации на веб-сайте,

распознавание текста в файле изображения регистрации на веб-сайте, содержащем информацию, связанную с регистрацией, при этом информация, связанная с регистрацией, представляет собой по меньшей мере одно из: домена веб-сайта, фирменного наименования, имени пользователя, пароля, запроса пароля, ключа к паролю, вопроса для сброса, пиктограммы или ответа для сброса, и

связывание защищенной информации с выбранным хранилищем данных из множества хранилищ данных, доступ к которым был разрешен.

Согласно еще одному аспекту прием по меньшей мере одного из первого элемента информации подтверждения аутентификации личности, второго элемента информации подтверждения аутентификации личности или третьего элемента информации подтверждения аутентификации личности может дополнительно включать:

определение периода ожидания ввода данных пользователем и

сохранение периода ожидания ввода данных пользователем с помощью профиля пользователя.

Способ может дополнительно включать:

прием запроса на изменение хранилища данных для ранее сохраненной защищенной информации, при этом запрос на изменение хранилища данных содержит новое хранилище данных, и

связывание ранее сохраненной защищенной информации с новым хранилищем данных.

Согласно еще одному аспекту существует система, выполненная с возможностью настройки системы защиты структурированных данных посредством любого способа согласно второму аспекту.

Согласно еще одному аспекту существует система защиты структурированных данных посредством любого способа согласно второму аспекту.

Согласно еще одному аспекту существует электронно-читаемый носитель данных, хранящий компьютерную программу, выполненную для предоставления системы защиты структурированных данных посредством любого способа согласно второму аспекту.

Другие аспекты изобретения описаны в формуле изобретения.

Краткое описание графических материалов

Теперь исключительно в качестве примера будут описаны варианты осуществления настоящего изобретения со ссылкой на графические материалы, на которых:

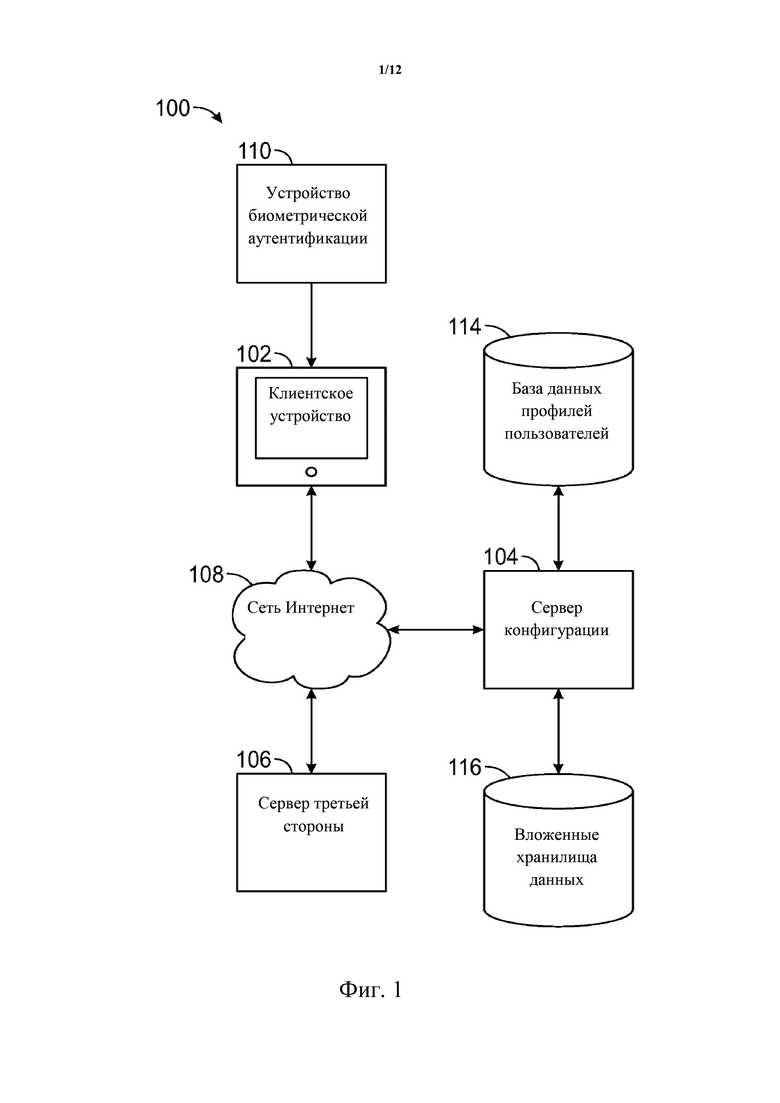

на фиг. 1 показана система 100 согласно одному варианту осуществления изобретения;

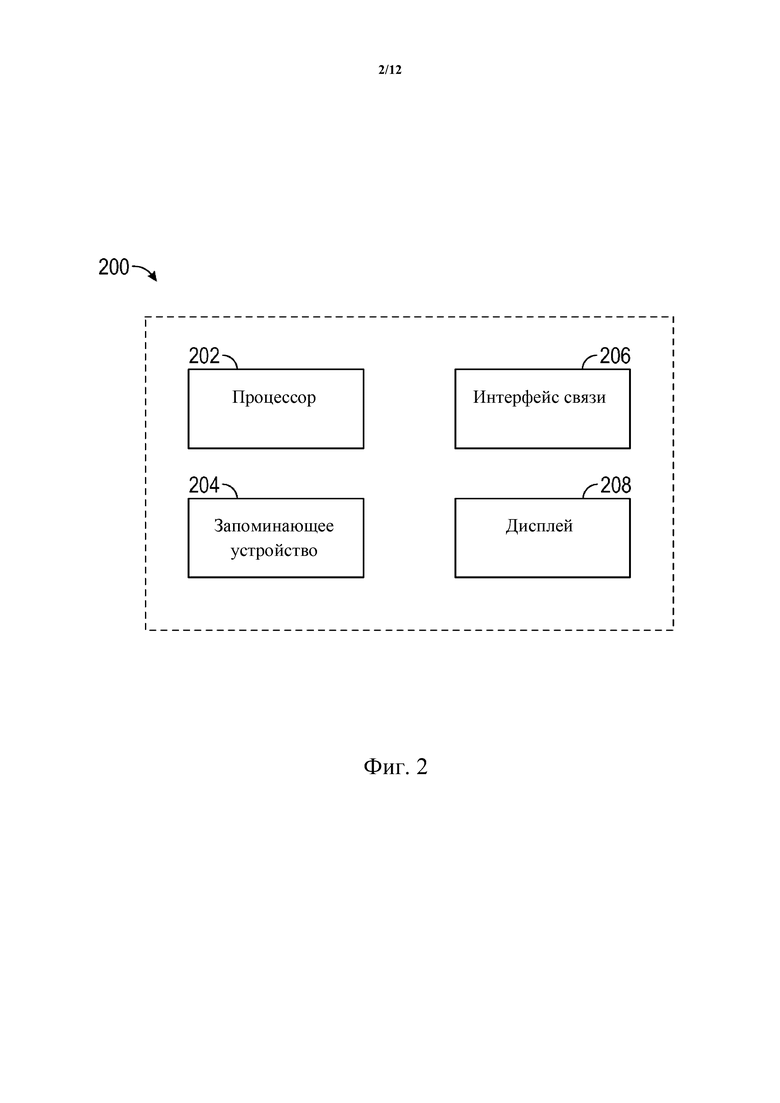

на фиг. 2 показана система 200 согласно одному варианту осуществления изобретения;

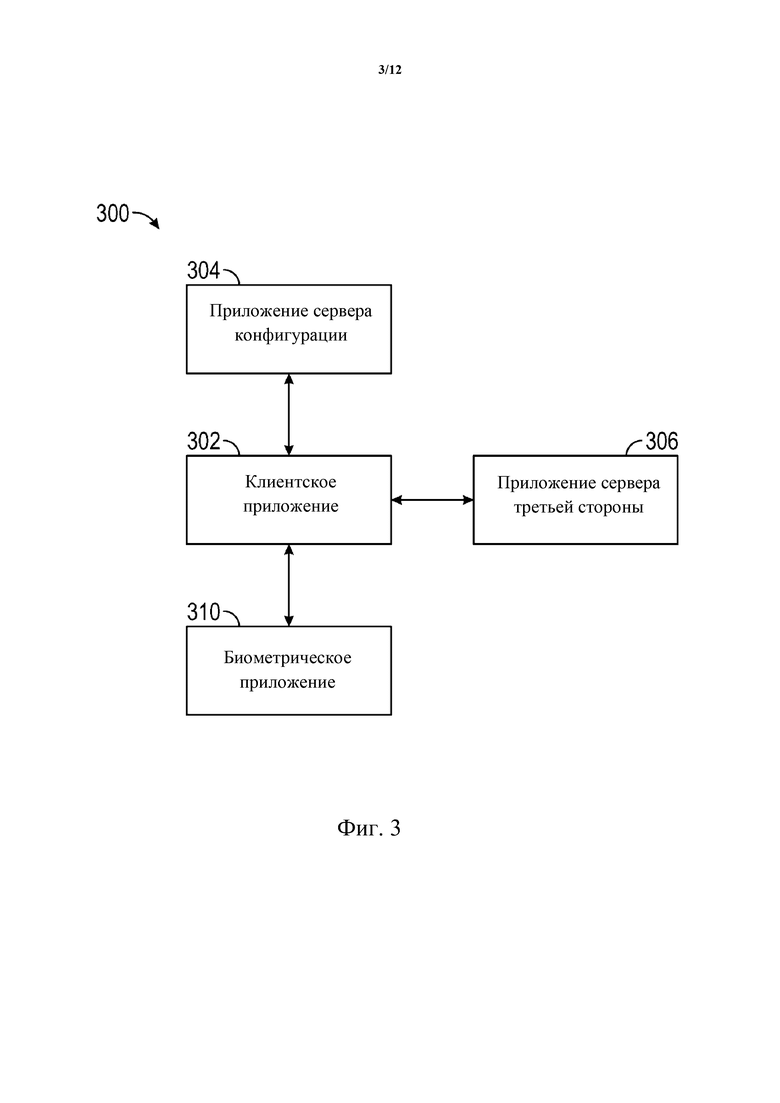

на фиг. 3 показана система 300 согласно одному варианту осуществления изобретения;

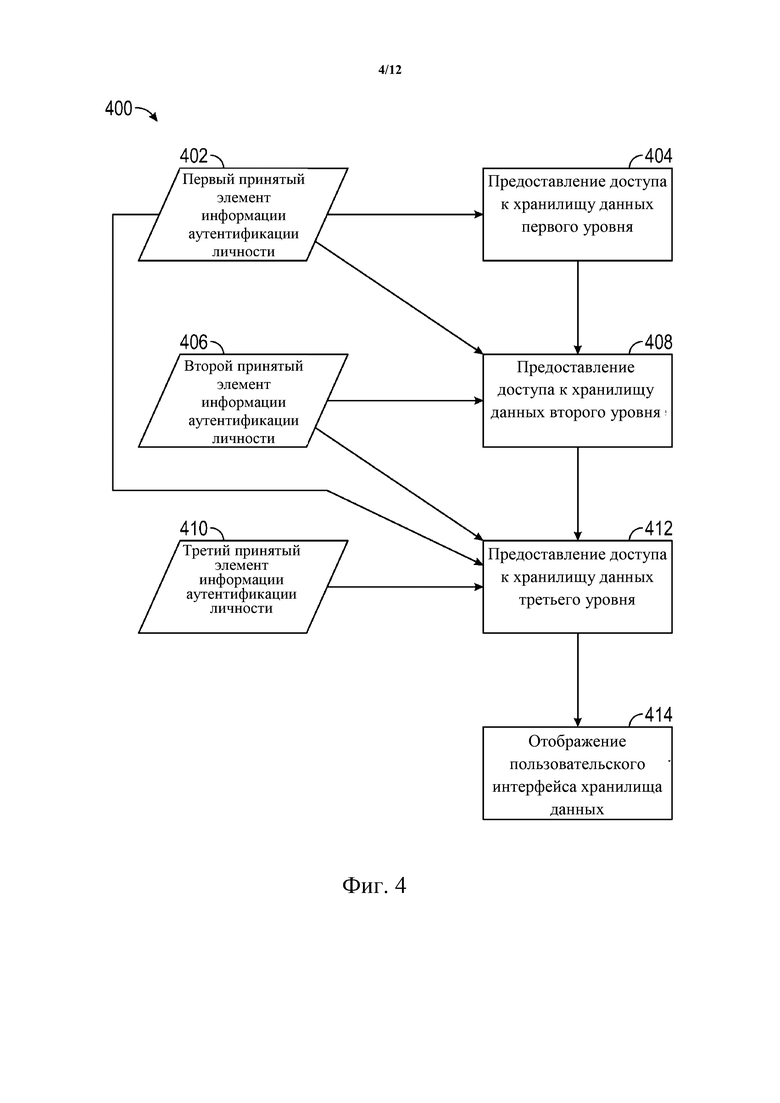

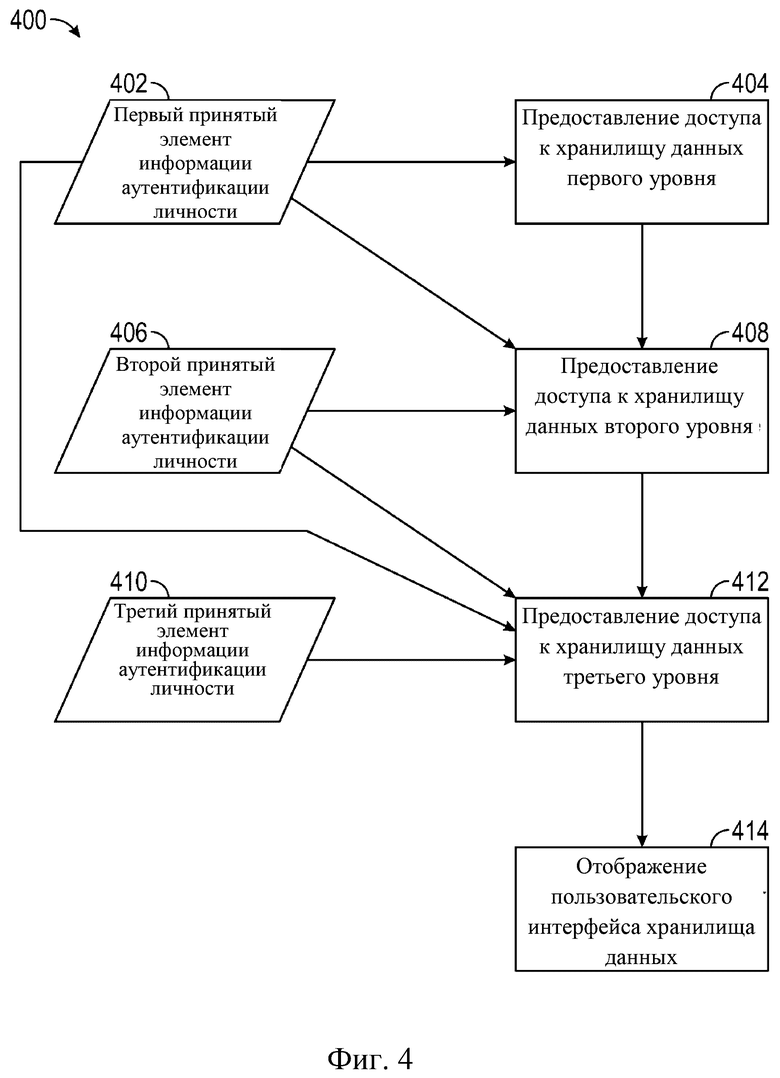

на фиг. 4 показан способ 400 согласно одному варианту осуществления изобретения;

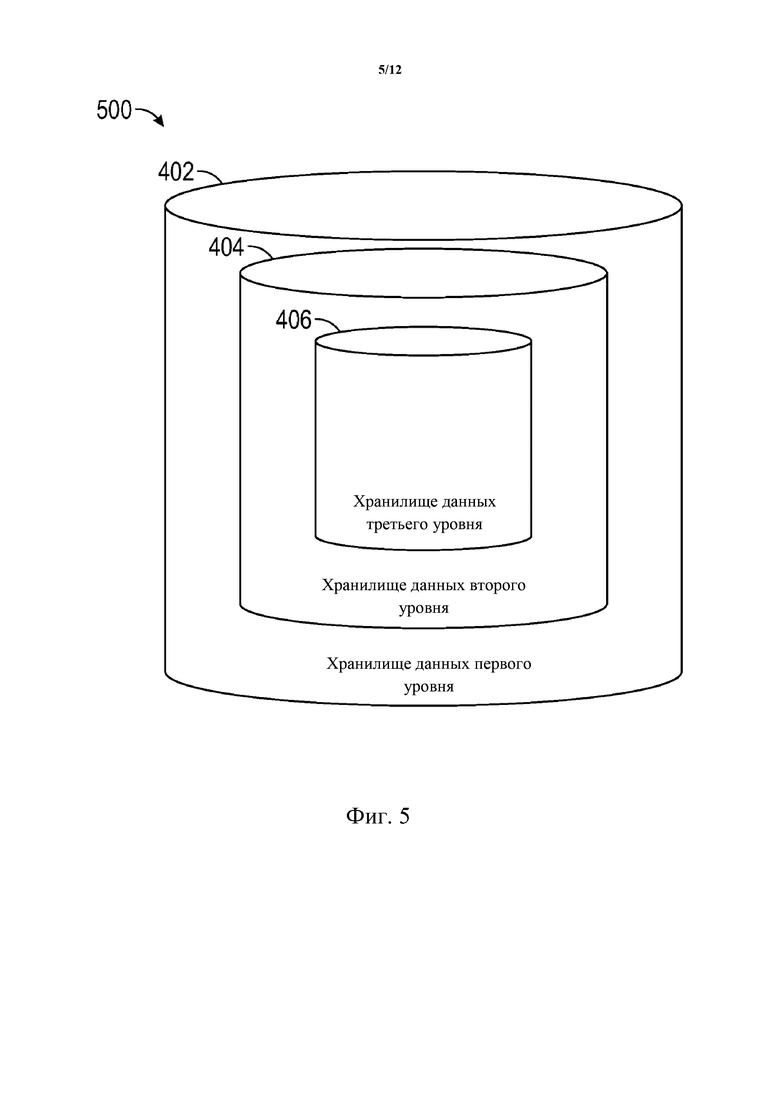

на фиг. 5 показано хранилище 500 структурированных данных согласно одному варианту осуществления изобретения;

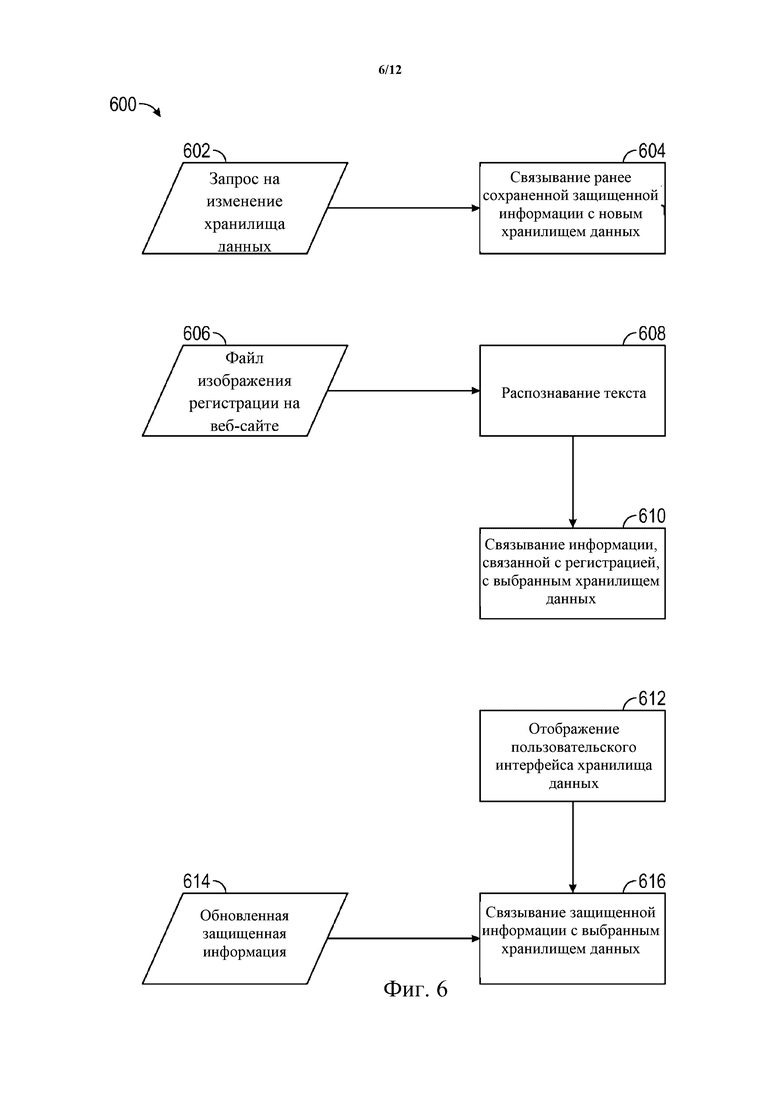

на фиг. 6 показан способ 600 согласно одному варианту осуществления изобретения;

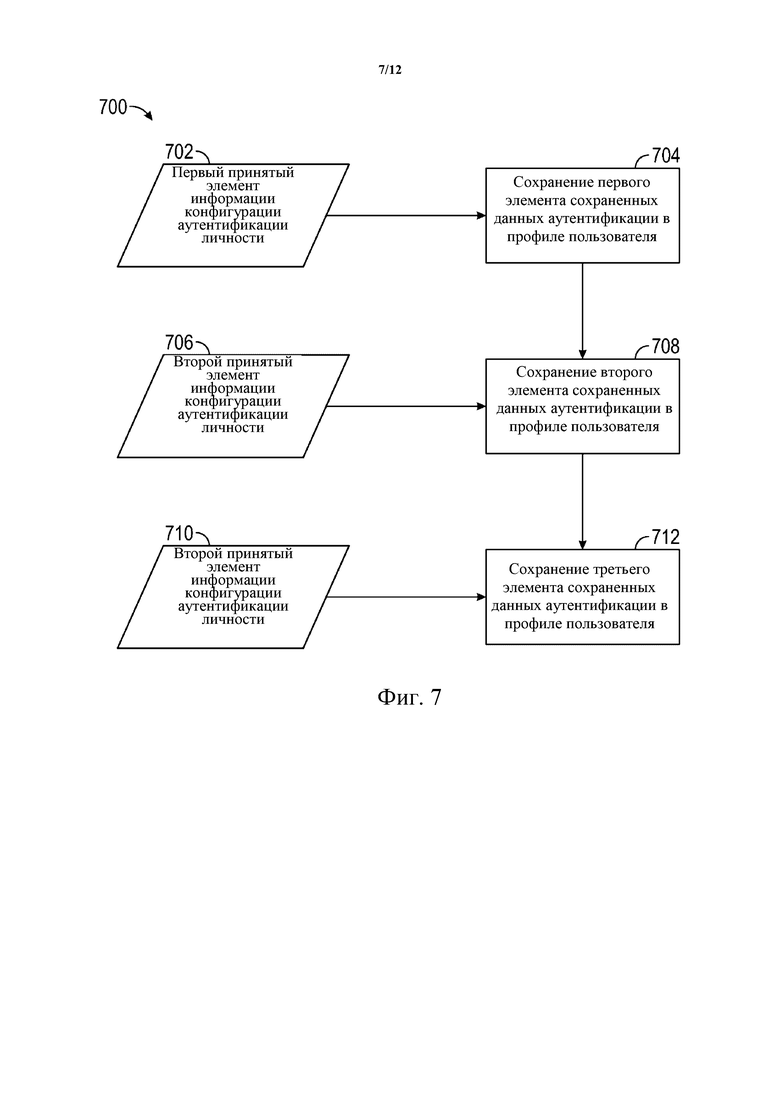

на фиг. 7 показан способ 700 согласно одному варианту осуществления изобретения;

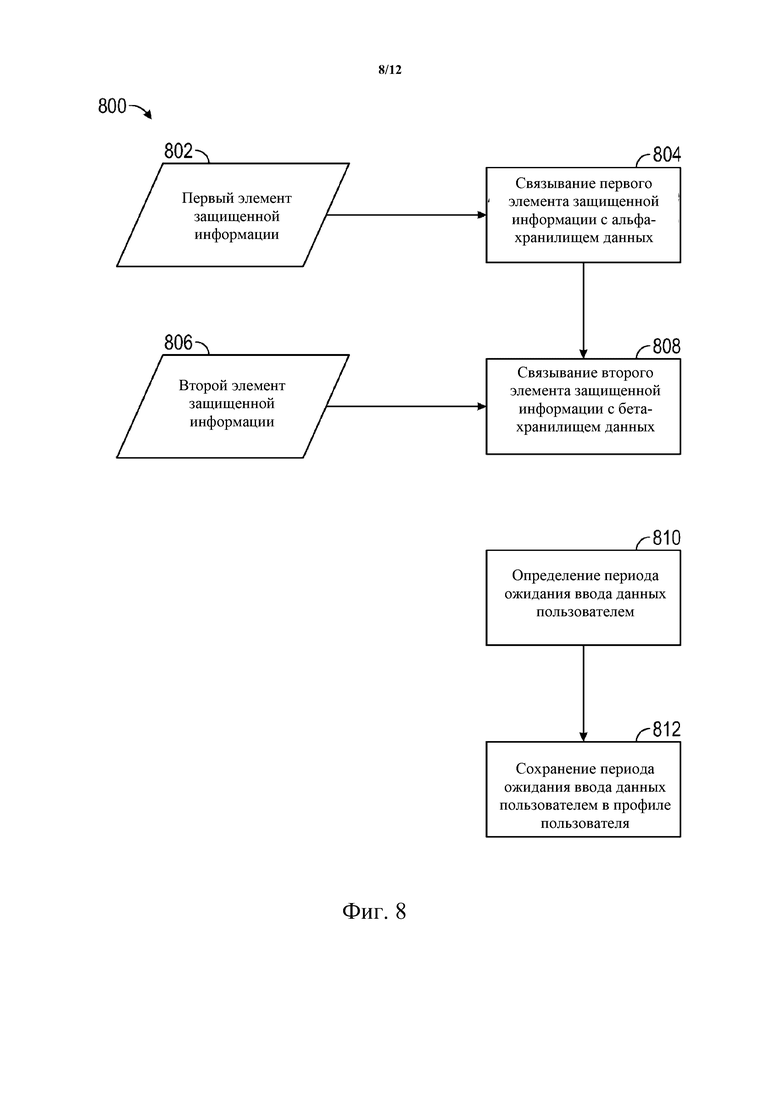

на фиг. 8 показан способ 800 согласно одному варианту осуществления изобретения;

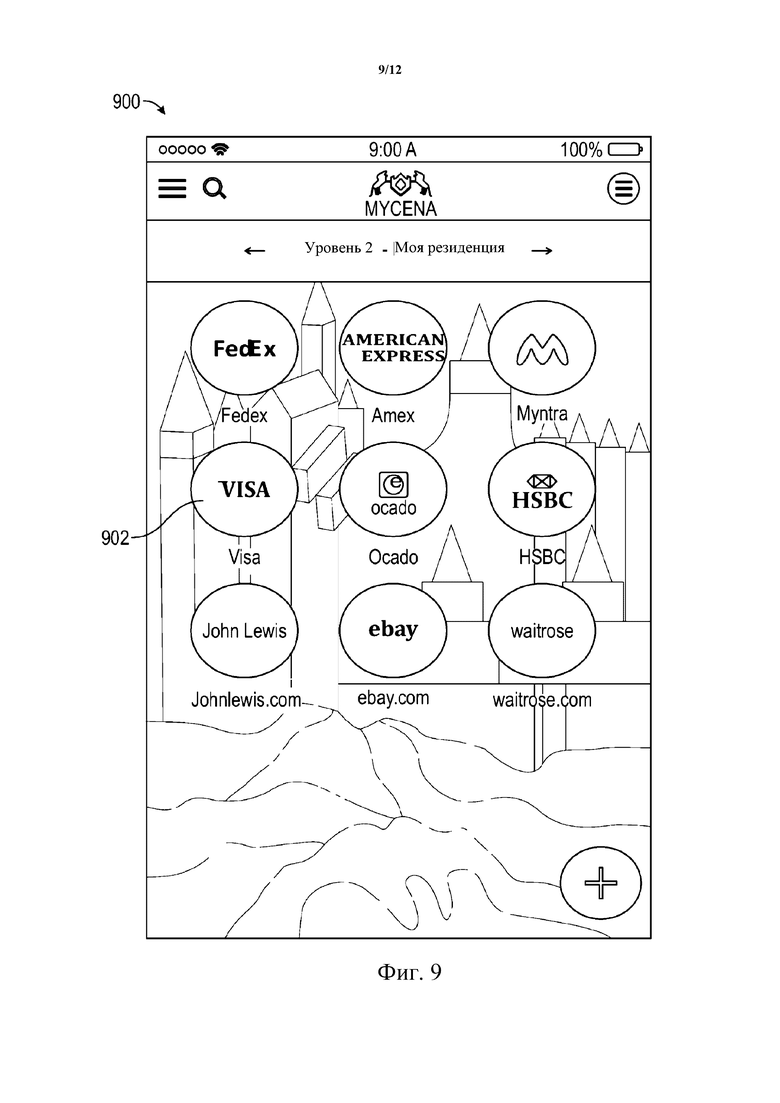

на фиг. 9 показан пользовательский интерфейс 900 согласно одному варианту осуществления изобретения;

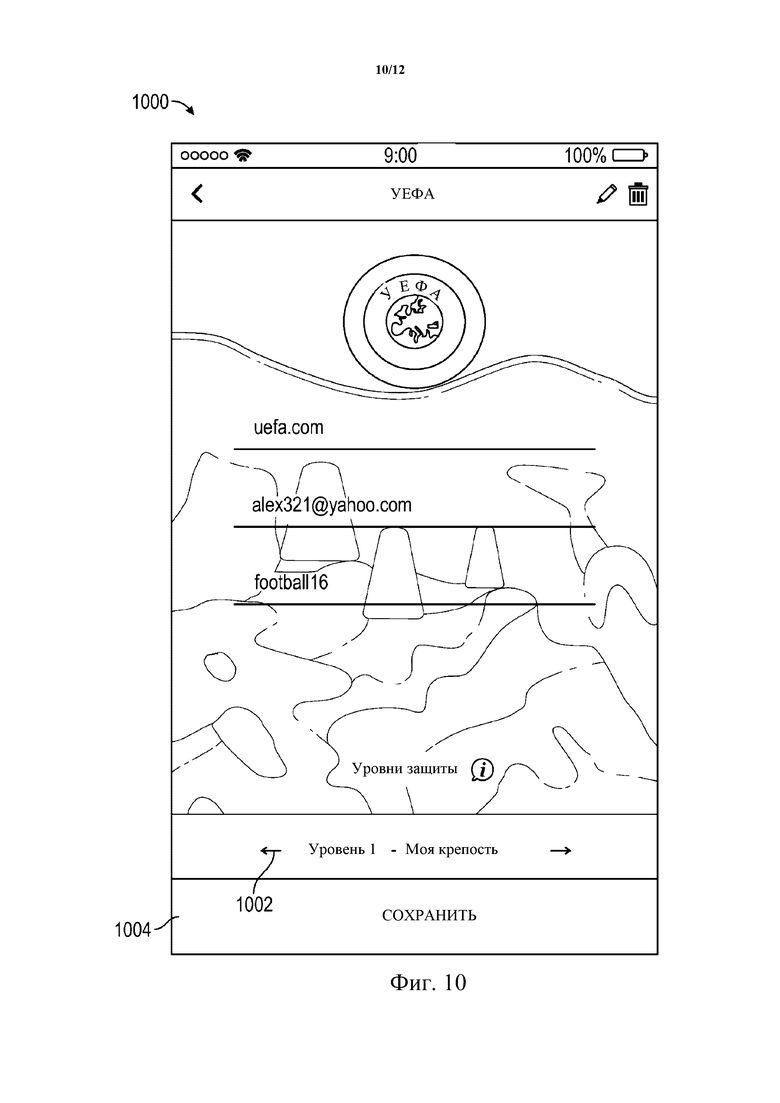

на фиг. 10 показан пользовательский интерфейс 1000 согласно одному варианту осуществления изобретения;

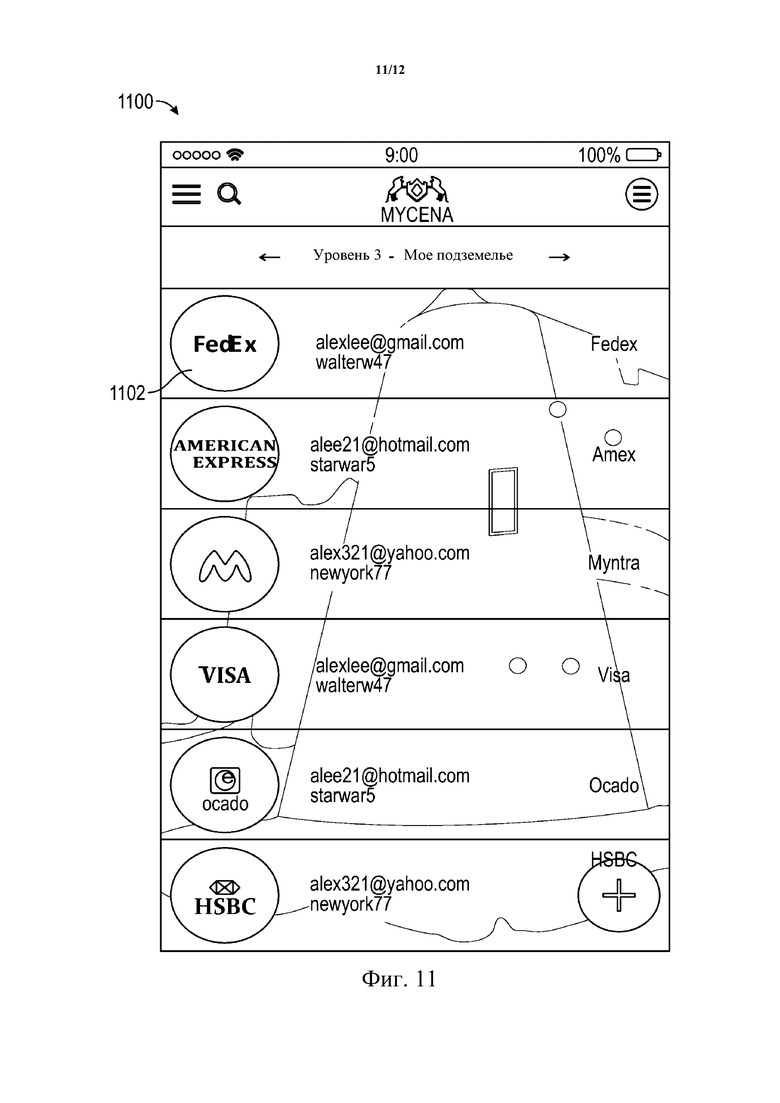

на фиг. 11 показан пользовательский интерфейс 1100 согласно одному варианту осуществления изобретения; и

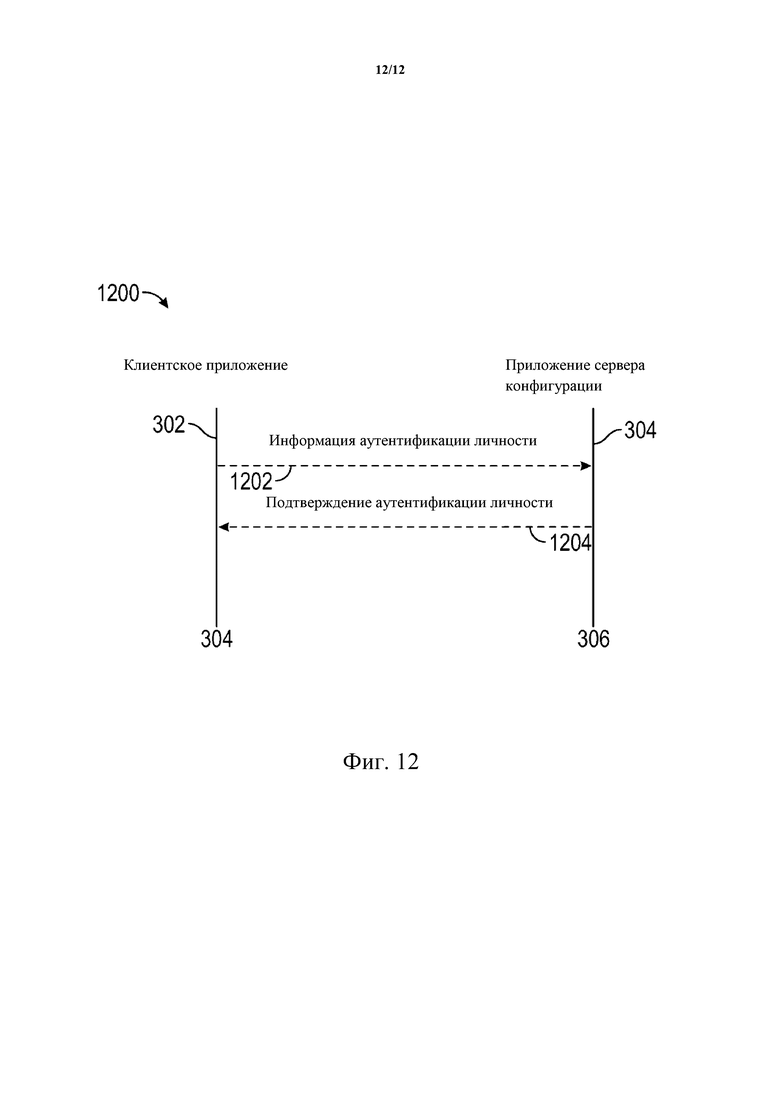

на фиг. 12 показана система 1200 согласно одному варианту осуществления изобретения.

Подробное описание предпочтительных вариантов осуществления

Согласно настоящему изобретению предоставляется способ, система и компьютерная программа для настройки и предоставления доступа к множеству хранилищ структурированных данных на основе множества элементов информации аутентификации личности.

На фиг. 1 изображена система 100 согласно одному варианту осуществления. Система 100 содержит клиентское устройство 102. Система 100 может дополнительно содержать сервер 104 конфигурации, сервер 106 третьей стороны, сеть 108 Интернет, устройство 110 биометрической аутентификации, базу 114 данных профилей пользователей и хранилища 116 структурированных данных.

Клиентское устройство 102 может быть выполнено с возможностью настройки и предоставления пользователю доступа к множеству хранилищ структурированных данных на основе множества элементов информации аутентификации личности, как описано со ссылкой на фиг. 4-12. Сервер 104 конфигурации может быть дополнительно выполнен с возможностью облегчения настройки и предоставления доступа к множеству хранилищ структурированных данных на основе множества элементов информации аутентификации личности, как описано со ссылкой на фиг. 4 12.

Каждое из клиентского устройства 102, сервера 104 конфигурации, сервера 106 третьей стороны и устройства 110 биометрической аутентификации может содержать устройство 200 обработки, как изображено на фиг. 2. Устройство 200 обработки содержит процессор 202, запоминающее устройство 204 и интерфейс 206 связи. В примерах устройство 200 обработки может дополнительно содержать дисплей 208.

Процессор 202 может быть выполнен с возможностью исполнения компьютерных команд, которые при исполнении в системе 100 осуществляют часть или все способы, описанные со ссылкой на фиг. 4-12. В вариантах осуществления процессор 202 может содержать один или несколько процессоров, как будет понятно специалистам в данной области техники.

Запоминающее устройство 204 может представлять собой электронно-читаемый носитель данных или машиночитаемый носитель данных, выполненный для хранения команд компьютерной программы. В примерах запоминающее устройство 204 может представлять собой постоянный носитель данных.

Хранимые команды компьютерной программы при исполнении на процессоре 202 могут осуществлять часть или все способы, описанные со ссылкой на фиг. 4 12.

В примерах процессор 202 и запоминающее устройство 204 могут быть включены в заказной микропроцессорный набор, такой как система на кристалле. Например, процессор 202 и запоминающее устройство 204 могут быть включены в заказной кристалл Snapdragon, Tegra, Mali-400, Cortex, Samsung Exynos, Intel Atom, Apple или Motorola или любой другой тип кристалла, известный специалистам в данной области техники.

В примерах части способов, описанных со ссылкой на фиг. 4 12, могут храниться или исполняться вне системы 100. Например, часть способов, описанных со ссылкой на фиг. 4 12, может храниться или исполняться на комбинации сервера и средства облачного хранения данных посредством сети 108 Интернет.

Интерфейс 206 связи может быть выполнен с возможностью связи с устройствами, внешними по отношению к клиентскому устройству 102 или серверу 104 конфигурации. Например, интерфейс 206 связи может связываться с любым устройством из следующих: устройством 110 биометрической аутентификации, базой 114 данных профилей пользователей или хранилищами 116 структурированных данных.

В примерах интерфейс 206 связи может включать проводные или беспроводные интерфейсы. Интерфейс 206 связи может включать беспроводной стандарт ближнего действия или маломощный беспроводной стандарт, такой как Bluetooth, Bluetooth LE, ZigBee или стандарт ближней радиосвязи (NFC). Интерфейс 206 связи может дополнительно включать WIFI, 3G, 4G, Ethernet или любую другую связь, известную специалистам в данной области техники. В примерах устройство 200 обработки может запрашивать, отправлять или принимать информацию, сохранять информацию или отправлять или принимать сообщения с удаленного устройства через сеть 108 Интернет.

В примерах клиентское устройство 102 может представлять собой переносное или мобильное вычислительное устройство, такое как смартфон, планшетный компьютер, смарт-часы или носимое устройство. В дополнительных примерах клиентское устройство 102 может представлять собой вычислительный аппарат, такой как смарт-телевизор, игровая виодеприставка, портативный компьютер или настольный компьютер, или часть бытовой техники с поддержкой приложений.

В примерах клиентское устройство 102 может принимать входные данные с одного или нескольких интегрированных устройств ввода. Однако в дополнительных примерах клиентское устройство 102 может быть подключено к любой комбинации внешних устройств ввода, включая одно или несколько устройств 110 биометрической аутентификации.

Клиентское устройство 102 или устройство 110 биометрической аутентификации может содержать любую комбинацию инструментов ввода, выполненных с возможностью приема информации от человека, животного или окружающей среды. В примерах клиентское устройство 102 или устройство 110 биометрической аутентификации может содержать сканер отпечатка пальца, такой как емкостное сенсорное устройство, ультразвуковое или оптическое устройство.

В примерах клиентское устройство 102 или устройство 110 биометрической аутентификации может содержать устройство сканирования лица, такое как оптическое устройство сканирования изображений, устройство термического формирования изображений или устройство трехмерного сканирования.

В примерах клиентское устройство 102 или устройство 110 биометрической аутентификации может содержать сканер глаза. В примерах сканер глаза может включать сканер радужной оболочки глаза или сканер сетчатки глаза, использующие устройство формирования изображения в видимом, инфракрасном и/или ближнем инфракрасном диапазоне.

В примерах клиентское устройство 102 или устройство 110 биометрической аутентификации может включать детектор голоса, такой как устройство распознавания голоса или устройство распознавания фраз, которое может содержать микрофонное устройство.

В дополнительных примерах клиентское устройство 102 или устройство 110 биометрической аутентификации может включать любое другое устройство биометрической аутентификации или биомониторинга, выполненное с возможностью аутентификации личности пользователя, как будет понятно специалистам в данной области техники.

На фиг. 1 показан сервер 104 конфигурации. Сервер 104 конфигурации может быть выполнен с возможностью исполнения команд или извлечения и сохранения данных в базе данных. В примерах сервер 104 конфигурации может включать один сервер или несколько серверов в распределенной архитектуре. В примерах сервер 104 конфигурации может поддерживать реляционную базу данных, базу данных No SQL, распределенную базу данных или любую другую базу данных, известную специалистам в данной области техники.

На фиг. 3 изображена система 300 согласно одному варианту осуществления. Система 300 может облегчать настройку конфигурации и предоставление доступа к множеству хранилищ структурированных данных на основе множества элементов информации аутентификации личности. Система 300 содержит клиентское приложение 302. Система 300 может дополнительно содержать приложение 304 сервера конфигурации, приложение 306 сервера третьей стороны и биометрическое приложение 310.

Сервер 304 конфигурации может быть выполнен с возможностью приема ввода данных с клиентского приложения 302 для облегчения настройки и предоставления доступа к множеству хранилищ структурированных данных на основе множества элементов информации аутентификации личности.

Клиентское приложение 302 может осуществлять связь с приложением 306 сервера третьей стороны.

Клиентское приложение 302 может осуществлять связь с биометрическим приложением 310.

В примерах каждое из клиентского приложения 302, приложения 304 сервера конфигурации, приложения 306 сервера третьей стороны и биометрического приложения 310 может работать на отдельных устройствах. Например, клиентское приложение 302 может работать на клиентском устройстве 102; приложение 304 сервера конфигурации может работать на сервере 102 конфигурации; приложение 306 сервера третьей стороны может работать на сервере 106 третьей стороны; и биометрическое приложение 310 может работать на устройстве 110 биометрической аутентификации.

Однако в дополнительных примерах функции любого из клиентского приложения 302, приложения 304 сервера конфигурации, приложения 306 сервера третьей стороны и биометрического приложения 310 могут быть распределены по дополнительным вычислительным устройствам. Например, приложение 304 сервера конфигурации может работать на группе распределенных серверов.

На фиг. 4 изображен примерный вариант осуществления способа 400, который может быть исполнен в любой комбинации клиентского приложения 302 или приложения 304 сервера конфигурации. Способ 400 может предоставлять доступ к множеству хранилищ структурированных данных на основе множества элементов информации аутентификации личности.

На фиг. 5 изображен пример множества хранилищ структурированных данных 500. Хранилище данных - это физический или виртуальный архив данных для постоянного хранения и управления одним или несколькими наборами данных. В примерах хранилище данных может представлять собой простой файл, базу данных или любой другой архив данных, известный специалистам в данной области техники.

Как можно видеть на фиг. 5, пример множества хранилищ 500 структурированных данных включает хранилище 502 данных первого уровня, хранилище 504 данных второго уровня и хранилище 506 данных третьего уровня. Хранилище 506 данных третьего уровня выполнено с возможностью доступа к нему после получения доступа к хранилищу 504 данных второго уровня, и оба из хранилищ 506 и 504 данных третьего и второго уровней выполнены с возможностью доступа к ним после получения доступа к хранилищу 502 данных первого уровня.

Пользователь, желающий получить доступ к хранилищу данных в пределах хранилищ 500 структурированных данных, должен пройти аутентификацию перед получением доступа. Аутентификация - это процесс подтверждения личности пользователя с использованием информации аутентификации личности, предоставленной пользователем. Например, пользователь, желающий получить доступ к первому хранилищу 402 данных, может быть аутентифицирован на первом уровне.

В примерах информация аутентификации личности может включать данные отпечатка пальца. Данные отпечатка пальца могут представлять собой данные, принятые со сканера отпечатка пальца. Данные отпечатка пальца могут содержать необработанные данные, такие как файл двумерного изображения, или обработанные данные, такие как информация выделения признаков, контрольная сумма изображения или информация хеширования.

В примерах информация аутентификации личности может представлять собой информацию записи голоса с устройства распознавания голоса. Информация записи голоса может быть независимой от текста. Информация записи голоса может содержать необработанные данные, такие как звуковой файл, или обработанные данные, которые могут содержать образцы голоса или информацию извлечения признаков. Информация записи голоса может использоваться для аутентификации голоса пользователя.

В примерах информация аутентификации личности может представлять собой данные голосового сообщения с устройства распознавания фраз. Данные голосового сообщения зависят от текста и могут содержать необработанные данные, такие как звуковой файл, или обработанные данные. Данные голосового сообщения могут использоваться для аутентификации говорящего.

В примерах информация аутентификации личности может представлять собой информацию об изображении лица с устройства сканирования лица. Информация об изображении лица может содержать необработанные данные, такие как файл изображения, или обработанные данные, включающие информацию извлечения признаков, контрольную сумму изображения или информацию хеширования. Информация об изображении лица может использоваться для аутентификации пользователя на основе одной или нескольких характерных черт лица.

В примерах информация аутентификации личности может представлять собой данные изображения глаза с использованием сканера глаза. Например, информация аутентификации личности может представлять собой информацию об изображении радужной оболочки глаза или информацию об изображении сетчатки глаза. Данные изображения глаза могут содержать необработанные данные, такие как данные изображения, или обработанные данные, включающие информацию извлечения признаков, контрольную сумму изображения или информацию хеширования.

В примерах информация аутентификации личности может представлять собой данные пароля или пароль.

В примерах информация аутентификации личности может представлять собой данные пин-кода. Например, информация аутентификации личности может содержать код-пароль или рисунок блокировки экрана.

Приведенные в данном документе примеры личной информации аутентификации не предназначены для ограничения. Специалисты в данной области техники легко поймут, что любой тип информации, способной аутентифицировать пользователя, может использоваться в качестве информации аутентификации личности для предоставления доступа к хранилищу данных. Например, может использоваться биометрическая информация любого типа, которая может быть обоснованно использована для идентификации пользователя.

Если хранилище данных выполнено с возможностью доступа к нему после получения доступа к другому хранилищу данных, пользователь должен быть аутентифицирован в обоих хранилищах данных, прежде чем получить доступ к самому внутреннему хранилищу данных. Например, когда хранилище 504 данных второго уровня выполнено с возможностью доступа к нему после получения доступа к хранилищу 502 данных первого уровня, как изображено на фиг. 5, пользователь должен быть аутентифицирован в хранилище 502 данных первого уровня и хранилище 504 данных второго уровня до получения доступа к хранилищу 504 данных второго уровня.

Хотя пример хранилища 500 структурированных данных включает три хранилища структурированных данных, он не предназначен для ограничения. В примерах хранилища 500 структурированных данных могут включать два, три или любое количество хранилищ данных.

В дополнительных примерах хранилище 506 данных третьего уровня может быть выполнено с возможностью доступа к нему после без получения доступа к хранилищу 504 данных второго уровня. Например, хранилище 506 данных третьего уровня может быть выполнено с возможностью доступа к нему только после получения доступа к хранилищу 502 данных первого уровня.

Способ 400 начинается с этапа 402, принимается первый элемент 402 информации аутентификации личности из множества элементов информации аутентификации личности.

В примерах принятая информация аутентификации личности может быть принята с устройства биометрической аутентификации, интегрированного в клиентское устройство 102 или внешнего по отношению к клиентскому устройству 102, такого как устройство 110 биометрической аутентификации.

Способ 400 продолжается этапом 404. На этапе 404 после аутентификации первого элемента 402 информации аутентификации личности предоставляется доступ к хранилищу данных первого уровня из множества хранилищ структурированных данных. Например, доступ может быть предоставлен к хранилищу 502 данных первого уровня.

Способ 400 продолжается этапом 406. На этапе 406 принимается второй элемент информации аутентификации личности из множества данных входа в систему.

Способ 400 продолжается этапом 408. На этапе 408 после аутентификации второго элемента информации аутентификации личности и после аутентификации первого элемента информации аутентификации личности предоставляется доступ к хранилищу данных второго уровня из множества хранилищ структурированных данных. Например, доступ может быть предоставлен к хранилищу 504 данных второго уровня.

Благодаря предоставлению доступа к хранилищу 502 данных первого уровня после аутентификации первого элемента 402 информации аутентификации личности и благодаря предоставлению доступа к хранилищу 504 данных второго уровня после аутентификации как первого элемента 402 информации аутентификации личности, так и второго элемента 404 информации аутентификации личности, можно обеспечить возможность установки пользователем разных уровней защиты для информации.

Например, пользователь может поместить менее конфиденциальную информацию в хранилище данных первого уровня, а информацию с более высоким уровнем конфиденциальности в хранилище данных второго уровня. Если пользователь желает получить доступ только к менее конфиденциальной информации в хранилище данных первого уровня, то пользователь не получит также доступ к более конфиденциальной информации в хранилище данных второго уровня.

В примерах способ 400 может включать дополнительные этапы. Например, способ 400 продолжается этапами 410 и 412. На этапе 410 может быть принят третий элемент информации аутентификации личности из множества данных входа в систему.

В примерах способ 400 может продолжиться 412. На этапе 412 после аутентификации третьего элемента 410 информации аутентификации личности и после аутентификации первого элемента 402 информации аутентификации личности и второго элемента 406 информации аутентификации личности может быть предоставлен доступ к хранилищу данных третьего уровня из множества хранилищ структурированных данных. Например, доступ может быть предоставлен к хранилищу 506 данных третьего уровня.

Если хранилище 506 данных третьего уровня выполнено с возможностью доступа к нему после получения доступа к хранилищам 502 и 504 данных первого и второго уровней, хранилища данных всех трех уровней должны быть аутентифицированы, чтобы пользователь мог получить доступ к хранилищу 506 данных третьего уровня. Это может предоставить пользователю хранилище данных с более высокой степенью защиты для информации, которую пользователь считает слишком конфиденциальной для доступа с информацией, содержащейся в хранилищах 502 и 504 данных первого и второго уровней. Это также может предоставить пользователю возможность доступа к менее конфиденциальным данным одновременно без доступа к данным с самой высокой степенью конфиденциальности.

Благодаря предоставлению доступа к множеству хранилищ структурированных данных на основе множества элементов информации аутентификации личности, пользователь может защищать информацию в соответствии с восприятием пользователем степени конфиденциальности данных. Это может позволить пользователю лучше контролировать свою информацию.

В примерах могут существовать дополнительные уровни хранилищ данных с соответствующей информацией аутентификации личности, которые должны быть аутентифицированы для получения доступа пользователем, как будет понятно специалистам в данной области техники.

В примерах альфа-информация аутентификации личности из множества элементов информации аутентификации личности может представлять собой первый элемент данных биометрического типа. Данные биометрического типа - это данные, которые требуют биометрического ввода данных от пользователя. Например, данные биометрического типа могут включать, но без ограничения, данные отпечатка пальца, голосовые данные, данные изображения глаза или данные изображения лица.

Использование данных биометрического типа в качестве информации аутентификации личности может позволить пользователю избежать трудностей при придумывании и запоминании надежного пароля для защиты хранилища информации первого уровня. Поскольку пользователь не может просто забыть свою биометрическую информацию, биометрическая информация аутентификации личности может обеспечить сниженную потребность в сбросе паролей. Данные биометрического типа также могут быть более безопасными, чем пароли. Это может позволить пользователю последовательно и безопасно получать доступ к информации в первом хранилище данных.

В примерах бета-информация аутентификации личности из множества элементов информации аутентификации личности может представлять собой второй элемент данных биометрического типа, который отличен от первого элемента данных биометрического типа.

Использование первого типа биометрических данных для первого элемента информации аутентификации личности и второго типа биометрических данных для второго элемента информации аутентификации личности может позволить пользователю легко получить доступ к хранилищу данных второго уровня без необходимости придумывать и запоминать пароли.

В примерах гамма-информация аутентификации личности из множества элементов информации аутентификации личности может представлять собой третий тип данных, и третий тип данных отличен от первого типа данных и второго типа данных. Например, третий элемент информации аутентификации личности может представлять собой третий тип биометрических данных.

Например, первый элемент информации аутентификации личности может представлять собой данные отпечатка пальца или пин-код, второй элемент информации аутентификации личности может представлять собой информацию записи голоса или данные голосового сообщения, и третий принятый элемент информации идентификации личности может представлять собой данные распознавания лица или распознавания глаза.

Благодаря назначению разных типов данных каждому уровню хранилища данных, можно обеспечить дополнительную защиту информации, хранящейся в самом внутреннем хранилище структурированных данных - хранилище данных третьего уровня в представленном примере.

В примерах по меньшей мере одно из множества хранилищ структурированных данных содержит данные аутентификации третьей стороны. Данные аутентификации третьей стороны могут идентифицировать защищенные архивы данных или веб-сайты третьей стороны, имена пользователей или подсказки имени пользователя, пароли или подсказки пароля, вопросы для восстановления пароля, ответы или подсказки или любую другую информацию, связанную с получением защищенной информации с сервера 106 третьей стороны.

В примерах данные аутентификации третьей стороны могут представлять собой пароль.

В примерах по меньшей мере одно хранилище данных из множества хранилищ структурированных данных может содержать по меньшей мере одно из: файла данных, числа или текстовой строки.

Например, по меньшей мере одно хранилище данных из множества хранилищ структурированных данных может содержать документы, включающие любую комбинацию текста, изображения, видео- или аудиоданных. По меньшей мере одно хранилище данных из множества хранилищ структурированных данных может дополнительно содержать данные любого другого типа, такие как число или текстовая строка.

Благодаря обеспечению возможности для пользователя сохранять любую комбинацию файлов данных, чисел или текстовых строк в любом из множества хранилищ данных, можно защитить данные или пароли к серверам третьей стороны, включая защищенные данные в хранилище структурированных данных.

В примерах по меньшей мере один элемент информации аутентификации личности из множества элементов информации аутентификации личности может быть принят в течение периода ожидания ввода данных пользователем.

Например, период ожидания ввода данных пользователем может быть установлен во время этапа настройки. Позже, когда пользователь пытается получить доступ к хранилищу данных, количество времени, которое требуется для предоставления информации аутентификации, может быть определено и сравнено с периодом ожидания ввода данных пользователем. Если для ввода информации аутентификации личности требуется слишком много времени, то пользователь может не пройти аутентификацию.

Например, если информация аутентификации личности включает рисунок блокировки экрана для смартфона, и пользователю, пытающемуся выполнить аутентификацию, требуется 5 секунд для ввода рисунка, но период ожидания ввода данных пользователем составляет всего 2 секунды, это может указывать на то, что последующий пользователь, пытающийся получить доступ к хранилищу данных, не является подлинным пользователем.

Благодаря предоставлению периода ожидания ввода данных пользователем, можно обеспечить возможность включения уровня владения в процесс аутентификации пользователя. Это может обеспечить более надежный процесс аутентификации.

В примерах способ 400 может продолжиться этапом 412. На этапе 412 может отображаться пользовательский интерфейс хранилища данных, содержащий защищенную информацию по меньшей мере из одного хранилища данных из множества хранилищ данных.

В примерах отображение пользовательского интерфейса хранилища данных может дополнительно включать отображение одной или нескольких пиктограмм, связанных с защищенной информацией, содержащейся в выбранном хранилище данных из множества хранилищ данных.

Например, на фиг. 9, 10 и 11 изображены примеры пользовательских интерфейсов 900, 1000 и 1100 хранилищ данных соответственно.

Как можно видеть, в пользовательском интерфейсе 900 хранилища данных могут отображаться пиктограммы 902, представляющие защищенную информацию, доступную в хранилище данных второго уровня.

После выбора пиктограммы 902 веб-сайта пользовательский интерфейс хранилища данных отображает пример отображения защищенной информации, связанной с выбранной пиктограммой 902 веб-сайта.

Например, пользовательский интерфейс 1000 хранилища данных отображает веб-сайт «uefa.com», имя пользователя alex321@yahoo.com и пароль « footbal16».

Пользовательские интерфейсы 900 и 1000 хранилищ данных могут обеспечит возможность для пользователя просматривать только ту защищенную информацию, которую пользователь желает видеть. Это может помешать другим просмотреть, например, другую защищенную информацию в общественных местах.

Третий пример предоставлен в пользовательском интерфейсе 1100 хранилища данных. Пользовательский интерфейс 1100 хранилища данных включает пиктограммы 1102, отображаемые рядом с веб-сайтами, именами пользователей и паролями. Это может позволить пользователю с одного взгляда увидеть всю информацию в хранилище данных.

Благодаря обеспечению возможности для пользователя определения, какая защищенная информация хранится в каждом хранилище данных, обеспечению простого и безопасного доступа к этой информации и обеспечению возможности для пользователя просмотра всей защищенной информации одним взглядом в пользовательском интерфейсе хранилища данных, пользователь может чувствовать, что его защищенная информация находится под контролем.

В примерах способ 400 может дополнительно включать этапы способа 600. Способ 600 может включать этап 602. Для ранее сохраненной защищенной информации может быть принят запрос 602 на изменение хранилища данных, при этом запрос на изменение хранилища данных содержит новое хранилище данных. Запрос 602 на изменение хранилища данных представляет собой запрос на изменение хранилища данных, в котором сохранена ранее сохраненная защищенная информация.

В примерах пользовательский интерфейс хранилища данных может предоставить пользователю простой способ формировать запрос 602 на изменение хранилища данных. Например, пользовательский интерфейс 1000 хранилища данных изображает селектор 1002 уровня хранилища данных. Пользователь может определить, что ранее сохраненная информация, относящаяся к входу на веб-сайт Союза европейских футбольных ассоциаций (UEFA), должна быть сохранена в новом хранилище данных, или хранилище 502 данных первого уровня. После внесения изменений с помощью селектора 1002 уровня хранилища данных пользователь может сохранить их, нажав кнопку 1004 сохранения, чтобы сформировать запрос 602 на изменение хранилища данных.

Способ 600 может дополнительно включать этап 604. На этапе 604 ранее сохраненная защищенная информация может быть связана с новым хранилищем данных.

Запрос 602 на изменение хранилища данных позволяет пользователю контролировать свои данные. Он может изменить хранилище данных и соответствующую аутентификацию, необходимую для доступа к ранее сохраненной защищенной информации.

Способ 600 может дополнительно включать этап 606. На этапе 606 может быть принят файл изображения регистрации на веб-сайте.

Файл 606 изображения регистрации на веб-сайте представляет собой изображение веб-сайта, на котором пользователь регистрируется для получения безопасного доступа или перенастраивает конфигурацию своего безопасного доступа. Например, файл 606 изображения регистрации на веб-сайте может представлять собой снимок экрана пользователя, регистрирующегося для присоединения.

В примерах файл 606 регистрации на веб-сайте может представлять собой снимок экрана.

Способ 600 может дополнительно включать этап 608. На этапе 608 в файле изображения регистрации на веб-сайте может быть распознан текст, включающий информацию, связанную с регистрацией. Например, текст может быть распознан с использованием оптического распознавания символов или любого другого протокола, известного специалистам в данной области техники.

В примерах защищенная информация может представлять собой по меньшей мере одно из: домена веб-сайта, фирменного наименования, имени пользователя, пароля, подсказки пароля, ключа к паролю, вопроса для сброса пароля, пиктограммы или ответа для сброса пароля.

Способ 600 может дополнительно включать этап 610. На этапе 610 защищенная информация может быть связана с выбранным хранилищем данных из множества хранилищ данных, доступ к которым был разрешен. Выбранное хранилище данных может быть определено пользователем.

Это может позволить пользователю вводить информацию в хранилище данных без необходимости ее повторного набора. Это может обеспечить большую точность информации, которая будет храниться в хранилище данных.

Способ 600 может дополнительно включать этап 612. На этапе 612 может отображаться пользовательский интерфейс обновления хранилища данных, содержащий защищенную информацию из выбранного защищенного хранилища из множества хранилищ данных.

Способ 600 может дополнительно включать этап 614. На этапе 614 обновленная защищенная информация от пользователя может быть принята с пользовательского интерфейса обновления хранилища данных. Например, пользовательский интерфейс обновления хранилища данных может позволить пользователю редактировать защищенную информацию.

Способ 600 может дополнительно включать этап 616. На этапе 616 обновленная защищенная информация может быть связана с выбранным хранилищем данных.

На этапах 612, 614 и 616 может быть обеспечена возможность для пользователя обновления информации, хранящейся в хранилище данных.

В примерах этапы способов 400 и 600 могут исполняться в клиентском приложении 302. Однако в дополнительных примерах этапы способов 400 и 600 могут исполняться в клиентском приложении 302 и сервере 304 конфигурации.

Например, на фиг. 12 изображена система 1200. Система 1200 содержит клиентское приложение 302 и сервер 304 конфигурации.

В примерах по меньшей мере один из множества элементов информации аутентификации личности может быть принят с клиентского устройства. Например, из клиентского приложения 302 в приложение 304 сервера конфигурации может быть отправлено сообщение 1202, содержащее информацию аутентификации личности, принятую от пользователя.

В примерах по меньшей мере один элемент информации аутентификации личности из множества элементов информации аутентификации личности может быть отправлен на сервер, и с сервера может быть принято подтверждение информации аутентификации личности. Подтверждение информации аутентификации личности это сообщение,

подтверждающее, что информация аутентификации личности аутентифицирует пользователя. Например, сообщение 1204 может быть отправлено из приложения 304 сервера в клиентское приложение 302.

На фиг. 7 изображен еще один вариант осуществления способа 700 приложения. Способ 700 может использоваться для настройки доступа к хранилищу структурированных данных. Способ 700 начинается с этапа 702. На этапе 702 принимается первый элемент информации конфигурации аутентификации личности.

Первый элемент информации конфигурации аутентификации личности это информация, принятая при настройке пользователем доступа к хранилищу данных. Например, если хранилище данных первого уровня потребует информацию аутентификации личности отпечатка пальца, первый элемент 702 информации конфигурации аутентификации личности представляет собой исходные данные отпечатка пальца.

Способ 700 продолжается этапом 704. На этапе 704 первый элемент сохраненных данных аутентификации на основе первого элемента 702 информации конфигурации аутентификации личности сохраняется в профиле пользователя. Сохраненные данные аутентификации - это то, что будет использоваться для аутентификации позже принятой информации аутентификации личности.

В примерах, например, если информация аутентификации представляет собой пароль, первый элемент сохраненных данных аутентификации может быть таким же, как первый элемент информации конфигурации аутентификации личности.

Однако в дополнительных примерах первый элемент сохраненных данных аутентификации может отличаться от первого элемента информации конфигурации аутентификации личности. Например, если первый элемент 702 информации конфигурации аутентификации личности представляет собой изображение, такое как изображение отпечатка пальца, первый элемент сохраненных данных аутентификации может включать один или несколько признаков, полученных из изображения отпечатка пальца. В качестве альтернативы первый элемент 702 информации конфигурации аутентификации личности может представлять собой хеш-код изображения.

Профиль пользователя содержит сохраненные данные аутентификации, которые могут использоваться для аутентификации пользователя.

Способ 700 продолжается этапом 706. На этапе 706 принимается второй элемент информации конфигурации аутентификации личности.

Способ 700 продолжается этапом 708. На этапе 708 второй элемент сохраненных данных аутентификации на основе второго элемента информации конфигурации аутентификации личности сохраняется в профиле пользователя. Аутентификация первого элемента информации аутентификации личности из множества элементов информации аутентификации для предоставления доступа к хранилищу данных первого уровня из множества хранилищ структурированных данных включает использование первого элемента сохраненных данных аутентификации, и аутентификация второго элемента информации аутентификации личности из множества элементов информации аутентификации для предоставления доступа к хранилищу данных второго уровня из множества хранилищ структурированных данных включает использование второго элемента сохраненных данных аутентификации после аутентификации первого элемента информации аутентификации личности.

Благодаря обеспечению возможности для пользователя сохранения данных аутентификации личности в профиле пользователя, можно настроить хранилище 500 структурированных данных так, чтобы оно обладало теми же преимуществами, которые обсуждались со ссылками на фиг. 4, 5 и 6.

В примерах способ 700 может включать дополнительные этапы. Например, способ 700 может включать этап 710. На этапе 710 может быть принят третий элемент информации конфигурации аутентификации личности.

Способ 700 может дополнительно включать этап 712. На этапе 712 третий элемент информации конфигурации аутентификации личности может быть сохранен в качестве третьего элемент сохраненных данных аутентификации могут быть сохранены в профиле пользователя. Аутентификация третьего элемента информации аутентификации личности из множества элементов информации аутентификации для предоставления доступа к хранилищу данных третьего уровня из множества хранилищ структурированных данных может включать использование третьего элемента сохраненных данных аутентификации после аутентификации первого элемента информации аутентификации личности и второго элемента информации аутентификации личности.

В примерах способ 700 может включать дополнительные этапы. Например, способ 700 может включать любой из этапов способа 800.

В примерах способ 800 может включать этапы 802 и 804. На этапе 802 может быть принят первый элемент защищенной информации.

На этапе 804 первый элемент защищенной информации может быть связан с альфа-хранилищем данных из множества хранилищ данных. Например, альфа-хранилище данных может представлять собой хранилище 502 данных первого уровня, хранилище 504 данных второго уровня или хранилище 506 данных третьего уровня.

В примерах способ 800 может включать этапы 806 и 808. На этапе 806 может быть принят второй элемент защищенной информации.

На этапе 808 второй элемент защищенной информации может быть связан с бета-хранилищем данных из множества хранилищ данных. Например, бета-хранилище данных может представлять собой хранилище 502 данных первого уровня, хранилище 504 данных второго уровня или хранилище 506 данных третьего уровня.

В примерах альфа-информация аутентификации личности из множества элементов информации аутентификации личности может представлять собой первый элемент данных биометрического типа.

В примерах бета-информация аутентификации личности из множества элементов информации аутентификации личности может представлять собой второй элемент данных биометрического типа, который отличен от первого элемента данных биометрического типа.

В примерах гамма-информация из множества элементов информации аутентификации личности может представлять собой третий тип данных, при этом третий тип данных может отличаться от первого типа данных и второго типа данных.

В примерах по меньшей мере одно из множества хранилищ структурированных данных может содержать данные аутентификации третьей стороны.

В примерах данные аутентификации третьей стороны могут представлять собой пароль.

В примерах по меньшей мере одно хранилище данных из множества хранилищ структурированных данных может содержать по меньшей мере одно из: файла данных, числа или текстовой строки.

В примерах множество элементов информации аутентификации личности могут представлять собой по меньшей мере одно из: данных отпечатка пальца, пин-кода, информации записи голоса, данных голосового сообщения, информации об изображении лица, информации об изображении радужной оболочки глаза или информации об изображении сетчатки глаза.

В примерах способ 700 может дополнительно включать этапы 606, 608 и 610 способа 600.

В примерах прием по меньшей мере одного из первого элемента информации подтверждения аутентификации личности, второго элемента информации подтверждения аутентификации личности или третьего элемента информации подтверждения аутентификации личности может дополнительно включать этапы 810 и 812 способа 800.

На этапе 810 может быть определен период ожидания ввода данных пользователем.

На этапе 812 период ожидания ввода данных пользователем может быть сохранен с помощью профиля пользователя.

Благодаря предоставлению структурированного доступа к защищенной информации в хранилищах структурированных данных, можно предоставить безопасный доступ к информации различных уровней конфиденциальности, позволяя пользователю чувствовать, что его информация защищена и что он контролирует то, где она хранится.

Несмотря на то, что настоящее изобретение было проиллюстрировано с помощью описания его вариантов осуществления, и несмотря на то, что варианты осуществления были описаны достаточно подробно, со стороны заявителя отсутствует намерение ограничить или каким-либо образом установить пределы объема прилагаемой формулы изобретения данными подробностями. Специалисты в данной области техники без труда обнаружат дополнительные преимущества и модификации. Следовательно, изобретение в его более широких аспектах не ограничивается конкретными подробностями, типичным устройством и способом, а также показанными и описанными иллюстративными примерами. Соответственно, можно отойти от данных подробностей без отступления от идеи или замысла общей изобретательской концепции заявителя.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ АУТЕНТИФИКАЦИИ БЕЗ ДУБЛИРОВАНИЯ УЧЕТНЫХ ДАННЫХ ПОЛЬЗОВАТЕЛЕЙ, ПРИНАДЛЕЖАЩИХ К РАЗЛИЧНЫМ ОРГАНИЗАЦИЯМ | 2008 |

|

RU2507702C2 |

| МУЛЬТИТУННЕЛЬНЫЙ АДАПТЕР ВИРТУАЛЬНОЙ КОМПЬЮТЕРНОЙ СЕТИ | 2015 |

|

RU2675147C1 |

| ИНФРАСТРУКТУРА ВЕРИФИКАЦИИ БИОМЕТРИЧЕСКИХ УЧЕТНЫХ ДАННЫХ | 2007 |

|

RU2434340C2 |

| ДОВЕРЕННЫЙ АДМИНИСТРАТОР ДОСТОВЕРНОСТИ (TIM) | 2010 |

|

RU2523304C2 |

| КОМПЛЕКС ТЕРМИНАЛ-СЕРВЕР ДЛЯ ВЕРИФИКАЦИИ ДАННЫХ В СВЯЗИ С ПРЕДОСТАВЛЕНИЕМ ФИНАНСОВОГО ПРОДУКТА БАНКА | 2018 |

|

RU2706172C1 |

| Способ сеансовой аутентификации пользователей по изображениям их лиц | 2024 |

|

RU2830390C1 |

| СИСТЕМА БЕЗОПАСНОСТИ | 2014 |

|

RU2615111C1 |

| СИСТЕМА И СПОСОБ ДЛЯ МНОГОФАКТОРНОЙ АУТЕНТИФИКАЦИИ ЛИЧНОСТИ НА ОСНОВЕ БЛОКЧЕЙНА | 2016 |

|

RU2667801C1 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ЗАЩИТЫ СЕТЕВЫХ УСТРОЙСТВ | 2015 |

|

RU2675055C2 |

| СИСТЕМЫ И СПОСОБЫ ПЕРСОНАЛЬНОЙ ИДЕНТИФИКАЦИИ И ВЕРИФИКАЦИИ | 2015 |

|

RU2747947C2 |

Изобретение относится к средствам для предоставления доступа к множеству хранилищ структурированных данных на основе множества элементов информации аутентификации личности. Технический результат заключается в повышении безопасности при осуществлении доступа к данным. Принимается первый элемент информации аутентификации личности. После аутентификации первого элемента информации аутентификации личности предоставляется доступ к хранилищу данных первого уровня. Принимается второй элемент информации аутентификации личности, и после аутентификации второго элемента информации аутентификации личности, а также после аутентификации первого элемента информации аутентификации личности предоставляется доступ к хранилищу данных второго уровня. 6 н. и 27 з.п. ф-лы, 12 ил.

1. Способ предоставления доступа к множеству хранилищ структурированных данных на основе множества элементов информации аутентификации личности, при этом способ включает:

прием первого элемента информации аутентификации личности из множества элементов информации аутентификации личности от пользователя,

после аутентификации первого элемента информации аутентификации личности – предоставление пользователю доступа к хранилищу данных первого уровня из множества хранилищ структурированных данных, при этом хранилище данных первого уровня хранит множество пар имя пользователя/пароль, каждая из которых предназначена для получения доступа к одному из множества серверов,

после предоставления пользователю доступа к хранилищу данных первого уровня – извлечение пользователем одной из пар имя пользователя/пароль из хранилища данных первого уровня и получение доступа к серверу с использованием этой пары имя пользователя/пароль;

прием второго элемента информации аутентификации личности из множества элементов информации аутентификации личности от пользователя; и

после аутентификации второго элемента информации аутентификации личности и после аутентификации первого элемента информации аутентификации личности – предоставление пользователю доступа к хранилищу данных второго уровня из множества хранилищ структурированных данных, при этом хранилище данных второго уровня хранит множество пар имя пользователя/пароль, каждая из которых предназначена для получения доступа к одному из множества серверов;

после предоставления пользователю доступа к хранилищу данных второго уровня – извлечение пользователем одной из пар имя пользователя/пароль из хранилища данных второго уровня и получение доступа к серверу с использованием этой пары имя пользователя/пароль;

прием третьего элемента информации аутентификации личности из множества элементов информации аутентификации личности от пользователя; и

после аутентификации третьего элемента информации аутентификации личности и после аутентификации первого элемента информации аутентификации личности и второго элемента информации аутентификации личности – предоставление пользователю доступа к хранилищу данных третьего уровня из множества хранилищ структурированных данных, при этом хранилище данных третьего уровня хранит множество пар имя пользователя/пароль, каждая из которых предназначена для получения доступа к одному из множества серверов;

после предоставления пользователю доступа к хранилищу данных третьего уровня – извлечение пользователем одной из пар имя пользователя/пароль из хранилища данных третьего уровня и получение доступа к серверу с использованием этой пары имя пользователя/пароль;

при этом первый, второй и третий элементы информации аутентификации являются элементами информации аутентификации разного типа.

2. Способ по п. 1, отличающийся тем, что альфа-информация аутентификации личности из множества элементов информации аутентификации личности представляет собой первый элемент данных биометрического типа.

3. Способ по п. 2, отличающийся тем, что бета-информация аутентификации личности из множества элементов информации аутентификации личности представляет собой второй элемент данных биометрического типа, который отличен от первого элемента данных биометрического типа.

4. Способ по п. 3, отличающийся тем, что гамма-информация аутентификации личности из множества элементов информации аутентификации личности представляет собой третий тип данных, при этом третий тип данных отличен от первого типа данных и второго типа данных.

5. Способ по любому из предыдущих пунктов, отличающийся тем, что по меньшей мере одно из множества хранилищ структурированных данных содержит данные аутентификации третьей стороны.

6. Способ по п. 5, отличающийся тем, что данные аутентификации третьей стороны представляют собой пароль.

7. Способ по любому из предыдущих пунктов, отличающийся тем, что по меньшей мере одно хранилище данных из множества хранилищ структурированных данных содержит по меньшей мере одно из: файла данных, числа или текстовой строки.

8. Способ по любому из предыдущих пунктов, отличающийся тем, что множество элементов информации аутентификации личности представляют собой по меньшей мере одно из: данных отпечатка пальца, пин-кода, информации записи голоса, данных голосового сообщения, информации об изображении лица, информации об изображении радужной оболочки глаза или информации об изображении сетчатки глаза.

9. Способ по любому из предыдущих пунктов, отличающийся тем, что дополнительно включает:

отображение пользовательского интерфейса хранилища данных, содержащего защищенную информацию из по меньшей мере одного хранилища данных из множества хранилищ данных.

10. Способ по п. 9, отличающийся тем, что отображение пользовательского интерфейса хранилища данных дополнительно включает отображение одной или нескольких пиктограмм, связанных с защищенной информацией, содержащейся в выбранном хранилище данных из множества хранилищ данных.

11. Способ по любому из предыдущих пунктов, отличающийся тем, что дополнительно включает:

прием запроса на изменение хранилища данных для ранее сохраненной защищенной информации, при этом запрос на изменение хранилища данных содержит новое хранилище данных, и

связывание ранее сохраненной защищенной информации с новым хранилищем данных.

12. Способ по любому из предыдущих пунктов, отличающийся тем, что дополнительно включает:

прием файла изображения регистрации на веб-сайте,

распознавание текста в файле изображения регистрации на веб-сайте, содержащем информацию, связанную с регистрацией, и

связывание защищенной информации с выбранным хранилищем данных из множества хранилищ данных, доступ к которым был разрешен.

13. Способ по п. 12, отличающийся тем, что информация, связанная с регистрацией, представляет собой по меньшей мере одно из: домена веб-сайта, фирменного наименования, имени пользователя, пароля, подсказки пароля, ключа к паролю, вопроса для сброса, пиктограммы или ответа для сброса.

14. Способ по любому из предыдущих пунктов, отличающийся тем, что дополнительно включает:

отображение пользовательского интерфейса обновления хранилища данных, содержащего защищенную информацию из выбранного хранилища данных из множества хранилищ данных,

прием обновленной защищенной информации от пользователя и

связывание обновленной защищенной информации с выбранным хранилищем данных.

15. Способ по любому из предыдущих пунктов, отличающийся тем, что прием по меньшей мере одного из множества элементов информации аутентификации личности дополнительно включает:

прием по меньшей мере одного из множества элементов информации аутентификации личности с клиентского устройства.

16. Способ по любому из предыдущих пунктов, отличающийся тем, что аутентификация первого элемента информации аутентификации личности или аутентификация второго элемента информации аутентификации личности дополнительно включает:

отправку по меньшей мере одного элемента информации аутентификации личности из множества элементов информации аутентификации личности на сервер и

прием подтверждения информации аутентификации личности с сервера.

17. Система защиты структурированных данных, выполненная с возможностью осуществления способа по любому из предыдущих пунктов.

18. Электронно-читаемый носитель данных, содержащий инструкции для исполнения способа по любому из пп. 1-16.

19. Способ настройки доступа к хранилищу структурированных данных, включающий:

прием первого элемента информации конфигурации аутентификации личности,

сохранение первого элемента сохраненных данных аутентификации на основе первого элемента информации конфигурации аутентификации личности в профиле пользователя,

прием второго элемента информации конфигурации аутентификации личности и

сохранение второго элемента сохраненных данных аутентификации на основе второго элемента информации конфигурации аутентификации личности в профиле пользователя,

прием третьего элемента информации конфигурации аутентификации личности и

сохранение третьего элемента информации конфигурации аутентификации личности как третьего элемента сохраненных данных аутентификации в профиле пользователя;

при этом аутентификация первого элемента информации аутентификации личности из множества элементов информации аутентификации для предоставления доступа к хранилищу данных первого уровня из множества хранилищ структурированных данных включает использование первого элемента сохраненных данных аутентификации, аутентификация второго элемента информации аутентификации личности из множества элементов информации аутентификации для предоставления доступа к хранилищу данных второго уровня из множества хранилищ структурированных данных включает использование второго элемента сохраненных данных аутентификации после аутентификации первого элемента информации аутентификации личности,

аутентификация третьего элемента информации аутентификации личности из множества элементов информации аутентификации для предоставления доступа к хранилищу данных третьего уровня из множества хранилищ структурированных данных включает использование третьего элемента сохраненных данных аутентификации после аутентификации первого элемента информации аутентификации личности и второго элемента информации аутентификации личности,

каждое из хранилищ данных первого, второго и третьего уровня хранит множество пар имя пользователя/пароль, каждая из которых предназначена для получения доступа к одному из множества серверов,

после предоставления пользователю доступа к каждому из хранилищ данных первого второго и третьего уровня – извлечение пользователем одной из пар имя пользователя/пароль из хранилища данных соответствующего уровня и получение доступа к связанному серверу с использованием этой пары имя пользователя/пароль, и

первый, второй и третий элементы информации аутентификации являются элементами информации аутентификации разного типа.

20. Способ по п. 19, отличающийся тем, что дополнительно включает:

прием первого элемента защищенной информации и

связывание первого элемента защищенной информации с альфа-хранилищем данных из множества хранилищ данных.

21. Способ по любому из пп. 19, 20, отличающийся тем, что дополнительно включает:

прием второго элемента защищенной информации и

связывание второго элемента защищенной информации с бета-хранилищем данных из множества хранилищ данных.

22. Способ по любому из пп. 19-21, отличающийся тем, что альфа-информация аутентификации личности из множества элементов информации аутентификации личности представляет собой первый элемент данных биометрического типа.

23. Способ по любому из пп. 19-22, отличающийся тем, что бета-информация аутентификации личности из множества элементов информации аутентификации личности представляет собой второй элемент данных биометрического типа, который отличен от первого элемента данных биометрического типа.

24. Способ по любому из пп. 19-23, отличающийся тем, что гамма-информация аутентификации личности из множества элементов информации аутентификации личности представляет собой третий тип данных, при этом третий тип данных отличен от первого типа данных и второго типа данных.

25. Способ по любому из пп. 19-24, отличающийся тем, что по меньшей мере одно из множества хранилищ структурированных данных содержит данные аутентификации третьей стороны.

26. Способ по п. 25, отличающийся тем, что данные аутентификации третьей стороны представляют собой пароль.

27. Способ по любому из пп. 19-26, отличающийся тем, что по меньшей мере одно хранилище данных из множества хранилищ структурированных данных содержит по меньшей мере одно из: файла данных, числа или текстовой строки.

28. Способ по любому из пп. 19-27, отличающийся тем, что множество элементов информации аутентификации личности представляют собой по меньшей мере одно из: данных отпечатка пальца, пин-кода, информации записи голоса, данных голосового сообщения, информации об изображении лица, информации об изображении радужной оболочки глаза или информации об изображении сетчатки глаза.

29. Способ по любому из пп. 19-28, отличающийся тем, что дополнительно включает:

прием файла изображения регистрации на веб-сайте,

распознавание текста в файле изображения регистрации на веб-сайте, содержащем информацию, связанную с регистрацией, при этом информация, связанная с регистрацией, представляет собой по меньшей мере одно из: домена веб-сайта, фирменного наименования, имени пользователя, пароля, запроса пароля, ключа к паролю, вопроса для сброса, пиктограммы или ответа для сброса, и

связывание защищенной информации с выбранным хранилищем данных из множества хранилищ данных, доступ к которым был разрешен.

30. Способ по любому из пп. 19-29, отличающийся тем, что прием по меньшей мере одного из первого элемента информации подтверждения аутентификации личности, второго элемента информации подтверждения аутентификации личности или третьего элемента информации подтверждения аутентификации личности дополнительно включает:

определение периода ожидания ввода данных пользователем и

сохранение периода ожидания ввода данных пользователем с помощью профиля пользователя.

31. Способ по любому из пп. 19-30, отличающийся тем, что дополнительно включает:

прием запроса на изменение хранилища данных для ранее сохраненной защищенной информации, при этом запрос на изменение хранилища данных содержит новое хранилище данных, и

связывание ранее сохраненной защищенной информации с новым хранилищем данных.

32. Система, выполненная с возможностью настройки системы защиты структурированных данных посредством способа по любому из пп. 19-31.

33. Электронно-читаемый носитель данных, содержащий инструкции для исполнения способа по любому из пп. 19-31.

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Способ получения неразъемного соединения | 1979 |

|

SU935221A1 |

| СПОСОБ АУТЕНТИФИКАЦИИ БЕЗ ДУБЛИРОВАНИЯ УЧЕТНЫХ ДАННЫХ ПОЛЬЗОВАТЕЛЕЙ, ПРИНАДЛЕЖАЩИХ К РАЗЛИЧНЫМ ОРГАНИЗАЦИЯМ | 2008 |

|

RU2507702C2 |

Авторы

Даты

2021-07-08—Публикация

2017-07-11—Подача