Изобретение относится к области вычислительной техники и может быть использовано для защиты информации, не содержащей сведений, составляющих государственную тайну.

Известен «Способ сборки светоизлучающего трехмерного электронного модуля» [CN102595788 (A), H01L 33/64, 18.07.2012], включающий, монтаж на поверхности планарной металлической платы электронных компонентов, размещение планарной платы на радиаторе, поверхность которого имеет форму полусферы, сгибание планарной платы до получения трехмерной сферической формы и закрепление ее на поверхности радиатора.

Недостатком этого способа является отсутствие возможности создания защищенного универсального трехмерного электронного модуля, компоненты которого размещены в полости модуля.

Наиболее близким к заявляемому является «СПОСОБ СОЗДАНИЯ ТЕЛЕКОММУНИКАЦИОННЫХ УСТРОЙСТВ НА ОСНОВЕ РАДИОТЕЛЕФОННОГО ЯДРА, РАДИОТЕЛЕФОННОЕ ЯДРО И ТЕЛЕКОММУНИКАЦИОННЫЕ УСТРОЙСТВА, СОЗДАННЫЕ В СООТВЕТСТВИИ С ДАННЫМ СПОСОБОМ (ВАРИАНТЫ)» [РФ №2214692 С2, Н04М 1/72, 20.10.2003], обеспечивающий передачу информации между абонентами на основе радиотелефонного ядра и модуля расширения, заключающийся в том, что выбирают радиотелефонное ядро, размещенное в самостоятельном корпусе и выполненное с возможностью самостоятельного функционирования при поддержании, по меньшей мере, односторонней радиосвязи, с базовой станцией, при этом по содержанию блоков радиотелефонное ядро может быть либо минимальное, включающее контроллер ядра, радиомодуль ядра, антенну, клавиатуру, блок электропитания, контакты цепи микрофона, микрофон, контакты цепи динамического телефона ядра, контакты цепи управления, либо максимальное, дополнительно к вышеперечисленным блокам включающее звонок, контакты цепи звонка, дисплей, либо промежуточное между ними, затем выбирают модуль расширения, с рядом дополнительных функций, либо минимальный по содержанию блоков, включающий динамический телефон, контакты цепи динамического телефона, либо максимальный по содержанию блоков, включающий дополнительно к вышеперечисленным блокам контроллер, контакт цепи управления модулем, виброзвонок, контакты цепи виброзвонка, микрофон модуля, контакты цепи микрофона модуля, усилитель модуля, громкоговоритель модуля, дополнительную клавиатуру, видеокамеру, дисплей модуля, контакты модуля цепи датчика, контакты модуля цепи исполнительного устройства, контакты модуля цепи компьютера, блок электропитания модуля, либо промежуточный между ними, и присоединяют к радиотелефонному ядру с образованием телекоммуникационного устройства посредством контактов цепей, имеющихся как у радиотелефонного ядра, так и у модуля расширения. Радиотелефонное ядро, размещенное в корпусе и выполненное с возможностью самостоятельного функционирования при поддержании, по меньшей мере, односторонней радиосвязи с базовой станцией, либо минимальное по содержанию блоков, включающее контроллер ядра, радиомодуль ядра, антенну, клавиатуру, блок электропитания, контакты цепи микрофона, микрофон, контакты цепи динамического телефона ядра, контакты цепи управления, при этом к 1-му входу - выходу контроллера ядра присоединен 1-й вход-выход радиомодуля ядра, к 1-му входу контроллера ядра присоединена клавиатура, ко второму входу контроллера ядра присоединен микрофон и выходы контактов цепи микрофона, вход питания контроллера ядра присоединен к 1-му выходу блока электропитания, ко 2-му выходу блока электропитания присоединен вход питания радиомодуля ядра, 2-й вход-выход радиомодуля ядра присоединен к входу-выходу антенны, 3-й выход контроллера ядра присоединен к входу контактов цепи динамического телефона ядра, либо максимальное по содержанию блоков, дополнительно к перечисленным блокам включающее звонок, контакты цепи звонка, дисплей, либо промежуточное между ними по содержанию блоков, при этом 1-й выход контроллера ядра присоединен к звонку, 2-й выход контроллера ядра присоединен к дисплею.

Недостатком способа является отсутствие возможности создания средства криптографической защиты информации (СКЗИ).

Техническим результатом является расширение функциональных возможностей за счет обеспечения создания средства криптографической защиты информации.

Технический результат достигается тем, что в «Способ создания и сопровождения средства криптографической защиты информации», содержащее корпус, дополнительно реализуется тем, что средство исполняется в виде моноблока в одном закрытом корпусе, где все структурные элементы средства взаимодействуют между собой по каналам, физически размещенным внутри корпуса и не выходящим за пределы корпуса, внутри корпуса в отдельном изолированном отсеке корпуса на плате, предназначенной для выполнения криптографических преобразований, размещают контроллер, подключенный к устройству чтения/записи ключевых документов, контроллер разъема для обеспечения подключения внешнего терминала управления, контроллер, обеспечивающий подключение индикаторов, контроллер управления платы, предназначенной для выполнения криптографических преобразований, батарею, два элемента выполнения криптографических функций и криптографических преобразований и элемент сравнения результатов выполнения криптографических функций и криптографических преобразований, внутри корпуса в отдельном изолированном отсеке корпуса на интерфейсной плате размещают m контроллеров, где m=1, 2, 3, m устройств чтения/записи данных, n контроллеров, где n=1, 2, 3, n разъемов для подключения внешних устройств, контроллер управления интерфейсной платы, устройство чтения/записи ключевых документов, разъем для обеспечения подключения внешнего терминала управления, индикаторы размещены в корпусе за пределами платы, предназначенной для выполнения криптографических преобразований, m устройств чтения/записи данных и n разъемов для подключения внешних устройств размещены в корпусе за пределами интерфейсной платы, с внешней стороны моноблока размещают шторку, контроллер наличия и положения шторки размещают на плате, предназначенной для выполнения криптографических преобразований, причем сопровождение СКЗИ включает в себя первичную загрузку в СКЗИ ключевой информации и ключей, в том числе, ключа для шифрования выгружаемой из СКЗИ информации.

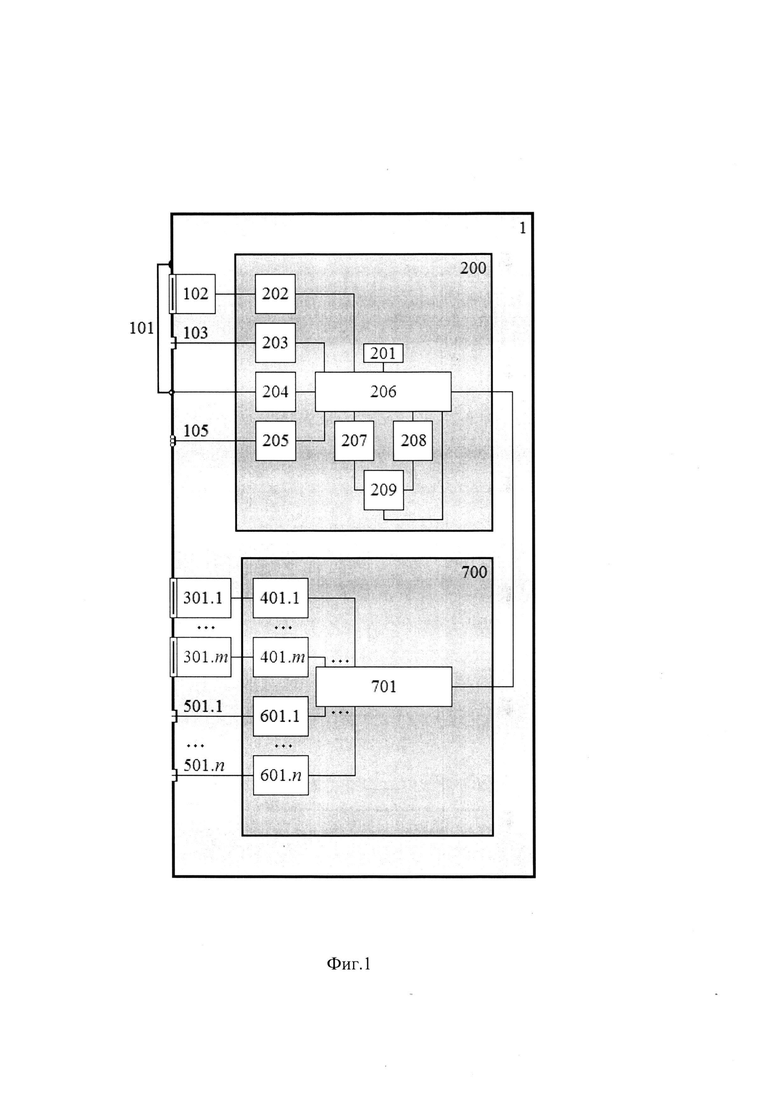

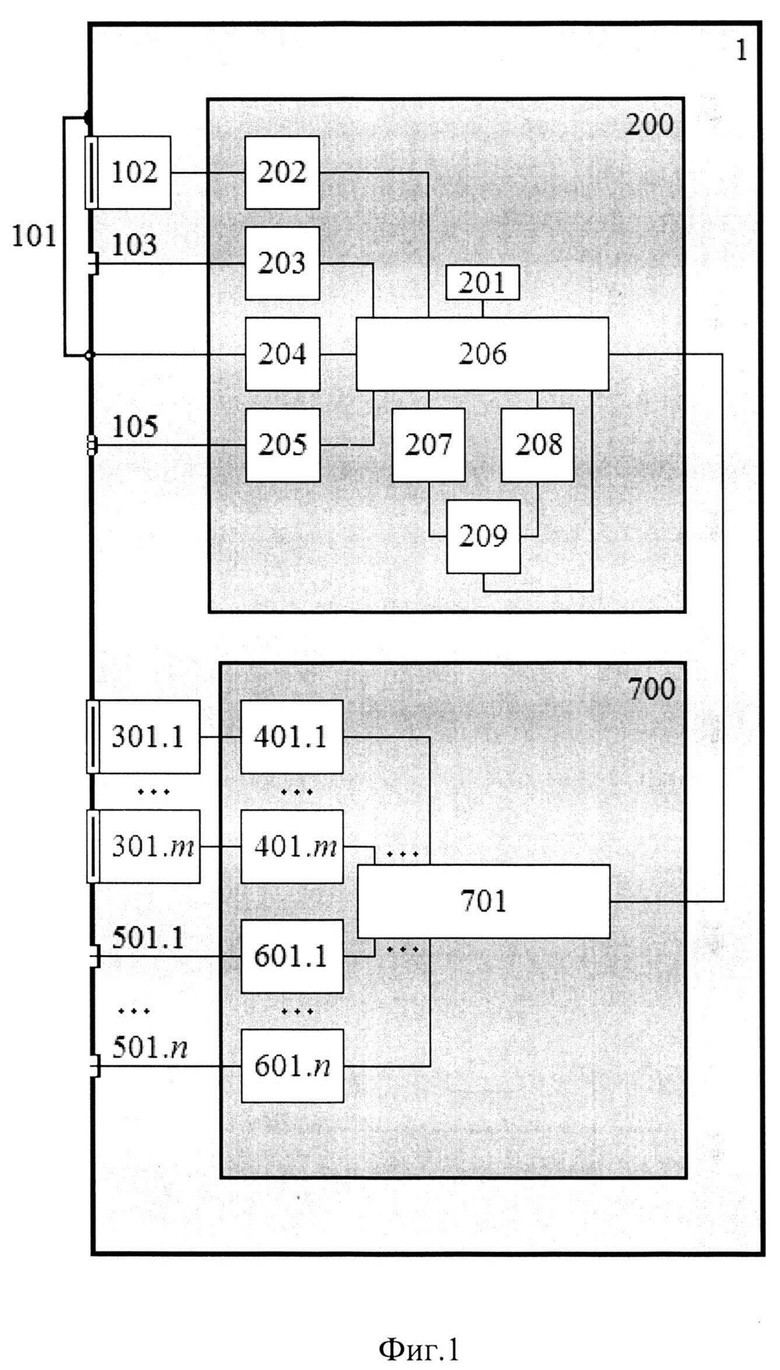

На фиг. 1 представлена блок-схема реализации способа.

Способ создания и сопровождения средства криптографической защиты информации (фиг. 1) реализуется тем, что средство исполняется в виде моноблока 1 в одном закрытом корпусе, где все структурные элементы средства взаимодействуют между собой по каналам, физически размещенным внутри корпуса и не выходящим за пределы корпуса, внутри корпуса в отдельном изолированном отсеке корпуса на плате 200, предназначенной для выполнения криптографических преобразований, размещают контроллер 202, подключенный к устройству чтения/записи ключевых документов 102, контроллер 203 разъема для обеспечения подключения внешнего терминала управления 103, контроллер 205, обеспечивающий подключение индикаторов 105, контроллер 206 управления платы, предназначенной для выполнения криптографических преобразований, батарею 201, два элемента выполнения криптографических функций 207 и криптографических преобразований 208 и элемент сравнения результатов выполнения криптографических функций и криптографических преобразований 209, внутри корпуса в отдельном изолированном отсеке корпуса на интерфейсной плате 700 размещают m контроллеров 401.1, 401.m, где m=1, 2, 3, …, m устройств чтения/записи данных 301.1, …,301.m, n контроллеров 601.1, …, 601.n, где n=1, 2, 3, …, n разъемов для подключения внешних устройств 501.1, …, 501.n, контроллер 701 управления интерфейсной платы, устройство чтения/записи ключевых документов 102, разъем для обеспечения подключения внешнего терминала управления 103, индикаторы 105 размещены в корпусе за пределами платы 200, предназначенной для выполнения криптографических преобразований, m устройств чтения/записи данных 301.1, …, 301.m и n разъемов для подключения внешних устройств 501.1, …, 501n размещены в корпусе за пределами интерфейсной платы 700, с внешней стороны моноблока 1 размещают шторку 101, контроллер наличия и положения шторки 204 размещают на плате, предназначенной для выполнения криптографических преобразований, причем сопровождение СКЗИ включает в себя первичную загрузку в СКЗИ ключевой информации и ключей, в том числе, ключа для шифрования выгружаемой из СКЗИ информации.

Работа способа (Фиг. 1) заключается в реализации инженерно-технических решений, при которых СКЗИ управляется внешним терминалом управления. СКЗИ исполняется в виде моноблока, в котором вся защищаемая информация хранится, а все функции обработки защищаемой информации выполняются в отдельном структурном элементе СКЗИ. Вся защищаемая информация в СКЗИ загружается и выгружается из СКЗИ посредством устройства чтения/записи ключевых документов. Выполнение всех функций обработки защищаемой информации дублируется, наступление опасных для СКЗИ событий и возникновение опасных для СКЗИ ситуаций контролируются. Структурный элемент СКЗИ, контролирующий наступление опасных событий и возникновение опасных ситуаций и реагирующий на эти события и ситуации, питается отдельной батареей на случай отключения внешнего питания СКЗИ. Для физического доступа к использованию разъема для подключения внешнего терминала управления и разъема устройства чтения/записи ключевых документов используется шторка, наличие и положение которой контролируется отдельным структурным элементом СКЗИ.

Хранение в электронном виде ключей, ключевой информации, криптографически опасной информации, выполнение криптографических функций и криптографических преобразований осуществляется в структурных элементах СКЗИ, размещаемых на плате 200, предназначенной для выполнения криптографических преобразований.

Каждая криптографическая функция и каждое криптографическое преобразование выполняются дважды в двух отдельных независимых структурных элементах 207 и 208, размещаемых на плате 200, предназначенной для выполнения криптографических преобразований. В структурном элементе 209 платы 200, предназначенной для выполнения криптографических преобразований, осуществляется сравнение результатов независимого выполнения криптографической функции или криптографического преобразования.

Взаимодействие с терминалом управления, внешним по отношению к СКЗИ, осуществляется посредством соответствующих разъема 103 и контроллера 203, размещенного на плате 200, предназначенной для выполнения криптографических преобразований.

Внешний терминал управления осуществляет управление СКЗИ и сопровождение СКЗИ в местах эксплуатации.

Разъем 103 для подключения к СКЗИ внешнего терминала управления и разъем для размещения ключевого носителя в устройство 102 чтения/записи ключевых документов размещены в корпусе СКЗИ за шторкой 101. Шторка 101 закрывает разъем 103 для подключения к СКЗИ внешнего терминала управления и разъем для размещения ключевого носителя в устройство 102 чтения/записи ключевых документов все время, пока оба разъема не используются. Шторка 101 отрывает на время использования разъема 103 для подключения к СКЗИ внешнего терминала управления и/или разъема для размещения ключевого носителя в устройство 102 чтения/записи ключевых документов. Наличие и положение шторки контролируется контроллером 204 наличия и положения шторки, размешенном на плате 200, предназначенной для выполнения криптографических преобразований.

С помощью контроллера управления 206 плата 200, предназначенная для выполнения криптографических преобразований, взаимодействует с интерфейсной платой 700, в соответствии с назначением СКЗИ получая от интерфейсной платы 700 запросы на выполнение криптографических преобразований и отправляя в интерфейсную плату 700 результаты криптографических преобразований.

Контроллер 206 управления платы, предназначенной для выполнения криптографических преобразований, проверяет текущее состояние СКЗИ и посредством соответствующего контроллера 205 отображает результаты проверки текущего состояния СКЗИ на индикаторах 105.

В состав платы 200, предназначенной для выполнения криптографических преобразований, включена батарея 201, которая при отключении внешнего питания СКЗИ обеспечивает питанием контроллер 206 управления платы, предназначенной для выполнения криптографических преобразований, реализующий уничтожение ключевой и криптографически опасной информации в случае возникновения опасных ситуаций.

Взаимодействие СКЗИ с внешними устройствами, отличными от внешнего терминала управления, и с устройствами чтения/записи данных, отличных от устройства чтения/записи ключевых документов, выполняется в другом отдельном структурном элементе СКЗИ - интерфейсной плате 700, размещаемой в отдельном отсеке корпуса моноблока СКЗИ.

Интерфейсная плата 700 не хранит никакие ключи, никакую ключевую информацию, никакую криптографически опасную информацию, не выполняет никакие криптографические функции и никакие криптографические преобразования.

С помощью контроллера управления 701 интерфейсная плата 700, в соответствии с назначением СКЗИ, отправляет запросы на выполнение криптографических преобразований на плату 200, предназначенную для выполнения криптографических преобразований, и получает обратно результаты криптографических преобразований.

Интерфейсная плата 700 посредством соответствующих контроллеров 401.,1 …, 401.m, 601.1, …, 601.n осуществляет взаимодействие с внешними устройствами чтения/записи данных 301.1, …, 301.m и внешними устройствами, подключаемыми посредством разъемов 501.1, …, 501.n, и устройствами чтения/записи данных 301, 3m, с которыми необходимо взаимодействовать СКЗИ.

Сопровождение СКЗИ включает загрузку в СКЗИ ключей и ключевой информации до того, как СКЗИ будет передано в эксплуатацию.

Кроме того, сопровождение СКЗИ в месте эксплуатации включает загрузку ключей и ключевой информации, необходимой для реализации предназначения СКЗИ. Загрузку ключей и ключевой информации в месте эксплуатации СКЗИ выполняют с использованием устройства 102 чтения/записи ключевых документов.

Сопровождение СКЗИ в местах эксплуатации СКЗИ включает перенос ключей, ключевой информации и другой защищаемой информации из одного экземпляра СКЗИ, находящегося в эксплуатации, в другой экземпляр СКЗИ, находящийся в эксплуатации, причем сам перенос реализуется не путем обмена ключами, используемыми для шифрования переносимой информации между экземплярами СКЗИ, а с использованием трех ключевых носителей посредством устройства 102 чтения/записи ключевых документов каждого из двух СКЗИ.

Таким образом, «Способ создания и сопровождения средства криптографической защиты информации» обеспечивает расширение функциональных возможностей за счет обеспечения создания средства криптографической защиты информации.

| название | год | авторы | номер документа |

|---|---|---|---|

| Плата-переходник для установки в базовые устройства с процессорным модулем форм-фактора COM EXPRESS | 2024 |

|

RU2838350C1 |

| ТАХОГРАФ ЦИФРОВОЙ ЭЛЕКТРОННЫЙ | 2014 |

|

RU2591647C1 |

| Компактный аппаратный электронный носитель информации с многоуровневым регулированием доступа к отдельным разделам памяти | 2016 |

|

RU2635027C1 |

| ТАХОГРАФ ЦИФРОВОЙ ЭЛЕКТРОННЫЙ | 2014 |

|

RU2567700C1 |

| Криптомодуль с функцией контроля внешнего контура защиты | 2023 |

|

RU2825749C1 |

| Автоматизированное рабочее место, в виде доверенного сенсорного моноблока с поддержкой виртуальной реальности | 2024 |

|

RU2841479C1 |

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2017 |

|

RU2648942C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

Изобретение относится к области вычислительной техники и может быть использовано для защиты информации, не содержащей сведений, составляющих государственную тайну. Техническим результатом является реализация назначения заявленного решения, а именно обеспечение создания средства криптографической защиты информации (СКЗИ). Для этого СКЗИ управляется внешним терминалом управления. СКЗИ исполняется в виде моноблока, в котором вся защищаемая информация хранится, а все функции обработки защищаемой информации выполняются в отдельном структурном элементе СКЗИ. Вся защищаемая информация в СКЗИ загружается и выгружается из СКЗИ посредством устройства чтения/записи ключевых документов. Выполнение всех функций обработки защищаемой информации дублируется, наступление опасных для СКЗИ событий и возникновение опасных для СКЗИ ситуаций контролируются. Структурный элемент СКЗИ, контролирующий наступление опасных событий и возникновение опасных ситуаций и реагирующий на эти события и ситуации, питается отдельной батареей на случай отключения внешнего питания СКЗИ. Для физического доступа к использованию разъема для подключения внешнего терминала управления и разъема устройства чтения/записи ключевых документов используется шторка, наличие и положение которой контролируется отдельным структурным элементом СКЗИ. 1 ил.

Способ создания и сопровождения средства криптографической защиты информации, содержащий корпус, отличающийся тем, что в нем дополнительно реализуется исполнение средства в виде моноблока в одном закрытом корпусе, где все структурные элементы средства взаимодействуют между собой по каналам, физически размещенным внутри корпуса и не выходящим за пределы корпуса, внутри корпуса в отдельном изолированном отсеке корпуса на плате, предназначенной для выполнения криптографических преобразований, размещают контроллер, подключенный к устройству чтения/записи ключевых документов, контроллер разъема для обеспечения подключения внешнего терминала управления, контроллер, обеспечивающий подключение индикаторов, контроллер управления платы, предназначенной для выполнения криптографических преобразований, батарею, два элемента выполнения криптографических функций и криптографических преобразований и элемент сравнения результатов выполнения криптографических функций и криптографических преобразований, внутри корпуса в отдельном изолированном отсеке корпуса на интерфейсной плате размещают m контроллеров, где m=1, 2, 3, m устройств чтения/записи данных, n контроллеров, где n=1, 2, 3, n разъемов для подключения внешних устройств, контроллер управления интерфейсной платы, устройство чтения/записи ключевых документов, разъем для обеспечения подключения внешнего терминала управления, индикаторы размещены в корпусе за пределами платы, предназначенной для выполнения криптографических преобразований, m устройств чтения/записи данных и n разъемов для подключения внешних устройств размещены в корпусе за пределами интерфейсной платы, с внешней стороны моноблока размещают шторку, контроллер наличия и положения шторки размещают на плате, предназначенной для выполнения криптографических преобразований, причем сопровождение СКЗИ включает в себя первичную загрузку в СКЗИ ключевой информации и ключей, в том числе ключа для шифрования выгружаемой из СКЗИ информации.

| СПОСОБ СОЗДАНИЯ ТЕЛЕКОММУНИКАЦИОННЫХ УСТРОЙСТВ НА ОСНОВЕ РАДИОТЕЛЕФОННОГО ЯДРА, РАДИОТЕЛЕФОННОЕ ЯДРО И ТЕЛЕКОММУНИКАЦИОННЫЕ УСТРОЙСТВА, СОЗДАННЫЕ В СООТВЕТСТВИИ С ДАННЫМ СПОСОБОМ (ВАРИАНТЫ) | 2000 |

|

RU2214692C2 |

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Приспособление к люлечному конвейеру хлебопекарной печи для встряхивания люлек | 1945 |

|

SU68149A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

Авторы

Даты

2023-03-02—Публикация

2021-11-19—Подача