Настоящее изобретение в целом относится к передаче данных или сообщений по бортовой сети транспортного средства, а более конкретно относится к передаче данных или сообщений по бортовой сети транспортного средства посредством протокола связи SOME/IP.

В частности, изобретение относится к способу передачи данных или сообщений с использованием бортовой сети транспортного средства между по меньшей мере одним объектом, запрашивающим экземпляр услуги, и объектом, предлагающим экземпляр услуги, посредством протокола связи SOME/IP, согласно объему испрашиваемой правовой охраны.

SOME/IP, Масштабируемое сервис-ориентированное промежуточное программное обеспечение по IP, представляет собой протокол связи, разработанный для автомобильного сектора для передачи сообщений и сообщений по сети Ethernet, работающей на борту транспортного средства, между устройствами различных размеров, функций и операционных систем, например, от камер до телематических развлекательных и информационных устройств. Протокол SOME/IP обеспечивает сервис-ориентированную связь и основан на списке услуг, которые априори объявляются каждым приложением. Для каждого приложения существует так называемый "манифест", в котором указаны все предлагаемые услуги и услуги, к которым приложению требуется доступ. Услуга или данные, которые он предоставляет, могут быть доступны устройству, подключенному к бортовой сети связи транспортного средства, после событий, в которых предлагающее устройство циклически передает сообщения или когда происходит изменение статуса, или впоследствии на запросы или вызовы удаленных процедур на предлагающем устройстве, выполненные запрашивающим устройством.

Протокол SOME/IP основан на обеспечении серий данных в протокольных блоках данных (PDUs) в качестве информационного наполнения UDP или управляющего протокола передачи (TCP) сообщений, передаваемых по сети связи на основе интернет-протокола (IP).

В настоящее время протокол SOME/IP характеризуется недостатком безопасности при обмене информацией внутри транспортного средства, поэтому может случиться так, что внешние устройства могут получить доступ к бортовым средствам связи, и оттуда они могут перехватывать сообщения, получая доступ к информации, которой обмениваются два объекта, или отправляя ложные сообщения на адрес объекта-получателя, принимая на себя роль передающего объекта без того, чтобы объект-получатель был осведомлен о фальсифицированной передаче.

В документе "Характеристика манифеста Архитектуры открытых автомобильных систем AUTOSAR АР выпуска 17-10" от 17 октября 2017 года и статье J. Kreissl "Защита связи с использованием SOME/IP в адаптивной AUTOSAR" от 15 ноября 2017 года предлагается использовать протокол безопасности транспортного уровня (TLS) для формирования пакета данных SOME/IP-сообщений. Однако протокол TLS предназначен только для защиты одноадресных передач и специфичен для протокола передачи.

При передаче данных аутентификация означает процесс проверки личности субъекта/объекта. Вместо этого авторизация относится к правилам, которые определяют, что субъекту/объекту разрешаются действия. Эти две концепции самостоятельны и независимы, но обе важны при создании систем, которые функционируют безопасно. В предшествующем уровне техники аутентификация пользователя обычно является требованием для авторизации определенного объекта для выполнения заранее определенной операции.

В протоколе TLS аутентификация объектов, взаимодействующих друг с другом, осуществляется с помощью цифровых сертификатов. На начальном этапе установления сеанса сервер и клиент должны предоставить друг другу свой цифровой сертификат вместе с доказательством того, что они являются законными владельцами сертификата. Для этой цели цифровые сертификаты используются для взаимодействия идентификационной информации с некоторыми криптографическими параметрами, например открытым ключом, который может быть проверен. Однако протокол TLS не имеет средств для придания какого-либо значения содержимому цифровых сертификатов. Поэтому, хотя он позволяет аутентифицировать объекты, взаимодействующие друг с другом, протокол TLS сам по себе не может проверить, уполномочен ли объект также инициировать связь. Фактически, эта проверка оставлена для протоколов более высокого уровня и приложений.

Вышеупомянутые документы предлагают использовать протокол TLS для установления безопасных соединений между различными устройствами, предлагая использовать сертификаты со стороны сервера и клиента для получения взаимной аутентификации. Никакая дальнейшая проверка не выполняется, кроме проверки действительности цифровых сертификатов. В этих документах не содержится дополнительной информации о том, как осуществить подтверждение, должна ли быть разрешена связь между двумя объектами или нет, т.е. для предотвращения доступа приложения к сервису, на который оно не авторизовано.

Протокол TLS имеет некоторые недостатки. Несколько уровней безопасности официально не поддерживаются последней версией стандарта (TLS 1.3), поэтому фактически он ограничен более дорогим уровнем безопасности "конфиденциальность". Даже при условии применения версии стандарта TLS 1.2, которая поддерживает набор последовательностей шифрования, работающих только в режиме аутентификации, уровень безопасности будет зависеть от некоторых изменяемых локальных параметров (разрешенный набор последовательностей шифрования), для которых отсутствуют гарантии фактического соблюдения уровня безопасности, который необходим проектировщикам и разработчикам.

Однако, в отличие от традиционных интернет-серверов, автомобильные устройства управления двигателем (ЭБУ) физически доступны на транспортном средстве, что позволяет легко редактировать содержимое незащищенных конфигурационных файлов.

Целью настоящего изобретения является обеспечение расширения протокола SOME/IP, который позволяет осуществлять безопасный обмен информацией в сети связи между объектами транспорта.

В соответствии с настоящим изобретением эта цель достигается с помощью способа передачи данных или сообщений по бортовой сети связи транспортного средства, обладающего существенными признаками, в соответствии с объемом испрашиваемой правовой охраны.

Конкретные варианты осуществления изобретения характеризуют частные случаи его выполнения, содержание этих вариантов следует понимать как неотъемлемую часть настоящего описания.

Таким образом, настоящее изобретение основано на принципе подтверждения того, какие объекты, запрашивающие экземпляр данной услуги, и какие объекты, предлагающие экземпляр данной услуги, уполномочены взаимодействовать друг с другом на борту транспортного средства (матрица потоков), в соответствии с которым каждая услуга или каждое приложение, выполнение которого оказывает услугу, могут быть доступны только объектам с подтвержденными полномочиями. Объект - это бортовое устройство или приложение, выполняемое бортовым устройством. Проверка полномочий объекта на борту транспортного средства заключается в том, чтобы запрашивать или предоставлять услугу, будь то бортовое устройство или конкретное приложение, с помощью которого устройство выполняет заданную функцию среди множества исполняемых функций, она удостоверена органом по сертификации, внешним по отношению к транспортному средству, таким как производитель транспортного средства или поставщик первого уровня бортового компонента.

Проверка полномочий объекта транспортного средства запрашивать или предоставлять экземпляр услуги взаимно проверяется как объектом, запрашивающим экземпляр услуги, так и объектом, предлагающим экземпляр услуги, и код аутентификации связан с любым последующим информационным сообщением между участвующими объектами, определенными в соответствии с протоколом SOME/IP, который передается между предлагающим услугу объектом и запрашивающим услугу объектом, если проверка полномочий обоих объектов дала положительный результат.

Код аутентификации генерируется отправляющим объектом с помощью криптографической функции, которая получает на входе защищаемое сообщение и симметричный ключ шифрования, связанный с экземпляром услуги, и возвращает фиксированного размера строку байтов на выходе. Используется симметричный ключ, связанный с соответствующим экземпляром услуги, которым обмениваются авторизованные объекты перед началом передачи данных на этапе установления сеанса передачи данных. Это позволяет получающему объекту, обладающему тем же симметричным ключом, проверить, что сообщение не было изменено с момента его создания (целостность) и что оно было сгенерировано объектом, который обладает симметричным ключом (аутентификация).

Следовательно, в заявленном изобретении используют преимущество интеграции в промежуточное программное обеспечение SOME/IP для получения как функций аутентификации объектов связи, так и авторизации для запуска передачи данных во время установления каждого сеанса защищенной связи. В отличие от предшествующего уровня техники, для каждого отдельного экземпляра службы SOME/IP должен быть установлен другой защищенный сеанс, т.е. техническое решение осуществляется с детализацией экземпляра услуг.

Каждое приложение (или бортовое устройство) связано с другим цифровым сертификатом для целей аутентификации. Кроме того, те же цифровые сертификаты расширены для определения набора услуг, которые приложение (или бортовое устройство) имеет право предлагать/запрашивать. Таким образом, цифровые сертификаты могут быть использованы в интересах производителей транспортных средств для определения матрицы разрешенного трафика, объявляющей весь набор коммуникаций, которые могут быть фактически установлены.

Всякий раз, когда новое соединение инициируется приложением, которое желает получить доступ к службе, происходит обмен сертификатами, аналогично протоколу TLS. Аналогично протоколу TLS, первоначально проверяется действительность цифрового сертификата, предоставленного объектом, запрашивающим передачу данных. В отличие от протокола TLS, изобретение также предусматривает проверку того, уполномочен ли объект также инициировать передачу данных, проверяя соответствие между текущим экземпляром службы и правилами, заявленными в его сертификате. Другими словами, как аутентификация, так и авторизация для доступа к экземпляру службы проверяются в соответствии с заявленным способом во время установления защищенного сеанса, перед обменом данными приложения.

Предпочтительно, благодаря изобретению можно обеспечить, по меньшей мере, два уровня безопасности для передачи данных между различными бортовыми объектами транспортного средства в соответствии с нуждами, соответственно, первый уровень безопасности "аутентификация", при котором гарантируется, что сообщение достигло принимающего объекта, исходящего от сертифицированного (авторизованного) объекта и не было изменено во время транзита по сети, и второй, более высокий уровень безопасности "конфиденциальность", в котором неавторизованным третьим лицам запрещается дешифрировать содержимое сообщения, передаваемого по сети.

В частности, уровень безопасности "аутентификация" гарантирует, что только авторизованные объекты могут отправлять сообщения, связанные с определенной службой, обеспечивая аутентификацию сообщений. Перед отправкой пакета в соответствии с протоколом SOME/IP, содержащего сообщение, относящееся к экземпляру службы, передающим объектом, будь то предлагающий объект или запрашивающий объект, к нему прикрепляется код аутентификации (MAC), сгенерированный с помощью механизмов симметричного шифрования. Когда принимающий объект получает сообщение, этот код может быть проверен: в случае успешной проверки принимающий объект может определить, что сообщение отправлено надежным и сертифицированным (авторизованным) передающим объектом и не было изменено при передаче по сети. Другими словами, получающий объект может быть уверен в подлинности и целостности сообщения. Кроме того, путем добавления порядкового номера, надежность которого гарантируется вышеупомянутым кодом аутентификации в поле «Поддержка данных», можно предотвратить атаки путем репликации, которые характеризуются перехватом действительных информационных пакетов и последующей повторной передачей третьими сторонами того же пакета для нового запроса того же действия. В случае уровня безопасности "аутентификация", хотя третье лицо способно перехватывать информацию, передаваемую по сети связи транспортного средства, оно не может вводить ложные сообщения, которые могут быть легко обнаружены, поскольку в них отсутствует код аутентификации сообщения, сгенерированный с использованием криптографического ключа, полученного обменом после взаимного признания предлагающими и принимающими объектами, и, следовательно, игнорируется принимающим объектом. Этот режим уравновешивает важность предотвращения совершения третьими лицами физических действий, которые могут быть даже опасными, на борту транспортного средства с помощью ложных команд, с возможностью того, что данные, которыми обмениваются, не являются конфиденциальными, в целях защиты вычислительных и передающих ресурсов.

Уровень безопасности "конфиденциальность" включает в себя все свойства, предлагаемые предыдущим уровнем безопасности "аутентификация", то есть он гарантирует подлинность и целостность сообщений, которыми обмениваются в сети связи транспортного средства, и предотвращает атаки путем репликации. Кроме того, перед передачей каждого сообщения осуществляют: информационное наполнение сообщения шифруется с помощью функции шифрования, чтобы предотвратить несанкционированный доступ к нему посторонних лиц. Это также обеспечивает конфиденциальность, то есть секретность данных. Таким образом, третья сторона, пытающаяся вторгнуться в сеть передачи данных транспортного средства, не может вводить сообщения в сеть, поскольку они будут распознаны посредством проверки кода аутентификации, а также не может декодировать передаваемые данные, не имея необходимого ключа для расшифровки семантического значения сообщений. Этот режим обеспечивает высочайший уровень безопасности за счет более высоких вычислительных ресурсов, особенно с точки зрения времени задержки передачи сообщений.

Поле «Поддержка данных» может преимущественно включать, в дополнение к порядковому номеру, любые другие параметры, требуемые выбранным симметричным криптографическим алгоритмом, например синхропосылку, которая может совпадать с порядковым номером.

Дополнительные особенности и преимущества изобретения будут более подробно охарактеризованы из следующего подробного описания его осуществления, приведенного в качестве примера, который не ограничивает объем испрашиваемой правовой охраны, со ссылкой на следующие иллюстрации:

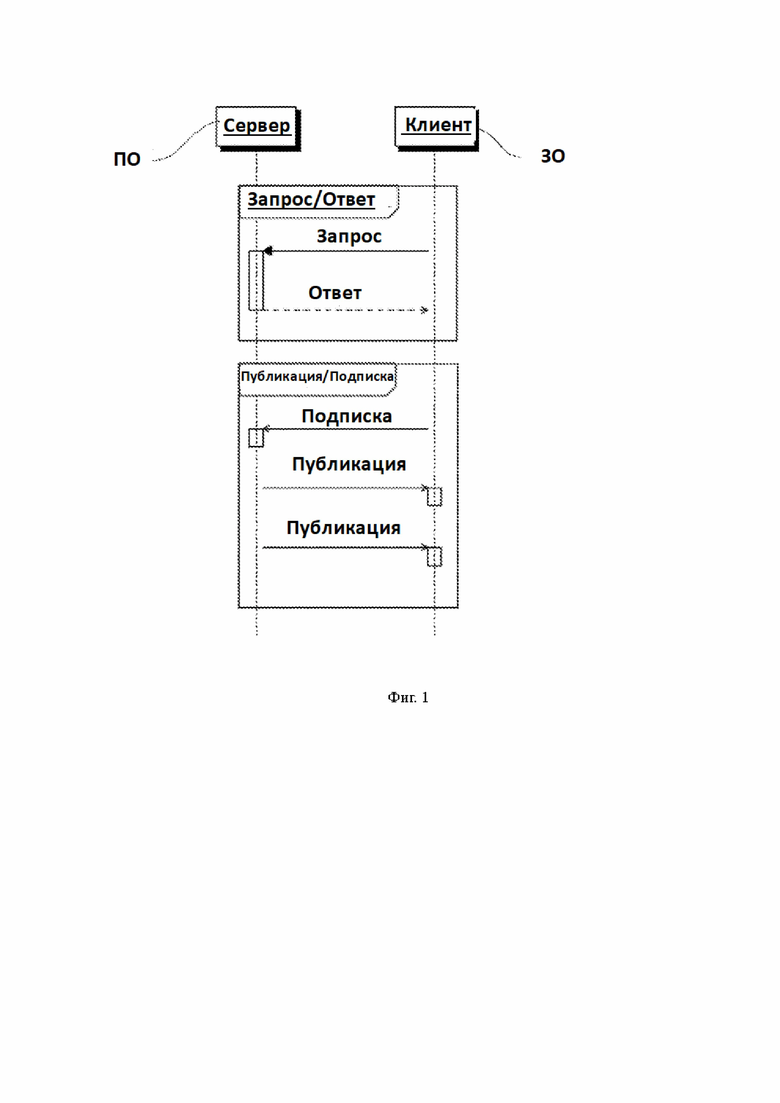

Фиг. 1 - известные режимы связи между объектом, запрашивающим услугу, или клиентом, и объектом, предлагающим услугу, или сервером, в сети связи транспортного средства;

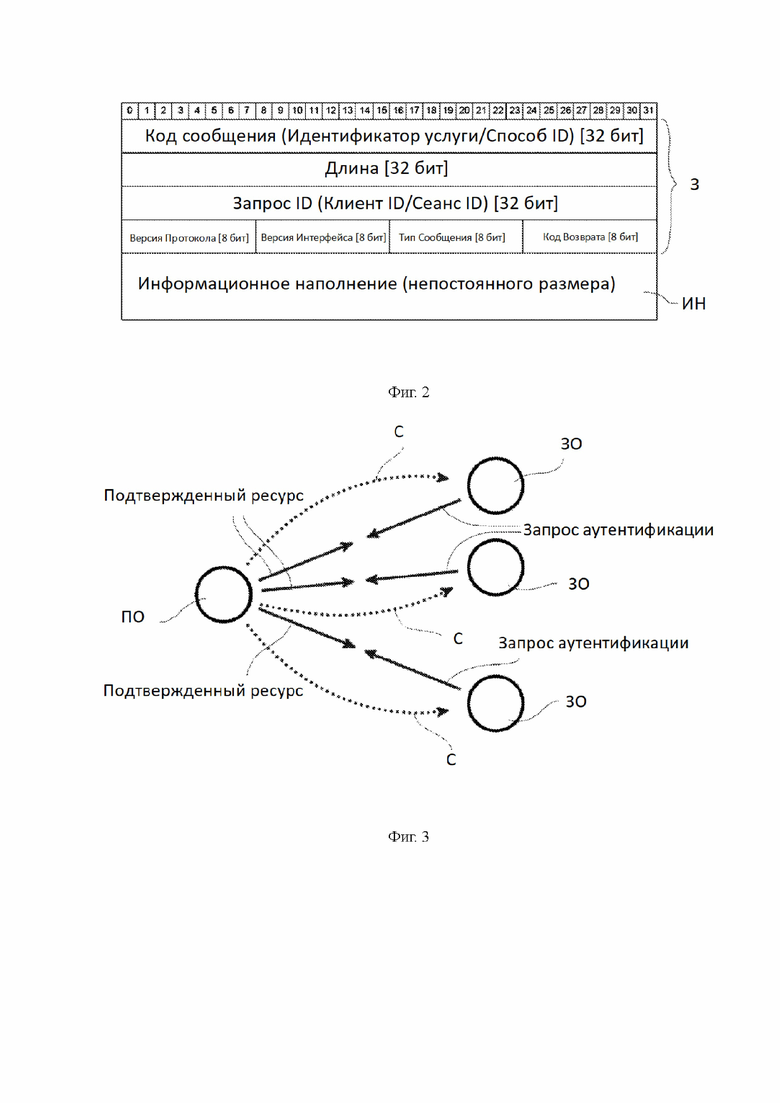

Фиг. 2 - схематическое изображение известного формата сообщения, передаваемого по сети связи транспортного средства в соответствии с протоколом SOME/IP, включая заголовок и информационное наполнение;

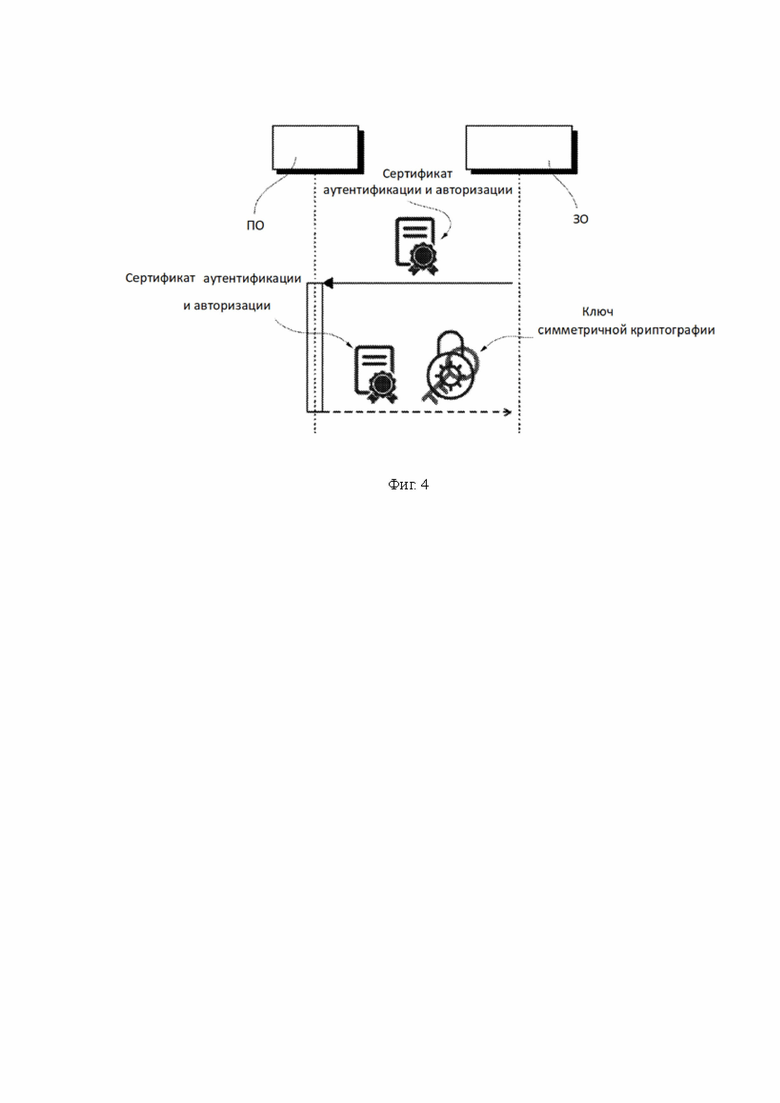

Фиг. 3 - схематическое изображение конфигурации многоадресной рассылки по сети связи транспортного средства, к которой относится изобретение;

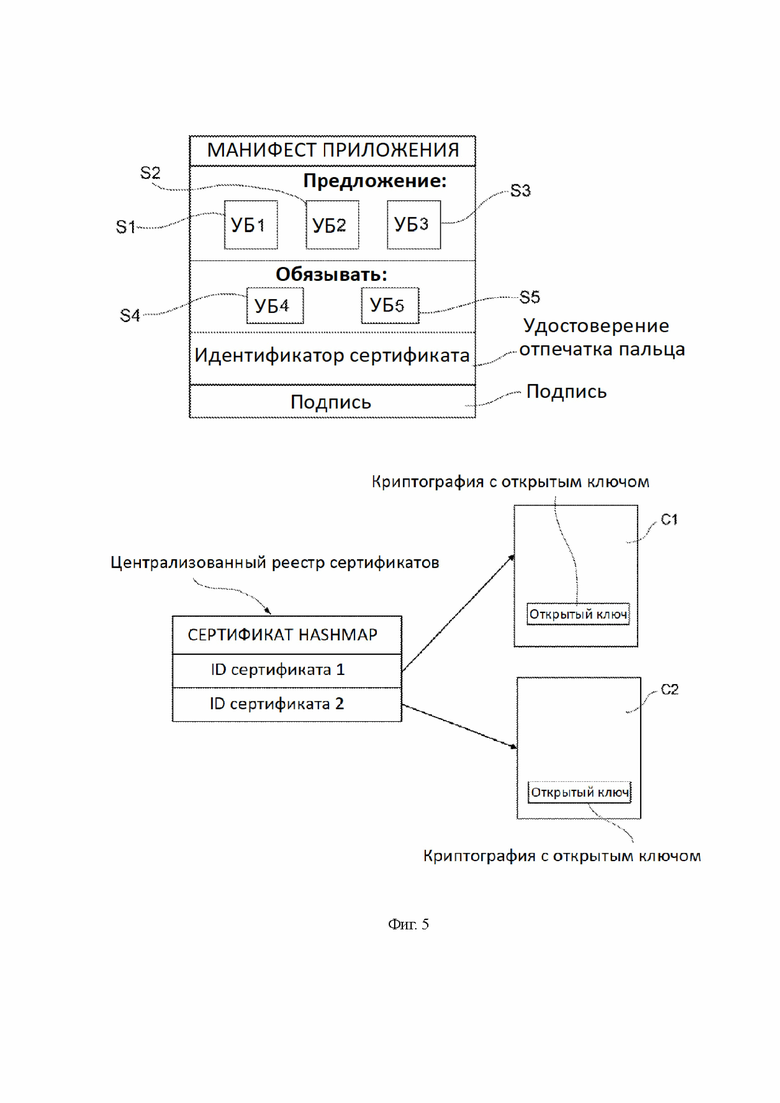

Фиг. 4 - схематическое изображение высокого уровня установления сеанса связи между запрашивающим объектом и предлагающим объектом, подключенным к сети связи транспортного средства, в соответствии с изобретением;

Фиг. 5 - схематическое изображение свойств объекта транспортного средства или приложения, выполненного объектом транспортного средства, подключенного к сети обмена данными транспортного средства в соответствии с изобретением;

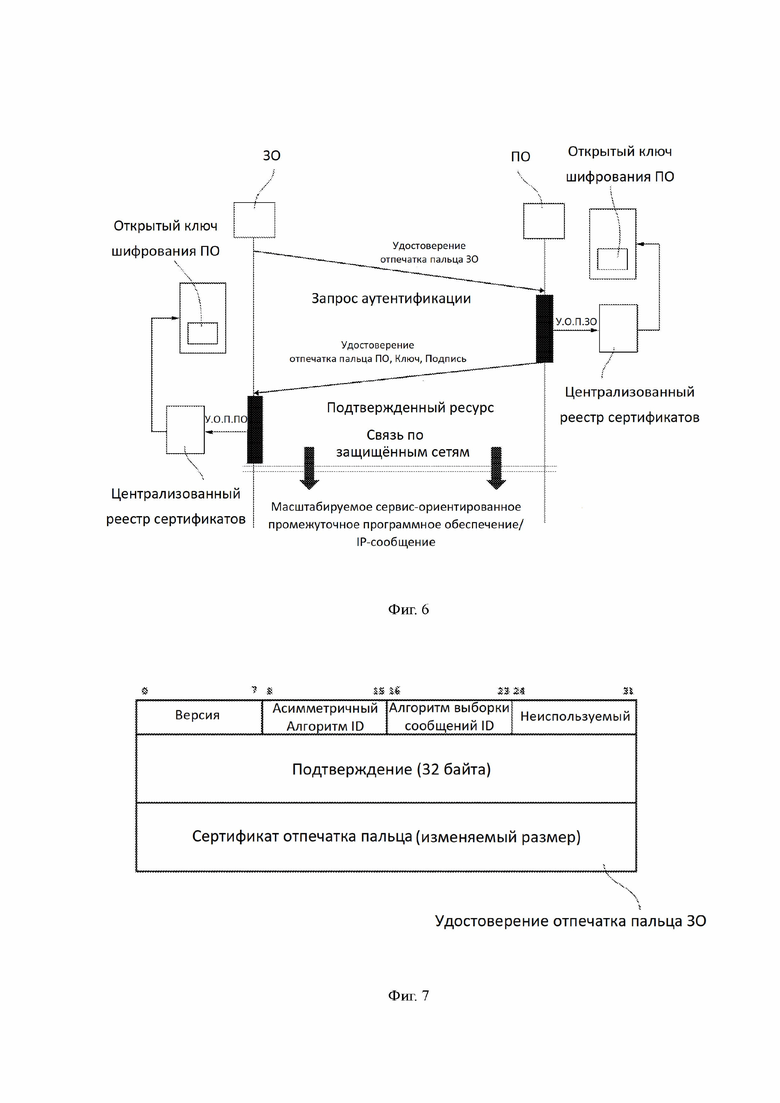

Фиг. 6 - диаграмма последовательности действий, характеризующих принцип взаимной аутентификации между объектом, запрашивающим экземпляр службы, и объектом, предлагающим экземпляр службы, в соответствии с заявленным способом;

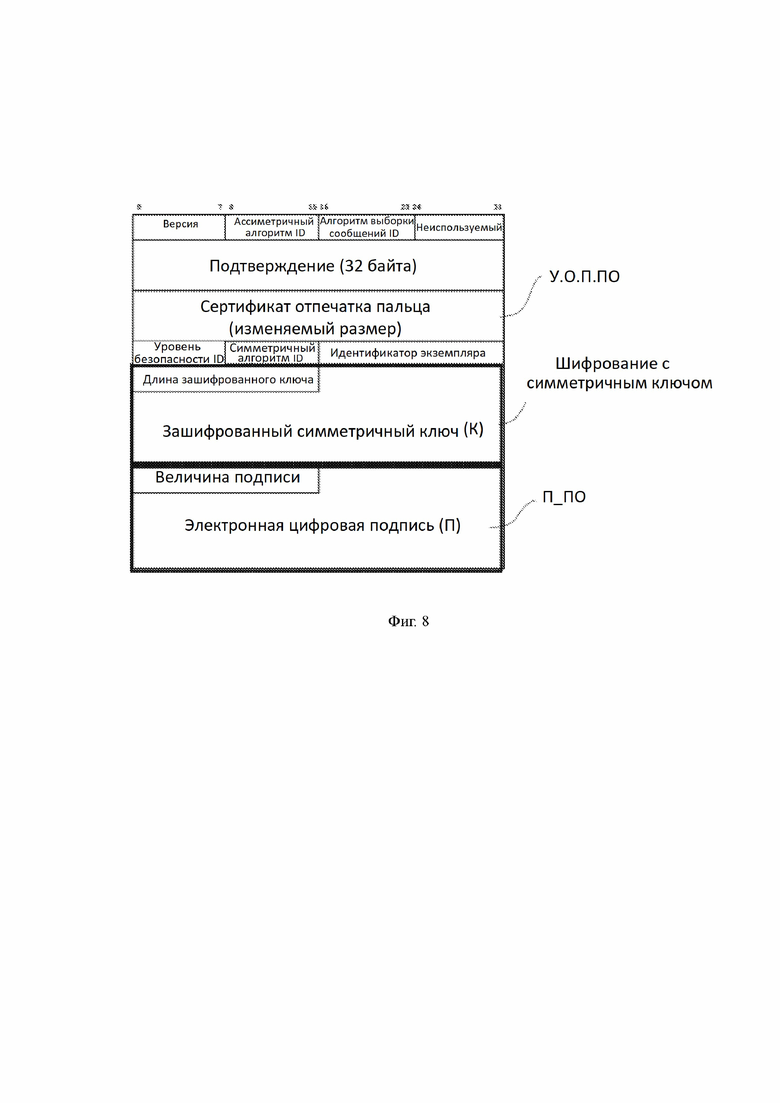

Фиг. 7 - схематическое изображение примера формата сообщения запроса на аутентификацию в соответствии с заявленным способом;

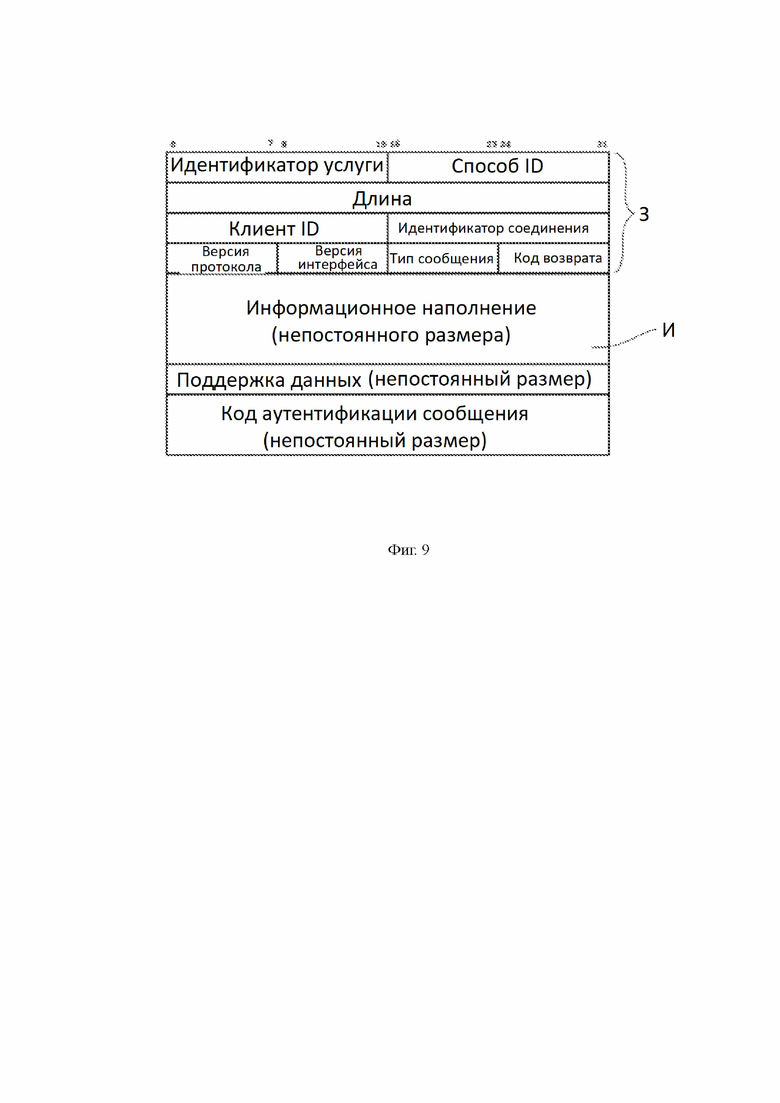

Фиг. 8 - схематическое изображение примера аутентификационного ответного сообщения в соответствии с заявленным способом; и

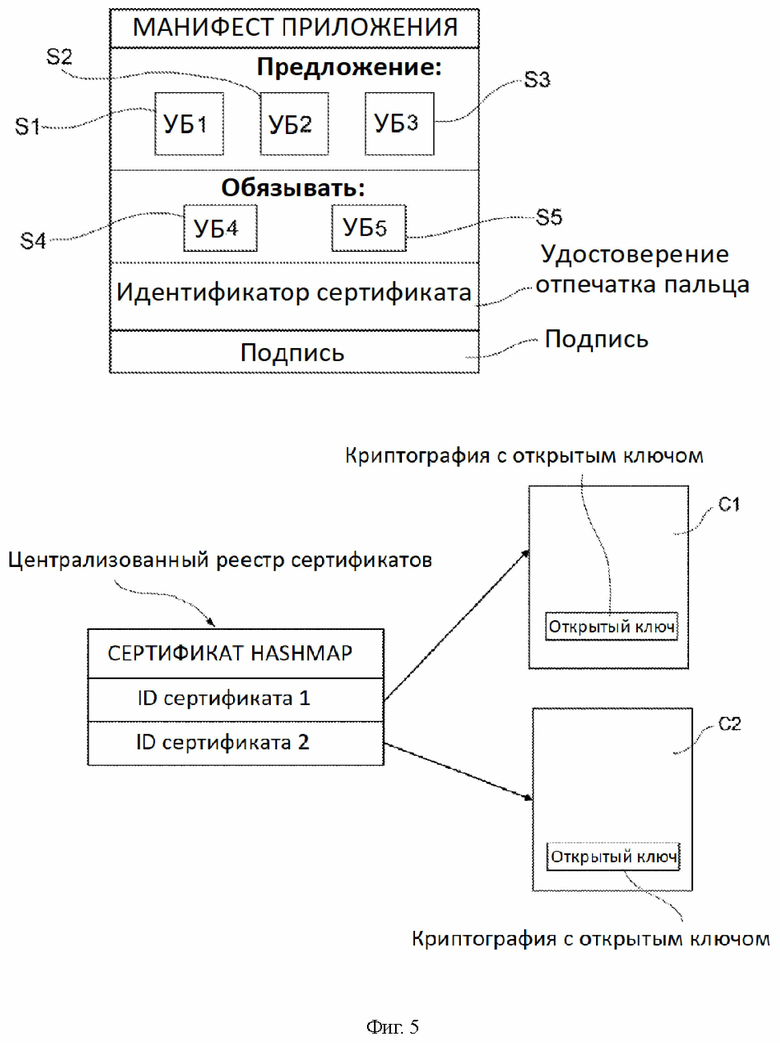

Фиг. 9 - схематическое изображение примера сообщения, передаваемого по сети транспортного средства в соответствии с усовершенствованным протоколом SOME/IP согласно изобретению.

На фиг. 1 изображены два разных типа передачи данных между сервером или предлагающим объектом «OF» (на иллюстрации - «ПО») и клиентом или запрашивающим объектом «RQ» (на иллюстрации - «ЗО»). Первый тип передачи данных, называемый "Запрос/Ответ", включает отправку запроса экземпляру службы запрашивающим объектом «RQ» и, возможно, как следствие этого, отправку ответа предлагающим объектом «OF». Второй тип связи, называемый "Публикация/подписка", включает активацию подписки на одно или несколько событий, связанных с экземпляром службы, запрашивающим объектом «RQ» и отправку периодических или инициируемых событиями уведомлений предлагающим объектом «OF».

На фиг. 2 изображен формат сообщения, передаваемого по сети связи транспортного средства в соответствии с протоколом SOME/IP Сообщение включает заголовок «Н» (на иллюстрации - «З»), содержащий идентификатор сообщения, длину сообщения, идентификатор запроса и множество полей идентификации версии протокола, версии интерфейса, типа сообщения и кода возврата. Сообщение также включает информационное наполнение непостоянного размера «Р» (на иллюстрации «ИН»).

На фиг. 3 изображено схематическое изображение конфигурации многоадресной рассылки по сети связи транспортного средства, в которой множество объектов «RQ», запрашивающих один и тот же экземпляр службы, взаимодействуют с одним объектом «OF», предлагающим экземпляр службы. Стрелки непрерывной линии обозначают двустороннюю связь взаимной аутентификации «AuthREQ» и «AuthRES», в то время как пунктирные стрелки обозначают сеанс передачи сообщений «С» в соответствии с защищенным протоколом SOME/IP, что возможно только в случае успешной взаимной аутентификации.

На фиг. 4 показано схематическое изображение установления сеанса связи между запрашивающим объектом «RQ» и предлагающим объектом «OF», имеющими доступ к сети связи транспортного средства, сеанс связи характеризуется взаимной аутентификацией с помощью метода асимметричного шифрования. Запрашивающий объект «RQ» передает сертификат аутентификации и авторизации «AUTH_RQ» во время запроса экземпляра службы предлагающему объекту «OF», и последний отвечает передачей сертификата аутентификации и авторизации «AUTH_OF» вместе с ключом симметричной криптографии K в зашифрованном виде.

На фиг. 5 изображено схематическое изображение свойств объекта «О» транспортного средства или приложения, выполняемого объектом «О» транспортного средства, подключенного к сети передачи данных транспортного средства. Объект «О» или приложение, выполняемое объектом «О», может предлагать множество услуг S1, S2, S3, каждая с соответствующим минимальным уровнем безопасности SL (на иллюстрации - УБ1, УБ2, УБ3), и может запрашивать множество услуг S4, S5, каждая с соответствующим минимальным уровнем безопасности УБ4, УБ5. Такой объект или приложение связаны с удостоверением подлинности отпечатка пальца (на иллюстрациях «УО.П.») и подписью «П». Удостоверением подлинности отпечатка пальца может быть сертификат «С», например, в соответствии со стандартом Х.509, или идентификатор сертификата «F где #=1, 2, … адаптированный для указания на централизованный реестр сертификатов транспортного средства или воспроизведенный в каждом бортовом устройстве (в последнем случае достигается более высокая эффективность, поскольку сертификаты доступны локально, когда они запрашиваются), например, опубликованный органом по сертификации, внешним по отношению к транспортному средству, таким как производитель транспортного средства или поставщик первого уровня бортового компонента, соответствующий сертификат «С#» (где #=1, 2, …), включающий открытый криптографический ключ «К PUB», адаптированный для работы с соответствующим закрытым криптографическим ключом «K_PRIV», доступный только соответствующему объекту, для шифрования и дешифрования данных, которыми обмениваются запрашивающие и предлагающие объекты, в соответствии с известной технологией асимметричного шифрования. Сертификация (т.е. наличие и действительность сертификата) удостоверяет полномочия объекта, запрашивающего экземпляр услуги, и объекта, предлагающего экземпляр услуги, на обмен информацией друг с другом на борту транспортного средства. Служба или приложение, выполнение которого создает службу, могут быть доступны только авторизованным объектам.

Со ссылкой на фиг. 6-9 далее описан способ безопасного обмена информацией в соответствии с протоколом SOME/IP.

На фиг. 6 изображена схема последовательности действий по взаимной аутентификации между запрашивающим объектом «RQ» и предлагающим объектом «OF». На первом этапе запрашивающий объект «RQ» отправляет по сети связи транспортного средства сообщение с запросом аутентификации «AuthREQ» предлагающему объекту «OF», к которому он намеревается направить запрос экземпляра службы. Примерный формат сообщения запроса аутентификации «AuthREQ» изображен на фиг. 7. Он включает, в частности, удостоверение подлинности отпечатка пальца запрашивающего объекта «F_RQ».

После получения сообщения запроса аутентификации «AUTHREQ» предлагающий объект «OF» извлекает сертификат принимающего объекта с помощью отпечатка пальца «F_RQ», например, путем доступа к сертификату посредством централизованного реестра сертификатов, к которому можно обращаться по адресу, связанному с идентификатором сертификата «F_RQ». Предлагающий объект проверяет сертификат, проверяя цифровую подпись, содержащуюся в нем, с помощью открытого ключа, содержащегося в главном сертификате, который называется "корневым сертификатом", целостность и подлинность которого гарантируется с помощью внешних механизмов, и в случае успеха он сравнивает минимальный уровень безопасности, разрешенный запрашивающим объектом, подтвержденный сертификатом, с уровнем безопасности «SLSE», которому в настоящее время предлагается экземпляр службы. В случае, если минимальный уровень безопасности «SLRQ», разрешенный запрашивающим объектом, превышает уровень безопасности, что предлагает экземпляр службы, SLRQ>SLSE, предлагающий объект прерывает связь. В противном случае, если минимальный уровень безопасности SLRQ, разрешенный запрашивающим объектом, равен или ниже уровня безопасности SLSE, что предлагает экземпляр службы, предлагающий объект отвечает, отправляя по сети связи транспортного средства ответное сообщение аутентификации «AuthRES».

Пример аутентификационного ответного сообщения «AuthRES» изображен на фиг. 8. Он включает, в частности, удостоверение подлинности отпечатка пальца «F_OF» предлагающего объекта, симметричный ключ шифрования «K_SYM», зашифрованный с помощью открытого ключа шифрования «K_PUB_RQ» запрашивающего объекта «RQ», полученного из сертификата запрашивающего объекта, обозначенного k, где k=encrypt(K_SYM)K_PUB_RQ, и электронную цифровую подпись «S_OF», прикрепленную с помощью закрытого криптографического ключа предлагающего объекта, обозначенную S, где S=sign(AuthRES)K_PRiV_OF.

После получения ответного сообщения об аутентификации «AuthRES» запрашивающий объект «RQ» извлекает сертификат предлагающего объекта с помощью отпечатка пальца «F_OF», например, путем доступа к сертификату через централизованный реестр сертификатов, к которому можно обратиться по адресу, связанному с идентификатором сертификата «F_OF». Запрашивающий объект проверяет сертификат, проверяя электронную цифровую подпись, содержащуюся в нем, с помощью открытого ключа, содержащегося в главном сертификате, который называется "корневым сертификатом", целостность и подлинность которого гарантируется с помощью внешних механизмов, и в случае успеха проверяет подпись S, связанная с сообщением, полученным с помощью открытого ключа шифрования «K_PUB_OF» предлагающего объекта «OF», полученного из сертификата предлагающего объекта. Если проверка цифровой подписи прошла успешно, запрашивающий объект сравнивает уровень безопасности SLSE, на который в настоящее время предлагается экземпляр службы, как с минимальным уровнем безопасности SLOF, который должен быть гарантирован предлагающим объектом, обозначенным в сертификате, так и с собственным минимальным уровнем безопасности, разрешенным SLRQ. В случае, если уровень безопасности предлагаемого экземпляра службы ниже минимального уровня безопасности SLOF, который должен быть гарантирован предлагающим объектом, SLSE<SLOF, или уровень безопасности предлагаемой услуги ниже минимально допустимого уровня безопасности SLRQ, SLSE<SLRQ, запрашивающий объект прерывает связь. В противоположном случае, когда уровень безопасности предлагаемого экземпляра службы равен или превышает как минимальный уровень безопасности SLOF, который должен быть гарантирован предлагающим объектом, так и его собственный минимальный допустимый уровень безопасности SLRQ, запрашивающий объект «RQ» завершает установление сеанса связи путем расшифровки с помощью закрытого криптографического ключа принимающего объекта «RQ» симметричного ключа, переданного предлагающим объектом для последующей защиты сообщений, что обозначено выражением: K_SYM=decrypt(k)K_PRIV_RQ.

Подтверждение полномочий субъекта транспортного средства запрашивать или предоставлять экземпляр услуги затем взаимно проверяется как объектом, запрашивающим экземпляр услуги, так и объектом, предлагающим экземпляр услуги, посредством проверки соответствующего сертификата, а код аутентификации связан с любым последующим сообщением между участвующими в их обмене объектами в соответствии с протоколом SOME/IP, который передается между предлагающим объектом и запрашивающим объектом, если проверка полномочий обоих объектов дала положительный результат.

Как только сеанс связи между запрашивающим объектом «RQ» и предлагающим объектом «OF» установлен, сообщения могут безопасно обмениваться в соответствии с протоколом связи SOME/IP между двумя аутентифицированными и авторизованными объектами в соответствии с форматом, изображенным на фиг. 9, в котором информационное наполнение зашифровано с помощью симметричного ключа «K_SYM», если имеет место "конфиденциальная" связь.

Предпочтительно, описанный способ гарантирует защиту сообщения с различным симметричным ключом для каждого экземпляра службы в конфигурации многоадресной связи. Ключ генерируется предлагающим объектом и безопасно передается множеству запрашивающих объектов на этапе установления сеанса обмена информацией. Повторная генерация ключа может быть удобной для долговременных услуг, например для передачи данных о местоположении, и должна выполняться с такой периодичностью, чтобы со временем поддержать уровень безопасности, гарантированный особенностями криптографического алгоритма и используемого ключа.

Использование одного ключа в определенной группе объектов, чьи сообщение касаются заранее определенного экземпляра службы, позволяет достаточно просто защищать многоадресные передачи без ограничения функциональности протокола SOME/IP и без увеличения использования сети автомобильной связи.

Преимущественно, заявленный способ предназначен для выполнения операций предпочтительно с детализацией на уровне экземпляров службы, т.е. рассматривая каждый экземпляр службы SOME/IP как уникальный объект, к которому заранее определенное приложение (или бортовое устройство) может иметь доступ или может получить отказ в доступе. Это условие представляет собой эффективный компромисс между необходимостью надежного ограничения передачи данных, что требует принятия исключительно лучшей детализации, и вниманием к ресурсам, что требует ограничения количества процессов для установления сеансов аутентификации, чтобы не вызвать неприемлемого увеличения времени задержки при передаче сообщений и данных по сети связи транспортного средства.

В отличие от протокола TLS, заявленный способ предназначен для строгого соблюдения уровня безопасности, настроенного разработчиками приложения или на бортовом устройстве, при условии, что цифровые сертификаты свидетельствуют о минимальном уровне безопасности, который должен соблюдаться каждым объектом в дополнение к определению набора экземпляров службы, доступ к которым разрешен каждому бортовому приложению или устройству (матрица трафика). Следовательно, на этапе установления сеанса обмена информацией уровень, на котором предоставляется желаемый экземпляр службы, сравнивается с требованиями предлагающего объекта и запрашивающего объекта, чтобы предотвратить нарушение этими объектами ранее наложенных конструктивных ограничений. Принимая во внимание гарантированную подлинность и целостность цифровых сертификатов, заявленный способ предотвращает атаки, основанные на принудительном снижении уровня безопасности ниже требований, предъявляемых разработчиками приложения или бортового устройства.

Таким образом, изобретение представляет собой персонализированный подход, интегрированный в протокол SOME/IP, для ослабления ограничений, налагаемых внешними решениями, и обеспечения совместимости со всеми различными моделями средств передачи информации, поддерживающих протокол SOME/IP (одноадресная и многоадресная рассылка). Изобретение обеспечивает реализацию простого и эффективного решения для представления матрицы трафика, разрешенного в транспортном средстве (набор услуг, которые может запросить/предложить каждый объект), и в то же время обеспечивает несколько уровней безопасности для учета различных запросов безопасности и возможных расходов, которые могут возникнуть.

Естественно, принципы изобретения, конструктивные элементы и варианты осуществления изобретения могут отличаться от тех, что описаны и изображены на иллюстрациях, при этом они не ограничивают объем правовой охраны и представлены в качестве примеров без изменения сущности заявленного изобретения, в соответствии с объемом испрашиваемой правовой охраны.

Изобретение относится к области связи. Технический результат заключается в обеспечении возможности осуществлять безопасный обмен информацией в сети связи между бортовыми объектами транспортного транспорта. Такой результат достигается тем, что способ передачи сообщений в сети передачи данных на борту транспортного средства между объектом, запрашивающим экземпляр услуги, и объектом, предлагающим экземпляр услуги, посредством протокола связи SOME/IP, включает этап взаимной аутентификации между запрашивающим объектом и предлагающим объектом с учетом передачи данных, связанной с экземпляром услуги, включая проверку наличия и взаимной достоверности предварительно выпущенного сертификата запрашивающего объекта и предлагающего объекта, который разрешает доступ к экземпляру услуги, и проверку того, что уровень безопасности, на котором услуга предлагается предлагающим объектом, не ниже минимального уровня безопасности, предварительно назначенного для услуги запрашивающим объектом и предлагающим объектом, и этап передачи по меньшей мере одного информационного сообщения, связанного с экземпляром услуги, от предлагающего объекта запрашивающему объекту и наоборот, если проверка сертификата и проверка уровня безопасности успешны. 10 з.п. ф-лы, 9 ил.

1. Способ передачи данных или сообщений в сети передачи данных на борту транспортного средства между по меньшей мере одним объектом, запрашивающим экземпляр услуги, и объектом, предлагающим экземпляр услуги, посредством протокола связи SOME/IP, в котором указанный предлагающий объект предоставляет ответ в результате запроса указанного запрашивающего объекта или в котором указанный предлагающий объект предоставляет периодические уведомления или уведомления, инициированные событиями в результате подписки на услугу указанным запрашивающим объектом,

отличающийся тем, что проверка полномочий указанному, по меньшей мере, одному запрашивающему объекту и, по меньшей мере, одному предлагающему объекту на доступ к экземпляру услуги заранее определяется органом по сертификации, внешним по отношению к транспортному средству, посредством выдачи предварительно выданного сертификата указанного запрашивающего объекта и указанного предлагающего объекта, при этом сертификат указанного предлагающего объекта дополнительно присваивает минимальный уровень безопасности этой услуге для предлагающего объекта среди множества заранее определенных уровней безопасности, а сертификат указанного запрашивающего объекта присваивает минимальный уровень безопасности указанной услуге для запрашивающего объекта среди указанного множества заранее определенных уровней безопасности,

указанный способ включает предварительный этап взаимной аутентификации между указанным запрашивающим объектом и указанным предлагающим объектом с учетом начала последующей передачи данных, связанной с экземпляром услуги, включая:

- проверку наличия и взаимной действительности указанного предварительно выданного сертификата указанного запрашивающего объекта и указанного предлагающего объекта,

- проверку того, что уровень безопасности, с которым услуга предлагается предлагающим объектом, не ниже минимального уровня безопасности, предварительно назначенного для указанной услуги запрашивающим объектом и предлагающим объектом, и

- передачу по меньшей мере одного информационного сообщения, связанного с экземпляром службы, от предлагающего объекта запрашивающему объекту и наоборот, если упомянутая проверка уровня безопасности и упомянутая проверка сертификата успешны.

2. Способ по п.1, отличающийся тем, что указанное множество заранее определенных уровней безопасности содержит уровень безопасности аутентификации, в котором код аутентификации сообщения, зашифрованный с помощью заранее определенной функции шифрования, связан с каждым сообщением связи экземпляра службы, и уровень безопасности конфиденциальности, в котором каждое сообщение для передачи данных включает код аутентификации сообщения, зашифрованный с помощью заранее определенной функции шифрования, и информационное наполнение, зашифрованное с помощью указанной заранее определенной функции шифрования.

3. Способ по п.2, отличающийся тем, что указанная заранее определенная функция шифрования включает в себя симметричный ключ шифрования, связанный с соответствующим экземпляром услуги, переданный указанным предлагающим объектом указанному получающему объекту на предварительном этапе взаимной аутентификации.

4. Способ по п.3, отличающийся тем, что указанный код аутентификации сообщения генерируется отправляющим объектом посредством указанной заранее определенной криптографической функции, которая получает на входе указанное коммуникационное сообщение и указанный симметричный ключ шифрования, связанный с экземпляром службы, и возвращает фиксированного размера строку байтов.

5. Способ по п.3 или 4, отличающийся тем, что указанный симметричный ключ шифрования передается указанным предлагающим объектом указанному получающему объекту, зашифрованному посредством открытого ключа шифрования запрашивающего объекта.

6. Способ в соответствии с любым из предыдущих пунктов, отличающийся тем, что проверка того, что уровень безопасности, с которым услуга предлагается предлагающим объектом, не ниже минимального уровня безопасности, предварительно назначенного указанной услуге в предлагающем объекте и запрашивающем объекте, осуществляют в предлагающем объекте и в получающем объекте.

7. Способ в соответствии с любым из предыдущих пунктов, отличающийся тем, что указанный предварительный этап взаимной аутентификации включает отправку от запрашивающего объекта предлагающему объекту сообщения для запроса на аутентификацию, включающего указанный предварительно выданный сертификат или идентификатор указанного предварительно выданного сертификата запрашивающего объекта, и отправку от предлагающего объекта запрашивающему объекту сообщения с ответом на аутентификацию, включающего указанный предварительно выданный сертификат или идентификатор указанного предварительно выданного сертификата предлагающего объекта.

8. Способ по п.7, отличающийся тем, что указанный предварительно выданный сертификат запрашивающего объекта и указанный предварительно выданный сертификат предлагающего объекта хранятся в централизованном реестре сертификатов транспортного средства или воспроизводятся в каждом бортовом устройстве, опубликованном органом по сертификации, внешним по отношению к транспортному средству.

9. Способ по п.7 или 8, отличающийся тем, что проверка наличия и взаимной действительности предварительно выданного сертификата указанного запрашивающего объекта и указанного предлагающего объекта осуществляется путем проверки правильности связанной с ним цифровой подписи с использованием открытого ключа, содержащегося в главном сертификате, целостность и подлинность которого гарантируется внешними механизмами.

10. Способ по п.7, отличающийся тем, что указанное сообщение с ответом на аутентификацию дополнительно включает контрольную подпись предлагающего объекта, сгенерированную посредством частного криптографического ключа предлагающего объекта.

11. Способ по п.3, отличающийся тем, что множество объектов, запрашивающих один и тот же экземпляр услуги, взаимодействует с одним объектом, предлагающим экземпляр услуги в конфигурации многоадресной связи, в которой указанный симметричный ключ шифрования, связанный с указанным экземпляром услуги, генерируется указанным предлагающим объектом и совместно используется указанным множеством запрашивающих объектов.

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| СПОСОБ И СИСТЕМА ДЛЯ ПЕРЕДАЧИ IP-ПАКЕТОВ ПУТЕМ ОБЪЕДИНЕНИЯ НЕСКОЛЬКИХ КАНАЛОВ РАДИОСВЯЗИ ДЛЯ ВЫСОКОСКОРОСТНОЙ ПЕРЕДАЧИ ДАННЫХ | 2002 |

|

RU2316130C2 |

Авторы

Даты

2023-06-02—Публикация

2020-04-23—Подача