Изобретение относится к области защиты вычислительных сетей и может использоваться для защиты информации, циркулирующей во внутренних корпоративных сетях организаций, от несанкционированного доступа и внешних компьютерных атак.

Из уровня техники известны способ обеспечения информационной безопасности локальной вычислительной сети при работе с внешними сетями и система для его реализации (патент RU №2387086, МПК: H04L 12/00, опубликован 20.04.2010), выбранные в качестве прототипа для заявляемых способа и системы. В указанном способе при работе с внешними сетями обмен данными осуществляют через двухвходовый накопитель цифровой информации, к которому имеется доступ из внешней сети, и устройство фильтрации трафика и преобразования формы представления данных, подключенное к внутренней сети. Система обеспечения информационной безопасности локальной вычислительной сети при работе с внешними сетями содержит внутреннюю сеть и внешнюю выделенную сеть. Выделенная сеть представляет собой терминальную сеть, включающую терминалы на рабочих местах внутренних пользователей, соединенные напрямую или через сетевое оборудование с виртуальными средами, расположенными на сервере, из которых возможен доступ во внешние сети. При этом система также содержит двухвходовый накопитель цифровой информации, соединенный с виртуальными операционными средами внутренних пользователей на сервере, и устройство фильтрации трафика и преобразования формы представления данных, соединенное с двухвходовым накопителем цифровой информации напрямую или через сетевое оборудование, и накопителем цифровой информации во внутренней локальной вычислительной сети, к которому внутренние пользователи могут получить доступ со своих ПЭВМ, расположенных во внутренней сети при помощи устройства для переключения одного набора периферии между ПЭВМ внутренних пользователей и терминалами.

Недостатком прототипа является невозможность гарантировать достаточную защиту от компьютерных атак из внешней сети и невозможность в полной мере обеспечить защиту от угроз передачи инфицированных вирусами программ и файлов. Также недостатком прототипа является усложнение процедуры доступа пользователей к внешней сети и обмена данными между внешней сетью и корпоративной сетью передачи данных.

Технической проблемой, решаемой созданием данного изобретения, является невысокая защищенность информации, циркулирующей в корпоративной сети, а также сложность процедуры доступа пользователей к внешней сети и процедуры обмена данными между корпоративной и внешней сетью.

Техническим результатом предлагаемого изобретения является повышение защищенности информации, циркулирующей в корпоративной сети, подключенной к внешней сети (например, к сети Internet) за счет применения комбинации средств защиты информации, выбранных с учетом возможных компьютерных атак на корпоративную сеть, без усложнения процедуры доступа пользователей к внешней сети и процедуры обмена данными между корпоративной и внешней сетью.

Технический результат для способа достигается тем, что в способе обеспечения защиты информации в корпоративной сети от несанкционированного доступа и внешних компьютерных атак осуществляется обмен данными между внешней сетью и внутренней корпоративной сетью. При этом он отличается от прототипа тем, что обмен данными осуществляют через межсетевой экран нового поколения и последовательно соединенную с ним систему защиты от DDoS-атак, которые подключают на границе периметра внутренней корпоративной сети с внешней сетью.

Технический результат для системы достигается тем, что система обеспечения защиты информации в корпоративной сети от несанкционированного доступа и внешних компьютерных атак содержит внутреннюю корпоративную и внешнюю сети, а также дополнительно содержит межсетевой экран нового поколения, выполненный с возможностью анализа и фильтрации входящего и исходящего трафика на основе правил, разрабатываемых администратором безопасности, и с применением механизмов проверки трафика на наличие вредоносных программ и уязвимостей, соединенный с одной стороны с ядром внутренней корпоративной сети, к которому подключено n рабочих станций пользователей, разделенных по виртуальным локальным сетям VLANn, а с другой стороны - с системой защиты от DDoS-атак, подключенной, в свою очередь, к внешней сети, и обеспечивающей защиту межсетевого экрана нового поколения от выхода из строя при попытке многократного увеличения количества устанавливаемых сессий за единицу времени.

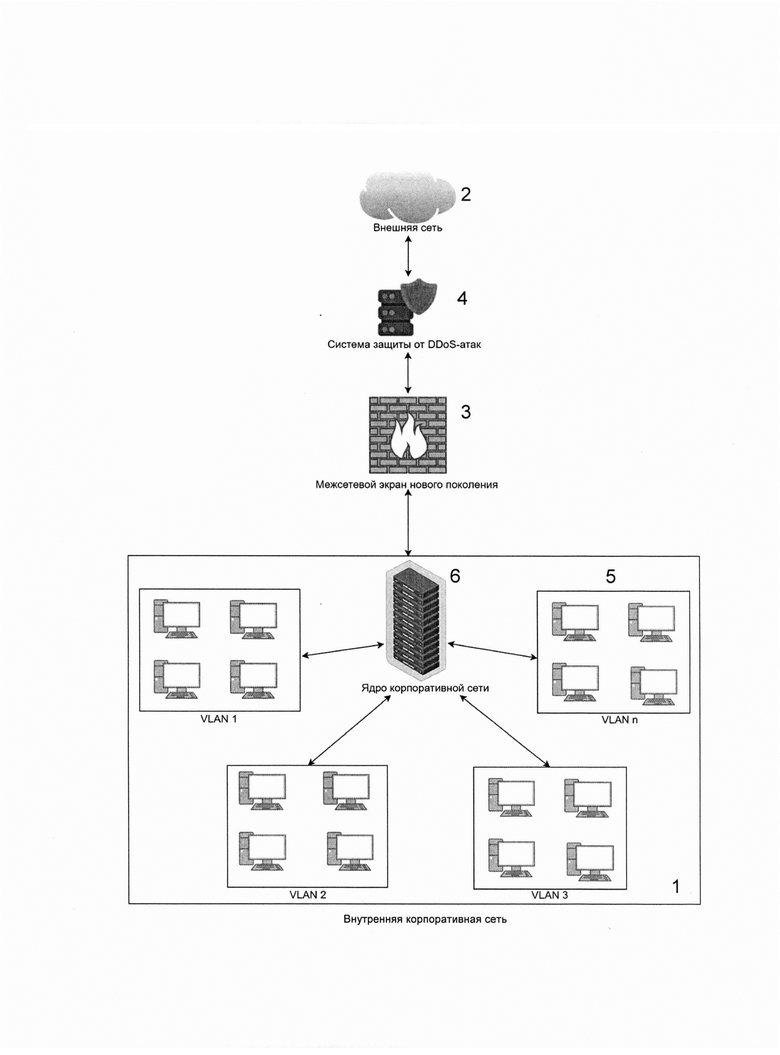

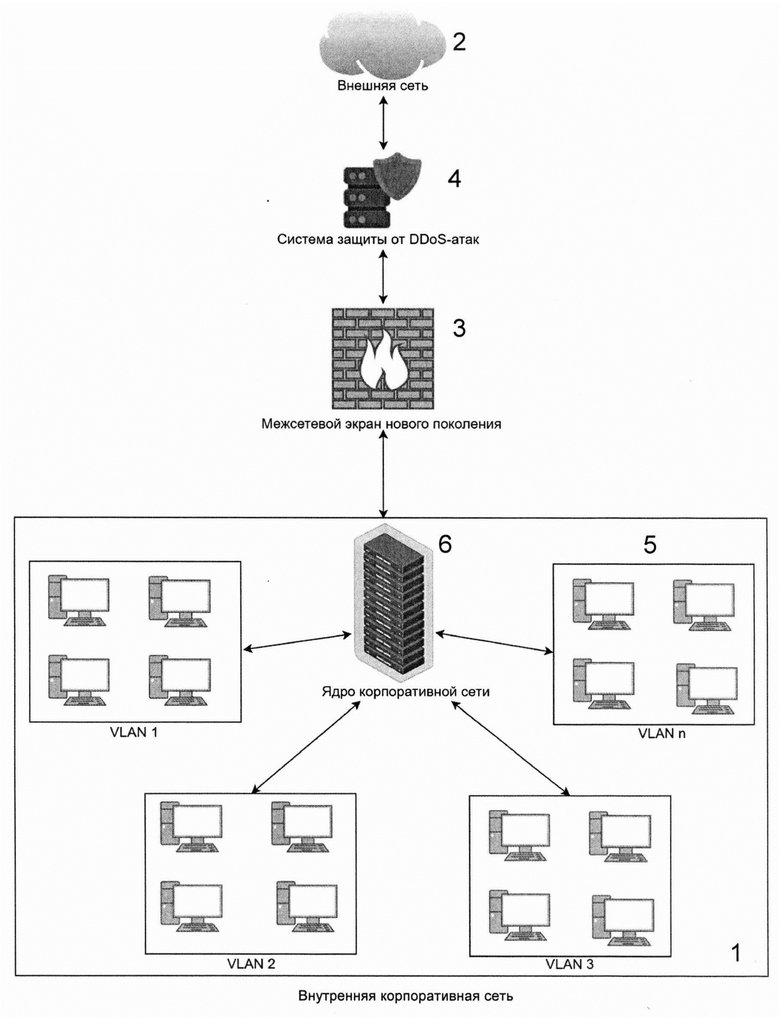

Сущность заявляемых способа обеспечения защиты информации в корпоративной сети от несанкционированного доступа и внешних компьютерных атак и системы для его реализации поясняется рисунком.

При работе с внешними сетями обмен данными осуществляют с применением ряда средств защиты информации, а именно через межсетевой экран нового поколения и последовательно соединенную с ним систему защиты от DDoS-атак, подключенных на границе периметра внутренней корпоративной сети с внешней сетью (например, Internet). Корпоративная сеть представляет собой сеть передачи данных, включающую n рабочих станций на рабочих местах внутренних пользователей, соединенных через активное сетевое оборудование с серверами.

На границе периметра внутренней корпоративной сети 1 с внешней сетью 2 система обеспечения защиты информации в корпоративной сети от несанкционированного доступа и внешних компьютерных атак содержит межсетевой экран 3 нового поколения (NGFW - Next-Generation Firewall), позволяющий фильтровать проходящий через него трафик, как из внешней сети 2, так и из внутренней корпоративной сети 1, в соответствии с политиками безопасности, разрабатываемых администратором безопасности, а также анализировать потенциально вредоносные файлы, сопоставляя данные с сигнатурами межсетевого экрана, и анализировать файлы, ранее не фигурировавшие в сигнатурах межсетевого экрана посредством использования изолированной среды для проверки потенциально вредоносных программ (sandbox, песочница). На случай выхода из строя межсетевого экрана 3 в системе может быть установлен дублирующий его и связанный с ним аналогичный межсетевой экран, который с заданным интервалом времени синхронизирует свои настройки и политики безопасности с основным межсетевым экраном 3. Последовательно к межсетевому экрану 3 с одной стороны подключается система защиты от DDoS-атак (Distributed Denial of Service распределенный отказ в обслуживании) 4, соединенная, в свою очередь, с внешней сетью 2. Система защиты от DDoS-атак 4 позволяет защитить межсетевой экран 3 от выхода из строя при попытке многократного увеличения количества устанавливаемых сессий за единицу времени, анализируемых межсетевым экраном 3. В данной системе n рабочих станций пользователей, разделенных по виртуальным локальным сетям VLANn 5, подключены через сетевую инфраструктуру (активное сетевое оборудование) к ядру корпоративной сети 6. При этом межсетевой экран 3 нового поколения с другой стороны соединен с указанным ядром корпоративной сети 6.

Корпоративная сеть 1 физически представляет собой единую сеть, позволяющую пользователям со своего рабочего места одновременно иметь безопасный доступ к внешним сетям и локальным информационным и вычислительным ресурсам.

Система обеспечения защиты информации в корпоративной сети от несанкционированного доступа и внешних компьютерных атак работает следующим образом.

В исходной ситуации внутренний пользователь одновременно работает и во внутренней корпоративной 1 и во внешней 2 сетях при помощи стандартных программ. При необходимости переноса информации из внешней сети 2 во внутреннюю 1 пользователь сохраняет информацию. При этом на межсетевом экране 3 создается сессия, в рамках которой межсетевой экран 3 поочередно проверяет легитимность данной сессии в рамках настроенных политик NAT (Network Address Translation - подмена сетевого адреса), политик безопасности (разрешения либо запрета доступа определенных пользователей, групп пользователей, рабочих станций и т.д. до определенных ресурсов либо приложений), политик QoS (Quality of Service - политики приоритезации трафика). В случае, если в разрезе политик сессия является не легитимной, она обрывается. Если сессия является легитимной, происходит анализ трафика в соответствии с сигнатурами межсетевого экрана 3 на наличие вредоносных программ и уязвимостей. Если информация о файлах в сигнатурах отсутствует, файл перенаправляется в «песочницу» (sandbox), предназначенную для запуска виртуальных машин с типовыми операционными системами. На этих виртуальных машинах воспроизводят файлы, которые нужно проверить. «Песочница» анализирует, что файл делает в системе: соединяется ли с интернетом, меняет ли реестр, удаляет ли системные файлы. Так определяется, является ли проверяемый файл вредоносным. Информация о новых вирусах из «песочницы» передается вендору, чтобы он занес их в базу и впоследствии другие клиенты отсекали эти вирусы уже с помощью межсетевого экрана 3 и сигнатурного подхода. В случае если файлы безопасны они сохраняются на рабочей станции в VLANn 5 пользователя.

Если файлы представляют угрозу, то межсетевой экран 3 обрывает сессию, не позволяя вредоносным программам и файлам попасть внутрь периметра локальной корпоративной сети 1.

Таким образом, применение предлагаемой системы, состоящей из наиболее оптимальных по соотношению цена/качество средств защиты информации от различного рода компьютерных атак (компьютерные вирусы, DDoS, фишинг, несанкционированный доступ по открытым сетевым портам), существенно повышает защищенность информации, циркулирующей в корпоративной сети 1, а так же устойчивость канала передачи данных между корпоративной 1 и внешней 2 сетями.

Технический эффект предлагаемого изобретения состоит в том, что за счет введения на границу корпоративной и внешней сетей комбинации средств защиты информации от компьютерных атак значительно повышается уровень защищенности информации, циркулирующей в корпоративной сети, удобство использования сети и общая экономическая эффективность принятых для этого мер. Кроме того, повышается эффективность работы пользователя за счет предоставления ему возможности самостоятельно работать во внешних сетях. Исключается человеческий фактор (роль оператора в прототипе), повышается безопасность за счет использования постоянно обновляемых сигнатур, а так же использования «песочницы» для тестирования сценариев поведения файлов, сохраненных из внешних сетей, в различных ОС, повышается оперативность передачи данных за счет исключения лишних звеньев, повышается отказоустойчивость за счет применения кластера межсетевых экранов, работающих в режиме актив/пассив, и системы защиты от DDoS-атак.

| название | год | авторы | номер документа |

|---|---|---|---|

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

| Система и способ обнаружения признаков компьютерной атаки | 2017 |

|

RU2661533C1 |

| Система и способ анализа входящего потока трафика | 2023 |

|

RU2812087C1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Способ адаптивного управления системой обеспечения информационной безопасности корпоративной сети связи | 2023 |

|

RU2823575C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ ОЦЕНКИ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ И КОМПЬЮТЕРНЫМИ АТАКАМИ ВИРТУАЛЬНЫМ ЧАСТНЫМ СЕТЯМ | 2016 |

|

RU2625045C1 |

| Система и способ создания антивирусной записи | 2018 |

|

RU2697954C2 |

| Система и способ определения вредоносного файла | 2017 |

|

RU2673407C1 |

Изобретение относится к области защиты вычислительных сетей. Технический результат заключается в повышении защищенности информации, циркулирующей в корпоративной сети, подключенной к внешней сети, без усложнения процедуры доступа пользователей к внешней сети и процедуры обмена данными между корпоративной и внешней сетью. Система содержит внутреннюю корпоративную и внешнюю сети, а также дополнительно содержит межсетевой экран, выполненный с возможностью анализа и фильтрации входящего и исходящего трафика на основе правил, разрабатываемых администратором безопасности, и с применением механизмов проверки трафика на наличие вредоносных программ и уязвимостей, соединенный с одной стороны с ядром внутренней корпоративной сети, к которому подключено n рабочих станций пользователей, разделенных по виртуальным локальным сетям VLANn, а с другой стороны - с системой защиты от DDoS-атак, подключенной, в свою очередь, к внешней сети, и обеспечивающей защиту межсетевого экрана от выхода из строя при попытке многократного увеличения количества устанавливаемых сессий за единицу времени. 2 н. и 1 з.п. ф-лы, 1 ил.

1. Способ обеспечения защиты информации в корпоративной сети от несанкционированного доступа и внешних компьютерных атак, в котором производится обмен данными между внешней сетью и внутренней корпоративной сетью, отличающийся тем, что обмен данными осуществляют через межсетевой экран, позволяющий фильтровать проходящий через него трафик, как из внешней сети, так и из внутренней корпоративной сети, в соответствии с политиками безопасности, разрабатываемыми администратором безопасности, а также анализировать потенциально вредоносные файлы, сопоставляя данные с сигнатурами межсетевого экрана, и анализировать файлы, ранее не фигурировавшие в сигнатурах межсетевого экрана, посредством использования изолированной среды для проверки потенциально вредоносных программ, и последовательно соединенную с ним систему защиты от DDoS-атак, которые подключают на границе периметра внутренней корпоративной сети с внешней сетью.

2. Система обеспечения защиты информации в корпоративной сети от несанкционированного доступа и внешних компьютерных атак, содержащая внутреннюю корпоративную и внешнюю сети, отличающаяся тем, что система дополнительно содержит межсетевой экран, позволяющий фильтровать проходящий через него трафик, как из внешней сети, так и из внутренней корпоративной сети, в соответствии с политиками безопасности, разрабатываемыми администратором безопасности, а также анализировать потенциально вредоносные файлы, сопоставляя данные с сигнатурами межсетевого экрана, и анализировать файлы, ранее не фигурировавшие в сигнатурах межсетевого экрана, посредством использования изолированной среды для проверки потенциально вредоносных программ, соединенный с одной стороны с ядром внутренней корпоративной сети, к которому подключено n рабочих станций пользователей, разделенных по виртуальным локальным сетям VLANn, а с другой стороны - с системой защиты от DDoS-атак, подключенной, в свою очередь, к внешней сети, и обеспечивающей защиту упомянутого межсетевого экрана от выхода из строя при попытке многократного увеличения количества устанавливаемых сессий за единицу времени.

3. Система по п. 2, отличающаяся тем, что межсетевой экран, позволяющий фильтровать проходящий через него трафик, как из внешней сети, так и из внутренней корпоративной сети, в соответствии с политиками безопасности, разрабатываемыми администратором безопасности, а также анализировать потенциально вредоносные файлы, сопоставляя данные с сигнатурами межсетевого экрана, и анализировать файлы, ранее не фигурировавшие в сигнатурах межсетевого экрана, посредством использования изолированной среды для проверки потенциально вредоносных программ, на случай выхода его из строя связан с дублирующим его аналогичным межсетевым экраном.

| Токарный резец | 1924 |

|

SU2016A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ПРИ РАБОТЕ С ВНЕШНИМИ СЕТЯМИ И СИСТЕМА ДЛЯ ЕГО РЕАЛИЗАЦИИ | 2008 |

|

RU2387086C1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| СПОСОБ ЗАЩИТЫ ЭЛЕМЕНТОВ ВИРТУАЛЬНЫХ ЧАСТНЫХ СЕТЕЙ СВЯЗИ ОТ DDOS-АТАК | 2016 |

|

RU2636640C2 |

Авторы

Даты

2023-08-04—Публикация

2022-07-13—Подача