Область техники

Изобретение относится к области информационной безопасности, а более конкретно к способу и системе устранения дублирующихся корреляционных цепочек событий при выявлении инцидентов информационной безопасности.

Уровень техники

На сегодняшний день насчитывается огромное количество разнообразного вредоносного программного обеспечения (которыми являются, например, вирусы, сетевые черви, клавиатурные шпионы, шифровальщики и пр.). Широкое распространение также получили компьютерные атаки, в частности направленные атаки (называются также целевыми или целенаправленными атаками, от англ. Targeted Attack - ТА), а также сложные атаки (англ. Advanced Persistent Threat - APT) на корпоративную инфраструктуру компании. Злоумышленники могут иметь различные цели – от простой кражи личных данных сотрудников до промышленного шпионажа. Зачастую злоумышленники до проведения атаки на корпоративную инфраструктуру компаний обладают информацией об архитектурах корпоративных сетей, о принципах внутреннего документооборота, об используемых средствах защиты информации, что в значительной степени повышает вероятность успешной атаки.

Существующие технологии в средствах защиты информации от вредоносного программного обеспечения (ПО) и компьютерных угроз, такие как сигнатурный анализ, эвристический анализ, эмуляция и другие, имеют ряд недостатков, которые не позволяют обеспечить должный уровень защиты от компьютерных угроз. Например, они не позволяют обнаружить и расследовать ранее неизвестные угрозы, компьютерные атаки без применения вредоносного программного обеспечения, сложные атаки (с применением технологий обхода средств защиты) и долго протекающие атаки (от нескольких дней до нескольких лет).

Все чаще для защиты корпоративной инфраструктуры используются SIEM-системы (англ. Security Information and Event Management). Такие системы обеспечивают автоматизированный сбор и обработку большого количества событий информационной безопасности (ИБ) с множества средств защиты информации, установленных на компьютерах пользователей, серверах, сетевом оборудовании, контроллерах и прочих устройствах в корпоративной инфраструктуре. SIEM-системы позволяют обнаружить компьютерные атаки на ранних стадиях их развития, определить инциденты информационной безопасности. Для этого используется корреляция событий ИБ – анализ взаимосвязей между различными событиями по заданным правилам и автоматическое создание инцидентов при срабатывании правил.

Однако, нередки случаи, когда несколько разных событий ИБ возникают в один момент времени (с заданной погрешностью). Это может происходить по разным причинам. Например, часы на сенсорах (источниках событий) могут быть не синхронизированы. Примером сенсора является сенсор в продукте KICS for Networks компании “Лаборатория Касперского”, предназначенный для получения и анализа данных вычислительных сетей, к которым подключены сетевые интерфейсы компьютера. Указанный сенсор устанавливается на отдельном компьютере и передает результаты анализа на сервер. В еще одном примере при получении событий может произойти временная задержка при обработке трафика различными сенсорами, при этом временная задержка может варьироваться от миллисекунд до минуты. Из-за указанных причин может быть пропущен или неправильно сформирован инцидент информационной безопасности.

В еще одном примере существует проблема с получением дублирующихся событий. Дублирующиеся события могут возникать с разными временными интервалами, например, приходить с интервалом в 5, 10 и 20 секунд или же одновременно.

Таким образом, возникает техническая проблема, заключающаяся в возникновении дублирующихся событий, из-за которых могут быть пропущены и оставлены без должной реакции важные события ИБ, что может привести к неблагоприятным последствиям.

Из уровня техники известно техническое решение EP3079337A1, в котором дублирующиеся или избыточные события удаляются с помощью агрегатора удаления. При этом дублирующиеся события или оповещения, относящиеся к разным атакам, но обладающие сходными характеристиками, могут быть объединены в одно событие или оповещение.

Из уровня техники также известно техническое решение WO2021133479A1 в котором события, не дающие полезной информации, могут отсеиваться, а дублирующиеся события, относящиеся к одному и тому же инциденту, объединяться в один инцидент.

Однако, известные из уровня техники технологии имеют недостаток, который заключается в том, что, прежде чем объединить дублирующиеся события в одно событие, инцидент или удалить дублирующиеся события, их сначала получают и анализируют на схожесть, после чего удаляют или объединяют с другими событиями. В этом случае дублирующиеся события удаляются или объединяются с имеющимися событиями или инцидентами не сразу, что, в свою очередь, повышает риски пропустить важное событие ИБ. Поэтому возникает необходимость улучшения имеющихся технологий, которая позволит решить заявленную техническую проблему.

Раскрытие сущности изобретения

Настоящее изобретение направлено на устранение по меньшей мере некоторых недостатков известных подходов, связанных с уровнем информационной безопасности в корпоративной инфраструктуре при корреляции событий.

Технический результат заключается в снижении ложных срабатываний при выявлении инцидентов информационной безопасности путем устранения дублирующихся корреляционных цепочек событий.

В качестве одного из вариантов реализации настоящего изобретения предлагается система устранения дублирующихся корреляционных цепочек событий при выявлении инцидентов информационной безопасности содержащая сервер, который включает средство формирования событий, предназначенное для: а) сбора информации с компьютеров в сети; б) формирования событий на основе полученной информации и передачи сформированных событий средству корреляции; средство корреляции, предназначенное для: а) получения сформированных событий от средства формирования событий; б) выполнения корреляции сформированных событий с использованием правил корреляции, в ходе которой: 1) определяет по меньшей мере одну созданную корреляционную цепочку; 2) фиксирует атрибуты первого события каждой определенной корреляционной цепочки на основании соответствующего правила корреляции; 3) сравнивает сформированные события с первым событием из каждой определенной корреляционной цепочки, во время которого определяется схожесть атрибутов, при этом: а) объединяет события с корреляционной цепочкой, если сформированные события являются дублирующимся событиями для первого события корреляционной цепочки; б) создает новую корреляционную цепочку, если атрибуты сформированных событий не схожи с атрибутами первого события корреляционной цепочки.

В еще одном варианте реализации системы если атрибуты сформированного события не схожи с первым событием из по меньшей мере одной корреляционной цепочки, то средство корреляции дополнительно сравнивает указанное сформированное событие с последующими событиями из каждой определенной корреляционной цепочки, используя другие правила корреляции.

В еще одном варианте реализации системы если сформированное событие соответствует следующему событию из по меньшей мере одной корреляционной цепочки, согласно правилу корреляции добавляют сформированное событие в соответствующую корреляционную цепочку.

В еще одном варианте реализации системы если корреляционная цепочка соответствует правилу корреляции, средство корреляции выявляет инцидент информационной безопасности.

В еще одном варианте реализации системы информация с компьютеров в сети включает по меньшей мере информацию о неразрешенном сетевом соединении, регистрации в сети нового устройства, отключении датчика или контроллера, неавторизованном доступе к компьютеру и т.д.

В еще одном варианте реализации системы определяют схожесть атрибутов событий по правилу корреляции в течение действия таймаута.

В еще одном варианте реализации системы атрибуты событий содержат по меньшей мере источник события, тип события, метку времени.

В еще одном варианте реализации системы источниками событий являются средства защиты, установленные на компьютерах, а также средство безопасности.

В качестве другого варианта реализации настоящего изобретения предлагается способ устранения дублирующихся корреляционных цепочек событий при выявлении инцидентов информационной безопасности, выполняющийся сервером, и включающий этапы, на которых: а) получают информацию с компьютеров в сети; б) формируют событие на основании полученной информации, при этом каждое формируемое событие содержит атрибуты; в) определяют по меньшей мере одну созданную корреляционную цепочку, при этом для первого события каждой определенной корреляционной цепочки фиксируют атрибуты на основании соответствующего правила корреляции; г) сравнивают сформированное событие с первым событием из каждой определенной корреляционной цепочки, во время которого определяют схожесть атрибутов, при этом: 1) объединяют событие с корреляционной цепочкой, если сформированное событие является дублирующимся событием для первого события корреляционной цепочки; 2) создают новую корреляционную цепочку, если атрибуты сформированного события не схожи с атрибутами первого события корреляционной цепочки.

В еще одном варианте реализации способа если атрибуты сформированного события не схожи с первым событием из по меньшей мере одной корреляционной цепочки, то дополнительно на этапе г) сравнивают указанное сформированное событие с последующими событиями из каждой определенной корреляционной цепочки используя другие правила корреляции..

В еще одном варианте реализации способа если сформированное событие соответствует следующему событию из по меньшей мере одной корреляционной цепочки, согласно правилу корреляции добавляют сформированное событие в соответствующую корреляционную цепочку.

В еще одном варианте реализации способа если корреляционная цепочка соответствует правилу корреляции, выявляют инцидент информационной безопасности.

В еще одном варианте реализации способа информация с компьютеров в сети включает по меньшей мере информацию о неразрешенном сетевом соединении, регистрации в сети нового устройства, отключении датчика или контроллера, неавторизованном доступе к компьютеру и т.д.

В еще одном варианте реализации способа определяют схожесть атрибутов события по правилу корреляции в течение действия таймаута.

В еще одном варианте реализации способа атрибуты события содержат по меньшей мере источник события, тип события, метку времени.

В еще одном варианте реализации способа источниками события являются средства защиты, установленные на компьютерах, а также средство безопасности.

Краткое описание чертежей

Прилагаемые чертежи иллюстрируют только примерные варианты осуществления и поэтому не должны считаться ограничивающими его объем, могут допускать другие, не менее эффективные, варианты осуществления. Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

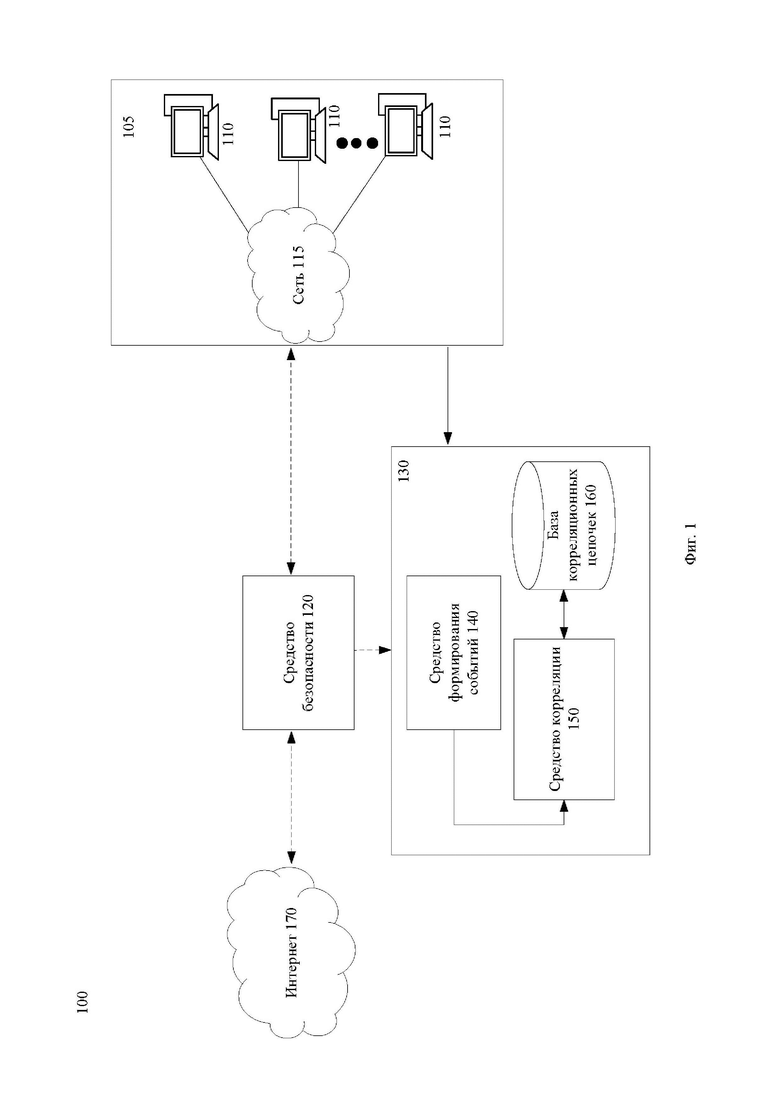

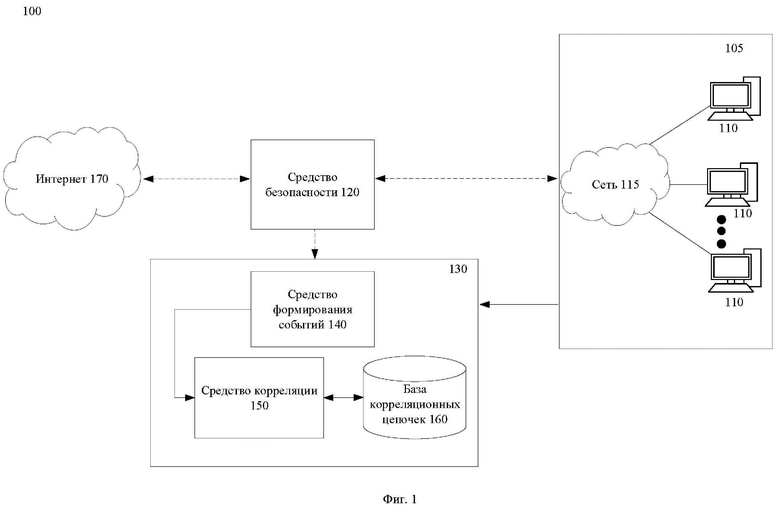

На Фиг. 1 представлена структурная схема системы устранения дублирующихся корреляционных цепочек при выявлении инцидентов информационной безопасности.

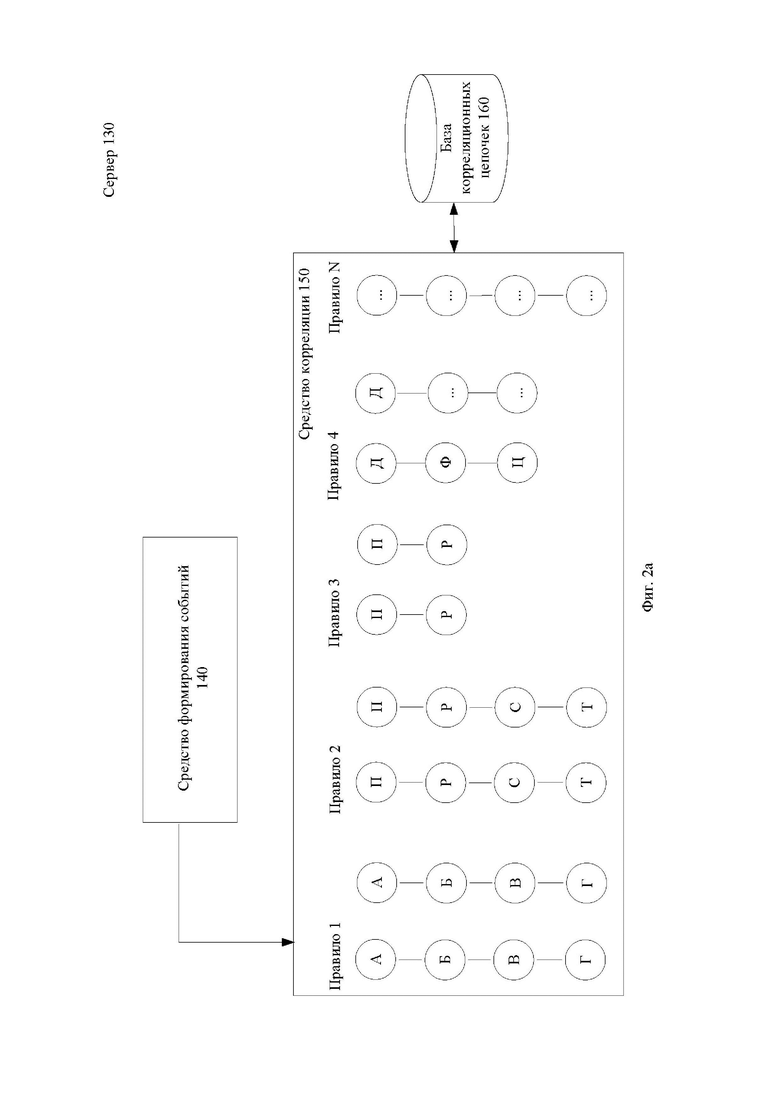

На Фиг. 2а представлен пример корреляционных цепочек, созданных в средстве корреляции на основе правил корреляции.

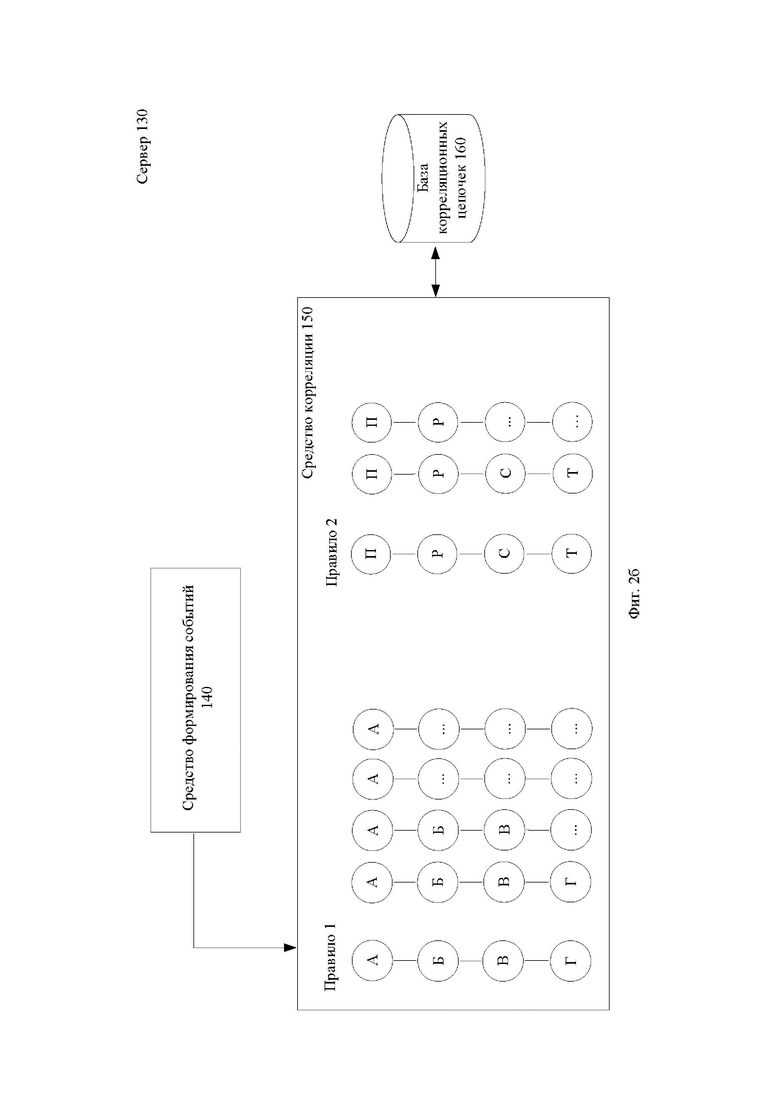

На Фиг. 2б представлен пример создания дублирующихся корреляционных цепочек.

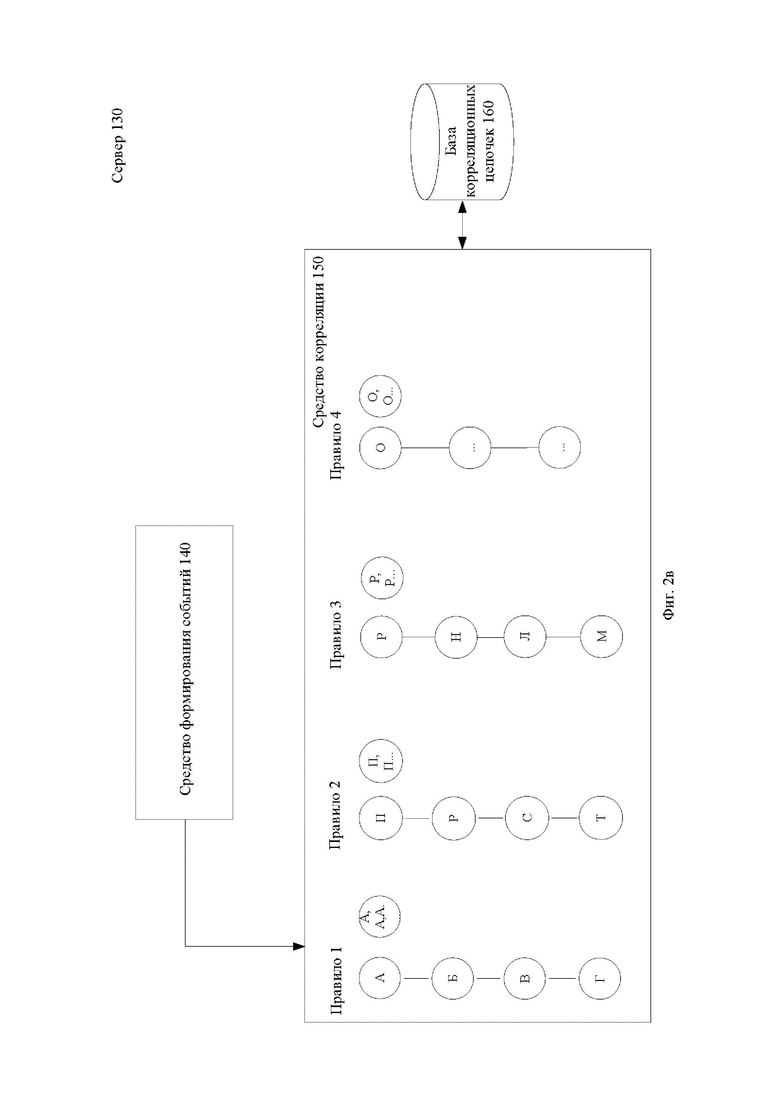

На Фиг. 2в представлен пример применения правила корреляции с фиксированием у первого события корреляционной цепочки атрибутов.

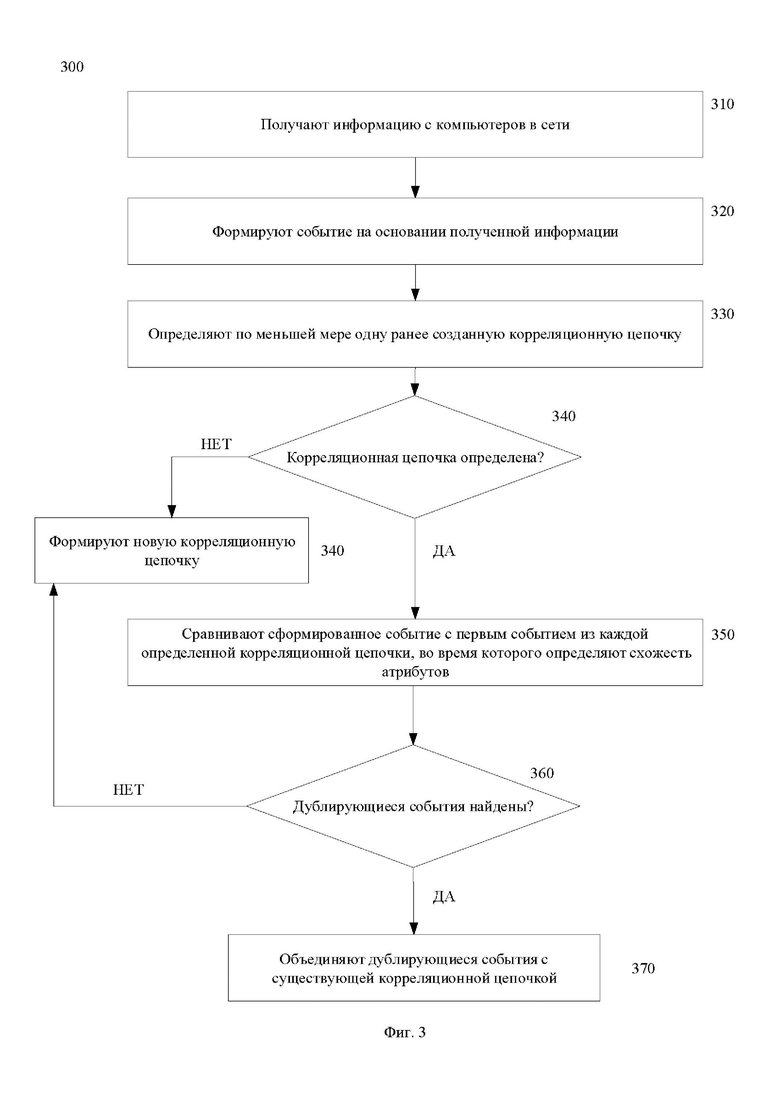

На Фиг. 3 представлен способ устранения дублирующихся корреляционных цепочек при выявлении инцидентов информационной безопасности.

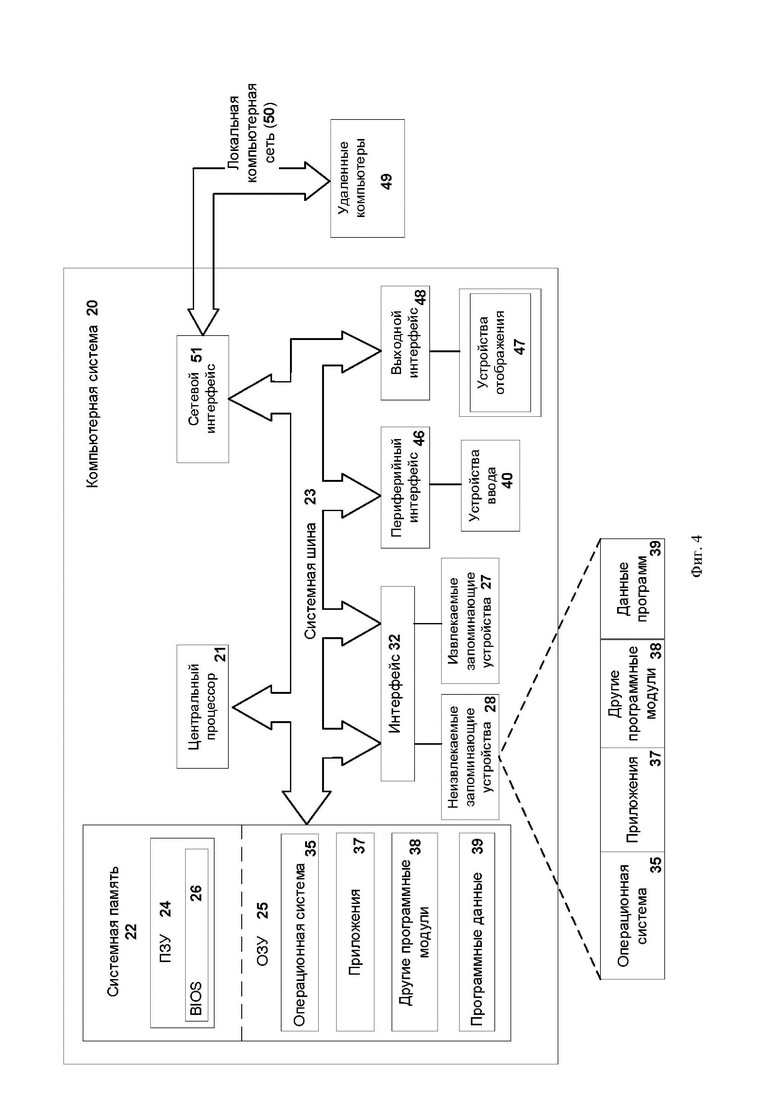

На Фиг. 4 представлен пример компьютерной системы, с помощью которой может быть реализовано настоящее изобретение.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Ниже определен ряд терминов, которые будут использоваться при описании вариантов осуществления изобретения.

Событие информационной безопасности, событие ИБ (англ. information security event, далее – событие) – идентифицированное появление определенного состояния системы, сервиса или сети, указывающего на возможное нарушение политики информационной безопасности или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности (ГОСТ Р ИСО/МЭК ТО 18044-2007 Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности). Событие также может быть инцидентом.

Инцидент информационной безопасности (англ. information security incident, далее – инцидент) – появление одного или нескольких нежелательных, или неожиданных событий ИБ, с которыми связана значительная вероятность компрометации бизнес-операций и создания угрозы ИБ (ГОСТ Р ИСО/МЭК ТО 18044-2007 Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности). Инцидент может состоять из одного события.

Корреляция – анализ взаимосвязей между различными событиями с использованием заданных правил корреляции.

Корреляционная цепочка – последовательность событий, объединенных в общую коллекцию.

Файловый антивирус – является модулем антивирусного программного обеспечения. Файловый антивирус содержит функционал обнаружения вредоносной активности всех открываемых, запускаемых и сохраняемых файлов на компьютере пользователя. Файловый антивирус позволяет избежать заражения файловой системы компьютера.

SIEM (англ. Security Information and Event Management) системы — класс программных продуктов, предназначенных для сбора и анализа информации о событиях безопасности. В задачи SIEM-систем входит:

• отслеживание в реальном времени сигналов тревоги, поступающие от сетевых устройств и приложений;

• обрабатывание полученных данных и нахождение взаимосвязей между ними;

• выявление отклонений от нормального поведения контролируемых систем;

• оповещение операторов об обнаруженных инцидентах.

Решения SIEM-систем могут собирать данные о событиях безопасности с помощью приложений, таких как антивирусные программы, системы обнаружения и предотвращения вторжений (IDS, IPS), контроллеры домена и т.д., напрямую из файлов с логами, напрямую с сетевых устройств или с помощью протоколов потоковой передачи данных (SNMP, Netflow, IPFIX).

На Фиг. 1 представлена структурная схема системы устранения дублирующихся корреляционных цепочек при выявлении инцидентов информационной безопасности 100 (далее – система 100), которая содержит информационную систему 105 (также - корпоративная инфраструктура) включающую совокупность компьютеров 110, входящих в сеть 115, средство безопасности 120, сервер 130, содержащий по меньшей мере средство формирования событий 140, средство корреляции 150 и базу корреляционных цепочек 160. В рамках данной заявки под компьютерами 110 понимаются любые вычислительные устройства и сенсоры, в частности, персональные компьютеры, ноутбуки, смартфоны, а также коммуникационные устройства, такие как маршрутизаторы, коммутаторы, концентраторы и пр., а также датчики. При этом на компьютерах 110 установлены средства защиты (на фигурах не указано), например, антивирусное программное обеспечение. Примером сети 115 является компьютерная сеть.

В частном варианте реализации сервер 130 является SIEM-системой. Одним из примеров SIEM-системы является Kaspersky Unified Monitoring and Analysis Platform (KUMA) компании “Лаборатория Касперского”.

Элементы системы устранения дублирующихся корреляционных цепочек при выявлении инцидентов информационной безопасности 100 могут быть реализованы на компьютерной системе, пример которой представлен на Фиг. 4.

Средство безопасности 120 предназначено для анализа сетевой активности информационной системы 105. В одном из вариантов реализации средство безопасности 120 дополнительно проводит анализ обращений компьютеров 110 к источникам (URL/URI) в сети Интернет 170, например, для защиты информационной системы 105 от возможности ее картирования извне. Средства защиты, установленные на компьютерах 110, являются источниками событий. Стоит отметить, что средство безопасности 120 также является источником событий, к примеру при анализе сетевой активности средством безопасности 120 обнаруживается сетевое соединение с IP-адреса из сети Интернет 170.

В частном варианте реализации средство безопасности 120 включает в себя систему обнаружения вторжений (англ. Intrusion Detection System, IDS) и систему предотвращения вторжений (англ. Intrusion Prevention System, IPS).

Средство формирования событий 140 предназначено для формирования событий информационной безопасности и передачи их средству корреляции 150. Чтобы сформировать события средство формирования событий 140 на сервере 130 получает информацию с компьютеров 110 в сети 115, т.е. информацию, связанную с упомянутыми компьютерами 110 в сети 115. Получение информации с компьютеров 110 средством формирования событий 140 осуществляется, по крайней мере, со средств защиты компьютеров. В одном из вариантов реализации под информацией с компьютеров 110 понимается по меньшей мере информация, связанная со сработавшей антивирусной записью файлового антивируса. Средство формирования событий 140 формирует на основе этой информации события.

В частном варианте реализации информация, получаемая с компьютеров 110 в сети 115, сначала собирается средством безопасности 120 и передается в средство формирования событий 140.

События, сформированные средством формирования событий 140, содержат по меньшей мере такие атрибуты, как источник события, тип события, метка времени.

Источниками событий являются средства защиты, установленные на компьютерах 110, а также средство безопасности 120. Примером средства защиты является по меньшей мере антивирусное программное обеспечение.

Типом события может быть, например срабатывание IDS, попытка подключения к сети Wi-Fi, подключение недоверенного внешнего устройства. Перечисленные типы событий не являются исчерпывающими и подразумевают другие различные типы событий. Кроме того, в частном примере реализации события содержат уровень критичности в зависимости от типа события.

Уровень критичности событий подразделяется на низкий, средний и высокий. Низкий уровень критичности события не требует немедленной реакции на это событие. Средний уровень критичности событий содержит сведения, на которые нужно обратить внимание и требуют реакции. К среднему уровню критичности события относится, например попытка эксплуатации уязвимости в защищаемом процессе, а к низкому уровню критичности события относится попытка подключения к сети Wi-Fi. Высокий уровень критичности событий содержит сведения, которые могут оказать критическое влияние на технологический процесс и требуют немедленной реакции. Высокий уровень критичности события относится к такому типу события, как активность, характерная для сетевых атак.

Метка времени - момент времени получения события, который может быть определен как время получения средством безопасности 120 сетевого пакета, содержащего данные, на основании которых было определено упомянутое событие.

Стоит отметить, что информация, поступающая в средство формирования событий 140, идет потоком, соответственно, средство формирования событий 140 получает информацию от компьютеров 110 и средства безопасности 120 постоянно. Сформированные события передаются от средства формирования событий 140 средству корреляции 150 для последующей корреляции событий.

Средство корреляции 150 предназначено для выполнения корреляции событий с использованием правил корреляции. Правила корреляции содержат условия использования и действия с корреляционной цепочкой. Описание правил корреляции может быть реализовано, например, с использованием языка разметки YAML. Условие использования определяет события (корреляционная цепочка), которые удовлетворяют правилу корреляции для применения действий средством корреляции 150. Например, правило корреляции содержит условие, в котором корреляционная цепочка создается при получении событий А, Б, В при этом правилами корреляции не исключается условие создания корреляционной цепочки, состоящей из одного события, например события А. Действиями являются, в частности, создание инцидента информационной безопасности, при этом создание инцидента осуществляется при полном выстраивании корреляционной цепочки. Кроме того, действиями могут быть, например, создание новой корреляционной цепочки, добавление события в существующую корреляционную цепочку, уничтожение корреляционной цепочки и другие. Корреляционные цепочки сохраняются в базу корреляционных цепочек 160 (далее – база 160). Сохраненные корреляционные цепочки в базе 160 содержат события, из которых выстроены корреляционные цепочки. События, из которых выстроена корреляционная цепочка, содержит по меньшей мере ip-адрес/mac-адрес, идентифицирующий компьютер 110, с которого пришло событие, тип события, метку времени. Корреляционная цепочка считается созданной при получении первого события.

Правило корреляции включает в себя название правила и список переходов между узлами корреляционной цепочки, который раскрывает условия использования и действия с корреляционной цепочкой. Кроме того, правило корреляции может содержать максимально допустимое количество событий для цепочки событий.

На языке разметки YAML правило корреляции (rule) может быть описано следующим образом:

- rule:

name: “ruleName”

version: 5

transitions:

- transition: {…}

Список переходов (transitions) описывается следующим образом:

1. Имя узла цепочки, из которого осуществляется переход (from).

2. Имя узла цепочки, в который осуществляется переход (to).

3. Предикат (predicate) - декларативный набор условий перехода цепочки из узла from в узел to.

4. Действие (action) - опциональный, декларативный набор действий, выполняемых в случае перехода.

5. Указание на то, что переход может быть отложен на определенное время и/или количество поступивших событий (delay, delay count).

Узел цепочки используется для обозначения начала (<start>) и конца (<end>) правила корреляции, а также для обозначения местоположения:

transition:

from: <start>

to: <end>

predicate:

- event: 1

action:

- store_attr:

var: event. type

name: type

Предикат перехода корреляционной цепочки содержит условие перехода из одного узла в следующий узел. Условие перехода может быть составным условием из нескольких условий.

Например, предикат содержит условие перехода, выполняющееся при поступлении события №1000 и при условии, что IP-адрес источника события (event.src_address.ip) совпадает с заданным IP-адресом ($my_ip).

predicate:

- event: 1000

- equal: {var: event.src_address.ip, expect: $my_ip}

Таким образом, переход осуществляется только при выполнении условия предиката. При переходе в конец правила (узел <end>), будут выполнены действия, указанные в правиле (например, создан инцидент ИБ). Переход корреляционной цепочки из одного узла в другой узел выполняет ряд действий, например определение текущего положения корреляционной цепочки, добавление события к корреляционной цепочке, откладывание перехода на определенное время и/или количество поступивших событий.

Действия могут быть, в частности, следующими:

- store_attr – сохранение атрибутов события средством корреляции 150.

- pin_attr – фиксирование атрибутов события для проверки дублирующихся событий.

- ttl – таймаут, в течение которого средство корреляции 150 ожидает новое событие для добавления в корреляционную цепочку. В частном варианте по истечении времени ttl корреляционная цепочка будет уничтожена средством корреляции 150.

- fire_incident – создание инцидента средством корреляции 150. При этом действие fire_incident указывается в списке действий лишь один раз, и допускается указывать несколько fire_incident в рамках одного правила.

События также могут содержать атрибуты, в частности, следующие:

- МАС-адрес источника/адресата;

- IP-адрес источника/адресата;

- тип события;

- источник события;

- таймаут;

- уровень критичности.

Система реализуется следующим образом: средство формирования событий 140 собирает информацию с компьютеров 110 в сети 115. Получаемая средством формирования событий 140 информация включает по меньшей мере информацию о неразрешенном сетевом соединении, регистрации в сети нового устройства, отключении датчика или контроллера, изменении прошивки контроллера, неавторизованном доступе к компьютеру и т.д. Далее средство формирования событий 140 формирует события на основании полученной информации и передает события средству корреляции 150. При этом каждое формируемое событие содержит атрибуты.

После того, как средство корреляции 150 получило сформированные события от средства формирования событий 140, средство корреляции 150 выполняет их корреляцию, в ходе которой, определяет по меньшей мере одну созданную корреляционную цепочку на основании правил корреляции. Средство корреляции 150 фиксирует атрибуты первого события в созданной корреляционной цепочке на основании правила корреляции. Фиксирование атрибутов события по правилу корреляции осуществляется действием «pin_attr». В дальнейшем, приходящие события проверяются на схожесть с первым событием созданных корреляционных цепочек с использованием этого же правила корреляции. Действие pin_attr направлено на первое событие в созданной корреляционной цепочке, т.к. именно первое событие в корреляционной цепочке создает дублирующиеся корреляционные цепочки.

При получении средством корреляции 150 от средства формирования событий 140 двух событий, например А и Г, создаются две корреляционные цепочки, где первая начинается с события А, а вторая с события Г. После чего средством корреляции 150 было получено 3 события А с такими же атрибутами, как у первого события в созданной корреляционной цепочке. Средство корреляции 150 проверяет эти 3 события по правилу корреляции с зафиксированными атрибутами события на схожесть с первым событием созданной корреляционной цепочки. Указанное правило корреляции с фиксированием атрибутов события применяется средством корреляции 150 для каждой созданной корреляционной цепочки.

Далее средство корреляции 150 сравнивает сформированные события с первым событием из каждой определенной корреляционной цепочки, во время которого определяется схожесть атрибутов событий. Схожесть событий обуславливается одинаковыми атрибутами этих событий. Например, одинаковыми атрибутами событий являются IP или MAC адрес, а также одинаковые типы событий (срабатывание IDS).

Если при проверке средством корреляции 150 по зафиксированным атрибутам события была выявлена схожесть этих событий, то в таком случае событие становится дублирующимся и объединяется с существующей корреляционной цепочкой. В случае, если при проверке средством корреляции 150 события не схожи с зафиксированными атрибутами, то в таком случае создается новая корреляционная цепочка.

В правиле корреляции применяется таймаут, который является изменяемым параметром и устанавливается в зависимости от правила корреляции. Для правила корреляции с выявлением дублирующихся событий таймаут установлен по меньшей мере 60 секунд. Средство корреляции 150 определяет схожесть атрибутов событий по правилу корреляции в течение действия таймаута. В частном варианте реализации таймаут в правиле корреляции отсутствует.

В одном из вариантов реализации, если атрибуты сформированного события не схожи с первым событием из по меньшей мере одной корреляционной цепочки, то средство корреляции 150 дополнительно сравнивает указанное сформированное событие с последующими событиями из каждой определенной корреляционной цепочки, используя другие правила корреляции. Под другими правилами корреляции понимаются правила, не направленные на выявление дублирующихся событий.

Как было указано ранее, корреляционная цепочка может состоять как из одного события, так и из несколько последовательных событий. Дополнительное сравнение атрибутов сформированного события средством корреляции 150 на других правилах корреляции необходимо в тех случаях, когда корреляционная цепочка состоит из несколько последовательных событий и при этом корреляционная цепочка еще не сформировалась полностью. Например, по правилу корреляции корреляционная цепочка состоит из последовательности событий А-Б-В, при этом такая корреляционная цепочка получила только событие А. Средство корреляции 150 в ходе сравнения сформированного события, например Б с событием А корреляционной цепочки не определило схожести атрибутов. Однако, как было указано, корреляционная цепочка не сформировалась полностью, и необходимо дополнительно проверить сформированное событие на других правилах корреляции для формирования корреляционной цепочки полностью.

В случае, если сформированное событие соответствует следующему событию из по меньшей мере одной корреляционной цепочки, согласно правилу корреляции сформированное событие добавляется в соответствующую корреляционную цепочку.

Если корреляционная цепочка соответствует правилу корреляции, средство корреляции 150 выявляет инцидент информационной безопасности. При этом на такую корреляционную цепочку с выявленным инцидентом будет продолжать распространяться правило корреляции с фиксированием атрибутов первого события до окончания действия таймаута такого правила корреляции.

Существуют ситуации, когда несколько одинаковых событий приходят одновременно, в таком случае средство корреляции 150 начинает создавать дублирующиеся корреляционные цепочки. В качестве примера появления дублирующихся корреляционных цепочек рассмотрим правило корреляции, состоящее из двух событий. Первое событие, например А – неавторизованное сетевое взаимодействие по протоколу UDP (4000002601). Второе событие, например Б – сработало IDS правило (4000002602) “сканирование сети с использованием сегментов TCP с установленным флагом SYN”. Средство корреляции 150 получило события А и Б от средства формирования событий 140, проверило на по меньшей мере одном правиле и выдало инцидент ИБ «Инцидент А-Б», т.е. создалась корреляционная цепочка с последовательностью событий А-Б.

Пример такого правила корреляции:

- rule:

name: "Правило корреляции 1"

transitions:

- transition:

from: <start>

to: node1

predicate:

- event: 4000002601

action:

- ttl: 10

- transition:

from: node1

to: <end>

predicate:

- event: 4000002602

action:

- ttl: 10

- fire_incident:

title: «Инцидент А-Б»

Из примера правила видно, что для создания «инцидент А-Б», средство корреляции 150 должно получить сначала событие А, затем событие Б. Однако, приведенный пример демонстрирует техническую проблему, из-за которой создаются дублирующиеся корреляционные цепочки, например, когда полученное событие А проверяется на созданной корреляционной цепочке, при этом средство корреляции 150 ожидает получения события Б от средства формирования событий 140. Допустим, что в средство корреляции 150 пришло еще по меньшей мере десять одинаковых событий А от средства формирования событий 140. Средство корреляции 150 проверяет с существующими корреляционными цепочками каждое событие А, но т.к. событие А уже есть в существующей корреляционной цепочке, а средство корреляции 150 ожидает события Б, средство корреляции 150 начнет создавать новые дублирующиеся корреляционные цепочки, начинающиеся с события А.

На Фиг. 2а представлен пример корреляционных цепочек, созданных в средстве корреляции 150 на основе правил корреляции. События, поступившие в средство корреляции 150 от средства формирования событий 140, обработались по правилам корреляции. Из примера видно, что первая корреляционная цепочка создана по правилу 1 с последовательностью событий А-Б-В-Г. Вторая корреляционная цепочка создана по правилу 2 с последовательностью событий П-Р-С-Т. Соответственно, остальные корреляционные цепочки средство корреляции 150 создало на основе других правил корреляции и удовлетворяющих этим правилам событий, поступивших от средства формирования событий 140. Указанный вариант демонстрирует обработку событий средством корреляции 150 без дублирующихся событий. Как видно из примера, корреляционные цепочки могут состоять как из совокупности нескольких событий, так и из одного события. Корреляционные цепочки считаются созданными с момента прихода первого события вне зависимости от того сформируется корреляционная цепочка до конца или нет. Например, по правилу 4 с последовательностью событий Д-Ф-Ц корреляционная цепочка создалась на первом событии Д, но еще не до конца сформировалась.

На Фиг. 2б представлен пример формирования дублирующихся корреляционных цепочек. Как и в примере по Фиг. 2а, средство корреляции 150 получает от средства формирования событий 140 события для обработки по правилам корреляции. Средством корреляции 150 было получено большое количество одинаковых событий А, Б, В, Г от средства формирования событий 140. В качестве примера рассматривается правило 1 с последовательностью событий А-Б-В-Г и правило 2 с последовательностью событий П-Р-С-Т. По правилу 1 создана корреляционная цепочка, однако средство корреляции 150 получает еще некоторое число событий А, Б, В, Г. В таком случае средство корреляции 150 начинает создавать дублирующиеся корреляционные цепочки по правилу 1. В итоге средство корреляции 150 создаст несколько дублирующихся корреляционных цепочек по правилу 1 (А-Б-В-Г). Из примера видно, что по правилу 1 создалась одна полная дублирующаяся корреляционная цепочка, и имеется еще 3 не до конца сформировавшиеся дублирующиеся корреляционные цепочки. При этом по правилу 2 средство корреляции 150 также создало две дублирующиеся корреляционные цепочки. В ситуации, когда корреляционная цепочка создалась, но еще не сформировалась до конца, также создаются дублирующиеся корреляционные цепочки, при получении одинаковых событий.

На Фиг. 2в представлен пример применения правила корреляции с фиксированием у первого события корреляционной цепочки атрибутов. В указанном примере в средстве корреляции 150 создано четыре корреляционные цепочки по правилам 1, 2, 3, 4. Средство корреляции 150, применяя правило корреляции, зафиксировало атрибуты первых событий корреляционных цепочек. В дальнейшем, приходящие от средства формирования событий 140 события проверяются на схожесть с зафиксированными атрибутами первых событий на этом же правиле корреляции и объединяются с существующими корреляционными цепочками в случае, если события являются дублирующимися. После этого, средство формирования событий 140 отправляет средству корреляции 150 следующие события на проверку. На представленной фигуре рядом с готовыми корреляционными цепочками схематически изображены дублирующиеся события, которые после таймаута по меньшей мере в 60 секунд объединятся с существующими корреляционными цепочками и в средстве корреляции 150 они будут представлены как единственные корреляционные цепочки в своих правилах, т.е. по правилу 1 будет одна корреляционная цепочка и по другим правилам также будет по одной корреляционной цепочке. Вместе с приходящими дублирующимися событиями не исключается получение средством корреляции 150 не являющихся дублирующимися событий, которые также будут обрабатываться средством корреляции 150 на основе правила корреляции для дублирующихся событий. Указанное правило корреляции распространяется и на корреляционные цепочки, которые созданы, но еще не сформированы до конца.

Представленный пример по Фиг. 2в не исключает вариант, при котором приходящие не являющиеся дублирующимися события также проверяются средством корреляции 150 по правилу корреляции с зафиксированными атрибутами первых событий корреляционных цепочек. В случае, когда средство корреляции 150 не определило схожести приходящих событий с созданными корреляционными цепочками, средство корреляции 150 проверяет на других правилах корреляции, в которых отсутствует действие pin_attr или же создает новые корреляционные цепочки. Под другими правилами корреляции подразумеваются правила, не относящиеся к выявлению дублирующихся событий.

Далее рассматривается пример применения настоящего способа устранения дублирующихся корреляционных цепочек при выявлении инцидентов информационной безопасности.

На Фиг. 3 представлен способ устранения дублирующихся корреляционных цепочек при выявлении инцидентов информационной безопасности.

Способ устранения дублирующихся корреляционных цепочек событий при выявлении инцидентов информационной безопасности (далее – способ 300) описывается на примере приходящих событий и их проверке на схожесть с первым событием созданной корреляционной цепочки по правилу корреляции. Во избежание появления дублирующихся корреляционных цепочек средство корреляции 150 проверяет приходящие события от средства формирования событий 140 с использованием правила корреляции. Правило корреляции содержит действие, фиксирующее атрибуты первого события корреляционной цепочки. В указанном выше правиле корреляции, фиксация атрибутов первого события осуществляется действием pin_attr. В дальнейшем, приходящие в средство корреляции 150 события проверяют с использованием этого же правила корреляции на схожесть с первым событием существующей корреляционной цепочки и объединяют их с ней в случае схожести атрибутов. Данное правило направлено на фиксирование атрибутов первого события корреляционной цепочки, т.к. именно первое событие корреляционной цепочки может создавать дублирующиеся корреляционные цепочки.

Способ 300 осуществляется при помощи системы 100, в котором на шаге 310 средством формирования событий 140 получают информацию с компьютеров 110 в сети 115. Получаемая информация включает по меньшей мере информацию о неразрешенном сетевом соединении, регистрации в сети нового устройства, отключении датчика или контроллера, неавторизованном доступе к компьютеру и т.д. В одном из вариантов реализации средство безопасности 120 дополнительно проводит анализ обращений компьютеров 110 к источникам (URL/URI) в сети Интернет 170. Сбор информации с компьютеров 110 средством формирования событий 140 осуществляется по крайней мере со средств защиты компьютеров 110, например с антивирусного программного обеспечения.

В частном варианте реализации средство безопасности 120 осуществляет сбор информации с компьютеров 110 в сети 115 и после передает в средство формирования событий 140.

На шаге 320 на основании полученной информации средством формирования событий 140 формируют событие, при этом каждое формируемое событие содержит атрибуты. События содержат по меньшей мере такие атрибуты, как источник события, тип события и метка времени. В частном варианте реализации события содержат уровень критичности в зависимости от типа события. Сформированные события от средства формирования событий 140 передают в средство корреляции 150.

На шаге 330 средством корреляции 150 определяют по меньшей мере одну созданную корреляционную цепочку, при этом для первого события каждой определенной корреляционной цепочки фиксируют атрибуты на основании соответствующего правила корреляции. Правила корреляции содержат условия использования и действия над корреляционной цепочкой. Как было указано при описании системы 100, описание правил корреляции может быть реализовано, например с использованием языка разметки YAML.

Фиксирование атрибутов события по правилу корреляции осуществляется действием «pin_attr». Стоит отметить, что корреляционная цепочка может состоять как из одного события, так и из нескольких последовательных событий, но действие pin_attr фиксирует только первое событие корреляционной цепочки. Указанное правило с фиксированием у первого события корреляционной цепочки атрибутов, применяется ко всем созданным средством корреляции 150 корреляционным цепочкам. Правило корреляции с фиксированием атрибутов первого события применяется как для сформированных корреляционных цепочек, так и для корреляционных цепочек, которые еще не сформировались полностью.

В случае, если корреляционная цепочка не создана, то на шаге 340 формируют новую корреляционную цепочку и фиксируют атрибуты первого события созданной корреляционной цепочки. Если по меньшей мере одна корреляционная цепочка создана, то переходят к шагу 350.

На шаге 350 средством корреляции 150 сравнивают сформированное событие с первым событием из каждой определенной корреляционной цепочки, во время которого определяют схожесть атрибутов.

В случае, если на шаге 360 не найдено дублирующееся событие с первым событием корреляционной цепочки, то переходят к шагу 340. В случае, если на шаге 360 найдено дублирующееся событие с первым событием корреляционной цепочки, то на шаге 370 объединяют событие с корреляционной цепочкой, а именно с первым событием. Например, у первого события корреляционной цепочки зафиксированными атрибутами являются ip-адрес и тип события (срабатывание IDS). При проверке средством корреляции 150 событий, поступивших от средства формирования событий 140, было выявлено событие с таким же ip-адресом и типом события, которое является дублирующимся.

Правило корреляции, выявляющее дублирующиеся события, также содержит таймаут для каждой корреляционной цепочки. Таймаут действует в течение по меньшей мере одной минуты с момента начала использования этого правила корреляции средством корреляции 150. За время таймаута средство корреляции 150 будет проверять приходящие события от средства формирования событий 140 только на этом правиле корреляции. В частном варианте реализации правило корреляции не содержит таймаута.

В одном из вариантов реализации если атрибуты сформированного события не схожи с первым событием из по меньшей мере одной корреляционной цепочки, то средством корреляции 150 дополнительно на шаге 350 сравнивают указанное сформированное событие с последующими событиями из каждой определенной корреляционной цепочки, используя другие правила корреляции. Под другими правилами корреляции понимаются правила, не направленные на выявление дублирующихся событий.

Корреляционная цепочка может состоять как из одного события, так и из несколько последовательных событий. Дополнительное сравнение атрибутов на других правилах корреляции необходимо в тех случаях, когда корреляционная цепочка состоит из несколько последовательных событий и при этом корреляционная цепочка еще не сформировалась полностью. Например, по правилу корреляции корреляционная цепочка состоит из последовательности событий А-Б-В, при этом такая корреляционная цепочка получила только событие А. Средство корреляции 150 в ходе сравнения сформированного события, например Б с событием А корреляционной цепочки не определило схожести атрибутов. Однако, как было указано, корреляционная цепочка не сформировалась полностью и необходимо дополнительно проверить сформированное событие на других правилах корреляции для формирования корреляционной цепочки полностью.

В случае, если сформированное событие соответствует следующему событию из по меньшей мере одной корреляционной цепочки, согласно правилу корреляции добавляют сформированное событие в соответствующую корреляционную цепочку.

Если корреляционная цепочка соответствует правилу корреляции, средство корреляции 150 выявляет инцидент информационной безопасности. При этом на такую корреляционную цепочку с выявленным инцидентом будет продолжать распространяться правило корреляции с фиксированием атрибутов первого события до окончания действия таймаута такого правила корреляции.

Далее представлен пример правила корреляции с действием pin_attr и фиксированием таких атрибутов как mac-адрес и тип события.

rules:

- rule:

name: "policy violation"

version: 3

transitions:

- transition:

from: <start>

to: node1

predicate:

- event: 4000002601

- not_equal: {var: event.dst_address.ip, expect: 0}

action:

- ttl: 60

- pin_attr: {var: event.src_address.mac, name: src_mac}

- fire_incident:

title: "Unauthorized network interaction detected"

src_address.mac: $src_mac

- transition:

from: node1

to: <end>

predicate:

- event: 0

Представленный пример правила с действием pin_attr содержит атрибуты события, которое оно фиксирует в правиле действием pin_attr: {var: event.src_address.mac, name: src_mac} и тип события. При этом был создан инцидент title: "Unauthorized network interaction detected", а также проставлен таймаут ttl: 60, что означает 60 секунд. В дальнейшем приходящие события с таким же исходным mac-адресом и типом события проверяются на этом же правиле корреляции и автоматически будут добавляться в существующую корреляционную цепочку или инцидент, не создавая дублирующиеся корреляционные цепочки.

Приведенный пример правила с фиксацией атрибутов события средством корреляции 150 применяется и для других корреляционных цепочек.

Как было указано в примере, таймаут правила корреляции составляет 60 секунд, в течение которого поступающие события будут проверяться и, в случае выявления дублирующихся событий, объединяться с известной корреляционной цепочкой. В случае, если после таймаута в 60 секунд будут приходить дублирующиеся события, то они будут обрабатываться другими правилами корреляции без действия pin_attr. В одном из вариантов реализации таймаут правила корреляции отсутствует. Стоит отметить, что таймаут правила корреляции является изменяемым параметром и устанавливается в зависимости от правила корреляции.

Как показано на Фиг. 4, компьютерная система 20 включает в себя: центральный процессор 21, системную память 22 и системную шину 23, которая связывает разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, способную взаимодействовать с любой другой шинной архитектурой. Примерами шин являются: PCI, ISA, PCI-Express, HyperTransport™, InfiniBand™, Serial ATA, I2C и другие подходящие соединения между компонентами компьютерной системы 20. Центральный процессор 21 содержит один или несколько процессоров, имеющих одно или несколько ядер. Центральный процессор 21 исполняет один или несколько наборов машиночитаемых инструкций, реализующих способы, представленные в настоящем документе. Системная память 22 может быть любой памятью для хранения данных и/или компьютерных программ, исполняемых центральным процессором 21. Системная память может содержать как постоянное запоминающее устройство (ПЗУ) 24, так и память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами компьютерной системы 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Компьютерная система 20 включает в себя одно или несколько устройств хранения данных, таких как одно или несколько извлекаемых запоминающих устройств 27, одно или несколько неизвлекаемых запоминающих устройств 28, или комбинации извлекаемых и неизвлекаемых устройств. Одно или несколько извлекаемых запоминающих устройств 27 и/или неизвлекаемых запоминающих устройств 28 подключены к системной шине 23 через интерфейс 32. В одном из вариантов реализации извлекаемые запоминающие устройства 27 и соответствующие машиночитаемые носители информации представляют собой энергонезависимые модули для хранения компьютерных инструкций, структур данных, программных модулей и других данных компьютерной системы 20. Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28 могут использовать различные машиночитаемые носители информации. Примеры машиночитаемых носителей информации включают в себя машинную память, такую как кэш-память, SRAM, DRAM, ОЗУ не требующую конденсатора (Z-RAM), тиристорную память (T-RAM), eDRAM, EDO RAM, DDR RAM, EEPROM, NRAM, RRAM, SONOS, PRAM; флэш-память или другие технологии памяти, такие как твердотельные накопители (SSD) или флэш-накопители; магнитные кассеты, магнитные ленты и магнитные диски, такие как жесткие диски или дискеты; оптические носители, такие как компакт-диски (CD-ROM) или цифровые универсальные диски (DVD); и любые другие носители, которые могут быть использованы для хранения нужных данных и к которым может получить доступ компьютерная система 20.

Системная память 22, извлекаемые запоминающие устройства 27 и неизвлекаемые запоминающие устройства 28, содержащиеся в компьютерной системе 20 используются для хранения операционной системы 35, приложений 37, других программных модулей 38 и программных данных 39. Компьютерная система 20 включает в себя периферийный интерфейс 46 для передачи данных от устройств ввода 40, таких как клавиатура, мышь, стилус, игровой контроллер, устройство голосового ввода, устройство сенсорного ввода, или других периферийных устройств, таких как принтер или сканер через один или несколько портов ввода/вывода, таких как последовательный порт, параллельный порт, универсальная последовательная шина (USB) или другой периферийный интерфейс. Устройство отображения 47, такое как один или несколько мониторов, проекторов или встроенных дисплеев, также подключено к системной шине 23 через выходной интерфейс 48, такой как видеоадаптер. Помимо устройств отображения 47, компьютерная система 20 оснащена другими периферийными устройствами вывода (на Фиг. 4 не показаны), такими как динамики и другие аудиовизуальные устройства.

Компьютерная система 20 может работать в сетевом окружении, используя сетевое соединение с одним или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 является рабочим персональным компьютером или сервером, который содержит большинство или все упомянутые компоненты, отмеченные ранее при описании сущности компьютерной системы 20, представленной на Фиг. 4. В сетевом окружении также могут присутствовать и другие устройства, например, маршрутизаторы, сетевые станции или другие сетевые узлы. Компьютерная система 20 может включать один или несколько сетевых интерфейсов 51 или сетевых адаптеров для связи с удаленными компьютерами 49 через одну или несколько сетей, таких как локальная компьютерная сеть (LAN) 50, глобальная компьютерная сеть (WAN), интранет и Интернет. Примерами сетевого интерфейса 51 являются интерфейс Ethernet, интерфейс Frame Relay, интерфейс SONET и беспроводные интерфейсы.

Варианты раскрытия настоящего изобретения могут представлять собой систему, способ, или машиночитаемый носитель (или носитель) информации.

Машиночитаемый носитель информации является осязаемым устройством, которое сохраняет и хранит программный код в форме машиночитаемых инструкций или структур данных, к которым имеет доступ центральный процессор 21 компьютерной системы 20. Машиночитаемый носитель может быть электронным, магнитным, оптическим, электромагнитным, полупроводниковым запоминающим устройством или любой подходящей их комбинацией. В качестве примера, такой машиночитаемый носитель информации может включать в себя память с произвольным доступом (RAM), память только для чтения (ROM), EEPROM, портативный компакт-диск с памятью только для чтения (CD-ROM), цифровой универсальный диск (DVD), флэш-память, жесткий диск, портативную компьютерную дискету, карту памяти, дискету или даже механически закодированное устройство, такое как перфокарты или рельефные структуры с записанными на них инструкциями.

Система и способ, настоящего изобретения, могут быть рассмотрены в терминах средств. Термин «средство», используемый в настоящем документе, относится к реальному устройству, компоненту или группе компонентов, реализованных с помощью аппаратного обеспечения, например, с помощью интегральной схемы, специфичной для конкретного приложения (ASIC) или FPGA, или в виде комбинации аппаратного и программного обеспечения, например, с помощью микропроцессорной системы и набора машиночитаемых инструкций для реализации функциональности средства, которые (в процессе выполнения) превращают микропроцессорную систему в устройство специального назначения. Средство также может быть реализовано в виде комбинации этих двух компонентов, при этом некоторые функции могут быть реализованы только аппаратным обеспечением, а другие функции - комбинацией аппаратного и программного обеспечения. В некоторых вариантах реализации, по крайней мере, часть, а в некоторых случаях и все средство может быть выполнено на центральном процессоре 21 компьютерной системы 20. Соответственно, каждое средство может быть реализовано в различных подходящих конфигурациях и не должно ограничиваться каким-либо конкретным вариантом реализации, приведенным в настоящем документе.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что при разработке любого реального варианта осуществления настоящего изобретения необходимо принять множество решений, специфических для конкретного варианта осуществления, для достижения конкретных целей, и эти конкретные цели будут разными для разных вариантов осуществления. Понятно, что такие усилия по разработке могут быть сложными и трудоемкими, но, тем не менее, они будут обычной инженерной задачей для тех, кто обладает обычными навыками в данной области, пользуясь настоящим раскрытием изобретения.

Изобретение относится к вычислительной технике. Технический результат заключается в снижении ложных срабатываний при выявлении инцидентов информационной безопасности. Способ устранения дублирующихся корреляционных цепочек событий при выявлении инцидентов информационной безопасности включает этапы, на которых: получают информацию с компьютеров в сети; формируют содержащее атрибуты событие на основании полученной информации; определяют созданную корреляционную цепочку, при этом для первого события каждой определенной корреляционной цепочки фиксируют атрибуты на основании соответствующего правила корреляции; сравнивают сформированное событие с первым событием из каждой определенной корреляционной цепочки, во время которого определяют схожесть атрибутов; если корреляционная цепочка соответствует правилу корреляции, выявляют инцидент информационной безопасности. 2 н. и 12 з.п. ф-лы, 6 ил.

1. Способ устранения дублирующихся корреляционных цепочек событий при выявлении инцидентов информационной безопасности, выполняющийся сервером и включающий этапы, на которых:

а) получают информацию с компьютеров в сети;

б) формируют событие на основании полученной информации, при этом каждое формируемое событие содержит атрибуты;

в) определяют по меньшей мере одну созданную корреляционную цепочку, при этом для первого события каждой определенной корреляционной цепочки фиксируют атрибуты на основании соответствующего правила корреляции;

г) сравнивают сформированное событие с первым событием из каждой определенной корреляционной цепочки, во время которого определяют схожесть атрибутов, при этом:

i. объединяют событие с корреляционной цепочкой, если сформированное событие является дублирующимся событием для первого события корреляционной цепочки,

ii. создают новую корреляционную цепочку, если атрибуты сформированного события не схожи с атрибутами первого события корреляционной цепочки;

д) если корреляционная цепочка соответствует правилу корреляции, выявляют инцидент информационной безопасности.

2. Способ по п. 1, в котором если атрибуты сформированного события не схожи с первым событием из по меньшей мере одной корреляционной цепочки, то дополнительно на этапе г) сравнивают указанное сформированное событие с последующими событиями из каждой определенной корреляционной цепочки, используя другие правила корреляции.

3. Способ по п. 2, в котором, если сформированное событие соответствует следующему событию из по меньшей мере одной корреляционной цепочки, согласно правилу корреляции добавляют сформированное событие в соответствующую корреляционную цепочку.

4. Способ по п. 1, в котором информация с компьютеров в сети включает по меньшей мере информацию о неразрешенном сетевом соединении, регистрации в сети нового устройства, отключении датчика или контроллера, неавторизованном доступе к компьютеру.

5. Способ по п. 1, в котором определяют схожесть атрибутов события по правилу корреляции в течение действия таймаута.

6. Способ по п. 1, в котором атрибуты события содержат по меньшей мере источник события, тип события, метку времени.

7. Способ по п. 6, в котором источниками события являются средства защиты, установленные на компьютерах, а также средство безопасности.

8. Система устранения дублирующихся корреляционных цепочек событий при выявлении инцидентов информационной безопасности, содержащая сервер, который включает:

i. средство формирования событий, предназначенное для:

- сбора информации с компьютеров в сети;

- формирования событий на основе полученной информации и передачи сформированных событий средству корреляции;

ii. средство корреляции, предназначенное для:

- получения сформированных событий от средства формирования событий;

- выполнения корреляции сформированных событий с использованием правил корреляции, в ходе которой:

i. определяет по меньшей мере одну созданную корреляционную цепочку,

ii. фиксирует атрибуты первого события каждой определенной корреляционной цепочки на основании соответствующего правила корреляции,

iii. сравнивает сформированные события с первым событием из каждой определенной корреляционной цепочки, во время которого определяется схожесть атрибутов, при этом:

а) объединяет события с корреляционной цепочкой, если сформированные события являются дублирующимися событиями для первого события корреляционной цепочки,

б) создает новую корреляционную цепочку, если атрибуты сформированных событий не схожи с атрибутами первого события корреляционной цепочки;

- выявления инцидентов информационной безопасности в случае соответствия корреляционной цепочки правилу корреляции.

9. Система по п. 8, в которой если атрибуты сформированного события не схожи с первым событием из по меньшей мере одной корреляционной цепочки, то средство корреляции дополнительно сравнивает указанное сформированное событие с последующими событиями из каждой определенной корреляционной цепочки, используя другие правила корреляции.

10. Система по п. 9, в которой, если сформированное событие соответствует следующему событию из по меньшей мере одной корреляционной цепочки, согласно правилу корреляции добавляют сформированное событие в соответствующую корреляционную цепочку.

11. Система по п. 8, в которой информация с компьютеров в сети включает по меньшей мере информацию о неразрешенном сетевом соединении, регистрации в сети нового устройства, отключении датчика или контроллера, неавторизованном доступе к компьютеру.

12. Система по п. 8, в которой определяют схожесть атрибутов событий по правилу корреляции в течение действия таймаута.

13. Система по п. 8, в которой атрибуты событий содержат по меньшей мере источник события, тип события, метку времени.

14. Система по п. 13, в которой источниками событий являются средства защиты, установленные на компьютерах, а также средство безопасности.

| EP 3079337 A1, 12.10.2016 | |||

| US 20150169741 A1, 18.06.2015 | |||

| US 20120197853 A1, 02.08.2012 | |||

| US 20050223027 A1, 06.10.2005 | |||

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

Авторы

Даты

2025-02-14—Публикация

2024-04-19—Подача