Область техники

Изобретение относится к компьютерной безопасности, а именно к способам быстрой фильтрации массивов данных в системах класса SIEM (Security information and event management) о компьютерных инцидентах информационной безопасности, и может быть использовано как функция кросс-корреляции событий информационной безопасности.

Уровень техники

В современных компаниях SIEM-системы ежедневно обрабатывают миллионы событий из разных источников. По статистике коллектив из 100 человек способен сгенерировать более 3000 входов Active Directory, а одна работающая в штатном режиме VMware - порядка 4 млн событий в день. Чтобы выделить в потоке действительно значимые инциденты, в SIEM есть функция фильтрации массивов данных, в том числе и функция кросс-корреляции - сопоставление событий из разных источников, которые в совокупности говорят об угрозе.

Однако при классическом подходе реализации функции кросс-корреляции в SIEM системах при наличии трех и более коннекторов пользователю будет необходимо ждать дни и недели пока произойдет полноценный анализ тех или иных событий информационной безопасности. Рыночная потребность - выполнение кросс-корреляции за адекватное время, близкое к реальному.

На сегодняшний день из уровня техники известны различные способы корреляции событий информационной безопасности - так из патента на изобретение РФ №2739864 (опубликовано 29.12.2020, МПК G06F 21/55) известен способ корреляции событий, реализуемый компьютером, для выявления инцидента информационной безопасности, в котором: а) получают с помощью средства корреляции события по крайней мере от одного средства формирования событий; б) для событий, время создания которых лежит в пределах заданного периода времени, задают с помощью средства корреляции по меньшей мере один порядок следования событий; в) используют с помощью средства корреляции правила корреляции для полученных событий с учетом каждого заданного порядка следования; г) при выполнении по меньшей мере одного правила корреляции выявляют с помощью средства корреляции инцидент информационной безопасности.

Из US 8024804 (опубликовано 2011-09-20, МПК G06F 12/14) известен способ обнаружения сетевых атак с использованием правил корреляции, который принимает множество индикаторов атаки на основе данных, передаваемых по сети, и применяет правила к множеству индикаторов атаки. Кроме того, способ генерирует предупреждение, если применение по меньшей мере подмножества правил для множества признаков атаки указывает на потенциальную атаку.

Недостатком данных изобретений является их ресурсоемкость и ограниченная масштабируемость, что снижает быстродействие SIEM системы в целом, поскольку в данных способах отсутствуют функции двухпоточной обработки правил, оптимизация данных и их нормализация до размеров, доступных для обработки в оперативной памяти.

Раскрытие сущности изобретения

Настоящее изобретение направлено на достижение технического результата, заключающегося в повышении быстродействия способа фильтрации массивов данных о компьютерных инцидентах информационной безопасности в системах класса SIEM.

Заявленный технический результат обеспечивает способ быстрой фильтрации массивов данных о компьютерных инцидентах информационной безопасности, реализуемый компьютером и содержащий следующие этапы:

1) по крайней мере от одного источника данных события поступают в SIEM систему и попадают как минимум в один парсер коннектора;

2) поступившие как минимум в один коннектор, данные событий разбиваются на удовлетворяющие обычным правилам и удовлетворяющие правилам кросс-корреляции;

3) данные событий, удовлетворяющие обычным правилам, записываются в СУБД для инцидентов ИБ;

4) данные событий, удовлетворяющие правилам кросс-корреляции, подвергаются фильтрации полей и строк (атрибутов), которые не учувствуют в настроенных правилах кросс-корреляции;

5) данные событий, удовлетворяющие правилам кросс-корреляции, подвергаются нормализации до минимально достаточного размера и сохраняются в компактный формат;

6) отфильтрованные и нормализированные данные, записываются в СУБД для событий;

7) сервис кросс-корреляции событий производит чтение отфильтрованных и нормализированных данных из СУБД для событий, а также сортирует их по времени;

8) отсортированный объединенный массив данных загружается в оперативную память ПК и обрабатывается по крайней мере одним правилом кросс-корреляции;

9) при выполнении по меньшей мере одного правила кросс-корреляции инцидент записывается в СУБД для инцидентов ИБ.

Краткое описание чертежей

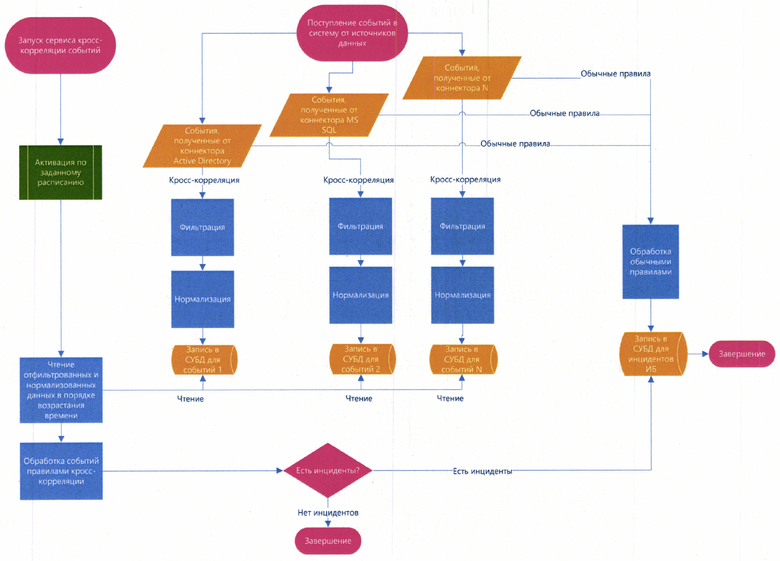

Заявляемое изобретение поясняется изображением:

Фиг. - блок-схема способа быстрой фильтрации массивов данных о компьютерных инцидентах.

Осуществление изобретения

Используемые термины в настоящем изобретении:

MongoDB - ориентированная на документы база данных NoSQL с открытым исходным кодом, которая использует для хранения структуру JSON;

LevelDB - хранилище типа ключ-значение с открытым исходным кодом;

Protobuf - протокол сериализации (передачи) структурированных данных, который осуществляет передачу бинарных данных, оптимизированных под минимальный размер сообщения;

ПК - персональный компьютер;

ИБ - информационная безопасность;

УЗ - учетная запись;

Инцидент ИБ - потенциально опасное событие, выявленное в результате анализа правил и способное нарушить информационную безопасность организации. Инциденты записываются в базу данных SIEM и хранятся там в виде коллекций;

Событие - любое произошедшее изменение на источнике данных (удаление учетной записи, изменение пароля, вход в систему и т.д.). Не каждое событие является инцидентом;

Коннектор - программный модуль, осуществляющий сбор и анализ событий от различных источников данных;

Источник данных - объект, формирующий структурированные данные, необходимые для решения аналитической задачи (контроллеры домена, серверы Windows и другие);

Правило - набор параметров, позволяющих задать условия анализа и взаимосвязи событий;

СУБД - система управления базами данных.

Парсер - программа или часть программного кода, реализующая синтаксический разбор каких-либо входных данных.

На Фиг. представлена блок-схема способа быстрой фильтрации массивов данных о компьютерных инцидентах.

Как видно из вышеуказанной блок-схемы, от источников данных события поступают в SIEM систему и попадают в парсеры коннекторов. Источниками данных могут быть серверы Windows, почтовые серверы Exchange и IBM Domino, антивирусное ПО, аппаратные устройства и приложения (серверы, роутеры, принтеры) и т.д. Коннекторы в свою очередь устанавливаются в зависимости от индивидуальных особенностей инфраструктуры пользователя, например, это может быть CiscoConnector обеспечивающий сбор событий сетевых устройств Cisco или же GPOConnector, отслеживающий изменения в настройках объектов групповых политик. Для примера на Фиг. приведены коннекторы Active Directory и MS SQL.

С подключением каждого нового источника в систему поступает огромное количество событий. Чтобы найти среди них опасные, существуют правила корреляции. Для каждого коннектора в SIEM системе устанавливаются свои правила. Например, для оборудования Cisco регистрируются в качестве событий безопасности входы под встроенной учетной записью или с повышенными привилегиями, ошибки маршрутизации и т.д. Для Active Directory - десятки ситуаций, от подбора пароля до временного изменения пользовательских прав.

Данные событий разбиваются на удовлетворяющие обычным правилам и удовлетворяющие правилам кросс-корреляции.

Обычные правила предназначены для выявления самых распространенных, однозначно угрожающих ИБ ситуаций. Например, многократные неудачные попытки входа в систему (инцидент - перебор пароля), изменение прав доступа к почтовому ящику (инцидент - доступ к почте не владельцем), повышение уровня пользовательской учетной записи в СУБД до администратора и отзыв прав обратно до пользовательских (инцидент - временная выдача максимальных прав). Данные таких событий записываются в СУБД для инцидентов ИБ, например, MongoDB.

Однако бывают случаи, когда по одному событию непонятно, есть угроза или нет.Чтобы выяснить, представляет ли событие опасность, необходимо изучить контекст - какие еще события происходили в системе в это время и как они связаны с исходным. Эта задача решается с помощью правил кросс-корреляции, позволяющих настроить условия сопоставления событий и выявления взаимосвязей между ними.

При создании правил кросс-корреляции нужно прежде всего понимать, что должно быть обнаружено с использованием данного правила, ведь у каждой организации свои источники событий и, соответственно, свои признаки инцидента.

Целью создания правила кросс-корреляции является выявление взаимосвязи межу событиями, зафиксированными коннекторами. Чтобы правило сработало нужно указать, из каких событий оно должно состоять, соблюдая порядок, как они будут происходить. Если события могут произойти и в прямом, и в обратном порядке, то необходимо создать по одной копии правила на каждую из последовательностей (т.е. одно правило для случая «Если произошло событие «1», а потом «2», то фиксировать инцидент» и второе правило для случая «Если произошло событие «2», а потом «1», то фиксировать инцидент»). Более того, правило может содержать и условия отсутствия одного из событий (т.е. одно правило для случая «Если произошло событие «1», а потом «НЕ произошло событие 2», то фиксировать инцидент).

Примером таких правил кросс-корреляции может быть обнаружение использования корпоративных учетных данных на сетевом оборудовании без входа в конкретную корпоративную пользовательскую систему (говорит о использовании УЗ для разведки, сканирования сети) или обнаружение случаев наличия учетных записей новых сотрудников, которые ни разу не вышли на работу (говорит о неучтенной активной учетной записи, созданной для нового кандидата, который по тем или иным причинам отказался от работы в компании).

Данные событий, удовлетворяющие правилам кросс-корреляции и полученные от коннекторов, подвергаются фильтрации и нормализации. Под фильтрацией понимается удаление лишних полей и строк (атрибутов), которые не учувствуют в настроенных правилах кросс-корреляции. Под нормализацией понимается упаковка данных до минимально достаточного размера и сохранение их в компактный формат, например Protobuf. Фильтрация и нормализация позволяют сильно уменьшить объем обрабатываемых данных, отсечь ненужные данные и в дальнейшем разместить необходимые данные в оперативной памяти ПК, что напрямую влияет на быстродействие SIEM системы в целом.

Отфильтрованные и нормализованные данные записываются в СУБД для событий, например LevelDB. У каждого коннектора своя СУБД для событий.

Сервис кросс-корреляции событий активируется по заданному расписанию или с заданной периодичностью, по умолчанию - каждые 10 минут. Это означает, что новые инциденты будут отображаться в режиме, приближенном к реальному времени, что значительно ускорит процесс их расследования.

После чего происходит чтение отфильтрованных и нормализированных данных, которые сортируются по времени.

По результатам сортировки происходит загрузка объединенного массива данных либо его части в оперативную память, после чего массив данных обрабатывается настроенными правилами кросс-корреляции.

В случае, если инциденты при кросс-корреляции не найдены -происходит завершение цикла, если инциденты найдены - происходит запись их данных в СУБД для инцидентов ИБ, например в MongoDB.

Данный способ можно разделить на два отдельных потока: 1 поток - это запись событий, полученных от коннекторов, в СУБД для событий, а также их фильтрация и нормализация, а 2 поток - это чтение отфильтрованных и нормализованных данных, их анализ и запись в СУБД для инцидентов ИБ.

Данный способ быстрой фильтрации массивов данных о компьютерных инцидентах информационной безопасности, реализуемый компьютером, можно разделить на следующие этапы:

1) по крайней мере от одного источника данных события поступают в SIEM систему и попадают как минимум в один парсер коннектора;

2) поступившие как минимум в один коннектор, данные событий разбиваются на удовлетворяющие обычным правилам и удовлетворяющие правилам кросс-корреляции;

3) данные событий, удовлетворяющие обычным правилам, записываются в СУБД для инцидентов ИБ;

4) данные событий, удовлетворяющие правилам кросс-корреляции, подвергаются фильтрации полей и строк (атрибутов), которые не учувствуют в настроенных правилах кросс-корреляции;

5) данные событий, удовлетворяющие правилам кросс-корреляции, подвергаются нормализации до минимально достаточного размера и сохраняются в компактный формат;

6) отфильтрованные и нормализированные данные, записываются в СУБД для событий;

7) сервис кросс-корреляции событий производит чтение отфильтрованных и нормализированных данных из СУБД для событий, а также сортирует их по времени;

8) отсортированный объединенный массив данных загружается в оперативную память ПК и обрабатывается по крайней мере одним правилом кросс-корреляции;

9) при выполнении по меньшей мере одного правила кросс-корреляции инцидент записывается в СУБД для инцидентов ИБ.

Изобретение относится к компьютерной безопасности, а именно к способам быстрой фильтрации массивов данных в системах класса SIEM (Security information and event management) о компьютерных инцидентах информационной безопасности, и может быть использовано как функция кросс-корреляции событий информационной безопасности. Техническим результатом является повышение быстродействия способа фильтрации массивов данных о компьютерных инцидентах информационной безопасности в системах класса SIEM. Технический результат достигается при реализации способа быстрой фильтрации массивов данных о компьютерных инцидентах информационной безопасности, в котором данные событий разбиваются на удовлетворяющие обычным правилам, предназначенным для выявления распространенных, однозначно угрожающих информационной безопасности ситуаций, и удовлетворяющие правилам кросс-корреляции; данные событий, удовлетворяющие правилам кросс-корреляции, подвергаются фильтрации полей и строк, нормализации и сортировке по времени, загружаются в оперативную память компьютера и обрабатывается правилом кросс-корреляции; при выполнении правила кросс-корреляции выявляется инцидент информационной безопасности. 1 ил.

Способ быстрой фильтрации массивов данных о компьютерных инцидентах информационной безопасности, реализуемый компьютером, в котором:

1) по крайней мере от одного источника данных события поступают в SIEM систему и попадают как минимум в один парсер коннектора;

2) поступившие как минимум в один коннектор, данные событий разбиваются на удовлетворяющие обычным правилам, предназначенным для выявления распространенных, однозначно угрожающих информационной безопасности ситуаций, и удовлетворяющие правилам кросс-корреляции;

3) данные событий, удовлетворяющие обычным правилам, предназначенным для выявления распространенных, однозначно угрожающих информационной безопасности ситуаций, записываются в СУБД для инцидентов ИБ;

4) данные событий, удовлетворяющие правилам кросс-корреляции, подвергаются фильтрации полей и строк, которые не учувствуют в настроенных правилах кросс-корреляции;

5) данные событий, удовлетворяющие правилам кросс-корреляции, подвергаются нормализации до минимально достаточного размера и сохраняются в компактный формат;

6) отфильтрованные и нормализированные данные записываются в СУБД для событий;

7) сервис кросс-корреляции событий производит чтение отфильтрованных и нормализированных данных из СУБД для событий, а также сортирует их по времени;

8) отсортированный объединенный массив данных загружается в оперативную память ПК и обрабатывается по крайней мере одним правилом кросс-корреляции;

9) при выполнении по меньшей мере одного правила кросс-корреляции инцидент записывается в СУБД для инцидентов ИБ.

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| 0 |

|

SU180789A1 | |

| СПОСОБ ПОЛУЧЕНИЯ N-АРИЛПИРРОЛИДИЛКЕТОНОВ-X-NQАгСбН5,Предлагается способ получения N-арилпир- ролидилкетонов общей формулыгде Аг=СвН5 или замещенный CeHs,Х=СОСН2СН2—, заключающийся в том, что ю тят в колбе с обратным холодильником 6 час.Солянокислые соли аминокетонов (И—VI) (см. таблицу), 2,95 г | 0 |

|

SU166348A1 |

| Станок для придания концам круглых радиаторных трубок шестигранного сечения | 1924 |

|

SU2019A1 |

Авторы

Даты

2024-10-07—Публикация

2023-11-08—Подача