Изобретение относится к системам и способам прогнозирования признаков инцидентов информационной безопасности в автоматизированных системах управления.

С ростом числа информационных систем и совершенствованием методов и форм автоматизации процессов обработки и передачи информации повышается уязвимость системных процессов и ресурсов, напрямую влияющая на нарушение мер зашиты информации, и как следствие, прерывания процессов государственного и военного управления. Эти уязвимости влияют на информационную безопасность автоматизированных систем управления и могут привести к негативным последствиям. Такие последствия и определяют понятие инцидента, под которым понимается одно или несколько нежелательных событий, которые влекут за собой нарушение целостности, конфиденциальности и доступности информации. Событие - это любая ситуация в системе или сети, отражающая функциональность общесистемного прикладного программного и аппаратного обеспечения и специализированного программного и аппаратного обеспечения.

Автоматизированная система управления рано или поздно поступает в эксплуатацию. Пользователю важно, чтобы система работала без сбоев. Если внештатная ситуация все же произойдет, она должна устраняться с минимальными задержками.

В контексте обработки информации, связанной с инцидентами информационной безопасности, разработано большое количество способов машинного обучения для анализа разноформатных массивов данных (сетевой трафик, журналы событий), имеется достаточно много программных и аппаратных реализаций этих способов позволяющих, анализировать в реальном времени события, исходящие от устройств и приложений, проводить их нормализацию и корреляцию, применяя различные технических приемы для сопоставления данных аудита из различных источников с целью выявления значимой информации и реагировать на них до наступления существенного ущерба. Подобные разработки относятся к классу систем защиты информации и управления событиями (security information event management, сокращенно-SIEM).

Одной из достаточно острых задач, стоящих перед такими системами, является задача обработки больших массивов разнородных данных о событиях, поступающих от различных источников. В качестве источников событий (данных мониторинга) выступают: автоматизированные рабочие места (журналы из операционной системы, базы данных, приложения); серверное оборудование; телекоммуникационное оборудование; средства защиты информации; иные объекты мониторинга, определенные администратором безопасности информации автоматизированной системы управления.

Современная автоматизированная система управления может содержать несколько сотен или даже тысяч таких источников данных. В результате на сервер информационной безопасности или автоматизированное рабочее место администратора безопасности информации за день могут поступать на обработку данные о сотнях событий.

Обработка, поступающих событий включает такие операции, как: нормализация (приведение собираемых данных к единому формату); фильтрация (отсеивание дублируемых, малозначительных или бесполезных данных); агрегация (процесс объединения однородных и повторяющихся данных о событиях); анализ; корреляция (определение взаимосвязей между экземплярами событий и их групп); ранжирование (оценка результатов корреляции по определенным признакам); приоритезация (вычисление степени важности результатов процесса корреляции).

Из уровня техники известна компьютерная система, описанная в патенте US 7376969 В1, осуществляющая сбор событий безопасности, генерируемых несколькими сетевыми устройствами; нормализацию событий для создания нормализованных событий безопасности в общей схеме; взаимную корреляцию нормализованных событий безопасности в соответствии с правилами для генерации мета-событий.

Указанные система и способ являются наиболее близкими по технической сущности к заявленным.

Недостатком данной известной компьютерной системы, позволяющей захватить, нормализовать и сообщать о событиях безопасности из разнородных источников, является отсутствие средства определения категории исходных событий и средства обогащения нормализованных событий недостающей и дополнительной информацией, в соответствии с категорией в объеме, необходимом для корректной работы правил корреляции. Нормализация событий представляет собой схему - набор полей, в которые в процессе укладываются данные из исходного события. Часто нормализованные события не всегда содержат информацию в объеме, необходимом для корректной работы правил корреляции, ввиду их упрощения. Упрощение происходит в несколько стадий. При возникновении какого-то явления на источнике событий происходит его фиксация в разных форматах сначала в журнале событий операционной системы (первая стадия) и далее - в системе защиты информации и управления событиями (вторая стадия). Каждая стадия обработки сопровождается потерей данных, так как на уровне операционной системы - одна схема журнала, определенная разработчиками операционной системы и ограниченная набором полей - схемой журнала и размером, а на уровне системы защиты информации и управления событиями другая. Нормализация и сохранение события в системе защиты информации и управления событиями также происходит с потерей данных так, как и внутри данной системы заложена собственная схема, ограниченная набором полей и если отброшенная информация, которая не уместилась в поля схемы на одном и другом уровнях важна, то понять смысл происходящего в событии будет очень тяжело. Данные факты ведут к тому, что ответственные за написание правил корреляции будут неоднозначно трактовать нормализованные события.

Целью предлагаемого изобретения, является повышение эффективности прогнозирования признаков инцидентов информационной безопасности системами защиты информации и управления событиями в автоматизированных системах управления за счет обогащения событий недостающей и дополнительной информацией, в соответствии с категорией в объеме, необходимом для корректной работы правил корреляции.

После того, как были выявлены все ключевые атрибуты исходного события, необходимо описать суть самого процесса, отраженного в нем, обогатить его недостающей и дополнительной информацией, в соответствии с категорией в объеме, необходимом для корректной работы правил корреляции и переложить ее на язык нормализации.

Внедрение систем защиты информации и управления событиями часто начинается с подключения источников, которые генерируют разнородные события. Важное свойство этих событий-то, что они отражают функциональность самих источников.

Категорирование событий позволяет одинаково работать с семантически схожими событиями независимо от типа источника:

1. Семантически схожие события от любого типа источника имеют общую категорию.

2. Для событий каждой категории определены четкие правила заполнения полей схемы. Так мы эффективно боремся с хаосом, который возникает на этапе нормализации событий и часто приводит к множественным ложным срабатываниям правил корреляции.

3. Оперирование категориями позволяет не делать лишних проверок в коде правил корреляции, чтобы понять семантику события.

К типам источников мы относим основное назначение источника: сетевое оборудование, операционные системы, прикладное программное обеспечение.

В автоматизированной системе управления, исходя из специфики генерируемых событий, можно выделить два больших типа источников:

1. ИТ-источники - общесистемное прикладное программное и аппаратное обеспечение, порождающее ИТ-события.

2. ИБ-источники - специализированное программное и аппаратное обеспечение информационной безопасности компании, порождающее ИБ-события.

Принципиальные различия между событиями этих типов то, что ИТ-источники сообщают о фактах происшествия каких-либо явлений в автоматизированной системе управления, без их оценки уровня защищенности - «хорошо» или «плохо». В отличие от ИТ-источников, ИБ-источники обладают дополнительными внешними знаниями о том, как трактовать те или иные события с точки зрения безопасности, - политики. Таким образом, использование политик позволяет ИБ-источникам принимать решения - является ли наблюдаемое явление «хорошим» или «плохим» - и сообщать об этом в систему защиты информации и управления событиями через сгенерированное ИБ-события.

Общесистемное прикладное программное и аппаратное обеспечение, которое мы относим к ИТ-источникам событий, призвано реализовывать или поддерживать определенные процессы для выполнения поставленных перед ним задач. В ходе их решения совершившиеся факты фиксируются отдельными ИТ-событиями. Их можно отнести к процессу, в рамках которого каждое из них произошло. Выделив процессы, происходящие в ИТ-источниках, можно сформировать первый уровень категорирования. Он будет определять семантическое поле, позволяющее верно интерпретировать ИТ-события.

При анализе событий становится понятно, что в каждом из них описывается взаимодействие нескольких атрибутов в рамках уже определенного процесса. Выделяя как основной один из этих атрибутов в качестве объекта взаимодействия, формируем второй уровень категорирования. Характер поведения основного атрибута в событии в рамках конкретного процесса будет играть роль третьего уровня категорирования ИТ-событий. Дополнительный, четвертый уровень, определяющий успешность или не успешность действия, описанного в событии.

Итого на выходе мы получили следующие уровни:

1. Контекст (процесс), в рамках которого произошло событие. Подуровни первого уровня:

- управление непрерывностью работы;

- управление пользователями и правами;

- управление доступом;

- управление доступностью;

- управление развертыванием;

- управление сетевыми взаимодействиями;

- управление сетью;

- управление базами данных;

- управление системой;

- управление прочими приложениями.

2. Объект (основной атрибут), описываемый событием. Подуровни второго уровня:

- идентифицирующий атрибут;

- исполняемый атрибут;

- правила и политики,

- атрибут хранения информации в операционной системе;

- атрибут сетевых соединений;

- атрибут сетевой идентификации узла

- атрибут баз данных;

- физическое оборудование.

3. Характер поведения объекта в рамках заданного контекста. Подуровни третьего уровня:

- взаимодействие, влияющее на функционирование атрибута;

- коммуникация между атрибутами;

- действия по работе с самими атрибутами, включая манипуляцию их данными;

- взаимодействие, в результате которого происходит добавление нового атрибута в контекст (либо удаление сущности из контекста)

- информационные события об изменении состояния атрибута.

4. Дополнительный уровень описывает статус данных действий (успех, неуспех).

Таким образом, мы сформировали четыре уровня категорирования ИТ-событий, позволяющие удобно оперировать семантически схожими событиями от различных типов источников в ИТ-инфраструктуре автоматизированной системы управления. Чтобы обеспечить однозначность полученных уровней категорирования, были сформированы отдельные подуровни каждого уровня.

При рассмотрении категорирования ИБ-событий следует отметим, что рассматриваются исключительно события, приходящие со средств защиты информации в автоматизированной системе управления.

Способ категорирования ИБ-событий формулируется так: любой инцидент информационной безопасности, который происходит в автоматизированной системе управления, имеет свое отражение в одной или сразу нескольких средах: уровня конкретного хоста, уровня сети, уровня физической среды.

Работающие на этих уровнях средства защиты информации, выявляют инцидент информационной безопасности и порождают ИБ-события, которые поступают на вход в систему защиты информации и управления событиями.

При работе с ИБ-событиями часто бывает необходимо понимать, в какой среде был идентифицирован признак инцидента ИБ. И уже исходя из этого формировать логику правила корреляции. Таким образом, среда детектирования - первый уровень категорирования ИБ-событий. К среде детектирования относятся следующие подуровни:

- хоста (события, поступающие от средств защиты, устанавливающихся на конечные рабочие станции и сервера);

- сети (события, поступающие от систем, анализирующих сетевой трафик и применяющие к нему набор установленных политик безопасности);

- физической среды (события, поступающие от средств физической безопасности).

Второй уровень категорирования ИБ-событий связан с первым, но имеет особенности, обусловленные следующими предпосылками:

- инциденты информационной безопасности не всегда имеют проявления в физической среде;

- инциденты информационной безопасности в физической среде не всегда связаны с инцидентами информационной безопасности, но бывают и пересечения;

- инциденты на уровнях сети и конечного хоста часто имеют схожую структуру и семантику.

Поэтому на втором уровне выделяется группа категорий, соответствующая инцидентам информационной безопасности уровня физической среды, и группы категорий, общие для инцидентов информационной безопасности уровня сети и хоста.

Группа категорий, соответствующая инцидентам информационной безопасности уровня физической среды:

- физическое проникновение (несанкционированный или нерегламентированный обход физической системы защиты);

- повреждение (целенаправленное повреждение, уничтожение, снижение срока эксплуатации оборудования или каналов связи).

Группы категорий, общие для инцидентов информационной безопасности уровня сети и хоста:

- сбор данных (сбор данных об объекте защиты из открытых и закрытых источников информации, используя активные и пассивные методы сбора);

- нарушение доступности (случайное нарушение доступности отдельных сервисов и систем в целом);

- утечка информации (выявление утечки конфиденциальных данных по любым коммуникационным каналам).

- аномалии (существенные отклонение параметров объекта защиты или его поведения от ранее установленной нормы).

Третий уровень категорирования ИБ-событий уточняет второй и описывает непосредственно сами инциденты информационной безопасности, суть которых и отражается в ИБ-событиях.

Таким образом, для того, чтобы унифицировать нормализацию событий, способ обогащения событий недостающей и дополнительной информацией, в соответствии с категорией определяет следующие правила:

1. Для каждой категории каждого уровня ИТ- и ИБ-событий формируется справочник со списком той информации, которую необходимо найти в исходном событии и нормализовать.

2. Если событию была назначена какая-либо категория, ее необходимо найти в соответствии со справочником и нормализовать ее.

3. Каждая категория определяет набор полей схемы нормализованного события, которые должны быть заполнены.

Таким образом, выбранная для события категория устанавливает прямое соответствие между:

- семантикой события;

- важной информацией, которую необходимо извлечь из события, согласно проставленной категории;

- набором полей схемы нормализованного события, в которые данную информацию необходимо «положить».

Данный способ позволяет из категории любого события четко понять, какие данные в каких полях нормализованного события находятся.

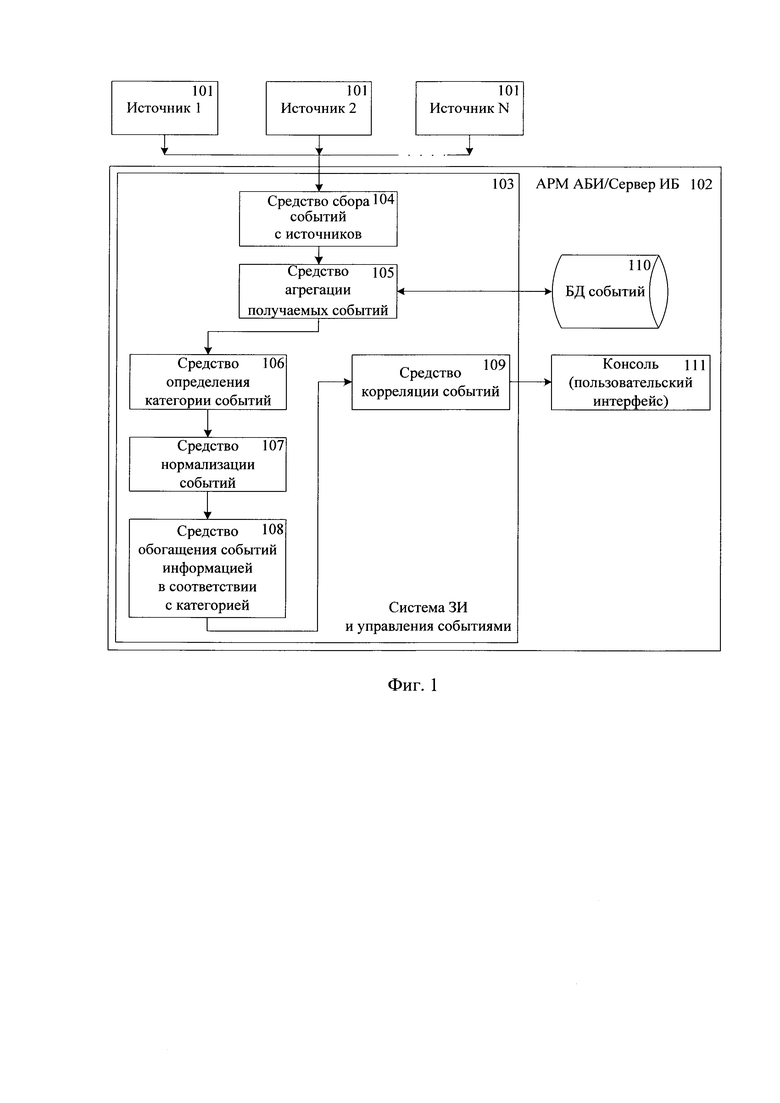

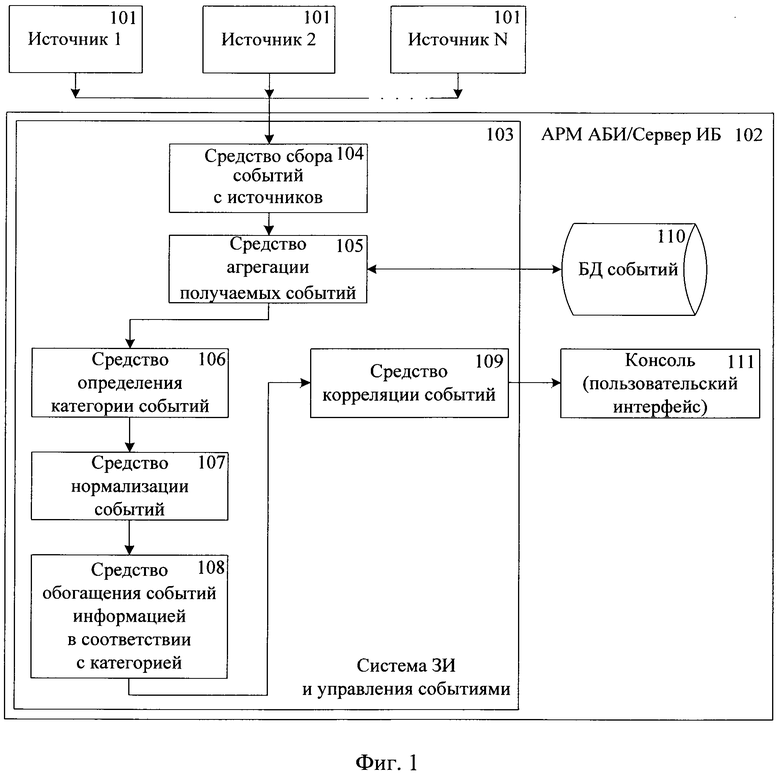

На Фиг. 1 показана схема компьютерной системы. Система включает в себя: источники событий 101; автоматизированное рабочее место администратора безопасности либо сервер информационной безопасности 102 систему защиты информации и управления событиями 103; средство сбора событий с источников 104; средство агрегации получаемых событий 105; средство определения категории событий 106; средство нормализации событий 107; средство обогащения событий информацией в соответствии с категорией 108; средство корреляции событий 109; базу данных событий 110 и консоль (пользовательский интерфейс) 111.

Автоматизированное рабочее место администратора безопасности либо сервер информационной безопасности 102 включает в себя систему защиты информации и управления событиями 103, базу данных событий 110 и консоль (пользовательский интерфейс) 111.

Система защиты информации и управления событиями 103 включает в себя средство сбора событий с источников 104, средство агрегации получаемых событий 105, средство определения категории событий 106; средство нормализации событий 107; средство обогащения событий информацией в соответствии с категорией 108 и средство корреляции событий 109.

Основным назначением системы защиты информации и управления событиями 103 является анализ разноформатных массивов данных (сетевой трафик, журналы событий) загружаемых с источников 101 с помощью средства 104, с целью выявления значимой информации и реагировать на нее до наступления существенного ущерба.

Рассмотрим более подробно пример работы системы защиты информации и управления событиями 103.

Системы защиты информации и управления событиями 103 собирает события, генерируемые разнородными источниками 101 (сетевые устройства/приложения в автоматизированной системе управления) с помощью с помощью средства 104.

Средство агрегации получаемых событий 105 системы защиты информации и управления событиями 103, позволяет сократить количества «мусора», а именно повторяющихся событий (схлопывание нескольких событий в одно). Это помогает уменьшить объем обрабатываемых событий.

Средство определения категории событий 106 позволяет понять категорию события, а именно каким источником оно было сгенерировано, для описания сути самого процесса, отраженного в событии.

Средство нормализации событий 107 позволяет извлекать необходимую информацию из исходных событий и укладывать ее в поля схемы нормализованного события в соответствии с категорией.

Средство обогащения событий информацией в соответствии с категорией 108 позволяет обогащать события недостающей и дополнительной информацией, в соответствии с категорией, так как приходящие события не всегда содержат информацию в объеме, необходимом для корректной работы правил корреляции.

Средство корреляции событий 109 содержит хранилище правил корреляции, позволяющих определить причинно-следственные связи между нормализованными и дополненными нужной информацией событиями. Механизм правил лежит в основе средства корреляции событий 109 и используется для перекрестной корреляции данных о событиях с правилами для прогнозирования инцидентов информационной безопасности.

База данных событий 110 представляет собой централизованную базу данных, где в хронологической последовательности хранятся события, полученные с источников автоматизированной системы управления.

На консоль (пользовательский интерфейс) 111 могут выводиться экранные уведомления, чтобы побудить администратора безопасности информации открыть соответствующую информацию для расследования инцидентов ИБ, которые привели к уведомлению.

Перечисленные отличительные признаки заявленного изобретения позволяют повысить эффективности работы правил корреляции и, как следствие, увеличение количества спрогнозированных инцидентов информационной безопасности в автоматизированной системе управления.

Предлагаемые технические решения промышленно применимы, так как основаны на компьютерной технике и средствах моделирования, широко применяющихся при моделировании процессов управления в автоматизированных системах управления.

Заявляемое изобретение поясняется конкретным примером реализации, который, однако, не является единственно возможным, но наглядно демонстрирует возможность достижения приведенной совокупностью признаков требуемого технического результата.

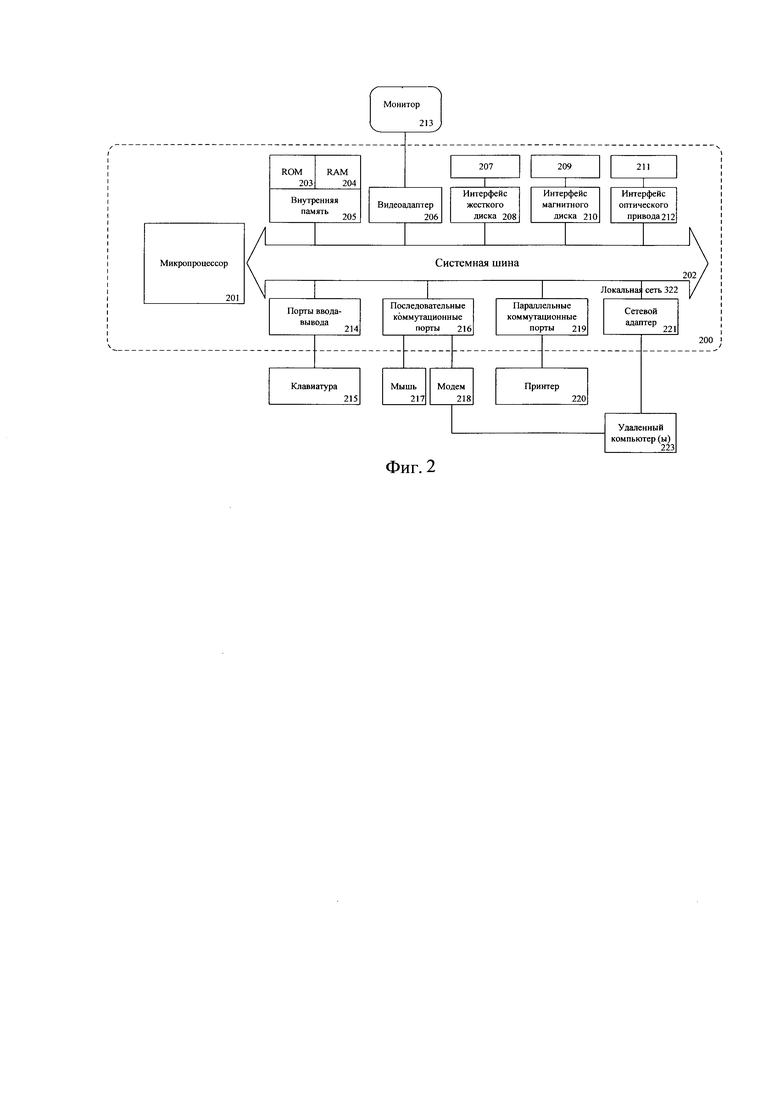

Фиг. 2 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 200, содержащий центральный микропроцессор 201, внутреннюю память 205 и системную шину 202, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 201. Системная шина 202 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Внутренняя память 205 содержит постоянное запоминающее устройство (RAM память) 204, память с произвольным доступом (ROM память) 203. Основная система ввода/вывода (BIOS) содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 200, например, в момент загрузки операционной системы с использованием RAM 204.

Персональный компьютер 200 в свою очередь содержит жесткий диск 207 для чтения и записи данных, привод магнитных дисков 209 для чтения и записи на сменные магнитные диски и оптический привод 211 для чтения и записи на сменные оптические диски, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 207, привод магнитных дисков 209, оптический привод 211 соединены с системной шиной 202 через интерфейс жесткого диска 208, интерфейс привода магнитных дисков 210 и интерфейс оптического привода 212 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 200.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск, сменный магнитный диск и сменный оптический диск, но следует понимать, что возможно применение иных типов компьютерных носителей информации, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ROM) и т.п.).

Компьютер 200 имеет файловую систему, где хранится записанная операционная система и дополнительные программные приложения, другие программные модули и программные данные. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 200 посредством устройств ввода (клавиатуры 215, манипулятора «мышь» 217). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 200 через порты ввода-вывода 214 и последовательные коммутационные порты 216, которые в свою очередь подсоединены к системной шине 202, но могут быть подключены иным способом, например, при помощи параллельного коммутационного порта 219, игрового порта или универсальной последовательной шины (USB). Монитор 213 или иной тип устройства отображения также подсоединен к системной шине 202 через интерфейс, такой как видеоадаптер 206. В Дополнение к монитору 213 персональный компьютер может быть оснащен другими периферийными устройствами вывода, например, колонки (не отображены), принтер и т.п.Принтер 220 подключен к системной шине 202 посредством последовательного коммутационного порта 219.

Персональный компьютер 200 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 223. Удаленный компьютер (или компьютеры) 223 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 200, представленного на Фиг. 2. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пилинговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 222 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN-или WAN-сетях персональный компьютер 200 подключен к локальной сети через сетевой адаптер или сетевой интерфейс 221. При использовании сетей персональный компьютер 200 может использовать модем 218 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 218, который является внутренним или внешним устройством, подключен к системной шине 202 посредством последовательного коммутационного порта 216. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают объем настоящего изобретения описанной формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

Изобретение относится к области информационной безопасности. Техническим результатом является повышение эффективности прогнозирования признаков инцидентов информационной безопасности системами защиты информации и управления событиями в автоматизированных системах управления. Технический результат достигается при осуществлении способа прогнозирования признаков инцидентов информационной безопасности в автоматизированной системе управления, в котором выполняют: сбор событий от разнородных источников, агрегирование событий для сокращения количества повторяющихся событий, определение категории событий, нормализацию событий в соответствии с категорией, обогащение поступающих событий недостающей и дополнительной информацией для корректной работы правил корреляции, определение причинно-следственных связей между нормализованными и обогащенными необходимой информацией событиями для выявления значимой информации и прогнозирования инцидентов информационной безопасности, запись в хронологической последовательности событий, полученных от источников, в базу данных событий, вывод экранных уведомлений о спрогнозированных инцидентах информационной безопасности на консоль. 2 ил.

1. Система прогнозирования признаков инцидентов информационной безопасности в автоматизированной системе управления, содержащая данные о системных событиях, получаемых с источников, подключенных к автоматизированному рабочему месту администратора безопасности информации либо серверу информационной безопасности;

автоматизированное рабочее место администратора безопасности информации либо сервер информационной безопасности, включающие в себя систему защиты информации и управления событиями, которая состоит из

средства сбора событий с источников, позволяющего собирать события, генерируемые разнородными источниками,

средства агрегации получаемых событий, позволяющего сократить количество повторяющихся событий,

средства определения категории событий, позволяющего определить, каким именно типом источника оно было сгенерировано, для описания сути самого процесса, отраженного в событии,

средства нормализации событий, позволяющего приводить получаемые события к формату, необходимому для дальнейшей их обработки и хранения в соответствии с категорией,

средства обогащения событий информацией в соответствии с категорией, позволяющего обогащать поступающие события недостающей и дополнительной информацией для корректной работы правил корреляции, по правилам, согласно которым для каждой категории каждого уровня событий формируется справочник со списком той информации, которую необходимо найти в исходном событии и нормализовать, если событию была назначена какая-либо категория, ее необходимо найти в соответствии со справочником и нормализовать ее, каждая категория определяет набор полей схемы нормализованного события, которые должны быть заполнены,

средства корреляции событий, позволяющего определять причинно-следственные связи между нормализованными и обогащенными необходимой информацией событиями, для выявления значимой информации и прогнозирования инцидентов информационной безопасности;

базу данных событий, позволяющую в хронологической последовательности хранить события, полученные с источников;

консоль, позволяющую выводить экранные уведомления.

2. Способ прогнозирования признаков инцидентов информационной безопасности в автоматизированной системе управления, в котором выполняют:

сбор событий, генерируемых разнородными источниками средством сбора событий с источников,

агрегирование событий средством агрегации получаемых событий для сокращения количества повторяющихся событий,

определение категории событий средством определения категории событий, позволяющее определить, каким именно типом источника они были сгенерированы,

нормализацию событий путем приведения получаемых событий к формату, необходимому для дальнейшей их обработки и хранения в соответствии с категорией, средством нормализации событий,

обогащение поступающих событий недостающей и дополнительной информацией для корректной работы правил корреляции средством обогащения событий информацией в соответствии с категорией, по правилам, согласно которым для каждой категории каждого уровня событий формируется справочник со списком той информации, которую необходимо найти в исходном событии и нормализовать, если событию была назначена какая-либо категория, ее необходимо найти в соответствии со справочником и нормализовать ее, каждая категория определяет набор полей схемы нормализованного события, которые должны быть заполнены,

определение причинно-следственных связей между нормализованными и обогащенными необходимой информацией событиями для выявления значимой информации и прогнозирования инцидентов информационной безопасности средством корреляции событий,

запись в хронологической последовательности событий, полученных от источников, в базу данных событий,

вывод экранных уведомлений о спрогнозированных инцидентах информационной безопасности на консоль.

| US 20180322283 A1, 08.11.2018 | |||

| US 20220124108 A1, 21.04.2022 | |||

| US 7376969 B1, 20.05.2008 | |||

| 0 |

|

SU180789A1 | |

| СПОСОБ ПРЕДОХРАНЕНИЯ МЕТАЛЛИЧЕСКИХ ПОВЕРХНОСТЕЙ ОТ РЖАВЛЕНИЯ | 1928 |

|

SU38063A1 |

Авторы

Даты

2024-03-19—Публикация

2023-04-11—Подача