Настоящая заявка испрашивает приоритет китайской патентной заявки за № 200710018920.6, поданной в китайское патентное ведомство 23 октября 2007 г., озаглавленной «METHOD AND SYSTEM FOR MUTUAL AUTHENTICATION OF ENTITIES BASED UPON TRUSTED THIRD PARTY» и которая полностью включена в данный документ посредством ссылки.

Область техники

Настоящее изобретение относится к области связи и, в частности, к способу взаимной аутентификации объектов на основе доверенной третьей стороны, а также системе для этого.

Предшествующий уровень техники

В настоящее время взаимная аутентификация типично применяется между пользователем и точкой доступа к сети посредством сети связи для того, чтобы гарантировать доступ достоверного пользователя к достоверной сети. Способы аутентификации объектов с использованием асимметричной криптографической методики могут быть классифицированы на два следующих типа: односторонняя аутентификация и взаимная аутентификация. В частности, уникальностью/своевременностью аутентификации управляют посредством формирования и проверки переменных во времени параметров, таких как временные отметки, порядковые номера или случайные числа. Если в качестве переменных во времени параметров используются временные отметки или порядковые номера, то взаимная аутентификация между объектами может быть осуществлена посредством двухэтапной аутентификации; или, если в качестве переменных во времени параметров используются случайные числа, то взаимная аутентификация между объектами может быть осуществлена посредством трехэтапной аутентификации или двух параллельных.

Перед работой или во время работы механизма аутентификации устройство верификации должно быть обеспечено достоверным открытым ключом заявляющей стороны, в противном случае аутентификация может быть поставлена под угрозу или неудачно завершиться. В качестве примера описывается трехэтапная взаимная аутентификация.

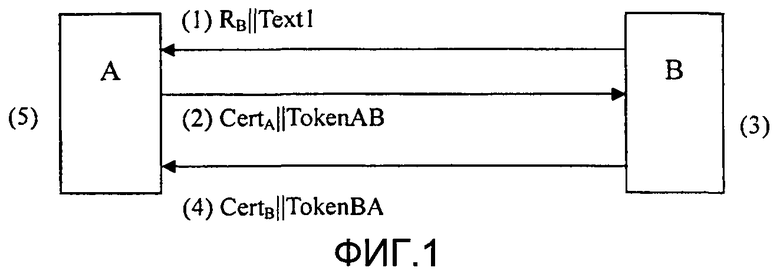

Ссылаясь на фиг.1, система аутентификации включает в себя два объекта аутентификации - А и В. Объект А аутентификации передает маркер TokenAB=RA║RB║B║Text3║SSA(RA║RB║B║Text2) объекту В аутентификации, а объект В аутентификации передает маркер TokenBA=RB║RA║A║Text5║SSB(RB║RA║A║Text4) объекту А аутентификации, при этом SSX обозначает подпись объекта Х, RX обозначает случайное число, сгенерированное объектом Х, CertX обозначает сертификат объекта Х, Text2, Text3, Text4 и Text5 обозначают необязательные текстовые поля, и Х обозначает отличительный идентификатор объекта аутентификации, в данном случае это А или В.

Далее подробно описывается процесс работы механизма трехэтапной аутентификации:

1) Объект В передает случайное число RB и необязательное текстовое поле Text1 объекту А;

2) Объект А передает маркер TokenAB и необязательное поле сертификата CertA объекту В;

3) После приема сообщения, переданного из объекта А, объект В выполняет следующие этапы:

3.1) Гарантирует получение достоверного открытого ключа объекта А или посредством верификации сертификата объекта А, или с помощью каких-либо других средств; и

3.2) Верифицирует подпись объекта А, содержащуюся в маркере TokenAB на этапе 2), проверяет правильность отличительного идентификатора объекта - В и проверяет, что случайное число RB, переданное на этапе 1), согласуется со случайным числом RB, содержащимся в маркере TokenAB, для того, чтобы объект А был аутентифицирован объектом В;

4) Объект В передает маркер TokenBA и необязательное поле сертификата CertB объекту А;

5) После приема сообщения, содержащего маркер TokenBA, переданный из объекта В, объект А выполняет следующие этапы:

5.1) Гарантирует получение достоверного открытого ключа для объекта В либо посредством верификации сертификата объекта В, или с помощью каких-либо других средств; и

5.2) Верифицирует подпись объекта В, содержащуюся в маркере TokenBA, переданном на этапе 4), проверяет правильность отличительного идентификатора А объекта и проверяет, что случайное число RA, переданное на этапе 2), согласуется со случайным числом RA, содержащимся в маркере TokenBA, и что случайное число RB, принятое на этапе 1), согласуется со случайным числом RB, содержащимся в маркере TokenBA, для того, чтобы объект В был аутентифицирован объектом А.

Очевидно, что успешная работа механизма трехэтапной аутентификации может быть гарантирована при условии, что объект А и объект В обладают соответственно достоверными открытыми ключами друг друга, но при этом протокол не включает в себя то, как получить достоверные открытые ключи и их достоверность. Однако это условие гарантирования не может быть выполнено в настоящее время во многих прикладных сценариях. Например, функция управления пользовательским доступом типично реализуется посредством механизма аутентификации объекта по сети, и, таким образом, доступ пользователя в сеть запрещается до того, как механизм аутентификации успешно сработает, и, следовательно, невозможно или трудно для пользователя получить доступ к центру сертификации и даже невозможно получить достоверность открытого ключа противоположного объекта, то есть точки доступа к сети, до аутентификации.

Сущность изобретения

Для решения технической задачи, существующей в предшествующем уровне техники, настоящее изобретение предлагает способ и систему для взаимной аутентификации объектов на основе доверенной третьей стороны для того, чтобы неаутентифицированные объекты могли быть успешно аутентифицированы, не требуя знания достоверного открытого ключа противоположного объекта связи перед аутентификацией.

Вариант осуществления изобретения обеспечивает способ взаимной идентификации объектов на основе доверенной третьей стороны, который содержит этапы, на которых:

этап 1) передают первое сообщение из первого объекта во второй объект, причем первое сообщение содержит первый переменный во времени параметр R1A, сгенерированный первым объектом, идентификатор IDA первого объекта и первое необязательное текстовое поле Text1;

этап 2) передают второе сообщение из второго объекта в первый объект после приема первого сообщения, причем второе сообщение содержит маркер TokenBA, переданный из второго объекта в первый объект, идентификатор IDB второго объекта и второе необязательное текстовое поле Text2;

этап 3) передают третье сообщение из первого объекта в третий объект после приема второго сообщения, причем третье сообщение содержит второй переменный во времени параметр RB, сгенерированный вторым объектом, идентификатор IDв второго объекта и третье необязательное текстовое поле Text3;

этап 4) верифицируют посредством третьего объекта после приема третьего сообщения, являются ли первый объект и второй объект допустимыми, и выполняют процесс предварительной установки в зависимости от результатов верификации;

этап 5) передают четвертое сообщение из третьего объекта в первый объект, причем четвертое сообщение содержит маркер TokenTA, переданный из третьего объекта в первый объект, и четвертое необязательное текстовое поле Text4;

этап 6) верифицируют четвертое сообщение посредством первого объекта после приема четвертого сообщения, для завершения аутентификации второго объекта, после того как первый объект верифицирует четвертое сообщение;

этап 7) передают четвертое сообщение из первого объекта во второй объект, причем четвертое сообщение содержит маркер TokenTA, переданный из третьего объекта в первый объект, маркер TokenAB, переданный из первого объекта во второй объект, и пятое необязательное текстовое поле Text5 или содержит второй подмаркер TokenTA2, переданный из третьего объекта в первый объект, маркер TokenAB, переданный из первого объекта во второй объект, и пятое необязательное текстовое поле Text5; и

этап 8) верифицируют пятое сообщение посредством второго объекта после приема пятого сообщения, для завершения аутентификации первого объекта, после того, как второй объект верифицирует пятое сообщение.

Предпочтительно этап 4) верификации, являются ли первый объект и второй объект допустимыми, и выполнения процесса предварительной установки в зависимости от результатов верификации включает в себя следующее: если IDA и IDB в третьем сообщении являются сертификатами, верифицируют сертификат первого объекта и сертификат второго объекта на действительность, и, если сертификат первого объекта и/или сертификат второго объекта является недействительным, отбрасывают третье сообщение и заканчивают процесс аутентификации, или возвращают четвертое сообщение первому объекту и переходят к этапу 5); или, если сертификат первого объекта и сертификат второго объекта являются действительными, возвращают четвертое сообщение первому объекту и переходят к этапу 5).

Предпочтительно этап 4) верификации, являются ли первый объект и второй объект допустимыми, и выполнения процесса предварительной установки в зависимости от результатов верификации включает в себя следующее: если IDA и IDB в третьем сообщении являются отличительными идентификаторами, верифицируют открытый ключ первого объекта и открытый ключ второго объекта на действительность, и, если открытый ключ первого объекта и/или открытый ключ второго объекта являются недействительными, отбрасывают третье сообщение и заканчивают процесс аутентификации, или возвращают четвертое сообщение третьему объекту; или, если открытый ключ первого объекта и открытый ключ второго объекта являются действительными, возвращают четвертое сообщение первому объекту.

Предпочтительно этап 6) верификации четвертого сообщения посредством первого объекта включает в себя следующее: 601, верифицируют подпись третьего объекта, содержащуюся в маркере TokenTA или первом подмаркере TokenTA1, переданном из третьего объекта в первый объект, и согласовывается ли R2A в третьем сообщении с R2A в TokenTA или TokenTA1, и, если верификация пройдена, получают результат верификации второго объекта, определяют, является ли второй объект допустимым, и, если второй объект является допустимым, переходят к этапу 602; если второй объект является недопустимым, заканчивают процесс аутентификации или переходят к этапу 7); и 602, получают открытый ключ второго объекта, верифицируют подпись второго объекта, содержащуюся в TokenBA во втором сообщении, и согласовывается ли R1A в первом сообщении с R1A в TokenAB, и, если верификация пройдена, переходят к этапу 7) для того, чтобы второй объект был аутентифицирован первым объектом.

Предпочтительно этап 8) верификации пятого сообщения вторым объектом включает в себя следующее: 801, верифицируют подпись третьего объекта, содержащуюся в TokenTA или TokenTA2, и согласовывается ли RB во втором сообщении с RB в TokenTA или TokenTA2, и, если верификация пройдена, получают результат верификации первого объекта, определяют, является ли первый объект достоверным, и, если первый объект является достоверным, переходят к этапу 802; если первый объект является недействительным, заканчивают процесс аутентификации; и 802, получают открытый ключ первого объекта, верифицируют подпись первого объекта, содержащуюся в TokenAB, и согласовывается ли RB во втором сообщении с RB в TokenAB, и, если верификация пройдена, то второй объект завершает аутентификацию первого объекта.

Предпочтительно R2A в третьем сообщении может быть таким же, как R1A в первом сообщении.

Предпочтительно переменные во времени параметры могут быть случайными числами, временными тегами или порядковыми номерами.

Предпочтительно этап 1) является необязательным, если переменные во времени параметры являются порядковыми номерами или временными тэгами.

Другой вариант осуществления настоящего изобретения, обеспечивающий систему для взаимной аутентификации объектов на основе доверенной третьей стороны, включает в себя следующее: первый объект, выполненный с возможностью передачи первого сообщения второму объекту, передачи третьего сообщения третьему объекту после приема второго сообщения, переданного от второго объекта, верификации четвертого сообщения после приема четвертого сообщения, переданного из третьего объекта, и передачи пятого сообщения второму объекту после верификации; второй объект, выполненный с возможностью приема первого сообщения, переданного из первого объекта, передачи второго сообщения первому объекту, и верификации пятого сообщения после приема пятого сообщения, переданного из первого объекта; и третий объект, выполненный с возможностью приема третьего сообщения, переданного из первого объекта, верификации, являются ли первый объект и второй объект допустимыми, выполнения процесса предварительной установки в зависимости от результата верификации и передачи четвертого сообщения первому объекту после упомянутого процесса.

Вариант осуществления изобретения обеспечивает систему для взаимной аутентификации объектов на основе доверенной третьей стороны, которая включает в себя следующее: первый объект, выполненный с возможностью передачи первого сообщения второму объекту, передачи третьего сообщения третьему объекту после приема второго сообщения, переданного из второго объекта, верификации четвертого сообщения после приема четвертого сообщения, переданного из третьего объекта, и передачи пятого сообщения второму объекту после аутентификации; второй объект, выполненный с возможностью приема первого сообщения, переданного из первого объекта, передачи второго сообщения первому объекту и верификации пятого сообщения после приема пятого сообщения, переданного из первого объекта; и третий объект, выполненный с возможностью приема третьего сообщения, переданного из первого объекта, проверки первого объекта и второго объекта на их допустимость, выполнения процесса предварительной установки в зависимости от результата проверки и передачи четвертого сообщения первому объекту после упомянутого процесса.

Как это очевидным образом следует из описанных выше вариантов осуществления изобретения, архитектура с тремя объектами может быть принята для того, чтобы объекты аутентификации извлекали открытый ключ или сертификат третьего объекта до аутентификации и извлекали сертификат пользователя, выданный для использования, из третьего объекта или предоставляли их собственный открытый ключ третьему объекту для безопасного хранения, не требуя предварительного знания достоверного открытого ключа противоположного объекта аутентификации. Во время работы протокола открытый ключ одного из объектов аутентификации и его достоверность могут быть автоматически переданы противоположному объекту аутентификации посредством извлечения и верификации объектом третьей стороны. По сравнению с традиционными механизмами аутентификации варианты осуществления изобретения определяют механизм оперативного извлечения и аутентификации открытых ключей, чтобы тем самым сделать возможным централизованное управление открытыми ключами, упростить условия работы протокола и достичь хорошей осуществимости и легкости использования в практических применениях.

Краткое описание чертежей

Фиг.1 представляет собой блок-схему механизма трехэтапной аутентификации в предшествующем уровне техники.

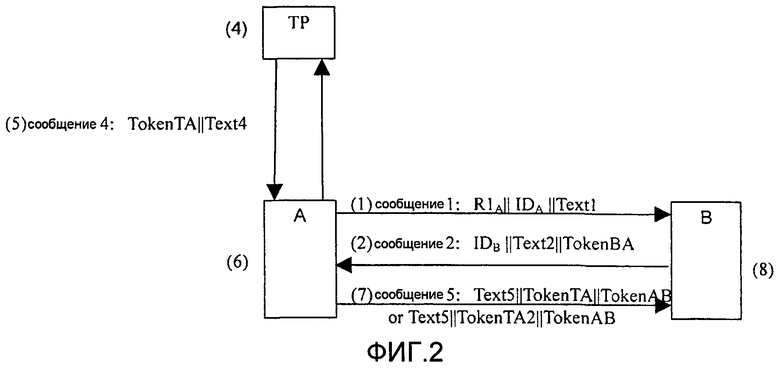

Фиг.2 представляет собой блок-схему способа взаимной аутентификации в соответствии с настоящим изобретением.

Подробное описание изобретения

Ссылаясь на фиг.2, иллюстрируется блок-схема способа взаимной аутентификации в соответствии с настоящим изобретением. Вариант осуществления изобретения предполагает использование трех объектов, то есть двух объектов А и В аутентификации и объекта (TP) доверенной третьей стороны, который является доверенной третьей стороной объектов А и В аутентификации, где ValidX обозначает достоверность сертификата CertX, PublicKeyX является открытым ключом объекта Х, IDX является идентификатором объекта Х, который представлен с помощью CertX или Х, PubX обозначает результат верификации объекта Х и состоит из сертификата CertX и его действительности ValidX или состоит из объекта Х и его открытого ключа PublicKeyX, и Х представляет собой отличительный идентификатор объекта аутентификации, который в настоящем варианте осуществления изобретения может быть А или В.

В настоящем варианте осуществления изобретения соответствующие маркеры определяются следующим образом:

TokenBA=R1A║RB║IDA║SSB(R1A║RB║IDA║Text2): маркер, переданный объекту А аутентификации из объекта В аутентификации, где R1A представляет собой первое случайное число, сгенерированное объектом А аутентификации;

TokenAB=SSA(RB║R1A║IDB║Text5║TokenTA): маркер, переданный объекту В аутентификации из объекта А аутентификации;

TokenTA=R2A║RB║PubA║PubB║SSTP(R2A║RB║PubA║PubB║Text4): маркер, переданный объекту А аутентификации от доверенной третьей стороны, где R2A представляет собой второе случайное число, сгенерированное объектом А аутентификации.

Альтернативно, маркеры могут быть определены следующим образом:

TokenTA=TokenTA1║TokenTA2

TokenTA1=R2A║PubB║Text6║SSTP(R2A║PubB║Text6)

TokenTA2=RB║PubA║Text7║SSTP(RB║PubA║Text7).

Конкретная последовательность операций способа является следующей:

1) Объект А аутентификации передает объекту В аутентификации сообщение 1, включающее в себя первое случайное число R1A, сгенерированное объектом А аутентификации, идентификатор IDA объекта А аутентификации и необязательное текстовое поле Text1.

2) После приема сообщения 1 объект В аутентификации передает объекту А аутентификации сообщение 2, включающее в себя маркер TokenBA, переданный из объекта В аутентификации объекту А аутентификации, идентификатор IDB объекта В аутентификации и необязательное текстовое поле Text2.

3) После приема сообщения 2 объект А аутентификации передает доверенной третьей стороне сообщение 3, включающее в себя второе случайное число R2A, сгенерированное объектом А аутентификации, случайное число RB, сгенерированное объектом B аутентификации, идентификатор IDA объекта А аутентификации, идентификатор IDB объекта В аутентификации и необязательное текстовое поле Text3.

4) После приема сообщения 3 доверенная третья сторона верифицирует объект А аутентификации и объект аутентификации на допустимость.

В частности, если идентификаторы объекта А аутентификации и объекта В аутентификации в сообщении 3 являются сертификатами, то сертификат объекта А аутентификации и сертификат объекта В аутентификации верифицируются на действительность; и, если сертификат объекта А аутентификации и/или сертификат объекта В аутентификации являются недействительными, то сообщение 3 непосредственно отбрасывается и процесс аутентификации заканчивается, или сообщение 4 возвращается объекту А аутентификации и процесс переходит к этапу 5); и, если сертификат объекта А аутентификации и сертификат объекта В аутентификации являются действительными, то сообщение 4 возвращается объекту А аутентификации и процесс переходит к этапу 5).

Если идентификаторы объекта А аутентификации и объекта В аутентификации в сообщении 3 являются отличительными идентификаторами, то открытый ключ объекта А аутентификации и открытый ключ объекта В аутентификации верифицируются на действительность, и, если открытый ключ объекта А аутентификации и/или открытый ключ объекта В аутентификации являются недействительными, то сообщение 3 непосредственно отбрасывается и процесс аутентификации заканчивается, или сообщение 4 возвращается объекту А аутентификации и процесс переходит к этапу 5); и, если открытый ключ объекта А аутентификации и открытый ключ объекта В аутентификации являются действительными, то сообщение 4 возвращается объекту А аутентификации и процесс переходит к этапу 5).

5) Объект доверенной третьей стороны передает объекту А аутентификации сообщение 4, включающее в себя маркер TokenTA, переданный из объекта доверенной третьей стороны объекту А аутентификации, и необязательное текстовое поле Text4.

6) Объект А аутентификации верифицирует сообщение 4 после приема сообщения 4.

В частности, данный процесс верификации включает в себя следующее:

6.1) Верифицируют подпись объекта доверенной третьей стороны, содержащуюся в маркере TokenTA или маркере TokenTA1, и согласуется ли второе случайное число R2A, сгенерированное объектом А аутентификации, в сообщении 3 со случайным числом R2A в маркере TokenTA или маркере TokenTA1; если верификация пройдена, то переходят к этапу 6.2);

6.2) Получают результат PubB верификации объекта В аутентификации, определяют, является ли объект В аутентификации допустимым, и, если объект В аутентификации является допустимым, то переходят к этапу 6.3); в противном случае заканчивают процесс аутентификации или переходят к этапу 7); и

6.3) Получают открытый ключ объекта В аутентификации, верифицируют подпись объекта В аутентификации, содержащуюся в маркере TokenBA, в сообщении 2, и согласуется ли случайное число R1A, сгенерированное объектом А аутентификации, в сообщении 1 со случайным числом R1A в маркере TokenBA; если верификация пройдена, то переходят к этапу 7), на котором первый объект завершает аутентификацию второго объекта.

7) Объект А аутентификации передает объекту В аутентификации сообщение 5, включающее в себя маркер TokenTA, маркер TokenAB и необязательное текстовое поле Text5, или включает в себя маркер TokenTA2, маркер TokenAB и необязательное текстовое поле Text5.

8) Объект В аутентификации верифицирует сообщение 5 после приема сообщения 5.

В частности, данный процесс верификации включает в себя следующее:

8.1) Верифицируют подпись доверенной третьей стороны, содержащуюся в маркере TokenTA или маркере TokenTA2, и согласуется ли случайное число RB, сгенерированное объектом В аутентификации, в сообщении 2 со случайным числом RB в маркере TokenTA или маркере TokenTA2; если верификация пройдена, то переходят к этапу 8.2);

8.2) Получают результат PubA верификации объекта А аутентификации, определяют, является ли объект А аутентификации допустимым, и, если объект А аутентификации является допустимым, то переходят к этапу 8.3); если объект А аутентификации является недопустимым, то заканчивают процесс аутентификации; и

8.3) Получают открытый ключ объекта А аутентификации, верифицируют подпись объекта А аутентификации, содержащуюся в маркере TokenAB, и согласуется ли случайное число RB в сообщении 2 со случайным числом RB в маркере TokenAB; и, если верификация пройдена, то второй объект завершает аутентификацию первого объекта.

Следует отметить, что в вышеописанном варианте осуществления изобретения переменные во времени параметры являются случайными числами. Альтернативно, временные отметки или порядковые номера могут быть использованы в качестве переменных во времени параметров, и в этом случае сообщение 1 является необязательным сообщением, то есть этап 1) может быть опущен.

В соответствии со способом взаимной аутентификации объектов на основе доверенной третьей стороны согласно вышеописанному варианту осуществления изобретения вариант осуществления изобретения дополнительно обеспечивает систему для взаимной аутентификации объектов на основе доверенной третьей стороны, которая включает в себя объект А, объект В и объект доверенной третьей стороны, в которой любой из взаимно соединенных объекта А и объекта В могут быть соединены с объектом доверенной третьей стороны. Объект доверенной третьей стороны может быть объектом службы аутентификации, уже существующей или вновь добавляемой к системе. Например, объект доверенной третьей стороны может быть сервером аутентификации, уже существующим или вновь добавляемым к системе в приложении для пользователя и точки доступа к сети.

Изобретение относится к радиосвязи, а именно к способу и системе двусторонней аутентификации объектов на основе доверенной третьей стороны. Техническим результатом является устранение технической проблемы, связанной с невозможностью проверки достоверности открытого ключа. Технический результат достигается тем, что система включает в себя первый объект для посылки первого сообщения второму объекту, посылки третьего сообщения третьему объекту после приема второго сообщения, посланного вторым объектом, верификации четвертого сообщения после приема четвертого сообщения, переданного из третьего объекта так, чтобы завершить аутентификацию второго объекта посредством первого объекта, посылки пятого сообщения второму объекту, после того как верификация завершена; второй объект для приема первого сообщения, посланного первым объектом, посылки второго сообщения первому объекту, верификации пятого сообщения после приема пятого сообщения, посланного первым объектом; третий объект для приема третьего сообщения, посланного первым объектом, проверки, являются ли допустимыми первый объект и второй объект, осуществления предварительной обработки в соответствии с результатами проверки, посылки четвертого сообщения первому объекту, после того как обработка завершена. 2 н. и 7 з.п. ф-лы, 2 ил.

1. Способ взаимной аутентификации объектов на основе доверенной третьей стороны, содержащий:

этап 1), на котором передают первое сообщение из первого объекта во второй объект, причем первое сообщение содержит первый переменный во времени параметр R1A, сгенерированный первым объектом, идентификатор IDA первого объекта и первое необязательное текстовое поле Text1;

этап 2), на котором передают второе сообщение из второго объекта в первый объект после приема первого сообщения, причем второе сообщение содержит маркер TokenBA, переданный из второго объекта в первый объект, идентификатор IDB второго объекта и второе необязательное текстовое поле Text2;

этап 3), на котором передают третье сообщение из первого объекта в третий объект после приема второго сообщения, причем третье сообщение содержит второй переменный во времени параметр R2A, сгенерированный первым объектом, переменный во времени параметр RB, сгенерированный вторым объектом, идентификатор IDA первого объекта, идентификатор IDB второго объекта и третье необязательное текстовое поле Text3;

этап 4), на котором верифицируют посредством третьего объекта после приема третьего сообщения, являются ли первый объект и второй объект допустимыми, и выполняют процесс предварительной установки в зависимости от результата верификации;

этап 5), на котором передают четвертое сообщение из третьего объекта в первый объект, причем четвертое сообщение содержит маркер TokenTA, переданный из третьего объекта во второй объект, и четвертое необязательное текстовое поле Text4;

этап 6), на котором верифицируют четвертое сообщение посредством первого объекта после приема четвертого сообщения для завершения аутентификации второго объекта, после того как первый объект верифицирует четвертое сообщение;

этап 7), на котором передают пятое сообщение из первого объекта во второй объект, причем пятое сообщение содержит маркер TokenTA, переданный из третьего объекта в первый объект, маркер TokenAB, переданный из первого объекта во второй объект, и пятое необязательное текстовое поле Text5 или включает в себя второй подмаркер TokenTA2, переданный из третьего объекта в первый объект, маркер TokenAB, переданный из первого объекта во второй объект, и необязательное пятое текстовое поле Text5; и

этап 8), на котором верифицируют пятое сообщение посредством второго объекта после приема пятого сообщения для завершения аутентификации первого объекта, после того как второй объект верифицирует пятое сообщение.

2. Способ по п.1, в котором этап 4) верификации, являются ли первый объект и второй объект допустимыми, и выполнения процесса предварительной установки в зависимости от результата верификации содержит этапы, на которых:

если IDA и IDB в третьем сообщении являются сертификатами, то верифицируют сертификат первого объекта и сертификат второго объекта на достоверность, и если сертификат первого объекта и/или сертификат второго объекта является недостоверным, то отбрасывают третье сообщение и заканчивают процесс аутентификации, или возвращают четвертое сообщение первому объекту и переходят к этапу 5); или, если сертификат первого объекта и сертификат второго объекта являются достоверными, то возвращают четвертое сообщение первому объекту и переходят к этапу 5).

3. Способ по п.1, в котором этап 4) верификации, являются ли первый объект и второй объект допустимыми, и выполнения процесса предварительной установки в зависимости от результата верификации включает в себя следующее:

если IDA и IDB в третьем сообщении являются отличительными идентификаторами, то верифицируют открытый ключ первого объекта и открытый ключ второго объекта на достоверность, и если открытый ключ первого объекта и/или открытый ключ второго объекта является недостоверным, то отбрасывают третье сообщение и заканчивают процесс аутентификации, или возвращают четвертое сообщение первому объекту и переходят к этапу 5); или если сертификат первого объекта и сертификат второго объекта являются достоверными, то возвращают четвертое сообщение первому объекту и переходят к этапу 5).

4. Способ по одному из пп.1-3, в котором этап 6) верификации четвертого сообщения посредством первого объекта содержит этапы:

601, на котором верифицируют подпись третьего объекта, содержащуюся в TokenTA или первом подмаркере TokenTA1, переданном из третьего объекта в первый объект, и согласуется ли R2A в третьем сообщении с R2A в TokenTA или TokenTA1, и если верификация пройдена, то получают результат верификации второго объекта, определяют, является ли второй объект допустимым, и если второй объект является допустимым, то переходят к этапу 602; если второй объект является недопустимым, заканчивают процесс аутентификации или переходят к этапу 7); и

602, на котором получают открытый ключ второго объекта, верифицируют подпись второго объекта, содержащуюся в TokenBA во втором сообщении, и согласуется ли R1A в первом сообщении с R1A в TokenAB, и если верификация пройдена, то переходят к этапу 7) для того, чтобы второй объект был аутентифицирован первым объектом.

5. Способ по п.4, в котором этап 8) верификации пятого сообщения вторым объектом содержит этапы:

801, на котором верифицируют подпись третьего объекта, содержащуюся в TokenTA или ТокеnТА2, и согласуется ли RB во втором сообщении с RB в ТокеnТА или ТокеnТА2, и если верификация пройдена, то получают результат верификации первого объекта, определяют, является ли первый объект достоверным, и если первый объект является достоверным, то переходят к этапу 802; если первый объект является недостоверным, заканчивают процесс аутентификации; и

802, на котором получают открытый ключ первого объекта, верифицируют подпись первого объекта, содержащуюся в TokenAB, и RB во втором сообщении согласуется с RB в TokenAB, и если верификация пройдена, то второй объект завершает аутентификацию первого объекта.

6. Способ по п.5, в котором R2A в третьем сообщении может быть таким же, что и R1A в первом сообщении.

7. Способ по п.6, в котором переменными во времени параметрами могут быть случайные числа, временные тэги или порядковые номера.

8. Способ по п.7, в котором этап 1) является необязательным, если переменными во времени параметрами являются случайные числа или временные тэги.

9. Система для взаимной аутентификации объектов на основе доверенной третьей стороны, содержащая:

первый объект, выполненный с возможностью передачи первого сообщения второму объекту, передачи третьего сообщения третьему объекту после приема второго сообщения, переданного из второго объекта, верификации четвертого сообщения после приема четвертого сообщения, переданного из третьего объекта так, чтобы завершить аутентификацию второго объекта посредством первого объекта, и передачи пятого сообщения второму объекту после верификации четвертого сообщения;

второй объект, выполненный с возможностью приема первого сообщения, переданного из первого объекта, передачи второго сообщения первому объекту и верификации пятого сообщения после приема пятого сообщения, переданного из первого объекта; и

третий объект, выполненный с возможностью приема третьего сообщения, переданного из первого объекта, верификации, являются ли первый объект и второй объект допустимыми, выполнения процесса предварительной установки в зависимости от результата верификации и передачи четвертого сообщения первому объекту после упомянутого процесса, причем первое сообщение содержит первый переменный во времени параметр R1A, сгенерированный первым объектом, идентификатор IDA первого объекта и первое необязательное текстовое поле Text1; второе сообщение содержит маркер TokenBA, переданный из второго объекта в первый объект, идентификатор IDB второго объекта и второе необязательное текстовое поле Text2; третье сообщение содержит второй переменный во времени параметр R2A, сгенерированный первым объектом, переменный во времени параметр RB, сгенерированный вторым объектом, идентификатор IDA первого объекта, идентификатор IDB второго объекта и третье необязательное текстовое поле Text3; четвертое сообщение содержит маркер TokenTA, переданный из третьего объекта во второй объект, и четвертое необязательное текстовое поле Text4; пятое сообщение содержит маркер TokenTA, переданный из третьего объекта в первый объект, маркер TokenAB, переданный из первого объекта во второй объект, и пятое необязательное текстовое поле Text5 или включает в себя второй подмаркер TokenTA2, переданный из третьего объекта в первый объект, маркер TokenAB, переданный из первого объекта во второй объект, и необязательное пятое текстовое поле Text5.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ДЛЯ СТАЦИОНАРНЫХ РЕГИОНАЛЬНЫХ СИСТЕМ БЕСПРОВОДНОГО ШИРОКОПОЛОСНОГО ДОСТУПА | 2004 |

|

RU2278477C2 |

| СПОСОБ И СИСТЕМА ДЛЯ GSM-АУТЕНТИФИКАЦИИ ПРИ РОУМИНГЕ В БЕСПРОВОДНЫХ ЛОКАЛЬНЫХ СЕТЯХ | 2002 |

|

RU2295200C2 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| Изолирующее кольцо для патрона Эдисона, предохраняющее электрическую лампу накаливания от вывертывания | 1922 |

|

SU802A1 |

Авторы

Даты

2012-08-10—Публикация

2008-10-23—Подача