Эта заявка испрашивает приоритет по заявке №200710199241.3 на выдачу патента Китая, поданной в Патентное ведомство Китая 14 декабря 2007 года и озаглавленной «Method for two-way entity authentication» («Способ для двухсторонней аутентификации субъектов»), которая настоящим включена в состав посредством ссылки во всей своей полноте.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к способу для двухсторонней аутентификации субъектов и его системе.

УРОВЕНЬ ТЕХНИКИ ИЗОБРЕТЕНИЯ

Способы аутентификации субъектов, основанные на криптографическом алгоритме с асимметричными шифрами, могут быть категоризированы на два типа; способ односторонней аутентификации и способ двухсторонней аутентификации. Уникальность или своевременность аутентификации идентифицируется меняющимися во времени параметрами, которые обычно могут быть отметкой времени, порядковым номером, случайным числом, и т.д. Если отметка времени или порядковый номер используется в качестве меняющегося во времени параметра, то односторонняя аутентификация между субъектами может совершаться посредством однопроходной аутентификации, а двухсторонняя аутентификация между субъектами может совершаться посредством двухпроходной аутентификации; а если случайное число используется в качестве меняющегося во времени параметра, то односторонняя аутентификация между субъектами может совершаться посредством двухпроходной аутентификации, а двухсторонняя аутентификация между субъектами может совершаться посредством трехпроходной аутентификации или четырехпроходной аутентификации (то есть двух параллельных однопроходных аутентификаций).

В одном из механизмов аутентификации, до или в течение аутентификации, верификатор должен иметь владение достоверным открытым ключом претендента; иначе последовательность операций аутентификации может нарушаться или может не доводиться до конца. Способ для трехпроходной двухсторонней аутентификации описан в дальнейшем в качестве примера.

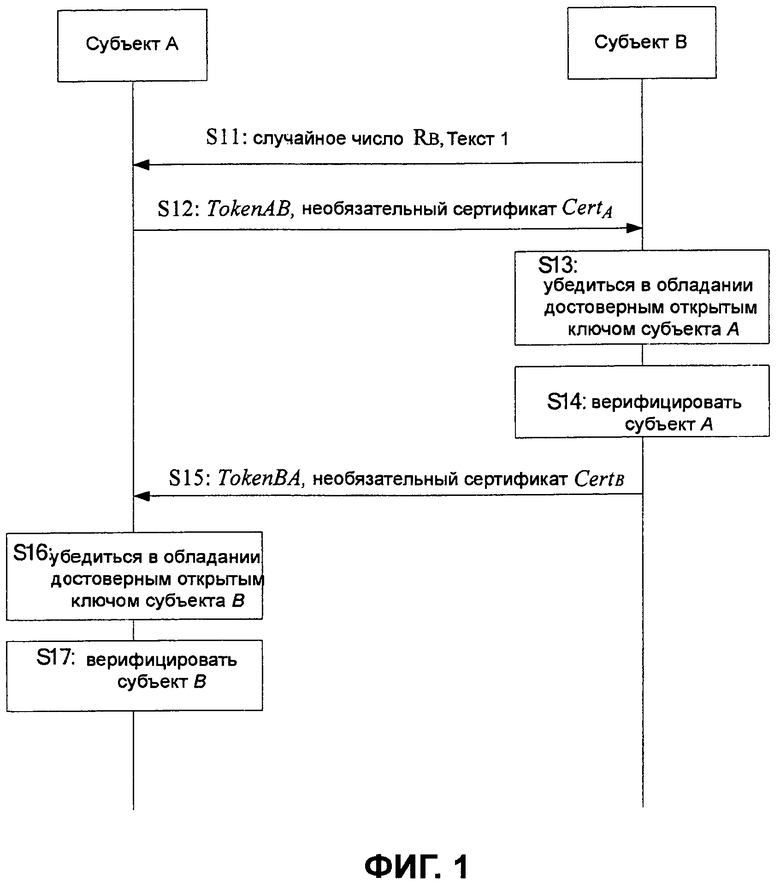

Далее, обратитесь к Фиг.1 с маркерами: TokenAB=R A ||R B ||B||Text3||sS A(R A ||R B ||B||Text2) и TokenBA=R B ||R A ||A||Text5||sS B(R B ||R A ||A||Text4). X представляет отличительный идентификатор субъекта, а система аутентификации включает в себя два субъекта A и B аутентификации; Cert X представляет сертификат субъекта X; sS X представляет подпись субъекта X; R X - представляет случайное число, сформированное субъектом X; а Text представляет необязательное текстовое поле.

Последовательность операций механизма трехпроходной двухсторонней аутентификации описана, как изложено ниже:

Этап S11: субъект B передает случайное число R B и необязательное текстовое поле Text1 субъекту A;

Этап S12: субъект A передает TokenAB и необязательный сертификат Cert A субъекту B;

Этап S13: субъект B убеждается во владении достоверным открытым ключом субъекта A, верифицируя сертификат субъекта A, или некоторым другим средством;

Этап S14: субъект B получает открытый ключ субъекта A, верифицирует подпись субъекта A в TokenAB на этапе S12, верифицирует отличительный идентификатор B субъекта и проверяет, совместимо ли случайное число R B, переданное на этапе S11, со случайным числом R B в TokenAB, тем самым субъект B выполняет верификацию субъекта A;

Этап S15: субъект B передает TokenBA и необязательный сертификат Cert B субъекту A;

Этап S16: субъект A убеждается во владении достоверным открытым ключом субъекта B, верифицируя сертификат субъекта B, или некоторым другим средством;

Этап S17: субъект A получает открытый ключ субъекта B, верифицирует подпись субъекта B в TokenBA на этапе S15, верифицирует отличительный идентификатор A субъекта и проверяет, совместимо ли случайное число R A, переданное на этапе S12, со случайным числом R A в TokenBA, и совместимо ли случайное число R B, принятое на этапе S11, со случайным числом R B в TokenBA, тем самым субъект A выполняет верификацию субъекта B.

Как может быть видно, для выполнения механизма трехпроходной аутентификации, субъекты A и B должны иметь владение достоверным открытым ключом другого. Однако как получить открытый ключ другого и его достоверность, в протоколах не раскрыто. В настоящее время, такое требование не может быть удовлетворено во многих сценариях применения. Например, обычно, управление доступом пользователя задействуется в сети связи на основании механизма аутентификации субъектов таким образом, чтобы доступ пользователем к сети не был разрешен до тех пор, пока не пройдена аутентификация. Поэтому, до аутентификации, пользователь не может или имел бы затруднения в осуществлении доступа к центру сертификации для получения достоверности открытого ключа противостоящего субъекта, то есть точки доступа к сети, что имеет следствием несостоятельность в выполнении аутентификации.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Ввиду этого, настоящее изобретение предлагает способ двухсторонней аутентификации субъектов и его систему, для того чтобы принимать меры в ответ на проблему несостоятельности в выполнении аутентификации, обусловленной неспособностью в предшествующем уровне техники осуществлять доступ к сети до успешной аутентификации.

Вариант осуществления изобретения предлагает способ для двухсторонней аутентификации субъектов, включающий в себя этапы:

передачи, первым субъектом, первого сообщения, несущего меняющийся во времени параметр R A, идентичность ID A субъекта и подпись;

передачи, вторым субъектом, по приему первого сообщения, доверенной третьей стороне, второго сообщения, несущего меняющиеся во времени параметры R A и R B, идентичность ID A субъекта первого субъекта и идентичность ID B субъекта второго субъекта;

возврата, доверенной третьей стороной, по приему второго сообщения, второму субъекту, третьего сообщения, несущего подпись доверенной третьей стороны и меняющиеся во времени параметры R A и R B;

получения, вторым субъектом, по приему третьего сообщения, результата верификации для первого субъекта, если верификация подписи доверенной третьей стороны пройдена, и меняющийся во времени параметр R B совместим с локально хранимым меняющимся во времени параметром R B, и если результат верификации указывает, что первый субъект достоверен, то получения открытого ключа первого субъекта для верификации подписи первого субъекта в первом сообщении, и, если верификация пройдена, то передачи четвертого сообщения, несущего подпись доверенной третьей стороны, подпись второго субъекта и меняющийся во времени параметр R A; и

получения, первым субъектом, по приему четвертого сообщения, результата верификации для второго субъекта, если верификация подписи доверенной третьей стороны пройдена, и меняющийся во времени параметр R A совместим с локально хранимым меняющимся во времени параметром R A, и если результат верификации указывает, что второй субъект достоверен, то получения открытого ключа второго субъекта для верификации подписи второго субъекта в четвертом сообщении, тем самым, завершения аутентификации.

Предпочтительно, в вышеизложенном способе, третье сообщение передается после верификации достоверности первого субъекта и второго субъекта.

Предпочтительно, в вышеизложенном способе, первый субъект и второй субъект достоверны, если: идентичности субъектов первого субъекта и второго субъекта во втором сообщении являются сертификатами, и сертификаты достоверны.

Предпочтительно, в вышеизложенном способе, первый субъект и второй субъект достоверны, если: идентичности субъектов первого субъекта и второго субъекта во втором сообщении являются отличительными идентификаторами субъектов, и открытые ключи первого субъекта и второго субъекта существуют и достоверны.

Предпочтительно, в вышеизложенном способе, меняющийся во времени параметр является случайным числом, отметкой времени или порядковым номером.

Вариант осуществления изобретения, кроме того, раскрывает систему трехэлементной одноранговой аутентификации, включающую в себя: первый субъект, второй субъект и третий субъект в качестве доверенного третьего субъекта, и:

первый субъект приспособлен для передачи, второму субъекту, первого сообщения, несущего меняющийся во времени параметр R A, а также идентичность субъекта первого субъекта, ID A, и подпись; для получения результата верификации для второго субъекта, если верификация подписи третьего субъекта пройдена, и меняющийся во времени параметр R A совместим с локально хранимым меняющимся во времени параметром R A, по приему четвертого сообщения, несущего подпись третьего субъекта, подпись второго субъекта и меняющийся во времени параметр R A, возвращенный вторым субъектом; и для получения открытого ключа второго субъекта, чтобы верифицировать подпись второго субъекта в третьем сообщении, если результат верификации указывает, что второй субъект достоверен;

второй субъект приспособлен для передачи, третьему субъекту, второго сообщения, несущего меняющиеся во времени параметры R A и R B, идентичность ID A субъекта первого субъекта и идентичность ID B субъекта второго субъекта, по приему первого сообщения; для получения результата верификации для первого субъекта, если верификация подписи третьего субъекта пройдена, и меняющийся во времени параметр R B в третьем сообщении совместим с локально хранимым меняющимся во времени параметром R B, по приему третьего сообщения, несущего подпись третьего субъекта и меняющиеся во времени параметры R A и R B, возвращенные третьим субъектом; для получения открытого ключа первого субъекта, чтобы верифицировать подпись первого субъекта в первом сообщении, если результат верификации указывает, что первый субъект достоверен; и для передачи четвертого сообщения, если верификация пройдена; и

доверенная третья сторона приспособлена для приема второго сообщения и для возврата третьего сообщения второму субъекту.

Предпочтительно, в вышеизложенной системе, третье сообщение передается после верификации достоверности первого субъекта и второго субъекта.

Предпочтительно, в вышеизложенной системе, первый субъект и второй субъект достоверны, если: идентичности субъектов первого субъекта и второго субъекта во втором сообщении являются сертификатами, и сертификаты достоверны.

Предпочтительно, в вышеизложенной системе, первый субъект и второй субъект достоверны, если: идентичности субъектов первого субъекта и второго субъекта во втором сообщении являются отличительными идентификаторами, и открытые ключи первого субъекта и второго субъекта существуют и достоверны.

Предпочтительно, в вышеизложенной системе, меняющийся во времени параметр является случайным числом, отметкой времени или порядковым номером.

Изобретение применяет архитектуру из трех субъектов, в которой до аутентификации субъект аутентификации будет получать открытый ключ или сертификат доверенной третьей стороны, и получать сертификат пользователя, выпущенный доверенной третьей стороной, или представлять на рассмотрение свой собственный открытый ключ доверенной третьей стороне, без потребности быть вынужденным заблаговременно знать достоверный открытый ключ противостоящего субъекта аутентификации. В действии по протоколу открытый ключ субъекта аутентификации и его достоверность могут передаваться автоматически на противостоящую сторону посредством извлечения и верификации на доверенной третьей стороне. По сравнению с традиционными механизмами аутентификации изобретение определяет интерактивный механизм извлечения и аутентификации для открытых ключей, который дает возможность централизованного им управления, упрощает рабочие состояния протокола и облегчает его выполнение.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Технические решения в вариантах осуществления изобретения или в предшествующем уровне техники были бы лучше понятны с помощью прилагаемых чертежей вариантов осуществления изобретения или предшествующего уровня техники. Должно быть отмечено, что чертежи, приведенные ниже, являются иллюстрирующими только некоторые варианты осуществления изобретения, и специалисты в данной области техники могут выводить из чертежей другие чертежи без изобретательных усилий.

Фиг.1 иллюстрирует аутентификацию механизма трехпроходной аутентификации в предшествующем уровне техники;

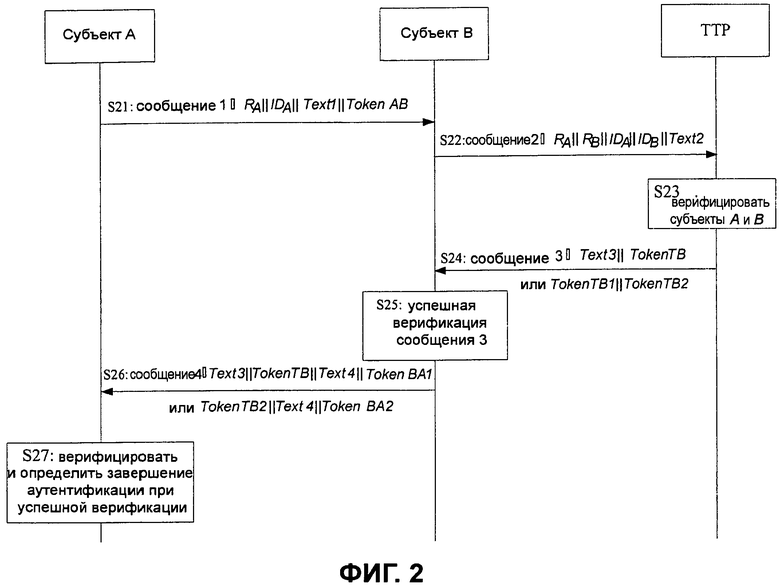

Фиг.2 - схематическое представление способа двухсторонней аутентификации согласно варианту осуществления изобретения;

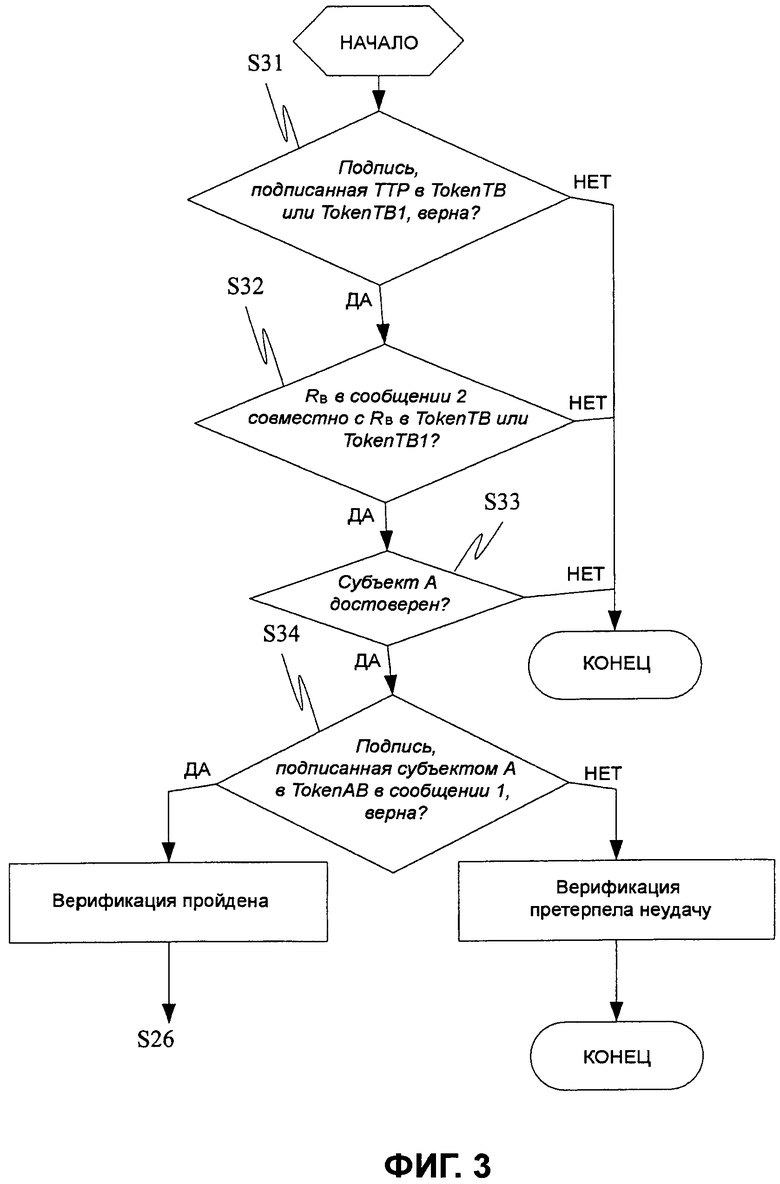

Фиг.3 - схематическое представление последовательности операций аутентификации субъектом B в способе, проиллюстрированном на Фиг.1;

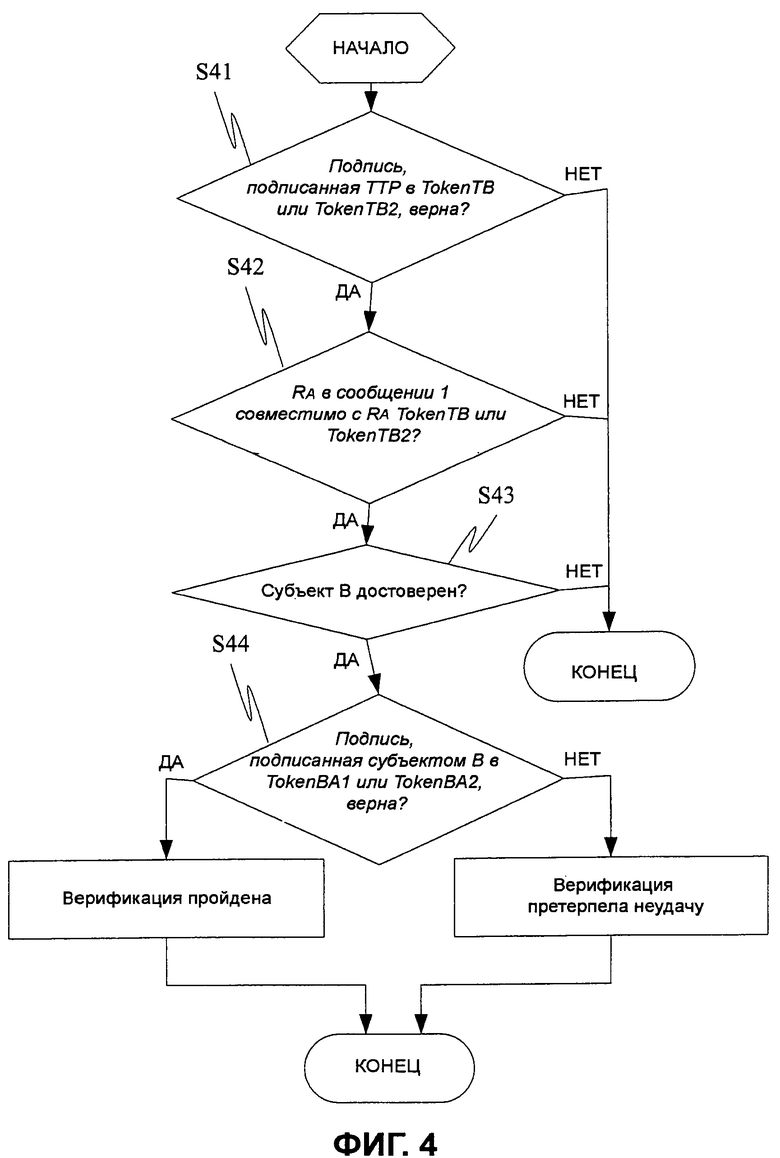

Фиг.4 - схематическое представление последовательности операций аутентификации субъектом A в способе, проиллюстрированном на Фиг.1;

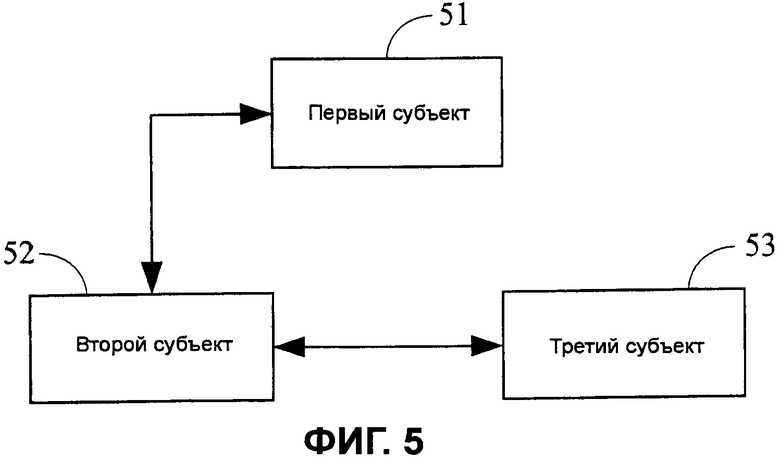

Фиг.5 - схематическое представление системы трехэлементной одноранговой аутентификации согласно варианту осуществления изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Технические решения изобретения были бы лучше понятны с помощью описания вариантов осуществления, приведенных ниже со ссылкой на прилагаемые чертежи вариантов осуществления изобретения. Должно быть понятно, что описанные варианты осуществления являются только некоторыми из возможных вариантов осуществления изобретения, и специалисты в данной области техники могут получать другие варианты осуществления на основании вариантов осуществления, описанных в изобретении, без изобретательных усилий, которые должны быть включены в объем изобретения.

Приведена ссылка на Фиг.2, которая иллюстрирует схематическое представление способа двухсторонней аутентификации субъектов согласно варианту осуществления изобретения.

Способ согласно варианту осуществления изобретения относится к трем субъектам: двум субъектам A и B аутентификации и доверенной третьей стороне (TTP). TTP является доверенной третьей стороной субъектов A и B аутентификации. Такая система с одноранговой аутентификацией между двумя субъектами A и B, выполняемой через доверенную третью сторону, указывается ссылкой как система трехэлементной одноранговой аутентификации (TePA). Valid X представляет достоверность сертификата Cert X; PublicKey X представляет открытый ключ субъекта X (X представляет A или B); ID X представляет идентичность субъекта X, и представлен отличительным идентификатором X субъекта или сертификатом Cert X; Pub X представляет результат верификации для субъекта X и включает в себя сертификат Cert X и его достоверность Valid X или отличительный идентификатор X субъекта и его открытый ключ PublicKey X; и Token представляет поле маркера, определенное, как изложено ниже:

TokenAB = sS A(R A ||ID A ||Text1)

TokenTB = R A ||R B ||Pub A ||Pub B ||sS TP(R A ||R B ||Pub A ||Pub B ||Text3)

TokenTB1 = R B ||Pub A || Text5||sS TP(R B ||Pub A ||Text5)

TokenTB2 = R A ||Pub B ||Text6||sS TP(R A ||Pub B ||Text6)

TokenBA1 = sS B(Text3||TokenTB||Text4||)

TokenBA2 = sS B(TokenTB2||Text4)

Подробная последовательность операций описана, как изложено ниже:

Этап S21: субъект A передает субъекту B сообщение 1, включающее в себя меняющийся во времени параметр R A, идентичность ID A, маркер TokenAB и необязательное текстовое поле Text1;

Этап S22: по приему сообщения 1, субъект B передает на TTP сообщение 2, включающее в себя меняющийся во времени параметр R A и R B, идентичности ID A и ID B субъектов и необязательное текстовое поле Text2;

Этап S23: по приему сообщения 2, TTP верифицирует субъекты A и B.

Более точно, если идентичности субъектов у субъектов A и B в сообщении 2 являются сертификатами, то проверяется достоверность сертификатов субъектов A и B, и если они недостоверны, то сообщение 2 отбрасывается непосредственно, или возвращается сообщение 3; если они достоверны, то возвращается сообщение 3.

Если идентичности субъектов у субъектов A и B в сообщении 2 являются отличительными идентификаторами субъектов, то извлекаются и верифицируются соответственные открытые ключи субъектов A и B; и если открытые ключи не найдены или недостоверны, то сообщение 2 отбрасывается непосредственно, или возвращается сообщение 3; если открытые ключи извлечены и достоверны, возвращается сообщение 3.

Этап S24: после верификации субъектов A и B, TTP возвращает субъекту B сообщение 3, включающее в себя маркер TokenTB и необязательное текстовое поле Text3, или включающее в себя маркеры TokenTB1 и TokenTB2.

Этап S25: по приему сообщения 3, субъект B выполняет верификацию.

Как проиллюстрировано на Фиг.3, подробная последовательность операций верификации посредством субъекта B включает в себя следующие этапы:

Этап S31: верифицируется подпись, подписанная TTP в TokenTB или TokenTB2, и если верификация пройдена, перейти на этап S32; иначе, завершить последовательность операций;

Этап S32: он проверяет, совместим ли меняющийся во времени параметр R B в сообщении 2 с меняющимся во времени параметром R B в TokenTB или TokenTB1, и если они совместимы, перейти на этап S33; иначе, завершить последовательность операций;

Этап S33: получается результат верификации для субъекта A, Pub A; и если субъект A достоверен, перейти на этап S34; иначе, завершить последовательность операций;

Этап S34: получается открытый ключ субъекта A, и верифицируется подпись, подписанная субъектом A в TokenAB в сообщении 1; и если подпись правильна, то он определяет, что верификация пройдена.

Будет отмечено, что, в других вариантах осуществления, этап верификации подписи, подписанной TTP в TokenTB или TokenTB1, может выполняться вслед за этапом проверки, совместим ли меняющийся во времени параметр R B в сообщении 2 с меняющимся во времени параметром R B в TokenTB или TokenTB1.

Кроме того, будет отмечено, что, в качестве альтернативы, этап S26 может выполняться непосредственно в случае, в котором субъект A определен недостоверным на этапе S33.

Этап S26: после верификации сообщения 3 субъект B передает субъекту A сообщение 4, включающее в себя маркеры TokenTB и TokenBA1, и два необязательных текстовых поля Text3 и Text4, или включающее в себя маркеры TokenTB2 и TokenBA1, и необязательное текстовое поле Text4. Будет отмечено, что если сообщение 3 включает в себя маркер TokenTB и необязательный текст Text3, то сообщение 4 включает в себя маркеры TokenTB и TokenBA1, и необязательные текстовые поля Text3 и Text4; а если сообщение 3 включает в себя маркеры TokenTB1 и TokenTB2, то сообщение 4 включает в себя маркеры TokenTB2 и TokenBA2 и необязательный текст Text4.

Этап S27: субъект A выполняет верификацию по приему сообщения 4.

Как проиллюстрировано на Фиг.4, подробная последовательность операций верификации посредством субъекта A включает в себя следующие этапы:

Этап S41: верифицируется подпись, подписанная TTP в TokenTB или TokenTB2, и если верификация пройдена, то перейти на этап S42; иначе, завершить последовательность операций;

Этап S42: он проверяет, совместим ли меняющийся во времени параметр R A в сообщении 1 с меняющимся во времени параметром R A в TokenTB или TokenTB2, и если они совместимы, перейти на этап S42; иначе, завершить последовательность операций;

Этап S43: получается результат верификации для субъекта B, Pub B; и если субъект B достоверен, то перейти на этап S44; иначе, завершить последовательность операций;

Этап S44: получается открытый ключ субъекта B, и верифицируется подпись, подписанная субъектом B в TokenBA1 или TokenBA2; и если верификация пройдена, то аутентификация завершается.

Будет отмечено, что этап верификации подписи, подписанной TTP в TokenTB или TokenTB1, может выполняться вслед за этапом проверки, совместим ли меняющийся во времени параметр R A в сообщении 1 с меняющимся во времени параметром R A в TokenTB или TokenTB2.

Кроме того, будет отмечено, что меняющийся во времени параметр в изобретении может быть случайным числом, отметкой времени или порядковым номером.

Ввиду вышеизложенного способа, вариант осуществления изобретения, кроме того, предлагает систему для реализации способа, то есть систему трехэлементной одноранговой аутентификации (TePA), как проиллюстрировано на Фиг.5, которая включает в себя первый субъект 51, второй субъект 52 и третий субъект 53.

Третий субъект 53 является доверенной третьей стороной первого субъекта 51 и второго субъекта 52.

Первый субъект 51 приспособлен для передачи, второму субъекту, первого сообщения, несущего меняющийся во времени параметра R A, ее собственную идентичность ID A и маркер TokenAB, для приема четвертого сообщения, несущего маркеры TokenTB и TokenBA1, или несущего маркеры TokenTB2 и TokentBA2, переданные из второго субъекта 52, для верификации подписи, подписанной третьим субъектом 53 в маркере TokenTB или TokenTB2, для проверки, совместим ли меняющийся во времени параметр R A с меняющимся во времени параметром R A в TokenTB или TokenTB2, и если они совместимы, то для получения результата верификации для второго субъекта 52, и если результат верификации указывает, что второй субъект 52 достоверен, то для получения открытого ключа второго субъекта 52, чтобы верифицировать подпись, подписанную вторым субъектом 52 в маркере TokenBA1 или TokenBA2 в четвертом сообщении.

Второй субъект 52 приспособлен для передачи, третьему субъекту 53, второго сообщения, несущего меняющиеся во времени параметры R A и R B, идентичность ID A первого субъекта 51 и его собственную идентичность ID B, по приему первого сообщения, для приема третьего сообщения, несущего маркер TokenTB или несущего маркеры TokenTB1 и TokenTB2, возвращенные из третьего субъекта, для верификации подписи, подписанной третьим субъектом 53, в маркере TokenTB или TokenTB1, для проверки, совместим ли меняющийся во времени параметр R B с меняющимся во времени параметром R B в TokenTB или TokenTB1, и если они совместимы, то для получения результата верификации для первого субъекта 51, и если результат верификации указывает, что первый субъект 51 достоверен, то получения открытого ключа первого субъекта 51, чтобы верифицировать подпись, подписанную первым субъектом 51, в TokenAB в первом сообщении, и для передачи четвертого сообщения при успешной верификации.

Третий субъект 53 приспособлен для приема второго сообщения и для возврата третьего сообщения второму субъекту 52 после выполнения верификации для первого субъекта 51 и второго субъекта 52.

Для подробных интерактивных процессов между соответственными субъектами в этом варианте осуществления следует обращаться к вышеизложенному описанию предшествующего способа.

На основании приведенного выше описания раскрытых вариантов осуществления специалисты в данной области техники могут реализовать или использовать изобретение. Различные модификации в отношении вариантов осуществления были бы очевидны специалистам в данной области техники. Общий принцип, определенный в материалах настоящей заявки, может быть осуществлен на практике в других вариантах осуществления, не отступая от сущности или объема изобретения. Соответственно, изобретение ограничено вариантами осуществления, проиллюстрированными в материалах настоящей заявки, но будет согласовано с широчайшим объемом, совместимым с принципом и новейшими признаками, раскрытыми в материалах настоящей заявки.

Изобретение относится к секретной связи, а именно к способу и системе для двухсторонней аутентификации субъектов. Техническим результатом является предотвращение проблемы при выполнении аутентификации, обусловленной неспособностью осуществить доступ к сети до успешной аутентификации. Технический результат достигается тем, что способ включает в себя этапы, на которых: первый субъект отправляет первое сообщение; второй субъект отправляет второе сообщение на заслуживающую доверия третью сторону после приема упомянутого первого сообщения; упомянутая заслуживающая доверия третья сторона возвращает третье сообщение после приема второго сообщения; упомянутый второй субъект после приема третьего сообщения и верификации подписи доверенной третьей стороны получает открытый ключ первого субъекта для верификации подписи первого субъекта в первом сообщении и, если верификация подписи пройдена, отправляет четвертое сообщение; упомянутый первый субъект принимает упомянутое четвертое сообщение и верифицирует подпись доверенной третьей стороны, затем получает открытый ключ второго объекта для верификации подписи второго субъекта в четвертом сообщении. 2 н. и 8 з.п. ф-лы, 5 ил.

1. Способ для двухсторонней аутентификации субъектов, содержащий этапы, на которых:

передают, первым субъектом, первое сообщение, несущее меняющийся во времени параметр RA, идентичность IDA субъекта и подпись;

передают, вторым субъектом, по приему первого сообщения, доверенной третьей стороне второе сообщение, несущее меняющиеся во времени параметры RA и RB, идентичность IDA субъекта первого субъекта и идентичность IDB субъекта второго субъекта;

возвращают, доверенной третьей стороной, по приему второго сообщения, второму субъекту третье сообщение, несущее подпись доверенной третьей стороны и меняющиеся во времени параметры RA и RB;

получают, вторым субъектом, по приему третьего сообщения, результат верификации для первого субъекта, если верификация подписи доверенной третьей стороны пройдена, и меняющийся во времени параметр RB совместим с локально хранимым меняющимся во времени параметром RB, и если результат верификации указывает, что первый субъект достоверен, то получают открытый ключ первого субъекта для верификации подписи первого субъекта в первом сообщении, и, если верификация пройдена, то передают четвертое сообщение, несущее подпись доверенной третьей стороны, подпись второго субъекта и меняющийся во времени параметр RA; и

получают, первым субъектом, по приему четвертого сообщения, результат верификации для второго субъекта, если верификация подписи доверенной третьей стороны пройдена, и меняющийся во времени параметр RA совместим с локально хранимым меняющимся во времени параметром RA, и если результат верификации указывает, что второй субъект достоверен, то получают открытый ключ второго субъекта для верификации подписи второго субъекта в четвертом сообщении, тем самым, завершая аутентификацию.

2. Способ для двухсторонней аутентификации субъектов по п.1, при котором третье сообщение передается после верификации достоверности первого субъекта и второго субъекта.

3. Способ для двухсторонней аутентификации субъектов по п.2, при котором первый субъект и второй субъект достоверны, если: идентичности субъектов первого субъекта и второго субъекта во втором сообщении представляют собой сертификаты, и сертификаты являются достоверными.

4. Способ для двухсторонней аутентификации субъектов по п.2, в котором первый субъект и второй субъект достоверны, если: идентичности субъектов первого субъекта и второго субъекта во втором сообщении представляют собой отличительные идентификаторы субъектов, и открытые ключи первого субъекта и второго субъекта существуют и достоверны.

5. Способ двухсторонней аутентификации субъектов по п.1, при котором меняющийся во времени параметр представляет собой случайное число, отметку времени или порядковый номер.

6. Система трехэлементной одноранговой аутентификации, содержащая:

первый субъект, второй субъект и третий субъект в качестве доверенного третьего субъекта, при этом:

первый субъект выполнен с возможностью передачи второму субъекту первого сообщения, несущего меняющийся во времени параметр RA, а также идентичность субъекта первого субъекта, IDA, и подпись; получения результата верификации для второго субъекта, если верификация подписи третьего субъекта пройдена и меняющийся во времени параметр RA совместим с локально хранимым меняющимся во времени параметром RA, по приему четвертого сообщения, несущего подпись третьего субъекта, подпись второго субъекта и меняющийся во времени параметр RA, возвращенный вторым субъектом; и получения открытого ключа второго субъекта, чтобы верифицировать подпись второго субъекта в четвертом сообщении, если результат верификации указывает, что второй субъект достоверен;

второй субъект выполнен с возможностью передачи третьему субъекту второго сообщения, несущего меняющиеся во времени параметры RA и RB, идентичность IDA субъекта первого субъекта и идентичность IDB субъекта второго субъекта, по приему первого сообщения; получения результата верификации для первого субъекта, если верификация подписи третьего субъекта пройдена и меняющийся во времени параметр RB в третьем сообщении совместим с локально хранимым меняющимся во времени параметром RB, по приему третьего сообщения, несущего подпись третьего субъекта и меняющиеся во времени параметры RA и RB, возвращенные третьему субъекту; получения открытого ключа первого субъекта, чтобы верифицировать подпись первого субъекта в первом сообщении, если результат верификации указывает, что первый субъект достоверен; и с возможностью передачи четвертого сообщения, если верификация пройдена; и

доверенная третья сторона выполнена с возможностью приема второго сообщения и возврата третьего сообщения второму субъекту.

7. Система по п.6, в которой третье сообщение передается после верификации достоверности первого субъекта и второго субъекта.

8. Система по п.7, в которой первый субъект и второй субъект достоверны, если: идентичности субъектов первого субъекта и второго субъекта во втором сообщении представляют собой сертификаты, и сертификаты являются достоверными.

9. Система по п.7, в которой первый субъект и второй субъект достоверны, если: идентичности субъектов первого субъекта и второго субъекта во втором сообщении представляют собой отличительные идентификаторы субъектов, и открытые ключи первого субъекта и второго субъекта существуют и достоверны.

10. Система по п.6, в которой меняющийся во времени параметр представляет собой случайное число, отметку времени или порядковый номер.

| CN 1345498 А, 17.04.2002 | |||

| СИСТЕМА И СПОСОБ БЕЗОПАСНОГО И УДОБНОГО УПРАВЛЕНИЯ ЦИФРОВЫМ ЭЛЕКТРОННЫМ КОНТЕНТОМ | 2002 |

|

RU2260918C2 |

| ВСЕОБЪЕМЛЮЩАЯ, ОРИЕНТИРОВАННАЯ НА ПОЛЬЗОВАТЕЛЯ СЕТЕВАЯ БЕЗОПАСНОСТЬ, ОБЕСПЕЧИВАЕМАЯ ДИНАМИЧЕСКОЙ КОММУТАЦИЕЙ ДАТАГРАММ И СХЕМОЙ АУТЕНТИФИКАЦИИ И ШИФРОВАНИЯ ПО ТРЕБОВАНИЮ ЧЕРЕЗ ПЕРЕНОСНЫЕ ИНТЕЛЛЕКТУАЛЬНЫЕ НОСИТЕЛИ ИНФОРМАЦИИ | 2004 |

|

RU2308080C2 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

Авторы

Даты

2012-03-20—Публикация

2008-12-09—Подача