Настоящее изобретение касается способов передачи и приема данных, в частности с целью защиты обменов между летательным аппаратом и наземной базой, а также соответствующих устройств и летательного аппарата, оборудованного такими устройствами.

Такие способы уже были предложены для обмена сообщениями разных типов, представленными в виде передаваемых данных, и описаны, например, в патентной заявке US 2003/0030581.

В рамках этого предусматривается подвергать различным обработкам первоначальные данные, представляющие собой предназначенное для передачи сообщение, при этом каждая обработка преследует свою цель: например, производят сжатие данных для ограничения полосы пропускания, необходимой для их передачи, их шифрование для обеспечения их конфиденциальности и их аутентификацию, чтобы убедиться в их целостности и их происхождении.

Для обеспечения надежности работы алгоритмы, воплощающие эти виды обработки (как правило, прикладные программы, исполняемые микропроцессорами на уровне приемника или передатчика), должны быть достаточно надежными (и, следовательно, разработаны и тестированы с соблюдением достаточно строгих требований) и включать в себя механизмы детектирования и обработки дефектов работы, что делает их сложными и дорогостоящими. Поэтому на практике для обработки предназначенных для обмена данных необходимо выбирать программы с высоким уровнем сертификации.

Чтобы снизить эти ограничения и, в частности, облегчить разработку алгоритмов, используемых для обработки предназначенных для обмена сообщений, не снижая при этом надежности работы и степени защищенности обменов, изобретением предлагается способ передачи данных, отличающийся тем, что содержит следующие этапы:

- определения слова аутентификации данных;

- обработки данных для получения обработанных данных, при этом обработка содержит этап сжатия;

- передачи обработанных данных по каналу связи.

Таким образом, слово аутентификации связывают с данными перед обработкой, в частности, перед сжатием, что позволяет, в частности, убедиться во время проверки аутентификации, применяемой при приеме, в отсутствии ошибки в обработках, осуществляемых как при передаче, так и при приеме.

Этап определения содержит, например, применение функции хеширования для данных; таким образом, используют математические свойства функций хеширования, благодаря которым любое изменение в данных влечет за собой изменение результата, то есть слова аутентификации (или отпечатка).

Применение функции хеширования может, кроме того, использовать криптографический ключ, что позволяет повысить надежность системы.

Вышеупомянутая обработка содержит также, например, этап шифрования (в случае необходимости, применяемый для данных и для слова аутентификации) и/или этап преобразования слов из 8 битов в слова из 6 битов, или потока двоичных разрядов (“bitstream” на английском языке) в символы, поддающиеся передаче.

В предпочтительном варианте применения канал связи является каналом обмена данными между летательным аппаратом и наземной базой.

Соответственно, изобретением предлагается также способ приема данных, отличающийся тем, что содержит следующие этапы:

- прием данных по каналу связи;

- обработку принятых данных, при этом обработка содержит этап распаковки;

- проверку аутентификации обработанных данных.

Таким образом, поскольку проверку аутентификации применяют для обработанных данных (в частности, распакованных), она позволяет, в частности, убедиться в точности произведенной обработки.

На практике этап проверки содержит, например, следующие этапы:

- вычисления отпечатка, по меньшей мере, части обработанных данных;

- сравнения вычисленного отпечатка с принятым отпечатком.

Этап вычисления отпечатка может содержать этап применения функции хеширования для упомянутой части данных соответственно тому, что было указано для передачи, и с теми же преимуществами. При применении функции хеширования можно также использовать криптографический ключ. Действительно, как правило, в данном случае принятый отпечаток является результатом применения при передаче функции хеширования для передаваемых данных.

Кроме того, обработка может содержать этап дешифрирования и/или этап обратного преобразования слов из 6 битов в слова из 8 битов или принятых символов в потоки двоичных разрядов.

Изобретением предлагается также устройство передачи данных, отличающееся тем, что содержит средства определения слова аутентификации данных, средства обработки данных для получения обработанных данных, при этом средства обработки содержат средства сжатия, и средства передачи обработанных данных по каналу связи.

Соответственно, изобретением предлагается устройство приема данных, отличающееся тем, что содержит средства приема данных по каналу связи, средства обработки принятых данных, при этом средства обработки содержат средства распаковки, и средства проверки аутентификации обработанных данных.

Эти устройства могут иметь факультативные отличительные признаки, соответствующие этапам, и отличительные признаки, рассмотренные выше для способов передачи и приема.

Эти устройства могут быть установлены, например, на борту летательного аппарата.

Другие отличительные признаки и преимущества изобретения будут более очевидны из нижеследующего описания со ссылками на прилагаемые чертежи, на которых:

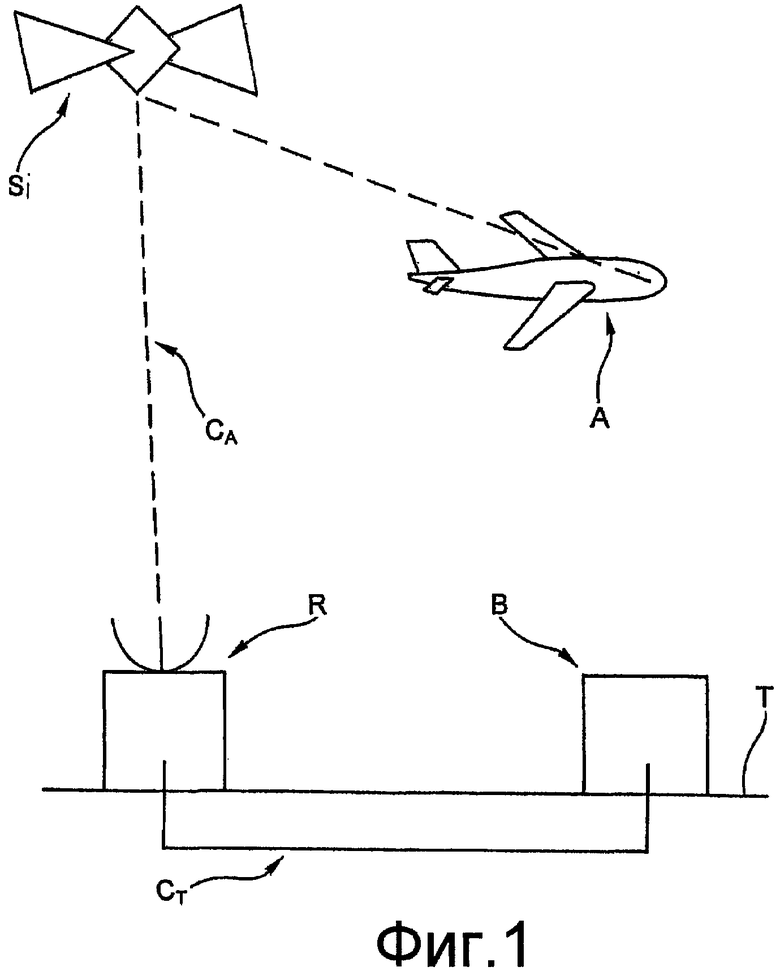

Фиг.1 - схема общего контекста изобретения.

Фиг.2 - основные этапы способа передачи данных в соответствии с настоящим изобретением.

Фиг.3 - основные этапы способа приема данных, переданных при помощи способа, показанного на фиг.2.

На фиг.1 показан общий контекст, в котором применяют изобретение.

Наземная база В сообщается с летательным аппаратом А при помощи линии связи, которая обеспечивает обмен данными в цифровом виде (то есть согласно английскому термину “data link”) и которая предполагает, в частности, использование связи земля-воздух СА.

Связь между наземной базой В и летательным аппаратом А может предполагать также наличие других устройств и средств связи. Например, как показано на фиг.1, наземная база В сообщается с ретранслятором R (также находящимся на земле Т) при помощи наземной сети связи СТ; ретранслятор R передает информацию в направлении летательного аппарата А или от него через спутник S.

Следует отметить, что использование ретранслятора R достаточно распространено, при этом информация, обмениваемая между наземной базой В и летательным аппаратом А, классически передается ретранслятором R и спутником S, находящимися в сфере ответственности провайдера услуг.

В варианте можно предусмотреть прямой обмен информацией между летательным аппаратом А и наземной базой В.

Кроме того, можно предусмотреть использование радиосвязи HF или VHF вместо спутниковой связи.

На фиг.2 показан пример способа передачи данных, представляющих собой, например, сообщение М в цифровом виде.

Устройство передачи сообщения М (которое применяет различные этапы, показанные на фиг.2 и описанные ниже) может быть устройством связи наземной базы В или устройством связи летательного аппарата А.

Например, сообщение М представлено в двоичном виде последовательностью байтов (или слов из 8 битов). Разумеется, для сообщения М можно предусмотреть и другие виды кодирования, отличные от кодирования на 8 битов.

Устройство передачи производит (например, внутри микропроцессора, управляемого программой, воплощающей этапы, показанные на фиг.2) определение слова аутентификации (или отпечатка) Е сообщения М при помощи функции хеширования с использованием криптографического ключа К: отпечаток Е получают при помощи операции типа Е=Н(К, М).

Например, используют функцию хеширования типа SHA2.

Отпечаток Е, результат применения функции хеширования для сообщения М, имеет заранее определенную длину, например, 256 битов.

Математические свойства функций хеширования являются такими, что любое изменение сообщения М выражается в изменении отпечатка, полученного путем применения функции хеширования. Как будет показано ниже, сравнение отпечатка Е сообщения М, полученного при передаче, с отпечатком, вычисленным при приеме, позволяет убедиться, что сообщение М не было изменено, и, следовательно, проверить его целостность.

Кроме того, использование криптографического ключа К, присутствующего как со стороны передатчика, так и со стороны приемника, позволяет, как будет показано ниже, приемнику проверить, что отпечаток Е был получен именно системой, содержащей криптографический ключ К, что позволяет проверить происхождение сообщения М и, следовательно, обеспечить защиту от взлома канала связи.

Таким образом, как будет показано ниже, отпечаток Е, связанный с сообщением М, позволяет произвести аутентификацию этого сообщения.

Таким образом, устройство передачи осуществляет шифрование совокупности из сообщения М и отпечатка Е во время этапа Е22, что дает зашифрованное сообщение D. Например, используют алгоритм шифрования типа AES.

В описанном примере, таким образом, отпечаток Е включают в передаваемое сообщение перед этапом Е22 шифрования. В варианте этот отпечаток можно включать для передачи на последующем этапе.

После этого производят сжатие зашифрованного сообщения D и получают сжатое сообщение F путем использования алгоритма сжатия, например, типа ZLIB (этап Е24).

В описанном примере устройство передачи осуществляет, наконец, преобразование сжатого сообщения F в предназначенное для передачи сообщение G, кодированное на 6 битах, во время этапа Е26. Этот этап преобразования позволяет осуществить передачу при помощи устройств передачи, работающих на словах из 6 битов, сжатого сообщения F, первоначально кодированного на 8 битах.

После этого на этапе Е28 можно произвести передачу сообщения G, представленного последовательностью слов из 6 бит, в направлении устройства приема.

На фиг.3 показаны основные этапы способа приема переданного сообщения, который направлен на восстановление первоначального сообщения М на основе принятых необработанных данных (обозначаемых в дальнейшем G') и который, следовательно, содержит этапы, в основном дополняющие этапы способа приема, но в обратном порядке.

Так, сначала во время этапа Е30 принимают сообщение (или совокупность данных) G' в виде слов из 6 битов. При отсутствии ошибки передачи в используемом канале связи (в частности, в линии связи земля-воздух СА, показанной на фиг.1) принятое сообщение G' идентично переданному сообщению G.

Устройство приема (то есть, как правило, микропроцессор устройства приема, работающий под управлением программы) осуществляет обратное преобразование сообщения G', образованного словами из 6 битов, в сообщение F', образованное словами из 8 битов (в частности, равное вышеупомянутому сообщению F), на этапе Е32.

После этого осуществляют этап Е34 распаковки сообщения F', чтобы получить зашифрованное сообщение D', равное зашифрованному сообщению D в случае нормальной работы. Используемый алгоритм распаковки является обратным алгоритму сжатия, использованному на вышеупомянутом этапе Е24.

Затем устройство приема осуществляет дешифрирование зашифрованного сообщения D' на этапе Е36, что позволяет воссоздать сообщение M' и отпечаток E', идентичные, соответственно, переданному сообщению М и отпечатку Е, определенному на этапе Е20 в нормальных условиях работы.

В этой связи следует отметить, что каждая из нижеследующих причин приводит к выходу из режима нормальной работы и может повлечь к появлению различия между сообщением М и отпечатком Е при приеме и сообщением M' и отпечатком E', полученными на этапе Е36:

- ошибка в обработке этих элементов устройством передачи, в частности, во время применения алгоритмов на описанных выше этапах Е22-Е26;

- ошибка в ходе передачи по каналу связи, которая может быть как результатом взлома с целью изменения переданного сообщения, так и результатом сбоя в работе системы связи;

- ошибка в обработке принятых данных G' при помощи описанных выше алгоритмов, которые применяют на этапах Е32-Е36.

В частности, чтобы убедиться в отсутствии таких ошибок и, следовательно, в нормальной работе алгоритмов обработки, предусмотренных на этапах Е22-Е26 и Е32-Е36, производят проверку аутентификации принятого сообщения M' при помощи принятого отпечатка (или принятого слова аутентификации) E'.

Для этого на этапе Е38 устройство приема осуществляет вычисление отпечатка E” принятого сообщения M' путем применения к последнему функции хеширования Н, использованной при передаче, и криптографического ключа К, использованного при передаче.

Если не обнаруживают ни одной из вышеупомянутых ошибок (то есть при нормальной работе), сообщение M' равно сообщению М; следовательно, вычисленный при приеме отпечаток E” равен вычисленному при передаче отпечатку Е и, следовательно, принятому отпечатку E', который предположительно был обработан и передан без ошибки.

Поэтому для аутентификации на этапе Е40 проверяют, чтобы принятый отпечаток E' был равен вычисленному при приеме отпечатку E”: в случае равенства (этап Е42) считают, что принятое и обработанное сообщение M' полностью соответствует сообщению М, переданному устройством передачи.

Напротив, если произошла ошибка во время сеанса связи или во время одного из описанных выше видов обработки (и в связи с вышеупомянутыми свойствами функций хеширования), вышеупомянутые равенства не подтверждаются, при отсутствии равенства между принятым отпечатком E' и вычисленным при приеме отпечатком E”, переходят от этапа Е40 к этапу Е44, на котором считают, что обнаружена ошибка. В этом случае принятое сообщение не принимают во внимание и, в случае необходимости, направляют запрос на его повторную передачу устройством передачи.

Следует также отметить, что, благодаря использованию криптографического ключа, известного только устройствам, допущенным для обмена сообщениями, нападающий не может передать в устройство приема отпечаток E', который явился бы результатом применения функции хеширования для измененного сообщения и который является единственным, который может позволить устройству приема аутентифицировать измененное сообщение.

Таким образом, аутентификация позволяет убедиться в происхождении и целостности сообщения и тем самым проверить точность обработок, произведенных после аутентификации при передаче и перед аутентификацией при приеме. Эти обработки не требуют, таким образом, максимального уровня защиты; на практике, алгоритмы, осуществляющие эти обработки, могут иметь уровень сертификации ниже, чем этого требует весь способ в совокупности, при этом сертификация обеспечивается алгоритмом аутентификации.

Описанный выше пример всего лишь является возможным вариантом применения изобретения. В частности, описанный пример использует механизм аутентификации при помощи симметричного ключа К, однако в варианте можно предусмотреть использование других механизмов аутентификации, например, систем с секретным ключом и открытым ключом. Точно так же, для получения механизма аутентификации можно использовать другие типы функций, отличные от функции хеширования, которая приведена только в качестве не ограничительного примера.

| название | год | авторы | номер документа |

|---|---|---|---|

| ВЫПОЛНЕНИЕ ПРОТОКОЛА БЕЗОПАСНОСТИ В СЕТИ | 2012 |

|

RU2613032C2 |

| ТЕЛЕКОММУНИКАЦИОННАЯ ЧИП-КАРТА | 2013 |

|

RU2628492C2 |

| КОМАНДА НА ШИФРОВАНИЕ СООБЩЕНИЯ С АУТЕНТИФИКАЦИЕЙ | 2017 |

|

RU2727152C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ КАНАЛОВ СВЯЗИ МЕЖДУ НАЗЕМНОЙ СТАНЦИЕЙ УПРАВЛЕНИЯ И ОДНОВРЕМЕННО НЕСКОЛЬКИМИ УПРАВЛЯЕМЫМИ С НЕЕ БЕСПИЛОТНЫМИ ЛЕТАТЕЛЬНЫМИ АППАРАТАМИ | 2020 |

|

RU2730368C1 |

| Система и способ аутентификации пользователя при помощи электронной цифровой подписи пользователя | 2015 |

|

RU2610696C2 |

| АУТЕНТИФИКАЦИЯ В ЗАЩИЩЕННОЙ КОМПЬЮТЕРИЗОВАННОЙ ИГРОВОЙ СИСТЕМЕ | 2003 |

|

RU2302276C2 |

| СПОСОБ И УСТРОЙСТВО ПРОТОКОЛА ИДЕНТИФИКАЦИИ ХОСТ-УЗЛА | 2005 |

|

RU2390959C2 |

| СПОСОБ ОБЕСПЕЧЕНИЯ УКАЗАНИЯ ВРЕМЕНИ И ПОЛОЖЕНИЯ С ПРОВЕРКОЙ ПОДЛИНОСТИ | 2011 |

|

RU2531384C2 |

| Способ, система и устройство криптографической защиты каналов связи беспилотных авиационных комплексов | 2018 |

|

RU2704268C1 |

| NADO КРИПТОГРАФИЯ С ГЕНЕРАТОРАМИ КЛЮЧЕЙ | 2015 |

|

RU2691253C2 |

Изобретение относится к передаче данных, а именно к защищенной передаче данных. Техническим результатом является повышение надежности передачи данных. Технический результат достигается тем, что способ передачи данных содержит следующие этапы: определение слова для аутентификации упомянутых данных, причем упомянутое слово аутентификации связывают с упомянутыми данными перед обработкой; обработка данных для получения обработанных данных, при этом обработка содержит этап шифрования данных, этап сжатия зашифрованных данных и этап преобразования слов из 8 битов в слова из 6 битов; передача обработанных данных по каналу связи. 5 н. и 12 з.п. ф-лы, 3 ил.

1. Способ передачи данных, отличающийся тем, что содержит следующие этапы:

- определение (Е20) слова (Е) для аутентификации упомянутых данных (М), причем упомянутое слово (Е) аутентификации связывают с упомянутыми данными перед обработкой;

- обработку данных для получения обработанных данных (G), при этом обработка содержит этап шифрования (Е22) данных, этап сжатия (Е24) зашифрованных данных и этап (Е26) преобразования слов из 8 битов в слова из 6 битов;

- передачу (Е28) обработанных данных (G) по каналу связи (Ст, СА).

2. Способ передачи по п.1, в котором этап определения (Е20) содержит применение функции хеширования (Н) для данных (М).

3. Способ передачи по п.2, в котором при применении функции хеширования (Н) используют криптографический ключ (К).

4. Способ передачи по п.3, в котором обработка содержит этап шифрования (Е22), применяемый для данных (М) и для слова аутентификации (Е).

5. Способ передачи по п.1, в котором этап шифрования (Е22) применяют для данных (М) и для слова аутентификации (Е).

6. Способ передачи по одному из пп.1-5, в котором канал связи (Ст, СА) является каналом обмена данными между летательным аппаратом (А) и наземной базой (В).

7. Способ приема данных, отличающийся тем, что содержит следующие этапы:

- прием (Е30) данных (G') по каналу связи (Ст, СА);

- обработку упомянутых принятых данных (G'), при этом обработка содержит этап обратного преобразования (Е32) слов из 6 битов в слова из 8 битов, этап распаковки (Е34) и этап дешифрирования (Е36) распакованных данных;

- проверку (Е38, Е40) аутентификации обработанных данных (М).

8. Способ приема по п.7, в котором этап проверки содержит следующие этапы:

- вычисление (Е38) отпечатка (Е''), по меньшей мере, части (М) обработанных данных (М', Е');

- сравнение (Е40) вычисленного отпечатка (Е'') с принятым отпечатком (Е').

9. Способ приема по п.8, в котором этап вычисления (Е38) отпечатка (Е'') содержит этап применения функции хеширования (Н) для упомянутой части данных (М).

10. Способ приема по п.9, в котором при применении функции хеширования (Н) используют криптографический ключ (К).

11. Способ приема по п.9, в котором принятый отпечаток (Е') является результатом применения при передаче функции хеширования (Н) для передаваемых данных (М).

12. Способ приема по одному из пп.7-11, в котором канал связи (Ст, СA) является каналом обмена данными между летательным аппаратом (А) и наземной базой (В).

13. Устройство передачи данных, отличающееся тем, что содержит:

- средства определения слова (Е) для аутентификации упомянутых данных (М), причем упомянутое слово (Е) аутентификации связывают с упомянутыми данными перед обработкой,

- средства обработки данных (М) для получения обработанных данных (G), при этом средства обработки содержат средства шифрования, средства сжатия зашифрованных данных и средства преобразования слов из 8 битов в слова из 6 битов,

- средства передачи обработанных данных (G) по каналу связи (Ст, СА).

14. Устройство передачи по п.13, в котором средства определения содержат средства применения функции хеширования (Н) для данных (М).

15. Устройство приема данных, отличающееся тем, что содержит:

- средства приема данных (G') по каналу связи (Ст, СА),

- средства обработки принятых данных (G'), при этом средства обработки содержат средства обратного преобразования слов из 6 битов в слова из 8 битов, средства распаковки и средства дешифрирования распакованных данных,

- средства проверки аутентификации обработанных данных (М).

16. Устройство приема по п.15, в котором средства проверки содержат средства применения функции хеширования (Н), по меньшей мере, для части обработанных данных (М') для получения вычисленного отпечатка (Е'') и средства сравнения вычисленного отпечатка (Е'') с принятым отпечатком (Е').

17. Летательный аппарат, содержащий устройство по одному из пп.13 14.

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| US 5915018 A, 22.06.1999 | |||

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ И КОНФИДЕНЦИАЛЬНОСТИ СООБЩЕНИЯ | 1992 |

|

RU2040117C1 |

| RU 2004101041 A, 10.06.2005 | |||

| J.CALLAS ET AL., Network Working Group, RFC 2440, "OpenPGP Message Format", 11.1998. | |||

Авторы

Даты

2013-05-10—Публикация

2007-03-27—Подача