Область техники, к которой относится изобретение

Настоящее изобретение относится к способу широковещательного шифрования, т.е. способу организации распределения ключей по группам пользователей таким образом, чтобы можно было эффективно управлять присоединением, обновлением и аннулированием прав доступа одного из членов группы.

Рассматриваемая в настоящем документе проблема состоит в том, как эффективно управлять доступом к широковещательному контенту для большого количества абонентов, используя только односторонний поток широковещательных данных в качестве канала связи при помощи управления доступом только на основе ключей.

Уровень техники

Естественное решение этой проблемы заключается в шифровании управляемого ресурса (например, телевизионного канала) с помощью уникального ключа и предоставлении этого ключа только тем абонентам, которые оплатили данную услугу.

Этот подход успешно работает до тех пор, пока абонент не примет решение аннулировать свою подписку, после чего ключ необходимо удалить из терминала данного пользователя.

Это, по существу, невозможно реализовать на практике, поскольку для того, чтобы достичь некоторой эффективности передачи сообщения об аннулировании каждому абоненту с аннулируемой подпиской, требуется полоса частот с шириной, пропорциональной количеству аннулируемых абонентов, а также высокая частоты повторения, что дополнительно увеличивает требования к пропускной способности до такой степени, когда это становится просто неосуществимым.

Кроме того, недобросовестный пользователь всегда может отфильтровать эти сообщения или сделать копию ключа и продолжать использовать ее после аннулирования своей подписки.

Таким образом, для исключения абонента необходимо отменить права доступа ключа и использовать вместо него новый ключ. Однако для этого нужно передать новый ключ всем оставшимся абонентам, чтобы те из них, кто оплатил услугу, по-прежнему имели доступ после смены ключей.

Члены научного сообщества в сфере широковещательного шифрования работают над решением этой задачи. Однако современные схемы широковещательного шифрования не отвечают требованиям платного телевидения либо в связи с линейным увеличением длины шифртекста с ростом количества аннулированных пользователей [2], либо из-за того, что ключи дешифрования линейно зависят от количества пользователей в системе [1].

Проблема состоит в том, чтобы найти способ передачи одного и того же сообщения об обновлении ключей всем абонентам за исключением тех, кто аннулировал свою подписку, представляющих обычно небольшой процент от общего количества.

Для передачи отдельного сообщения каждому абоненту по широковещательному каналу потребуется полоса частот с шириной, пропорциональной количеству абонентов, которая быстро станет слишком широкой для практического осуществления.

Следовательно, необходимо использовать какую-то форму глобального сообщения. Такое сообщение может содержать адресную информацию, которая указывает приемнику, является ли он законным получателем сообщения. Однако уровень защиты этого сообщения обязательно создается с секретным ключом, который совместно используется всеми абонентами, и, таким образом, любой терминал способен дешифровать его и извлечь новый ключ, передаваемый в составе сообщения, независимо от того, адресовано ли оно данному абоненту. Это означает, что, в конечном счете, терминал является доверенным устройством, которое не будет использовать этот ключ, если не имеет на него права, что неприемлемо, поскольку терминал не является доверенным устройством.

Необходимо отметить, что настоящее изобретение нельзя рассматривать в качестве нового способа широковещательного шифрования. Вместо этого настоящее изобретение предлагает новый вариант динамического использования любого способа широковещательного шифрования без смены ключей, относящихся к указанному способу широковещательного шифрования. Динамическое использование подразумевает, что приемники с отмененными правами доступа (аннулированные приемники) покидают, а новые приемники присоединяются к поднабору разрешенных приемников без смены ключей у всей группы абонентов системы широковещательного шифрования. Фактически, настоящее изобретение обеспечивает эффективное использование статической схемы BE (Broadcast Encryption, широковещательного шифрования) путем приписывания одной и той же позиции в схеме BE нескольким приемникам с течением времени (но не более одного приемника в любой данный момент времени). Таким образом, настоящее изобретение применимо ко всем способам широковещательного шифрования, известным специалистам, а также к будущим предложениям.

[4] - В этой работе предложены новые эффективные конструкции для широковещательного шифрования с открытым ключом, которые одновременно обладают следующими свойствами: применяются приемники без сохранения состояния; шифрование защищено от мошенничества для произвольно большого количества мошеннических действий пользователей, при этом в стандартной модели приняты строгие меры безопасности; новые пользователи могут присоединяться динамически, т.е. без модификации пользовательских ключей дешифрования или размера шифртекста и при незначительном изменении ключа шифрования или без такого изменения.

В этой работе авторы предлагают новый способ широковещательного шифрования без сохранения состояния на основе билинейных отображений. Однако размер шифртекста (или размер ключа шифрования) линейно зависит от количества аннулированных приемников и возрастает с каждым аннулированием прав доступа, что неприемлемо для некоторых промышленных применений, таких как платное телевидение. Следует отметить, что наш новый способ можно использовать в дополнение к предлагаемой схеме, чтобы уменьшить размер шифротекста и (или) избежать проблемы смены ключей.

[5] WO 2007/138204 А1. Это РСТ заявка на способ, предложенный в [4]).

[6] - В этой научной статье авторы предлагают новую схему покрытия поднаборов, основанную на цепочках хеширования, которая позволяет уменьшить ширину полосы частот (шифртекст) с 0(R*log(N/R)) до O(R), если сравнивать со схемой полного поддерева из [2]. Это достигается за счет 0(М)-вызовов односторонней функции, где N представляет собой общее количество приемников. Однако, поскольку это схема без сохранения состояния, то, после того, как приемник покидает группу, его необходимо либо непрерывно удалять из будущих коммуникационных сообщений с соответствующим увеличением размера шифртекста, либо каким-то образом производить смену ключей у всех разрешенных приемников. Наше решение позволяет устранить эту проблему и, по существу, может использоваться в дополнение к схеме, предлагаемой Wang et al., с целью повторного использования ключей приемника, который покинул группу, для нового приемника, не прибегая к процессу смены ключей.

[7] - В этом документе предложены две схемы широковещательного шифрования с открытым ключом. Схема 1 представляет собой вариант схемы динамического широковещательного шифрования, предложенной Delerablee et al. Вычислительные затраты и размер (открытого) ключа шифрования более эффективны по сравнению с первоначальной схемой. Авторы отмечают, что, применяя ключ шифрования в первоначальной схеме, они могут более эффективно зашифровывать сообщение, не используя при этом часть ключа шифрования. Чтобы любой пользователь мог получить это преимущество, они вводят «фиктивный ключ», аналогичный ключу дешифрования. Схема 2 представляет собой расширение Схемы 1, применяемое для получения аутентифицированной схемы динамического широковещательного шифрования, которая позволяет приемникам верифицировать производителя широковещательного контента. В Схеме 2 они применяют схему получения подписи, предложенную Barreto et al. Схема 2 считается первой схемой, в которой достигнута доказуемая безопасность в отношении широковещательного шифрования и подписи с общими параметрами и ключами. Данная научная статья содержит техническое усовершенствование схемы, предложенной Delerablee Cecile [4], в отношении хранения ключей, однако она все же не решает проблему линейного увеличения ширины полосы частот в зависимости от количества аннулированных приемников.

[8] US 2004/114762. В этом патенте описан механизм смены ключей, характерный для способа SD (Subset Difference, разности поднаборов) из [2]. В первоначальной схеме ключ разности получали путем применения односторонней функции к уникальному ключу приемника, который был получен с помощью методики SD. В новом методе предлагается применять одностороннюю функцию к уникальному ключу приемника вместе с текущим ключом контента. Таким образом, ключ разности изменяется от одного аннулирования прав доступа до другого. Специалисты согласятся с тем, что применение односторонней функции к сообщению вместе с ключом (в этом случае секретный ключ представляет собой ключ контента) путем использования способа секретного суффикса уязвимо для атак, как хорошо известно из предшествующего уровня техники (Bart Preneel, Paul С.van Oorschot: MDx-MAC and Building Fast MACs from Hash Functions. CRYPTO 1995). Нами предложено отличное от этого решение, так как оно не требует и не прибегает к смене ключей по схеме BE, но использует вместо этого любую схему BE (возможно, включая и эту) для исключения аннулированных приемников из автоматических обновлений группового ключа доступа и ключей контента и, вследствие этого, позволяет новому приемнику наследовать позицию предшествующего приемника. Наше решение является совершенно независимым от схемы широковещательного шифрования и намного более защищенным с криптографической точки зрения.

[9] FR 2850822 А1. В этом патенте описан механизм аннулирования прав доступа, посредством которого сообщения EMM об аннулировании прав доступа (Revocation EMM (Entitlement Management Message, сообщение авторизации абонентов)), объединяются с сообщениями ЕСМ (Entitlement Control Message, сообщение управления доступом), чтобы предотвратить фильтрацию этих сообщений приемником. Предлагаемое нами решение устраняет проблему фильтрации сообщений EMM об аннулировании прав доступа, используя положительную адресацию: фильтрация сообщений EMM всегда приводит к непредоставлению обслуживания вследствие невыполнения операции обновления ключей в приемнике. Следовательно, комбинация сообщений EMM об аннулировании прав доступа и сообщений ЕСМ, описанная в указанном выше документе, не требуется и не применяется в нашей системе.

Раскрытие изобретения

Целью настоящего изобретения является предложение способа, обеспечивающего гибкое управление группой декодеров, имеющей условный доступ к аудиовизуальному контенту.

Соответственно, предлагается способ управления множеством декодеров, имеющих доступ к широковещательным данным, при этом каждому декодеру временно назначается некоторая позиция в группе декодеров, совместно использующей общую схему широковещательного шифрования, позволяющую отменить права доступа, по меньшей мере, одного декодера в группе путем передачи глобального сообщения, адресованного группе, причем способ включает следующие шаги:

a) на этапе, когда декодер должен стать членом группы:

- выбирают доступную позицию в группе, выделяют эту позицию декодеру и помечают позицию в качестве недоступной;

- передают в сообщении для декодера ключи, относящиеся к указанной позиции в группе согласно схеме широковещательного шифрования, а также данные CGD (current group access data, текущие данные группового доступа), содержащие, по меньшей мере, текущий ключ CGK (current group access key, текущий групповой ключ доступа), общий для указанной группы, причем указанное сообщение шифруется ключом, который является уникальным для декодера;

b) на этапе доступа к аудиовизуальным данным в декодере:

- используют текущие данные группового доступа (CGD) для прямого или косвенного доступа к широковещательным данным;

c) на этапе аннулирования прав доступа, по меньшей мере, одного декодера и выборочного обновления текущего группового ключа доступа (CGK) для группы:

- передают глобальное сообщение, адресованное группе и содержащее, по меньшей мере, данные NGAD (next group access data, следующие данные группового доступа), содержащие, по меньшей мере, ключ NGAK (next group access key, следующий групповой ключ доступа), зашифрованный с использованием схемы широковещательного шифрования таким образом, что только неаннулированные декодеры смогут дешифровать его, при этом указанное групповое сообщение дополнительно шифруется текущим групповым ключом доступа (CGK) и описывает позицию указанного аннулированного декодера в качестве освобожденной, причем

- у неаннулированных декодеров дешифруют сообщение с помощью текущего группового ключа доступа, дополнительно дешифруют результат с использованием ключей широковещательного шифрования, относящихся к позиции в группе, и сохраняют следующие данные группового доступа, в частности, обновляют следующий групповой ключ доступа, а

- у аннулированного декодера дешифруют сообщение с помощью текущего группового ключа доступа, затем получают отрицательный результат дешифрования ключей широковещательного шифрования, относящихся к позиции в группе, и, таким образом, получают отрицательный результат обновления следующих данных группового доступа, в частности следующего группового ключа доступа.

d) на этапе повторного использования позиции, освобожденной ранее аннулированным декодером:

- делают указанный следующий групповой ключ доступа текущим групповым ключом доступа;

- помечают ранее освобожденную позицию в группе в качестве доступной.

- начинают процесс с шага а).

Суть настоящего изобретения заключается в шифровании сообщения об обновлении не только в соответствии с ключами, доступными для неаннулированных декодеров, но и с помощью текущего группового ключа доступа. Вследствие этого аннулированный декодер не сможет дешифровать следующий групповой ключ доступа благодаря тому, что схема шифрования учитывает наличие неаннулированного декодера, даже если в это время аннулированный декодер располагает текущим групповым ключом доступа.

При следующем сообщении, когда групповой ключ доступа дополнительно обновляется, больше нет необходимости применять схему шифрования, учитывающую наличие неаннулированных декодеров, но просто применяется шифрование групповым ключом, даже если этот групповой ключ известен аннулированному декодеру. Дополнительный уровень шифрования, использующий текущий групповой ключ доступа (который не был доступен аннулированному декодеру, пока этот ключ был обновлен), запрещает доступ к аннулированному декодеру.

Вследствие сцепления группового ключа доступа, когда аннулированный декодер исключается из процесса обновления группового ключа доступа, отпадает необходимость заботиться об аннулированных декодерах при последующих обновлениях группового ключа доступа. После этого позиция аннулированного декодера в группе может быть быстро переназначена новому члену группы, что позволяет поддерживать эффективность схемы широковещательного шифрования на протяжении всей жизни системы и фактически делает эту схему практически осуществимой даже при очень большом количестве декодеров.

Краткое описание чертежей

Настоящее изобретение будет легче понять с помощью прилагаемых чертежей.

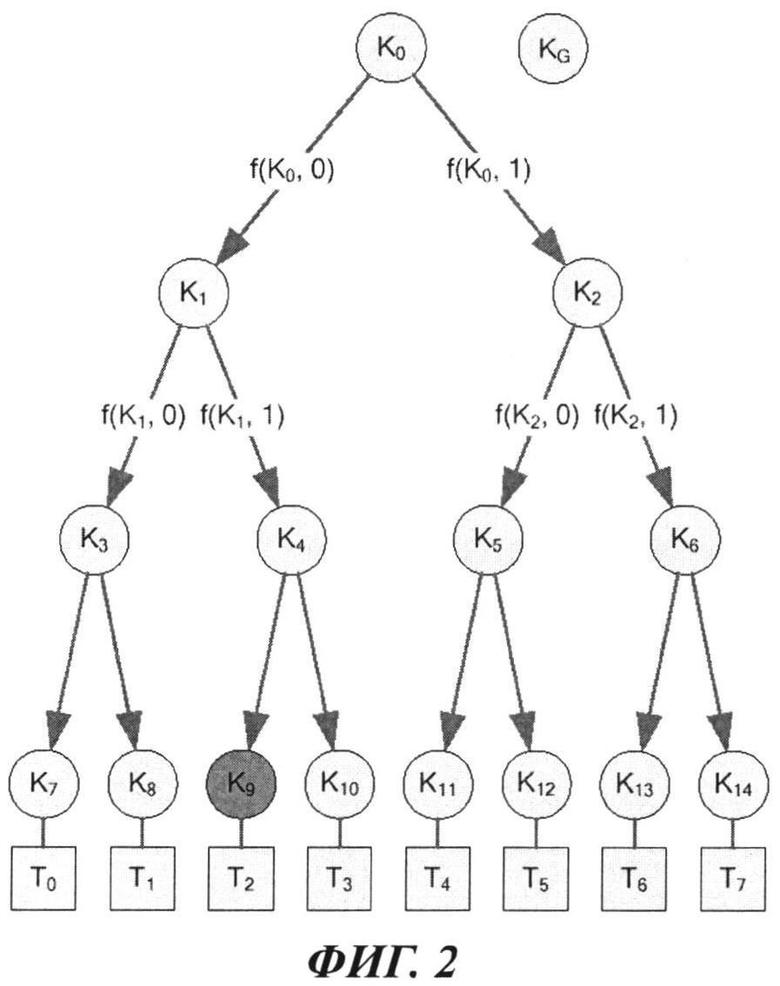

На ФИГ.1 изображено дерево широковещательного шифрования.

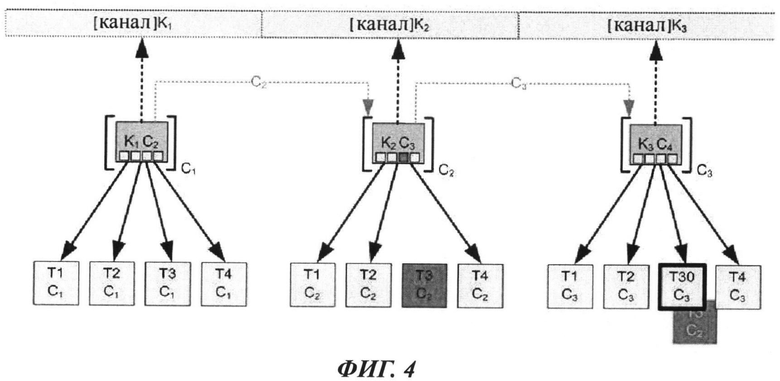

На ФИГ.2 изображен вариант с терминалом Т2.

На ФИГ.3 изображен вариант с исключением терминалов.

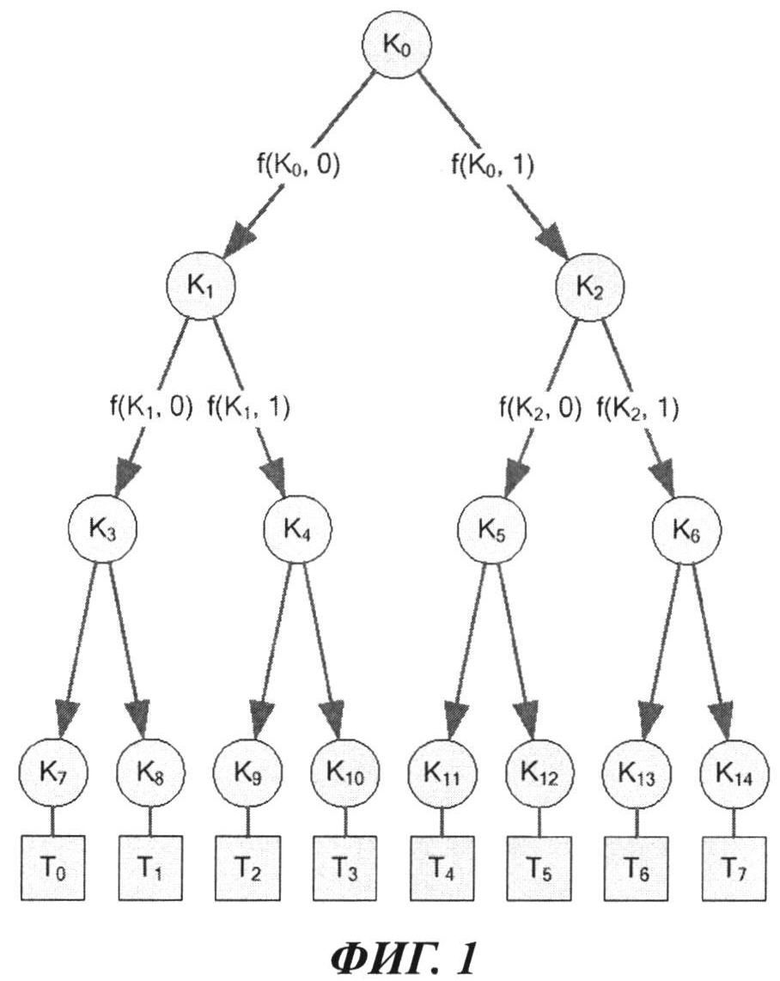

На ФИГ.4 изображено сцепление группового ключа.

Осуществление изобретения

Настоящая заявка содержит две части, сцепление группового ключа и распределение ключей, обеспечивающее эффективный механизм отмены прав доступа (аннулирования).

Когда необходимо обновить групповой ключ доступа, сообщение, содержащее новый групповой ключ доступа, передают на декодеры этой группы. Сообщение передается в режиме широковещания, поэтому все декодеры, даже не принадлежащие к этой группе, могут принять сообщение, а шифрование позволяет определить, какие декодеры могут реально принять новый групповой ключ доступа.

Рассмотрим в качестве примера группу, состоящую из 256 декодеров, в которой два декодера должны быть аннулированы. Каждый декодер содержит, по меньшей мере, главный групповой ключ и персональный ключ. Новый групповой ключ доступа зашифровывается при помощи текущего группового ключа доступа и ключей, доступных только в тех декодерах, которые не были аннулированы.

Простой пример использования тривиальной схемы широковещательного кодирования может заключаться, в создании, в первую очередь, криптограммы, содержащей новый групповой ключ доступа и зашифрованной текущим групповым ключом доступа. Эта криптограмма (шифротекст) шифруется затем при помощи персонального ключа декодера. Далее сообщение содержит 254 криптограммы, каждая из которых зашифрована персональным ключом неаннулированных декодеров. Конечно, применим также и обратный способ, при котором новый групповой ключ доступа сначала зашифровывается при помощи персонального ключа неаннулированного декодера, а затем - при помощи текущего группового ключа доступа.

Для следующего обновления группового ключа доступа, так называемого дополнительного следующего группового ключа доступа, даже если аннулированные декодеры по-прежнему содержат главный групповой ключ и свой персональный ключ, следующее сообщение будет содержать дополнительный следующий групповой ключ доступа, зашифрованный только главным ключом и следующим групповым ключом доступа. Поскольку аннулированные декодеры не могли получить доступ к следующему групповому ключу доступа, этот дополнительный следующий групповой ключ доступа также будет недоступен для данных декодеров, даже если они имеют главный групповой ключ.

Согласно другому примеру дополнительный следующий групповой ключ доступа зашифровывается просто следующим групповым ключом доступа.

Вторая часть изобретения состоит в предложении схемы, которая значительно уменьшает размер сообщения, когда необходимо произвести аннулирование прав доступа. Можно представить себе группу, состоящую из 5000 декодеров, только один из которых подлежит аннулированию. При этом в приведенном выше примере следующий групповой ключ доступа необходимо продублировать 4999 раз, каждый раз связывая его с персональным ключом неаннулированных декодеров.

На ФИГ. 4 изображен процесс аннулирования прав доступа. В верхней части показан аудиовизуальный продукт (который может представлять собой один канал или группу каналов), зашифрованный последовательно при помощи ключа K1, K2 иК3. Следует отметить, что этот ключ (K1, K2 или K3) можно было бы использовать для дешифрования непосредственно аудиовизуального продукта или в качестве ключа дешифрования, чтобы дешифровать сообщения (ЕСМ), содержащие ключи для дешифрования аудиовизуального продукта.

В примере, приведенном на ФИГ. 4, в течение первого периода времени декодеры Т1, Т2, Т3 и ТА представляют собой часть группы. Групповой ключ доступа C1 является текущим, когда поступает сообщение K1C2, содержащее следующий групповой ключ доступа C2 и ключ K1 для доступа к аудиовизуальному продукту. Фактически, ключ продукта K1 поступит раньше, чем будет использоваться для дешифрования продукта. Декодеры сохранят текущий ключ продукта K1 и, в момент получения следующего ключа продукта K2, он будет готов к применению во время переключения продукта с K1 на K2.

В течение второго периода времени групповой ключ доступа C3 передают неаннулированным декодерам. Это декодеры Т1, Т2 и Т4. Сообщение K2C3 зашифровывается текущим групповым ключом доступа C2 и ключами, относящимися к неаннулированным декодерам Т1, Т2 и Т4. Декодер Т3, имеющий текущий групповой ключ доступа C2, не может дешифровать это сообщение и получить доступ к групповому ключу доступа C3.

В течение третьего периода времени сообщение, содержащее следующий групповой ключ доступа C4, может быть просто зашифровано текущим групповым ключом доступа C3. Позиция в группе, раньше принадлежавшая декодеру Т3, может быть переназначена (декодеру Т30) путем передачи текущего группового ключа доступа C3 и ключа или ключей, ранее предоставленных декодеру Т3. Это переназначение можно осуществить только после того, как групповой ключ доступа C3 станет активным, т.е. после передачи сообщения K2C3.

Группа организована системой управления, и каждая позиция в группе связана со статусом позиции. Этот статус может принимать три состояния, а именно «свободное», «назначенное» и «переходное». При создании группы все позиции помечаются как «свободные». Когда позиция назначается одному из декодеров-членов группы, она помечается как «назначенная». Как только декодер выходит из группы, позиция помечается как «переходная». Это состояние указывает на то, что данная позиция использовалась раньше, и переназначению этой позиции необходимо уделять особое внимание. Эту позицию можно переназначить сразу же после обновления группового ключа доступа в декодерах этой группы, исключая данный конкретный декодер. Время между аннулированием прав доступа этого декодера и моментом изменения группового ключа доступа для всех остальных декодеров представляет собой так называемый период «карантина». По окончании этого периода карантина позиция фактически становится «свободной» и может использоваться повторно.

Система управления базой данных управляющего центра регулярно проверяет статус «переходных» позиций и определяет, что групповой ключ доступа больше не присутствует в аннулированном декодере, закрепленном за этой позицией. В этом случае статус позиции можно изменить с «переходного» на «свободный».

Если регулярное сканирование базы данных не производится, статус конкретной позиции определяется, когда в группу необходимо ввести новый декодер. В связи с этим, если позиция находится в «переходном» состоянии, выполняется дополнительная проверка, чтобы определить, закончился ли период карантина.

Сообщение об обновлении группового ключа доступа образуется данными группового доступа (CGD), которые включают, по меньшей мере, групповой ключ доступа (CGK). Этот ключ может использоваться для дешифрования сообщений управления доступом (entitlement message, ЕСМ), связанных с услугами, к которым имеет доступ данная группа декодеров. Вследствие этого, групповой ключ доступа служит для реализации механизма сцепления и доступа к услугам.

Согласно другому варианту осуществления данные группового доступа содержат сеансовый ключ SK (session key). Этот сеансовый ключ SK будет служить для получения доступа к услугам и дешифрования сообщений управления доступом (ЕСМ), связанных с этими услугами.

Согласно другому варианту осуществления, когда данные группового доступа, содержащие групповой ключ доступа, приняты и сохраняются в неаннулированных декодерах, на декодеры передают другое сообщение, содержащее сеансовый ключ SK. Затем это сообщение зашифровывается групповым ключом доступа, вследствие чего только неаннулированные декодеры могут дешифровывать и получать этот сеансовый ключ SK.

Распределение персональных ключей

Хотя групповой ключ доступа может распределяться в соответствии с любой схемой широковещательного шифрования, как описано выше, теперь в настоящем изобретении будет описан эффективный способ распределения ключей для эффективного формирования сообщения об аннулировании прав доступа. Основное свойство идеальной системы широковещательного шифрования для целей настоящего изобретения можно кратко сформулировать следующим образом:

если предположить, что каждый терминал в системе снабжен уникальным набором секретных ключей, сервер, зная секретные ключи каждого терминала, может зашифровать единственное сообщение таким способом, который одновременно является эффективным (небольшой размер сообщения) и позволяет дешифровать сообщение разрешенным, но не исключенным (аннулированным) терминалам, даже если все аннулированные терминалы вступят в сговор между собой.

Предлагаемая схема

В настоящем документ рассматривается конкретная схема, иллюстрирующая принцип действия настоящего изобретения. Она описана в [3], однако необходимо отметить, что, вследствие совершенно недостаточной устойчивости к злонамеренному соглашению ее не рекомендуется использовать на практике, поэтому она приведена здесь только с учетом ее простоты в целях иллюстрации.

Примем следующие условные обозначения:

- n - общее количество терминалов в схеме широковещательного шифрования;

- r - количество терминалов, аннулированных в зашифрованном сообщении;

- log - логарифм по основанию 2;

- K - размер в байтах ключей в системе (принятое здесь значение составляет 128 бит=16 байт)

Тогда:

- каждый терминал должен сохранять (log(n)+1)·k байтов набора ключей;

- максимальный размер зашифрованного сообщения: n/8+к+ (полезные данные) байтов;

- терминал должен выполнить не больше, чем r· (log(n)-1) операций шифрования для извлечения ключа шифрования из сообщения.

Описание

Механизм работает с множеством, состоящим из n=2m терминалов. Двоичное дерево ключей строится, как показано на ФИГ.1 для данного множества, с использованием односторонней функции с целью получения ключа каждой ветви по ключу узла, расположенного выше.

Функция f(K,n) представляет собой открытую одностороннюю функцию (например, примитивную хеш-функцию), которая получает ключ по двум своим параметрам.

Каждому терминалу присваивается листовой ключ, как описано выше, однако этот ключ не передается терминалу; вместо этого каждому терминалу предоставляется ключ всех остальных терминалов в группе, или средство для из вычисления. Например, как показано на ФИГ. 2, ключами, предоставляемыми терминалу Т2, являются ключи K10, K3 и K2.

Используя K3, терминал Т2 может вычислить ключи K7 и K8, а используя K2, он может вычислить ключи K11 - K14 при помощи K5 и K6.

Присоединяясь к группе, каждый терминал фактически получает log2(n) ключей, а также дополнительный групповой ключ KG, используемый для адресации сообщения всем декодерам группы.

После этого любое сообщение, которое необходимо послать группе или поднабору группы, зашифровывается следующим образом:

- если сообщение предназначено для всех терминалов в группе, оно зашифровывается групповым ключом KG, который известен всем терминалам;.

- если сообщение предназначено для поднабора терминалов в группе, ключ формируется путем совместного хеширования ключей, назначенных каждому исключенному терминалу, при этом сообщение зашифровывается этим ключом: K=Hash(Ka, KB,…,Kz).

Например, если терминалы T0 и T6 исключены, ключи K7 и K13 совместно хешируются для вычисления ключа, а сообщение зашифровывается с его помощью.

Поскольку терминалам T0 и T6 неизвестны соответствующие им ключи, они не могут вычислить окончательный ключ, в то время как все остальные терминалы в группе могут вычислить эти ключи и, таким образом, получить доступ к содержанию сообщения.

Полученное в результате шифрованное сообщение имеет, по существу, такой же размер, как и первоначальное, только заполнение незначащей информацией и использование сеансового ключа немного увеличивают его длину.

В дополнение к самому сообщению необходимо добавить некоторую сигнальную информацию, чтобы принимающие терминалы знали, исключены ли они и каким образом вычислять ключи. Это осуществляется при помощи битовой карты, в которой каждый бит соответствует какому-либо терминалу и указывает, включен ли этот терминал в число получателей информации. При некоторых условиях битовую карту можно сжимать.

Ограничения

Необходимо применить некоторый механизм, позволяющий достичь размера адресуемого множества, составляющего десятки миллионов, сохраняя при этом минимальное количество аннулированных терминалов (и, тем самым, поддерживая приемлемую ширину полосы частот).

Первая цель легко достигается путем разбиения всего множества на некоторое количество поднаборов подходящего размера и управления каждым поднабором в качестве независимого множества.

Второй цели труднее достичь без специального механизма для управления множеством аннулированных терминалов. Для решения этой проблемы предлагается описанный ниже механизм управления динамическими группами.

Управление динамическими группами

Принцип

Используется следующий принцип действия.

- Контент выставляется на продажу пакетами, как правило, путем группирования некоторого количества услуг в виде независимых продуктов. Продажной единицей и, таким образом, единицей управления, служит продукт.

- Для каждого продукта множество терминалов, абонированных на этот продукт, подразделяется на некоторое количество групп, для которых генерируется независимая система широковещательного шифрования (например, при помощи способов, хорошо известных из уровня техники). Количество групп пропорционально фактическому количеству абонентов этого продукта (количество, разделенное на размер группы), а не общему количеству терминалов.

- После абонирования продукта терминалу в одной из групп, связанных с данным продуктом (при необходимости создается новая группа), назначается слот. Уникальный набор ключей, соответствующих этому слоту, передают на терминал с помощью сообщения, адресованного этому конкретному терминалу. Предусматривается также дополнительный ключ, групповой ключ доступа, применение которого описано ниже.

- Для каждой группы терминалов каждого продукта регулярно (например, каждый день) формируется сообщение PA (Positive Addressing, положительная адресация). Это сообщение РА содержит все ключи, необходимые для доступа к контенту продукта в течение следующего периода управления (например, следующей недели или месяца). Это сообщение РА зашифровывается с помощью примитива широковещательного шифрования для данной группы терминалов и дополнительно зашифровывается поверх групповым ключом доступа.

- После отмены абонирования пользователем терминал заносится в список аннулированных терминалов для соответствующей группы (для конкретного продукта). В следующем сообщении РА терминалы, права доступа которых аннулированы, могут дешифровать первый уровень шифрования при помощи группового ключа доступа, однако они неспособны дешифровать нижележащее сообщение благодаря действию схемы широковещательного шифрования. В результате такие терминалы не могут извлечь ключи контента для следующего периода управления и, таким образом, не могут получить доступ к контенту. Кроме того, они не могут извлечь следующий групповой ключ доступа, который охвачен широковещательным шифрованием, и поэтому фактически окончательно исключены из этой группы.

- Как только последний групповой ключ доступа, предоставленный аннулированному терминалу, заменяется новым, слот аннулированного терминала может быть назначен новому абонентскому терминалу.

Принцип действия иллюстрируется схемой, представленной на ФИГ. 4.

Tn указывает на терминал, сплошные стрелки указывают на имеющуюся у адресуемого терминала возможность получить доступ к сообщению в среднем ярусе схемы. Это сообщение представляет собой сообщение РА, адресующее поднабор множества терминалов с помощью схемы широковещательного шифрования, содержащее ключи услуг Kn и зашифрованное поверх групповым ключом доступа Cn.

Преимущества

Применение динамических групп обеспечивает три основных преимущества.

- Первое преимущество заключается в том, что число сообщений EMM РА, формируемых для любого продукта, прямо пропорционально числу абонентов этого продукта, а не общему количеству абонентов. Таким образом, если какой-либо продукт приобретается меньшинством абонентов, ширина полосы частот РА, которую необходимо поддерживать, остается небольшой.

- Второе преимущество заключается в том, что множество приемников, адресуемых любым сообщением EMM РА, чрезвычайно однородно: действительно, все приемники приобрели этот продукт, и только небольшая их часть аннулировала права на него. Из этого следует, что адресное битовое поле, которое указывает, у каких приемников в группе РА аннулированы права доступа, по существу, образовано битами, установленными в «1» и поэтому может быть подвергнуто сжатию. Простой и эффективный алгоритм сжатия обеспечит степень сжатия 1/14 для коэффициента аннулирования 0%, 1/6 для коэффициента аннулирования 2% и, тем не менее, 1/3 для коэффициента аннулирования 5%.

- Третье преимущество заключается в том, что слоты в группе применяются циклически: когда терминал исключается из группы, его слот переназначается новому терминалу, постоянно поддерживая число аннулированных слотов в группе минимальным (не более 2%-3% в идеальном случае).

- Четвертое преимущество заключается в том, что могут применяться способы широковещательного шифрования как уже известные специалистам, так и новые, еще больше повышая эффективность (ширина полосы частот, хранение ключей терминала и (или) степень сложности шифрования/дешифрования) всей системы.

Все это, взятое вместе, обеспечивает очень эффективное использование полосы частот широковещательного диапазона.

Ссылочные материалы

[1] Dan Boneh, Craig Gentry, Brent Waters: Collusion Resistant Broadcast Encryption with Short Ciphertexts and Private Keys. CRYPTO 2005

[2] Dalit Naor, Moni Naor, Jeffery Lotspiech: Revocation and Tracing Schemes for Stateless Receivers. CRYPTO 2001

[3] ОМА DRM v2.0 Extensions for Broadcast Support, OMA-TS-DRM_XBS-V1_0-20081209-C.pdf, Chapter C.17

[4] Cecile Delerablee et al. "Fully Collusion Secure Dynamic Broadcast Encryption with Constant-Size Ciphertexts or Decryption keys", Pairing 2007

[5] WO 2007/138204 A1 (France Telecom, Delerablee Cecile) "Cryptographic Method with Integrated Encryption and Revocation, System, Device and Programs for Implementing this Method"

[6] Pan Wang et al. "Storage-Efficient Stateless Group Key Revocation", ISC 2004

[7] Masafumi Kusakawa et al. "Efficient Dynamic Broadcast Encryption and Its Extension to Authenticated Dynamic Broadcast Encryption", CANS 2008

[8] US 2004/114762 (General Instrument Corp., Alexander Medvinsky) "Subset Difference Method for Multi-Cast Rekeying"

[9] FR 2 850 822 A1 (CANAL PLUS TECHNOLIES [FR]) "Systeme de television a peage, precede de revocation dans un tel systeme, decodeur et cartes a puces associes, et message transmis a un tel decodeur".

Изобретение относится к способу широковещательного шифрования. Технический результат заключается в повышении эффективности управления доступом к широковещательному контенту для большого количества абонентов за счет управления доступом только на основе ключей. Технический результат достигается за счет способа управления декодерами по меньшей мере одной группы декодеров, имеющих доступ к аудиовизуальным данным, причем способ включает следующие шаги: на этапе, когда декодер должен стать членом группы: получают и сохраняют ключи, относящиеся к определенной позиции в группе согласно схеме широковещательного шифрования; получают и сохраняют текущие данные группового доступа, содержащие, по меньшей мере, текущий групповой ключ доступа, общий для указанной группы, на этапе доступа к аудиовизуальным данным: используют текущие данные группового доступа для прямого или косвенного доступа к аудиовизуальным данным, на этапе обновления текущего группового ключа доступа: передают первое групповое сообщение, содержащее, по меньшей мере, следующие данные группового доступа, содержащие, по меньшей мере, следующий групповой ключ доступа, зашифрованный таким образом, что только неаннулированные декодеры могут получить к нему доступ, при этом указанное групповое сообщение дополнительно шифруют текущим групповым ключом доступа (CGK); обновляют текущий групповой ключ доступа с помощью следующего группового ключа доступа. 4 з.п. ф-лы, 4 ил.

1. Способ управления множеством декодеров, имеющих доступ к широковещательным данным, при этом каждому декодеру временно назначена некоторая позиция в группе декодеров, совместно использующей общую схему широковещательного шифрования, позволяющую отменить права доступа, по меньшей мере, одного декодера в группе путем передачи глобального сообщения, адресованного группе, включающий следующие шаги:

a) на этапе, когда декодер должен стать членом группы:

- выбирают доступную позицию в группе, выделяют эту позицию декодеру и помечают позицию в качестве недоступной;

- передают в сообщении для декодера ключи, относящиеся к указанной позиции в группе согласно схеме широковещательного шифрования, а также текущие данные группового доступа, содержащие, по меньшей мере, текущий групповой ключ доступа, общий для указанной группы, причем указанное сообщение шифруют ключом, который является уникальным для декодера;

b) на этапе доступа к аудиовизуальным данным в декодере:

- используют текущие данные группового доступа для прямого или косвенного доступа к широковещательным данным;

c) на этапе аннулирования прав доступа, по меньшей мере, одного декодера и выборочного обновления текущего группового ключа доступа для группы:

- передают глобальное сообщение, адресованное группе и содержащее, по меньшей мере, следующие данные группового доступа, содержащие, по меньшей мере, следующий групповой ключ доступа, зашифрованный с использованием схемы широковещательного шифрования таким образом, что только неаннулированные декодеры смогут дешифровать его, при этом указанное групповое сообщение дополнительно шифруют текущим групповым ключом доступа и описывают позицию указанного аннулированного декодера в качестве освобожденной, причем

- у неаннулированных декодеров дешифруют сообщение с помощью текущего группового ключа доступа, дополнительно дешифруют результат с использованием ключей широковещательного шифрования, относящихся к позиции в группе, и сохраняют следующие данные группового доступа, в частности, обновляют следующий групповой ключ доступа, а

- у аннулированного декодера дешифруют сообщение с помощью текущего группового ключа доступа, затем получают отрицательный результат дешифрования ключей широковещательного шифрования, относящихся к позиции в группе, и, таким образом, получают отрицательный результат обновления следующих данных группового доступа, в частности следующего группового ключа доступа;

d) на этапе повторного использования позиции, освобожденной ранее аннулированным декодером:

- делают указанный следующий групповой ключ доступа текущим групповым ключом доступа;

- помечают ранее освобожденную позицию в группе в качестве доступной;

- начинают процесс с шага а).

2. Способ по п.1, отличающийся тем, что данные группового доступа содержат также сеансовый ключ, используемый для прямого или косвенного доступа к аудиовизуальным данным, относящимся к данной группе.

3. Способ по п.1, отличающийся тем, что передают второе групповое сообщение, содержащее сеансовый ключ, при этом указанное групповое сообщение шифруют текущим групповым ключом доступа, а указанный сеансовый ключ используют для прямого или косвенного доступа к аудиовизуальным данным, относящимся к данной группе.

4. Способ по п.1, отличающийся тем, что выбор доступной позиции начинают с позиции, расположенной рядом с уже выделенной позицией, чтобы последовательно концентрировать все используемые позиции.

5. Способ по п.1, отличающийся тем, что выбор доступной позиции начинают с позиции, расположенной между двумя уже выделенными позициями, чтобы последовательно концентрировать все используемые позиции.

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| US 7631193 B1, 08.12.2009 | |||

| US 7107462 B2, 12.09.2006 | |||

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| РАСПРЕДЕЛЕННАЯ КОММУТАЦИОННАЯ СИСТЕМА СВЯЗИ | 1994 |

|

RU2138134C1 |

Авторы

Даты

2015-02-20—Публикация

2011-01-28—Подача