ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к области защиты информации, обрабатываемой в информационной системе, и может быть использовано для определения перечня уязвимостей программного обеспечения (далее - уязвимости) информационной системы (далее - ИС), необходимых для реализации компьютерной атаки на ИС, проведение которой может привести к нарушению безопасности информации в этой системе.

УРОВЕНЬ ТЕХНИКИ

В современном мире, согласно нормативным правовым актам и результатам анализа компьютерных инцидентов, угрозы безопасности информации представляют уже не единичное действие нарушителя по эксплуатации уязвимости для достижения своих деструктивных целей, а многоэтапное продвижение нарушителя по ИС путем применения различных технических приемов (техник).

Угрозы безопасности информации реализуются компьютерными атаками, которые представляют собой упорядоченную последовательность действий нарушителя для достижения деструктивных целей, связанных с нарушением безопасности информации, в информационной или автоматизированной системе управления. Каждая компьютерная атака реализуется по определенному сценарию, который представляет собой описание порядка выполнения действий нарушителя. При этом часть действий нарушителя реализуется техниками, связанными с эксплуатацией уязвимостей. В настоящее время сведения об известных уязвимостях и техниках могут быть получены из различных баз данных уязвимостей, угроз и эксплойтов, баз знаний о тактиках и техниках, сайтов производителей программного обеспечения и прочих источников. Однако эти источники не предоставляют какой-либо информации о связях между записями об уязвимостях и техниках. Кроме того, в открытом доступе отсутствуют автоматизированные программные средства, позволяющие определять сведения о возможных техниках нарушителя, связанных с эксплуатацией определенных уязвимостей, и реализуемых при этом компьютерных атаках. Таким образом, определение техник на основе сведений об известных уязвимостях для конкретной ИС и формирование сценариев компьютерных атак производится вручную путем последовательного анализа информации о каждой выявленной уязвимости, что является весьма трудоемкой задачей. Наиболее близким к заявляемому способу является метод, основанный на применении аппарата нейросетевых технологий для определения актуальных угроз безопасности информации ИС [1]. Данный метод предназначен для автоматизации процедуры получения сведений об актуальных для ИС угрозах на основе данных об уязвимостях ИС. В качестве исходных данных для обучения нейронных сетей используются сведения об уязвимостях, содержащиеся в банке данных угроз безопасности информации ФСТЭК России (далее - банк данных).

Недостатками данного метода является необходимость создания обучающих выборок на основе экспертных методов, причем специалисты, составляющие исходные данные, должны обладать глубокими знаниями в области информационной безопасности, построения информационных систем и систем защиты информации. Кроме того, в разработанном способе [1] предполагается создание искусственных нейронных сетей для каждой угрозы, что является, во-первых, трудоемкой задачей, решение которой требует специальных знаний в области нейросетевых технологий, во-вторых, решается эта задача путем разработки специальных программных средств.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Задачей изобретения является разработка способа, позволяющего автоматизировать процедуру определения перечня уязвимостей ИС, необходимых для реализации компьютерной атаки на ИС, проведение которой может привести к нарушению безопасности информации в этой системе.

Технический результат, на достижение которого направлено предлагаемое изобретение, заключается в снижении сложности и трудоемкости процесса формирования перечня уязвимостей ИС, эксплуатация которых может привести к нарушению безопасности информации в ИС.

Указанный результат достигается путем реализации способа определения перечня уязвимостей на основе применения векторной модели их описаний и включает в себя этапы, на которых:

формируют набор типов термов техник и уязвимостей, определенных путем анализа их описаний;

определяют веса каждого типа термов экспертным методом;

формируют упорядоченный вектор типов термов с учетом их веса;

формируют векторное представление техники и уязвимости, представленных в виде значений типов термов;

вычисляют меру сходимости описаний техники и уязвимости с целью определения их тождественности. Мера сходимости необходима для сравнения текстов описаний уязвимостей и техник, определения их тождественности и зависит от результата логического сравнения значений типов термов уязвимости и значений весов соответствующих типов термов;

формируют перечень уязвимостей, необходимых для реализации компьютерной атаки.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

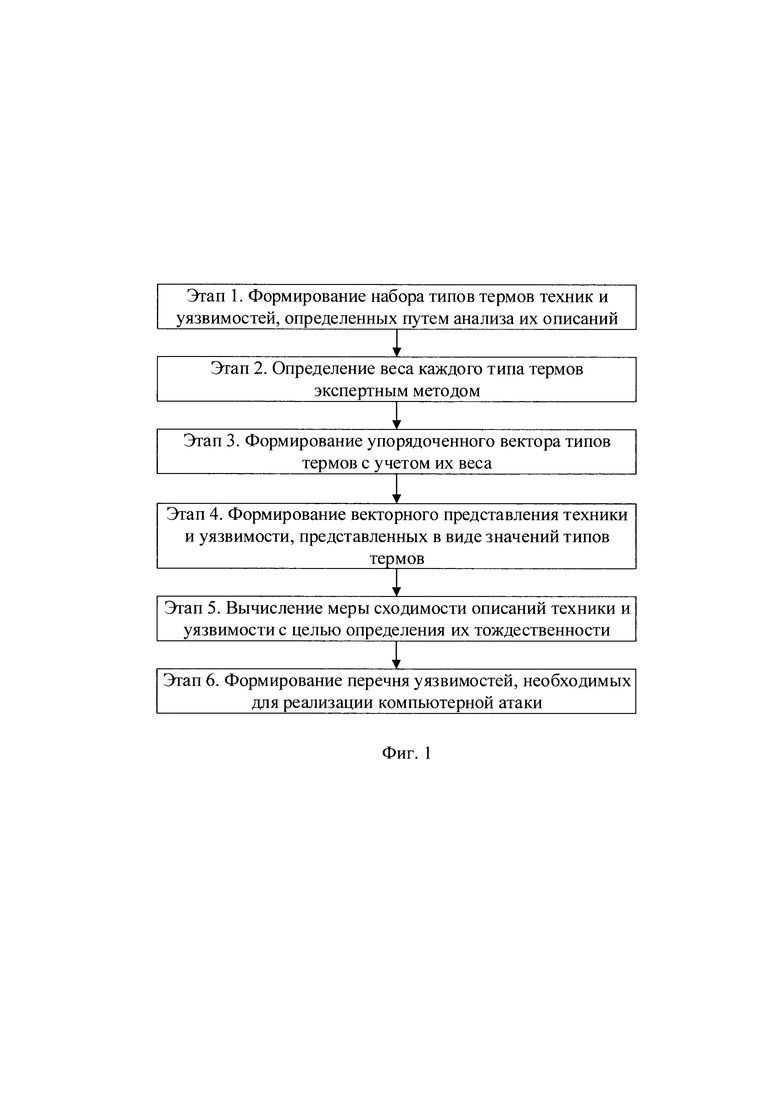

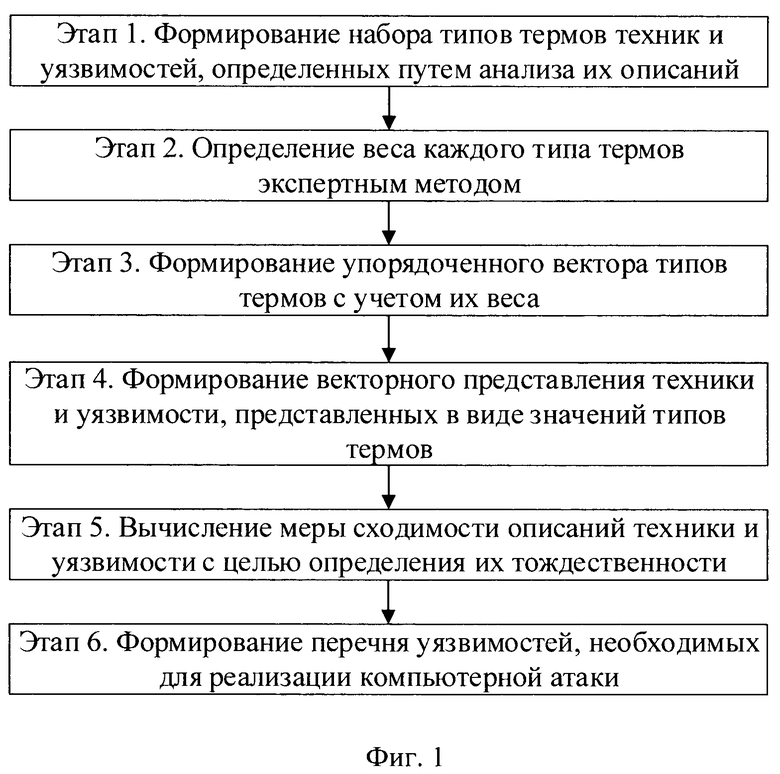

На фиг. 1 представлена блок-схема последовательности операций, иллюстрирующая способ определения уязвимостей, формирующих условия для нарушения безопасности информации в ИС вследствие компьютерной атаки, на основе векторной модели.

На этапе 1 формируют набор типов термов техник и уязвимостей, определенных путем анализа их описаний, по которым можно установить их соответствие. К набору типов термов для уязвимостей и техник отнесены: вектор доступа; деструктивное действие; последствие; тип программного обеспечения; причина существования; объект воздействия; аутентификация; инструмент; условие существования уязвимости; информационная технология; действия источника УБИ; способ реализации; действия пользователей (жертв).

Каждый из этих типов термов не является обязательным в описании каждой уязвимости или техники, но каждый имеет свою определенную значимость. Порядок, в котором представлены типы термов выше, составлен на основе важности слова для идентификации данного текста в описании по убыванию. Важность определена экспертным путем. Определено, что установить тождественность последствий, к которым может привести эксплуатация уязвимости и реализация техники (действия) и угрозы БИ, наиболее важно, чем прохождение процедуры аутентификации.

Таким образом, все типы термов, которые встречаются в описаниях упорядочены. Формально вектора, которые являются представлениями описаний уязвимости и техники в векторном пространстве, состоящие из всех типов термов, выписанных по порядку убывания веса, включая те, которые не встречаются, можно представить в следующем виде:

где d - векторное представление описания уязвимостей и техник,

Ttn - переменная, обозначающая тип терма,

n - общее количество типов термов.

На этапе 2 определяют веса каждого типа термов экспертным методом. Наибольшую значимость имеют те типы термов, значения которых встречаются наиболее часто в описаниях уязвимостей и техник. Частота встречаемости определена в ходе анализа этих описаний на этапе 1. Самый большой вес имеют типы термов «вектор доступа», «деструктивное действие» и «последствие», значение которых принимается равным 1, а самый низкий вес имеют такие типы термов как «действия источника УБИ», «способ реализации», «действия пользователей (жертв)» - 0,1.

На этапе 3 формируют упорядоченный вектор типов термов с учетом их веса.

Для каждого типа терма определен весовой коэффициент, определяющий его значимость в процессе сопоставления уязвимости и техники, который определяется вектором:

где dw - векторное представление весовых коэффициентов описаний уязвимости и техники,

wn - весовой коэффициент типа терма Thn, принимает значения от 0 до 1;

n - общее количество типов термов.

На этапе 4 формируют векторное представление техники и уязвимости, представленных в виде значений типов термов. Векторное представление техники может быть представлено в следующем виде:

Векторное представление уязвимости может быть представлено в следующем виде:

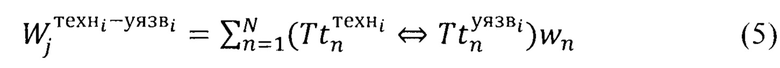

На этапе 5 вычисляют меру сходимости описаний техники и уязвимости с целью определения их тождественности. Располагая векторным представлением для техник и уязвимостей, определяется их тождественность путем вычисления меры сходимости по следующей формуле:

Для анализируемой техники считается мера сходимости  с каждой известной уязвимостью.

с каждой известной уязвимостью.

На этапе 6 формируют перечень уязвимостей, необходимых для реализации компьютерной атаки. Для той уязвимости, для которой мера сходимости  окажется максимальной, определяется однозначное установление тождественности. Таким образом, определяется перечень уязвимостей, необходимых для реализации компьютерной атаки, состоящей из известной последовательности техник, выполняемых нарушителем.

окажется максимальной, определяется однозначное установление тождественности. Таким образом, определяется перечень уязвимостей, необходимых для реализации компьютерной атаки, состоящей из известной последовательности техник, выполняемых нарушителем.

Заявляемый способ проверен экспериментально в лабораторных условиях.

Предлагаемое техническое решение является новым, поскольку из общедоступных сведений не известен способ определения потенциальных уязвимостей ИС, использующий:

анализ описаний, представленных в вербальном виде, с последующим формированием отличительных признаков - типов термов;

формирование векторного представления описаний техник и уязвимостей;

вычисление меры сходимости для определения однозначного соответствия.

Предлагаемое техническое решение промышленно применимо, поскольку для его реализации может быть использовано стандартное компьютерное оборудование и программное обеспечение, выпускаемое промышленностью и имеющееся на рынке.

Достоинства предлагаемого изобретения заключаются в следующем:

реализация способа позволяет в ручном или автоматизированном режиме решать трудоемкую задачу по получению сведений о потенциальных уязвимостях ИС, которые необходимы для реализации компьютерной атаки на ИС;

предлагаемый способ позволяет однозначно определять тождественность уязвимостей и техник нарушителя, из которых состоит компьютерная атака, что позволяет выстраивать эффективную защиту ИС путем устранения уязвимостей, эксплуатация которых может привести к нарушению безопасности информации;

реализация способа может быть осуществлена без финансовых затрат, поскольку для его реализации может быть использовано свободно распространяемое программное обеспечение.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Предлагаемое изобретение поясняется чертежами и графическими изображениями, на которых показаны:

на фиг. 1 - блок-схема последовательности операций, иллюстрирующая способ определения уязвимостей.

Список литературы:

1. Мамута В.В., Соловьев С.В. Способ определения потенциальных угроз безопасности информации на основе сведений об уязвимостях программного обеспечения // Патент России №2705460, 2019 (заявка №2019107861 от 19.03.2019).

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ оценки защищенности информационного ресурса на основе оценки потенциально возможных техник реализации компьютерных атак | 2023 |

|

RU2830484C1 |

| Способ контроля поверхности защиты корпоративной сети связи | 2023 |

|

RU2824314C1 |

| Способ приоритизации угроз информационной безопасности на основе данных из открытых источников | 2023 |

|

RU2833413C1 |

| Способ и система автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу | 2022 |

|

RU2789990C1 |

| Способ автоматизированного тестирования программно-аппаратных систем и комплексов | 2018 |

|

RU2715025C2 |

| СПОСОБ ОПРЕДЕЛЕНИЯ АКТУАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ ОБЪЕКТОВ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ НА ОСНОВЕ МЕТОДА ВЕКТОРИЗАЦИИ СЛОВ В ИСКУССТВЕННОЙ НЕЙРОННОЙ СЕТИ | 2024 |

|

RU2833173C1 |

| Способ автоматизированного проектирования программно-аппаратных систем и комплексов | 2017 |

|

RU2659740C1 |

| Система контроля политики безопасности элементов корпоративной сети связи | 2023 |

|

RU2813469C1 |

| СПОСОБ ОПРЕДЕЛЕНИЯ АКТУАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ ОБЪЕКТОВ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ | 2024 |

|

RU2834868C1 |

| СПОСОБ ОПРЕДЕЛЕНИЯ ПОТЕНЦИАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ НА ОСНОВЕ СВЕДЕНИЙ ОБ УЯЗВИМОСТЯХ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2019 |

|

RU2705460C1 |

Изобретение относится к области защиты информации. Техническим результатом является повышение эффективности формирования перечня уязвимостей информационных систем, эксплуатация которых может привести к нарушению безопасности информации в информационных системах. Способ определения уязвимостей программного обеспечения, формирующих условия для нарушения безопасности информации в информационной системе вследствие компьютерной атаки, заключается в том, что формируют набор типов термов известных техник компьютерных атак (далее – техник) и уязвимостей, определенных путем анализа описаний техник и уязвимостей; определяют веса каждого типа термов экспертным методом; формируют упорядоченный вектор типов термов с учетом их веса; формируют векторные представления каждой техники и уязвимости, входящих в сформированный набор, представленных в виде значений типов термов; вычисляют меры сходимости описаний техник и уязвимостей с целью определения их тождественности; формируют перечень уязвимостей, необходимых для реализации компьютерной атаки, на основе вычисленных мер сходимости описаний техник и уязвимостей. 1 ил.

Способ определения уязвимостей программного обеспечения, формирующих условия для нарушения безопасности информации в информационной системе вследствие компьютерной атаки, отличающийся тем, что с целью определения перечня уязвимостей, формирующих условия для нарушения безопасности информации в информационной системе вследствие компьютерной атаки, осуществляют следующую последовательность действий:

формируют набор типов термов известных техник компьютерных атак (далее – техник) и уязвимостей, определенных путем анализа описаний техник и уязвимостей;

определяют веса каждого типа термов экспертным методом;

формируют упорядоченный вектор типов термов с учетом их веса;

формируют векторные представления каждой техники и уязвимости, входящих в сформированный набор, представленных в виде значений типов термов;

вычисляют меры сходимости описаний техник и уязвимостей с целью определения их тождественности;

формируют перечень уязвимостей, необходимых для реализации компьютерной атаки, на основе вычисленных мер сходимости описаний техник и уязвимостей.

| СПОСОБ ОПРЕДЕЛЕНИЯ ПОТЕНЦИАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ НА ОСНОВЕ СВЕДЕНИЙ ОБ УЯЗВИМОСТЯХ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2019 |

|

RU2705460C1 |

| Способ автоматизированного тестирования программно-аппаратных систем и комплексов | 2018 |

|

RU2715025C2 |

| СПОСОБ И СИСТЕМА ПРОГНОЗИРОВАНИЯ РИСКОВ КИБЕРБЕЗОПАСНОСТИ ПРИ РАЗРАБОТКЕ ПРОГРАММНЫХ ПРОДУКТОВ | 2020 |

|

RU2745371C1 |

| Способ восстановления спиралей из вольфрамовой проволоки для электрических ламп накаливания, наполненных газом | 1924 |

|

SU2020A1 |

| Способ восстановления спиралей из вольфрамовой проволоки для электрических ламп накаливания, наполненных газом | 1924 |

|

SU2020A1 |

Авторы

Даты

2022-11-10—Публикация

2021-09-15—Подача