Изобретение относится к области информационной безопасности и может быть использовано для прогнозирования и защиты от компьютерных атак компаний, организаций, предприятий различных отраслей экономики.

Из уровня техники известен способ обнаружения признаков компьютерной атаки, в котором: а) с использованием по меньшей мере одного средства защиты, расположенного в информационной системе, собирают информацию по меньшей мере об одном объекте на компьютере; б) с использованием средства защиты передают средству обнаружения уведомление безопасности, включающее, в частности, информацию об упомянутом средстве защиты и собранную информацию об объекте, при этом средство обнаружения сохраняет полученное уведомление безопасности в базу данных объектов; в) с помощью средства обнаружения находят по меньшей мере один объект, содержащийся в полученном уведомлении безопасности, в базе данных угроз; и г) с помощью средства обнаружения добавляют в базе данных объектов к упомянутому объекту метку, соответствующую упомянутому объекту в базе данных угроз; д) с использованием средства обнаружения выполняют поиск признаков подозрительной активности, содержащихся в базе данных подозрительной активности, на основании полученного уведомления безопасности и добавленных меток объекта, содержащегося в упомянутом уведомлении безопасности; е) при нахождении признака подозрительной активности добавляют в базе данных объектов, в частности, к уведомлению безопасности метку, содержащуюся в базе данных подозрительной активности; ж) выполняют обнаружение признаков компьютерной атаки путем выявления по крайней мере одной сигнатуры компьютерных атак из базы данных компьютерных атак среди полученных объектов, и уведомлений безопасности, и меток упомянутых объектов, и меток уведомлений безопасности из базы данных объектов. (см Патент RU 2661533, опубл. 17.07.2018).

Также из уровня техники известен реализуемый системой интеллектуального управления киберугрозами способ защиты от киберугроз, который заключается в сборе данных из внешних источников информации для последующего их анализа. На основании заданных ключевых слов осуществляют базовую приоритизацию полученных данных, обеспечивая маркирование релевантной группы данных и ведение учета с формированием отчета полученных данных с возможностью управления ими и взаимосвязи со средствами защиты информации и добавления к ним идентификаторов компрометации (ИК). Отправляют данные с ИК в систему мониторинга событий информационной безопасности с получением исторических сведений о наличии добавленных ИК в инфраструктуре за определенный период времени. Получают данные о наличии ИК и осуществляют сбор информации об источнике. Регистрируют полученные данные и проводят анализ полученных данных и регистрируют данные по уязвимости (см Патент RU 2702269, опубл. 07.10.2019).

Недостатками известных решений являются: отсутствие возможности универсальной защиты от любых возможных угроз информационной безопасности различных объектов и планирования защиты от любых возможных атак, так как в известных решениях реализуются конкретные средства защиты от уже реализованных и выявленных рисков информационной безопасности на конкретном объекте; отсутствие возможности выявления и обработки возможных будущих угроз, и принятия заблаговременных действий, направленных на предотвращение таких угроз; отсутствие возможности приоритизации угроз в зависимости деятельности организации, имеющей свои особенности инфраструктуры; отсутствие возможности анализа потенциально готовящихся компьютерных атак с целью принятия заблаговременных мер по их предотвращению и обеспечению информационной безопасности.

Наиболее близким к предложенному решению является способ определения уязвимостей программного обеспечения, формирующих условия для нарушения безопасности информации в информационной системе вследствие компьютерной атаки, в котором с целью определения перечня уязвимостей, формирующих условия для нарушения безопасности информации в информационной системе вследствие компьютерной атаки, осуществляют следующую последовательность действий: формируют набор типов термов известных техник компьютерных атак (далее - техник) и уязвимостей, определенных путем анализа описаний техник и уязвимостей; определяют веса каждого типа термов экспертным методом; формируют упорядоченный вектор типов термов с учетом их веса; формируют векторные представления каждой техники и уязвимости, входящих в сформированный набор, представленных в виде значений типов термов; вычисляют меры сходимости описаний техник и уязвимостей с целью определения их тождественности; формируют перечень уязвимостей, необходимых для реализации компьютерной атаки, на основе вычисленных мер сходимости описаний техник и уязвимостей (см. Патент RU 2783224, опубл. 10.11.2022).

Недостатком наиболее близкого решения является то, что способ в качестве ключевой сущности оперирует уязвимостями ПО, а не угрозами. При этом многие риски для реализации не требуют наличия уязвимостей в ПО, таким образом способ не в полном объеме реализует риск-ориентированный подход в информационной безопасности, как в части вариантов реализации рисков, так и в качестве мер по противодействию такой реализации (способов обработки рисков). Близкий способ также не включает в себя приоритизацию угроз в зависимости от области деятельности компании, для которой применяется, особенностей её инфраструктуры, используемых средств защиты информации и пр.

Технической проблемой, решаемой предложенным изобретением, является обеспечение возможности эффективной защиты предприятий и организаций различных отраслей экономики от возможных рисков компьютерных атак.

Техническим результатом изобретения является повышение эффективности управления информационной безопасностью предприятий и организаций, а также повышение уровня защиты предприятий и организаций в различных отраслях экономики от угроз информационной безопасности, в частности от компьютерных атак за счет автоматизированного планирования и оценки возможных угроз компьютерных атак в различных отраслях экономики и автоматизированного заблаговременного принятия мер по защите от компьютерных атак.

Технический результат изобретения достигается благодаря реализации способа приоритизации угроз информационной безопасности на основе данных из открытых источников, который заключается в том, что с помощью программного обеспечения (ПО) электронной вычислительной машины (ЭВМ), включающей первую базу данных (БД 1), связанную с ПО ЭВМ, отправляют на серверы открытых источников запрос на поиск отчетов (Отчеты) о расследовании деятельности группировок злоумышленников, осуществляющих компьютерные атаки, которые включают информацию об отраслях экономики, подвергшихся компьютерным атакам, о группировках злоумышленников, о тактиках, техниках и процедурах (ТТП), которые используются группировками злоумышленников при проведении компьютерных атак на отрасли экономики, а также методы противодействия использованным группировками злоумышленников ТТП, найденные Отчеты загружают и сохраняют в БД 1, с помощью ПО ЭВМ из Общероссийского классификатора видов экономической деятельности (ОКВЭД) в БД1 добавляют виды экономической деятельности (ВЭД) указанных отраслей экономики, с помощью ПО ЭВМ ассоциируют каждый подвергшийся компьютерным атакам ВЭД соответствующей отрасли экономики с соответствующими ТТП, с помощью ПО ЭВМ анализируют Отчеты и выделяют из них группировки злоумышленников и используемые ими ТТП в соответствии с каждым ВЭД, с помощью ПО ЭВМ устанавливают связи между ВЭД, группой злоумышленников и используемыми ими ТТП в соответствующей отрасли экономики, с помощью ПО ЭВМ в БД 1 добавляют информацию об организациях, в отношении которых необходимо осуществить профилирование перечня угроз (ПУ) компьютерных атак, при этом ассоциируют каждую организацию с ВЭД в БД 1, с помощью ПО ЭВМ для каждой отрасли экономики в соответствии с ВЭД создают ранжированный перечень актуальных угроз компьютерных атак в зависимости от частоты использования соответствующих ТТП от наиболее часто встречаемых до самых редких ТТП, с помощью ПО ЭВМ осуществляют профилирование ПУ для каждой организации в зависимости от их ВЭД и определяют первоочередные меры по защите от актуальных ТТП в соответствии с методами противодействия использованным группировками злоумышленников ТТП, при этом профилированный ПУ сохраняют в БД 1 и приоритизируют для каждой организации угрозы информационной безопасности.

Кроме того, поиск Отчетов на серверах могут осуществлять во вторых базах данных (БД 2), представляющих собой базы знаний.

Кроме того, приоритизацию угроз с помощью ПО ЭВМ могут выражать в виде графического отображения, визуализирующего соотношение компьютерных атак, частоту использования соответствующих ТТП для каждого ВЭД соответствующей отрасли экономики.

Кроме того, с помощью ПО ЭВМ приоритизацию угроз могут формировать в виде отчета для каждой организации, включающий информацию о возможных угрозах компьютерных атак, а также о первоочередных методах противодействия.

Кроме того, с помощью ПО ЭВМ дополнительно на основе информации из БД 1 могут определять тенденции развития видов компьютерных атак, изменение актуальности ландшафта отраслевых угроз.

Кроме того, ассоциацию каждого подвергшегося компьютерным атакам ВЭД с ТТП могут осуществлять путем добавления в БД 1 ключевых слов, связывающих каждый ВЭД с соответствующей ТТП.

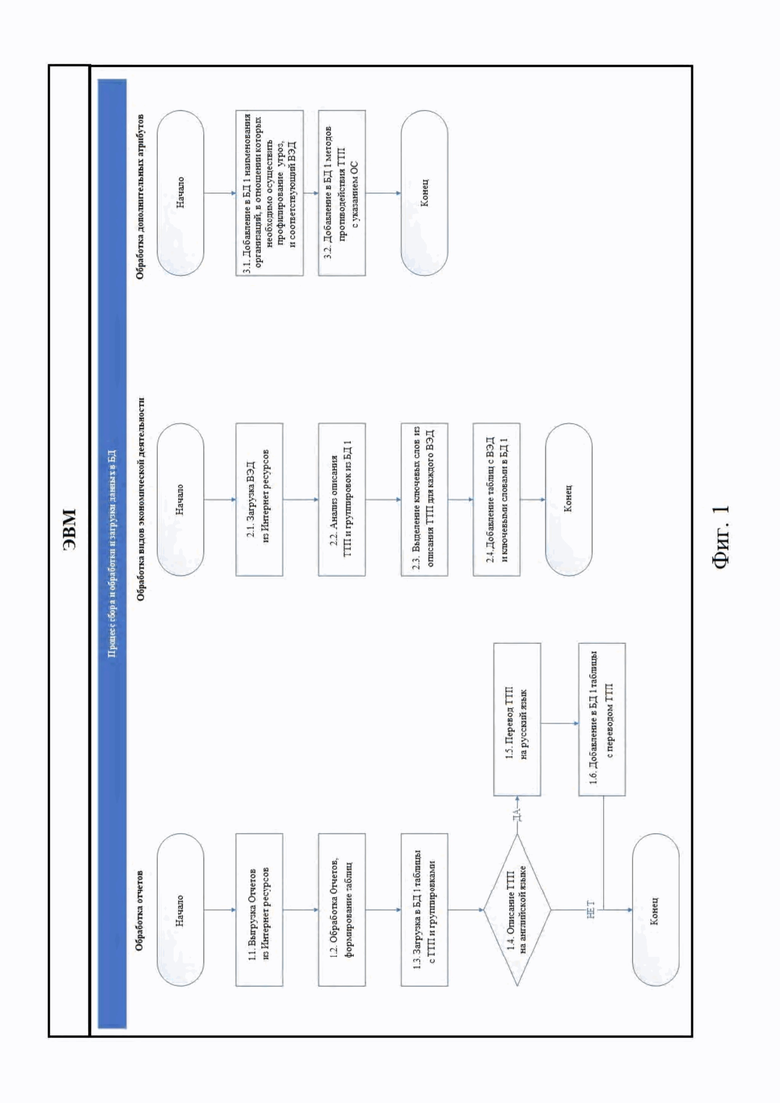

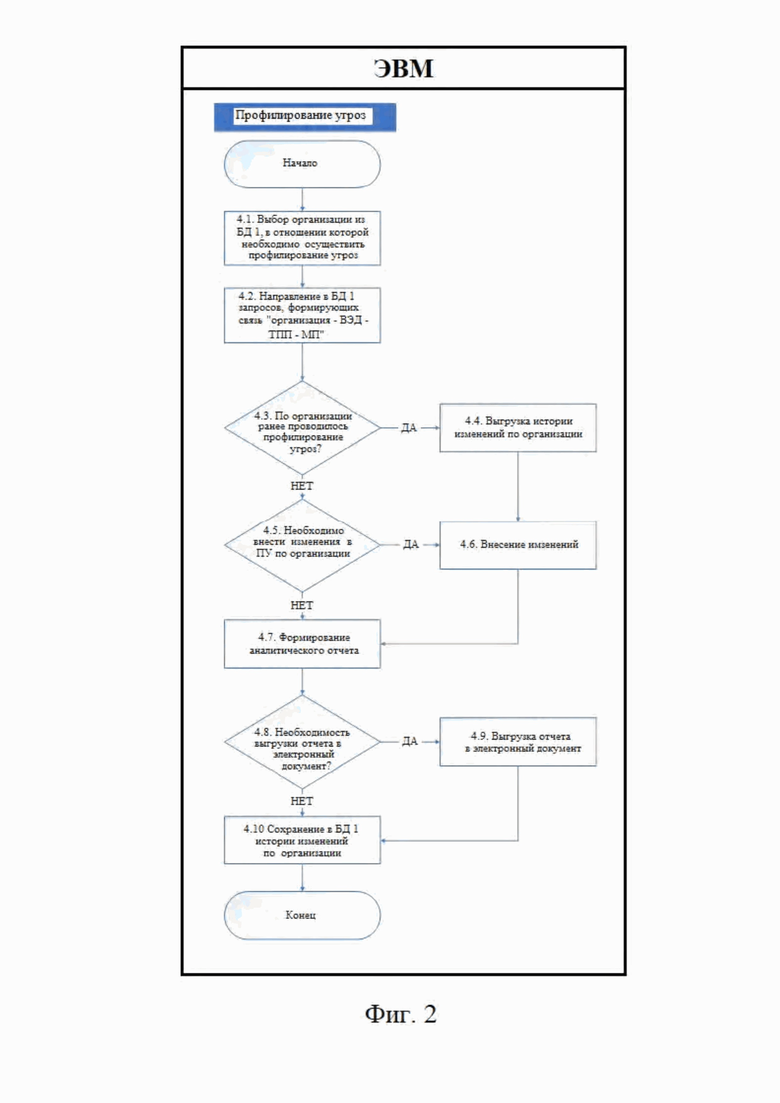

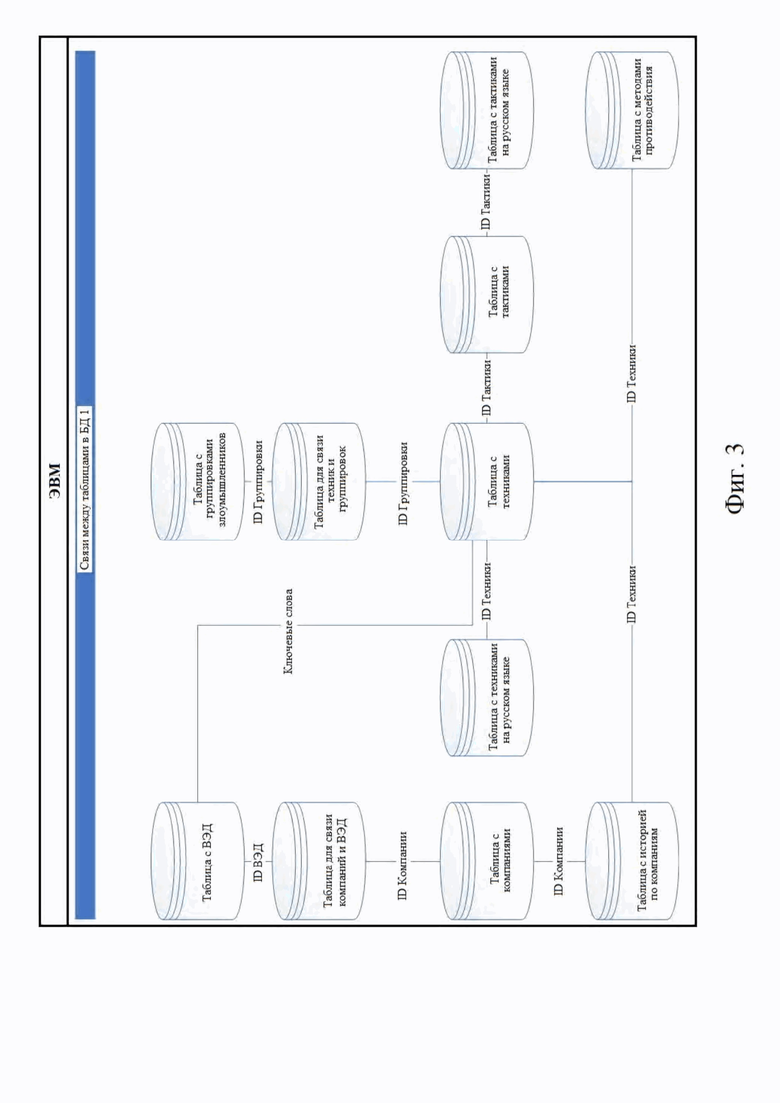

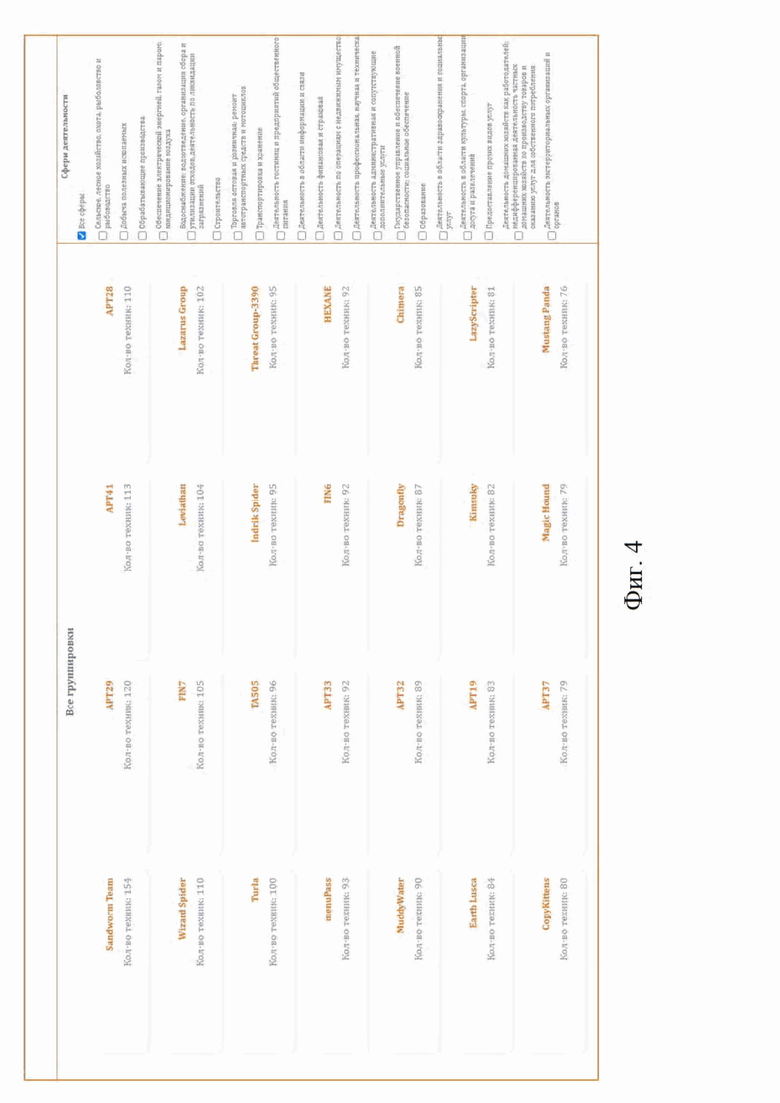

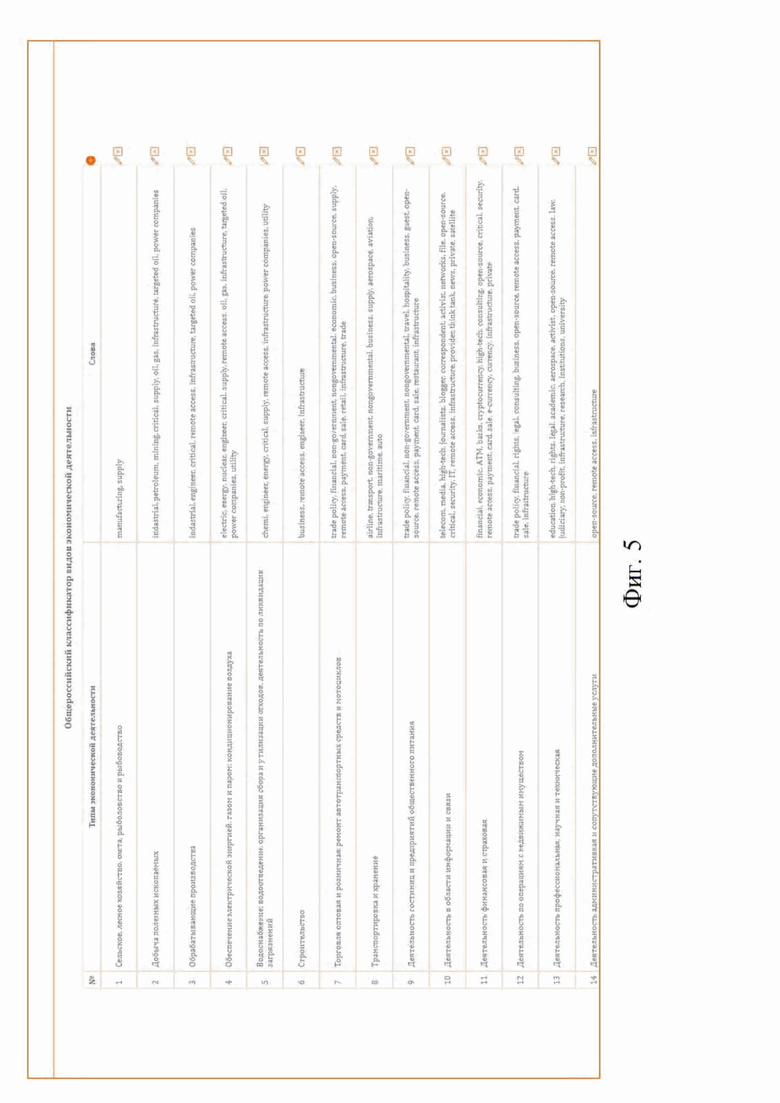

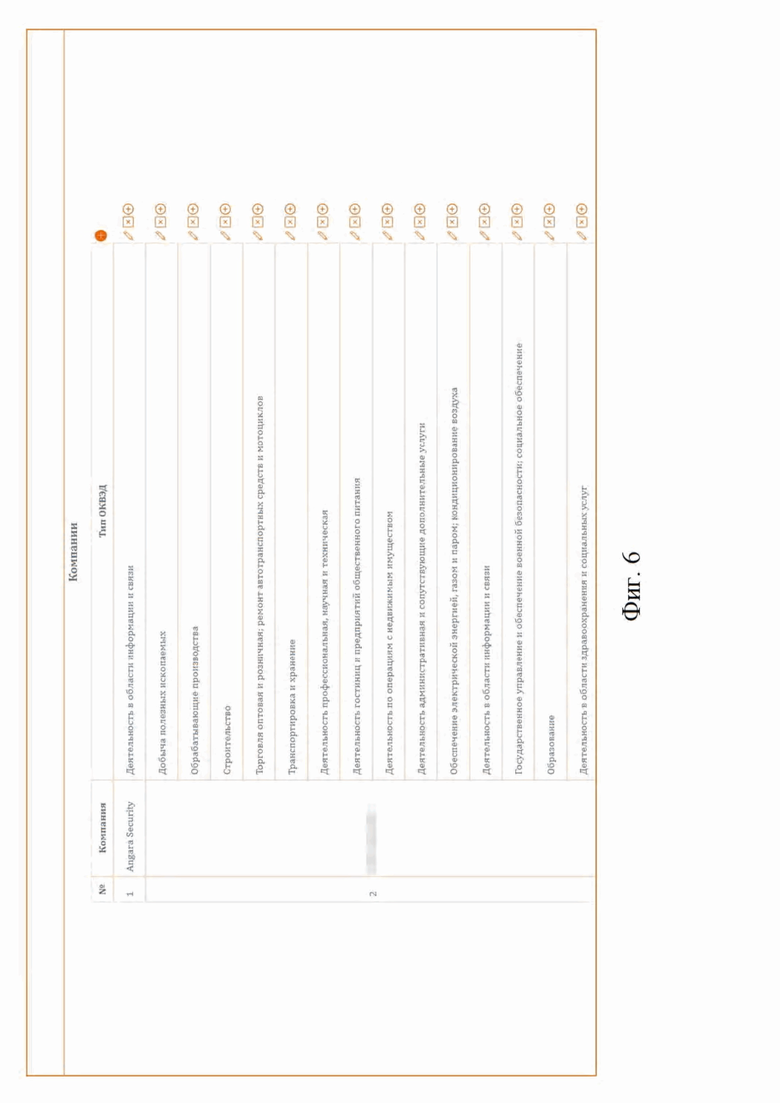

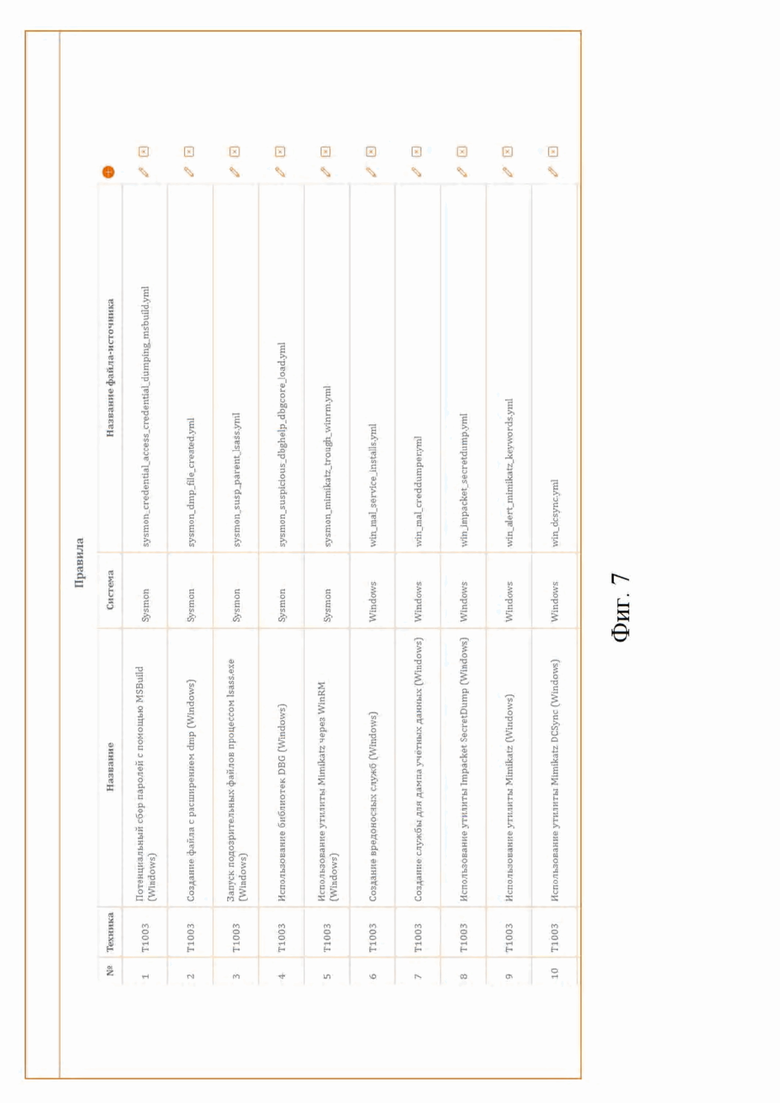

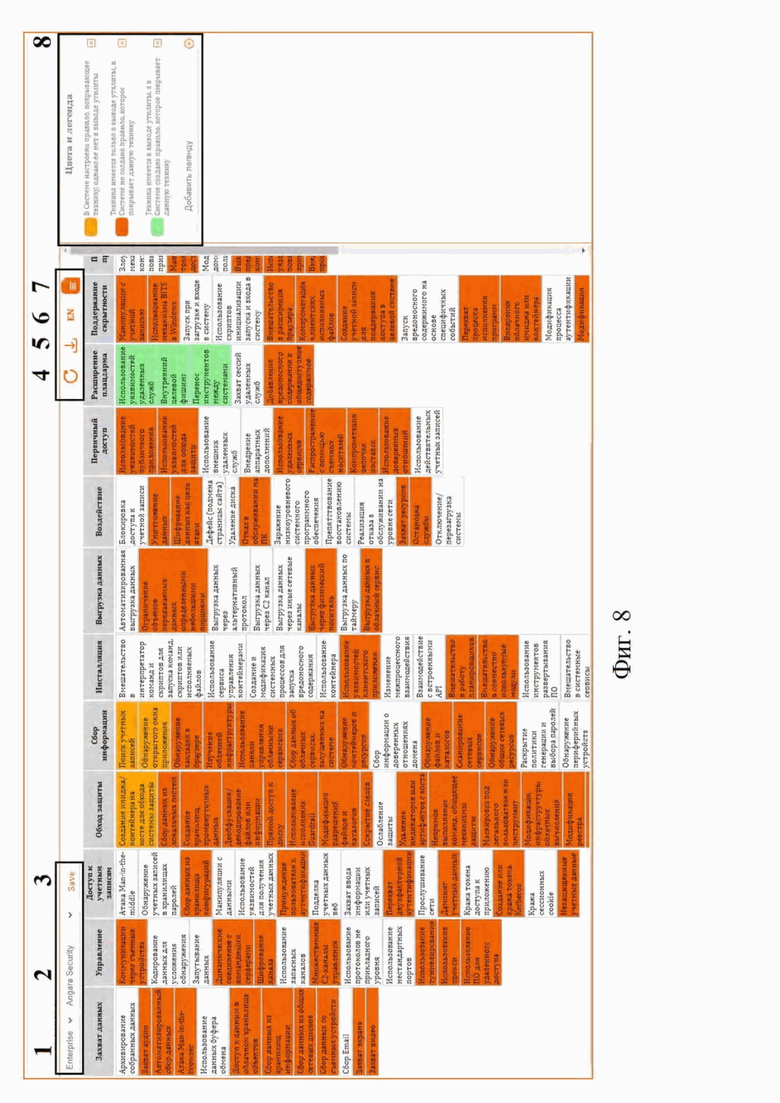

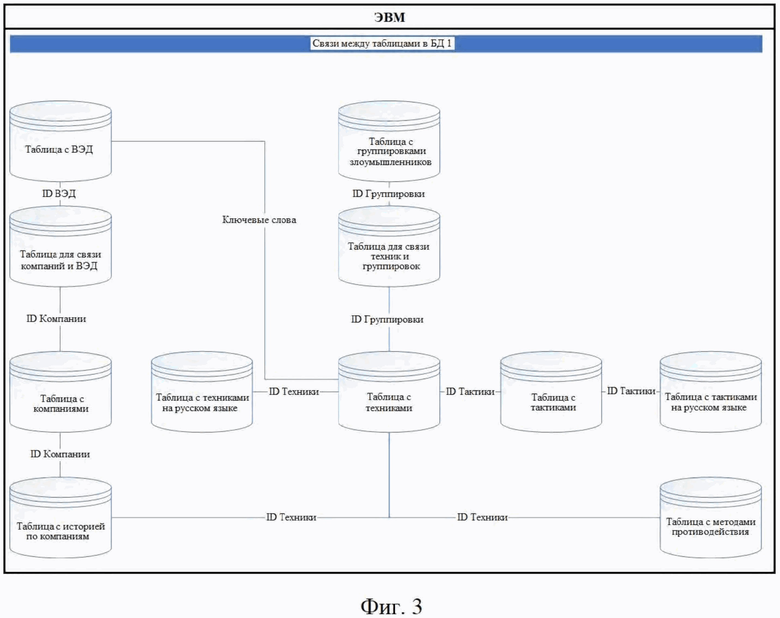

Изобретение поясняется чертежами, где на фиг. 1 показан процесс сбора, обработки и загрузки данных в БД 1; на фиг. 2 показан процесс профилирования угроз; на фиг. 3 показана связь между таблицами в БД 1; на фиг. 4 - 9 показан пример осуществления предложенного способа.

Предложенный способ приоритизации угроз информационной безопасности реализуется за счет автоматизированного использования данных из открытых источников и предназначен для эффективного планирования защиты от угроз информационной безопасности, в частности от компьютерных атак, которым подвергаются различные предприятия, организации, компании в различных отраслях экономики. Предложенный способ позволяет спрогнозировать, быстро и эффективно определить перечень угроз информационной безопасности той или иной организации в зависимости от сферы ее деятельности и существующей инфраструктуры.

Предложенный способ реализуется с помощью совокупности технических средств, которые включают в себя (не ограничиваясь):

- Клиент-серверная архитектура, которая включает в себя сервер (далее по тексту - ЭВМ) с программным обеспечением (далее по тексту - ПО) и базой данных (первая база данных - БД1), реализует пользовательский интерфейс и позволяет осуществлять пользовательские запросы (запросы с клиентской стороны средствами компьютера, телефона, планшета и др.), взаимодействовать с различными серверами внешних источников и производить обработку информации при взаимодействии с серверами внешних источников. В БД1 хранится информация, в том числе заимствованная с серверов внешних источников, необходимая для реализации предложенного способа;

- внешние серверы, которые могут быть реализованы на сторонних открытых источниках, в сети Интернет, в облачном хранилище и т.п. Внешние серверы имеют базы данных (вторые базы данных - БД 2), с которыми взаимодействует ПО ЭВМ.

БД 1 ЭВМ при осуществлении предложенного способа наполняется различными данными, таблицами, связанными друг с другом, которые в процессе постоянно наполняются, дополняются, изменяются. В числе таблиц БД 1:

- Таблица с видами экономической деятельности (ВЭД). Данная таблица может содержать ID ВЭД (идентификаторы ВЭД), наименования ВЭД, ключевые слова (метки), относящиеся к ВЭД;

- Таблица для связи компаний, организаций, предприятий и ВЭД. Данная таблица может содержать ID компаний, предприятий, организаций и ID ВЭД;

- Таблица с компаниями, организациями, предприятиями. Данная таблица может содержать ID компаний, организаций, предприятий, их наименования и идентификационные данные;

- Таблица с историями по компаниям, организациям, предприятиям. Данная таблица может содержать ID компаний, организаций, предприятий, ID техник, статусы по техникам;

- Таблица с техниками на русском языке. Данная таблица может содержать ID техник, перевод названий техник, перевод описания техник;

- Таблица с группировками злоумышленников. Данная таблица может содержать ID группировок злоумышленников, ссылки на первоисточник, наименование группировок злоумышленников, описания, даты создания Отчетов, даты последнего изменения Отчетов;

- Таблица для связи техник и группировок злоумышленников. Данная таблица может содержать ID группировок злоумышленников, ID техник;

- Таблица с техниками. Данная таблица может содержать ID техник, наименования техник, ID тактик, ссылки на первоисточник, описания, даты создания Отчетов, даты последнего изменения Отчетов;

- Таблица с тактиками. Данная таблица может содержать ID тактик, наименования тактик, ссылки на первоисточник, описания, даты создания Отчетов, даты последнего изменения Отчетов;

- Таблица с тактиками на русском языке. Данная таблица может содержать ID тактик, перевод названий тактик, перевод описания тактик;

- Таблица с методами противодействия. Данная таблица может содержать ID техник, наименования методов противодействий, особенности инфраструктур, ссылки на методы противодействия (это могут быть как ссылки на файл, так и ссылки на страницы соответствующих баз знаний).

В числе таблиц БД 1 также могут быть и иные таблицы, включающие необходимую информацию для реализации предложенного способа, и которые могут содержать сведения об отраслях экономики, ВЭД, группировках злоумышленников, описаний ТТП, методах противодействия ТТП, видах компьютерных атак, угроз информационной безопасности и т.д.

БД 2 внешних серверов представляют собой общедоступные ресурсы, в частности, базы знаний, такие, например, как TTP MITRE ATT&CK, УБИ БДУ ФСТЭК, а также другие известные и общедоступные базы знаний, которые могут включать любую информацию, связанную с деятельностью различных группировках злоумышленников, осуществляющих компьютерные атаки на различные предприятия и организации в различных отраслях экономики. Такая информация, в частности, может включать:

- известный и дополняемый перечень группировок злоумышленников, осуществляющих компьютерные атаки;

- информацию о существующих тактиках, техниках и процедурах (далее по тексту - ТТП), которые используются группировками злоумышленников при проведении компьютерных атак на различные отрасли экономики;

- информацию об известных и возможных методах противодействия (МП) использованным группировками злоумышленников ТТП;

- отчеты о расследовании деятельности группировок злоумышленников, осуществляющих компьютерные атаки (далее по тексту - Отчеты). Такие Отчеты заранее подготовлены лицами, осуществляющими расследования в области компьютерных атак, и они включают в себя всю возможную информацию об отраслях экономики, подвергшихся компьютерным атакам, о группировках злоумышленников, которые осуществляют компьютерные атаки, о ТТП, которые используются группировками злоумышленников при проведении компьютерных атак на различные отрасли экономики, а также методы противодействия использованным группировками злоумышленников ТТП. Такие Отчеты также могут включать и любую иную дополнительную информацию, связанную с информационной безопасностью, которая может быть использована при прогнозировании возможных угроз информационной безопасности и планировании защиты от таких угроз.

Предложенный способ осуществляется при взаимодействии ПО и БД 1 ЭВМ с серверами открытых источников, имеющими БД 2, и заключается в следующем.

С помощью реализованного ПО ЭВМ интерфейса пользователь формирует запрос на поиск Отчетов, и отправляет такой запрос на один или на несколько внешних серверов открытых источников информации с целью поиска Отчетов в БД 2 внешних серверов на различных ресурсах в сети Интернет.

По результатам поиска формируется коллекция из найденных Отчетов, которую с помощью ПО ЭВМ загружают и сохраняют в БД 1 ЭВМ. При этом найденные Отчеты обрабатывают с помощью ПО ЭВМ и формируют таблицы для загрузки данных в БД 1.

Наряду с наполнением БД 1 Отчетами, в БД 1 также с помощью ПО ЭВМ загружают таблицы с информацией, включающей наименование и описание ТТП и группировок злоумышленников. В случае если описание ТТП выполнено на английском или ином языке, осуществляют перевод ТТП на русский язык и загружают в БД 1 таблицы с переводом ТТП.

С помощью ПО ЭВМ осуществляют анализ загруженных в БД 1 Отчетов и устанавливают связи между отраслями экономики и атаковавшими их группировками злоумышленников, а также определяют перечень используемых каждой группировкой злоумышленников ТТП при проведении компьютерных атак в соответствующей отрасли экономики.

С помощью ПО ЭВМ устанавливают связь использованных группировками злоумышленников ТТП с существующими классификациями ТТП и базами знаний.

С помощью ПО ЭВМ из Общероссийского классификатора видов экономической деятельности (ОКВЭД) в БД 1 добавляют виды экономической деятельности (ВЭД) отраслей экономики. Кроме того, с помощью ПО ЭВМ на различных ресурсах в сети Интернет осуществляют поиск ВЭД. Загрузку ВЭД в БД1 могут осуществлять с помощью ПО ЭВМ как в автоматическом, так и в ручном режиме.

С помощью ПО ЭВМ в БД 1 из Отчетов (или другими способами) осуществляют анализ группировок злоумышленников и ТТП, выделяют ключевые слова, которые походят для того или иного ВЭД и которые связывают каждый ВЭД с соответствующей ТТП. Выделенные ключевые слова добавляют в БД 1 в виде таблицы. Дополнительно с помощью ПО ЭВМ могут создавать отдельную таблицу, включающую информацию совместно с ВЭД и связанными с ними ключевыми словами. Такую таблицу также включают в БД 1.

С помощью ПО ЭВМ в БД 1 устанавливают соответствие атакованных отраслей экономики кодам ОКВЭД.

С помощью ПО ЭВМ в БД 1 ассоциируют каждый подвергшийся компьютерным атакам ВЭД соответствующей отрасли экономики с соответствующими ТТП. При этом ассоциация может устанавливаться путем связи ключевых слов с ВЭД и с ТТП.

С помощью ПО ЭВМ в БД 1 анализируют Отчеты и выделяют из них группировки злоумышленников и используемые ими ТТП в соответствии с каждым ВЭД. Далее с помощью ПО ЭВМ, используя ключевые слова в БД 1 устанавливают связи между ВЭД различных отраслей экономики, группировками злоумышленников и используемыми ими ТТП в соответствующей отрасли экономики.

С помощью ПО ЭВМ в БД 1 определяют известные методы противодействия использованным группировками злоумышленников ТТП в соответствующих отраслях экономики и ВЭД, и формируют отчет, который включает в себя прямую связь «ВЭД соответствующей отрасли экономики - группировка злоумышленников - ТПП», а также известные методы противодействия использованным в данной связи ТПП.

После анализа с помощью ПО ЭВМ в БД 1 каждого ВЭД соответствующей отрасли экономики, всех возможных группировок злоумышленников, которые атаковали тот или иной ВЭД, используемых ими ТТП, а также методах противодействия использованным ТТП, а также после установления всех связей между каждым ВЭД, группировками злоумышленников, ТПП и методами противодействия, с помощью ПО ЭВМ в ручном или в автоматическом режиме в БД 1 добавляют информацию (в виде таблицы) об организациях (предприятиях), в отношении которых необходимо осуществить профилирование перечня угроз (далее по тексту - ПУ) компьютерных атак. При этом в БД 1 для каждой добавленной организации (предприятия) добавляют список ВЭД и ассоциируют каждую организацию с соответствующим ВЭД, к которому она относится.

С помощью ПО ЭВМ для каждой отрасли экономики в соответствии с ВЭД создают ранжированный перечень актуальных угроз компьютерных атак в зависимости от частоты использования соответствующих ТТП от наиболее часто встречаемых до самых редких ТТП и формируют отраслевой ПУ. С помощью ПО ЭВМ осуществляют профилирование ПУ для каждой организации в зависимости от их ВЭД и определяют первоочередные меры по защите от актуальных ТТП в соответствии с методами противодействия использованным группировками злоумышленников ТТП, при этом профилированный ПУ для каждой организации сохраняют в БД 1 и приоритизируют для каждой организации угрозы информационной безопасности.

При этом профилирование и приоритизацию для каждой организации осуществляют следующим образом.

При помощи ПО ЭВМ выбирают организацию, содержащуюся в БД 1, в отношении которой необходимо осуществить профилирование ПУ. В БД 1 с помощью ПО направляют запросы, которые выгружают данные для профилирования ПУ в виде: «организация - ВЭД - ТТП - особенности инфраструктуры - методы противодействия (МП)».

В случае если ранее для организации проводилось профилирование угроз, выгружаются последняя версия изменений для этой организации. Профилирование угроз выгружается в виде: «организация - ТТП - особенности инфраструктуры - МП».

В случае если необходимо внести особенности для конкретной организации, вносят изменения при помощи ПО ЭВМ. Например, если определенные угрозы неактуальны для организации.

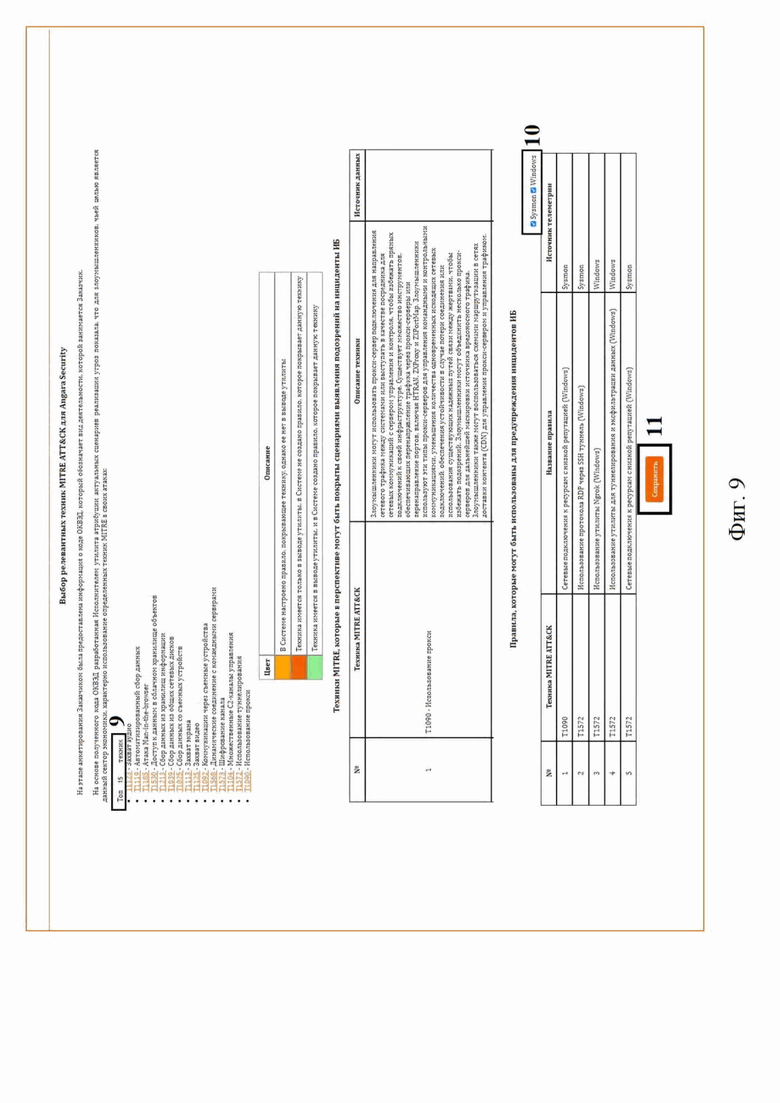

С помощью ПО ЭВМ формируют аналитический отчет, который содержит, например, ТОП-15 (изменяемое значение) техник групп злоумышленников, актуальных для выбранной организации, техники, которые могут быть покрыты сценариями выявления подозрений на инциденты информационной безопасности, методы противодействия инцидентам информационной безопасности.

В случае если необходимо выгрузить аналитический отчет в электронный документ, с помощью ПО ЭВМ выгружают отчет в электронный документ, например, в word/excel.

При помощи ПО ЭВМ в БД 1 сохраняют последние изменения для организации. В случае если изменений не было, сохраняют последнюю версию аналитического отчета. Таким образом, приоритизация угроз с помощью ПО ЭВМ формируется в виде отчета для каждой организации, включающего информацию о возможных угрозах компьютерных атак, а также о первоочередных методах противодействия.

Для удобства получения информации и быстрого ее анализа, приоритизацию угроз с помощью ПО ЭВМ могут выражать в виде графического отображения, визуализирующего соотношение компьютерных атак, частоту использования соответствующих ТТП для каждого ВЭД соответствующей отрасли экономики. При этом на основе информации из БД 1 с помощью ПО ЭВМ могут определять тенденции развития видов компьютерных атак, изменение актуальности ландшафта отраслевых угроз.

Далее описан пример осуществления изобретения, который реализован с помощью ЭВМ на основе матрицы MITRE ATT&CK, с которым взаимодействует пользователь (например, аналитик).

С помощью ПО ЭВМ (например, скрипта Python) в БД 1 загружают копию базы знаний, например, MITRE ATT&CK (далее MITRE ATT&CK) и виды экономической деятельности (ВЭД). Дальнейшее взаимодействие происходит на внешнем сервере с помощью web-портала (фиг. 4).

К каждому виду экономической деятельности аналитик добавляет ключевые слова для связи с описанием техник MITRE ATT&CK (фиг. 5).

С помощью ПО ЭВМ аналитик добавляет компании (организации), для которых необходимо осуществить профилирование угроз, и выбирает для каждой компании типы видов экономической деятельности (фиг. 6).

На основе отчета, аналитик с помощью ПО ЭВМ разрабатывает правила корреляции для техник MITRE ATT&CK с уточнением операционных систем (фиг. 7).

Для формирования макета угроз аналитик выбирает матрицу, например, Enterprise/Mobile/ICS (1), компанию (2), при необходимости сохраняет результат после внесения изменений (3). После выбора атрибутов, формируется макет актуальных угроз MITRE ATT&CK. Далее аналитик может отредактировать макет: очистить макет (4), сохранить макет в Excel (5), перевести на английский (6), сформировать отчет (7), изменить цвета и легенду (8) (фиг. 8).

После редактирования макета аналитик формирует отчет, в котором возможно выбрать необходимое количество техник для отображения (9), отсортировать правила корреляции по операционной системе (10) и сохранить отчет, например, в файле формата word (11) (фиг. 9).

Таким образом, благодаря реализации предложенного способа обеспечивается возможность эффективной защиты предприятий и организаций различных отраслей экономики от возможных рисков компьютерных атак. Существенно повышается эффективность управления информационной безопасностью предприятий и организаций, а также повышается уровень защиты предприятий и организаций в различных отраслях экономики от угроз информационной безопасности, от компьютерных атак. Все это обеспечивается за счет автоматизированного планирования и оценки возможных угроз компьютерных атак в различных отраслях экономики и автоматизированного заблаговременного принятия мер по защите от компьютерных атак благодаря тому, что своевременно для каждого ВЭД определяются возможные ТТП, которые используются группировками злоумышленников (хакерскими группировками), определяются связи между отраслью экономики, ВЭД, группировками злоумышленников и используемыми ими ТТП в отношении конкретной отрасли экономики. Благодаря определению таких связей обеспечивается заблаговременное планирование мер по защите конкретных ВЭД, осуществляется профилирование ПУ для конкретных организаций в зависимости от сферы их деятельности и используемых технологий.

Предложенный способ благодаря созданию связей «ВЭД - ТТП - особенность инфраструктуры - МП», а также формирование аналитических отчетов позволяет наглядно определить против каких отраслей те или иные группировки осуществляли компьютерные атаки и какие ТТП при этом применялись. На основе полученных связей осуществляется профилирование перечня угроз (ПУ) для конкретных организаций в зависимости от сферы их деятельности и существующий инфраструктуры, что позволяет эффективно управлять информационной безопасностью предприятий и организаций и повысить уровень их защиты.

Если кратко охарактеризовать предложенный способ, то он сводится к следующему.

1. С помощью ПО ЭВМ в БД 2 серверов внешних источников осуществляют поиск Отчетов, формируют коллекцию из них и загружают в БД 1.

2. С помощью ПО ЭВМ в БД 1 загружают ОКВЭД и ВЭД.

3. В БД 1 добавляют ключевые слова для связи ВЭД с ТТП.

4. С помощью ПО ЭВМ устанавливают связи между ВЭД, группировками злоумышленников, использованными ими ТТП.

5. В БД 1 загружают информацию об организациях, в отношении которых необходимо осуществить профилирование перечня угроз.

6. Определяют известные методы противодействия использованным ТТП

7. Создают ранжированный перечень актуальных угроз, зависящий от частоты использования конкретных ТТП для каждой отрасли (от наиболее часто встречаемых до самых редких).

8. С помощью ПО ЭВМ осуществляют профилирование ПУ для конкретных организаций в зависимости от сферы их деятельности (по ОКВЭД) и используемых технологий, а также определяю первоочередные меры по защите от актуальных ТТП.

9. При необходимости с помощью ПО ЭВМ определяют тенденции развития возможностей и устремлений злоумышленников, изменения актуальности ландшафта отраслевых угроз, а также строят иные зависимости.

10. При необходимости с помощью ПО ЭВМ создают графическое отображение полученных данных, которое визуализирует соотношение компьютерных атак в различных отраслях, частоту использования различных ТТП и другие параметры.

11. При необходимости с помощью ПО ЭВМ для каждой организации указывают закрытые угрозы.

12. С помощью ПО ЭВМ формируют отчет для каждой организации в форматах .doc, .xlsx с возможными угрозами, а также методами противодействия для дальнейшего использования.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ВЫБОРА И ОБОСНОВАНИЯ ТАКТИКО-ТЕХНИЧЕСКИХ ХАРАКТЕРИСТИК СИСТЕМЫ ЗАЩИТЫ ОТ ГРУППОВЫХ РАЗНОРОДНЫХ КОМПЬЮТЕРНЫХ АТАК НА СРЕДНЕСРОЧНЫЙ ПЕРИОД | 2020 |

|

RU2760099C1 |

| МНОГОФУНКЦИОНАЛЬНАЯ КОСМИЧЕСКАЯ СИСТЕМА АВТОМАТИЗИРОВАННОГО УПРАВЛЕНИЯ И ОПЕРАТИВНОГО КОНТРОЛЯ (МОНИТОРИНГА) КРИТИЧЕСКИ ВАЖНЫХ ОБЪЕКТОВ И ТЕРРИТОРИЙ СОЮЗНОГО ГОСУДАРСТВА "РОССИЯ-БЕЛАРУСЬ" | 2006 |

|

RU2338233C2 |

| Способ контроля поверхности защиты корпоративной сети связи | 2023 |

|

RU2824314C1 |

| Способ мониторинга и управления информационной безопасностью подвижной сети связи | 2020 |

|

RU2747368C1 |

| СПОСОБ ПРЕДУПРЕЖДЕНИЯ ОБ ОПАСНЫХ СИТУАЦИЯХ В ОКОЛОЗЕМНОМ КОСМИЧЕСКОМ ПРОСТРАНСТВЕ И НА ЗЕМЛЕ И АВТОМАТИЗИРОВАННАЯ СИСТЕМА ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2014 |

|

RU2570009C1 |

| Способ оценки устойчивости киберфизической системы к компьютерным атакам | 2019 |

|

RU2710985C1 |

| СПОСОБ И СИСТЕМА КИБЕРТРЕНИРОВОК | 2022 |

|

RU2808388C1 |

| СИСТЕМА КОМПЬЮТЕРНОЙ БЕЗОПАСНОСТИ, ОСНОВАННАЯ НА ИСКУССТВЕННОМ ИНТЕЛЛЕКТЕ | 2017 |

|

RU2750554C2 |

| СПОСОБ РАННЕГО ОБНАРУЖЕНИЯ ДЕСТРУКТИВНЫХ ВОЗДЕЙСТВИЙ BOTNET НА СЕТЬ СВЯЗИ | 2019 |

|

RU2731467C1 |

| Способ выявления аномалий на множестве сайтов для оценки уровня безопасности сайтов и сервер для его осуществления | 2018 |

|

RU2724782C1 |

Изобретение относится к способу приоритизации угроз информационной безопасности на основе данных из открытых источников. Технический результат заключается в более точном определении персонализированных угроз информационной безопасности в отношении определенной организации. В способе с помощью программного обеспечения (ПО) электронной вычислительной машины (ЭВМ), включающей первую базу данных (БД 1), связанную с ПО ЭВМ, отправляют на серверы открытых источников запрос на поиск отчетов (Отчеты) о расследовании деятельности группировок злоумышленников, осуществляющих компьютерные атаки, которые включают информацию об отраслях экономики, подвергшихся компьютерным атакам, о группировках злоумышленников, о тактиках, техниках и процедурах (ТТП), которые используются группировками злоумышленников при проведении компьютерных атак на отрасли экономики, а также методы противодействия использованным группировками злоумышленников ТТП. Найденные Отчеты загружают и сохраняют в БД 1. С помощью ПО ЭВМ из Общероссийского классификатора видов экономической деятельности (ОКВЭД) в БД1 добавляют виды экономической деятельности (ВЭД) указанных отраслей экономики. С помощью ПО ЭВМ ассоциируют каждый подвергшийся компьютерным атакам ВЭД соответствующей отрасли экономики с соответствующими ТТП. С помощью ПО ЭВМ анализируют Отчеты и выделяют из них группировки злоумышленников и используемые ими ТТП в соответствии с каждым ВЭД. С помощью ПО ЭВМ устанавливают связи между ВЭД, группой злоумышленников и используемыми ими ТТП в соответствующей отрасли экономики. С помощью ПО ЭВМ в БД 1 добавляют информацию об организациях, в отношении которых необходимо осуществить профилирование перечня угроз (ПУ) компьютерных атак, при этом ассоциируют каждую организацию с ВЭД в БД 1. С помощью ПО ЭВМ для каждой отрасли экономики в соответствии с ВЭД создают ранжированный перечень актуальных угроз компьютерных атак в зависимости от частоты использования соответствующих ТТП от наиболее часто встречаемых до самых редких ТТП. С помощью ПО ЭВМ осуществляют профилирование ПУ для каждой организации в зависимости от их ВЭД и определяют первоочередные меры по защите от актуальных ТТП в соответствии с методами противодействия использованным группировками злоумышленников ТТП, при этом профилированный ПУ сохраняют в БД 1 и приоритизируют для каждой организации угрозы информационной безопасности. 5 з.п. ф-лы, 9 ил.

1. Способ приоритизации угроз информационной безопасности на основе данных из открытых источников, заключающийся в том, что с помощью программного обеспечения (ПО) электронной вычислительной машины (ЭВМ), включающей первую базу данных (БД 1), связанную с ПО ЭВМ, отправляют на серверы открытых источников запрос на поиск отчетов (Отчеты) о расследовании деятельности группировок злоумышленников, осуществляющих компьютерные атаки, которые включают информацию об отраслях экономики, подвергшихся компьютерным атакам, о группировках злоумышленников, о тактиках, техниках и процедурах (ТТП), которые используются группировками злоумышленников при проведении компьютерных атак на отрасли экономики, а также методы противодействия использованным группировками злоумышленников ТТП, найденные Отчеты загружают и сохраняют в БД 1, с помощью ПО ЭВМ из Общероссийского классификатора видов экономической деятельности (ОКВЭД) в БД1 добавляют виды экономической деятельности (ВЭД) указанных отраслей экономики, с помощью ПО ЭВМ ассоциируют каждый подвергшийся компьютерным атакам ВЭД соответствующей отрасли экономики с соответствующими ТТП, с помощью ПО ЭВМ анализируют Отчеты и выделяют из них группировки злоумышленников и используемые ими ТТП в соответствии с каждым ВЭД, с помощью ПО ЭВМ устанавливают связи между ВЭД, группой злоумышленников и используемыми ими ТТП в соответствующей отрасли экономики, с помощью ПО ЭВМ в БД 1 добавляют информацию об организациях, в отношении которых необходимо осуществить профилирование перечня угроз (ПУ) компьютерных атак, при этом ассоциируют каждую организацию с ВЭД в БД 1, с помощью ПО ЭВМ для каждой отрасли экономики в соответствии с ВЭД создают ранжированный перечень актуальных угроз компьютерных атак в зависимости от частоты использования соответствующих ТТП от наиболее часто встречаемых до самых редких ТТП, с помощью ПО ЭВМ осуществляют профилирование ПУ для каждой организации в зависимости от их ВЭД и определяют первоочередные меры по защите от актуальных ТТП в соответствии с методами противодействия использованным группировками злоумышленников ТТП, при этом профилированный ПУ сохраняют в БД 1 и приоритизируют для каждой организации угрозы информационной безопасности.

2. Способ по п.1, в котором поиск Отчетов на серверах осуществляют во вторых базах данных (БД 2), представляющих собой базы знаний MITRE ATT&CK и/или БДУ ФСТЭК.

3. Способ по п.1, в котором приоритизацию угроз с помощью ПО ЭВМ выражают в виде графического отображения, визуализирующего соотношение компьютерных атак, частоту использования соответствующих ТТП для каждого ВЭД соответствующей отрасли экономики.

4. Способ по п.1, в котором с помощью ПО ЭВМ приоритизацию угроз формируют в виде отчета для каждой организации, включающий информацию о возможных угрозах компьютерных атак, а также о первоочередных методах противодействия.

5. Способ по п.1, в котором с помощью ПО ЭВМ дополнительно на основе информации из БД 1 определяют тенденции развития видов компьютерных атак, изменение актуальности ландшафта отраслевых угроз.

6. Способ по п.1, в котором ассоциацию каждого подвергшегося компьютерным атакам ВЭД с ТТП осуществляют путем добавления в БД 1 ключевых слов, связывающих каждый ВЭД с соответствующей ТТП.

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ РИСКАМИ И УЯЗВИМОСТЯМИ ЭЛЕМЕНТОВ ИНФРАСТРУКТУРЫ | 2020 |

|

RU2747476C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ КИБЕРУГРОЗАМИ | 2019 |

|

RU2702269C1 |

| Система и способ обнаружения признаков компьютерной атаки | 2017 |

|

RU2661533C1 |

| СПОСОБ ВЫБОРА И ОБОСНОВАНИЯ ТАКТИКО-ТЕХНИЧЕСКИХ ХАРАКТЕРИСТИК СИСТЕМЫ ЗАЩИТЫ ОТ ГРУППОВЫХ РАЗНОРОДНЫХ КОМПЬЮТЕРНЫХ АТАК НА СРЕДНЕСРОЧНЫЙ ПЕРИОД | 2020 |

|

RU2760099C1 |

| СПОСОБ ПРЕДОХРАНЕНИЯ МЕТАЛЛИЧЕСКИХ ПОВЕРХНОСТЕЙ ОТ РЖАВЛЕНИЯ | 1928 |

|

SU38063A1 |

| Вагон-холодильник | 1931 |

|

SU40998A1 |

| СПОСОБ ОПРЕДЕЛЕНИЯ УЯЗВИМОСТЕЙ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ, ФОРМИРУЮЩИХ УСЛОВИЯ ДЛЯ НАРУШЕНИЯ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В ИНФОРМАЦИОННОЙ СИСТЕМЕ ВСЛЕДСТВИЕ КОМПЬЮТЕРНОЙ АТАКИ | 2021 |

|

RU2783224C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ МОНИТОРИНГА РИСКОВ ДЛЯ ИНФОРМАЦИОННО-УПРАВЛЯЮЩЕЙ СИСТЕМЫ В УСЛОВИЯХ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2634169C1 |

| US 20200329068 A1, 15.10.2020 | |||

| US 20170346846 A1, 30.11.2017 | |||

| US 20210021636 A1, 21.01.2021 | |||

| US 20230351297 A1, 02.11.2023 | |||

| US | |||

Авторы

Даты

2025-01-21—Публикация

2023-12-08—Подача