ОБЛАСТЬ ТЕХНИКИ

Изобретение относится к области информационной безопасности, а именно к средствам оценки актуальности угроз безопасности информации (далее - угрозы). Изобретение может быть использовано как самостоятельно в рамках деятельности по анализу угроз безопасности информации информационной инфраструктуры организаций и ведомств, а также в составе систем автоматизации управления процессами информационной безопасности, рисками информационной безопасности и соответствия законодательству (SGRC-системы).

УРОВЕНЬ ТЕХНИКИ

Известен способ определения потенциальных угроз безопасности информации на основе сведений об уязвимостях программного обеспечения [1], содержащий этапы, на которых:

получают перечень известных уязвимостей программного обеспечения (далее - уязвимости) и угроз;

создают искусственные нейронные сети (ИНС), причём каждая искусственная нейронная сеть создаётся с четырьмя входами, принимающими значения признаков уязвимости («класс уязвимости», «тип ошибки CWE», «тип программного обеспечения» и «базовая оценка CVSS»), одним скрытым слоем, содержащим 8 нейронов, и одним выходом для определения возможности реализации угроз, причём в качестве функции активации нейронов используется сигмоидальная функция;

получают набор обучающих выборок уязвимостей для каждой ИНС, при этом значения признаков уязвимостей предварительно кодируют таким образом, что значения категориальных признаков («класс уязвимости», «тип ошибки CWE» и «тип программного обеспечения») представляются отношением количества положительных примеров объектов обучающей выборки, относящихся к соответствующей категории, к общему количеству примеров обучающей выборки, относящихся к данной категории, а значение количественного признака «базовая оценка CVSS» нормализуется;

производят обучение созданных ИНС путём ввода сформированных для каждой ИНС обучающих выборок, причём обучение производят с использованием «Быстрого» метода обучения (предложенного Фальманом);

получают перечень выявленных в информационной системе уязвимостей;

подают признаки каждой выявленной в информационной системе уязвимости на вход каждой созданной ИНС и получают на выходе вероятность реализации соответствующей угрозы;

формируют ранжированный по вероятности реализации перечень потенциальных угроз.

Однако известный способ характеризуется ограниченными функциональными возможностями, по следующим причинам.

Во-первых, способ подразумевает создание ИНС для каждой угрозы, актуальность которой необходимо проверить для информационной системы, информационно-телекоммуникационной сети или автоматизированной системы управления (далее - объект информационной инфраструктуры), а также обучение созданных ИНС на отдельных эталонных наборах данных, формируемых для каждой ИНС отдельно. В связи с тем, что в Банке данных угроз безопасности информации [2] в настоящий момент содержится более двухсот угроз, реализация способа-прототипа требует значительных затрат на управление несколькими сотнями различных ИНС, а также создание, ведение, актуализацию необходимых для обучения нескольких сотен баз эталонных данных, фактически не связанных между собой.

Во-вторых, способ не учитывает факт наличия или отсутствия вариантов эксплуатации уязвимостей объектов информационной инфраструктуры, что снижает точность оценки вероятности реализации угроз объект информационной инфраструктуры, обусловленных наличием в них уязвимостей.

В-третьих, способ предполагает подачу на вход ИНС данных в виде формализованных числовых кодов признаков уязвимостей («класс уязвимости», «тип ошибки CWE», «тип программного обеспечения» и «базовая оценка CVSS»), что для учёта уязвимостей, вновь добавляемых в базы данных уязвимостей, требует повторного переобучения ИНС при каждом новом пополнении указанных баз данных. А такое пополнение может проходить каждые несколько дней.

В-четвёртых, способ предполагает использование эталонных данных исключительно для обучения созданных ИНС и никак не производится проверка качества обучения созданных ИНС.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Техническая задача, положенная в основу настоящего изобретения, заключается в обеспечении возможности определения в автоматизированном режиме актуальных угроз объектов информационной инфраструктуры на основе сведений об уязвимостях в программном обеспечении указанных объектов, а также сведений о возможных способах реализации атак за счёт эксплуатации выявленных на указанных объектах уязвимостей.

Технический результат, на достижение которого направлено предполагаемое изобретение, заключается в снижении сложности и трудоемкости процесса формирования перечня актуальных угроз объектов информационной инфраструктуры.

Указанный технический результат достигается реализацией заявляемого способа определения актуальных угроз безопасности информации объектов информационной инфраструктуры на основе метода векторизации слов в искусственной нейронной сети, включающего в себя следующие шаги, как в прототипе:

получают перечень известных уязвимостей и угроз, необходимый для дальнейшего формирования обучающей выборки, причем данный перечень может быть получен из различных баз данных уязвимостей и угроз или других доступных источников;

дополнительно, согласно изобретению,

получают перечень известных шаблонов атак, необходимый для дальнейшего формирования обучающей выборки, причем данный перечень может быть получен из различных баз данных шаблонов атак или других доступных источников;

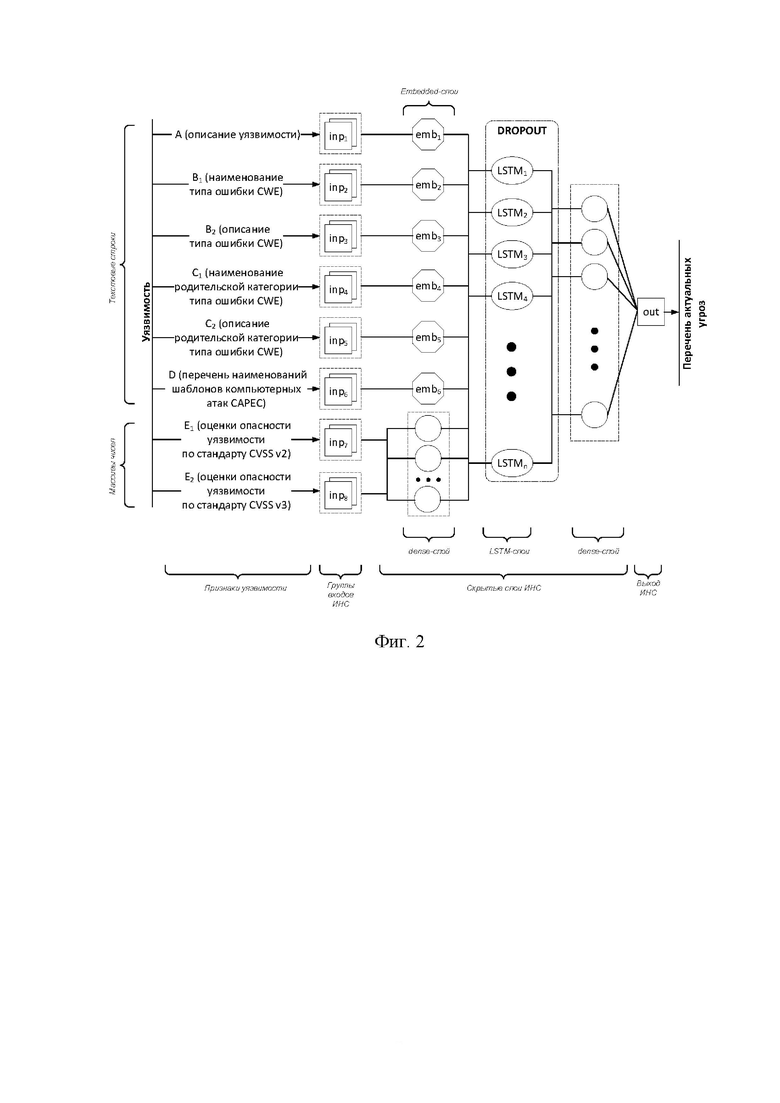

создают одну ИНС для определения возможности реализации угроз, причем ИНС создают с восемью группами входов, принимающими значения признаков уязвимости, при этом

первая группа входов предназначена для подачи текстовой строки, представляющей собой описание уязвимости А,

вторая группа входов предназначена для подачи текстовой строки B1, представляющей собой наименование типа ошибки B, соответствующего уязвимости А,

третья группа входов предназначена для подачи текстовой строки B2, представляющей собой описание типа ошибки B,

четвёртая группа входов предназначена для подачи текстовой строки C1, представляющей собой наименование родительской категории типа ошибки B в текстовом виде при наличии такой категории или пустой строки при отсутствии такой категории у типа ошибки B,

пятая группа входов предназначена для подачи текстовой строки C2, представляющей собой описание родительской категории типа ошибки B в текстовом виде при наличии такой категории или пустой строки при отсутствии такой категории у типа ошибки B,

шестая группа входов предназначена для подачи текстовой строки D, представляющей собой перечень разделённых табуляторами наименований шаблонов компьютерных атак, связанных с использованием типа ошибки B,

седьмая группа входов предназначена для подачи массива данных E1, содержащего числовые значения оценки опасности уязвимости A по стандарту CVSS v2,

восьмая группа входов предназначена для подачи массива данных E2, содержащего числовые значения оценки опасности уязвимости A по стандарту CVSS v3,

несколькими скрытыми слоями ИНС, включающими слои векторных представлений слов (эмбеддинг-слои, embedding-слои), слои долго-краткосрочной памяти (LSTM-слои) и полносвязные слои (dense-слои, linear-слои), причём для текстовых данных используют последовательность слоёв embedding-слой - LSTM-слои - dense-слой, а для массивов данных используют последовательность слоёв dense-слой - LSTM-слои - dense-слой, причём к LSTM-слоям применён метод исключений (дропаут, dropout);

а также одним выходом, на котором формируется перечень разделённых табуляторами наименований актуальных угроз при заданных на входах ИНС признаках уязвимости;

получают набор обучающих выборок уязвимостей, угроз и шаблонов компьютерных атак (эталонных данных), причем набор содержит два класса обучающих выборок: первый класс обучающих выборок представляет собой сведения о конкретных уязвимостях, которые способны быть проэксплуатированы с помощью конкретных шаблонов атак для реализации конкретных угроз, а второй класс обучающих выборок представляет собой сведения о конкретных уязвимостях, которые не способны быть проэксплуатированы с помощью конкретных шаблонов атак для реализации конкретных угроз;

производят обучение созданной ИНС с верификацией на эталонных данных путем ввода сформированных для ИНС обучающих выборок первого и второго класса, причем для обучения используют только 70 % выборок, а остальные 30 % выборок используют для верификации обученной ИНС;

получают перечень выявленных в программном обеспечении объекта информационной инфраструктуры уязвимостей по результатам анализа используемого на объекте информационной инфраструктуры программного обеспечения на наличие известных уязвимостей, а также уязвимостей «нулевого дня», т.е. уязвимостей, о которых стало известно до момента выпуска разработчиком соответствующего программного обеспечения исправлений ошибок или соответствующих обновлений;

подают признаки каждой уязвимости, выявленной программном обеспечении объекта информационной инфраструктуры, на вход созданной ИНС и получают на выходе перечень актуальных угроз объекта информационной инфраструктуры.

Эти отличительные признаки по сравнению с прототипом позволяют сделать вывод о соответствии заявляемого технического решения критерию "новизна".

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

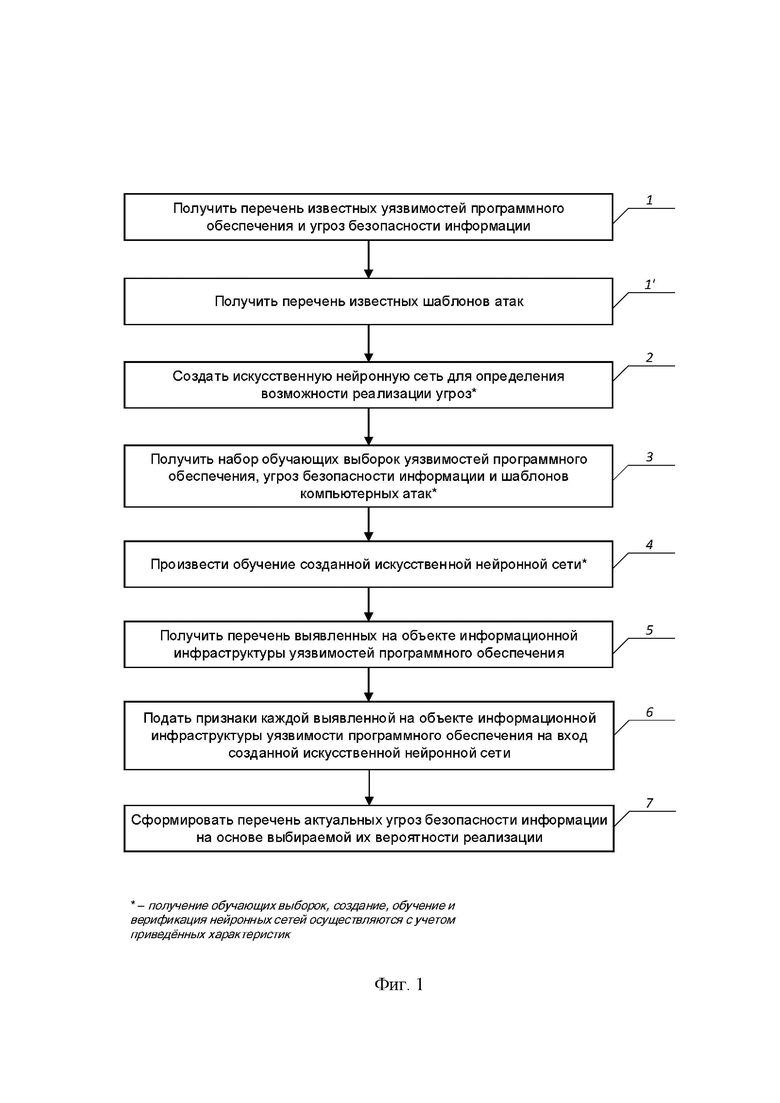

На фиг. 1 представлена блок-схема последовательности операций, иллюстрирующая способ определения актуальных угроз безопасности информации объектов информационной инфраструктуры на основе метода векторизации слов в искусственной нейронной сети согласно примерному варианту реализации, который может быть выполнен, например, в виде веб-приложения, программного обеспечения для настольных или мобильных платформ.

На этапе 1 получают перечень известных уязвимостей (например, из базы NVD/CVE [3]) и угроз (например, из Банка данных [2]), а на этапе 1' получают перечень известных шаблонов атак (например, из CAPEC [4]). Сведения об уязвимостях, угрозах и шаблонах атак могут храниться в базе данных таким образом, чтобы необходимую информацию можно было получить путем выполнения специальных запросов.

На этапе 2 создают многослойную ИНС прямого распространения. Структура ИНС, создаваемой для определения возможности реализации угроз, показана на фиг. 2. В качестве функции активации используется функция Softmax (системное название - torch.nn.Softmax). Многослойные ИНС могут быть реализованы с использованием одной из существующих программных библиотек для создания ИНС, например, с использованием библиотеки с открытым исходным кодом Torch [5].

На этапе 3 для обучения созданной ИНС получают наборы обучающих выборок (эталонных данных). Получение наборов обучающих выборок может быть осуществлено путем специально сформированных запросов к базе данных, созданной на этапе 1.

На этапе 4 производят обучение созданной ИНС с использованием 70% полученных эталонных данных и верификацию созданной ИНС с использованием оставшихся 30% эталонных данных. В случае реализации ИНС с использованием библиотеки Torch процедура обучения может быть осуществлена с применением специальных функций для обучения ИНС, входящих в состав указанной библиотеки [6], при этом в качестве метода решения проблемы переобучения к LSTM-слоям применена функция исключения (дропаут, dropout) в режиме замены входных данных (системное название - torch.nn.Dropout, inplace = true).

На этапе 6 получают перечень выявленных на объекте информационной инфраструктуры уязвимостей используемого в нём программного обеспечения. Сведения об уязвимостях программного обеспечения объекта информационной инфраструктуры могут быть получены, например, путем сканирования объекта информационной инфраструктуры с использованием существующих сканеров уязвимостей или поиска в доступных источниках сведений об уязвимостях используемых на объекте информационной инфраструктуры версий программного обеспечения.

На этапе 6 поочередно подают параметры каждой уязвимости из составленного на этапе 5 перечня на вход ИНС. В результате на выходе ИНС формируется значение вероятности реализации соответствующей угрозы. При использовании библиотеки Torch указанные на данном этапе операции могут быть реализованы с использованием специальных функций для запуска ИНС из указанной библиотеки [6].

На этапе 7 формируют перечень актуальных угроз объекта информационной инфраструктуры, отбрасывая все угрозы, вероятность реализации которых ниже выбранной (например, 0,75). Вероятность реализации угроз выбирается экспертом.

Заявляемый способ проверен экспериментально в лабораторных условиях. Предлагаемое техническое решение является новым, поскольку из общедоступных сведений не известен способ определения актуальных угроз безопасности информации объектов информационной инфраструктуры на основе метода векторизации слов в искусственной нейронной сети, использующий:

представление входных текстовых данных в виде векторов;

структуру нейронной сети, приведенной на фиг. 2;

средства повышения точности определения вероятности реализации угроз, включающие анализ применимых шаблонов атак, верификацию ИНС и уменьшение переобучения ИНС за счет предотвращения сложных коадаптаций отдельных нейронов на тренировочных данных во время обучения (метод исключения или «дропаут»);

выбор актуальных угроз на основе задаваемой вероятности их реализации.

Предлагаемое техническое решение промышленно применимо, поскольку для его реализации может быть использовано стандартное компьютерное оборудование и программное обеспечение, выпускаемое промышленностью и имеющееся на рынке. Достоинства предлагаемого изобретения заключаются в следующем:

реализация способа позволяет в автоматизированном режиме решать трудоемкую задачу по получению сведений об актуальных угрозах объектов информационной инфраструктуры;

предлагаемый способ, в отличие от [1], позволяет снизить затраты на управление ИНС, а также на создание, ведение, актуализацию необходимой для её обучения базы эталонных данных, позволяет избежать необходимости переобучения ИНС при появлении в мировых открытых источниках сведений хотя бы об одной новой уязвимости, позволяет повысить точность определения вероятности реализации угроз;

предлагаемый способ может быть реализован на большинстве современных языков программирования, при этом он может быть выполнен в виде веб-приложения, программного обеспечения для настольных или мобильных платформ;

реализация способа может быть осуществлена без финансовых затрат, поскольку для его реализации может быть использовано свободно распространяемое программное обеспечение.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Предлагаемое изобретение поясняется чертежами и графическими изображениями, на которых показаны:

на фиг. 1 - блок-схема последовательности операций, иллюстрирующая способ определения актуальных угроз;

на фиг. 2 - структура ИНС для определения возможности реализации угрозы безопасности информации.

ИСТОЧНИКИ ИНФОРМАЦИИ

1. Способ определения потенциальных угроз безопасности информации на основе сведений об уязвимостях программного обеспечения. Патент на изобретение RU 2705460 С1 (опубл. 07.11.2019, МПК G06F 21/57, G06N 3/02).

2. Банк данных угроз безопасности информации Федеральной службы по техническому и экспортному контролю [Электронный ресурс] Потенциал нарушителя (Attacker potential): Режим доступа: https://bdu.fstec.ru/ubi/terms/terms/view/id/38 свободный. - (дата обращения: 05.06.2024)

3. CVE [Электронный ресурс] CVE® Program Mission: Режим доступа: https://www.cve.org/ свободный. - (дата обращения: 05.06.2024).

4. CAPEC [Электронный ресурс] CAPEC List Version 3.9: Режим доступа: https://capec.mitre.org/data/index.html свободный. - (дата обращения: 05.06.2024).

5. PyTorch [Электронный ресурс] Training with PyTorch: Режим доступа: https://pytorch.org/tutorials/beginner/introyt/trainingyt.html свободный. - (дата обращения: 05.06.2024).

6. PyTorch [Электронный ресурс] Build the Neural Network: Режим доступа: https://pytorch.org/tutorials/beginner/basics/buildmodel_tutorial.html свободный. - (дата обращения: 05.06.2024).

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОПРЕДЕЛЕНИЯ АКТУАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ ОБЪЕКТОВ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ | 2024 |

|

RU2834868C1 |

| СПОСОБ ОПРЕДЕЛЕНИЯ ПОТЕНЦИАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ НА ОСНОВЕ СВЕДЕНИЙ ОБ УЯЗВИМОСТЯХ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2019 |

|

RU2705460C1 |

| СПОСОБ ОПРЕДЕЛЕНИЯ УЯЗВИМОСТЕЙ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ, ФОРМИРУЮЩИХ УСЛОВИЯ ДЛЯ НАРУШЕНИЯ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В ИНФОРМАЦИОННОЙ СИСТЕМЕ ВСЛЕДСТВИЕ КОМПЬЮТЕРНОЙ АТАКИ | 2021 |

|

RU2783224C1 |

| Система и способ защиты устройств пользователя | 2020 |

|

RU2770146C2 |

| Система автоматического обновления и формирования техник реализации компьютерных атак для системы обеспечения информационной безопасности | 2023 |

|

RU2809929C1 |

| СПОСОБ И СИСТЕМА КИБЕРТРЕНИРОВОК | 2022 |

|

RU2808388C1 |

| Способ и система автоматизированного документирования угроз безопасности и уязвимостей, относящихся к информационному ресурсу | 2022 |

|

RU2789990C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| СПОСОБ СОЗДАНИЯ МОДЕЛИ АНАЛИЗА ДИАЛОГОВ НА БАЗЕ ИСКУССТВЕННОГО ИНТЕЛЛЕКТА ДЛЯ ОБРАБОТКИ ЗАПРОСОВ ПОЛЬЗОВАТЕЛЕЙ И СИСТЕМА, ИСПОЛЬЗУЮЩАЯ ТАКУЮ МОДЕЛЬ | 2019 |

|

RU2730449C2 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

Изобретение относится к области информационной безопасности. Техническим результатом является снижение сложности и трудоемкости процесса формирования перечня актуальных угроз объектов информационной инфраструктуры. Способ определения актуальных угроз безопасности информации объектов информационной инфраструктуры на основе метода векторизации слов в искусственной нейронной сети содержит этапы, на которых получают перечень известных уязвимостей и угроз, шаблонов атак; создают искусственную нейронную сеть (ИНС), принимающую значения признаков уязвимости, со скрытыми слоями ИНС, включающими слои векторных представлений слов, долго-краткосрочной памяти и полносвязные слои, с одним выходом, формирующим перечень наименований актуальных угроз при заданных признаках уязвимости; получают набор обучающих выборок уязвимостей, угроз и шаблонов компьютерных атак; производят обучение созданной ИНС с верификацией на эталонных данных путем ввода обучающих выборок; получают перечень выявленных уязвимостей; подают признаки уязвимостей на вход созданной ИНС и получают на выходе перечень актуальных угроз объекта информационной инфраструктуры. 2 ил.

Способ определения актуальных угроз безопасности информации объектов информационной инфраструктуры на основе метода векторизации слов в искусственной нейронной сети, содержащий этапы, на которых:

получают перечень известных уязвимостей и угроз;

отличающийся тем, что

получают перечень известных шаблонов атак;

создают искусственную нейронную сеть (ИНС), причем ИНС создается с восемью группами входов, принимающими значения признаков уязвимости (описание уязвимости, наименование и описание типа ошибки, соответствующего уязвимости, наименование и описание родительской категории типа ошибки наименования шаблонов компьютерных атак, связанных с использованием типа ошибки, числовые значения оценок опасности уязвимости по стандартам CVSS v2 и CVSS v3), несколькими скрытыми слоями ИНС, включающими слои векторных представлений слов (эмбеддинг-слои, embedding-слои), слои долго-краткосрочной памяти (LSTM-слои) и полносвязные слои (dense-слои, linear-слои), причём для текстовых данных используют последовательность слоёв embedding-слой – LSTM-слои – dense-слой, а для массивов данных используют последовательность слоёв dense-слой – LSTM-слои – dense-слой, причём к LSTM-слоям применён метод исключений (дропаут, dropout), а также одним выходом, на котором формируется перечень наименований актуальных угроз при заданных на входах ИНС признаках уязвимости;

получают набор обучающих выборок уязвимостей, угроз и шаблонов компьютерных атак;

производят обучение созданной ИНС с верификацией на эталонных данных путем ввода обучающих выборок, причем для обучения используют только 70% выборок, а остальные 30% выборок используют для верификации обученной ИНС;

получают перечень выявленных в программном обеспечении объекта информационной инфраструктуры уязвимостей;

подают признаки каждой выявленной в программном обеспечении объекта информационной инфраструктуры уязвимости на вход созданной ИНС и получают на выходе перечень актуальных угроз объекта информационной инфраструктуры.

| СПОСОБ ОПРЕДЕЛЕНИЯ ПОТЕНЦИАЛЬНЫХ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ НА ОСНОВЕ СВЕДЕНИЙ ОБ УЯЗВИМОСТЯХ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2019 |

|

RU2705460C1 |

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| CN 111552855 B, 25.08.2023 | |||

| СПОСОБ ОПРЕДЕЛЕНИЯ УЯЗВИМОСТЕЙ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ, ФОРМИРУЮЩИХ УСЛОВИЯ ДЛЯ НАРУШЕНИЯ БЕЗОПАСНОСТИ ИНФОРМАЦИИ В ИНФОРМАЦИОННОЙ СИСТЕМЕ ВСЛЕДСТВИЕ КОМПЬЮТЕРНОЙ АТАКИ | 2021 |

|

RU2783224C1 |

Авторы

Даты

2025-01-14—Публикация

2024-06-27—Подача