Изобретение относится к некриптографическим способам защиты информации от несанкционированного доступа и может быть использовано в системах передачи текстовых данных в защищенном исполнении.

Наиболее близким к предлагаемому по совокупности признаков является способ защиты информации от несанкционированного доступа (патент РФ №2130641, кл. G06F 13/00, G09C 1/00, H04L 9/00, 1999). Способ заключается в том, что на передающей стороне исходное сообщение искажается с помощью пин-кода путем разбиения исходного сообщения на блоки переменной длины, осуществления в каждом блоке варьируемого по кольцу сдвига ASCII-кода каждого символа на заданное в пин-коде количество разрядов в заданном на передающей стороне направлении, а на принимающей стороне искаженное сообщение восстанавливается с помощью того же пин-кода, при этом осуществляются обратные сдвиги каждого символа в каждом блоке, результат преобразования представляется пользователю. Известный способ обладает минимальной информационной избыточностью и инерционностью, способностью выполнять как искажение, так и восстановление информации с максимальным быстродействием, отсутствием потерь информации при минимальных аппаратурных и энергетических затратах и максимальной надежностью в работе.

Общими с заявляемым способом являются признаки: искажение исходного сообщения путем смещения по кольцу возможных значений на передающей стороне, передача его в канал связи, восстановление искаженного сообщения путем обратного смещения в обратную сторону по кольцу возможных значений на принимающей стороне и представление исходного сообщения пользователю.

Существенными недостатками данного способа является то, что он не защищен от атаки по орфографическому словарю, заключающейся в подборе пин-кода и проверке корректности восстановленного с помощью подобранного пин-кода сообщения на присутствие ошибок, при этом если в восстановленном сообщении находится множество орфографических ошибок, то делается вывод о некорректности подобранного пин-кода. Проверка наличия ошибок может осуществляться любым автоматизированным средством проверки правописания. В современных условиях развития вычислительной техники автоматизация анализа корректности восстановленных сообщений позволит значительно сократить время восстановления сообщения.

Задача, на решение которой направлено данное изобретение, заключается в повышении защищенности передачи информации, путем обеспечения невозможности или существенного затруднения восстановления искаженного сообщения без знания пин-кода осуществлением атаки по орфографическому словарю.

Решение указанной задачи достигается тем, что в известном способе защиты информации от несанкционированного доступа, заключающемся в искажении на передающей стороне исходного сообщения с помощью пин-кода Р, согласно изобретению осуществляют отображение i-го слова, где  а I - количество слов в исходном сообщении, в соответствующий код Di по таблице возможных значений, заменяют код Di на код

а I - количество слов в исходном сообщении, в соответствующий код Di по таблице возможных значений, заменяют код Di на код  путем сдвига кода Di по кольцу на заданное в пин-коде Р количество строк в прямом направлении, передают искаженное сообщение в канал связи, а на принимающей стороне восстанавливают код Di путем сдвига кода

путем сдвига кода Di по кольцу на заданное в пин-коде Р количество строк в прямом направлении, передают искаженное сообщение в канал связи, а на принимающей стороне восстанавливают код Di путем сдвига кода  по кольцу на заданное в пин-коде Р количество строк в обратном направлении, осуществляют отображение кода Di в соответствующее слово по таблице возможных значений.

по кольцу на заданное в пин-коде Р количество строк в обратном направлении, осуществляют отображение кода Di в соответствующее слово по таблице возможных значений.

В совокупности признаков заявленного способа используются следующая терминология и обозначения:

- таблица возможных значений - таблица соответствия слов русского языка, находящихся в простой форме (и, возможно, какого-либо (каких-либо) иностранного(-ых) языка(-ов)), расположенных в алфавитном порядке, которым поставлен в соответствие код W, равный логарифму по основанию 2 порядкового номера слова, причем вычисление логарифма производят в полях Галуа, с количеством элементов, не меньшим числа строк N в таблице, и для которых указана часть речи, которой они являются;

- простая форма слова - для существительных - именительный падеж единственного числа, для числительных - именительный падеж, для прилагательных - именительный падеж единственного числа мужского рода положительной степени сравнения; для глаголов - инфинитив; для наречий - положительная степень сравнения; для морфологически неизменяемых слов (предлогов, союзов, частиц, местоимений-существительных, междометий) - обычная (словарная) форма;

- отображение слова в код Di по таблице возможных значений - последовательная замена слова исходного текста на соответствующую ему простую форму с запоминанием морфологических несоответствий (падеж, число, склонение и т.п.) между словом исходного текста и его простой формой, замена простой формы слова на соответствующий ему код W по таблице возможных значений и заменой запомненных морфологических несоответствий между словом исходного текста и его простой формой на морфологический код М, равный для имени существительного

М=Sp+Sc·6+k·12, k∈ Z+, k<18,

для имени прилагательного

M=Sp+Sc·6+Sr·12+Ss·36+k·72, k∈Z+, k<3;

для имени числительного

М=Sp+k·6, k∈ Z+, k<36;

для наречия

M=Ss+k·2, k∈Z+, k<108;

для глагола

М=Sc+Sr·2+Sf·6+St·18+Sn·54+k·108, k∈Z+, k<2;

для остальных частей речи

M=k, k∈Z+, k<216,

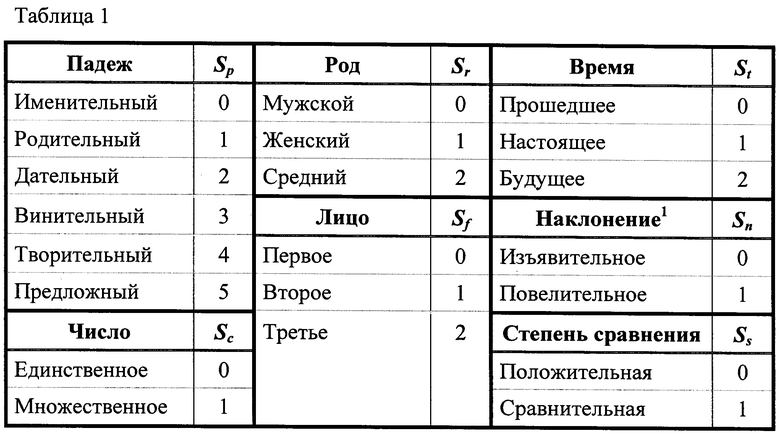

при этом морфологические параметры S слова выбираются в соответствии с таблицей 1, а параметр k выбирается произвольным образом из заданного диапазона, получение кода отображения D по формуле

Di=M·N+W;

- отображение кода Di; в слово по таблице возможных значений - последовательное разложение кода Di на морфологический код М путем деления нацело кода Di на число строк N в таблице возможных значений и код W простой формы слова путем получения взятия остатка от деления кода Di на число строк N, замена по таблице возможных значений кода W на соответствующую ему простую форму слова, декодирования морфологических параметров S из морфологического кода М для части речи, указанной в строке с полученной простой формой слова таблицы возможных значений, по формулам

для имени существительного

Sp=M mod 6;

Sc=(M mod l2)div 6;

для имени прилагательного

Sp=M mod 6;

Sc=(M mod 12)div 6;

Sr=(M mod 36)div l2;

Ss=(M mod 72)div 36;

для имени числительного

Sp=M mod 6;

для наречия

Ss=M mod 2;

для глагола

Sс=М mod 2;

Sr=(M mod 6) div 2;

Sf=(M mod l8) div 6;

St=(M mod 54) div 18;

Sn=(M mod l08) div 54,

и морфологического изменения полученной простой формы слова в соответствии с декодированными морфологическими параметрами S;

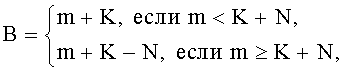

- сдвиг кода Di слова по кольцу на m строк в прямом направлении - замена значения кода простой формы слова W, стоящего в K-ой строке в таблице возможных значений, на число W*, равное логарифму по основанию 2 числа В, равного

что равносильно замене значения кода простой формы слова W, стоящего в К-ой строке в таблице возможных значений, на значение кода простой формы слова W*, стоящего в (m+К)-ой строке, если m<K+N, или - на значение кода простой формы слова W*, стоящего в (m+K-N)-oй строке, если m≥K+N;

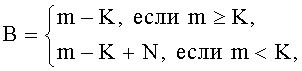

- сдвиг кода Di слова по кольцу на m строк в обратном направлении - замена значения кода простой формы слова W, стоящего в К-ой строке в таблице возможных значений, на число W*, равное логарифму по основанию 2 числа В, равного

что равносильно замене значения кода простой формы слова W, стоящего в K-ой строке в таблице возможных значений, на значение кода простой формы слова W*, стоящего в (m-К)-ой строке, если m≥К, или - на значение кода простой формы слова W*, стоящего в (m-K+N)-ой строке, если m<К;

- Z+ - множество целых неотрицательных чисел.

Перечисленная совокупность существенных признаков в указанном порядке исключает возможность определения секретного пин-кода Р, так как при восстановлении перехваченного сообщения, передававшегося по каналу связи, будет получено множество текстов, слова в которых связаны грамматически и, возможно, по смыслу, при этом автоматизированный анализ полученных текстов невозможен, т.е. анализ может выполняться только экспертным путем, причем эксперт должен иметь квалификацию, близкую с квалификацией автора сообщения, так как специализированные тексты зачастую могут восприниматься как набор слов, лишенный смысла.

Именно новое свойство совокупности признаков, приводящих к существенному затруднению несанкционированного доступа к передаваемой по линии связи информации, путем исключения возможности применения автоматизации при анализе искаженных кодированных сообщений позволяет сделать вывод о соответствии предлагаемого технического решения критерию "изобретательский уровень".

Предлагаемый способ защиты информации от несанкционированного доступа опробован в лабораторных условиях. Способ может быть реализован программно с помощью ЭВМ или вычислительного устройства, структура которого представлена на чертеже, где обозначено:

1 - кодирующее устройство;

2 - искажающее устройство;

3 - передатчик;

4 - линия связи;

5 - приемник;

6 - восстанавливающее устройство;

7 - декодирующее устройство.

Для простоты описания работы устройства будем пользоваться словарем с малым числом строк и случайный параметр k будет равен 1.

Защищаемая информация поступает на кодирующее устройство 1, в котором происходит разбиение исходного текста на слова и их кодирования путем замены каждого слова на его кодовое отображение. Далее закодированная информация поступает в искажающее устройство 2, где происходит. Затем передатчик 3 отправляет искаженное сообщение в линию связи 4. На другом конце линии связи искаженное сообщение через приемник 5 поступает в восстанавливающее устройство 6, где происходит обратный сдвиг каждого кода по кольцу. Далее восстановленная информация поступает в декодирующее устройство 7, где происходит декодирование слов сообщения по их кодам.

Исходное сообщение

ЮСТАС АЛЕКСУ ОПЕРАЦИЯ АЛЬФА ОТМЕНЕНА

подают на кодирующее устройство 1, в котором происходит разбиение текста на слова, где их кодируют с помощью таблицы 2. Закодированное сообщение

100 119 98 96 979

поступает в устройство 2, где проводят процедуру искажения с помощью пин-кода Р=1

103 112 99 97 982.

Искаженное сообщение через передатчик 3, линию связи 4 и приемник 5 поступает в восстанавливающее устройство 6, после чего восстановленное сообщение

100 119 98 96 979

поступает в устройство 7, откуда декодированное сообщение

ЮСТАС АЛЕКСУ ОПЕРАЦИЯ АЛЬФА ОТМЕНЕНА

передается получателю.

Если передаваемое по линии связи сообщение будет перехвачено, то без знания пин-кода Р после восстановления могут быть получены следующие тексты

1) АЛЕКС АЛЬФЕ ОТМЕНИЛ ОНА ПРОЙДЕНА

2) ОНА ЗЕЛЕНОЙ ЮСТАС ОПЕРАЦИЯ АЛЕКСУ

…

k) ШЕЛ ЮСТАСУ ЗЕЛЕНАЯ АЛЕКС ОПЕРАЦИИ

и т.д.

Поскольку после декодирования искаженных сообщений без знания пин-кода Р исключена возможность применения автоматизации при анализе восстановленных искаженных сообщений, то несанкционированный доступ к передаваемой по линии связи информации существенно затруднен.

Для обеспечения контроля случайных искажений передаваемой информации в канале с помехами возможно применение метода контрольного суммирования. При этом для сохранения уровня защищенности от несанкционированного доступа к информации контрольную сумму перед передачей следует шифровать с помощью криптостойкого алгоритма, например [2]. При этом быстродействие предлагаемого способа существенно не уменьшается.

Реализация предлагаемого способа не вызывает затруднений, так как все блоки легко могут быть выполнены программным путем в виде сетевого шлюза для последующего использования в стандартном оборудовании линии связи.

Источники информации

1. Способ и устройство защиты информации от несанкционированного доступа. Патент на изобретение №2130641 от 20.05.1999.

2. ГОСТ 28147-89. Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования.

Изобретение относится к некриптографическим способам защиты информации от несанкционированного доступа. Технический результат заключается в повышении защищенности передачи информации. Искажают на передающей стороне исходное сообщение с помощью пин-кода Р. Осуществляют отображение i-го слова, где  а I - количество слов в исходном сообщении, в соответствующий код Di по таблице возможных значений, заменяют код Di на код

а I - количество слов в исходном сообщении, в соответствующий код Di по таблице возможных значений, заменяют код Di на код  путем сдвига кода Di по кольцу на заданное в пин-коде Р количество строк в прямом направлении, передают искаженное сообщение в канал связи, а на принимающей стороне восстанавливают код Di путем сдвига кода

путем сдвига кода Di по кольцу на заданное в пин-коде Р количество строк в прямом направлении, передают искаженное сообщение в канал связи, а на принимающей стороне восстанавливают код Di путем сдвига кода  по кольцу на заданное в пин-коде Р количество строк в обратном направлении, осуществляют отображение кода Di в соответствующее слово по таблице возможных значений. 1 ил., 2 табл.

по кольцу на заданное в пин-коде Р количество строк в обратном направлении, осуществляют отображение кода Di в соответствующее слово по таблице возможных значений. 1 ил., 2 табл.

Способ защиты информации от несанкционированного доступа, заключающийся в искажении на передающей стороне исходного сообщения с помощью пин-кода Р, отличающийся тем, что осуществляют отображение i-го слова, где  а I - количество слов в исходном сообщении, в соответствующий код Di по таблице возможных значений, заменяют код Di на код DKi путем сдвига кода Di по кольцу на заданное в пин-коде Р количество строк в прямом направлении, передают искаженное сообщение в канал связи, а на принимающей стороне восстанавливают код Di путем сдвига кода DKi по кольцу на заданное в пин-коде Р количество строк в обратном направлении, осуществляют отображение кода Di в соответствующее слово по таблице возможных значений.

а I - количество слов в исходном сообщении, в соответствующий код Di по таблице возможных значений, заменяют код Di на код DKi путем сдвига кода Di по кольцу на заданное в пин-коде Р количество строк в прямом направлении, передают искаженное сообщение в канал связи, а на принимающей стороне восстанавливают код Di путем сдвига кода DKi по кольцу на заданное в пин-коде Р количество строк в обратном направлении, осуществляют отображение кода Di в соответствующее слово по таблице возможных значений.

| СПОСОБ И УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 1998 |

|

RU2130641C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ ДВОИЧНЫХ ДАННЫХ | 2001 |

|

RU2226041C2 |

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ СПОСОБА - "АЛБЕР" | 1994 |

|

RU2099890C1 |

| Способ прокатки | 1991 |

|

SU1796308A1 |

Авторы

Даты

2011-11-20—Публикация

2009-05-19—Подача