Изобретение относится к области безопасности компьютерных систем.

Толкование терминов, используемых в заявке

Под компьютерной сетью (КС) понимается сеть, в которой аппаратные и программные компоненты, расположенные в сетевых компьютерах, взаимодействуют и координируют свои действия только путем посылки сообщений (Бабичев С.Л. Распределенные системы: учеб. Пособие для вузов / С.Л. Бабичев, К.А. Коньков. - М.: Юрайт, 2020. - 507 с., стр. 15).

Вредоносная программа (ВП) - программа, способная к саморепликации (автоматическому распространению без участия пользователя) и заражению файловых объектов (Холмогоров, В. PRO ВИРУСЫ. 2-е издание. Научно-популярное издание / Валентин Холмогоров. - СПб.: ООО «Страта», 2017. - 162 с. Стр. 153; Козлов, Д.А. Энциклопедия компьютерных вирусов / Козлов Д.А., Парандовский А.А., Парандовскиий А.К. - М.: Солон-Р, 2010. - 457 с.; Климентьев, К.Е. Компьютерные вирусы и антивирусы: взгляд программиста. - М.: ДМК Пресс, 2013. - 656 с. Стр. 16).

Под активами понимается информация, программное обеспечение, оборудование, лицензии, контракты, сервисы и др. (ГОСТ Р ИСО/МЭК 19770-1-2021. Информационные технологии. Управление ИТ-активами. Часть 1. Системы управления ИТ-активами. Требования).

Известно устройство, реализованное в изобретении «Система компьютерной безопасности, основанная на искусственном интеллекте», патент РФ №2750554, G06N 5/02, G06F 21/50, G06F 21/51, G06F 21/53, G06F 21/54, G06F 21/55, G06F 21/56, G06F 21/57, опубл. 29.06.2021, бюл. №6. Устройство заключается в реализации следующих действий: защищают и мгновенно реагируют в реальном времени, узнают назначение и функцию внешнего кода, блокируют его в случае наличия злого умысла либо отсутствия обоснованной цели, анализируют угрозы сами по себе без обращения к прошлым данным, формируют гипотетический сценарий события в системе безопасности, осуществляют процесс интеллектуального создания новых гибридных форм из существующих форм, обнаруживают злой умысел, определяют взаимосвязь информации, выделяют образцы поведения, связанного с системой безопасности, проводят регулярные фоновые проверки нескольких подозрительных событий в системе безопасности, хранят и индексируют события в системе безопасности, их признаки и отклик на них, развивают интеллект, изучают большие данные и распознают сигнатуры вредоносного ПО, симулируют потенциальные разновидности данного ПО, обеспечивают дополнительный уровень безопасности, оценивает собственный потенциал в формировании объективного решения.

Известно устройство, реализованное в изобретении «Система обнаружения компьютерных атак с адаптивным изменением комплексных правил», патент РФ №2782711, G06F 21/50, опубл. 01.11.2022, бюл. №31. Устройство заключается в реализации следующих действий: на подготовительном этапе формируют нормированные значения и сигнатуры, вводят нормированные значения параметров и сохраняют их в базе данных, вводят сигнатуры, характеризующие различные компьютерные атаки, сохраняют их в блоке сигнатур устройства обнаружения компьютерных атак; на этапе функционирования выделяют и анализируют статистические данные потоков, сравнивают с сигнатурами с целью выявления компьютерных атак, формируют управляющую команду на дополнительную активацию сигнатур, на основании принятой управляющей команды, значений входящего и исходящего трафика и имеющейся базы несокращенных сигнатур, классифицируют атаку, передают сообщение о классифицированной атаке, принимают решение об отключении выбранной не активированной сигнатуры.

Известен способ, реализованный в изобретении «Способ определения потенциальных угроз безопасности информации на основе сведений об уязвимостях программного обеспечения», патент РФ №2705460, G06F 21/57, G06N 3/02, опубл. 07.11.2019, бюл. №31. Способ заключается в получении перечня известных уязвимостей и угроз, создании искусственных нейронных сетей (ИНС), получении набора обучающих выборок уязвимостей для каждой ИНС, производстве обучения созданных ИНС путем ввода сформированных для каждой ИНС обучающих выборок, получении перечня выявленных в информационной сети уязвимостей, подаче признаков каждой выявленной в информационной сети уязвимости на вход каждой созданной ИНС, получении на выходе вероятности реализации соответствующей угрозы, формировании ранжированной по вероятности реализации перечня потенциальных угроз.

Наиболее близким по своей технической сущности и выполняемым функциям аналогом-прототипом к заявленному является способ, реализованный в научной статье «Предложение по оценке распространения компьютерных вирусов в локальной вычислительной сети» (А.С. Белов, М.М. Добрышин, Д.Е. Шугуров. Авиакосмическое приборостроение. - №6. - 2021. - С 38-48). Способ-прототип заключается в формировании топологии КС, распространении ВП, формировании условий обнаружения ВП, обнаружении известных ВП с использованием условий обнаружения, настройке (обновлении) антивирусной программы, корректировке настроек антивирусной программы, расследовании инцидентов ИБ фрагмента КС из n-активов зараженных ВП.

Технической проблемой в данной области является высокий уровень ущерба КС в условиях распространения ВП из-за невозможности формирования ориентированного графа траекторий реализации ВП в отношении n-го актива, принятии решения об изоляции фрагмента КС из зараженных известной ВП n-активов, сравнения условий обнаружения ВП с настройками z-й антивирусной программы, определения уровня риска ИБ от неизвестных ВП для n-активов КС, сравнения уровня риска ИБ с требуемым значением.

Техническим результатом является снижение уровня ущерба КС в условиях распространения вредоносных программ за счет формирования ориентированного графа траекторий реализации ВП в отношении n-го актива, принятия решения об изоляции фрагмента КС из зараженных известной ВП n-активов, сравнения условий обнаружения ВП с настройками z-й антивирусной программы, определения уровня риска ИБ от неизвестных ВП для n-активов КС, сравнения уровня риска ИБ с требуемым значением.

Техническая проблема решается созданием способа обнаружения и противодействия распространению вредоносных программ в КС, позволяющего снизить уровень ущерба КС за счет формирования ориентированного графа траекторий реализации ВП в отношении n-го актива, принятии решения об изоляции фрагмента КС из зараженных известной ВПn-активов, сравнения условий обнаружения ВП с настройками z-й антивирусной программы, определения уровня риска ИБ от неизвестных ВП для n-активов КС, сравнения уровня риска ИБ с требуемым значением.

Техническая проблема решается тем, что способ обнаружения и противодействия распространению ВП в КС заключающийся в том, что формируют топологию КС, распространяют ВП по n-активам КС, формируют условия обнаружения ВП, обнаруживают ВП с использованием условий обнаружения, настраивают (обновляют) z-ю антивирусную программу, расследуют инциденты ИБ КС, согласно изобретению дополнен следующими действиями: формируют ориентированный граф траекторий реализации ВП в отношении n-го актива, принимают решение об изоляции фрагмента КС из зараженных известной ВП n-активов, сравнивают условия обнаружения ВП с настройками z-й антивирусной программы, определяют уровень риска ИБ от неизвестных ВП для n-активов КС, сравнивают уровень риска ИБ с требуемым значением.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественными всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ.

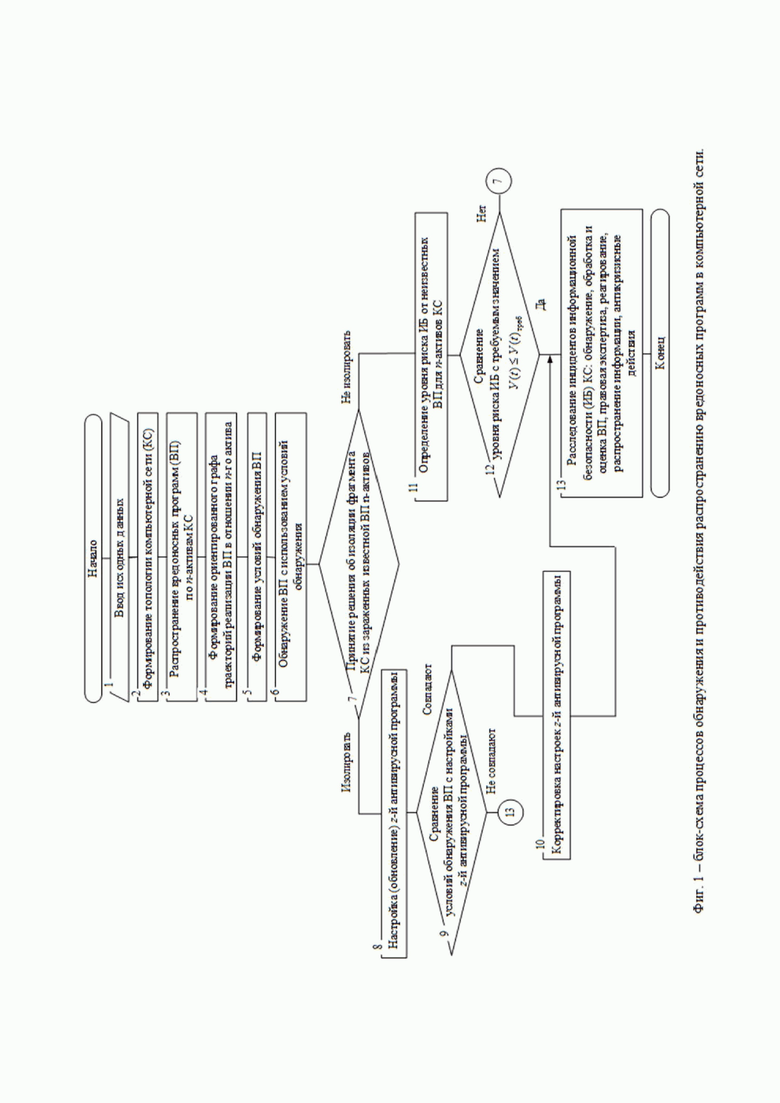

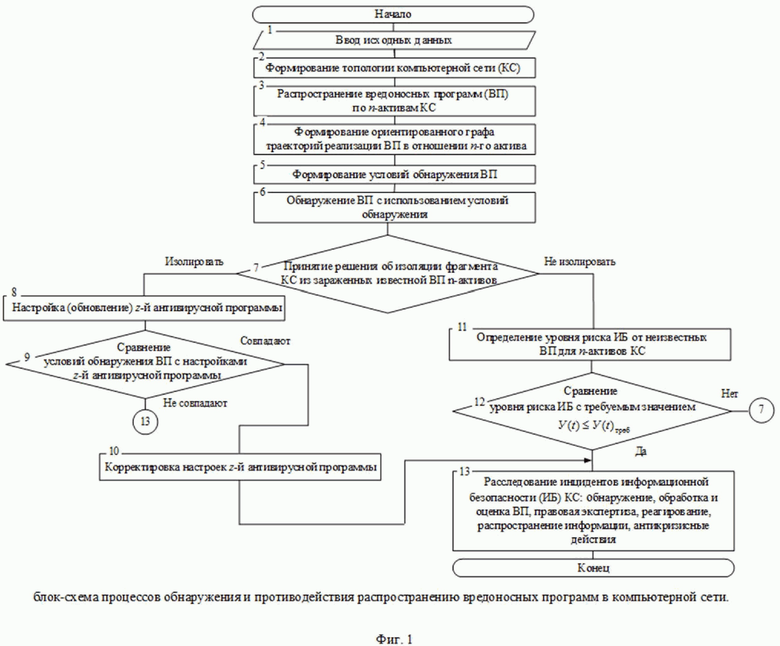

Заявленный способ поясняется чертежом, на котором показана:

Фиг. 1 - блок-схема процессов обнаружения и противодействия распространению вредоносных программ в компьютерной сети.

Реализовать заявленный способ можно в виде блок-схемы процессов обнаружения и противодействия распространению вредоносных программ в компьютерной сети, представленной на фиг. 1.

В блоке 1 задают (вводят) исходные данные, необходимые для формирования КС, а именно: количество n- активов КС (информация, программное обеспечение, оборудование, лицензии, контракты, сервисы и др.) - N(0); количество n-активов КС, выполняющих свои функции в момент времени t - N(t); количество зараженных в начальный момент времени n-активов -  ; среднее время восстановления рабочего (выполняющего свои функции) состояния актива -

; среднее время восстановления рабочего (выполняющего свои функции) состояния актива -  ; среднее время перевода n-го актива в нерабочее (не выполняющего свои функции) состояние при его заражении ВП -

; среднее время перевода n-го актива в нерабочее (не выполняющего свои функции) состояние при его заражении ВП -  ; допустимое значение уровня ущерба КС -

; допустимое значение уровня ущерба КС -  .

.

В блоке 2 формируют топологию компьютерной сети. Топология КС описывается составом (активами) и связностью КС (1. Предложение по оценке распространения компьютерных вирусов в локальной вычислительной сети». А.С. Белов, М.М. Добрышин, Д.Е. Шугуров. Авиакосмическое приборостроение. - №6. - 2021. - С 38-48; 2. Устройство моделирования заражения компьютерным вирусом локальной компьютерной сети. Патент РФ на полезную модель №202083 G06F 21/57 (2013.01), G06F 21/577, H04L 63/145 (2020.08), опубл. 29.01.2021. Бюл. №4).

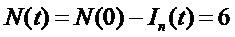

В блоке 3 распространяют ВП по n-активам КС. При этом, выбирают место критического заражения (n-й активкрит) и n-е активы, непосредственно связанные с n-м активомкрит, определяют цель (функции) ВП. В каждом n-м активекрит и n-х активах формируют список IP (MAC)-адресов, с которыми осуществляется обмен сообщениями. (Предложение по оценке распространения компьютерных вирусов в локальной вычислительной сети». А.С. Белов, М.М. Добрышин, Д.Е. Шугуров. Авиакосмическое приборостроение. - №6. - 2021. - С 38-48; Устройство моделирования заражения компьютерным вирусом локальной компьютерной сети. Патент РФ на полезную модель №202083 G06F 21/57 (2013.01), G06F 21/577, H04L 63/145 (2020.08), опубл. 29.01.2021. Бюл. №4). Определяют количество зараженных в момент времени t n-активов - In(t) по формуле:

В блоке 4 формируют ориентированный граф траекторий реализации ВП в отношении n-го актива. При этом, используют топологию КС, известные базы уязвимостей активов КС (например, OVAL) с применением сканеров уязвимостей (например, PVS, DAST, MiniFuzz, SAST). Формируют множество уязвимостей активов КС  . Выявленные уязвимости n-го актива группируют по их принадлежности к l-му уровню OSI. Граф траекторий реализации ВП включает: исток - текущее состояние n-го актива; сток - s-е свойство n-го актива; вершины графа - выявленные уязвимости. Вес ребра графа определяет вероятность использования ly-й уязвимости при реализации h-й траектории ВП

. Выявленные уязвимости n-го актива группируют по их принадлежности к l-му уровню OSI. Граф траекторий реализации ВП включает: исток - текущее состояние n-го актива; сток - s-е свойство n-го актива; вершины графа - выявленные уязвимости. Вес ребра графа определяет вероятность использования ly-й уязвимости при реализации h-й траектории ВП  , вес вершины определяет вероятность пропуска z-й антивирусной программой ВП, реализующей ly-ю уязвимость

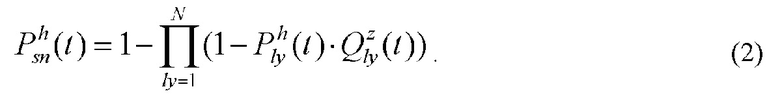

, вес вершины определяет вероятность пропуска z-й антивирусной программой ВП, реализующей ly-ю уязвимость  . В качестве источников возможных траекторий распространения ВП используют открытые источники (MITRE ATT@CK, CAPEC, ATT@CK, OWASP, STIX, WASC и др.). Определяют степень реализации угроз ИБ КС путем нахождения вероятности реализации ВП, направленной на изменение s-го свойства n-го актива для каждой h-й траектории ВП (

. В качестве источников возможных траекторий распространения ВП используют открытые источники (MITRE ATT@CK, CAPEC, ATT@CK, OWASP, STIX, WASC и др.). Определяют степень реализации угроз ИБ КС путем нахождения вероятности реализации ВП, направленной на изменение s-го свойства n-го актива для каждой h-й траектории ВП ( ):

):

В блоке 5 формируют условия обнаружения ВП. Под условиями обнаружения понимают сформированные в базе данных нормированные значения и сигнатуры (характеристические особенности известных вредоносных программ). Настраивают основные и дополнительные сигнатуры, настраивают интенсивность передачи сообщений между n-м активомкрит и n-ми активами, настраивают правила фильтрации входящего и исходящего информационных потоков, периодичность проверки жестких дисков (Система обнаружения компьютерных атак с адаптивным изменением комплексных правил, патент РФ №2782711, G06F 21/50, опубл. 01.11.2022, бюл. №31).

В блоке 6 обнаруживают известные ВП с использованием условий обнаружения. При этом, выделяют и анализируют статистические данные информационных потоков, сравнивают с сигнатурами, формируют управляющую команду на дополнительную активацию сигнатур, на основании принятой управляющей команды, значений информационного потока (входящего, исходящего) и имеющейся базы сигнатур, классифицируют ВП, передают сообщение об известной по классификации ВП (Система обнаружения компьютерных атак с адаптивным изменением комплексных правил, патент РФ №2782711, G06F 21/50, опубл. 01.11.2022, бюл. №31). Формируют фрагмент КС, зараженный известной ВП по правилу: место критического заражения (n-й активкрит) и n-е активы, непосредственно связанные с n-м активомкрит.

В блоке 7 принимают решение об изоляции фрагмента КС из зараженных известной ВП n-активов. Решение принимается по правилу: изолировать/не изолировать. При принятии решения изолировать фрагмент КС переходят к блоку 8. При принятии решения не изолировать фрагмент КС, переходят к блоку 11.

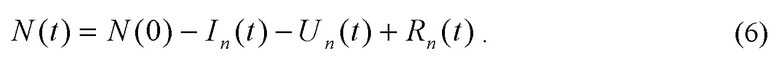

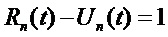

Изолируют фрагмент КС из зараженных известной ВП в момент времени t активов - Un(t). Количество активов, изолированных из КС к моменту времени t определяется согласно выражения:

где  - доля активов изолированных из КС.

- доля активов изолированных из КС.

Изоляцию фрагмента КС осуществляют с использованием системы аппаратной виртуализации Microsoft Hyper-V. Система основана на гипервизоре - программном обеспечении нижнего уровня, напрямую взаимодействующем с аппаратными актива. К физическому адаптеру КС подключают драйвер (виртуальный коммутатор), в виртуальную машину и в управляющую операционную систему n-актива (сервера) устанавливают виртуальные сетевые адаптеры, подключают к виртуальному коммутатору, присваивают индивидуальные IP-адреса, маски подсетей и адреса шлюзов. Подключают один из физических сетевых адаптеров сервера к виртуальной машине, при этом задают требуемую конфигурацию сетевых протоколов и соединяют разъем адаптера кабелем с коммутатором КС (А.К. Благоразумов. Изоляция вычислительных сетей предприятия с использованием виртуализации серверов / А.К. Благоразумов, И.Г. Кирпичев, Д.В. Петров // Научный Вестник МГТУ ГА. - Том 22. - №6. - 2019. - С. 100-107).

В блоке 8 настраивают (обновляют) z-ю антивирусную программу. Под настройками антивирусной программы понимают настройки основных функциональных модулей антивирусных программ: антивирусного сканера, резидентского модуля, брандмауера, веб-антивируса, почтового антивируса, антируткита, модуля превентивной защиты, модуля обновления, карантина и др. При этом, запускают установочный дистрибутив, вводят код активации, обновляют антивирусные базы установочного дистрибутива, сканируют активы КС (Холмогоров, В. PRO ВИРУСЫ. 2-е издание. Научно-популярное издание / Валентин Холмогоров. - СПб.: ООО «Страта», 2017. - 162 с. Стр. 139-150; www.recoverymaster.ru).

В блоке 9 сравнивают условия обнаружения ВП с настройками z-й антивирусной программы. Если условия обнаружения не совпадают с настройками антивирусной программы, то переходят к блоку 13. Если условия обнаружения совпадают с настройками антивирусной программы, то переходят к блоку 10.

В блоке 10 корректируют настройки z-й антивирусной программы. Корректировка предполагает непосредственную настройку дополнительных модулей антивирусной программы и (или) использование других методик обнаружения и противодействия ВП в различных сочетаниях (сигнатурное детектирование, поведенческий анализ, эвристический анализ, проактивная защита (HIPS), переупаковка, обфускация, антиотладка) (Холмогоров, В. PRO ВИРУСЫ. 2-е издание. Научно-популярное издание / Валентин Холмогоров. - СПб.: ООО «Страта», 2017. - 162 с. Стр. 139-150).

Количество n-активов, которые к моменту времени t имеют иммунитет к известной ВП после корректировки:

где  - доля активов, которые к моменту времени t имеют иммунитет к известной ВП после корректировки настройки z-й антивирусной программы.

- доля активов, которые к моменту времени t имеют иммунитет к известной ВП после корректировки настройки z-й антивирусной программы.

После корректировки настройки z-й антивирусной программы переходят к блоку 13.

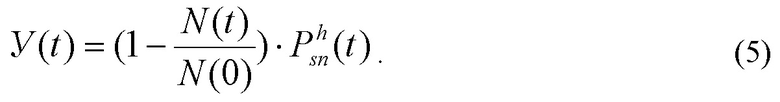

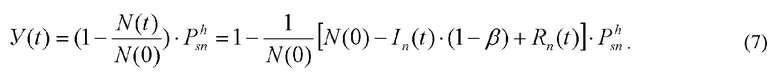

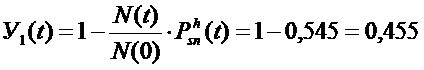

В блоке 11 определяют уровень риска ИБ от неизвестных ВП для n-активов КС. Уровень риска ИБ определяют с использованием показателя ущерба КС (ГОСТ Р 53111 - 2008 Устойчивость функционирования сети связи общего пользования. Требования и методы проверки. Стр. 16, стр. 5-6).

Уровень ущерба в момент времени t определяется произведением разницы между единицей и отношением количества рабочих (выполняющих свои функции) активов к общему количеству активов КС -

к общему количеству активов КС -  и вероятностью реализации ВП, направленной на изменение s-го свойства n-го актива для каждой h-й траектории ВП (

и вероятностью реализации ВП, направленной на изменение s-го свойства n-го актива для каждой h-й траектории ВП ( ):

):

При этом, количество рабочих активов в момент времени t определяется по формуле:

При определении ущерба учитываются количество изолированных и восстановленных активов КС за время t:

В блоке 12 сравнивают уровень риска с требуемым значением  . Если уровень ущерба ниже требуемого значения, то переходят к блоку 13. Если уровень ущерба выше требуемого значения, то переходят к блоку 7 для изоляции рассматриваемого фрагмента КС.

. Если уровень ущерба ниже требуемого значения, то переходят к блоку 13. Если уровень ущерба выше требуемого значения, то переходят к блоку 7 для изоляции рассматриваемого фрагмента КС.

В блоке 13 расследуют инциденты ИБ КС: обнаруживают, обрабатывают и оценивают ВП, проводят правовую экспертизу, реагируют на новые ВП, распространяют информацию, проводят антикризисные действия и др. (Милославская Н.Г. Управление инцидентами информационной безопасности и непрерывностью бизнеса. / Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой // Учебное пособие для вузов. - 2-е изд., испр. - М.: Горячая линия-Телеком, 2016. - 170 с., стр. 22; 2. ГОСТ Р ИСО/МЭК 27000-2021 Информационные технологии. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Общий обзор и терминология - М.: Стандартинформ, 2021. - 23 с., стр. 1-3; 3. ГОСТ Р ИСО/МЭК ТО 18044-2007 Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности. - М.: Стандартинформ, 2009. - 92 с., стр. 41-62).

Оценка эффективности предлагаемого способа проводилась путем сравнения уровня ущерба для способа-прототипа и для предлагаемого способа.

Исходные данные для эксперимента:

общее количество активов (оборудования КС) - 11;

первоначальное заражение актива №4;

количество уязвимых активов - 5.

Ограничения и допущения: все уязвимости использованы ВП; вероятность реализации ВП, направленной на изменение s-го свойства n-го актива для каждой h-й траектории ВП  - const;

- const;

Для способа прототипа, при  ,

,  , количество рабочих активов в момент времени t будет равно количеству активов, которые к моменту времени t не заражены и не были заражены

, количество рабочих активов в момент времени t будет равно количеству активов, которые к моменту времени t не заражены и не были заражены  , тогда возможный ущерб КС равен:

, тогда возможный ущерб КС равен:

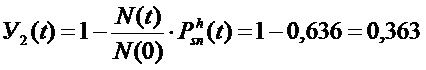

Для предлагаемого способа, при  , количество рабочих активов в момент времени t будет равно количеству активов, которые к моменту времени t не заражены согласно формуле (6) равно 7, тогда возможный ущерб КС равен:

, количество рабочих активов в момент времени t будет равно количеству активов, которые к моменту времени t не заражены согласно формуле (6) равно 7, тогда возможный ущерб КС равен:

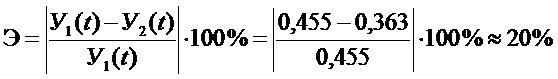

Эффект от заявленного способа определяется:

.

.

Таким образом, решается техническая проблема.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ выявления угроз информационной безопасности (варианты) | 2023 |

|

RU2802539C1 |

| Способ корректировки параметров модели машинного обучения для определения ложных срабатываний и инцидентов информационной безопасности | 2020 |

|

RU2763115C1 |

| Способ обработки событий информационной безопасности перед передачей на анализ | 2020 |

|

RU2762528C1 |

| СИСТЕМА И СПОСОБ ПРЕДОТВРАЩЕНИЯ ИНЦИДЕНТОВ БЕЗОПАСНОСТИ НА ОСНОВАНИИ РЕЙТИНГОВ ОПАСНОСТИ ПОЛЬЗОВАТЕЛЕЙ | 2011 |

|

RU2477929C2 |

| Система и способ реагирования на инцидент информационной безопасности | 2023 |

|

RU2824732C1 |

| Способ расследования распределенных событий компьютерной безопасности | 2015 |

|

RU2610395C1 |

| Система и способ корреляции событий для выявления инцидента информационной безопасности | 2019 |

|

RU2739864C1 |

| СПОСОБ АВТОМАТИЧЕСКОЙ НАСТРОЙКИ СРЕДСТВА БЕЗОПАСНОСТИ | 2012 |

|

RU2514137C1 |

| Способ фильтрации событий для передачи на удаленное устройство | 2022 |

|

RU2813239C1 |

| СПОСОБ РАННЕГО ОБНАРУЖЕНИЯ ДЕСТРУКТИВНЫХ ВОЗДЕЙСТВИЙ BOTNET НА СЕТЬ СВЯЗИ | 2019 |

|

RU2731467C1 |

Изобретение относится к области безопасности компьютерных систем. Техническим результатом является снижение уровня ущерба компьютерной сети. Технический результат достигается при реализации способа обнаружения и противодействия распространению вредоносных программ в компьютерной сети, в котором формируют топологию компьютерной сети, распространяют вредоносные программы по n-активам компьютерной сети, формируют ориентированный граф траекторий реализации вредоносной программы в отношении n-го актива, формируют условия обнаружения вредоносных программ, обнаруживают вредоносные программы с использованием условий обнаружения, принимают решение об изоляции фрагмента компьютерной сети из зараженных известной вредоносной программой n-активов, настраивают z-ю антивирусную программу, сравнивают условия обнаружения вредоносных программ с настройками z-й антивирусной программы, корректируют настройки z-й антивирусной программы, определяют уровень риска информационной безопасности от неизвестных вредоносных программ для n-активов компьютерной сети, сравнивают уровень риска информационной безопасности с требуемым значением, расследуют инциденты информационной безопасности компьютерной сети. 1 ил.

Способ обнаружения и противодействия распространению вредоносных программ в компьютерной сети, заключающийся в том, что формируют топологию компьютерной сети, распространяют вредоносные программы по n-активам компьютерной сети, формируют ориентированный граф траекторий реализации вредоносной программы в отношении n-го актива, формируют условия обнаружения вредоносных программ, обнаруживают вредоносные программы с использованием условий обнаружения, принимают решение об изоляции фрагмента компьютерной сети из зараженных известной вредоносной программой n-активов, настраивают z-ю антивирусную программу, сравнивают условия обнаружения вредоносных программ с настройками z-й антивирусной программы, корректируют настройки z-й антивирусной программы, определяют уровень риска информационной безопасности от неизвестных вредоносных программ для n-активов компьютерной сети, сравнивают уровень риска информационной безопасности с требуемым значением, расследуют инциденты информационной безопасности компьютерной сети.

| US 20190173893 A1, 06.06.2019 | |||

| Способ изменения правила обнаружения вредоносного кода | 2021 |

|

RU2776926C1 |

| WO 2022046366 A1, 03.03.2022 | |||

| US 10454889 B2, 22.10.2019 | |||

| СИСТЕМА И СПОСОБ УВЕЛИЧЕНИЯ КАЧЕСТВА ОБНАРУЖЕНИЙ ВРЕДОНОСНЫХ ОБЪЕКТОВ С ИСПОЛЬЗОВАНИЕМ ПРАВИЛ И ПРИОРИТЕТОВ | 2012 |

|

RU2514140C1 |

Авторы

Даты

2024-04-23—Публикация

2023-05-11—Подача