Изобретение относится к передаче информации и может быть использовано в связных и вычислительных системах для формирования контрольной комбинации двоичной информации (например, сообщения), а также при цифровом подписывании в качестве "хэш"-функции для преобразования N-битной информации (например, сообщения) в n-битную свертку.

Известен способ формирования n-битной контрольной комбинации, заключающийся в функциональном преобразовании некоторым устройством или алгоритмом N бит-информации в n-битную комбинацию, например, путем суммирования n-битных частей N-битной информации [1]. Полученная сумма является контрольной комбинацией. Информация хранится или передается вместе с контрольной суммой. При проверке или получении информации контрольная сумма формируется заново и сравнивается с хранящейся или принятой. При несовпадении вновь сформированной и имеющейся или принятой контрольных сумм делается вывод об искажении информации при хранении или передаче.

Данный способ не спасает от преднамеренного искажения информации, позволяя заменить информацию на другую с той же контрольной комбинацией. Например, в случае суммирования n-битных частей N-битной информации можно к одной n-битной части прибавить некоторое число, а из другой n-битной части вычесть то же самое число. Так искаженная информация будет иметь ту же контрольную сумму, что и исходная.

Целью изобретения является обеспечение невозможности подмены информации на другую с той же контрольной комбинацией.

Поставленная цель достигается тем, что при формировании n-битной контрольной комбинации N-битной информации (например, сообщения, преобразованного в дискретную последовательность электрических импульсов) в качестве функционального преобразования выбирают последовательное шифрование устройством или алгоритм шифрования некоторого m-битного числа, используя при очередном шифровании в качестве ключа очередную s-битную часть преобразуемой информации, а в качестве шифруемого числа - m-битный результат предыдущего шифрования.

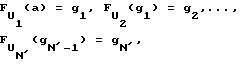

N-битная информация T преобразуется в n-битную комбинацию W с помощью устройства шифрования, реализующего алгоритм шифрования F, следующим образом (устройство шифрования преобразует m-битную исходную комбинацию, а в m-битную шифркомбинацию b с использованием s-битного ключа k: b = Fk(a) . Сначала T разбивается на блоки по s-бит, где s - длина ключа преобразования F, то есть T= U1U2...UN (если блок UN′ содержит меньше s бит, то он некоторым образом (например, нулями) дополняется до s бит). Затем при m ≥ n устройство шифрования N'раз последовательно шифрует некоторое m-битное число а (например, 0) с использованием в качестве ключей s-битных блоков Ui, i =  . А именно:

. А именно: ,

,

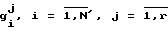

где

gi,  - m-битные комбинации. Определенные n бит (например, младшие) результаты последнего преобразования gN′ и есть n - битная контрольная комбинация W.

- m-битные комбинации. Определенные n бит (например, младшие) результаты последнего преобразования gN′ и есть n - битная контрольная комбинация W.

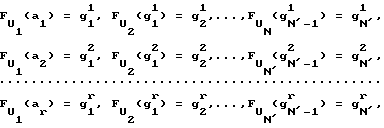

Если m < n, то устройство шифрования N' раз последовательно шифрует некоторые m-битные числа а1, а2,..., аr (например 0,1,..., r-1) с использованием в качестве ключей s-битных блоков Ui,  , а именно:

, а именно: ,

,

где , - m-битные комбинации. Определенные n бит результатов последних преобразований g

, - m-битные комбинации. Определенные n бит результатов последних преобразований g

В качестве устройства шифрования можно выбрать "Албер" (патент 2007884). Тогда при n= 64 для подбора другой информации T' с той же контрольной комбинацией W нужно будет перебрать в среднем 1019 различных T'.

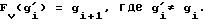

При известном T все gi,  известны. Для нахождения другой информации T' = T с той же контрольной комбинацией W необходимо для некоторого

известны. Для нахождения другой информации T' = T с той же контрольной комбинацией W необходимо для некоторого  подобрать или V≠U, при которой Fv(gi)=FU(gi) или V при которой

подобрать или V≠U, при которой Fv(gi)=FU(gi) или V при которой  . Следовательно, задача сводится к определению ключа в устройстве шифрования "Албер", что невозможно.

. Следовательно, задача сводится к определению ключа в устройстве шифрования "Албер", что невозможно.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ШИФРОВАНИЯ ЦИФРОВОЙ ПОДПИСИ ДВОИЧНОГО СООБЩЕНИЯ (АЛБЕР-ПОДПИСЬ) | 1991 |

|

RU2030836C1 |

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 1995 |

|

RU2097931C1 |

| УСТРОЙСТВО ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ "АЛБЕР" | 1991 |

|

RU2024209C1 |

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ СПОСОБА - "АЛБЕР" | 1994 |

|

RU2099890C1 |

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ | 1992 |

|

RU2032990C1 |

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 1995 |

|

RU2096918C1 |

| УСТРОЙСТВО ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ "АЛБЕР" | 1991 |

|

RU2007884C1 |

| СПОСОБ ШИФРОВАНИЯ N-БИТОВОГО БЛОКА ДАННЫХ М | 2013 |

|

RU2518950C9 |

| СИСТЕМА ЗАСЕКРЕЧЕННОЙ ПЕРЕДАЧИ И ПРИЕМА РЕЧЕВОЙ ИНФОРМАЦИИ, СИСТЕМА СИНХРОНИЗАЦИИ ДЛЯ СИСТЕМЫ ЗАСЕКРЕЧЕННОЙ ПЕРЕДАЧИ И ПРИЕМА РЕЧЕВОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ШИФРАЦИИ ИЛИ ДЕШИФРАЦИИ ИНФОРМАЦИИ ДЛЯ СИСТЕМЫ ЗАСЕКРЕЧЕННОЙ ПЕРЕДАЧИ И ПРИЕМА РЕЧЕВОЙ ИНФОРМАЦИИ | 1996 |

|

RU2099885C1 |

| УСТРОЙСТВО ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ "АЛБЕР" | 1991 |

|

RU2050697C1 |

Изобретение относится к передаче информации. Его использование в связных и вычислительных системах для формирования контрольной двоичной комбинации, а также при цифровом подписывании в качестве "хэш"-функции позволяет обеспечить невозможность подмены информации на другую с той же контрольной комбинацией. Способ заключается в функциональном преобразовании N-битной информации, представленной в виде последовательности электрических импульсов, в n-битную комбинацию. Технический результат достигается благодаря тому, что в качестве функционального преобразования выбирают последовательное шифрование некоторой m-битной комбинации, используя при очередном шифровании в качестве ключа очередную s-битную часть преобразуемой N-битной информации, а в качестве шифруемой информации - m-битный результат предыдущего шифрования, и, после израсходования всех N битов выбирают n-битную контрольную комбинацию из m-битного результата последнего шифрования.

Способ формирования n-битной контрольной комбинации N-битной двоичной информации, заключающийся в функциональном преобразовании N-битной информации, представленной в виде последовательности электрических импульсов, в n-битную комбинацию, отличающийся тем, что в качестве функционального преобразования выбирают последовательное шифрование некоторой m-битной комбинации, используя при очередном шифровании в качестве ключа очередную s-битную часть преобразуемой N-битной информации, а в качестве шифруемой информации - m-битный результат предыдущего шифрования, и после израсходования всех N битов выбирают n-битную контрольную комбинацию из m-битного результата последнего шифрования.

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| Толковый словарь по вычислительным системам | |||

| -М.: Машиностроение, 1991 , статьи C.302, и H.043 | |||

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| RU, патент 2007884, кл | |||

| Очаг для массовой варки пищи, выпечки хлеба и кипячения воды | 1921 |

|

SU4A1 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| EP, заявка, 0119972, кл | |||

| Разборный с внутренней печью кипятильник | 1922 |

|

SU9A1 |

Авторы

Даты

1998-06-27—Публикация

1994-06-29—Подача